Полноценное низкоуровневое извлечение файловой системы — для последних моделей iPhone, работающих под управлением ряда версий iOS 16. Полный доступ к файловой системе теперь доступен для всех моделей iPhone начиная с iPhone Xs/Xr и заканчивая актуальной линейкой iPhone 14, 14 Pro и Pro Max, собранных на чипах А12 и более новых, под управлением iOS/iPadOS 16.0 — 16.3.1. Также поддерживаются соответствующие модели iPad, в том числе и те, которые собраны на чипах M1 и M2.

Краткое содержание

Ранее представленный низкоуровневый механизм частичного извлечения файловой системы для iOS 16-16.1.2 доработан: для iOS и iPadOS 16.0 — 16.3.1 теперь доступно извлечение полного (а не частичного) образа файловой системы. Поддерживаются все совместимые с iOS 16 модели устройств, собранные на чипах А12 и более новых. В список поддерживаемых устройств входят все модели iPhone от iPhone Xs/Xr до современных iPhone 14 и 14 Pro и Pro Max, а также многие модели iPad, в том числе собранные на чипах M1 и M2.

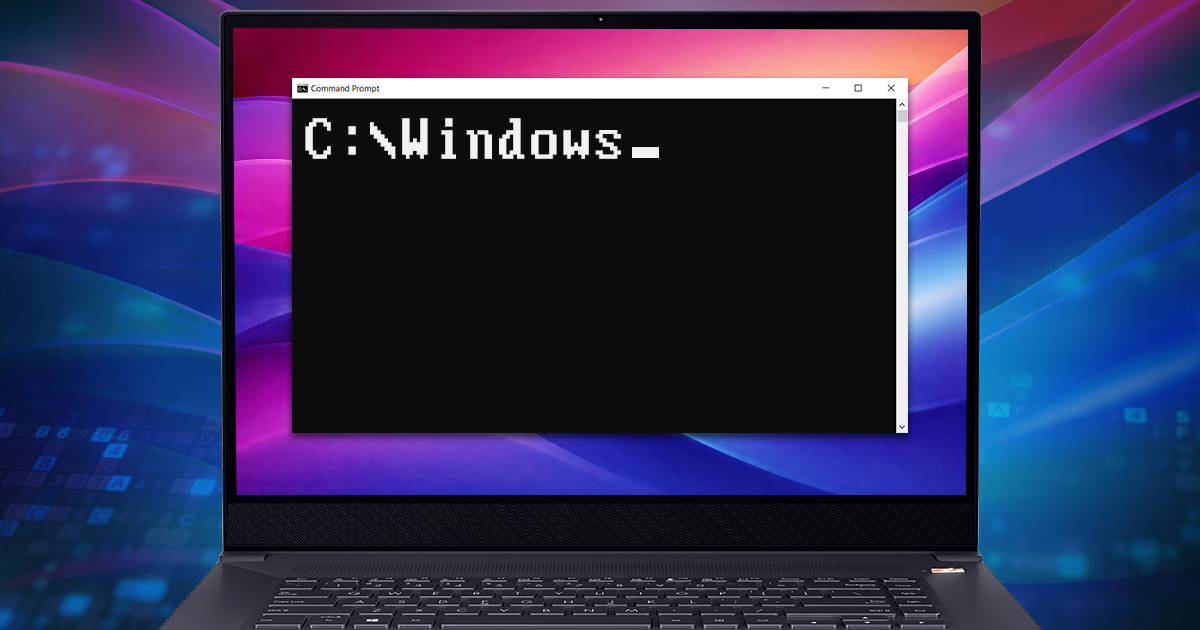

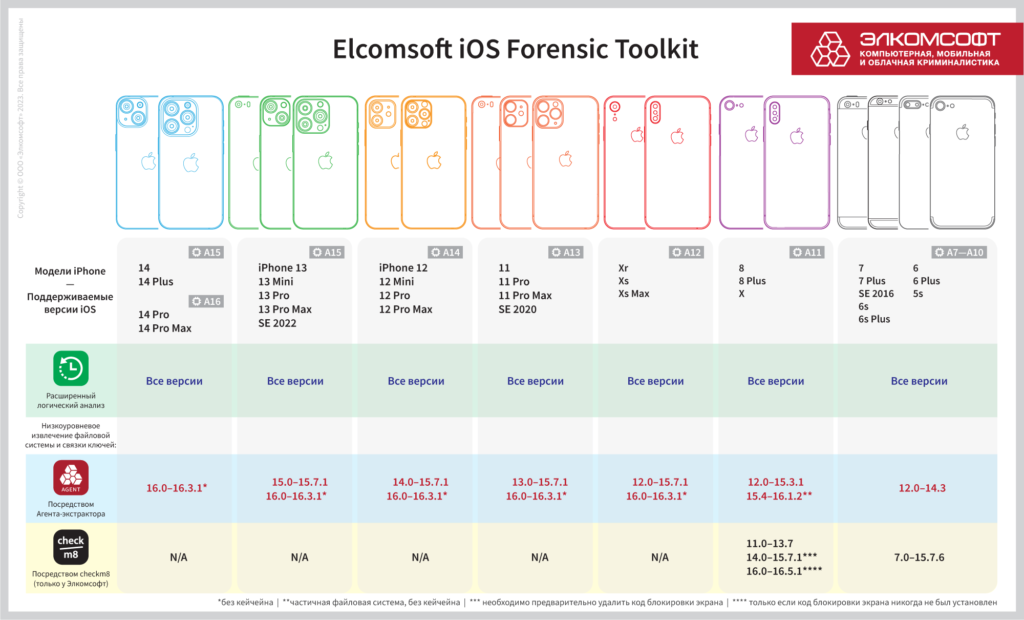

Обновлённая таблица совместимости:

Было: частичное извлечение файловой системы для iOS 16.0-16.1.2

Для низкоуровневого доступа к файловой системы требуется эскалация привилегий при помощи цепочки эксплойтов, которые, в свою очередь, используют известные уязвимости в операционной системе iOS. Такие эксплойты используются в составе агента-экстрактора из состава iOS Forensic Toolkit; с их помощью приложение агента-экстрактора может выйти за пределы своей «песочницы» и получить доступ к полному набору данных в устройстве. В предыдущих версиях инструментария мы использовали слабый эксплойт, посредством которого нам удалось получить доступ к некоторым разделам файловой системы на устройствах под управлением iOS 16.0-16.1.2. Даже такой частичный доступ системе дал многое, включая базы данных ряда программ мгновенного обмена сообщениями и многих приложений, установленных из App Store. Сегодня агент-экстрактора получил дополнительный функционал, расширив список поддерживаемых версий iOS и получив полный, а не частичный, доступ к файловой системе.

Стало: полный образ файловой системы для iOS 16.0-16.3.1

Нашим разработчикам удалось создать цепочку эксплойтов, посредством которой агенту-экстрактору стали доступны все данные, хранящиеся в файловой системе устройства. Новый функционал доступен для многих моделей iOS и iPadOS 16.0-16.3.1. Поддерживаются устройства из следующего списка:

- A12: iPhone Xr, iPhone Xs, iPhone Xs Max

- A13: iPhone 11, iPhone 11 Pro, iPhone 11 Pro Max, iPhone SE (2nd gen)

- A14: iPhone 12, iPhone 12 Mini, iPhone 12 Pro, iPhone 12 Pro Max

- A15: iPhone 13, iPhone 13 Mini, iPhone 13 Pro, iPhone 13 Pro Max, iPhone SE (3rd gen), iPhone 14, iPhone 14 Plus

- A16: iPhone 14 Pro, iPhone 14 Pro Max

- Соответствующие модели iPad вплоть до современных iPad Air 5 и iPad Pro 5 (Apple M1), iPad Pro 6 (Apple M2)

Ближайшее будущее: связка ключей и iOS 16.4

В рамках извлечения файловой системы некоторые данные, такие как переписка в защищённых мессенджерах и пароли пользователя, недоступны без расшифровки связки ключей. В ближайших обновлениях мы представим поддержку iOS 16.4 и полноценную поддержку низкоуровневого извлечения, включая расшифровку связки ключей, для всех поддерживаемых агентом-экстрактором версий iOS 16.

Извлечение данных из устройств Apple: соревнование щита и меча

Извлечение данных — фундаментальный и критически важный этап в судебных экспертизах, являющийся основой для дальнейшего анализа и сбора цифровых доказательств. По этой причине комплексный подход и использование надёжных и методов извлечения являются важнейшими аспектами работы экспертов. В то же время сама возможность получить доступ к информации в устройстве далеко не гарантирована, а возможность (или невозможность!) извлечения данных всегда является результатом соревнования щита и меча.

Первое, что понадобится эксперту для доступа к данным — это разблокированное устройство. Если же смартфон защищён неизвестным паролем, процесс существенно осложняется: для новых устройств, начиная с iPhone 12, сама возможность восстановления кода блокировки экрана представляет значительные трудности даже для инструментов класса high-end. В результате экспертам приходится искать альтернативные, не-технические методы восстановления пароля (в сочетании с термином «физический анализ» фраза приобретает несколько зловещий оттенок).

Итак, меры безопасности, предпринимаемые производителями, становятся все более сложными и включают в себя многоуровневую защиту. Единственного эксплойта для обхода защиты уже недостаточно; цепочки эксплойтов для обхода этих механизмов становятся всё длиннее, что делает получение доступа к защищённым устройствам всё более сложным. Всё это усложняется ещё и тем, что между выпуском очередной версии iOS и появлением её поддержки в соответствующих инструментах для криминалистов проходит значительное время. Задержка может достигать нескольких месяцев. Например, версия iOS 16.3.1 (которая поддерживается в обновлении iOS Forensic Toolkit) была выпущена 13 февраля, а версия 16.4, поддержку которой мы только разрабатываем, — 27 марта. Но ведь есть ещё iOS 16.4.1, 16.4.1a, 16.5, 16.5.1, 16.6 beta и даже первая бета-версия iOS 17, для которых пока нет работающих эксплойтов!

Что можно сделать с устройствами, на которых установлена пока не поддерживаемая версия iOS? Единственным возможным вариантом для таких устройств является расширенное логическое извлечение. Этот метод позволяет извлечь медиафайлы (фото и видео, включая метаданные), некоторые файлы приложений и ценные диагностические логи. Однако важно отметить, что такой подход, несмотря на его универсальность, возвращает значительно меньше данных в сравнении с низкоуровневым анализом. В частности, в извлечённые при помощи логического анализа данные не попадают скачанные почтовые сообщения или переписка в программах мгновенного обмена сообщениями, что может быть ключевой информацией, необходимой для расследования.

Вернёмся к агенту-экстрактору. С одной стороны, извлечение данных, проводимое с помощью судебного агента, абсолютно безопасно для самого устройства, а набор получаемых с его помощью данных соответствует тому, который получается в процессе физического анализа посредством checkm8. В то же время использовать агент-экстрактор нужно с осторожностью: для его установки и запуска с большой вероятностью потребуется подключить устройство к сети интернет, что сопряжено с потенциальными рисками. Мы предложили решение, позволяющее минимизировать эти риски посредством устройства Raspberry Pi. Кроме того, очень важно понимать, что использование агента-экстрактора не вполне соответствуют принципам криминалистически чистого анализа. В процессе установки агента и извлечения данных вносятся изменения; хоть они и минимальны, этот момент нужно иметь в виду при документировании процесса.