В нашем блоге опубликованы десятки статей о доступе к зашифрованным данным и взломе паролей. Многие из них сугубо технические, некоторые являются прямыми инструкциями; есть и ряд статей, объясняющих те или иные принципы. В то же время нам часто задают вопросы, ответы на которые приходится искать глубоко в недрах нашего блога. В результате мы решили написать одну статью, в которой будут не только ответы на большую часть вопросов, но и отсылки к ранее опубликованным материалам.

Извлечение данных с изъятых накопителей — важный шаг в процессе криминалистического исследования цифровых улик. В процессе исследования накопители извлекаются, после чего эксперт снимает с них полный образ. Вся последующая работа по извлечению и анализу собранной информации проводится не с физическим накопителем, а с образом диска. В этой статье мы расскажем о том, как обезопасить данные на оригинальном диске от случайной модификации с использованием аппаратной блокировки записи.

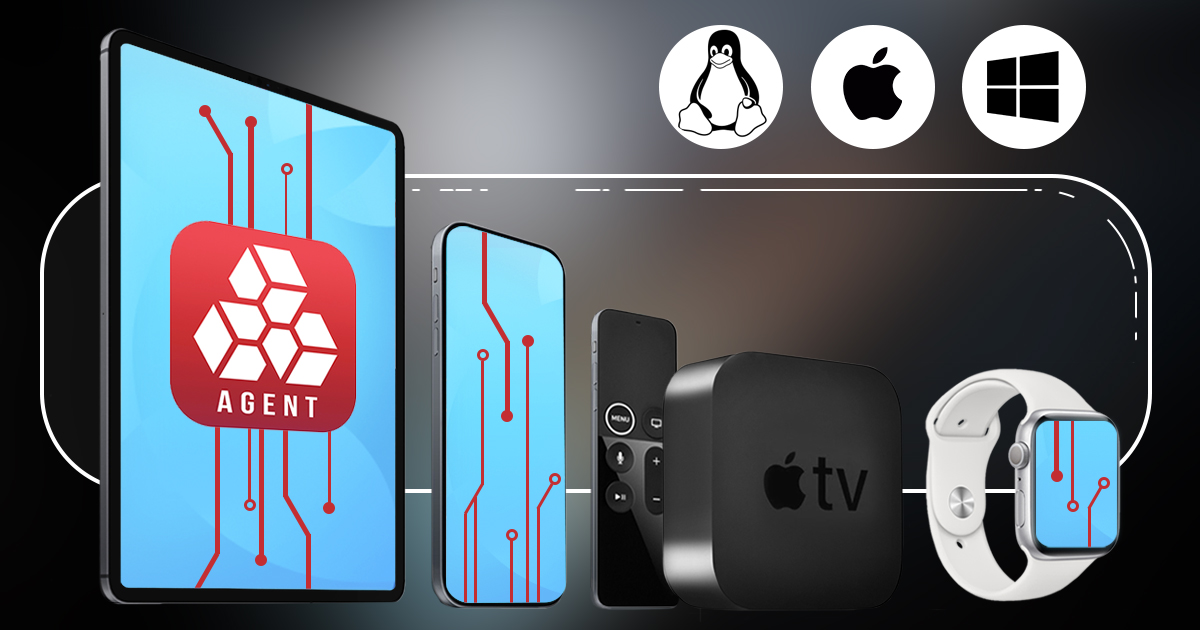

Низкоуровневое извлечение — единственный способ добраться до максимально полной информации, хранящейся в устройствах iOS/iPadOS. В очередном обновлении iOS Forensic Toolkit мы улучшили механизм установки агента, добавив установку с компьютеров Windows и Linux с использованием обычных учётных записей Apple ID.

Ровно двенадцать лет назад мы разработали способ поставить Apple iCloud на стражу законности. Двенадцать лет назад наш новый продукт был встречен прохладно. В публичном поле превалировали два полярных мнения: первое — что мы не сделали ничего особенного; второе — что вот теперь хакеры взломают все аккаунты, а спецслужбы воспользуются новым инструментом, чтобы установить тотальную слежку за гражданами. Сколько правды в этих утверждениях и как изменилось общественное мнение по поводу облачной криминалистики — в этой статье.

В анонсированном обновлении iOS 17.4 на территории стран ЕС появится возможность установки сторонних магазинов приложений, через которые пользователи смогут устанавливать, а разработчики — распространять приложения, минуя официальный App Store. Apple внесла соответствующие изменения в политики App Store, предоставив разработчикам новые API и механизмы для дистрибуции приложений. Окажут ли новые правила компании влияние на работу экспертов-криминалистов? Попробуем разобраться.

В обновлении iOS Forensic Toolkit у пользователей Windows появилась возможность монтировать образы данных в формате HFS, извлечённые из 32-разрядных устройств Apple в рамках низкоуровневого анализа. Новая возможность позволит экспертам-криминалистам, использующим компьютеры с Windows, получить полный доступ к файловой системе путём монтирования образов разделов HFS.

В очередном обновлении политики iOS App Store американским разработчикам разрешено использовать сторонние платёжные системы. С одной стороны, это предоставит пользователям дополнительный способ оплаты; с другой — компания Apple не собирается отказываться от своих комиссионных с продаж через сторонние платёжные системы, уменьшив размер стандартной комиссии всего на 3 процентных пункта.

Прогресс не стоит на месте — к сожалению, это касается и преступности. Все больше преступлений совершаются с использованием современных технических средств. Сегодня высокая раскрываемость напрямую зависит от способности правоохранительных органов адаптироваться к новой реальности. В число таких мер входит контроль над техническими средствами преступников при помощи экранирующих изделий, которые по принципу клетки Фарадея блокируют радиосигналы любой электроники. Рассказываем, почему без подобных устройств трудно представить современную криминалистику.

В настоящем руководстве приведены подробные инструкции по установке и настройке агента-экстрактора. Агент-экстрактор — составная часть iOS Forensic Toolkit, предназначенная для низкоуровневого доступа и извлечения образа файловой системы и связки ключей из совместимых устройств Apple.

В очередном обновлении iOS Forensic Toolkit инструментарий для мобильной криминалистики вышел в редакции для Linux. В новой редакции поддерживаются как логический анализ, так и все доступные низкоуровневые методы извлечения, включая извлечение через эксплойт загрузчика, для которого ранее требовался компьютер с macOS. Новая редакция для Linux функционально идентична самой продвинутой редакции iOS Forensic Toolkit для Mac — за единственным исключением.