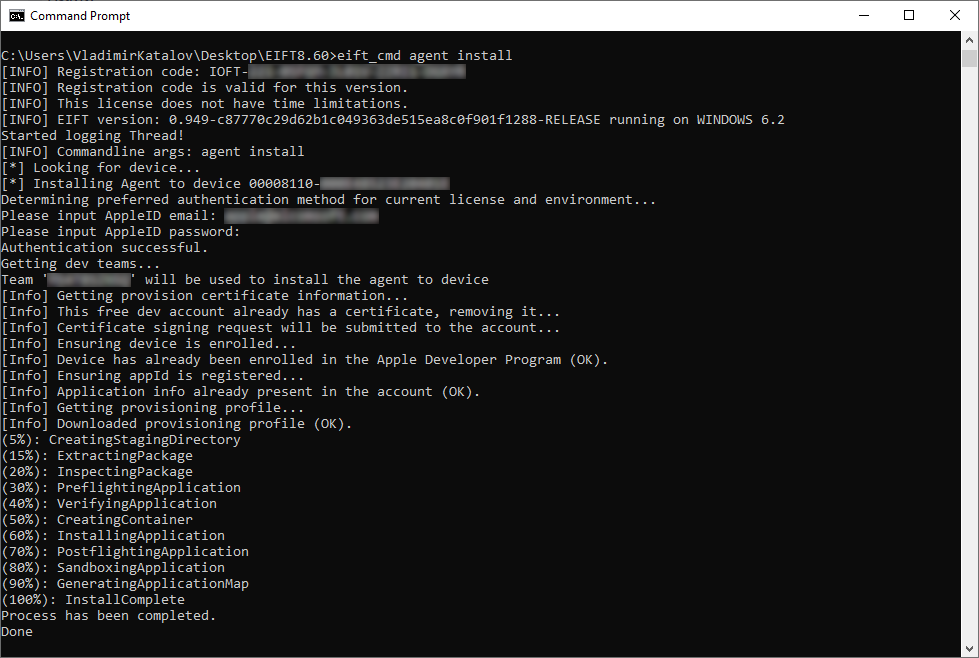

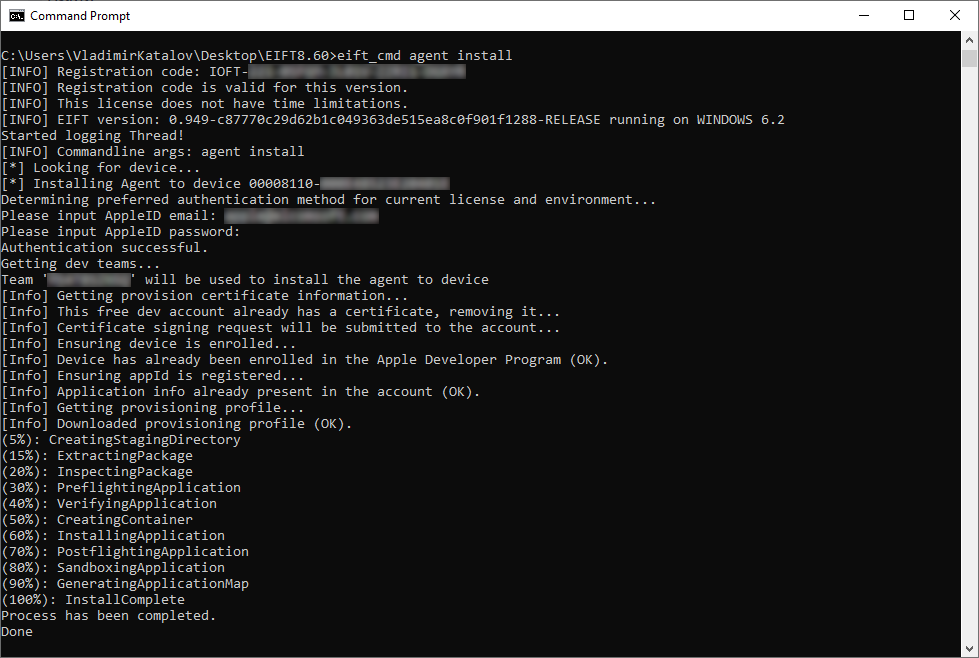

Низкоуровневое извлечение — единственный способ добраться до максимально полной информации, хранящейся в устройствах iOS/iPadOS. В очередном обновлении iOS Forensic Toolkit мы улучшили механизм установки агента, добавив установку с компьютеров Windows и Linux с использованием обычных учётных записей Apple ID.

Если ранее для установки агента с компьютера под управлением Windows или Linux требовалась регистрация в платной программе Apple для разработчиков, то теперь с этой целью можно использовать и обычную бесплатную учётную запись – возможность, ранее доступная только в редакции для macOS.

Особенности низкоуровневого извлечения

Существует несколько способов низкоуровневого извлечения из iPhone и iPad. Для старых устройств доступен метод эксплойта загрузчика; для более новых (начиная с поколения iPhone Xr/Xs) используется специальное приложение – агент-экстрактор. Роль агента – эскалация привилегий с целью доступа к корню файловой системы, что достигается эксплуатацией цепочки уязвимостей.

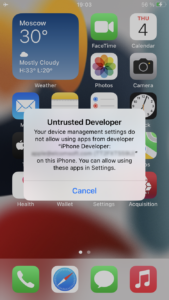

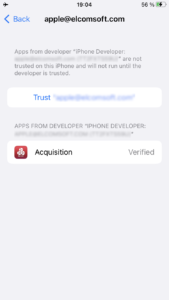

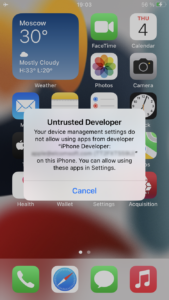

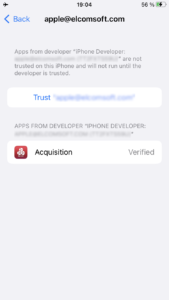

Это приложение должно быть установлено на устройство непосредственно с компьютера специалиста напрямую, минуя стандартный магазин приложений. Для того, чтобы приложение можно было установить на устройстве и запустить его, iOS потребует сверки цифровой подписи. В отличие от большинства других платформ, в iOS цифровая подпись удостоверяет не только разработчика приложения, но и идентифицирует устройство или устройства, на которые может быть установлено приложение. В процессе установки создаётся и проверяется цифровая подпись, для чего используется учётная запись Apple ID. Для проверки сертификата требуется соединение с сервером Apple. Выход устройства в сеть сопряжён с определёнными рисками, уменьшить которые можно использованием программного или аппаратного файрволла.

До недавнего времени для установки требовалась учётная запись, зарегистрированная в платной программе Apple для разработчиков. Ограничение действовало для редакций iOS Forensic Toolkit для Windows и Linux; в версии для компьютеров Mac его удалось обойти. С выходом новой версии способ, позволяющий устанавливать и подписывать агент-экстрактор посредством обычной бесплатной учётной записи стал доступен и в редакциях для Windows и Linux. В результате низкоуровневое извлечение файловой системы и связки ключей с использованием бесплатных учётных записей стало доступно всем пользователям iOS Forensic Toolkit независимо от редакции.

От использования учётной записи разработчика теперь можно отказаться: особых преимуществ их использование не даёт, т.к. основное преимущество таких учётных записей, позволявшее устанавливать приложение агента-экстрактора в режиме офлайн, осталось в прошлом.

Двухфакторная аутентификация

Обратите внимание: если ранее для прохождения двухфакторной аутентификации (необходимо для загрузки агента при использовании учётной записи Apple) можно было получить одноразовый код через SMS, то в настоящее время практически обязательным стало наличие доверенного устройства, привязанного к используемой учётной записи. Настоятельно рекомендуем использовать для загрузки агента учётную запись Apple ID, к которой привязано хотя бы одно доверенное устройство.

Заключение

С выходом последнего обновления редакция iOS Forensic Toolkit для Linux становится идентичной с точки зрения функционала версии для macOS. В редакции для Windows полноценно доступны все возможности логического (высокоуровневого) и низкоуровневого извлечения посредством агента-экстрактора. В то же время в редакции для Windows по-прежнему отсутствует поддержка низкоуровневого извлечения через эксплойт загрузчика; эта возможность остаётся доступной только в редакциях для Mac и Linux.

Обратите внимание: в версии Live Linux, которая поставляется в виде загрузочного диска, новый механизм установки уже встроен. Соответственно, если у вас нет под рукой компьютера с macOS, который по-прежнему является лучшим инструментом для задач извлечения данных, то можно скачать и записать образ, загрузиться с внешнего накопителя и далее работать без ограничений по функционалу.