В Windows существуют такие источники цифровых артефактов, о которых обычные пользователи не имеют представления. Многим известно о существовании журнала событий Windows Event Log, но мало кто знает о существовании другой базы данных, в которой хранятся данные о запущенных приложениях и сетевой активности. Эта база данных носит название SRUM (System Resource Usage Monitor). О её содержимом и о способах добраться до него мы и поговорим в сегодняшней статье.

Что такое SRUM?

Подсистема SRUM появилась ещё в Windows 8 и до сих пор используется в актуальных версиях системы вплоть до самых последних обновлений Windows 11. Как следует из названия System Resource Usage Monitor, подсистема SRUM отслеживает и фиксирует информацию об использовании ресурсов различными приложениями. В базу данных попадает информация обо всех сетевых соединениях, а также о том, какие приложения или процессы запускались, в каком режиме (активном или фоновом) работали и когда они были завершены. Эти данные хранятся в течение 30 дней (этот период можно переопределить редактированием групповых политик) в файле %WinDir%\System32\sru\SRUDB.dat. Формат файла — двоичный ESE (Extensible Storage Engine), с которым работают также службы Windows Search, Active Directory и Exchange.

Подсистема мониторинга SRUM работает в фоновом режиме без каких-либо уведомлений. В результате о ней не знает большинство пользователей, в результате чего в базе SRUM часто можно найти информацию о событиях, которые были вычищены из других источников (например, системного журнала событий или файлов Jump Lists).

Что внутри?

Базу данных SRUM можно рассматривать как журнал активности запущенных в системе процессов и приложений. В нём содержатся данные о запуске и работе приложений, включая точный путь к файлу на диске; в ней видно, под какой учётной записью информацию они запускались, в каком режиме (фоновом или активном) работыли, когда они были запущены и когда завершали работу. Также фиксируются такие данные, как загрузка процессора, объём дисковых операций и энергопотребление.

Важный момент: в базе SRUM хранятся сведения не только о тех программах, которые установлены в системе, но и о тех, которые были удалены. Это позволяет отслеживать активность, к примеру, некоторых видов зловредного ПО, а также приложений, которые пользователь удалил из системы или запустил с внешнего накопителя. Такая информация может оказаться крайне полезной при расследовании инцидентов корпоративными отделами безопасности.

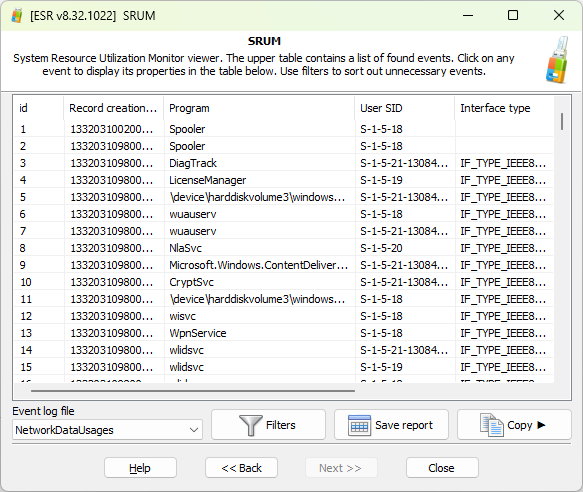

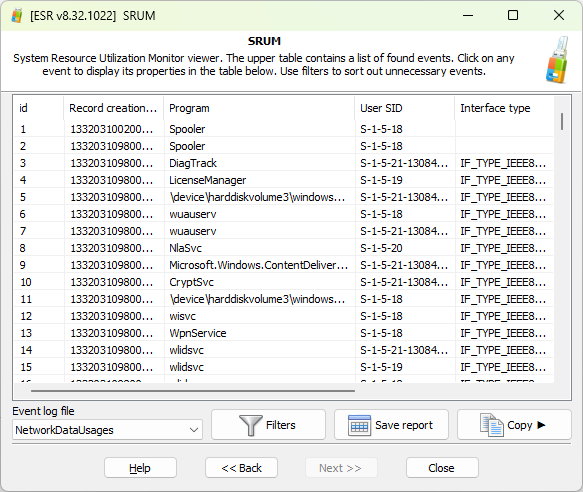

В SRUM хранится и информация о сетевой активности процессов. Для каждого соединения сохраняется инициировавший его процесс, объём переданных и полученных данных, тип подключения (Wi-Fi, Ethernet или мобильная сеть), название сетевого адаптера и идентификатор беспроводной сети, если использовалось беспроводное соединение. Также фиксируются IP-адреса и порты, к которым осуществлялось соединение, что даёт возможность определить, куда именно и по каким протоколам происходил обмен данными.

Ограничения SRUM

Разумеется, у SRUM есть свои ограничения. В первую очередь это ограниченный срок хранения: данные хранятся в течение последних 30 дней (по умолчанию), и, если система загружена, старые данные будут постепенно вытесняться из базы. По этой причине мы рекомендуем не исследовать SRUM на живой системе, а сначала извлечь файл базы данных, после чего работать уже с ним в режиме офлайн. Альтернатива — загрузка компьютера в чистую среду, например, с использованием Elcomsoft System Recovery.

Важное ограничение SRUM в том, что в базу данных попадает информация только об удалённых соединениях; локальные соединения никак не отслеживаются и не попадают в сетевые события SRUM. Записывается только первый пакет соединения (для идентификации), а не все данные о соединении. Важно понимать, что фиксируются только метаданные соединений, а не сам сетевой трафик.

Как просмотреть

База данных SRUM хранится в двоичном формате; штатных средств для её просмотра нет. Просмотреть содержимое этой базы можно с использованием сторонних криминалистических инструментов или бесплатного приложения с открытым исходным кодом srum-dump (GitHub, автор — Mark Baggett). Приложение обрабатывает базу данных и экспортирует все записи в формат Excel. Этот продукт удобен в первую очередь для того, чтобы понять, что вообще содержится в базе SRUM и на что стоит обращать внимание.

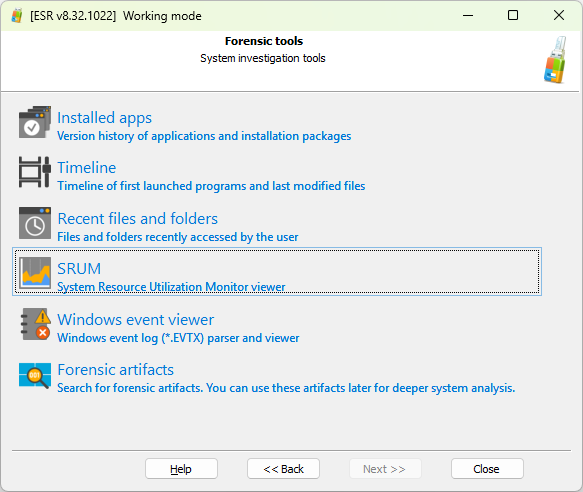

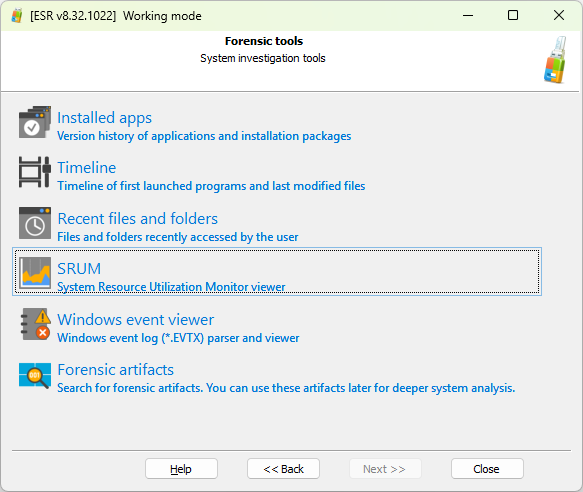

Если же требуется быстрая и безопасная работа в полевых условиях, рекомендуем воспользоваться нашим продуктом Elcomsoft System Recovery, который представляет из себя криминалистически чистую загрузочную среду на основе дистрибутива Windows PE. В её состав входит ряд инструментов, которые могут помочь в расследовании. В версии 8.32 в их число вошёл новый инструмент SRUM:

Поскольку в каждой системе Windows есть только один файл SRUM, инструмент найдёт и загрузит его автоматически. При анализе можно выбирать конкретные типы событий и применять фильтры. Поддерживается экспорт в текстовый формат.

Заключение

SRUM (System Resource Usage Monitor) — ценный и во многом недооценённый источник данных. Его значение в процессе расследований трудно переоценить, а его малоизвестность среди пользователей компьютеров позволяет обнаруживать там события, информация о которых была удалена из более известных источников, таких, как Windows Event Log.