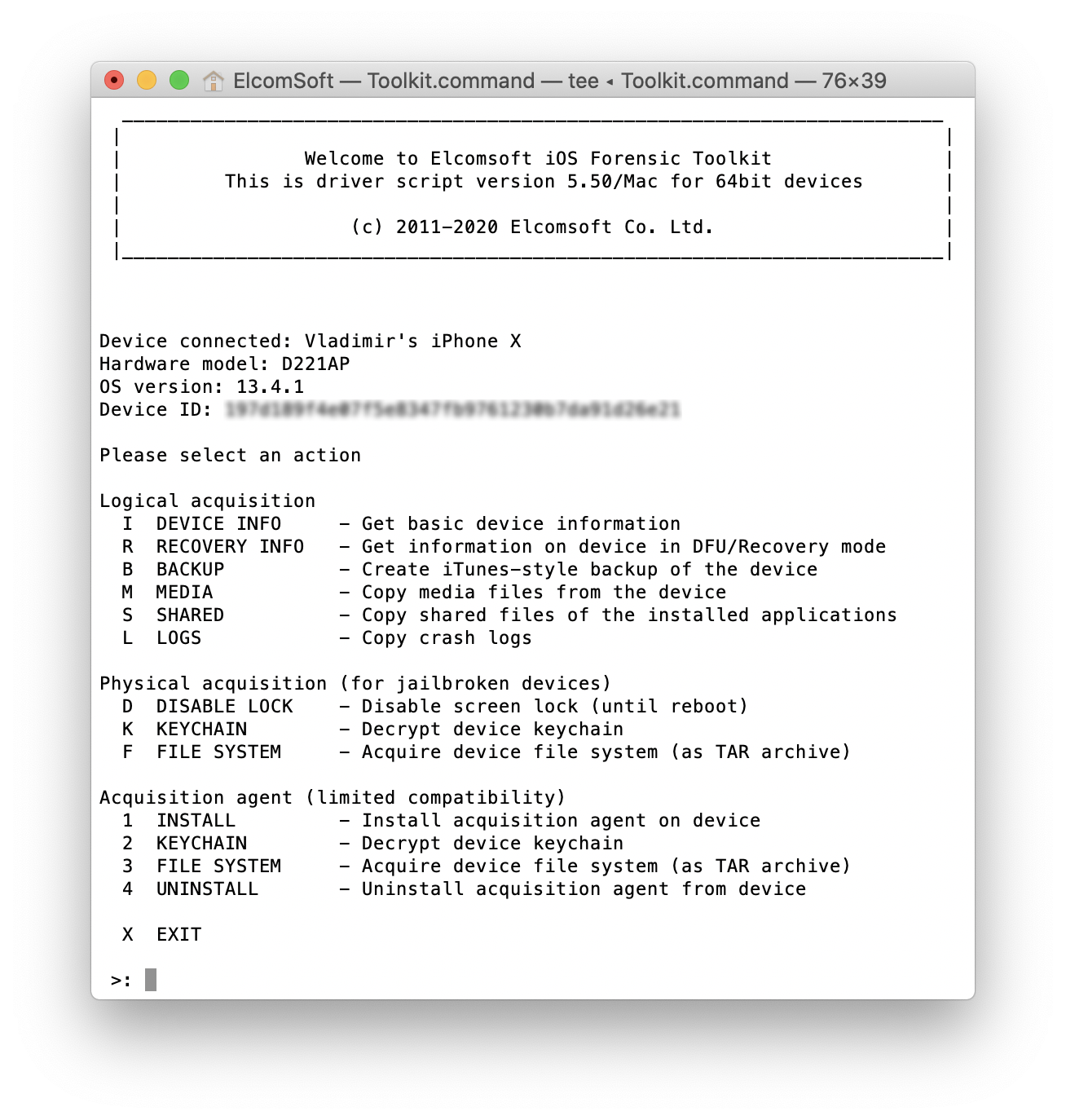

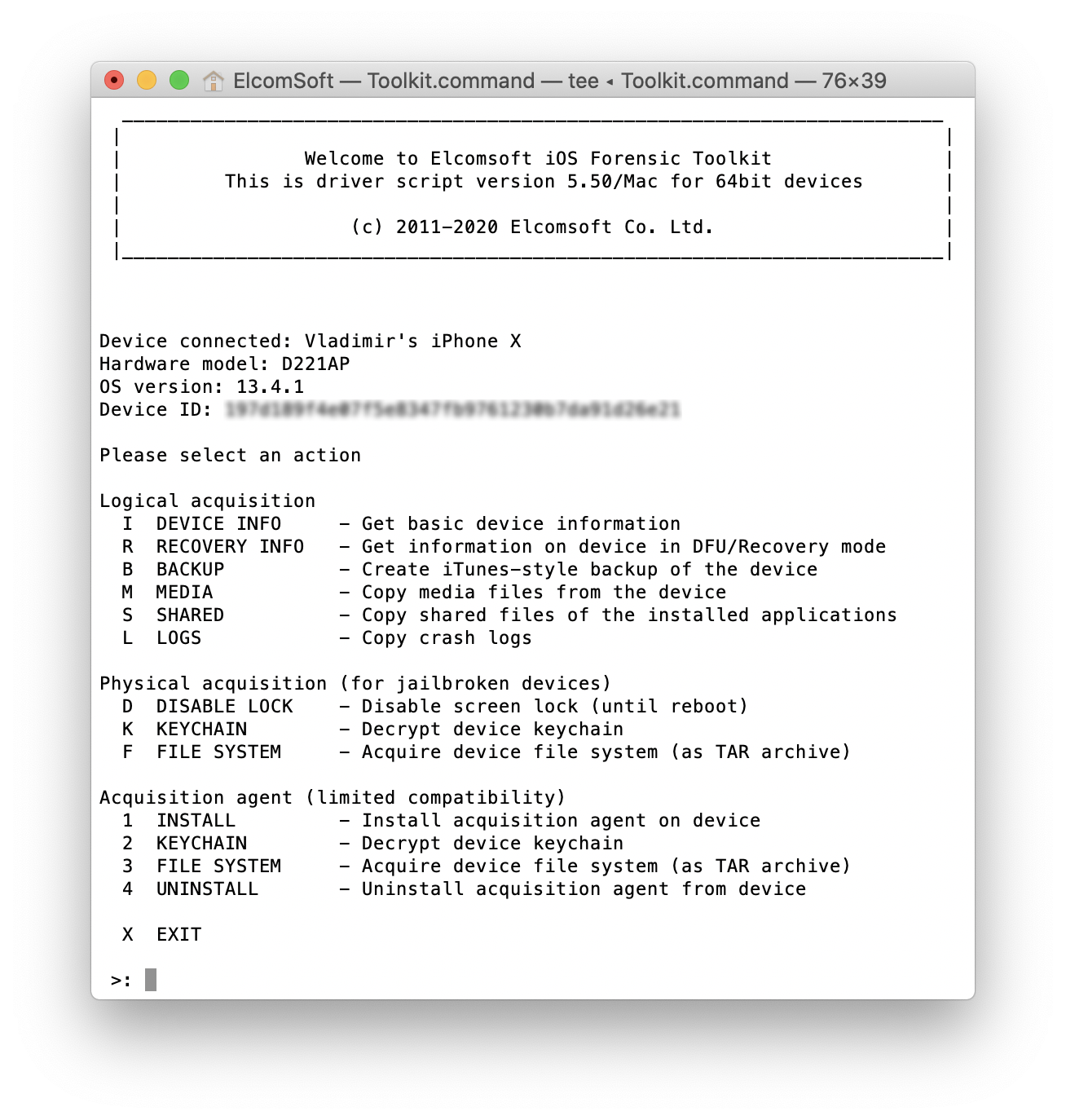

Только что вышла свежая сборка iOS Forensic Toolkit. Для пользователя — эксперта-криминалиста, — изменения почти незаметны; внутри продукта, однако, изменилось многое. В этой статье мы расскажем о том, как работает один из самых интересных продуктов нашей компании, что изменилось в последней сборке и как это повлияет на процесс извлечения данных.

Для чего понадобился новый движок в iOS Forensic Toolkit

Необходимость в новом движке для утилиты низкоуровневого извлечения данных из устройств под управлением iOS (а также watchOS, tvOS и iPadOS) назрела давно. Для того, чтобы извлечь информацию из iPhone или iPad, нужно подключить его к компьютеру через USB порт. В отдельных случаях срабатывает и беспроводное подключение, но проводное — быстрее и гораздо надёжнее.

Для того, чтобы извлечь данные из iPhone, мы задействуем целый ряд протоколов и опрашиваем несколько разных служб, работающих на устройстве. Для того, чтобы это стало возможным, нам (и всем остальным поставщикам криминалистического ПО для iPhone) необходимы низкоуровневые драйверы Apple. Другого способа связаться с iPhone просто не существует.

Итак, драйвер. Сталкивались ли вы когда-нибудь с проблемой, описанной в статье Если компьютер не распознает iPhone, iPad или iPod? Помимо прочего, в состав автономной версии iTunes для Windows входит компонент под названием “Apple Mobile Device Driver” (фактически, это два разных драйвера — в 32- и 64-разрядном исполнении). А вот в редакции iTunes для встроенного в Windows 10 магазина приложений Microsoft Store этот компонент не входит — хоть сам драйвер и поставляется в составе продукта. Соответственно, предыдущие версии iOS Forensic Toolkit, рассчитывая на установленный в системе компонент, выдавали ошибку, если установлена была «магазинная» версия iTunes.

Ещё одной проблемой являются компоненты, которые расположены между драйвером и нашей утилитой. К примеру, в статье CheckRa1n описаны сторонние компоненты, iproxy; есть и множество других вещей, не вошедших в статью (например, itunnel_mux).

Наконец, что не менее важно, тип соединения. Мы всегда рекомендуем не только переводить устройство в режим «В самолёте», но и отключать сетевые подключения (Wi-Fi и даже Ethernet) на компьютере, на котором запущена утилита. Если об этом забыть, результат может получиться… неожиданный. Так, однажды в нашей лаборатории Toolkit случайно подключился к Apple TV, который находился в той же сети Wi-Fi, и даже получил от него какие-то данные. На тот момент мы и представить не могли, что такое возможно.

Что изменилось и как это повлияет на использование iOS Forensic Toolkit

Новый канал взаимодействия удаляет устаревшие зависимости и становится значительно быстрее и надёжнее. Теперь не имеет значения, установлена ли у вас установленная версия iTunes или версия Microsoft Store (тем не менее, рекомендуем ознакомиться со статьёй Apple iTunes: Standalone vs. Microsoft Store Edition, в силу наличия других особенностей данной версии). Благодаря новому каналу удалось избавиться от одного из предварительных шагов – требования отключать беспроводные сети на компьютере эксперта. Отключать беспроводные сети на iPhone мы рекомендуем по-прежнему в силу очевидных причин.

Новый канал взаимодействия работает для логического извлечения и при использовании джейлбрейка; агент-экстрактор собственной разработки Элкомсофт изначально использовал новый способ взаимодействия.

Наконец, последнее. Время от времени у некоторых пользователей возникали проблемы с работой команд (I)nfo, (L)ogs и (S)hared, проявлявшиеся на некоторых комбинациях устройств и версий iOS. Проблемы проявлялись случайным и непредсказуемым образом; сегодня работает, завтра — нет. И эта проблема также решена внедрением нового канала взаимодействия.

Помимо прочего, мы улучшили поддержку iOS 13.4.1 и добавили совместимость с iOS 13.4.5 (beta 4; мы пока не протестировали работоспособность нового механизма Exposure Notification API для отслеживания распространения COVID-19).

Windows или macOS?

Нам прекрасно известно, что популярность компьютеров Apple с macOS в России стремится к нулю, а их распространённость в среде специалистов по мобильной криминалистики не стремится, а строго равняется нулю. Тем не менее, было бы неправильно не рассказать о некоторых преимуществах, которыми обладают компьютеры Apple в контексте связки с другими устройствами компании — например, iPhone. Некоторые виды джейлбрейков, а также множество манипуляций (например, отключение режима защиты USB) возможны только в macOS. Само извлечение данных также работает более уверенно именно в ОС собственной разработки Apple в силу более качественных драйверов USB и некоторых особенностей ядра. Иными словами, для извлечения данных macOS подходит лучше. А вот для анализа собранной информации можно (и даже более удобно) использовать компьютер с Windows.

Если у вас используется macOS 10.15 Catalina, ознакомьтесь со статьёй Installing and using iOS Forensic Toolkit on macOS 10.15 Catalina:

- Обработайте образ DMG iOS Forensic Toolkit с помощью команды xattr.

- Установите доверительные отношения с устройством в Finder (немедленного запроса при подключении устройства нет).

- Если вам нужен доступ к файлам lockdown (pairing), сначала отключите SIP (требуется перезагрузка), а затем предоставьте текущему пользователю доступ к этой папке с помощью команды sudo chmod.

Если вы используете Windows (мы поддерживаем Windows 8 / 8.1, Windows 7 и Windows 10), обязательно прочитайте iOS Acquisition on Windows: Tips&Tricks. Есть только одно важное дополнение: при создании резервной копии с помощью iOS Forensic Tookit проявите терпение. После выбора папки и ввода пароля резервной копии, но ещё до того, как процесс создания резервной копии фактически начнётся, может возникнуть пауза до 2 минут. На экране при этом ничего не происходит; это нормально. При возникновении любых проблем первое, что нужно попробовать, это просто перезагрузить систему и снова запустить процесс. (Мы в курсе того, что «перезагрузить систему» — первая и обычно последняя рекомендация «специалистов по технической поддержке», но в данной ситуации это действительно помогает в 90% случаев).

Информация о совместимости

На текущий момент актуальна следующая информация о совместимости:

- (Расширенное) логическое извлечение: все устройства, все версии.

- Полное извлечение файловой системы и связки ключей из взломанных устройств: все комбинации устройств/iOS, для которых доступен джейлбрейк (в настоящее время до iOS 13.4.5 бета для совместимых с checkra1n устройств, до 13,3 для iPhone Xs/Xr/11/11 Pro).

- Извлечение агентом-экстрактором: большинство устройств под управлением iOS 11.0–13.3 (кроме iPhone 5s и 6 под управлением отдельных версий iOS).

Время жизни файлов lockdown в iOS 11-13 ограничено 30 днями согласно бюллетеню Apple Platform Security (используйте эту ссылку, если прямой линк на файл с PDF не работает). Эти файлы чрезвычайно полезны для расширенного логического извлечения заблокированных устройств, если не активирован режим ограничения USB (см. USB Restricted Mode in iOS 13: Apple vs. GrayKey, Round Two).

В ближайшее время мы планируем добавить извлечение файловой системы агентом-экстрактором для iOS 13.3.1, 13.4 и 13.4.1, а также некоторых устаревших версий iOS (от iOS 7 до iOS 10). Для использования этой функции вам нужна учётная запись разработчика Apple; есть вероятность, что мы сможем сделать подпись агента, используя одноразовый Apple ID.

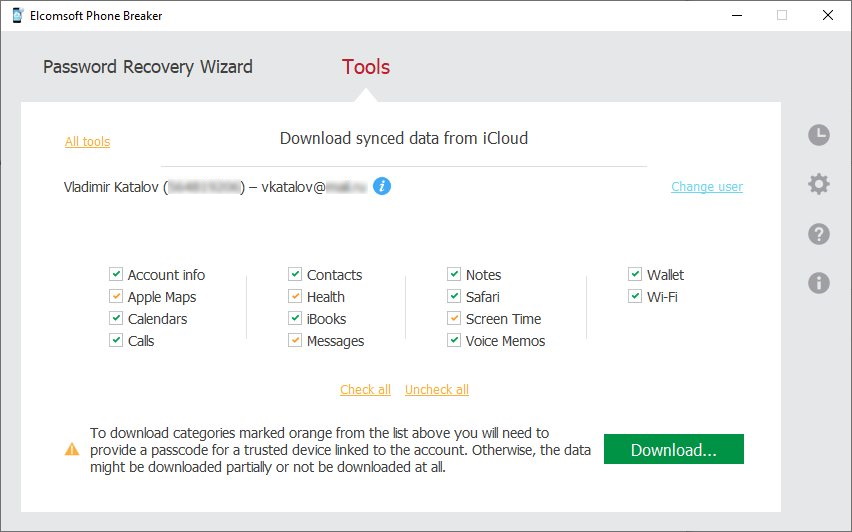

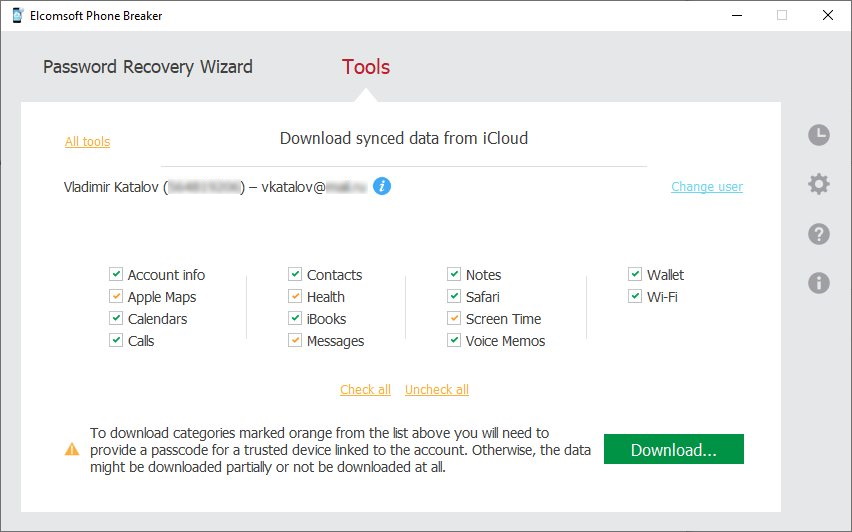

Не забудьте о Связке ключей! Это — настоящий Клондайк, в котором содержатся все сохранённые пароли пользователя (используйте Elcomsoft Phone Breaker).

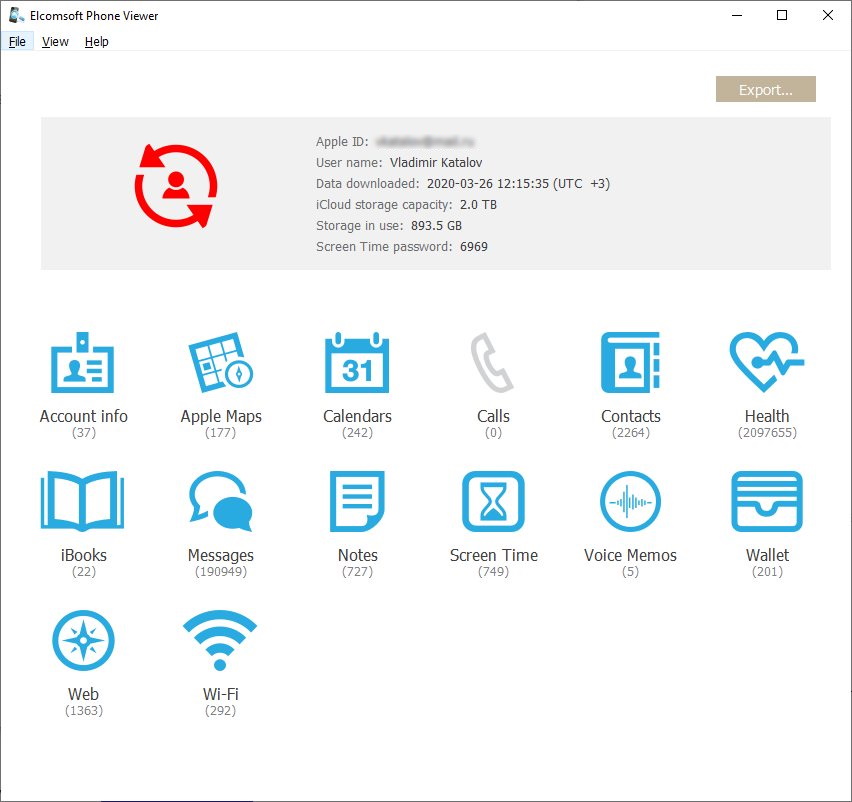

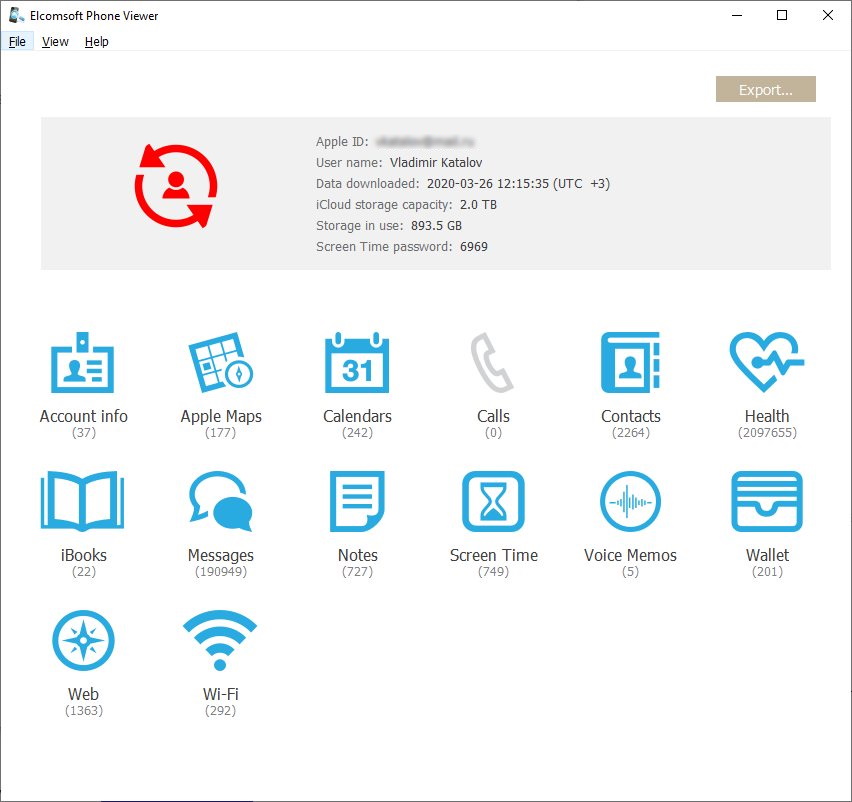

Наконец, не забывайте об Elcomsoft Phone Viewer, инструменте для просмотра и анализа собранной другими нашими программами данных. Приложение поддерживает резервные копии iTunes и iCloud, а также образы файловой системы:

Заключение

Извлечение данных из устройств под управлением iOS на первый взгляд выглядит проще, чем работа с Android, однако это иллюзия. Не доверяйте инструментам, которые не дают полного и подробного объяснения того, как работают все их функции, скрывая особенности работы под названиями «метод 1» и «метод 2» с пометкой «если первый метод не работает, попробуйте второй». Вам необходимо чётко представлять, как работает вся система, какие данные вы можете получить и главное — какими будут последствия.