Обучение экспертов по цифровой криминалистике

26 июня, 2019, Oleg Afonin

Рубрика: «Разное»

Производители программ для криминалистов не забывают подчеркнуть, что именно их продукт является не только самым продвинутым на рынке, но и самым простым в использовании. Тем не менее, несмотря на уверения в простоте и интуитивности использования собственной продукции, все крупные производители предлагают и обучающие курсы и тренинги, стоимость которых заметно превышает цену самих продуктов. Зачем нужны тренинги, если программы легко использовать? Что это – маркетинговое лукавство или насущная необходимость? Попробуем разобраться, для чего нужны тренинги в мобильной и компьютерной криминалистике.

Программы для цифровой криминалистики

Так ли просты в использовании программы для цифровой криминалистики, как уверяют производители? Здесь нет и не может быть «средней температуры по больнице». Какие-то продукты сложнее в использовании, а некоторые использовать совсем просто. Если говорить о продуктах нашей компании, то большая часть из них обладает простым и понятным пользовательским интерфейсом, но ряд возможностей (например, настройки парольных мутаций для распределённых атак в продукте Elcomsoft Distributed Password Recovery) требует чёткого понимания как способов, так и целей выполняемых действий.

Не стоит обманываться простотой использования даже самых дружелюбных к пользователю инструментов: в цифровой криминалистике нет и не может быть простых решений, которые проделают за эксперта его работу. Инструмент, даже самый продвинутый – это всего лишь инструмент, выполняющий ограниченный круг задач.

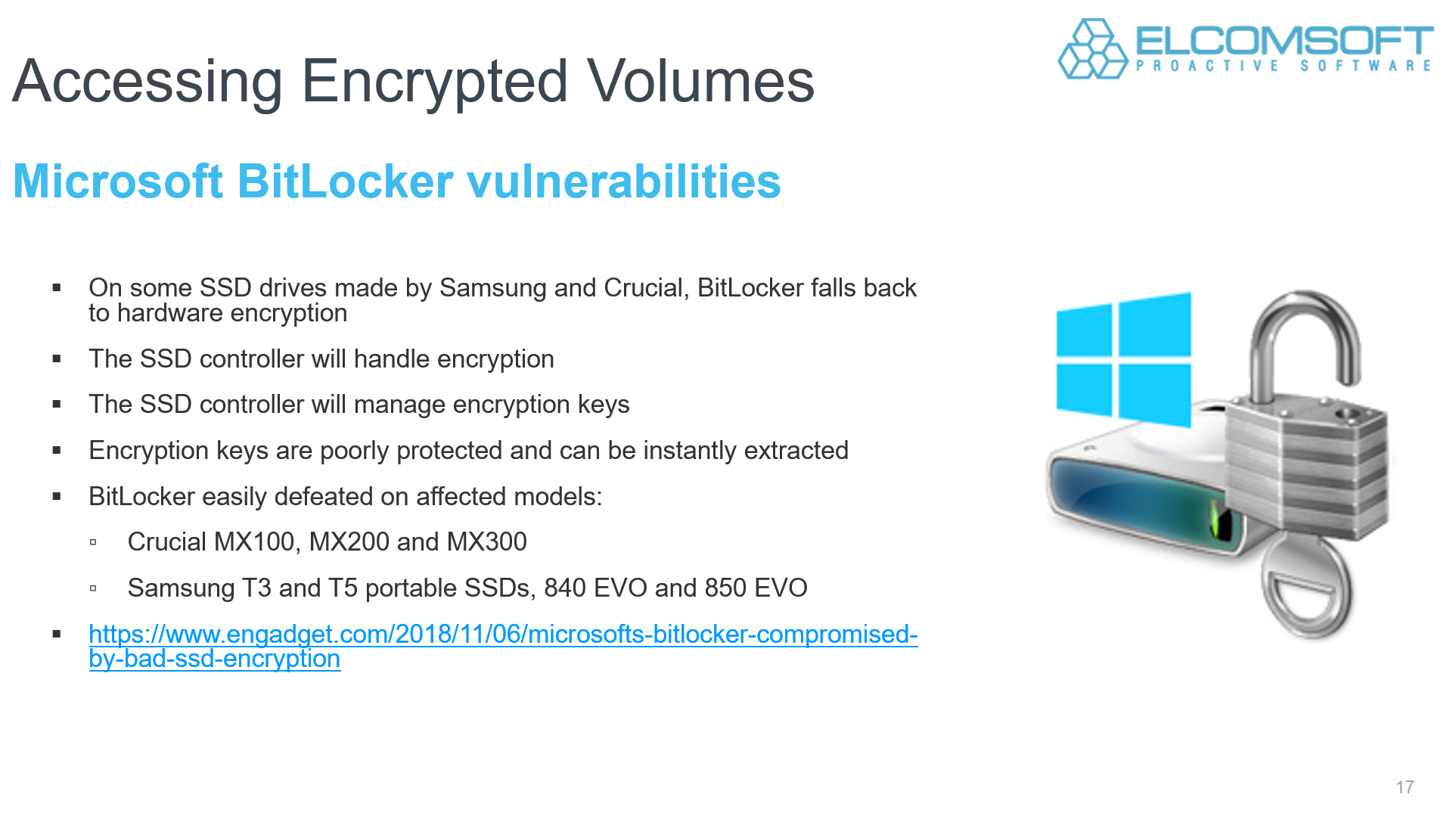

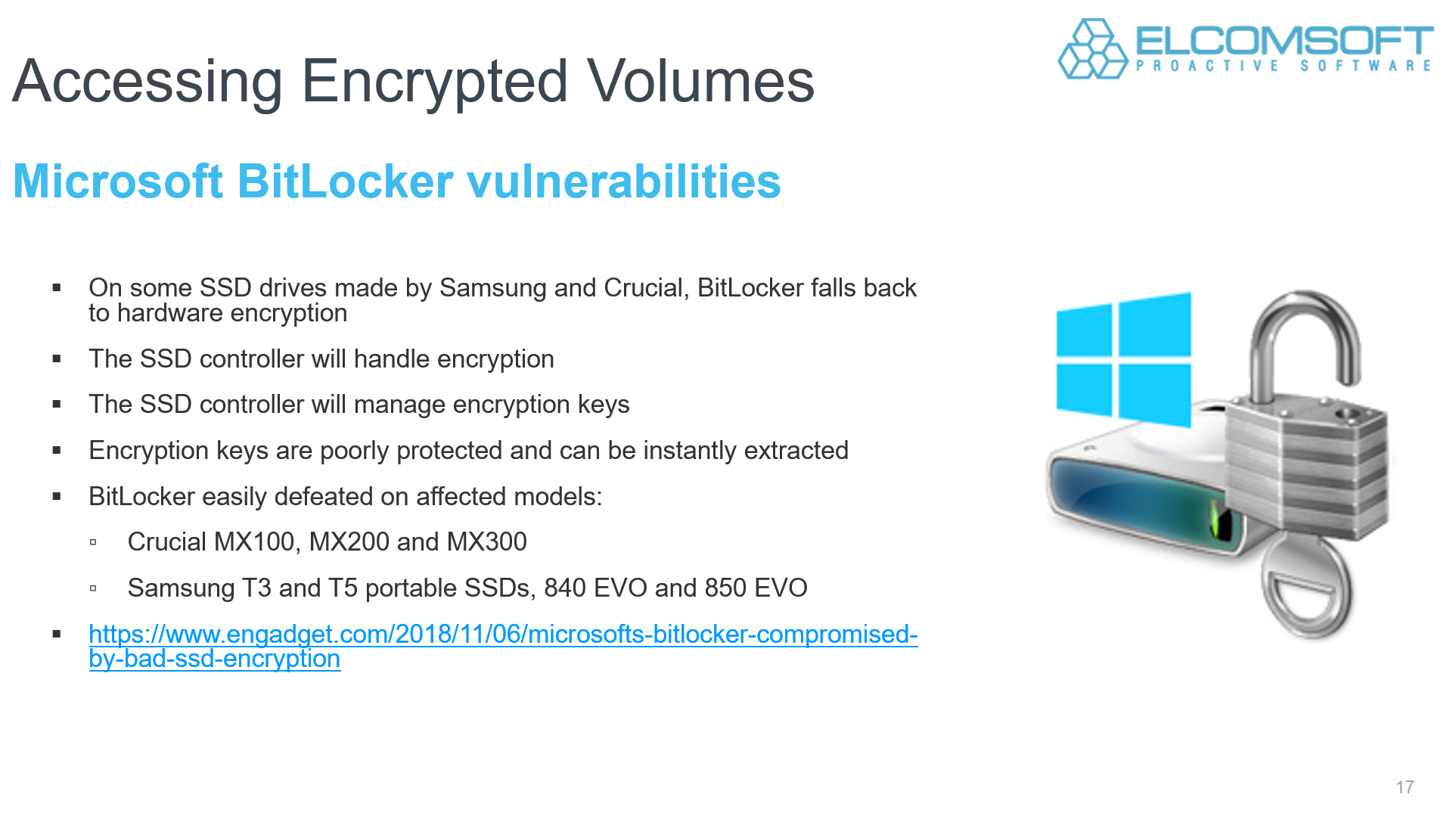

Зашифрованные данные

Вероятно, вам неоднократно приходилось сталкиваться с шифрованием носителей информации. Мы предлагаем инструменты, которые помогут снять защиту как с зашифрованных дисков, так и с архивов и документов с паролем. Несмотря на это, мы далеки от мысли, что парк мощных рабочих станций, оснащённых аппаратными ускорителями, способен решить все проблемы: многие виды защиты невозможно преодолеть лобовой атакой.

Вычислительная мощь, несомненно, чрезвычайно важна, но не менее важным является понимание того, как и в какой последовательности проводить атаки. С учётом того, что большая часть пользователей использует одни и те же пароли (или их незначительные вариации) для защиты разных типов данных, простое (и моментальное!) извлечение списка паролей из браузера пользователя и составление короткого, но персонального словаря зачастую позволяет вскрыть и зашифрованные диски и файлы без сколько-нибудь длительных атак.

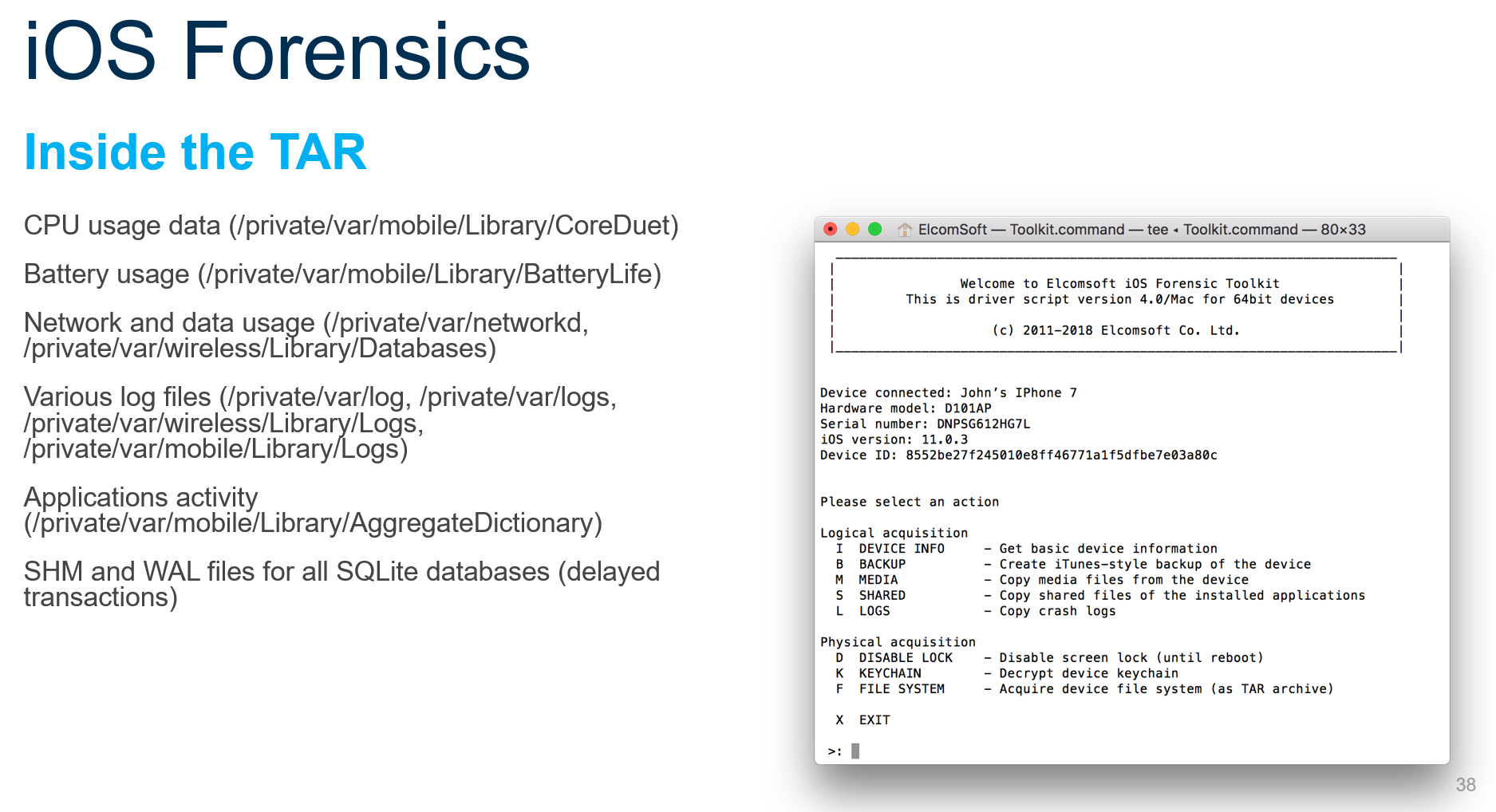

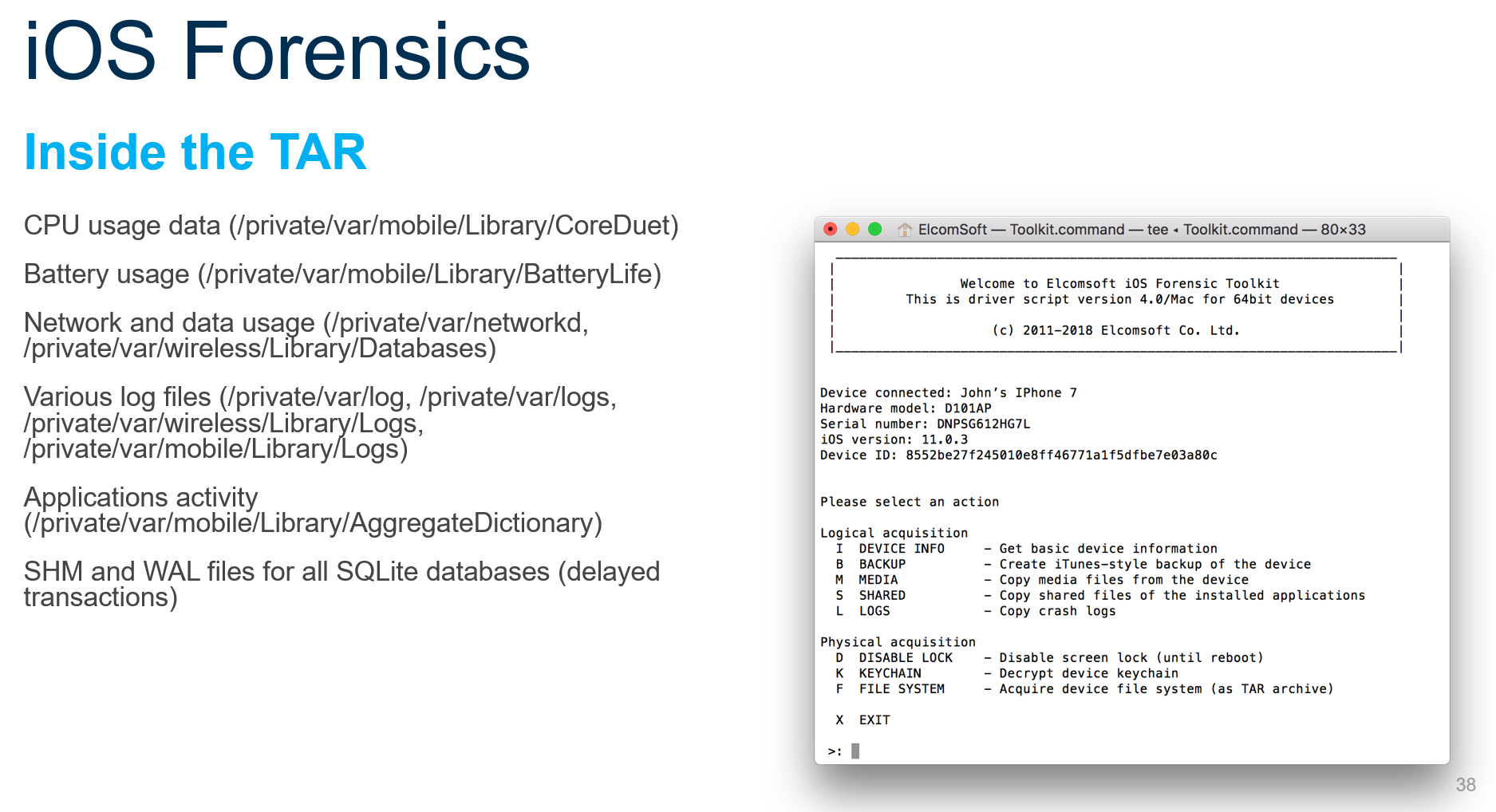

Мобильная криминалистика

Очередной смартфон с приложением Telegram или Signal… Вероятно, вы сможете вспомнить рекламные ролики, в которых умудрённый опытом эксперт подключает устройство, нажимает на кнопку и с умным видом анализирует результат. Так тоже бывает, но исключительно редко. В реальной жизни работе «однокнопочных» решений мешают многочисленные «но» и «если», превращающие, казалось бы, простейшую операцию в сложнейший квест. Квест не только запутанный, но и опасный. Достаточно не так посмотреть на устройство – и биометрический датчик отключится, лишая эксперта возможности разблокировать телефон по лицу подозреваемого. Можно понадеяться на режим «В самолёте», забыв проверить положение переключателя Wi-Fi – и смартфон получает команду на дистанционное уничтожение данных. Можно сбросить пароль на резервную копию – и навсегда лишиться доступа к списку платёжных транзакций. Можно сменить пароль в «облачную» учётную запись пользователя – и лишить телефон возможности создать в «облаке» свежую резервную копию, после чего потратить миллион долларов, чтобы устройство взломал кто-то, обладающий требуемой квалификацией. За каждым из описанных выше случаев – своя история, и часто – не единственная. Знать о таких вещах совершенно необходимо.

Программы обучения

В программы обучения экспертов-криминалистов входит не только обучение навыкам использования тех или иных инструментов. Мы предлагаем полноценные программы обучения и курсы повышения квалификации по тематикам «Восстановление паролей» и «Мобильная криминалистика».

Имеет ли смысл атака, цель которой – восстановление пароля зашифрованного тома, если нужный пароль можно найти, проанализировав список паролей из браузера? Если необходимо расшифровать документы, архивы и зашифрованный диск, с чего нужно начать и почему? Почему нельзя выключать компьютер в процессе изъятия, чем это грозит и какие будут последствия? Почему лобовая атака на зашифрованные диски наименее эффективна, какие ещё способы получить доступ к данным существуют, в каких случаях и как именно ими можно воспользоваться? Об этом и многом другом – в курсе «Восстановление паролей», в процессе которого мы не только расскажем о различных методах шифрования и защиты данных и обучим пользоваться инструментами для взлома паролей, но и расскажем о том, как именно и в каком порядке имеет смысл браться за задачу в различных случаях.

Что будет с данными на смартфоне iPhone X/Xs/Xr, если на него просто посмотреть? Достаточно ли использовать режим «В самолёте» во время транспортировки конфискованных устройств? Можно ли сбросить пароль на резервную копию iPhone и к каким последствиям это приведёт? Ответы на все эти вопросы можно узнать, записавшись на курс «Мобильная криминалистика». В курсе «Мобильная криминалистика» мы расскажем о технической составляющей всей цепочки расследований, связанной с мобильными устройствами. Мы обучим наиболее эффективным методам сохранения и извлечения доказательной базы, применимым в каждой конкретной ситуации. Курсанты узнают о типичных ошибках и последствиях, к которым они могут привести.