В статье «Защита украденного устройства» — новая проблема для криминалистов мы рассмотрели влияние системных настроек iOS на возможность извлечения данных из защищённых iPhone, и пришли к выводу, что даже известный код блокировки больше не является гарантией успеха. В качестве альтернативы мы предложили вариант с ручным осмотром устройства. Как его правильно проводить и какую информацию можно, а какую — нельзя получить таким образом?

Современные видеоускорители класса NVIDIA GeForce RTX 5090 способны многократно ускорить процесс восстановления паролей, однако их эксплуатация в режиме непрерывной нагрузки сопряжена с рисками, обусловленными как высоким энергопотреблением, так и конструктивными особенностями системы питания. Об этих рисках и о том, как их минимизировать — в сегодняшней статье.

За последнее десятилетие индустрия прошла долгий путь от множества конкурирующих стандартов зарядки к ещё большему множеству — но с общим знаменателем в виде USB Power Delivery. В этой статье мы проследим путь развития стандартов: от раннего Battery Charging 1.2 и многочисленных проприетарных протоколов до современных вариаций USB Power Delivery (PD), способных питать устройства мощностью до 240 Вт с гранулярным контролем напряжения.

Хотя индустрия движется в сторону быстрых NVMe и облачных хранилищ, в практике эксперта-криминалиста регулярно возникают ситуации, когда необходимо извлечь информацию из устройств, которые считаются безнадёжно устаревшими. Это могут быть архивные данные коммерческих структур, старые персональные компьютеры или промышленное оборудование, работающее десятилетиями. Пренебрегать такими носителями нельзя, поскольку именно на старых дискетах или магнитооптических дисках часто обнаруживаются критически важные доказательства, о существовании которых подозреваемый мог давно забыть.

В современной следственной практике ценность данных, извлечённых из веб-браузеров, трудно переоценить. Об извлечении паролей мы недавно писали, но паролями и даже историей посещений дело не ограничивается. Так, история поисковых запросов помогает установить и доказать умысел, а данные, синхронизированные через облако с мобильных устройств подозреваемого, позволяют получить доступ к его действиям, осуществлённым на других, более защищённых устройствах.

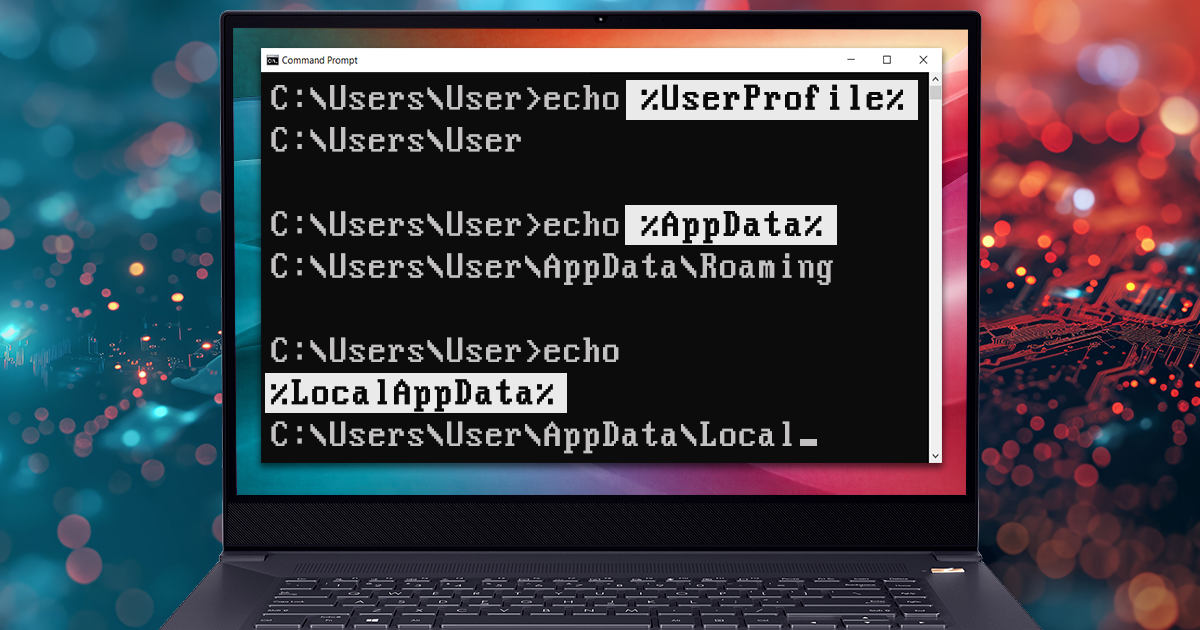

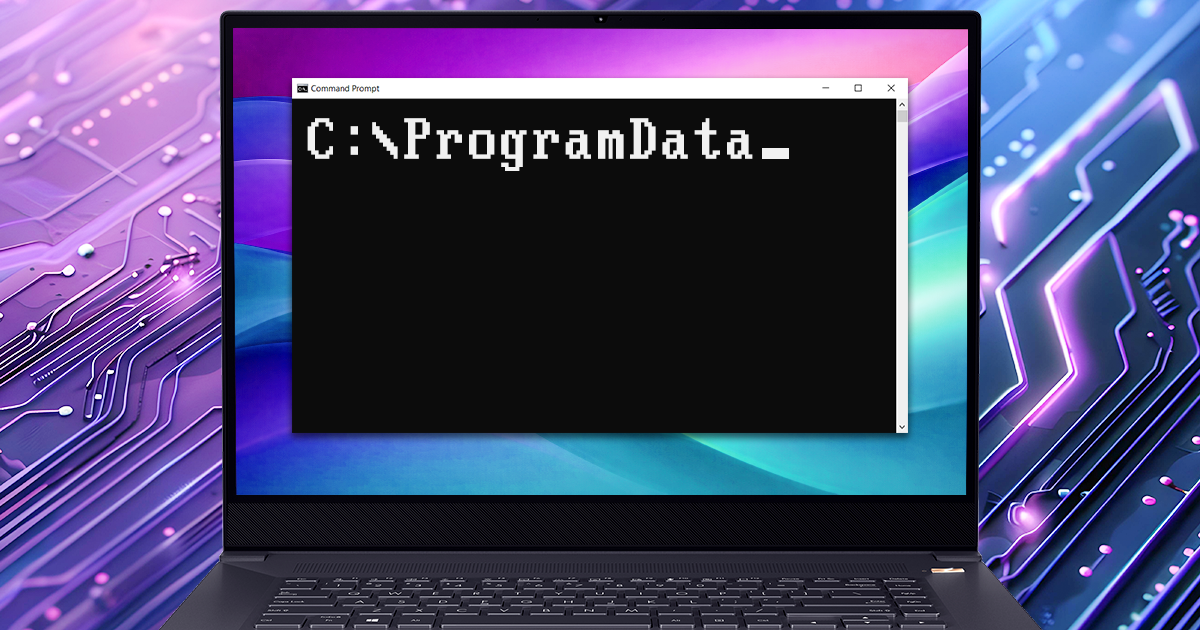

С момента появления интерфейса защиты данных DPAPI в Windows 2000 методика сбора цифровых доказательств при работе с веб-браузерами оставалась неизменной: изолировать компьютер, создать побитную копию накопителя, извлечь данные и расшифровать, используя пароль от учётной записи. В те времена пароля пользователя Windows было достаточно для расшифровки данных, но сегодня этот подход устарел. С внедрением технологии App-Bound Encryption компании Google и Microsoft закрыли возможность расшифровки данных из браузеров, даже если в распоряжении эксперта есть образ диска, а пароль от учётной записи известен. Для доступа к сохранённым в браузере паролям нужно действовать быстро — и однозначно перед тем, как обесточить компьютер.

Всего несколько лет назад практически всё, что эксперт видел на экране компьютера, можно было найти на пластинах жёсткого диска. Найти, извлечь и внимательно исследовать. Сегодня же ситуация другая. Отключить компьютер, вынуть диски, снять образы… Подход — правильный, но почему, когда компьютер работал, на экране были видны сотни файлов, а в образе диска их нет? Возможно, дело в частичной синхронизации, или синхронизации «по запросу», а сами файлы спокойно лежат в «облаке» Dropbox или OneDrive. Как добраться до этих данных, не затерев случайно другие улики? Попробуем разобраться.

Современные криминалистические лаборатории сталкиваются с кризисом объёмов данных. Когда в ходе обыска изымаются десятки ноутбуков, серверов и накопителей, традиционный подход «снять образ, работать с копией данных» становится узким местом, которое тормозит расследование. Одно из возможных решений — методы цифрового триажа, в процессе которого в автоматическом или полуавтоматическом режиме отбираются наиболее важные для расследования данные, а неважные (как системные файлы или исполняемые файлы приложений) — отбрасываются.

Линейка криминалистических продуктов нашей компании только что получила новое дополнение. Встречайте Elcomsoft Quick Triage — инструмент для быстрого поиска, отбора и анализа цифровых улик. EQT создан для использования на ранних этапах расследования, когда время ограничено и решения нужно принимать быстро. Новый инструмент не заменяет «тяжёлые» криминалистические платформы; его задача — быстрое выявление, сбор и первичная оценка значимых улик на начальных этапах.

2025 год подходит к концу, а значит, это удобный момент подвести итоги. Для нашей команды этот год прошёл в последовательной работе над продуктами нашей линейки, разработкой новых интересных функций и важных обновлений. Мы провели ряд исследований, в результате которых под конец года выпустили новый продукт — бесплатную утилиту для снятия образов дисков. Иными словами, мы продолжали делать то, что делаем лучше всего — исследовать, оптимизировать и внедрять. В 2025 году мы сделали много интересного; давайте вспомним самые запоминающиеся моменты.