Какая мобильная платформа самая безопасная? Из актуальных мобильных систем с большим отрывом лидирует iOS, во многом за счёт тесной связки аппаратного и программного обеспечения. Если подключить iPhone, работающий на актуальной версии iOS и с неизвестным паролем к новому компьютеру, с него невозможно будет скачать даже фотографии, для доступа к которым в смартфоне с Android, что называется, есть варианты – от использования датчика отпечатков до разблокирования через Smart Lock.

Фотографии, конечно, важны, но они – даже не верхушка айсберга. В современном смартфоне хранятся пароли к веб-сайтам, включая банковские, и социальным сетям; данные приложений, чаты, история переписки, поисковых запросов и многое другое. Чем более интенсивно мы пользуемся смартфонами, тем больше информации в них накапливается и тем серьёзнее производители подходят к её защите.

Не стоит на месте и iOS. С каждой новой версией iOS разработчики Apple предпринимают все возможные шаги для усиления защиты данных – вашей защиты и ваших данных. Но не зашла ли компания слишком далеко? Несколько последних решений защитят исключительно от интереса со стороны правоохранительных органов, работающих с разрешения и одобрения суда. Попробуем разобраться, что это за решения и могут ли они защитить от действий злоумышленников, а не полиции.

Доверительные отношения и lockdown-файлы

В начале этой статьи мы писали, что с заблокированного iPhone, подключенного к неизвестному компьютеру, без пароля блокировки не получится извлечь даже фотографии. Это действительно так: в отличие от большинства устройств, работающих под управлением других систем, одного лишь физического подключения недостаточно. Для того, чтобы обмениваться информацией (любой информацией кроме самой базовой – вроде серийного номера устройства и версии iOS), iPhone и компьютер должны установить так называемые доверительные отношения.

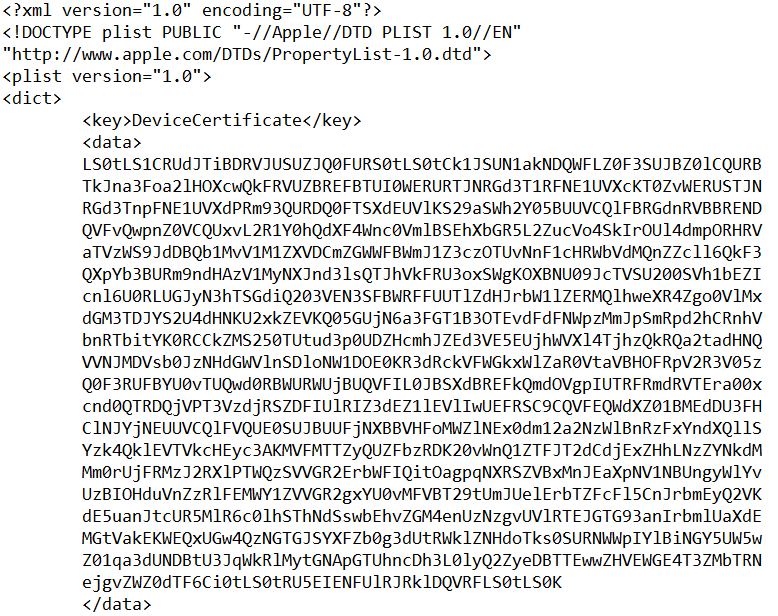

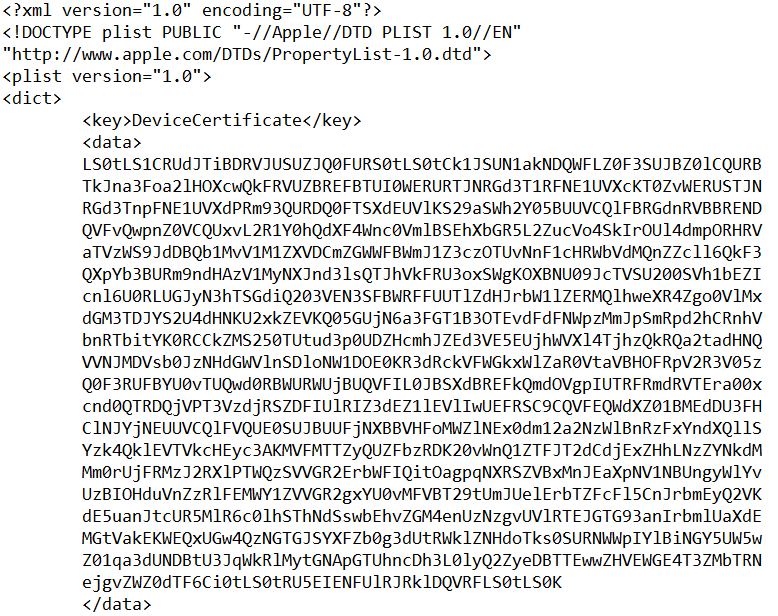

На поверхности это выглядит просто: пользователь должен подтвердить запроси “Trust this computer?” на экране iPhone. В момент установления доверительных отношений на iPhone (внутри самого устройства) создаётся пара криптографических ключей. Одна часть будет храниться в самом устройстве, а другая – передана на компьютер, который сохранит её в виде файла – так называемого lockdown-файла, или iTunes pairing record. Только теперь стал возможен полноценный обмен данными между iPhone и компьютером.

Прояснив этот момент, перейдём от фотографий к полноценному анализу данных iPhone.

Самый распространённый в силу своей универсальности способ анализа устройств под управлением iOS – так называемое логическое извлечение данных. Под логическим извлечением обычно подразумевают создание на компьютере свежей резервной копии iPhone. Сделать это можно как посредством специализированного программного обеспечения (Elcomsoft iOS Forensic Toolkit), так и при помощи iTunes (впрочем, полицией этот вариант используется редко, т.к. синхронизация с iTunes всегда двусторонняя). При правильном подходе такая резервная копия может содержать огромный массив информации, включающий в себя как данные большинства приложений, так и пароли пользователя от веб-сайтов, социальных сетей и учётных записей.

Возвращаемся к lockdown. Логично, что для создания локальной резервной копии iPhone нужно подключить к компьютеру, а точнее – к авторизованному, «доверенному» компьютеру. Получается, полицейскому эксперту каждый раз нужно разблокировать iPhone и подтверждать запрос на установление доверительных отношений?

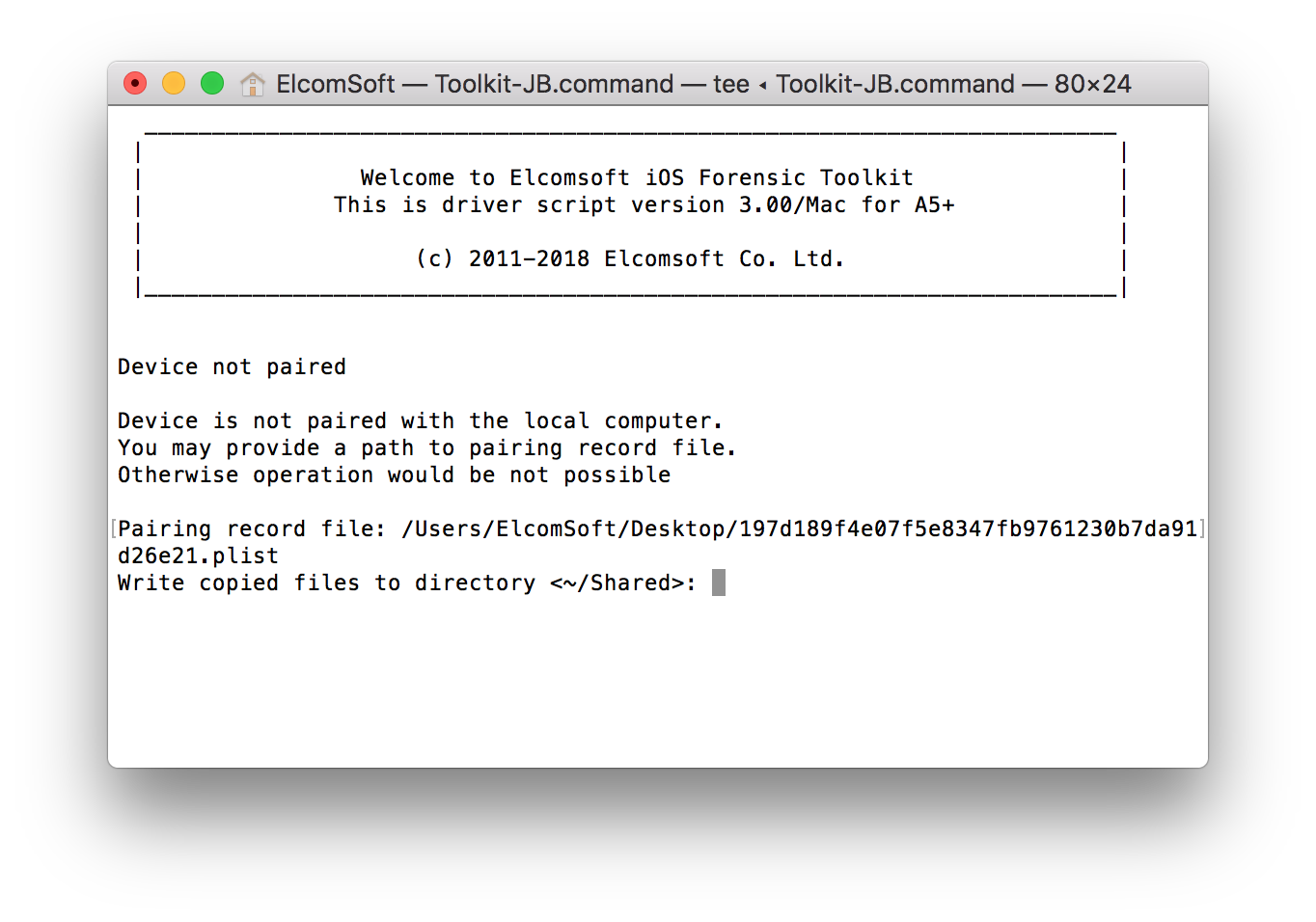

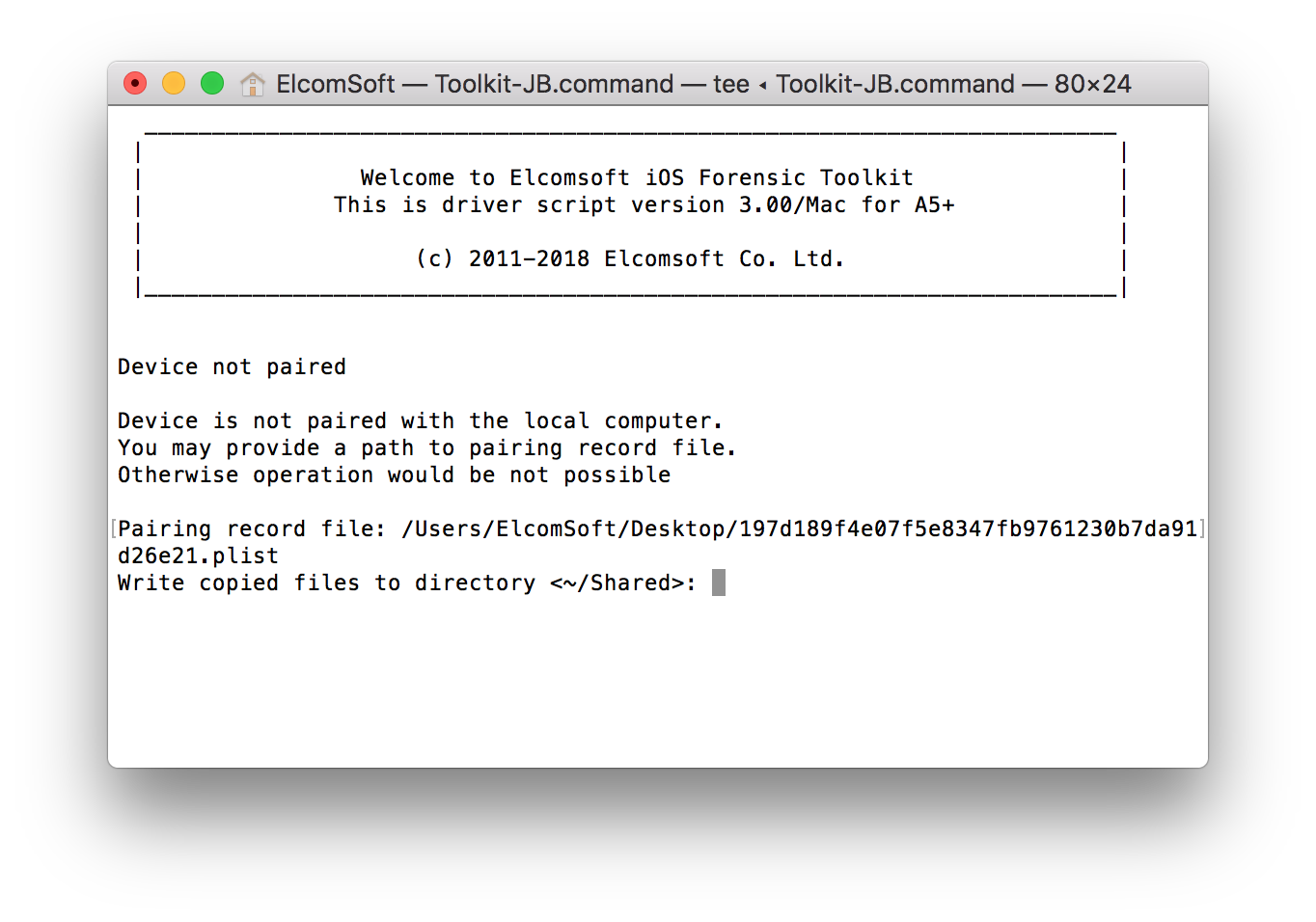

Не совсем. При том, что для обмена данными между устройствами необходимо наличие обеих половинок ключа, вторую половинку – lockdown-файл – можно извлечь из компьютера пользователя и использовать на любом другом компьютере. Именно так работают криминалистические приложения – например, Elcomsoft iOS Forensic Toolkit.

А что, если такой записи нет?

Если компьютер не авторизован (lockdown-файл отсутствует), то создать резервную копию устройства на нём невозможно; для её создания потребуется предварительно установить доверительные отношения. В предыдущих версиях iOS для этого достаточно было разблокировать устройство при помощи пароля или датчика отпечатков пальца и подтвердить запрос “Trust this computer?”, но с выходом iOS 11 ситуация изменилась.

iOS 11: пароль блокировки для установления доверительных отношений

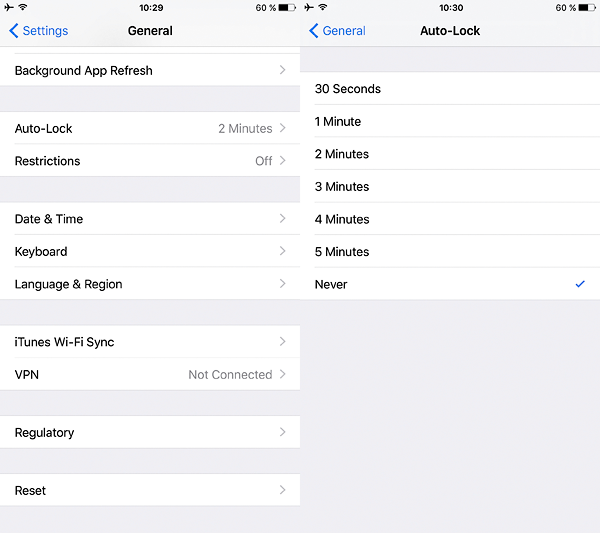

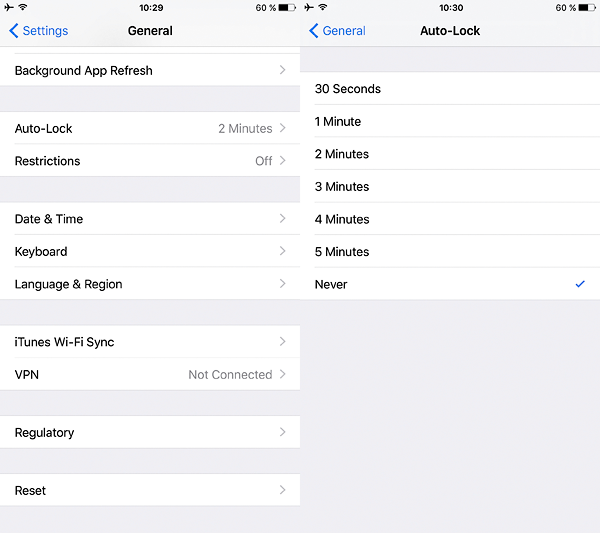

Как действует полиция, если хочет получить от свидетеля разблокированный смартфон, но официального ордера пока нет? Уверенным тоном даётся команда – выдать телефон. А теперь – разблокировать! «Главное – успеть не позднее, чем через 10 минут после происшествия», делятся сами полицейские. «Потом свидетели начинают задавать вопросы… так что нужно успеть, пока они ещё под впечатлением». Получив в руки разблокированный телефон, полицейский его уже не выпустит. При грамотных действиях сотрудника полиции телефон будет изолирован от сети, а его настройки поменяют так, чтобы он не заблокировался по тайм-ауту. В особо важных случаях полиция выделяет сотрудника, единственной задачей которого будет сидеть и периодически касаться экрана, не давая телефону «уснуть» и заблокировать экран (так поступают тогда, когда в смартфон установлена внешняя политика безопасности, отменяющая возможность запрета автоблокировки).

Что происходит дальше? Телефон транспортируется в лабораторию в разблокированном состоянии и подключается к компьютеру. Устанавливаются доверительные отношения (Trust this computer?), снимается локальная резервная копия, извлекаются фотографии и файлы приложений. Обрати внимание: всё это проделывается в условиях, когда смартфон был получен и разблокирован без соответствующего ордера: здесь действует слово полицейского «владелец согласился выполнить мою просьбу» (с точки зрения закона требование, высказанное приказным тоном, было всего лишь просьбой).

Именно этот сценарий решили пресечь специалисты по безопасности Apple.

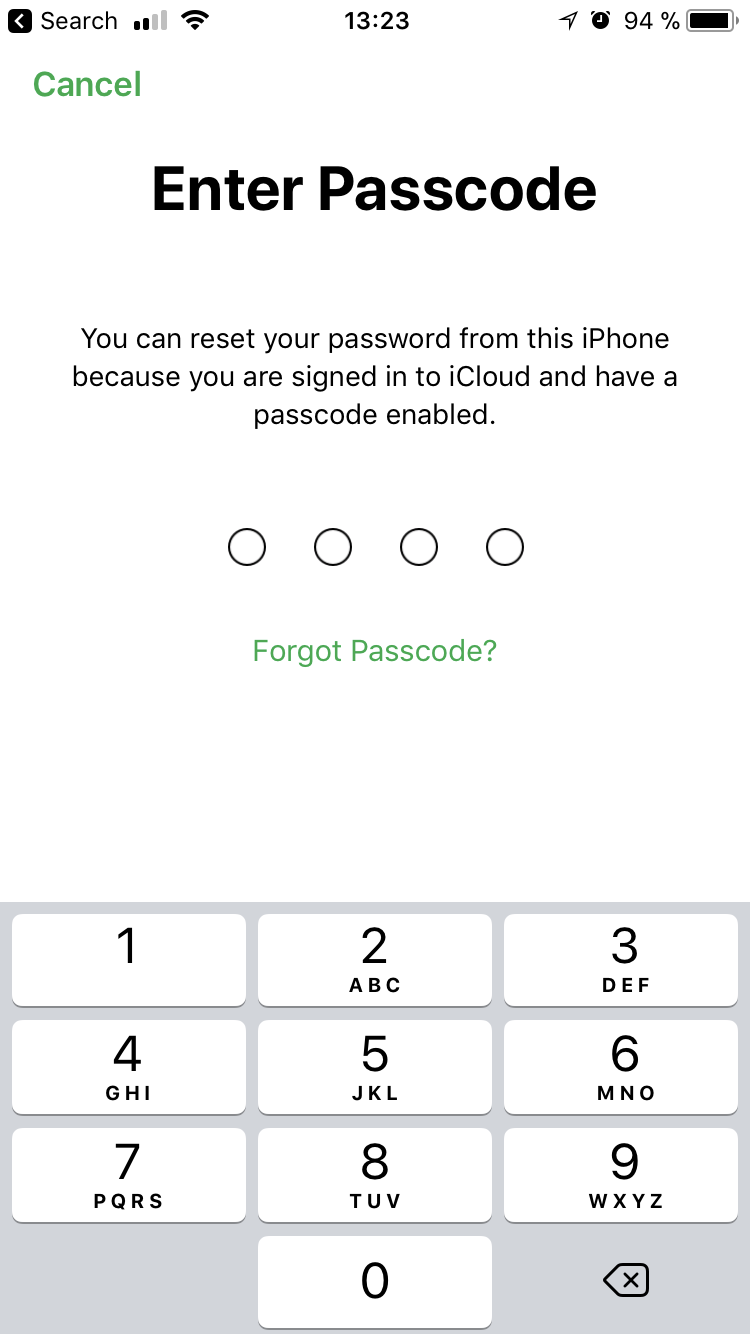

Важным ограничением, введённым Apple в самой первой версии iOS 11, стало новое условие для установления доверительных отношений. Начиная с iOS 11.0 для создания lockdown-записи недостаточно разблокировать устройство и подтвердить запрос “Trust this computer?”; система дополнительно потребует ввести пароль блокировки устройства. Если пароль неизвестен, то и доверительные отношения установлены не будут.

В чём-то это требование логично; оно может защитить данные пользователя в ситуациях, когда телефон оставлен разблокированным или передан в разблокированном состоянии из рук в руки. Кроме того, требование ввести пароль поможет очнуться пользователям, привыкшим подтверждать все всплывающие запросы. А вот полицейскому эксперту для создания резервной копии теперь потребуется узнать пароль блокировки устройства. Альтернатива – доступ к компьютеру пользователя, с которого, возможно, удастся извлечь и использовать существующий lockdown-файл.

Следующей целью в противостоянии правоохранительным органам стал второй сценарий, использующий lockdown-запись.

Эволюция iOS 11: последовательное ограничение срока действия lockdown-записей

Как мы выяснили, обойти обязательное требование ввода пароля блокировки при подключении устройства iPhone или iPad к компьютеру можно, использовав существующую lockdown-запись, извлечённую из компьютера пользователя. Вплоть до 11-й версии iOS чётких ограничений на использование таких записей не было; в некоторых случаях работоспособными оставались и файлы полугодичной давности. Этим фактом успешно пользовалась полиция; от получения ордера до снятия образа жёстких дисков и извлечения lockdown-файла обычно проходили недели, если не месяцы.

В iOS 11 разработчики Apple ввели ограничения на срок действия lockdown-записей. В ранних сборках iOS 11 срок действия lockdown-записей не регламентировался и не документировался компанией. В бета-версиях iOS 11.3 определился срок действия lockdown-записей: теперь их можно было использовать в течение 7 дней с момента создания (обратим отдельное внимание на этот момент: время отсчитывалось именно с момента создания lockdown-записи при установлении доверительных отношений с компьютером). Тем не менее, это ограничение не вошло в окончательную сборку. Так, для устройств с «релизной» версией iOS 11.3 срок жизни lockdown превышает два месяца; для устройств с iOS 11.2.1 этот срок ещё дольше.

Для пользователя это означает небольшое дополнительное неудобство: при подключении iPhone к компьютеру время от времени придётся заново подтверждать запрос «Trust this PC?» и вводить на телефоне пароль блокировки. А вот полицейскому эксперту придётся поторопиться с получением всех необходимых разрешительных документов, чтобы успеть вовремя изъять твой компьютер, снять образы жёстких дисков и воспользоваться существующими lockdown-записями, чтобы получить доступ к содержимому твоего телефона.

Если семидневный срок годности lockdown-записей всё же войдёт в состав iOS (напомним, сейчас lockdown-записи живут порядка двух с половиной месяцев), у эксперта будет максимум 7 дней (фактически – меньше, т.к. точное время создания доверительных отношений неизвестно) для того, чтобы извлечь lockdown-файл с компьютера пользователя и воспользоваться им для логического извлечения данных. Если же пользователь давно не подключал iPhone к компьютеру, то воспользоваться существующей lockdown-записью и вовсе не удастся. В настоящее время мы проводим тестирование этой особенности на основе окончательной сборки iOS 11.4. Результат, к сожалению, станет известен ещё не скоро.

Очень похоже, что этот шаг был предпринят компанией Apple с единственной целью –противодействовать методам работы правоохранительных органов, которые могут быть весьма неторопливы по объективным причинам (необходимость получения разрешительных документов, длительные задержки и завалы в лаборатории).

Однако на этом компания не остановилась.

Отключение обмена данных через USB Restricted Mode?

Как мы выяснили, существующие lockdown-записи становятся бесполезными спустя два с лишним месяца с момента создания. Таким образом, если пароль блокировки устройства неизвестен, невозможным становится самый простой и удобный способ анализа – логический, через создание резервной копии.

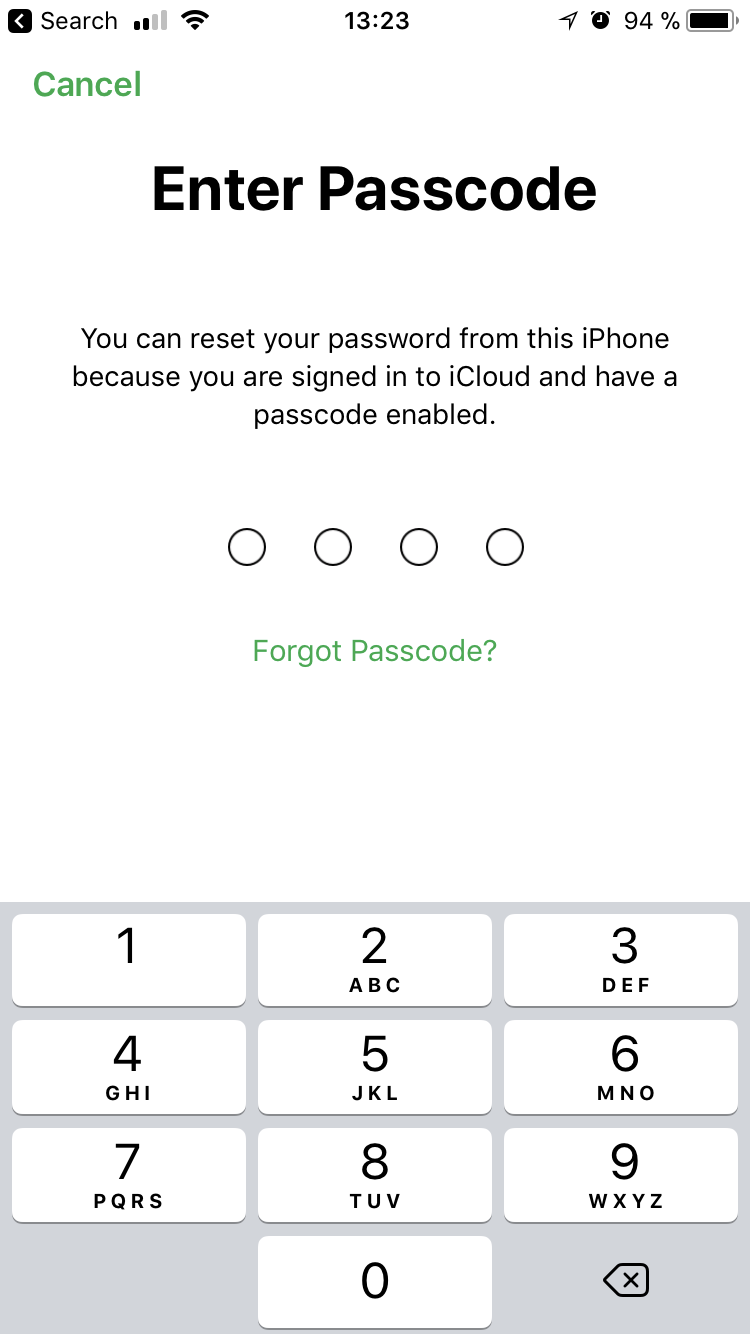

Минуту! Пароль блокировки? Пасскод, или пароль блокировки устройства – основной и чуть ли не единственный барьер, охраняющий пользователя от злоумышленников. Если злоумышленнику станет известен пароль, можно легко проделать целый ряд замечательных вещей (о них мы писали ранее):

- Отвязать iPhone от iCloud и отключить функцию Find my iPhone

- Включить двухфакторную аутентификацию (если она была отключена) или использовать устройство для генерации валидного кода, если она была активирована

- Сбросить пароль на резервные копии, подключить телефон к компьютеру, создать и расшифровать резервную копию

- Узнать все сохранённые на устройстве пароли (для этого на резервную копию, пароль к которой мы только что сбросили, нужно будет установить новый, известный пароль)

- Сменить пароль от учётной записи пользователя Apple ID

- Скачать всю информацию из iCloud включая пароли из iCloud Keychain, облачные резервные копии, фотографии и синхронизированные данные (да-да, всего лишь с паролем блокировки устройства – пароль от iCloud не нужен!)

- Дистанционно заблокировать или сбросить к заводским настройкам любое устройство Apple, привязанное к текущей учётной записи (имеются в виду другие устройства того же пользователя)

Как видим, в Apple перешли с комплексной многослойной защиты (iOS 8 — 10) к простейшей одноранговой системе, завязанной исключительно на пароль блокировки устройства. Взломал пароль от любого устройства пользователя – и получил полный доступ к данным как текущего устройства, так и любого другого, привязанного к той же учётной записи. Вместо того, чтобы возвращаться к уже сданной в утиль системе многоуровневой защиты, в Apple пытаются усилить сопротивляемость ко взлому того единственного, что осталось — пароля блокировки.

Итак, если вся проблема лишь в том, чтобы узнать пароль блокировки устройства – нет ли возможности его как-то взломать?

Именно такие решения предоставили правоохранительным органам Северной Америки и нескольких других регионов компании Cellerbrite (услуги которой доступны и в России) и GrayShift, которая работает пока только на рынке Северной Америки. Обе компании готовы помочь правоохранительным органам (и только им) взломать пароли устройств iPhone и iPad методом прямого перебора (в случае буквенно-цифровых паролей – атаки по словарю).

Решения двух компаний кардинально отличаются. Cellerbrite предлагает услугу в виде сервиса, а телефон требуется отправить в офис компании, с соответствующими рисками и юридическими вопросами. В то же время GrayShift поставляет правоохранительным органам США и Канады готовый аппаратно-программный комплекс GrayKey, позволяющий полиции взламывать пароли устройств без необходимости их куда-либо отправлять. Оба решения используют неизвестные уязвимости для того, чтобы начать перебор и обойти защиту Secure Enclave, который включает задержку в 1 минуту после 5 неудачных попыток и блокировку телефона после 10 попыток. Обращаем внимание на то, что для работы обоих решений доступ к lockdown-записям не нужен – достаточно лишь наличия активного соединения по протоколу USB.

Именно для противодействия этим решениям Apple в очередной раз модифицировали iOS. В бета-версии iOS 11.3 появился новый режим USB Restricted Mode, который на аппаратном уровне блокировал процесс обмена данными по протоколу USB между устройством iPhone или iPad и любым другим устройством, подключенным к нему через порт Lightning. Блокировка наступала через 7 дней с момента последней разблокировки устройства – то есть, обычному пользователю, ежедневно использующему устройство, она никак не мешала. Для того, чтобы снять блокировку, необходимо разблокировать устройство исключительно при помощи пароля блокировки (не биометрического датчика). Отдельно отметим, что новый режим можно было отключать в устройствах с установленной внешней политикой безопасности.

В окончательную версию iOS 11.3 режим USB Restricted Mode, тем не менее, не был включен.

Официальное описание ограничения сформулировано в Release Notes iOS 11.3 beta следующим образом:

“To improve security, for a locked iOS device to communicate with USB accessories you must connect an accessory via lightning connector to the device while unlocked – or enter your device passcode while connected – at least once a week.”

Нововведение – прямой удар по бизнесу Cellerbrite и GrayShift, решениям которых необходимо установить соединение между устройством и компьютером для того, чтобы взломать пароль блокировки. Если для того, чтобы начать процедуру взлома пароля, потребуется этот самый пароль ввести – оба решения станут совершенно неэффективными. В большей мере может пострадать Cellerbrite, которая требует отправки смартфона в офис компании, что занимает дополнительное время: можно просто-напросто не успеть.

В чём отличие нового ограничения от появившейся в ранних версиях iOS 11 ограничения на срок действия lockdown-записей? Сведём информацию в краткую табличку:

Lockdown-запись:

- Чему противодействует: логическому анализу (созданию резервной копии), если пароль неизвестен

- Ограничения: после выключения питания или перезагрузки устройства его необходимо разблокировать паролем; в противном случае логический анализ невозможен в силу использования полнодискового шифрования

- Срок действия: iOS 11.0-1.3, 11.4 бета: до 76 дней с момента установления доверительных отношений; iOS 11.3 бета: 7 дней с момента установления доверительных отношений

- Как создать: в iOS 11 – разблокировать устройство, подтвердить запрос “Trust this computer?”, ввести пароль блокировки устройства

USB Restricted Mode:

- Чему противодействует: взлому пароля блокировки методами Cellerbrite и GrayShift

- Ограничения: неизвестны

- Срок действия: ограничение вступает в силу спустя 7 дней с момента последней разблокировки устройства (в настоящий момент не до конца ясно, учитываются ли только разблокировки паролем или также биометрическим датчиком); возможно, также учитывается время последнего подключения к авторизованному устройству

- Возможные методы обхода: подключить к доверенному устройству и оставить подключенным (необходимо дополнительное тестирование)

Ещё раз отметим, что режим USB Restricted Mode впервые появился в тестовой сборке iOS 11.3 Beta и не вошёл в окончательную версию iOS 11.3. Вошёл ли этот режим в окончательную версию iOS 11.4 – нуждается в дополнительной длительной проверке.

На сегодняшний день в нашем распоряжении имеется ряд устройств, работающих на большинстве основных версий iOS, включая окончательную версию iOS 11.4. Похоже, что в iOS 11.4 новый режим USB Restricted Mode вошёл не полностью, а точнее – он включен в более мягком режиме. Что же произойдёт через несколько дней бездействия с iPhone? Мы протестировали iPhone, для которого была создана свежая lockdown-запись.

Наши действия:

- iPhone подключен к компьютеру, подтверждено установление доверительных отношений; создан и извлечён свежий lockdown-файл

- iPhone отключен от компьютера и подключен к зарядному устройству

- Спустя сутки (далее, с периодичностью в несколько дней) мы попробовали подключить телефон к компьютеру

В результате мы обнаружили следующее.

Через 24 часа

Спустя сутки при подключении телефона к компьютеру iTunes выдаёт следующее сообщение: “iTunes could not connect to the iPhone “name” because it is locked with a passcode. You must enter your passcode on the iPhone before it can be used with iTunes.”

Мы подключили имеющийся lockdown-файл в приложении Elcomsoft iOS Forensic Toolkit, попытавшись получить доступ к различным сервисам iOS. Результат:

- Базовая информация об устройстве: ДОСТУПНО

- Расширенная информация об устройстве: ДОСТУПНО

- Сервис AFC (для доступа к фотографиям): НЕДОСТУПЕН

- Сервис backup (для создания локальной резервной копии): НЕДОСТУПЕН

- Доступ к файлам приложений: НЕДОСТУПЕН

Таким образом, после 24 часов бездействия iOS отключила доступ ко всем релевантным сервисам iPhone, позволяющим извлечь сколько-нибудь значимую информацию об устройстве. Что же произойдёт, если мы введём на телефоне пароль блокировки, как нам рекомендует это сделать iTunes? Мы разблокировали телефон и воспользовались той же самой lockdown-записью (кстати, оказалось достаточным разблокировать телефон при помощи Face ID, вводить пароль не пришлось). Результат:

- Базовая информация об устройстве: ДОСТУПНО

- Расширенная информация об устройстве: ДОСТУПНО

- Сервис AFC: ДОСТУПЕН

- Сервис backup: ДОСТУПЕН

- Доступ к файлам приложений: ДОСТУПЕН

Таким образом, делаем вывод: lockdown-файл остался действителен, все релевантные сервисы доступны.

Итог: спустя 24 часа lockdown-запись действительна; однако, для доступа к данным требуется разблокировать телефон; разблокировать можно как при помощи пасскода, так и с помощью биометрических датчиков.

Через 48 часов

Отсоединяем телефон от компьютера, подключаем к зарядному устройству и ждём ещё два дня. Вновь подключаем телефон к компьютеру. Результат не изменился, lockdown-файл действителен, для доступа потребовалось разблокировать телефон пасскодом (т.к. авторизация по биометрическим данным уже была заблокирована).

Итог: спустя 48 часов с момента последней разблокировки для доступа к данным требуется разблокировать телефон пасскодом; датчики Touch ID и Face ID уже отключены.

Через 7 дней

Отсоединяем телефон от компьютера, подключаем к зарядному устройству и ждём ещё 7 дней. Вновь подключаем телефон к компьютеру. Результат не изменился, lockdown-файл действителен, для доступа потребовалось разблокировать телефон пасскодом (т.к. авторизация по биометрическим данным уже была заблокирована).

Итог: спустя 7 дней lockdown-запись действительна; для доступа к данным требуется разблокировать телефон; разблокировать можно исключительно при помощи пасскода.

Через 76 дней

Мы оставили устройство лежать, подключив его к зарядному устройству. (Да, мы действительно ждали всё это время, время от времени подключая телефон к компьютеру, чтобы выяснить срок действия lockdown-записи).

Спустя означенный срок мы вновь подключили телефон к компьютеру. iTunes выдаёт сообщение, предлагающее установить связь с телефоном – так, как будто от подключен к компьютеру впервые. Запускаем iOS Forensic Toolkit и пытаемся воспользоваться всё той же lockdown-записью, возраст которой на момент окончания тестирования превысил 76 дней.

Результат:

- Базовая информация об устройстве: ДОСТУПНО

- Расширенная информация об устройстве: НЕДОСТУПНО

- Сервис AFC: НЕДОСТУПЕН

- Сервис backup: НЕДОСТУПЕН

- Доступ к файлам прилдожений: НЕДОСТУПЕН

Разблокируем телефон паролем блокировки и повторяем попытку, используя всё ту же lockdown-запись. Результат не изменился. Таким образом, делаем вывод: дело в самой lockdown-записи, у которой просто истёк срок действия.

Итог: спустя 76 дней lockdown-запись оказалась недействительной; для доступа к данным требуется разблокировать телефон и подтвердить установление новых доверительных отношений с компьютером; разблокировать можно исключительно при помощи пасскода.

Наше мнение

По нашему мнению, эффект от существующих и планируемых нововведений ожидается… неоднозначный. Так, ограничение срока действия lockdown-записи до 7 дней не только обезопасит пользователя от возможных атак (в том числе таких, которые предприняты злоумышленником в моменты, когда разблокированный телефон оставлен без присмотра), но и создаст дополнительные неудобства при регулярном проводном подключении iPhone к таким устройствам, как док-станции и портативные аудиосистемы.

Отключение возможности передачи данных спустя 24 часа после последней разблокировки телефона (в том виде, как оно реализовано сейчас) осталось незамеченным пользователями, а следовательно – не мешает пользоваться устройствами. В то же время, именно эта возможность эффективно помешает полиции воспользоваться даже действительными lockdown-записями спустя всего 24 часа после конфискации устройства – если, разумеется, устройство не было конфисковано в разблокированном состоянии.

Предназначение же пока так и не внедрённого ни в одну официальную сборку режима USB Restricted Mode, блокирующего передачу данных через USB-порт устройства, очевидно: воспрепятствовать работе правоохранительных органов, которые могут попытаться разблокировать iPhone или iPad при помощи решений Cellerbrite, GrayShift и их аналогов. С некоторой натяжкой можно представить сценарий, в котором телефон у пользователя изымается преступной группировкой, которая переправит устройство в подпольную лабораторию (до этого момента сценарий вполне реалистичен) и попытается взломать пароль блокировки с помощью технических средств. Против этой версии выступает тот факт, что соответствующие технические решения существуют на данный момент в единичных экземплярах и поставляются исключительно правоохранительным органам некоторых государств.

Режим USB Restricted Mode – решение по-своему гениальное: его использование позволяет заметно повысить безопасность устройств без какого-либо ущемления пользователей в плане удобства использования. Тем не менее, Apple медлит с его внедрением в официальную сборку iOS – вероятно, осознавая возможные негативные последствия со стороны американского регулятора и реакции правоохранительных органов. В ситуации, когда очередная возможность системы поможет пользователям устройств Apple обезопасить себя лишь от претензий со стороны правоохранительных органов, нам сложно составить однозначное мнение по поводу её значимости с социальной точки зрения.

Что ещё нового в iOS 11.4? Помимо стандартного списка исправлений и улучшений, в новой версии мобильной ОС появился обещанный ещё в момент анонса iOS 11 режим полноценной синхронизации сообщений iMessage с «облаком» iCloud. Как это будет работать и какую пользу может принести для полиции – в одной из следующих статей.