Мы разработали способ, позволяющий разблокировать смартфоны моделей iPhone 5 и iPhone 5c, защищённые неизвестным кодом блокировки экрана. Наш метод взлома кода блокировки основан на атаке через режим DFU, для проведения которой вам потребуется компьютер под управлением macOS. Реализация метода — полностью программная; разборка устройства или дополнительное аппаратное обеспечение не требуются. Для разблокировки телефона вам потребуется инструментарий iOS Forensic Toolkit версии 6.40 или более новой, компьютер Mac и обычный кабель USB-A — Lightning. В этом руководстве описаны шаги по разблокировке смартфонов iPhone 5 и 5c.

Виды кодов блокировки

В экосистеме Apple код блокировки экрана – важнейшая часть подсистемы безопасности. Именно на коде блокировки экрана основан ключ шифрования, посредством которого в хранилище устройства зашифрована подавляющая часть пользовательских данных. Если код блокировки экрана неизвестен, расшифровать содержимое смартфона не представляется возможным.

Перебор кодов блокировки возможен исключительно на самом смартфоне; при этом разработчики Apple предприняли все возможные шаги для затруднения и замедления перебора. В современных устройствах для защиты от перебора используется аппаратный сопроцессор Secure Enclave, который вводит прогрессирующие задержки между неудачными попытками. Прогрессирующие задержки есть и в старых устройствах, основанных на 32-разрядных процессорах; сюда входят и модели iPhone 5 и 5c. Защита на этих устройствах, однако, реализована на программном уровне – что позволило нам её обойти программным же способом. Точно таким же образом мы отключили и опцию стирания данных после 10 неудачных попыток.

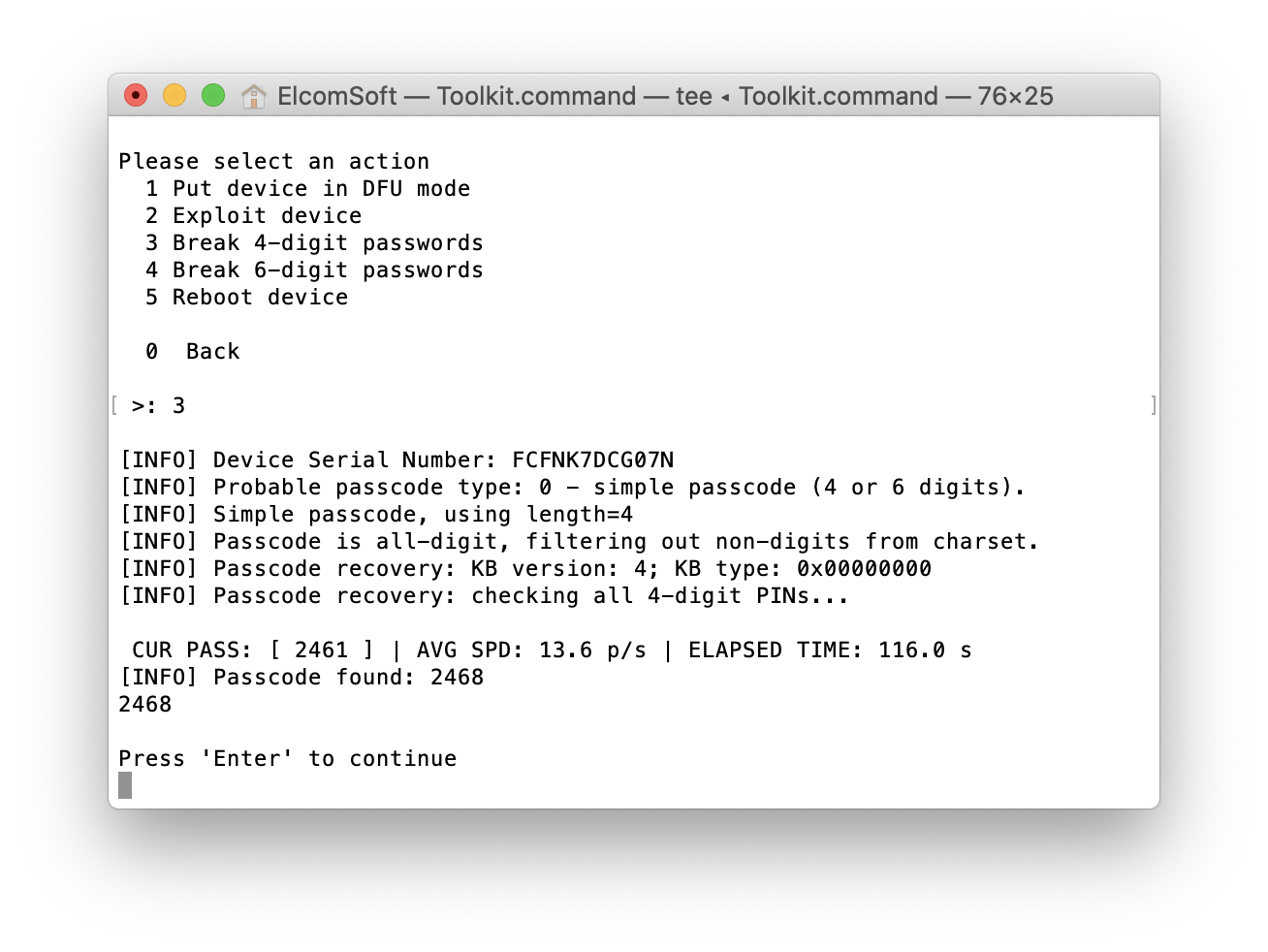

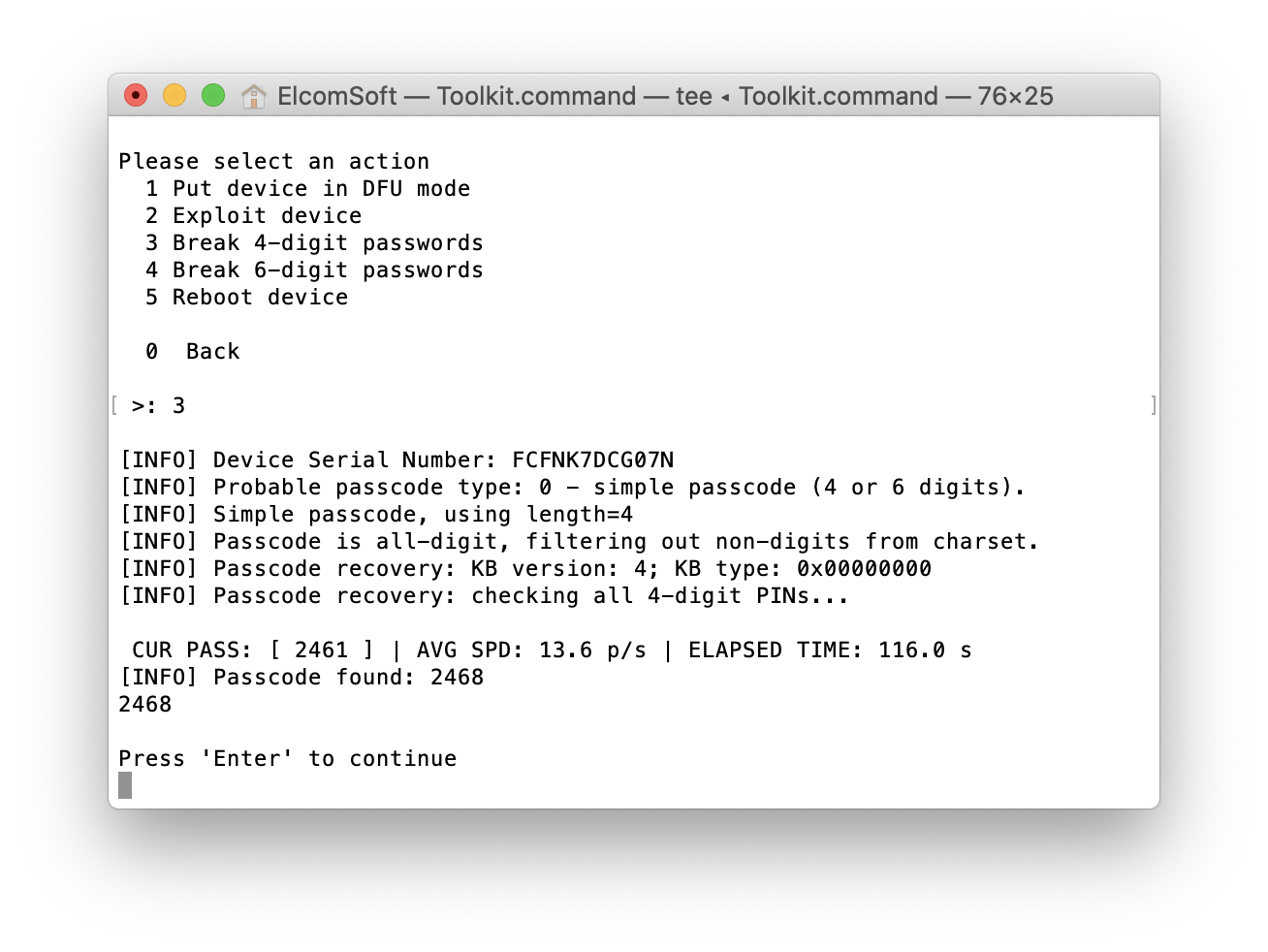

В результате скорость перебора паролей достигла максимально возможной цифры в 13.6 паролей в секунду (аппаратный предел платформы).

В версиях iOS, которые поддерживаются на моделях iPhone 5 и 5c, доступны следующие варианты кодов блокировки экрана:

- PIN-код, состоящий из 4 цифр

- PIN-код, состоящий из 6 цифр

- PIN-код, состоящий из произвольного количества цифр (кроме четырёх и шести)

- Буквенно-цифровой пароль

Взлом PIN-кодов, состоящих из 4 или 6 цифр

Скорость атаки в 13.6 паролей в секунду позволяет полностью перебрать все комбинации 4 цифр за 12 минут.

Пароли, состоящие из 6 цифр, перебираются в течение 21 часа, однако реальное время разблокировки может быть значительно меньше, если пользователь установил один из распространённых паролей. В процессе атаки инструментарий в первую очередь опробует самые часто используемые пароли (к примеру, 123456, 000000, 343434 и т.п.), во вторую – пароли, в которых может быть закодирована дата (день рождения пользователя или одного из членов семьи – весьма распространённый цифровой пароль). Лишь в том случае, если не сработает ни одна из этих атак, время отработки которых составляет примерно полтора часа, программа включит режим полного перебора.

Буквенно-цифровые пароли

Скорости в 13.6 паролей в секунду достаточно для взлома паролей, состоящих только из цифр (до 6 включительно). Сложность буквенно-цифровых паролей такова, что взломать их за разумное время не представляется возможным. Соответственно, в настоящий момент перебор буквенно-цифровых паролей нашим инструментарием не поддерживается. Мы рассматриваем возможность добавления атаки по словарю в следующих версиях продукта.

Требования

Для проведения атаки на код блокировки вам потребуется следующее.

- macOS (под Windows эта функция недоступна).

- Прямое соединение телефона с компьютером без использования USB хаба

- Если на Маке есть только порты USB-C, используйте адаптер-переходник с USB-C на USB-A и кабель USB-A – Lightning. Не используйте кабели USB-C – Lightning.

- Устройство должно быть заряжено как минимум до 20%.

- iOS Forensic Toolkit версии 6.40 или более новой.

Шаги по разблокировке iPhone 5c

В первую очередь — установите инструментарий iOS Forensic Toolkit и прочтите важную информацию по установке джейлбрейка checkra1n:

- Скачайте Elcomsoft iOS Forensic Toolkit. Вставьте аппаратный ключ в свободный порт USB (ключ корректно определяется и при использовании USB-хабов).

- Ознакомьтесь с инструкцией по установке инструментария на macOS: How to Install and Run iOS Forensic Toolkit on a Mac. Обратите внимание на особенности установки на macOS Catalina.

- Установите инструментарий в соответствии с инструкциями.

- Ознакомьтесь с особенностями установки checkra1n:

- Только прямое подключение телефона к компьютеру (без хабов)

- Используйте только кабели USB-A — Lightning (кабели USB-C — Lightning официально не поддерживаются, хотя и могут работать; при необходимости используйте переходник с USB-C на USB-A)

- Телефон должен быть заряжен хотя бы до уровня 20%.

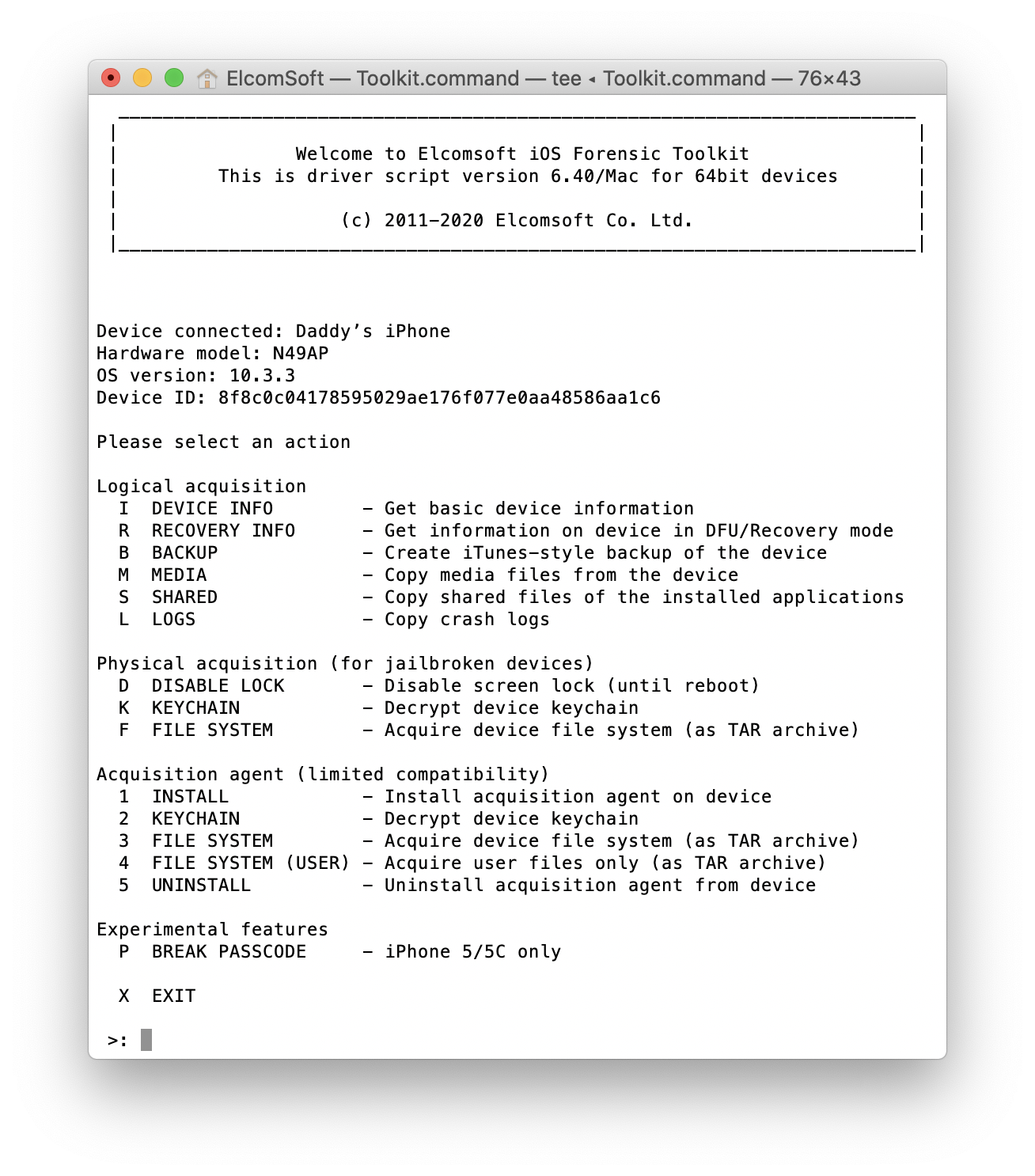

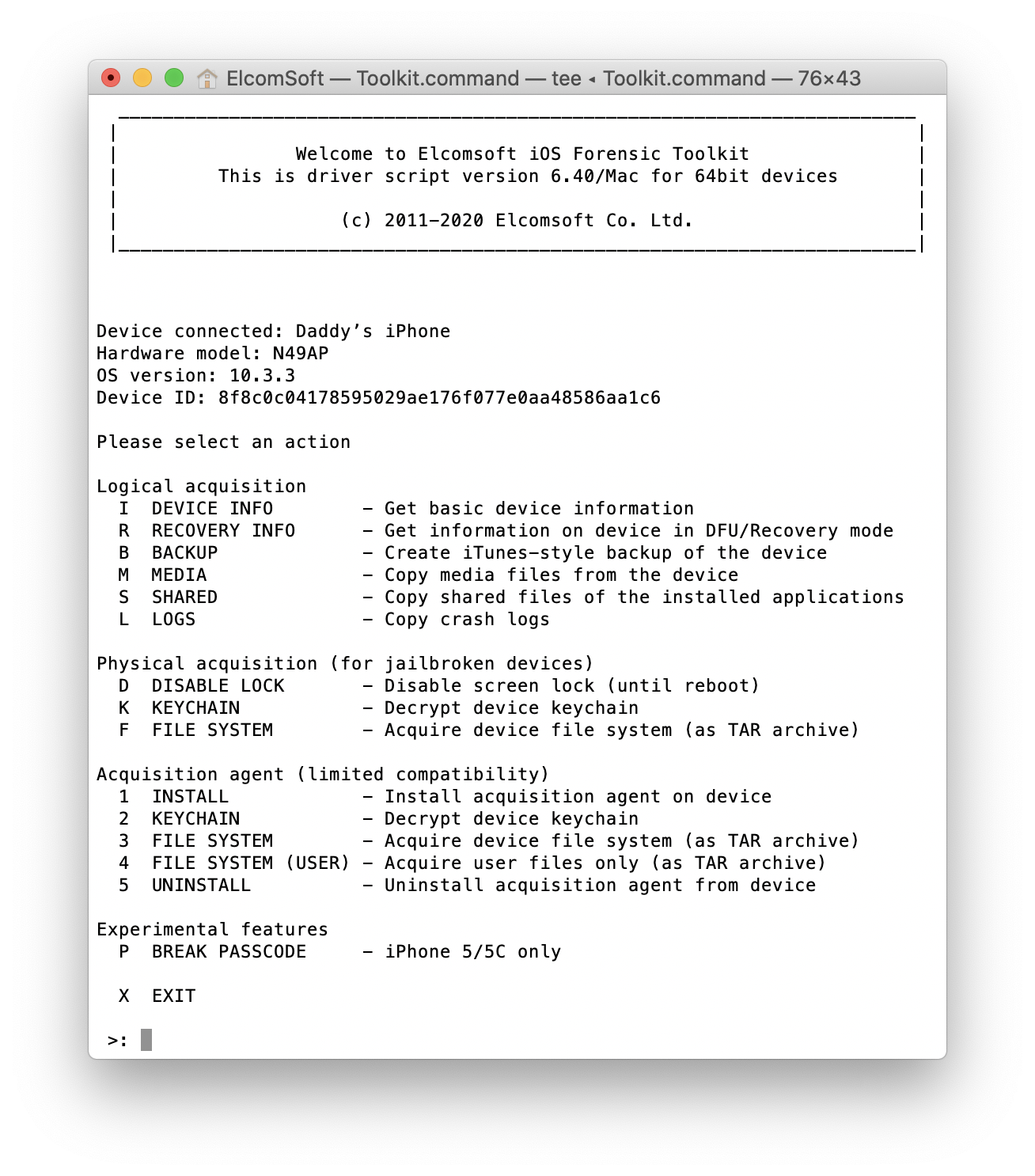

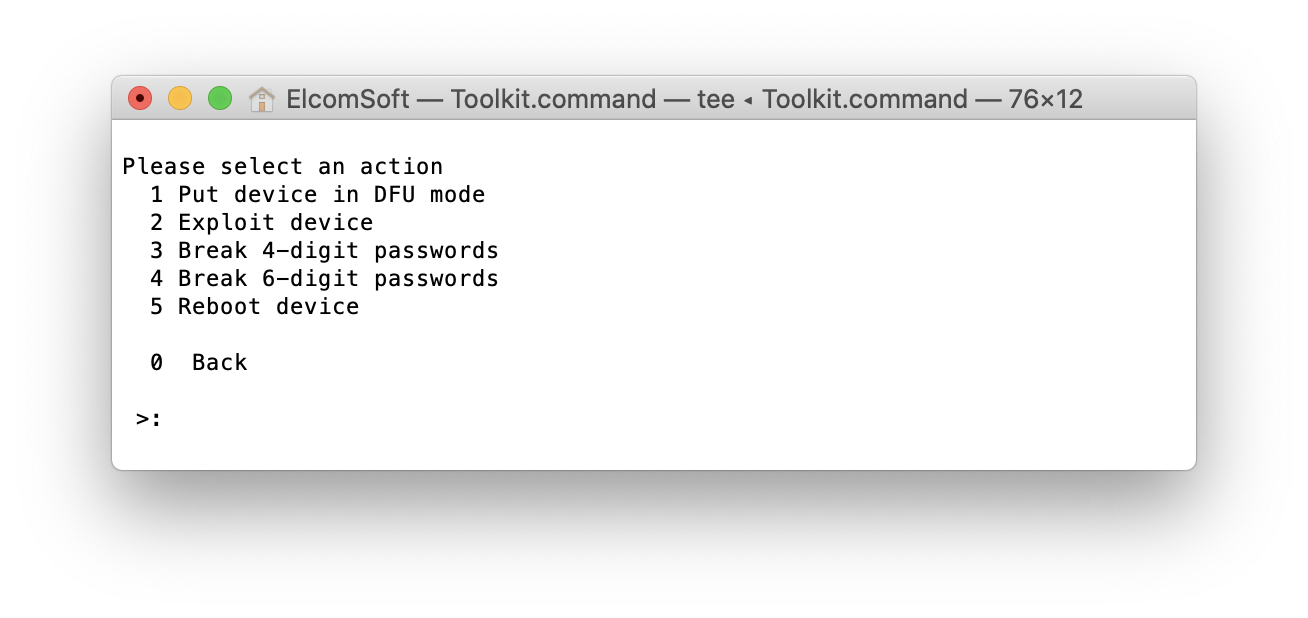

Выберите пункт ‘P’ для доступа к функционалу взлома кода блокировки.

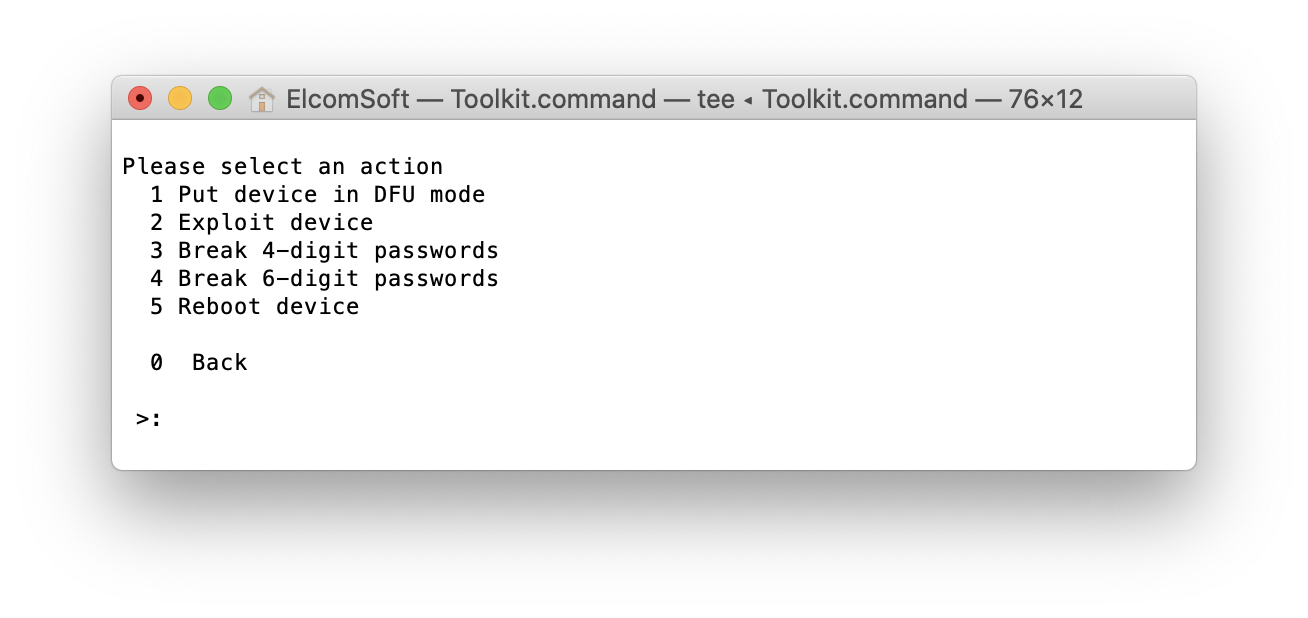

Вам будут доступны следующие варианты действий:

[1] Put device in DFU mode (перевести телефон в режим DFU)

[2] Exploit device (произвести эксплойт)

[3] Break 4-digit passwords (взломать пароль из 4 цифр)

[4] Break 6-digit passwords (взломать пароль из 6 цифр)

[5] Reboot device (перезагрузить устройство)

На первом шаге необходимо ввести устройство в режим DFU. Сделать это можно только вручную. Первая опция [1] поможет вам произвести нужные шаги. Существует несколько вариантов, но мы рекомендуем такую последовательность:

- Начальное состояние: телефон должен быть выключен и не подключён к компьютеру.

- Нажмите кнопку Home (единственную/центральную на лицевой панели), и удерживая её, подключите кабель Lightning. Отпустите Home, когда на экране устройства появится картинка «Подключитесь к iTunes».

- Одновременно нажмите Home и Sleep/Power (кнопка блокировки на верхнем торце устройства) и удерживайте их 8 секунд (на некоторое время на экране появится логотип Apple).

- Отпустите кнопку Sleep/Power, но продолжайте удерживать Home ещё 8 секунд

Если всё сделано правильно, экран аппарата останется чёрным, а в iTunes или Finder (в зависимости от используемой версии macOS) телефон появится как iPhone in recovery mode (режим восстановления). Всё готово к следующим шагам, которые уже автоматизированы.

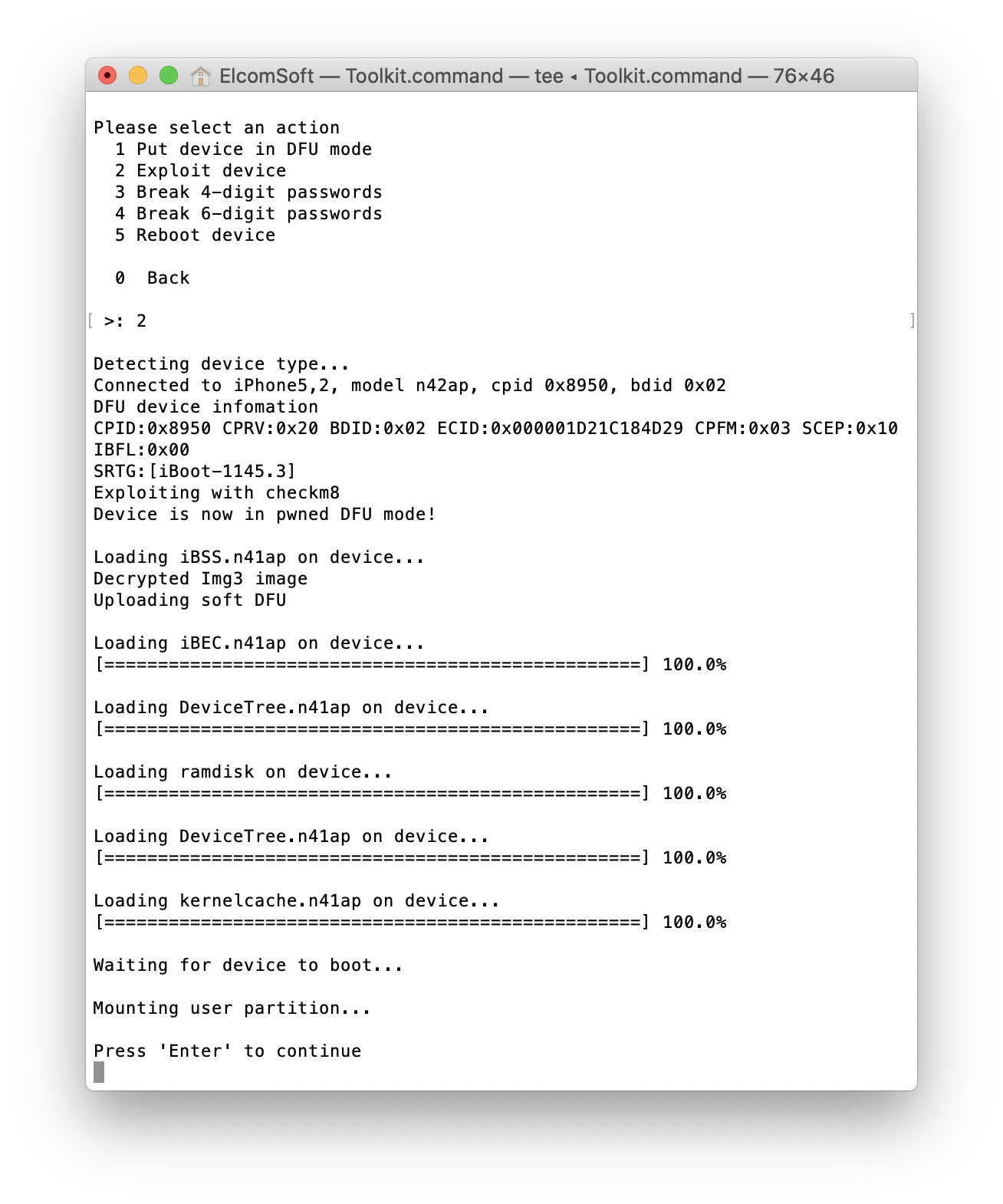

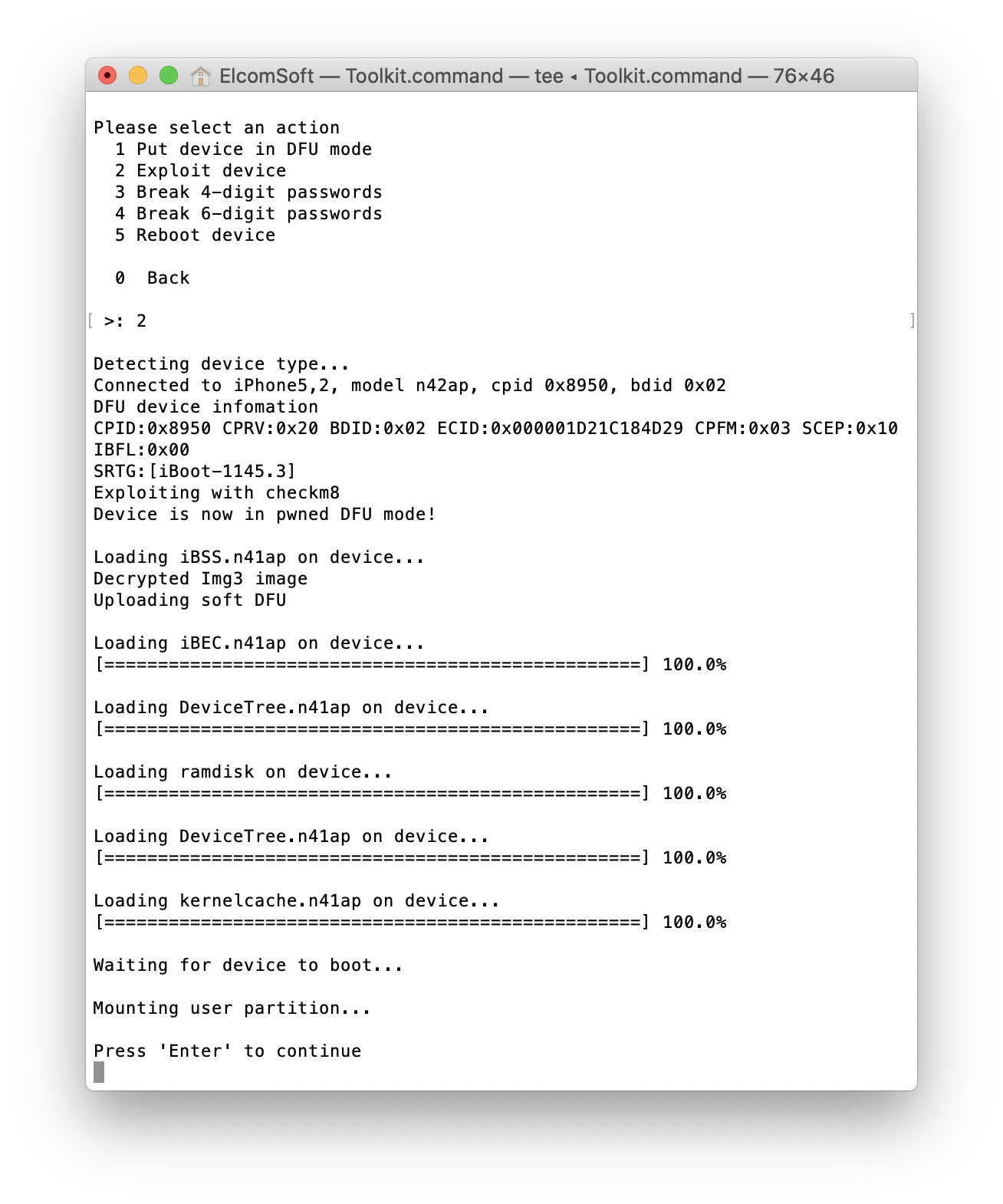

Когда устройство находится в DFU-режиме, выберите вторую команду для эксплойта устройства путём загрузки в оперативную память специальной версии прошивки, использующей уязвимости. Процесс абсолютно безопасен, не затрагивает пользовательские данные и не оставляет следов на устройстве. Но в зависимости от ряда факторов (включая такие, как качество кабеля), эта операция не всегда бывает успешной. Просто повторите попытку. Вам понадобится сначала перезагрузить устройство в обычном режиме путём нажатия и удерживания обоих кнопок в течение примерно 8 секунд, после чего пройдите все шаги заново, начиная с выключения устройства. Пример сообщения об ошибке:

Ещё одна распространённая ошибка — сообщение Failed to upload iBSS. Если вы столкнулись с этим сообщением, просто повторите попытку. Иногда может потребоваться до пяти попыток. При каждой попытке вам придётся заново вводить устройство в режим DFU. Данная проблема не связана с нашим инструментарием; её возникновение говорит скорее о качестве драйверов или особенностях аппаратного обеспечения. Исправить эту проблему при помощи нашего ПО невозможно.

Если операция эксплойта прошла успешно и смонтирован пользовательский раздел (об этом будет выведено сообщение), можно приступить к взлому пароля. Выберите один из доступных вариантов (4 или 6 цифр).

Атака займёт максимум 12 минут (4-значные PIN) или 21 час (6-значные PIN), обычно существенно быстрее. Перебор алфавитно-цифровых паролей произвольной длины в настоящий момент не поддерживается.

После успешного нахождения пароля перезагрузите устройство в обычном режиме путём выбора последней команды.

Заключение

iPhone 5 и 5c появились более 7 лет назад, но в лабораториях (а в некоторых странах — и на руках у пользователей) до сих пор хранится множество необработанных устройств. Первый способ разблокировать эти модели стоил больше миллиона долларов. Сегодня же мы предлагаем быстрое, удобное, а главное — чисто программное решение.