Значение мобильной криминалистики трудно переоценить. Огромное количество пользователей смартфонов и объём подробнейшей информации об активности владельца устройства вызвали переход количества в качество: в расследовании преступлений на передний план выходят данные из смартфонов и прочих мобильных устройств. История местоположения пользователя, переписка и общение, чаты и защищённые сообщения, платёжные транзакции и криптовалюты – лишь немногие вещи, которые могут стать доступны эксперту при анализе устройства. Сегодня мы поговорим о смартфонах Apple iPhone, занимающих заметную долю рынка и отличающихся повышенной в сравнении с другими устройствами безопасностью.

Статья написана совместно с «Оксиджен Софтвер», ведущим отечественным разработчиком программного обеспечения для проведения комплексной компьютерно-технической экспертизы мобильных устройств, облачных сервисов, дронов и персональных компьютеров. Решениями компании в вопросах извлечения и исследования данных пользуются правоохранительные органы, государственные учреждения, а также службы безопасности коммерческих организаций России и стран СНГ.

В необходимости получить данные из iPhone сомнений нет. Но как это сделать? Здесь важно точно следовать правилам. Процесс можно разбить на следующие шаги: сохранение данных, разблокировка устройства, извлечение, анализ и создание отчёта.

Для сохранения данных необходимо, чтобы устройство оставалось включённым (если оно было включено на момент изъятия), но не имело доступа к сети. Оба пункта одинаково важны: случайный доступ к мобильному интернету или беспроводной сети Wi-Fi позволит злоумышленнику дистанционно обнулить устройство. Но отключение телефона – плохой выход: хранящиеся в оперативной памяти смартфона ключи шифрования будут потеряны, и расшифровать большую часть информации не удастся без длительной процедуры перебора кода блокировки, результат которой к тому же не гарантирован.

Код блокировки экрана – ключевой элемент системы безопасности iPhone. Без него невозможен доступ к данным, а значит – невозможно и исследование телефона, который был выключен или перезагружен. К сожалению, возможность подбора кода блокировки есть далеко не для всех моделей iPhone. Современные и даже старые модели iPhone, оборудованные 64-разрядным процессором, успешно сопротивляются попыткам перебора благодаря встроенному на аппаратном уровне сопроцессору безопасности Secure Enclave. Единственное решение для таких телефонов – доступ через доверенные компьютеры (записи pairing/lockdown). Для некоторых устройств (от iPhone 5s до iPhone 8/8 Plus/X) возможно частичное извлечение в режиме BFU – «до первой разблокировки» через уязвимость загрузчика.

Собственно извлечение данных – не менее сложный шаг. Для получения информации из разных моделей iPhone придумана масса различных способов. Необходимо предельно чётко понимать применимость каждого метода, представлять ожидаемый результат и знать связанные с каждым способом риски и ограничения.

Как правило, специалисты в области мобильной криминалистики сегодня обладают широким арсеналом инструментов для работы с огромным количеством самых разнообразных мобильных устройств. И, конечно же, хотелось бы, чтобы любая из существующих программ по цифровой криминалистике извлекала информацию из всех iOS-устройств по одной кнопке, при этом легко подбирая пароль. К сожалению, такой волшебной утилиты ещё не изобрели. Тем не менее, возможно использовать сочетание нескольких инструментов, которые позволят получить полную информацию и произвести ее подробный анализ из максимально возможного модельного ряда Apple-устройств. Сегодня мы рассмотрим работу уникального тандема инструментов от компаний «Elcomsoft» и «Оксиджен Софтвер».

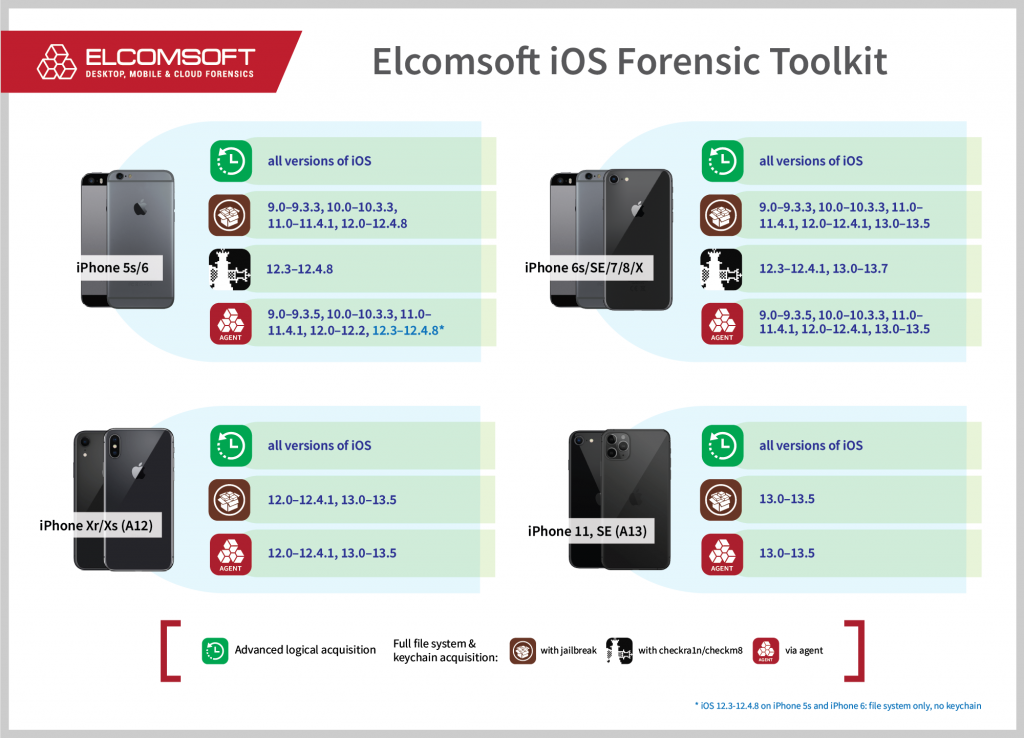

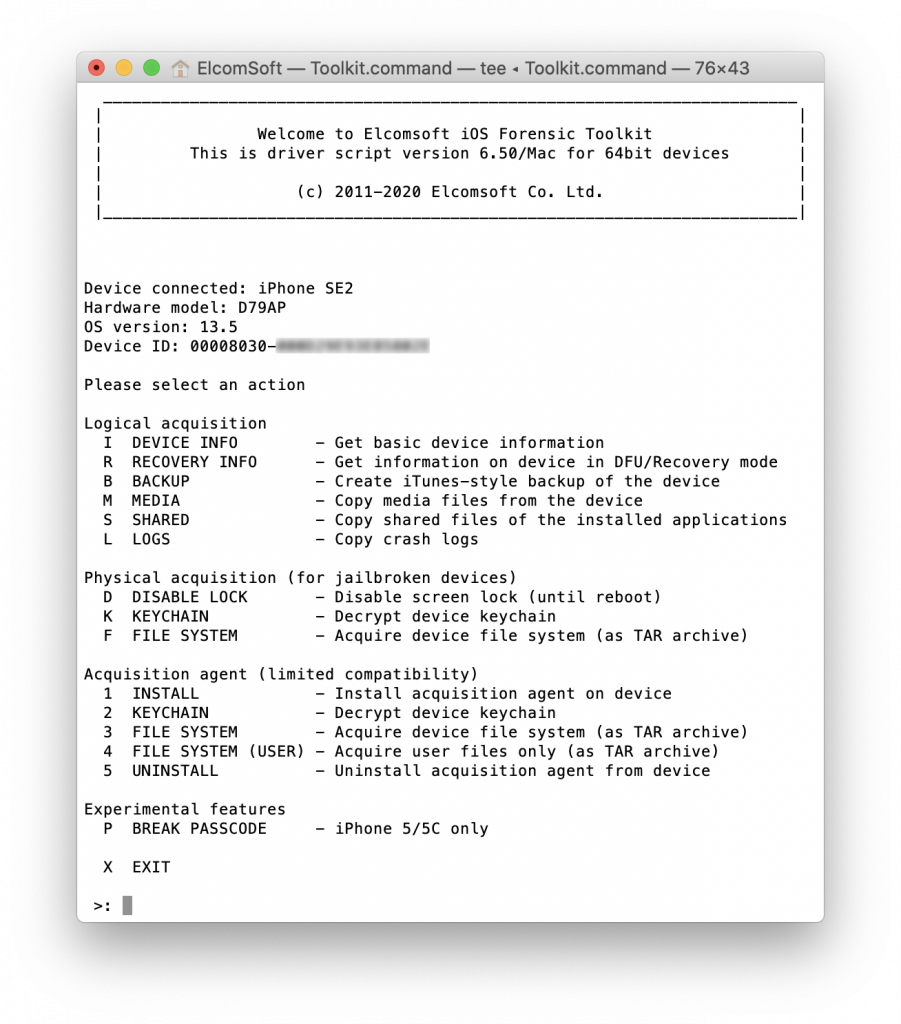

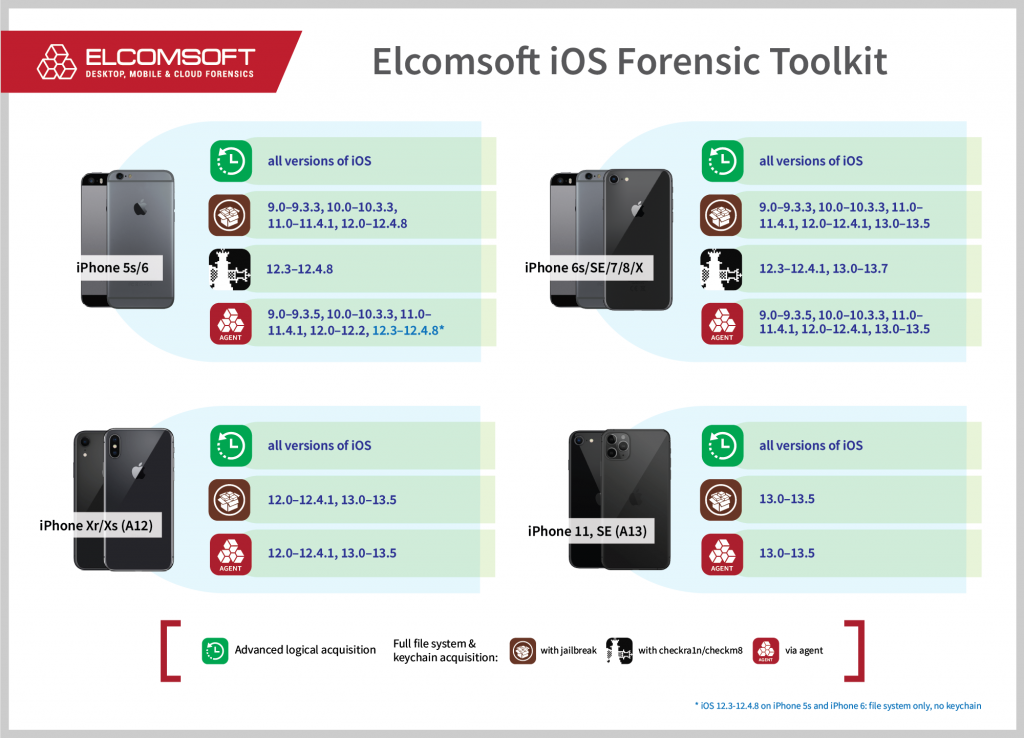

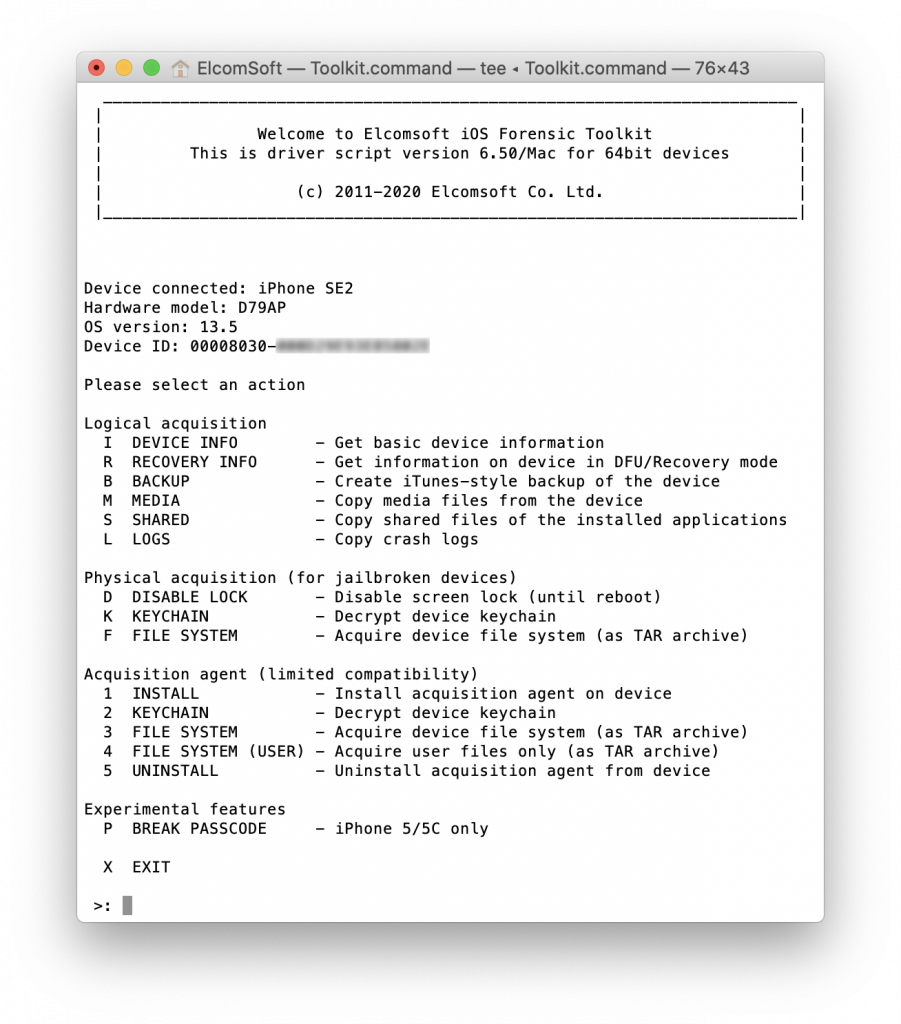

Как Elcomsoft iOS Forensic Toolkit, так и «Мобильный Криминалист» предлагают выбор множества частично пересекающихся способов извлечения данных из iPhone. Продуктами поддерживаются как безопасное логическое извлечение данных, так и несколько разных способов для снятия образа файловой системы и расшифровки Связки ключей из iPhone. Среди них есть как варианты, использующие джейлбрейк, так и способ, который не требует взлома устройства через джейлбрейк. В рамках последнего метода используется агент-экстрактор, приложение для iOS, которое самостоятельно проводит эскалацию привилегий и устанавливает прямой канал коммуникаций между исследуемым iPhone и компьютером эксперта.

При использовании агента-экстрактора нет необходимости искать, подписывать или устанавливать из сторонних источников файл с джейлбрейком для конкретной комбинации аппаратного обеспечения и версии iOS. Не нужно даже знать, что для взлома устройства с iOS 10 разных версий можно использовать частично пересекающиеся джейлбрейки Yalu, Saïgon, doubleH3lix, Meridian или g0blin, как нет и необходимости разбираться в различиях между ними. Достаточно запустить агент-экстрактор, и нужный уровень доступа к файловой системе приложение получит автономно и самостоятельно.

Извлечение посредством агента-экстрактора отличается широкой совместимость: его можно использовать на iPhone любых моделей, работающих под управлением всех версий iOS от 9 до 13.5 включительно.

Наконец, использование агента-экстрактора не является инвазивным: в отличие от джейлбрейков, агенту нет необходимости модифицировать системный раздел устройства или даже монтировать его для записи. После удаления агента телефон возвращается в исходное состояние; единственные следы его работы – единичные записи в системных журналах.

Почему джейлбрейк не всегда лучшее, но иногда единственное решение

Для чего нужен джейлбрейк? С точки зрения мобильной криминалистики джейлбрейк устанавливают для того, чтобы получить доступ к защищённым областям хранилища телефона: приватным данным приложений, включая базы данных защищённых чатов, паролям пользователя и многим другим данным. И если без джейлбрейка эксперту доступна лишь часть информации – та, которая попадает в резервные копии (или после исследования методом логического анализа), — то после установки джейлбрейка из устройства извлекаются абсолютно все данные.

В то же время джейлбрейки не разрабатывались для решения задач криминалистического анализа. Они используются для установки на устройства стороннего ПО, модификации элементов интерфейса и доступа к репозитариям приложений, которые не представлены в официальном App Store. Для работы всего этого функционала в состав джейлбрейка входят компоненты, которые не только нужны для извлечения файловой системы, но и вредят процессу криминалистического анализа, модифицируя системный раздел и изменяя важные файлы. Некоторые утилиты джейлбрейка позволяют отключить ненужные опции и отказаться от перемонтирования файловой системы, однако требуют предельного внимания и осторожности в процессе установки.

Обойти эти ограничение можно, установив на устройство агент-экстрактор, который включал бы лишь самое необходимое для доступа к файловой системе, будучи максимально простым и безопасным в использовании. Тем не менее, в некоторых случаях без джейлбрейка не обойтись.

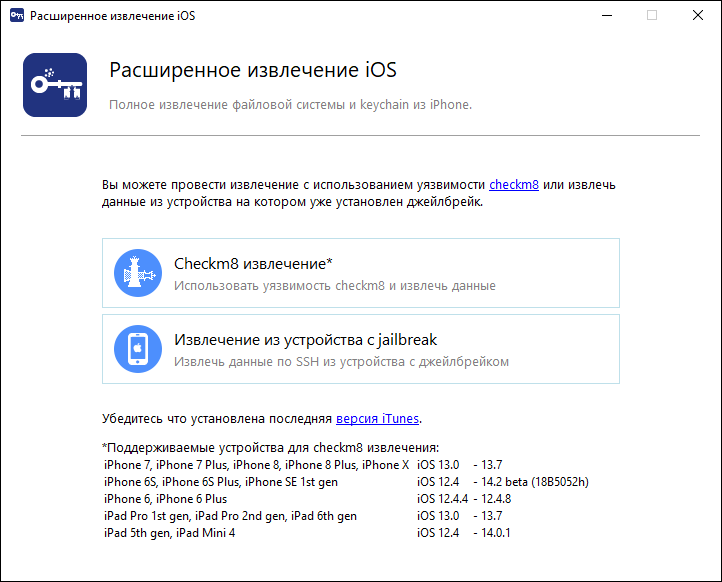

Агент-экстрактор поддерживает широкий спектр версий операционных систем от iOS 9 до 13.5 включительно. Но что, если iPhone работает на более свежей версии iOS, для которой у агента нет встроенного эксплойта? В таких случаях на помощь приходит универсальный эксплойт checkm8, который можно адаптировать даже для самых свежих версий операционной системы. Если устройство входит в список моделей, подверженных известной аппаратной уязвимости, то для него становится возможным прямое извлечение данных посредством checkm8.

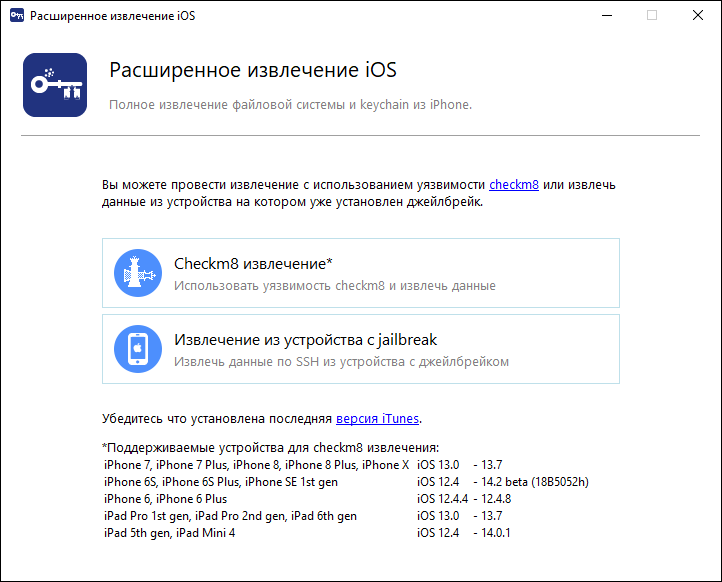

Извлечение посредством эксплойта checkm8

Программное обеспечение от «Оксиджен Софтвер» последних версий, выпускаемое под брендом «Мобильный Криминалист», на основании применения уязвимости checkm8 извлекает полную файловую структуру и секретное хранилище Keychain как из iPhone (от iPhone 6 до iPhone Х на iOS от 12.4.4 до 13.7 и 14.0 — 14.2 (beta) на ряде моделей), так и из iPad (iPad Mini 4, iPad 5th gen, iPad Pro, iPad 6th gen на iOS от 12.4 до iPadOS 13.7 и 14.0 – 14.0.1 на ряде моделей).

Для доступа к информации необходимо просто подключить устройство к ПК в DFU-режиме, все остальное (применение уязвимости, загрузка в память iBoot и Kernel и внесение нужных исправлений в загруженную в оперативную память копию, перезагрузку устройства) программа выполнит самостоятельно. На этапе извлечения данных следует также ввести пароль блокировки экрана на смартфоне или планшете для получения всего массива информации.

Если пароль неизвестен, извлечение не будет прервано — «Мобильный Криминалист» продолжит его, но только в BFU-режиме. При анализе устройства в режиме до первой разблокировки, программа также извлекает из него доступные данные, среди которых может быть полная информация из приложений, вовсе не шифрующих свои данные (например, мессенджера imo), логи социальных сетей, файлы сессий, кэш мессенджеров и почтовых клиентов, установленных на iPhone или iPad, а также нешифрованные базы данных SQLite. Анализ последних встроенным инструментом помогает находить в них много важной и полезной информации.

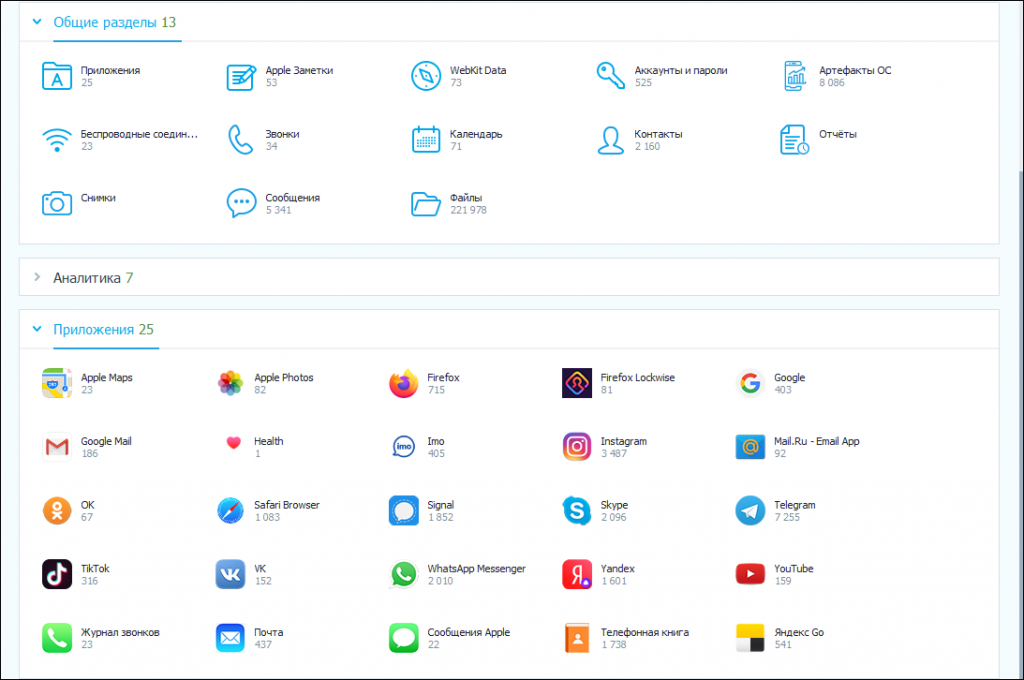

Вернемся к получению полной файловой структуры. После разблокировки экрана устройства и, при необходимости (зависит от устройства), повторного ввода пароля программа извлекает из него абсолютно всю информацию: звонки, чаты, медиафайлы, документы, базы данных приложений, заметки, гео-локации, события календаря и многое другое.

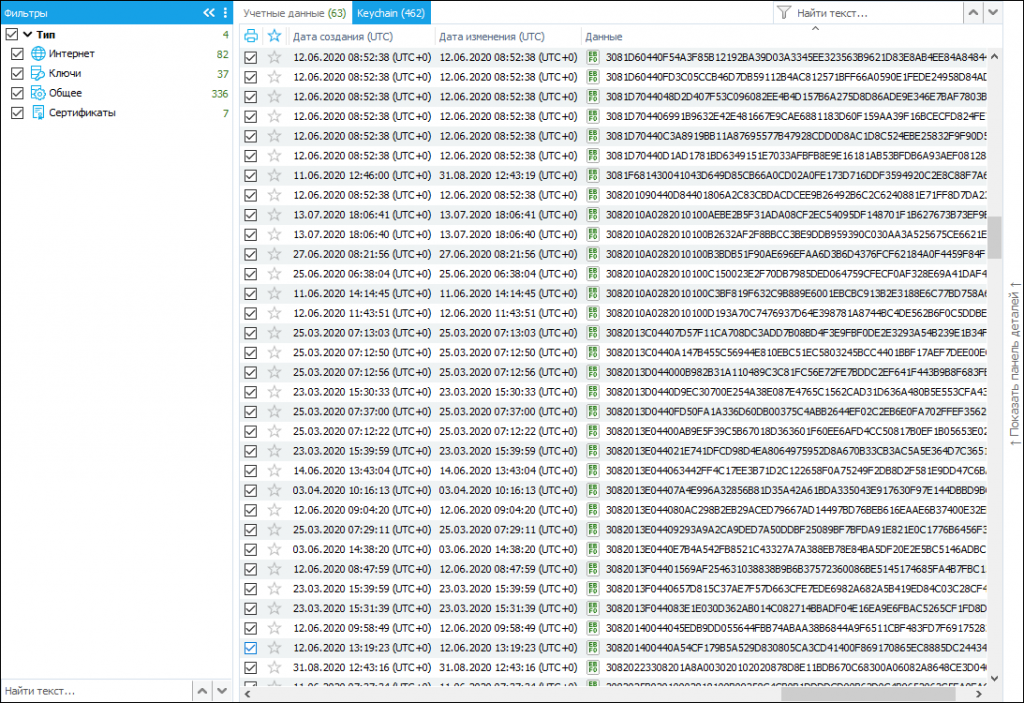

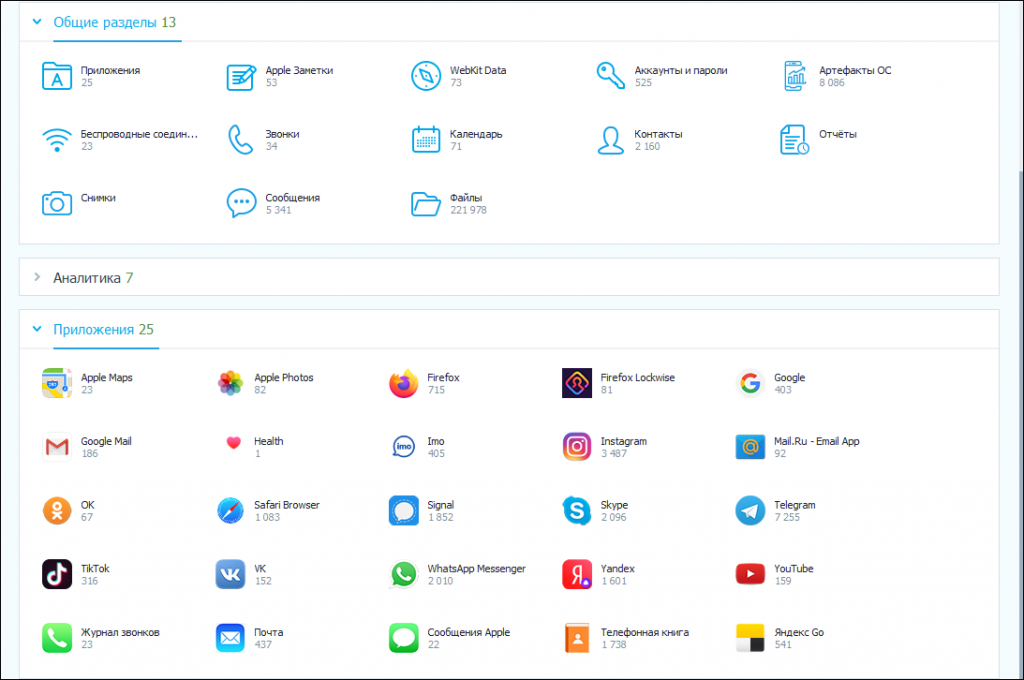

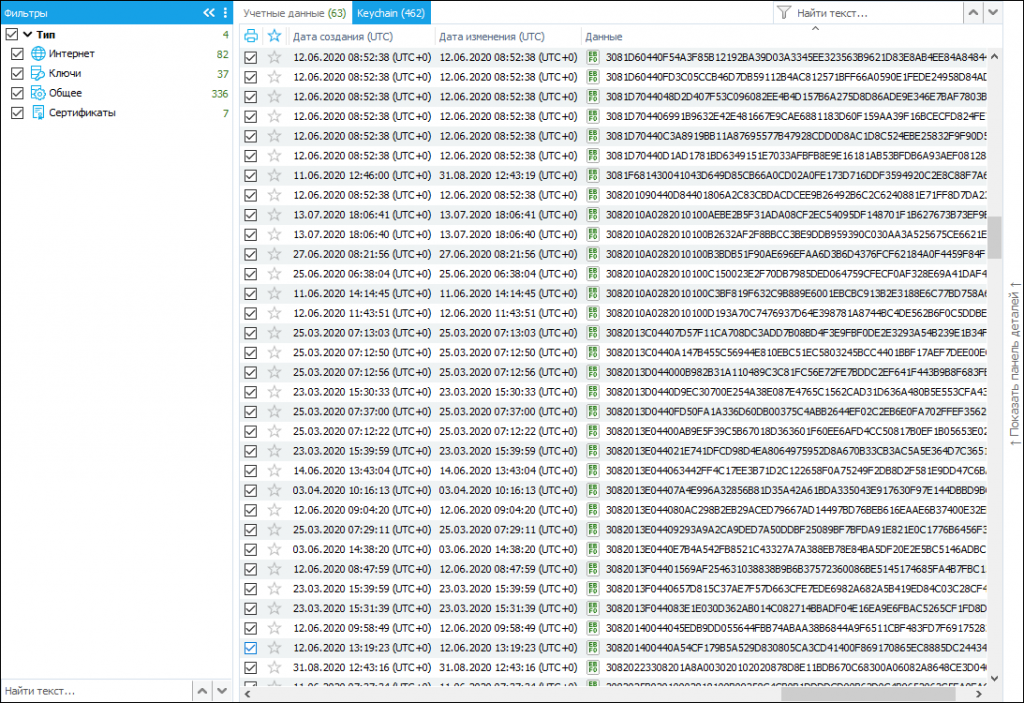

Отдельным разделом в итоговом извлечении выделяются «Аккаунты и пароли». Внутри этой секции собираются не только все учетные данные и токены (открывающие безбарьерный доступ к информации владельца гаджета, хранящейся в облаках сервисов и приложений, которые он использовал), но и данные секретного хранилища Keychain.

Стоит отметить, что рассматриваемый метод извлечения позволяет также обходить USB Restricted Mode.

Выбрать данные для анализа = сократить время исследования

Бесспорно, количество времени на получение полной файловой структуры зависит от объема памяти устройства и может быть равным нескольким часам. Иногда исследователь не обладает таким временным запасом, и ему требуется получить информацию из определенных разделов гаджета или приложений в короткие сроки.

«Мобильный Криминалист» обладает решением и для таких ситуаций и предлагает метод выборочного извлечения информации из iOS-устройств.

После успешного подключения гаджета к программе, будь то при работе с вышеописанным методом или же при получении информации из устройств с предварительно установленным джейлбрейком, программа предоставляет два варианта действий: получение всего объема информации, либо ее части.

«МК» дает возможность выбрать для извлечения следующие категории данных:

Когда и для чего использовать checkra1n

Прямое извлечение данных из iPhone при помощи эксплойта checkm8 системой «Мобильный Криминалист» — действительно удобный и безопасный способ анализа смартфона. Однако прямое извлечение доступно не для всех комбинаций программного и аппаратного обеспечения. Для некоторых из них можно воспользоваться публично доступным джейлбрейком checkra1n, который устанавливается на устройства через аппаратную уязвимость в загрузчике.

Джейлбрейк checkra1n основан на уязвимости загрузчика BootROM. Аппаратная природа проблемы не позволяет Apple закрыть уязвимость; соответственно, данный джейлбрейк останется актуальным до тех пор, пока в циркуляции остаются устройства соответствующих поколений. Разработчики джейлбрейка быстро адаптируют его для новых версий iOS, что позволяет использовать его в ситуациях, когда на уязвимом устройстве установлена самая свежая версия системы.

И «Мобильный Криминалист», и Elcomsoft iOS Forensic Toolkit, в свою очередь, позволяют извлекать данные из Apple-устройств, на которых ранее был предустановлен джейлбрейк. Если эксперт успешно поставил на изучаемое устройство джейлбрейк, к нему осуществляется подключение по указанному SSH-порту, после чего из устройства извлекается вся доступная информация. Стоит помнить о том, что полнота данных, так же, как и при checkm8-извлечении, будет зависеть от того, разблокирован ли экран устройства в момент извлечения информации или нет.

Отметим также, что функционал большинства джейлбрейков, основанных на программных уязвимостях в iOS, полностью доступен при извлечении посредством агента-экстрактора в Elcomsoft iOS Forensic Toolkit.

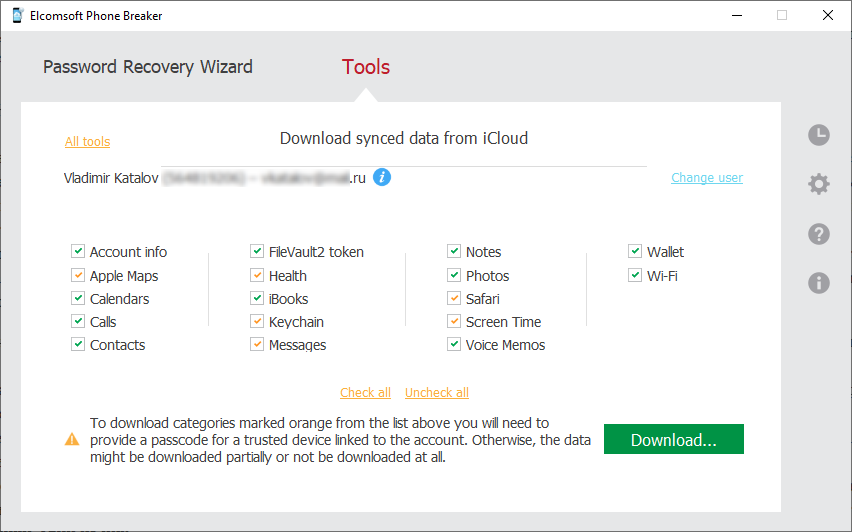

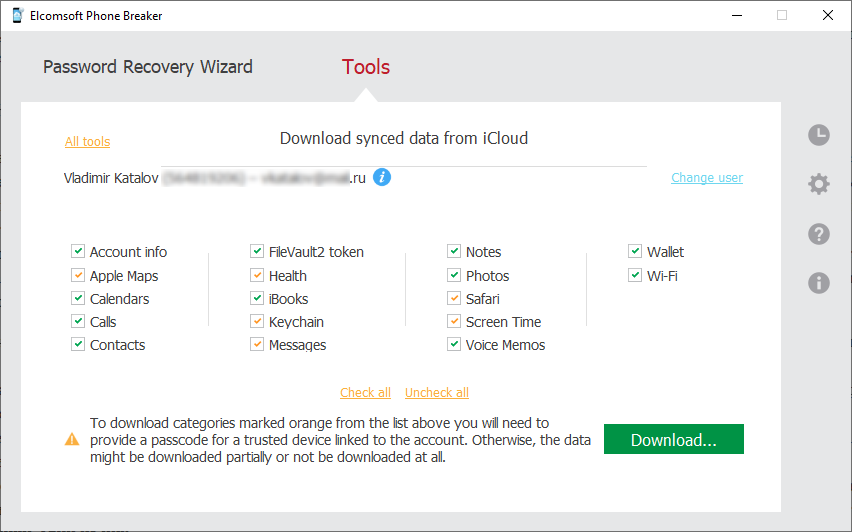

Извлечение через облако

Метод извлечения через iCloud до сих пор остаётся недооценённым. Изначально под «облачным» анализом подразумевалось исключительно скачивание резервных копий и фотографий пользователя. Сегодня роль резервных копий в iCloud снизилась; на первое место выходят другие категории данных – те, которые синхронизируются в облако. Синхронизированные данные хранятся отдельно от резервных копий. Синхронизируется практически всё: от контактов до фотографий, от истории браузера до сообщений. Попадает в облако и такая информация, как пароли, данные приложения «Здоровье» и многое другое. В iCloud Drive сохраняются файлы и документы пользователя, часто включая папки Documents и Desktop с компьютеров Mac. Очень важно то, что все эти данные собираются не только с единственного iPhone, но и со всех остальных устройств, подключённых к учётной записи.

Криминалистические продукты «Мобильный Криминалист» и Elcomsoft Phone Breaker были и остаются наиболее универсальными инструментами для извлечения максимального количества данных из облака iCloud. Извлекаются как резервные копии, так и синхронизированные данные, включая те, которые защищены сквозным шифрованием: для их извлечения и расшифровки потребуется код блокировки экрана или системный пароль от одного из устройств, зарегистрированных в учётной записи. Так же, как и в других ситуациях, при частичном пересечении функциональных возможностей продуктов имеет смысл использовать обе программы. Так, Elcomsoft Phone Breaker позволит расширить извлечённый «Мобильным Криминалистом» набор данных, добавив в список такие категории, как данные экранного время, зашифрованные сообщения и некоторые другие защищённые сквозным шифрованием категории. В то же время реализации скачивания резервных копий у продуктов отличаются кардинально, и для конкретной комбинации устройства и учётной записи могут сработать как оба подхода, так и лишь один из них.

Анализ и отчёты

Последний этап работы с данными из устройств – их анализ. Порой, разные программные продукты после импорта одного и того же извлечения могут предоставить для конечного исследования совершенно разный объем информации.

Чтобы получить максимально возможный массив данных, необходимо импортировать полученные результаты в «Мобильный Криминалист», который позволяет импортировать резервные копии iTunes, а также полный образ iOS-устройств, полученные самыми разными программными средствами и, на сегодняшний день, обеспечивает их лучший разбор, а также предоставляет сильнейший аналитический функционал для исследования результатов извлечения:

- агрегированные разделы «Звонки» и «Сообщения» содержат все коммуникации владельца исследуемого устройства с детальной информацией о них: длительность звонка, дата отправки или получения сообщения, текст сообщения, вложения и т.д;

- раздел «Контакты» объединяет внутри себя все контакты, найденные в извлечении, группирует несколько контактов, привязанных на один и тот же номер телефона или адрес электронной почты, в один;

- «Граф Связей» устанавливает прямые и косвенные связи между всеми контактами извлечения;

- «Лента Событий» выстраивает все события, происходившие на устройстве, в хронологическом порядке;

- «Матрица активности» позволяет установить наиболее частые периоды использования гаджета, а «Диаграмма активности» — просмотреть, какие определенные типы событий происходили на устройстве в выбранный промежуток времени;

- «Поиск» осуществляет поиск по заданным параметрам (номерам телефонов, email, номерам паспортов, MAC или IP-адресам, ключевым словам, хэшам и др.) по всему массиву данных;

- «Статистика» аккумулирует важные цифровые показатели: от топа последних коммуникаций и групп до количества файлов разных типов в извлечении;

- Аналитические секции, основанные на нейронных сетях, распознают на изображениях лица, текст, а также разные виды угроз;

- раздел «Важное» собирает все артефакты, отмеченные нейросетями как опасные или определенные самим исследователем как ключевые, а также выделенные им заметками.

Итогом такого детального анализа собранной информации станет отчет как по всему извлечению в целом, так и по его отдельным разделам. При этом, инструмент создания отчетов является достаточно гибким, с их точечной настройкой. Так, возможно выбрать не только конкретные разделы информации, но и типы, и категории данных внутри выделенных разделов, попадающих в отчет; настроить порядок полей; отфильтровать информацию по датам и тегам; указать определенные типы файлов и многое другое.

Заключение

«Решение одной кнопки» было и остаётся несбыточной мечтой. К сожалению, не существует ни одного интегрированного решения, которое смогло бы извлечь весь набор данных из любой модели iPhone. В игру вступают такие тонкости, как поколение процессора, установленная версия iOS, наличие или отсутствие кода блокировки экрана, активированный режим защиты USB и множество других факторов.

Комбинация из Elcomsoft iOS Forensic Toolkit, Elcomsoft Phone Breaker и «Мобильного Криминалиста» –наиболее полное и продвинутое решение на рынке цифровой криминалистики. В актуальных реалиях для всестороннего исследования всех доступных данных невозможно обойтись единственной криминалистической программой или пакетом: каким бы продвинутым не был каждый отдельный пакет программ, огромный пласт информации будет упущен. Набор из нескольких продуктов позволит эксперту использовать сильные стороны каждого из них. Разработчики «Элкомсофт» и «Оксиджен Софтвер» делают все возможное, чтобы предложить экспертам на выбор самый широкий спектр методов извлечения данных из мобильных устройств. Каким из них воспользоваться — вопрос как доступности и применимости для конкретного устройства, так и нужд эксперта в каждой отдельной ситуации.

Дополнительные полезные ресурсы по теме: