Анализ iPhone без джейлбрейка: iOS 9.0-13.7

3 декабря, 2020, Oleg Afonin

Рубрика: «Разное»

В свежей версии Elcomsoft iOS Forensic Toolkit извлечение без джейбрейка стало доступно для большинства устройств iPhone и iPad под управлением всех версий iOS с 9.0 по 13.7 включительно. Для всего ряда устройств, работающих под управлением iOS версий от 9.0 до 13.7 включительно доступно как извлечение полного образа файловой системы, так и расшифровка Связки ключей. В этой статье — пошаговые инструкции, особенности использования и способы решения проблем, которые могут возникнуть при анализе устройств iOS.

Извлечение файловой системы и расшифровка Связки ключей по шагам

Анализ iPhone или iPad с использованием агента-экстрактора — достаточно несложный процесс, если в вашем распоряжении есть учётная запись Apple ID, зарегистрированная в программе Apple для разработчиков. Если такой учётной записи нет, то вам придётся запустить EIFT на компьютере под управлением macOS.

Установите iOS Forensic Toolkit 6.60 или более новую версию. Этот шаг тривиален при использовании Windows. В версии для macOS, инструментарий поставляется в виде запароленного файла DMG (в предыдущих версиях паролем защищался архив в формате RAR, в котором содержался файл DMG без пароля). Не забудьте снять флажок ‘quarantine’ с файла DMG, если версия macOS — Catalina или Big Sur (см. Installing and using iOS Forensic Toolkit on macOS 10.15 Catalina).

Подключите устройство к компьютеру кабелем Lightning и установите сопряжение с компьютером. В момент подключения устройство должно быть включено. В ряде случаев вам придётся разблокировать экран устройства и ввести код блокировки экрана для сопряжения с компьютером.

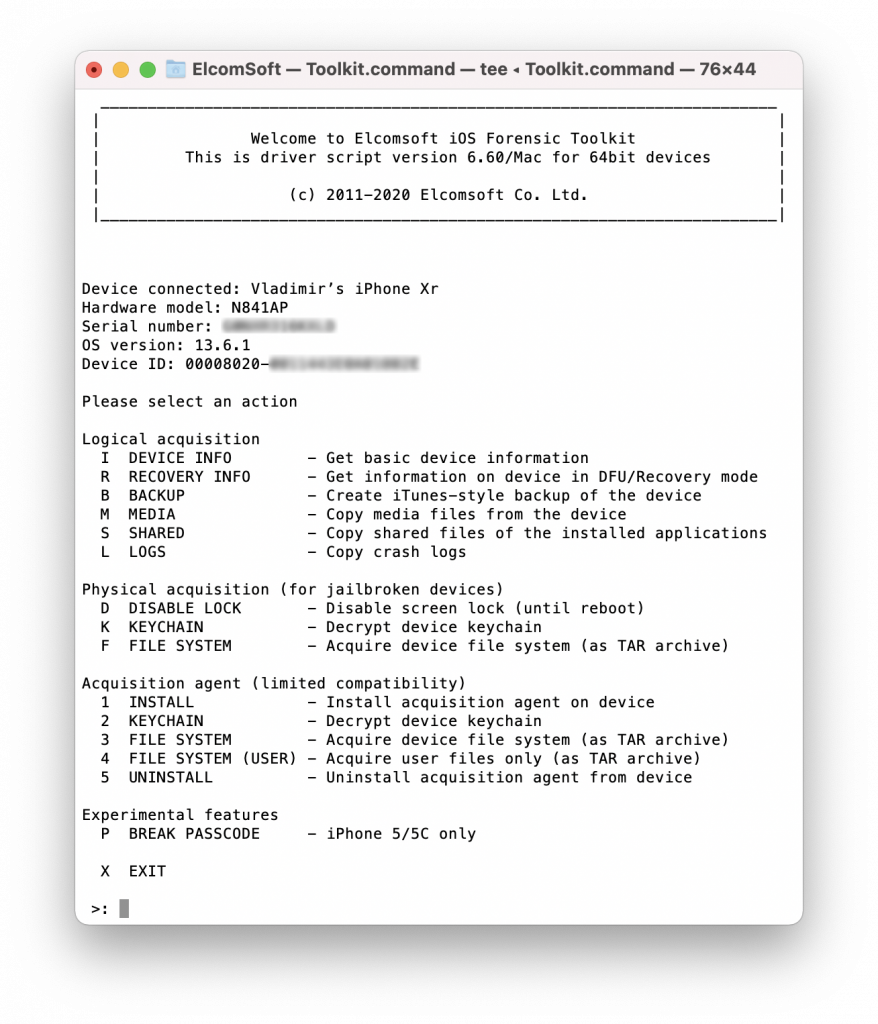

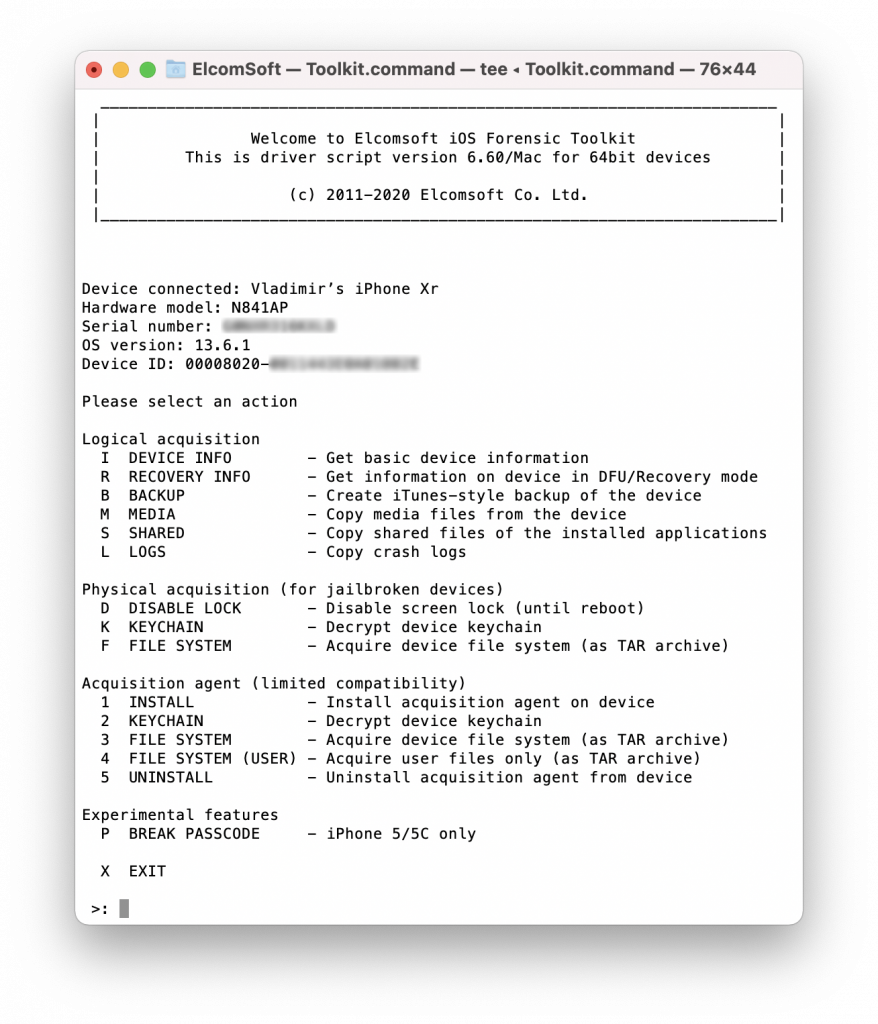

Запустите EIFT (Toolkit.cmd в Windows либо Toolkit.command в macOS). В macOS необходимо предварительно скопировать файлы EIFT в каталог на локальном диске; не запускайте скрипт непосредственно из DMG.

Функционал извлечения без джейлбрейка доступен в подгруппе команд Acquisition agent. Рекомендуем перевести устройство в «полётный» режим Airplane mode.

Установите агент-экстрактор. Нажмите [1] для установки модуля агента на устройство. Устройство должно быть разблокировано и сопряжено с компьютером; во избежание помех рекомендуем временно отключить антивирусное ПО на компьютере.

Установите агент-экстрактор. Нажмите [1] для установки модуля агента на устройство. Устройство должно быть разблокировано и сопряжено с компьютером; во избежание помех рекомендуем временно отключить антивирусное ПО на компьютере.

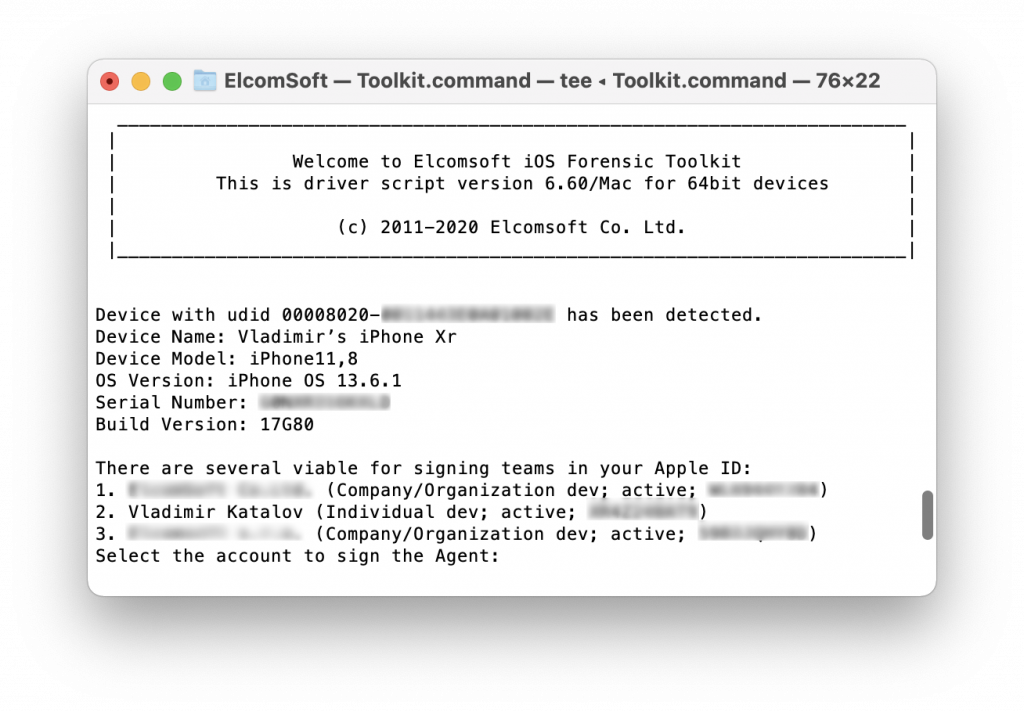

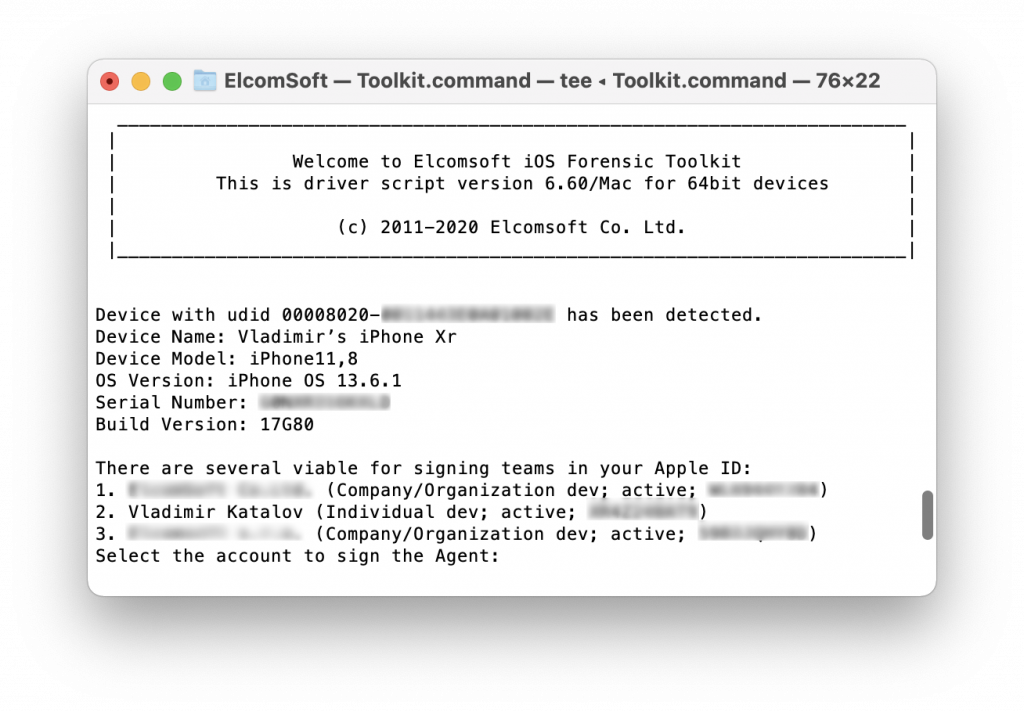

Следующий шаг — ввод Apple ID. В Windows вы можете использовать только учётные записи Apple ID, зарегистрированные в программе Apple для разработчиков. В macOS вы можете использовать любой Apple ID, включая одноразовые учётные записи. Обратите внимание: используемый для извлечения данных Apple ID никак не связан с Apple ID самого пользователя устройства.

Введите пароль к Apple ID. В Windows используйте пароль приложения, заранее созданный в My Apple ID; в macOS используйте обычный пароль и пройдите двухфакторную аутентификацию, введя код, доставленный на доверенное устройство.

Если данная учётная запись подключена к нескольким программам разработчика (Windows) или хотя бы к одной (macOS), вам будет предложено выбрать одну из них.

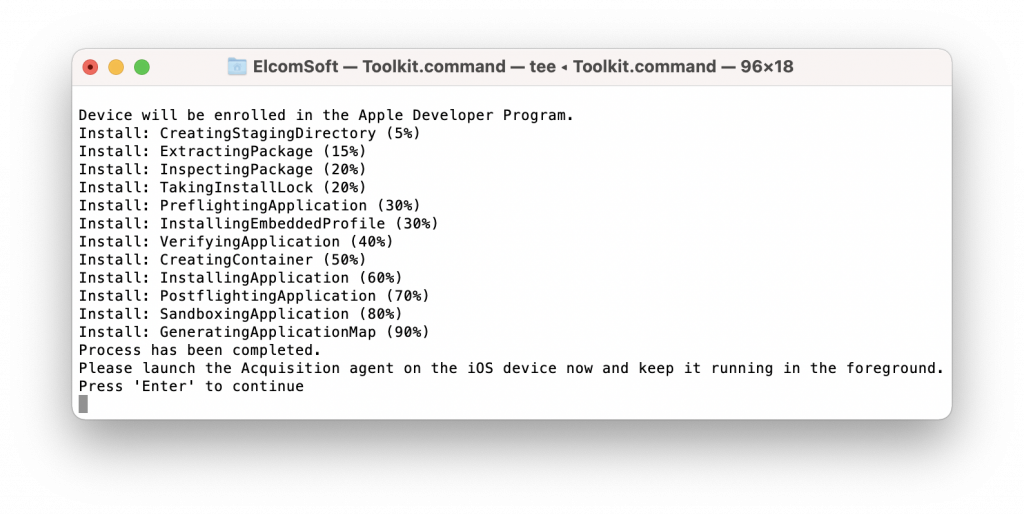

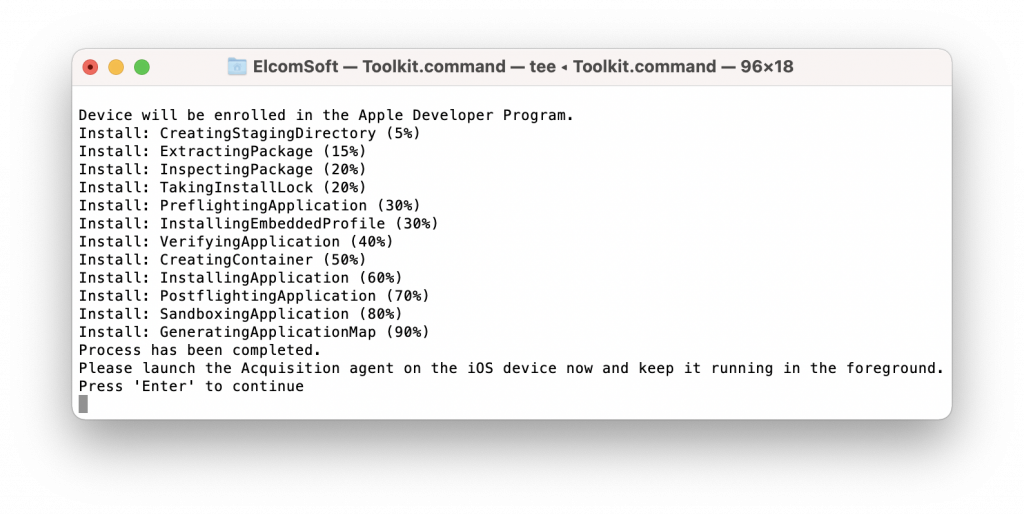

EIFT подпишет и загрузит основной модуль агента на подключённое устройство:

EIFT подпишет и загрузит основной модуль агента на подключённое устройство:

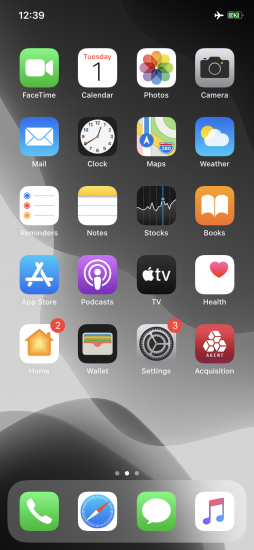

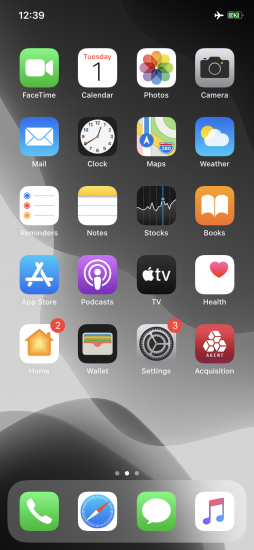

На устройстве иконка приложения носит название Acquisition:

На устройстве иконка приложения носит название Acquisition:

Запустите приложение и оставьте его работать в основном окне. Если для подписи агента использовался обычный Apple ID, подтвердите сертификат согласно инструкциям в Extracting iPhone File System and Keychain Without an Apple Developer Account.

Теперь можно приступать собственно к извлечению данных.

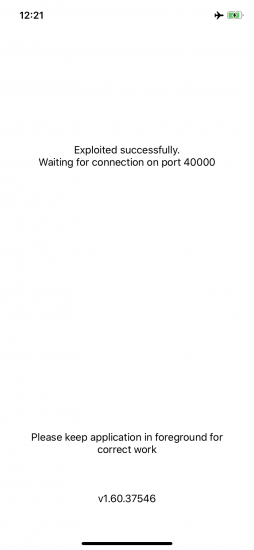

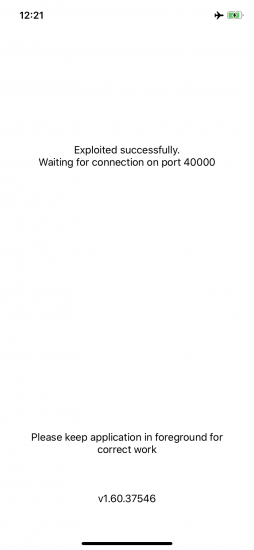

Извлечение Связки ключей. Для извлечения Связки ключей нажмите [2]. Агент проведёт эскалацию привилегий в безопасном для данных и устройства режиме. В некоторых случаях устройство может перезагрузиться; в этом случае попробуйте ещё раз. Продолжайте попытки до тех пор, пока на экране не появится сообщение Exploited successfully. Обратите внимание: эскалация привилегий может занять до 30 секунд и может потребовать нескольких (до 3-4) попыток.

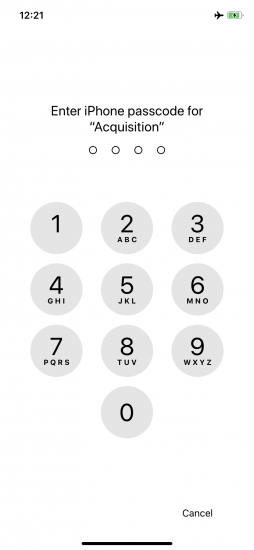

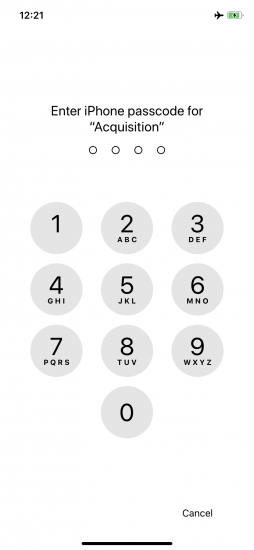

Обратите внимание, что для извлечения Связки ключей необходимо дать разрешение на использование Face ID или Touch ID, а затем использовать биометрические данные или ввести код блокировки устройства; это обязательно для корректного доступа агента к записям с наивысшим классом защиты:

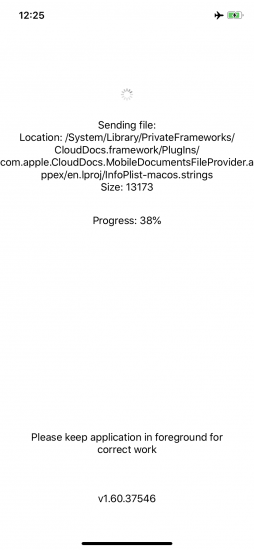

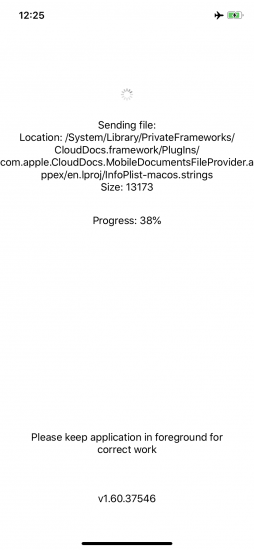

Извлечение файловой системы. Для создания полного образа нажмите [3], либо для извлечения только данных пользователя (без системного раздела) нажмите [4]:

Извлечение файловой системы. Для создания полного образа нажмите [3], либо для извлечения только данных пользователя (без системного раздела) нажмите [4]:

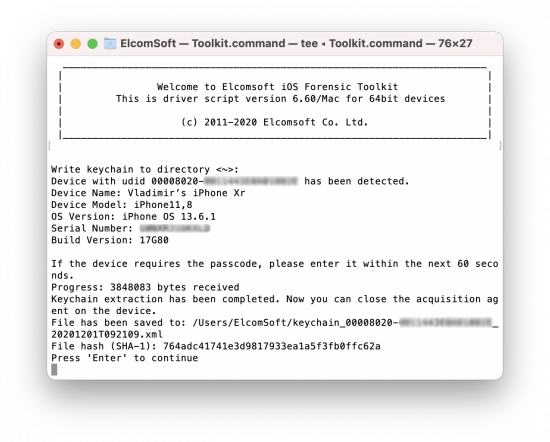

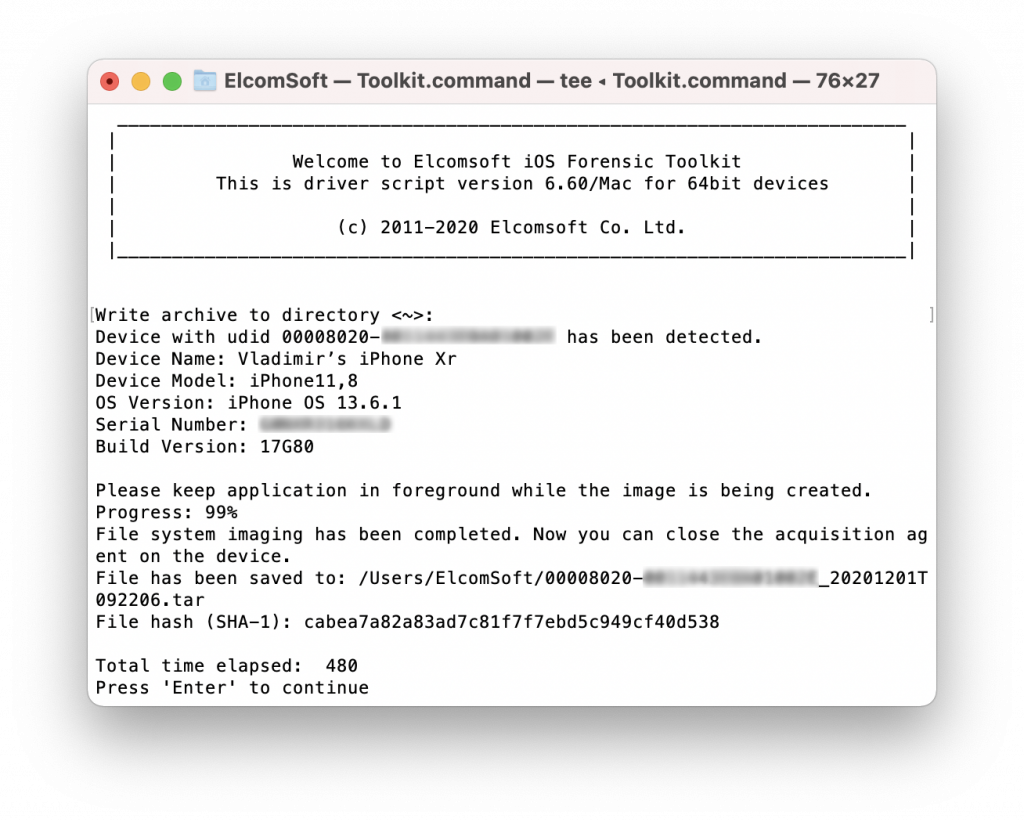

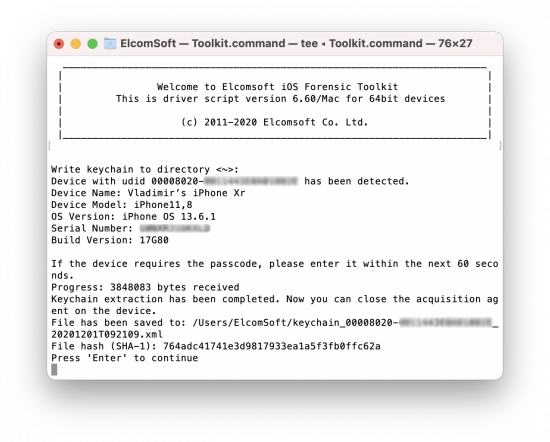

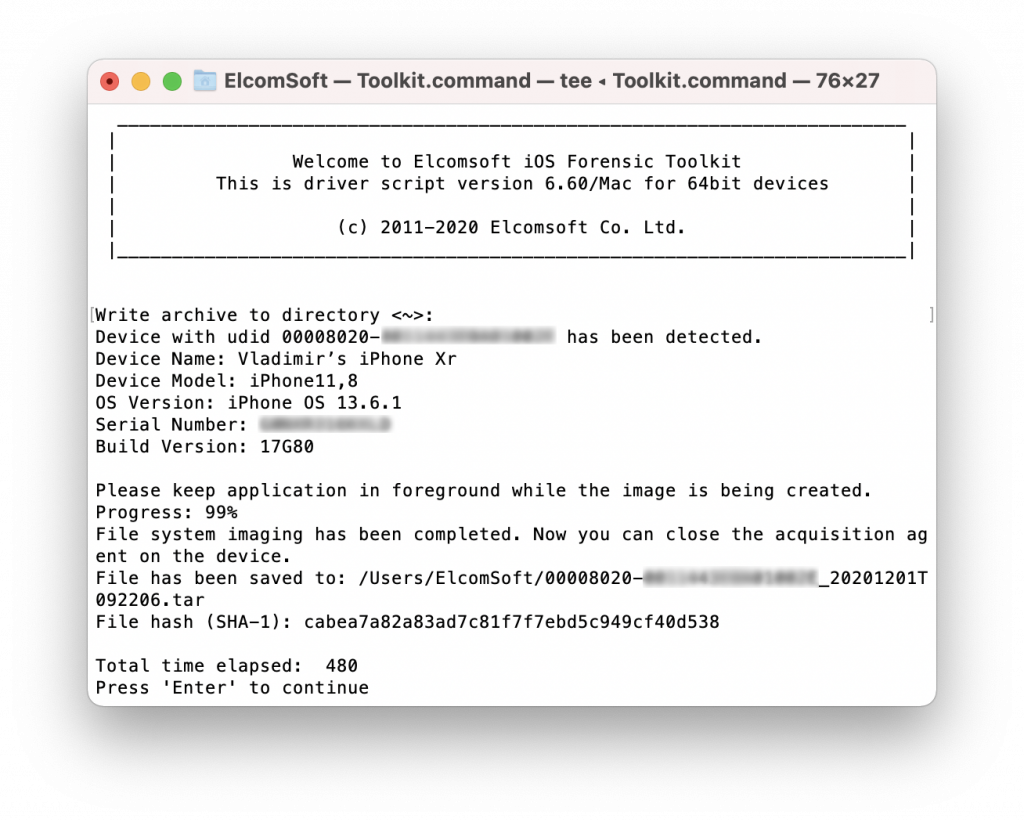

По окончании копирования (типичная скорость работы — порядка 30-35 МБ/с) EIFT выведет хэш-сумму данных (SHA-1). Обратите внимание, что прогресс в процентах может отображаться по-разному в приложении на телефоне и в терминальном окне на компьютере.

По окончании копирования (типичная скорость работы — порядка 30-35 МБ/с) EIFT выведет хэш-сумму данных (SHA-1). Обратите внимание, что прогресс в процентах может отображаться по-разному в приложении на телефоне и в терминальном окне на компьютере.

В качестве тестового устройства мы использовали iPhone Xr под управлением iOS 13.6.1. Образ файловой системы размером 15,6 ГБ был создан за 8 минут. Пользовательский раздел размером 7,4 ГБ был скопирован за 3,5 минуты. Полный анализ модели с 512 ГБ памяти занимает порядка 4 часов.

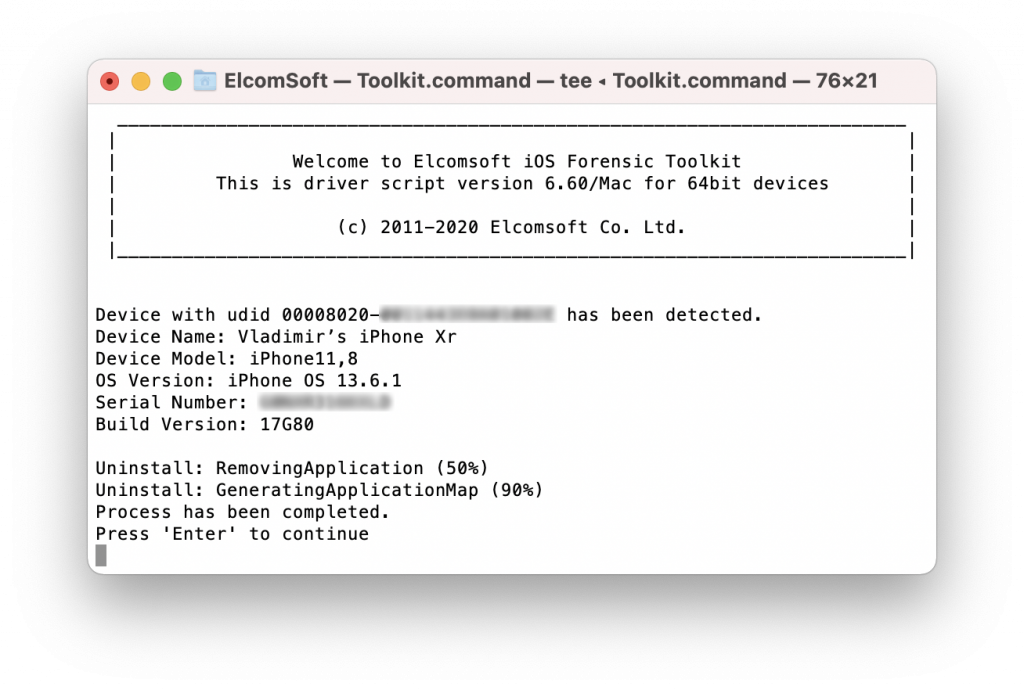

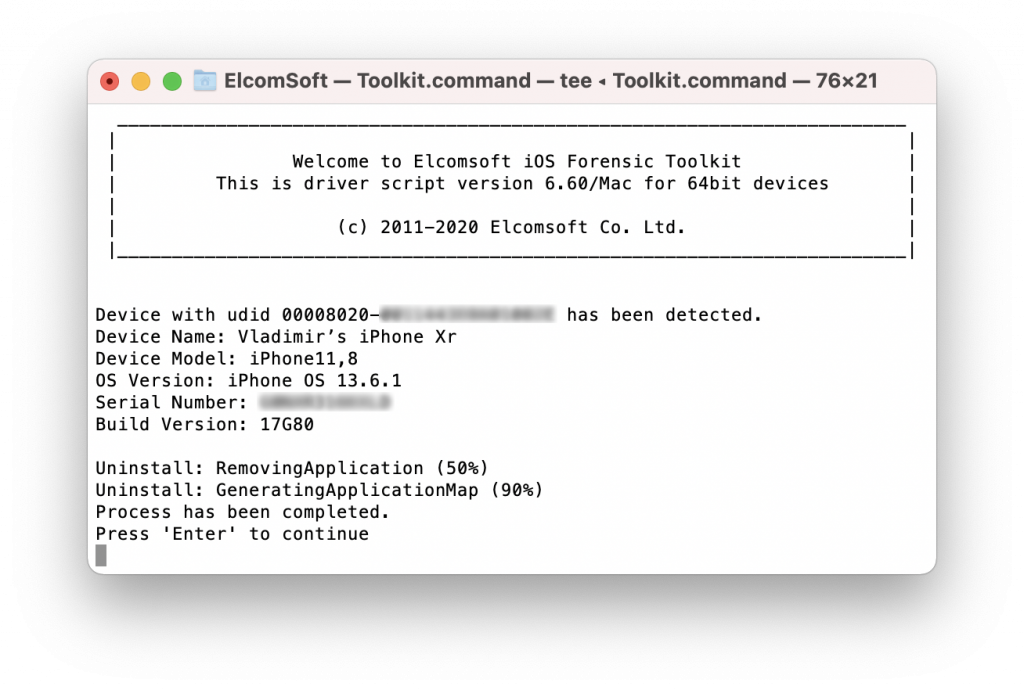

Удаление агента с устройства. Нажмите [5], чтобы удалить модуль агента с устройства. Обратите внимание: в системных журналах устройства останутся записи об установке и запуске агента.

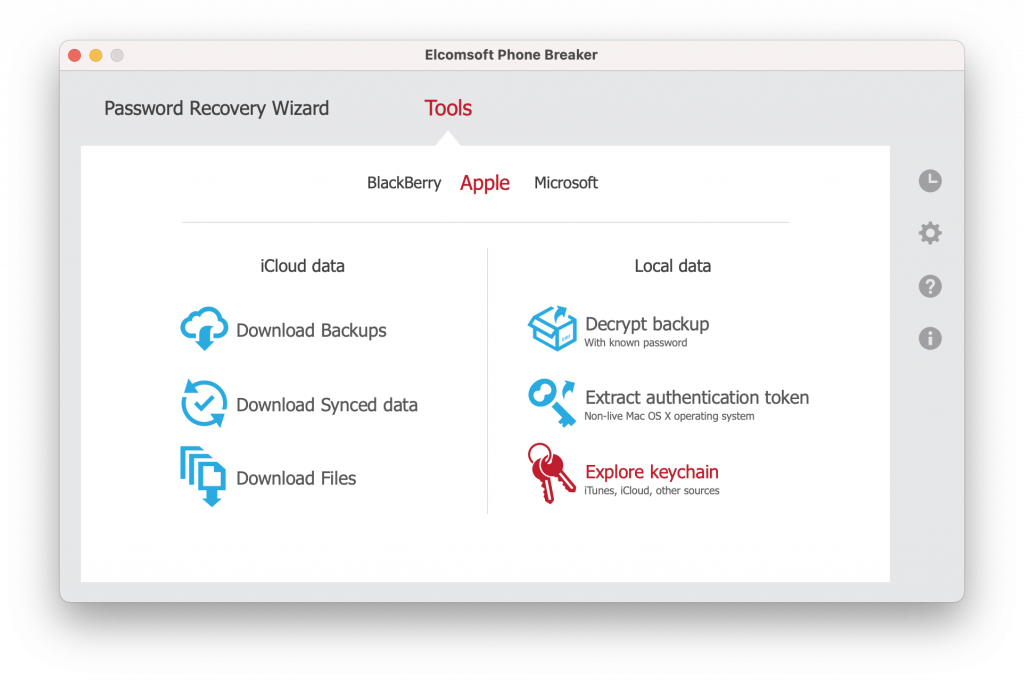

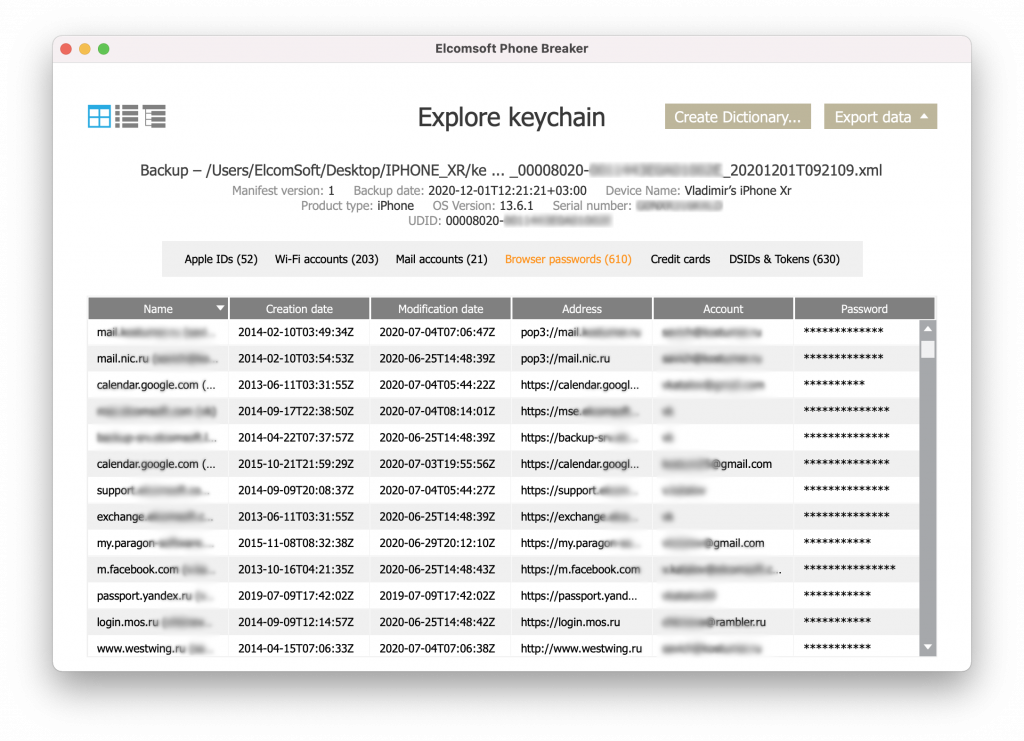

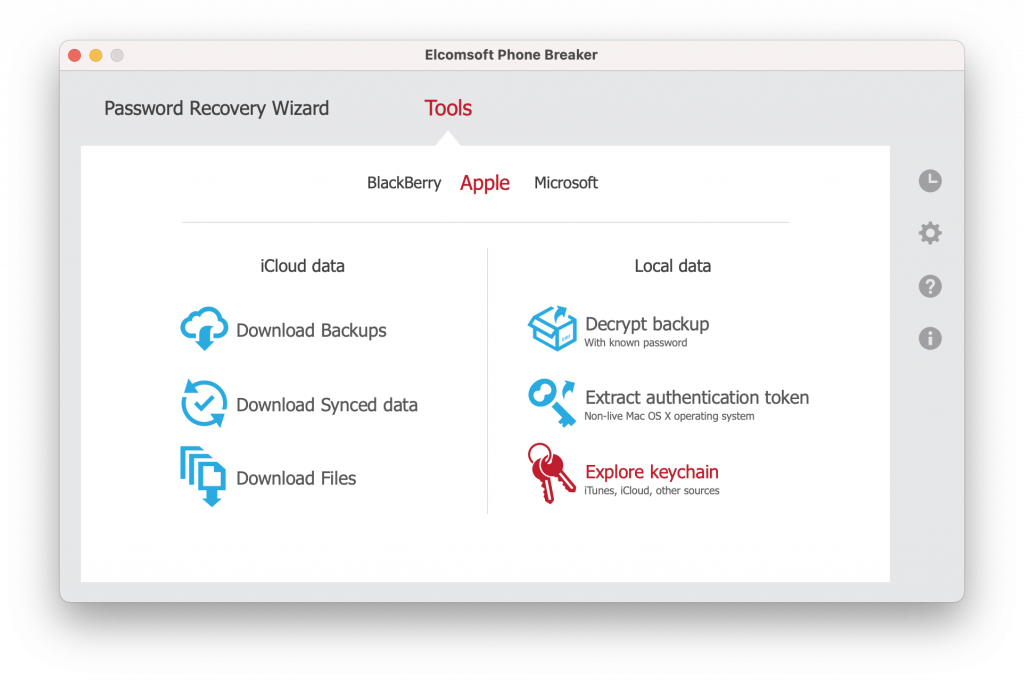

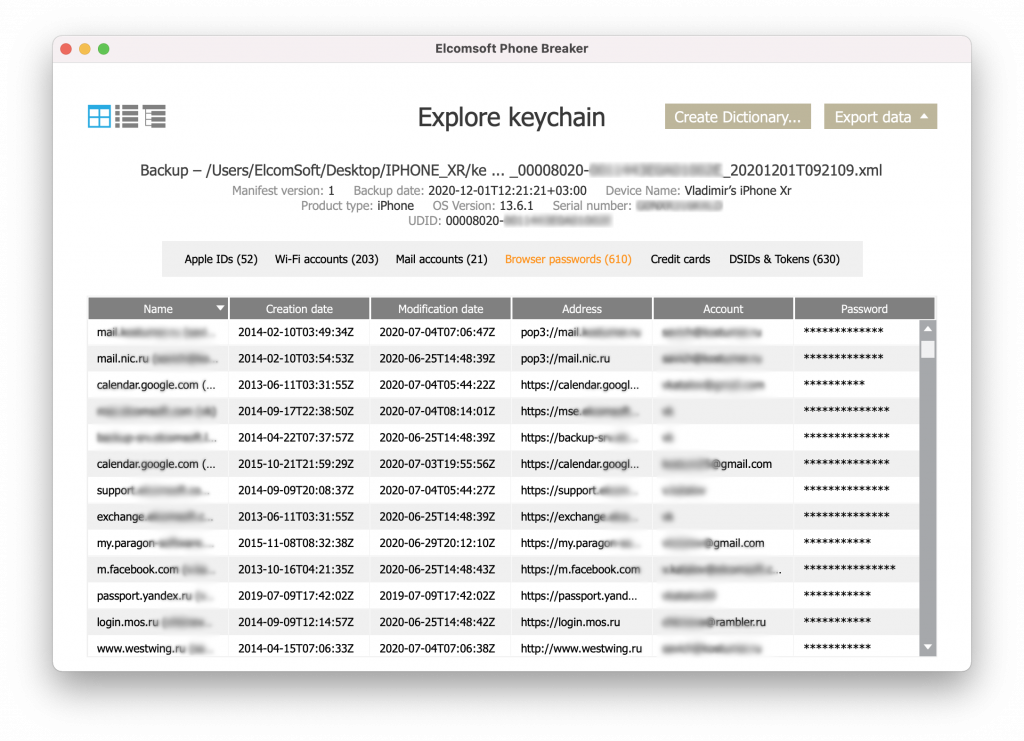

Анализ данных. Просмотреть содержимое Связки ключей можно в приложении Elcomsoft Phone Breaker:

Анализ данных. Просмотреть содержимое Связки ключей можно в приложении Elcomsoft Phone Breaker:

Для анализа образа файловой системы рекомендуем воспользоваться либо Elcomsoft Phone Viewer для быстрого просмотра или Мобильный Криминалист для подробного анализа.

Для анализа образа файловой системы рекомендуем воспользоваться либо Elcomsoft Phone Viewer для быстрого просмотра или Мобильный Криминалист для подробного анализа.