Физический анализ iPhone 4, iPhone 5 и iPhone 5c: пошаговые инструкции

2 февраля, 2021, Oleg Afonin

Рубрика: «Разное»

Разблокировка и физический анализ iPhone вновь стали доступны — но лишь для ограниченного набора устройств. Для моделей iPhone 4, 5 и 5c можно подобрать код блокировки экрана, снять и расшифровать образ раздела данных и получить полный доступ к связке ключей исключительно программным способом. В этом руководстве описаны шаги, необходимые для создания и расшифровки образа данных iPhone 4, iPhone 5 и iPhone 5c.

Физический анализ iPhone 4, iPhone 5 и iPhone 5c

Мы уже писали о том, как можно подобрать код блокировки на iPhone 4, 5 и 5с (подробное, хоть и несколько устаревшее руководство на английском). Сегодня мы расскажем о том, как можно извлечь образ данных из старых устройств, а заодно опишем изменения в процессе восстановления кода блокировки, которые произошли в последней версии EIFT.

Первое, что нужно сделать — это подобрать код блокировки. Получив код блокировки, извлеките связку ключей и создайте образ диска. Даже если вы не сможете взломать код блокировки экрана, все равно проделайте эти действия: вы получите доступ к некоторым данным (почти ко всему набору в iOS 4–7 или к отдельным типам данных в iOS 8 и 9).

Требования

Для низкоуровневого анализа iPhone 4, 5 и 5c нужны следующие вещи:

- Elcomsoft iOS Forensic Toolkit 6.70 или более новая (только в редакции для Mac).

- Компьютер под управлением macOS.

- Кабель USB-A — Lightning (кабели с разъёмом Type-C не подходят; при необходимости используйте переходник с Type-C на Type-A).

- Совместимая модель iPhone в работоспособном состоянии, которую можно подключить к компьютеру и перевести в режим DFU.

Почему именно macOS и только macOS? Если iPhone 4 можно взломать с помощью довольно простого (но мощного) эксплойта Limera1n, более новые модели, включая iPhone 5 и 5c, требуют checkm8. Эксплойт checkm8 сильно зависит от драйвера USB (нужны функции, выходящие за рамки стандартного протокола). Именно по этой причине для Windows до сих пор не существует утилиты для установки checkra1n.

Почему нет поддержки iPhone 4s? Причина — та же: реализация эксплойта для iPhone 4s существует только на Arduino с определенным контроллером USB. Для того, чтобы добавить поддержку этой модели в Windows или в macOS, потребовалось бы самостоятельно создать модифицированный драйвер USB, что (даже не считая проблем с подписью) потребовало бы значительных вложений времени и усилий.

Пошаговая инструкция

Перед началом работы рекомендуем ненадолго включить iPhone, чтобы определить тип кода блокировки (4-значный, 6-значный или буквенно-цифровой). Его можно определить, изучив запросом на разблокировку устройства.

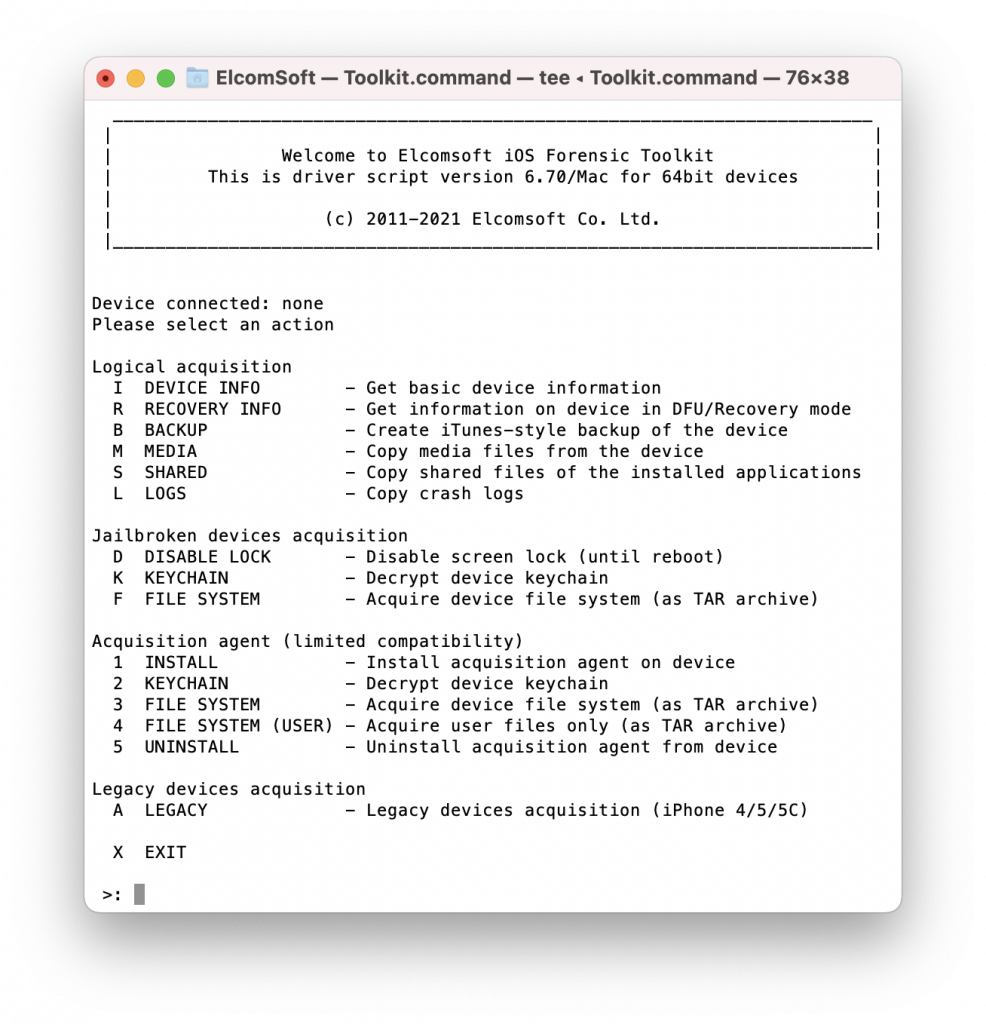

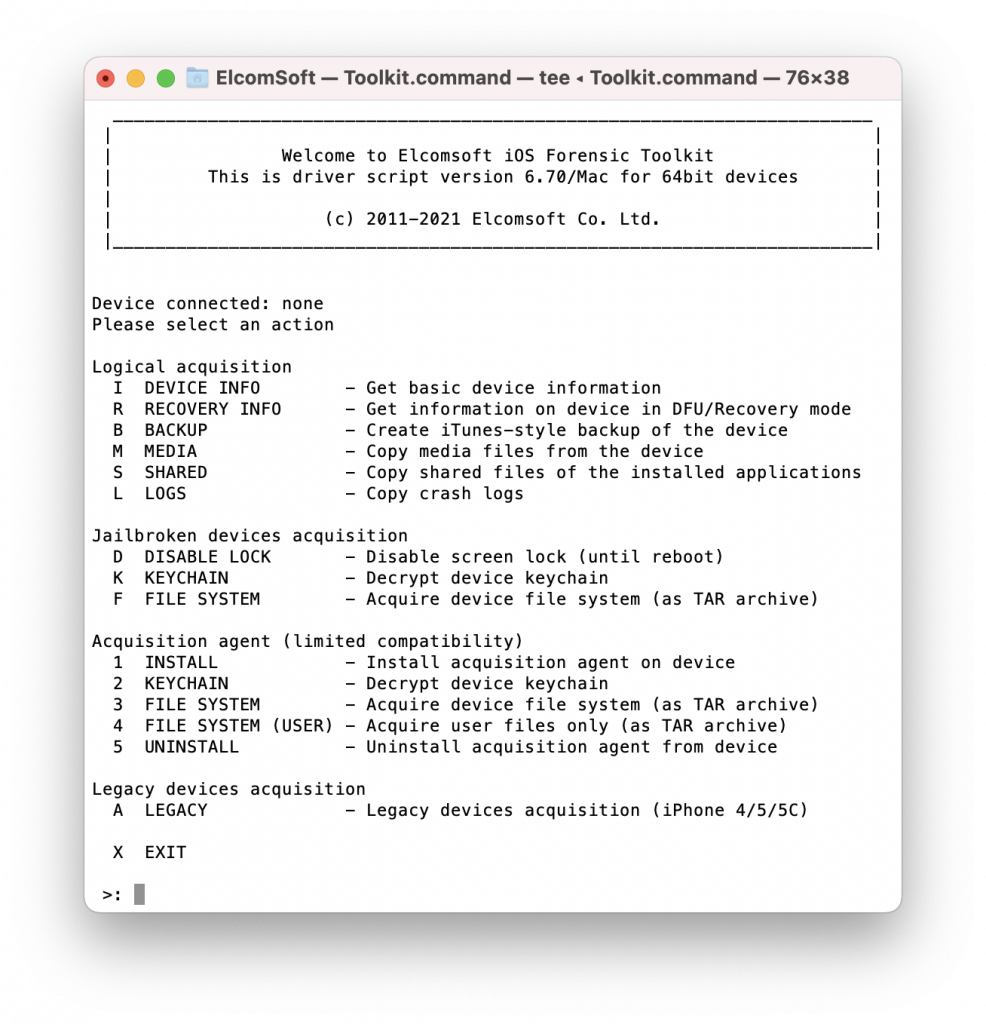

- Запустите Elcomsoft iOS Forensic Toolkit 6.70 или более новую версию.

- Из главного меню выполните команду «A» (LEGACY).

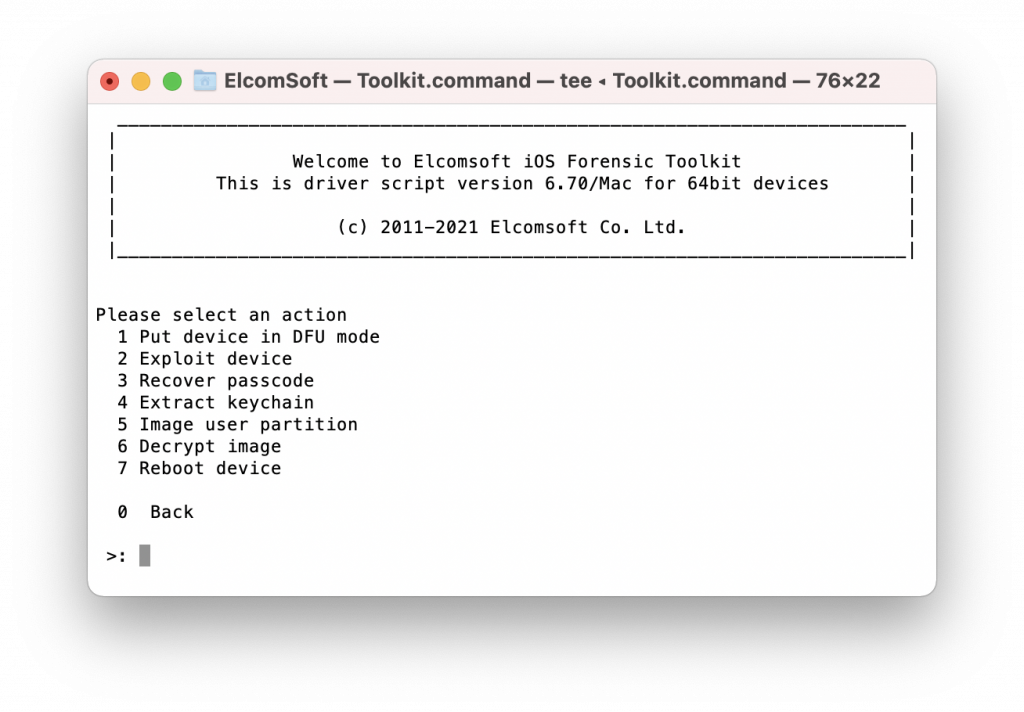

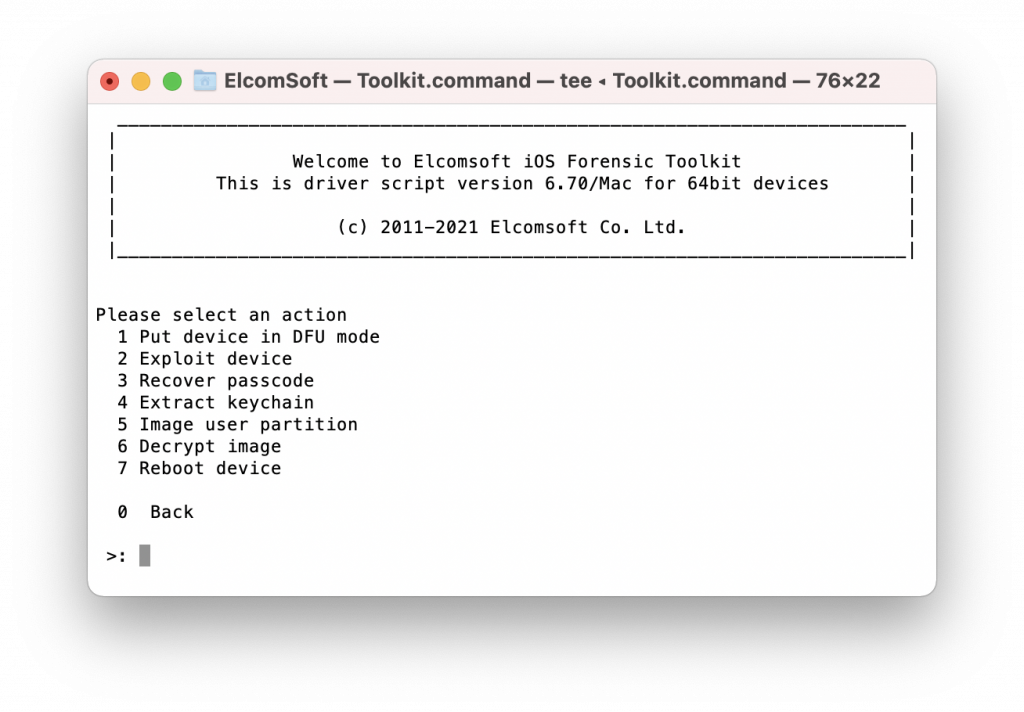

- Вы попадёте в меню для работы с устаревшими устройствами. Командой [1] переключите устройство в режим DFU. К сожалению, автоматизировать переход в этот режим невозможно; вам придётся выполнить все шаги вручную. В терминале будут отображены пошаговые инструкции с таймером. Обратите внимание: установка эксплойта может сработать более надёжно, если вы сначала переключитесь в режим Recovery, и только потом переведёте телефон в режим DFU.

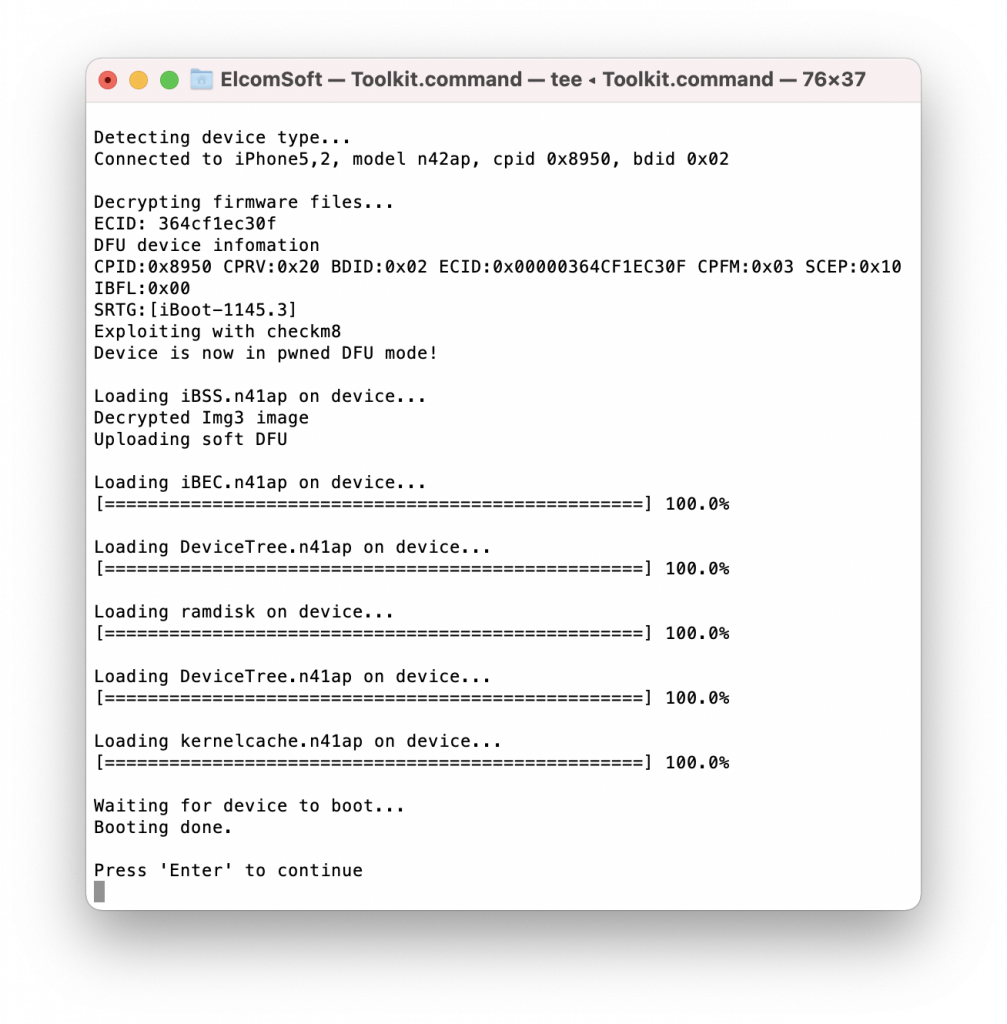

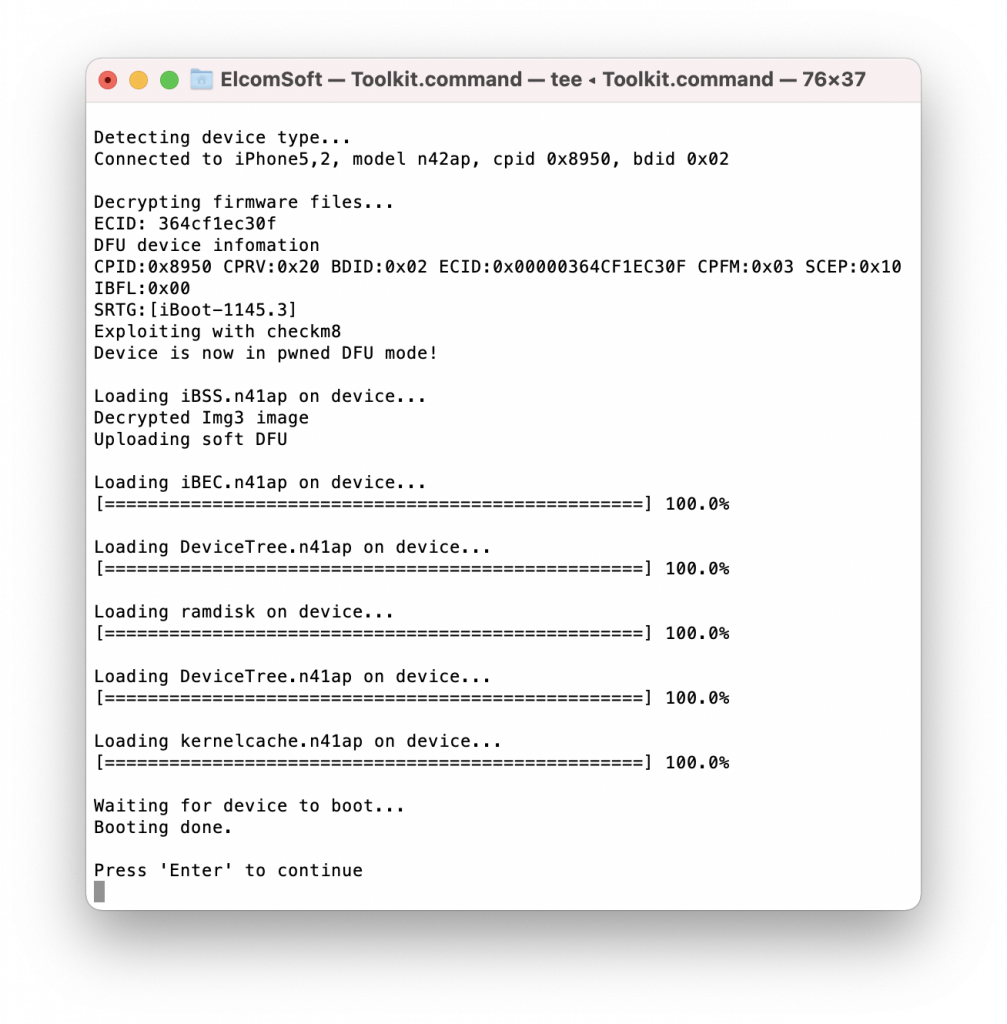

- Командой [2] установите эксплойт. В окне программы вы увидите примерно следующее:

На самом iPhone данные будут отображаться в зависимости от модели. На iPhone 4 вы увидите следующий экран:

На самом iPhone данные будут отображаться в зависимости от модели. На iPhone 4 вы увидите следующий экран: На iPhone 5 выводится служебная информация:

На iPhone 5 выводится служебная информация:

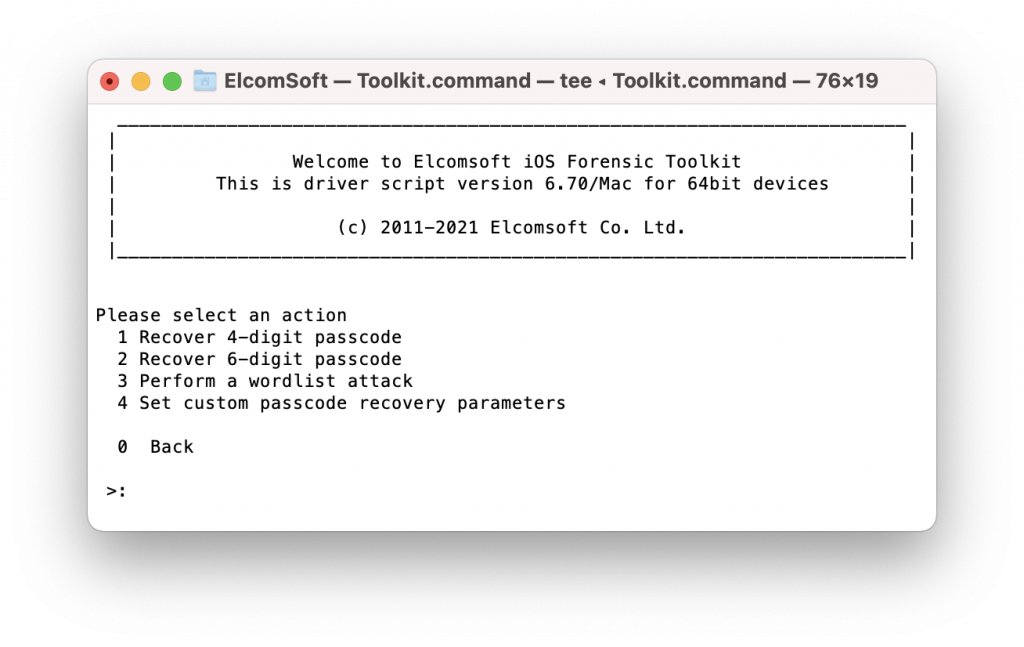

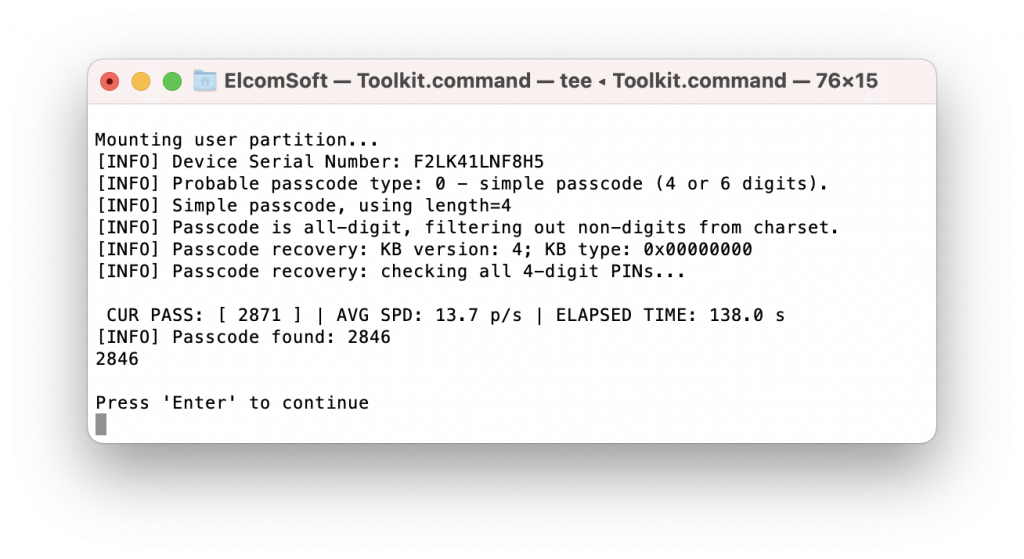

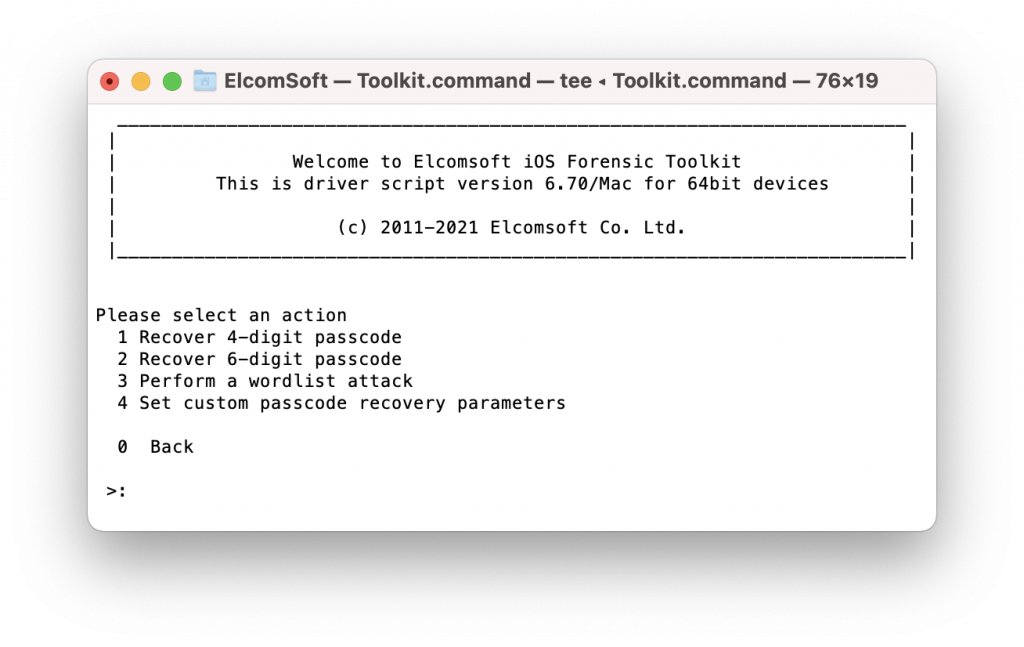

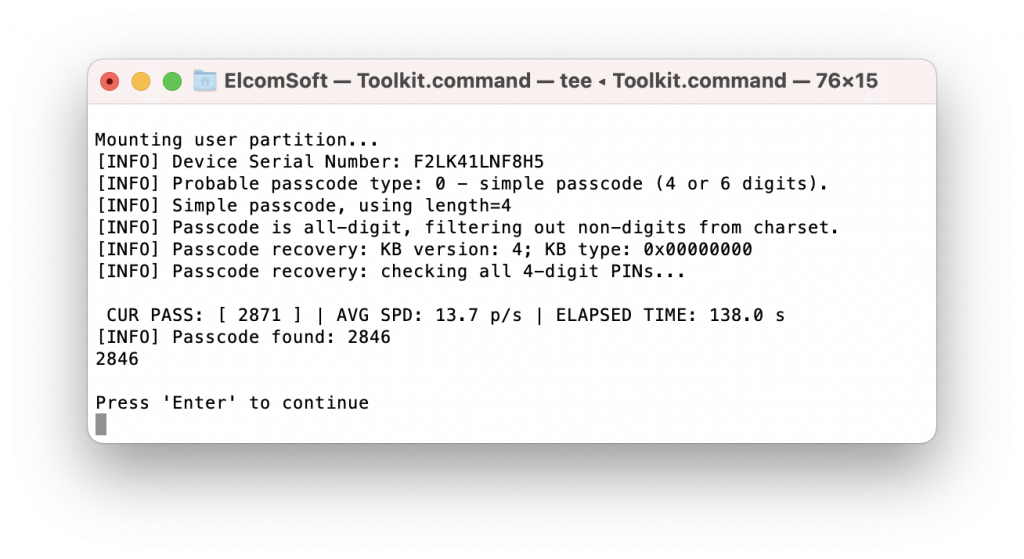

- Командой [3] запустите перебор кодов блокировки (если код блокировки установлен и неизвестен). Определить тип кода блокировки можно, включив телефон в обычном режиме и проанализировав запрос на разблокировку.

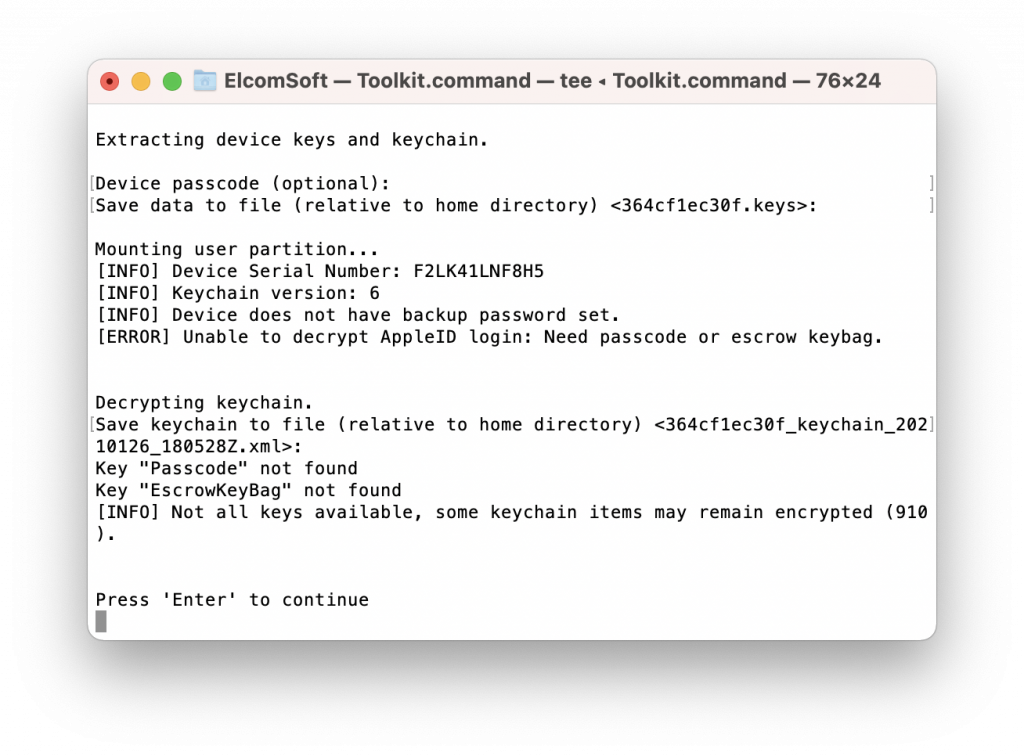

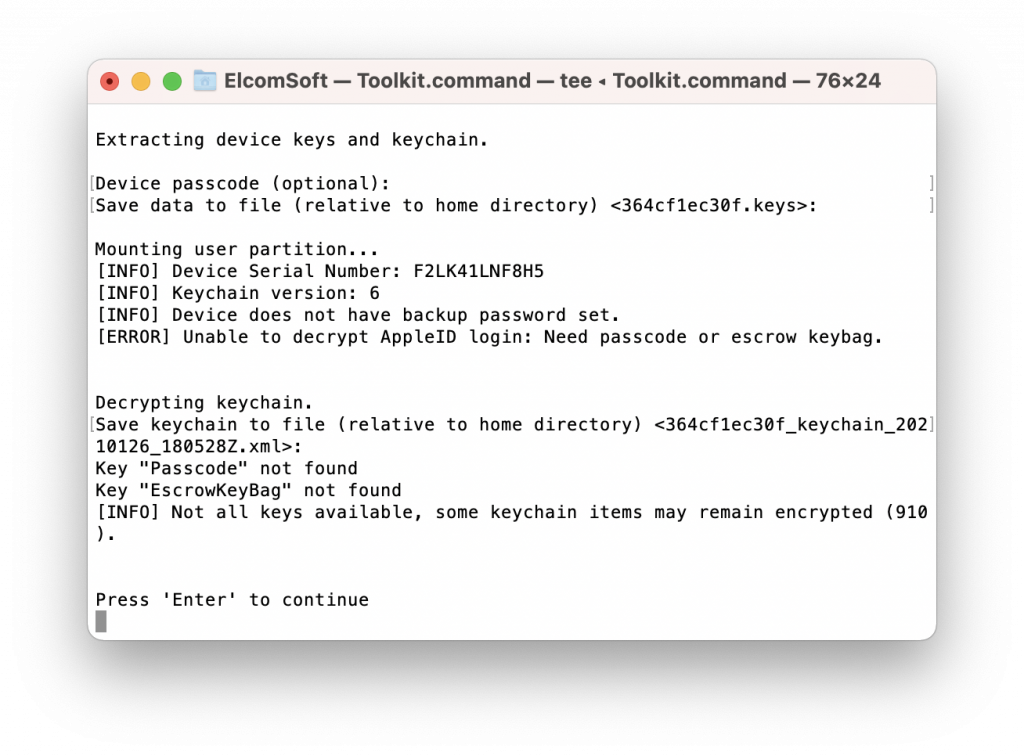

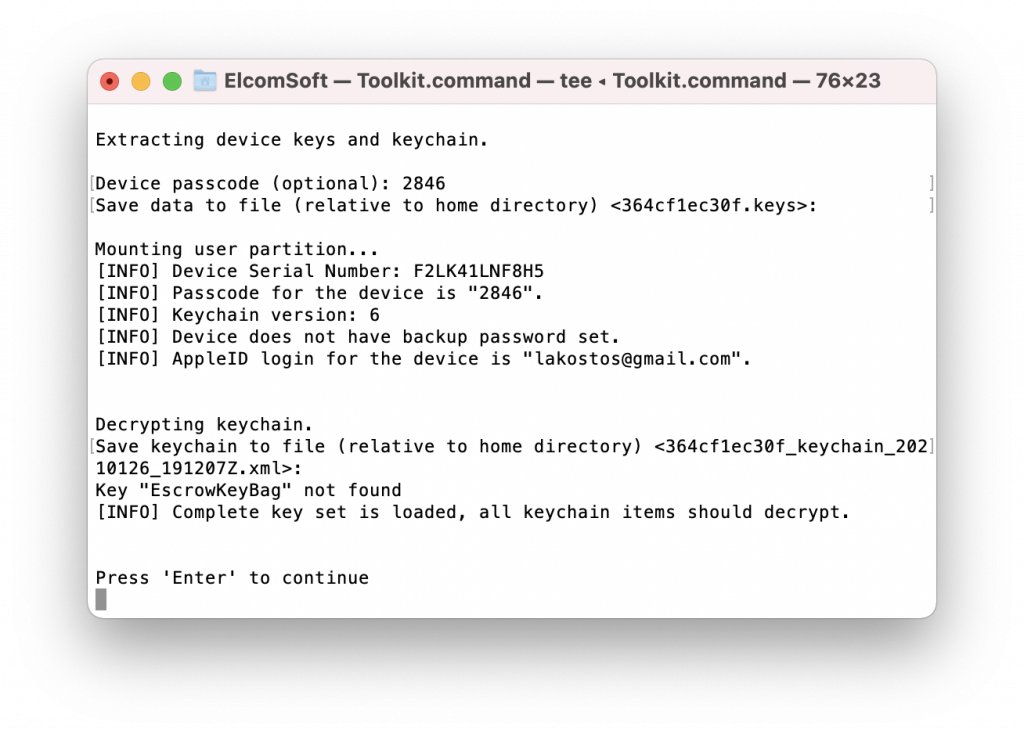

- Вернитесь в меню LEGACY и выполните команду [4] для извлечения и расшифровки связки ключей. Этот шаг необходим для последующей расшифровки раздела данных. Обратите внимание, что с неизвестным кодом блокировки полностью расшифровать связку ключей не удастся:

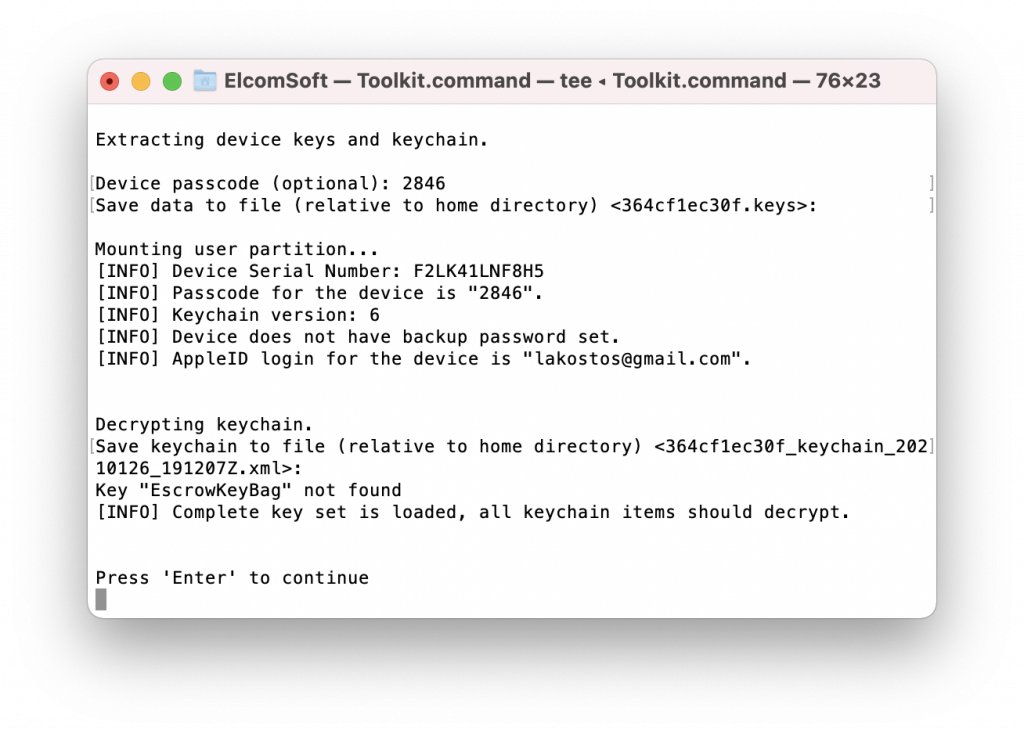

Если код блокировки известен или его удалось подобрать, укажите его в процессе работы команды:

Если код блокировки известен или его удалось подобрать, укажите его в процессе работы команды:

- Командой [5] создайте образ раздела данных. Процесс может занять длительное время в зависимости от объёма устройства.

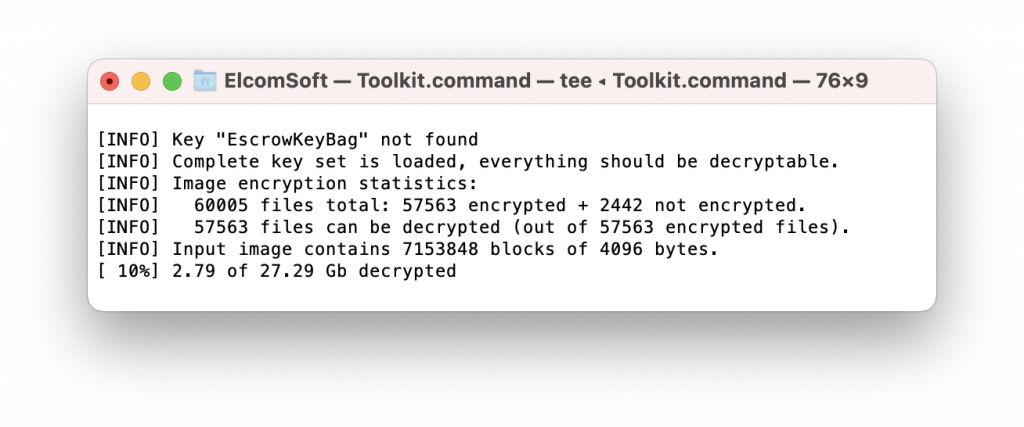

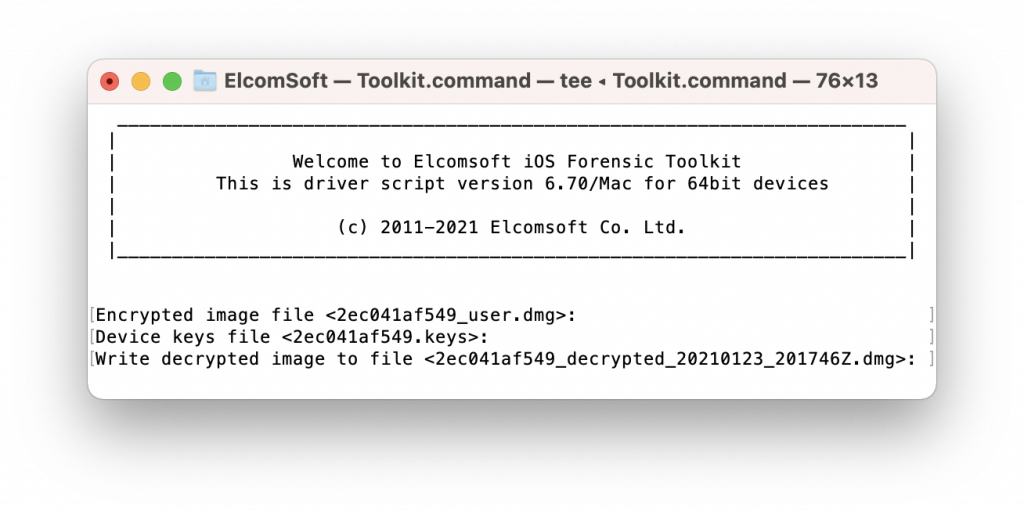

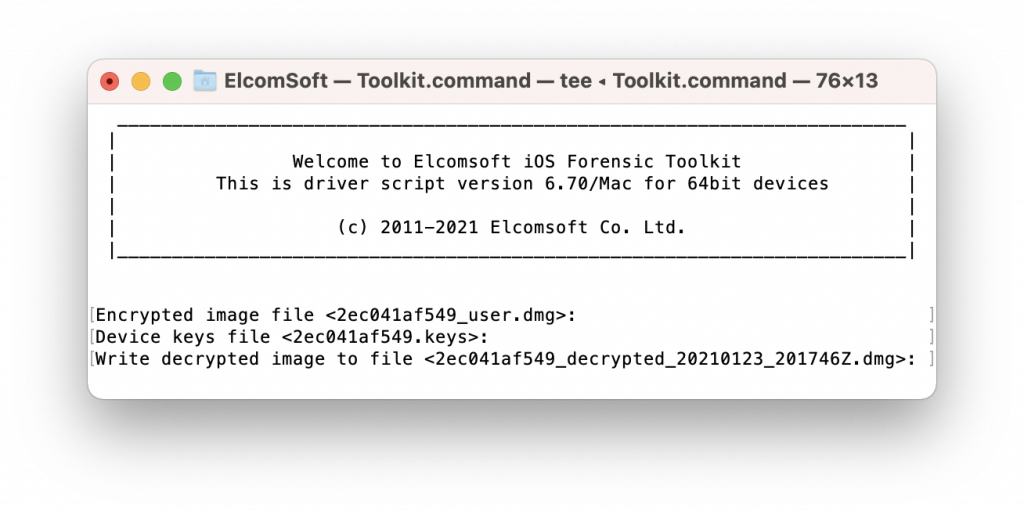

- Командой [6] расшифруйте раздел данных, снятый на предыдущем шаге. Обратите внимание: для этого необходимо сначала извлечь связку ключей (см. шаг [4]).

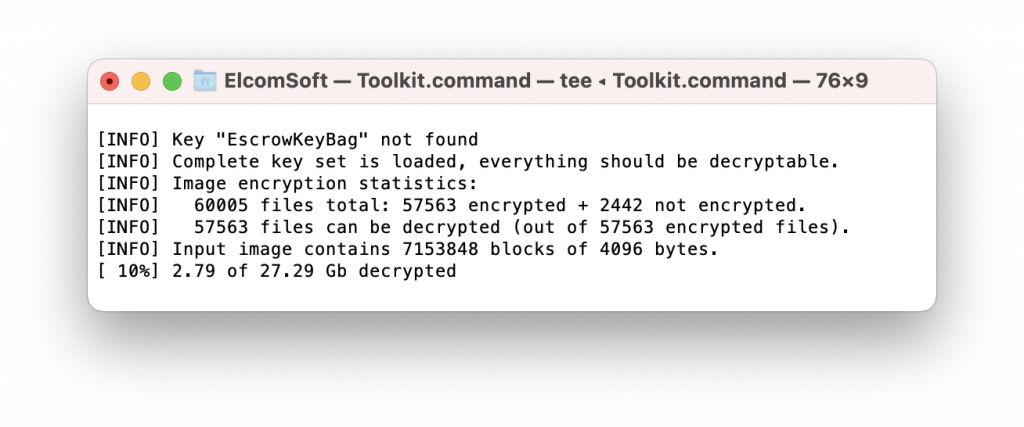

- Если код блокировки подобрать не удалось, расшифровать удастся лишь часть данных:

- Если же код блокировки известен, то расшифровать получится весь образ целиком.