В последнем обновлении инструментария iOS Forensic Toolkit 7.0 мы добавили поддержку устройств последнего поколения iPhone 12, а также других устройств, работающих под управлением версий iOS 14.0 – 14.3. Метод извлечения собственной разработки, основанный на использовании агента-экстрактора, имеет ряд преимуществ по сравнению с альтернативами.

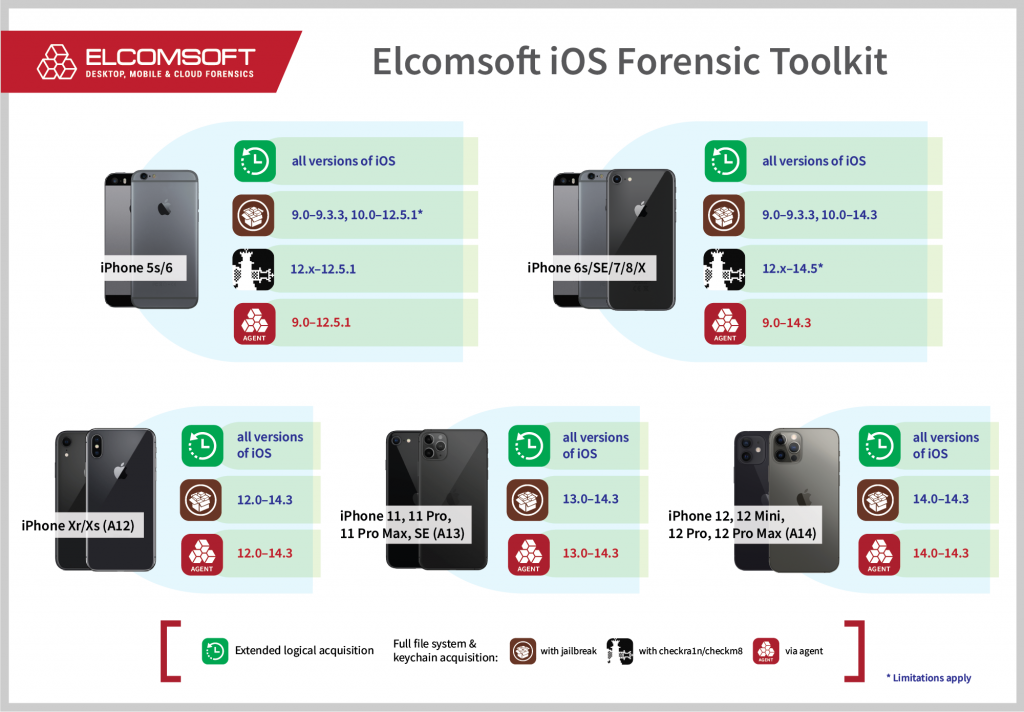

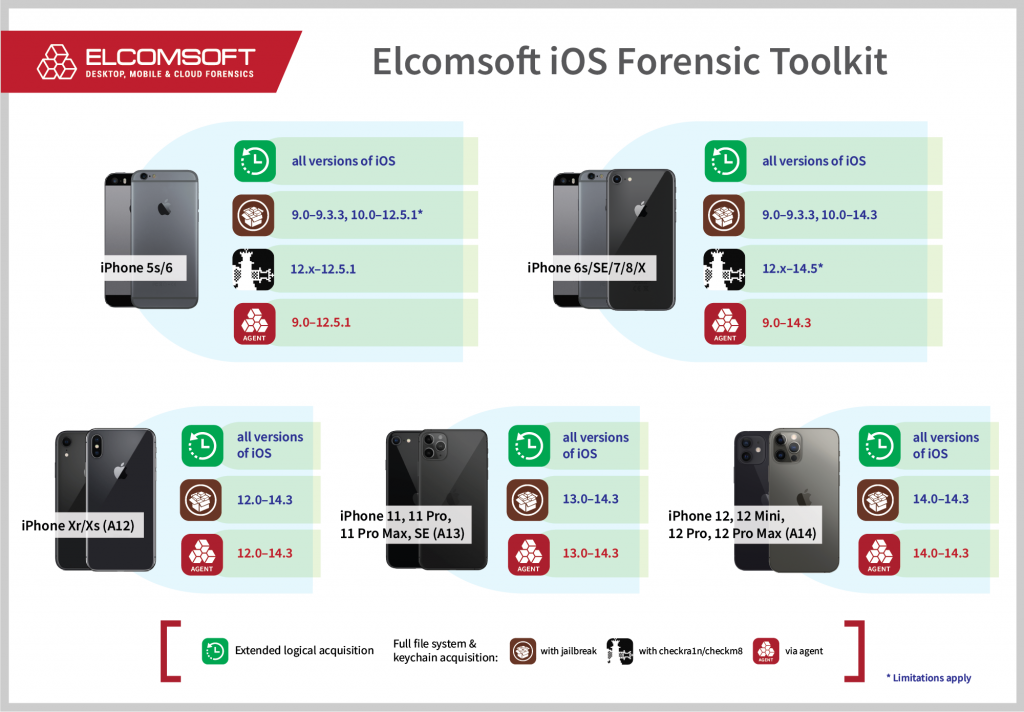

Перед тем, как начать рассказ о поддержке новых моделей iPhone и свежих версий iOS, рассмотрим основные способы извлечения данных из мобильных устройств Apple. В список входят логический и физический анализ, а также способ, использующий низкоуровневое извлечение файловой системы и Связки ключей, который, в свою очередь, может работать с использованием джейлбрейка, аппаратной уязвимости загрузчика или посредством агента-экстрактора. У всех этих способов есть свои особенности, преимущества и недостатки.

Логический анализ. Этот способ – самый простой и привычный. Чаще всего под «логическим анализом» подразумевается извлечение резервной копии устройства (которая может быть зашифрована паролем, который можно попытаться взломать, что может быть невозможным при использовании достаточно сложного пароля, и который можно сбросить. В процессе сброса пароля к резервной копии будет сброшен также и код блокировки устройства, что приводит к ряду неприятных для эксперта последствий). Помимо резервной копии в процессе логического анализа извлекаются и медиа-файлы (фотографии и видео) с метаданными, а также ряд системных журналов, анализ которых может помочь восстановить информацию об использовании устройства. При всей простоте и удобстве логического анализа этот способ предоставляет доступ лишь к ограниченному набору данных. Недоступны данные о местоположении, сообщения электронной почты, защищённые чаты, некоторые записи из Связки ключей и многие другие категории данных.

Физический анализ (устаревшие устройства). При анализе старых 32-битных устройств (модели iPhone 4, 5 и 5с) можно не только взломать код блокировки экрана, но и снять и расшифровать образ всего раздела данных. В современных моделях (начиная с iPhone 5s) этот способ анализа недоступен: во всех 64-битных устройствах используется аппаратный сопроцессор Secure Enclave, который не позволяет извлечь соответствующие ключи шифрования.

Извлечение файловой системы и Связки ключей (с джейлбрейком). Этот способ доступен для всех устройств, для которых существует джейлбрейк. Он позволяет извлечь образ файловой системы и расшифровать все записи из Связки ключей. По объёму и детализации данных этот способ практически не отличается от физического анализа. В то же время использование джейлбрейка несёт ряд сопутствующих рисков: использование джейлбрейка неизбежно модифицирует данные на устройстве, а его установка может привести к отказу устройства. На сегодняшний день мы не видим у этого способа значимых преимуществ, которые перевешивали бы его недостатки.

Извлечение файловой системы и Связки ключей (через уязвимость загрузчика). Этот способ доступен для устройств поколений iPhone 5s – iPhone 8/8Plus/X, для которых была обнаружена уязвимость в коде загрузчика. В общем случае мы рекомендуем использовать метод на основе агента-экстрактора. В то же время этот метод может оказаться единственным в случаях, когда для установленной на устройстве версии iOS не существует уязвимости на уровне ядра, необходимой для работы агента-экстрактора. Наконец, для моделей iPhone 5s — iPhone 7, а также iPhone 8/8 Plus/iPhone X под управлением iOS 13.x доступно ограниченной извлечение в режиме BFU (до первой разблокировки).

Извлечение файловой системы и Связки ключей (агент-экстрактор). При использовании этого способа вам не потребуется искать и устанавливать джейлбрейк: агент-экстрактор использует уязвимости на уровне ядра iOS, позволяющие организовать прямой доступ к файловой системе, извлечь и расшифровать записи из Связки ключей. По объёму и детализации полученных данных этот способ не отличается от других низкоуровневых методом анализа, но, в отличие от них, не модифицирует системный раздел устройства и не несёт рисков, которые могли бы привести к отказу устройства. На пользовательском разделе привносимые изменения минимальны и не затрагивают реальные пользовательские данные. После работы агента-экстрактора добавятся только записи в некоторых системных журналах, отражающие события установки, запуска и удаления агента.

Агент—экстрактор или checkm8?

Извлечение посредством эксплойта checkm8 использует уязвимость в загрузчике ряда устройств Apple, которые не могут быть окончательно исправлены программными обновлениями. Apple удалось частично заблокировать работу эксплойта на моделях iPhone 8/8 Plus/iPhone X под управлением iOS 14, сделав невозможным извлечение в режиме BFU. Rроме того, для этих же комбинаций моделей и версий iOS невозможно начать извлечение, если на устройстве установлен непустой код блокировки экрана — даже в том случае, если код блокировки известен. Для того, чтобы использовать эксплойт, необходимо предварительно удалить код блокировки, что иногда невозможно и всегда приводит к потере части данных, что не позволяет использовать этот способ в ряде ситуаций.

Кроме того, на некоторых версиях iOS извлечение с использованием checkm8 невозможно. Для модельного ряда iPhone 5s — iPhone 12 использование агента-экстрактора остаётся единственным доступным способом в следующих условиях:

- Версия iOS не поддерживается не поддерживается checkra1n и криминалистическими продуктами, работающими на основе checkm8 (iOS 9.0 — x)

- Для устройств поколений iPhone Xr/Xs и более новых (вплоть до линейки iPhone 12)

Извлечение данных из iPhone с использованием агента-экстрактора

Вам потребуется устройство из ряда iPhone 5s – iPhone 12 (вся линейка), работающее под управлением версий iOS с 9 по 14.3 включительно.

Код блокировки экрана должен быть известен или не установлен. Для установки агента рекомендуем использовать Apple ID, зарегистрированный в Программе разработчика Apple. Для пользователей компьютеров Mac доступен альтернативный способ, не требующий участия в Программе разработчика Apple. Предварительные шаги будут различаться в зависимости от того, какая операционная система (Windows или macOS) используется.

Установка iOS Forensic Toolkit

Установка EIFT на компьютеры под управлением Windows прозрачна. Если же используется macOS версий Catalina или Big Sur, вам потребуется проделать дополнительные шаги. Во-первых, после скачивания дистрибутива (файл в формате DMG) необходимо снять с файла флажок карантина. После этого необходимо смонтировать образ DMG. Внимание: не запускайте iOS Forensic Toolkit непосредственно из DMG! Создайте локальную папку и скопируйте в неё всё содержимое дистрибутива. После этого DMG можно размонтировать и удалить; EIFT готов к работе.

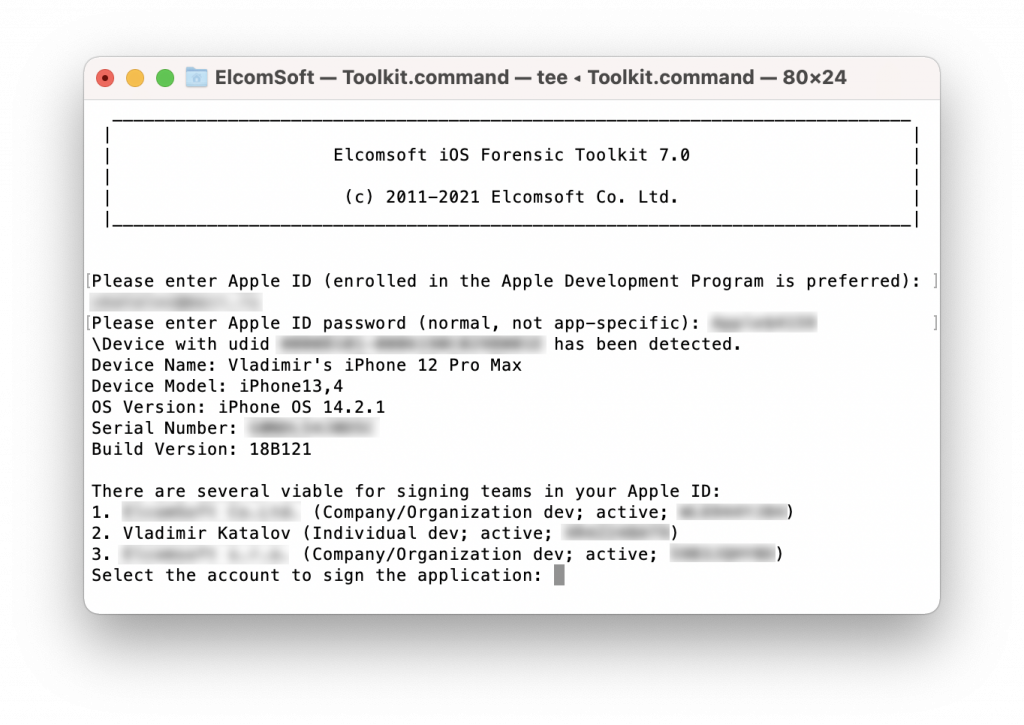

Установка агента-экстрактора

Если уже установлен агент предыдущей версии, перед началом работа его необходимо удалить. Это можно сделать непосредственно с домашнего экрана iPhone.

Во время установки агента аппарат должен быть разблокирован, а доверенные отношения с компьютером должны быть установлены (для этого потребуется подтвердить на устройстве код блокировки экрана). Рекомендуется использовать порт USB 3.0, особенно для новых устройств.

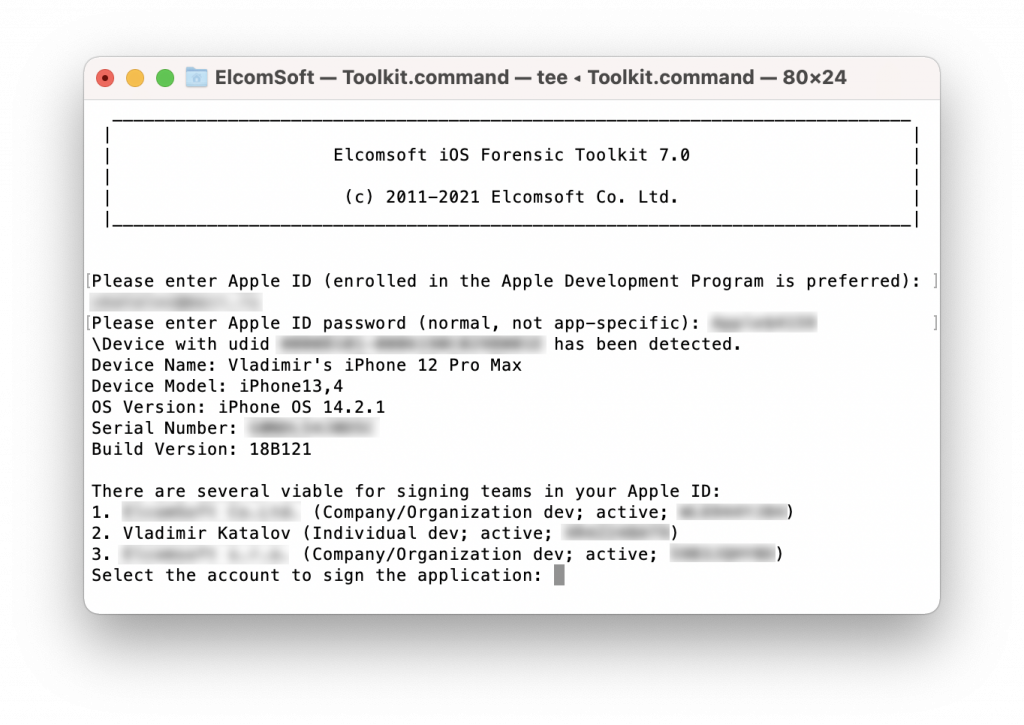

При установке агента будет запрошен Apple ID и пароль. Если вы используете Windows, то необходимо использовать Apple ID, зарегистрированный в программе Apple для разработчиков. В случае с macOS можно использовать как Apple ID разработчика, так и обычный. Мы рекомендуем в любом случае пользоваться Apple ID разработчика, т.к. использование обычного Apple ID потребует подтвердить сертификат в настройках iPhone, для чего устройству необходим выход в интернет, который несёт определённые риски.

Вы можете автоматизировать ввод логина и пароля, указав эти данные в скрипте. Для этого отредактируйте файл (Windows: Toolkit.cmd; macOS: macOS/Toolkit.sh) следующим образом:

AGENT_ID=john.doe@gmail.com

AGENT_PASSWORD=abcd-efgh-ijkl-mnop

AGENT_TEAMID=XXXXXXXXXX

Где AGENT_ID — идентификатор (логин) Apple ID, AGENT_PASSWORD — пароль к нему (см. ниже), а AGENT_TEAMID — идентификатор Team ID, который можно узнать, войдя в Apple’s Developer Center, в Account | Membership | Membership Information).

Пароль от учётной записи, который указывается в AGENT_PASSWORD, будет отличаться в зависимости от того, какая операционная система установлена на вашем компьютере. На компьютере с Windows вам потребуется указать так называемый пароль приложений, который нужно предварительно создать в учётной записи Apple ID. В macOS всегда указывается обычный пароль от Apple ID, после чего необходимо пройти двухфакторную авторизацию через доверенное устройство или SMS.

Использование агента

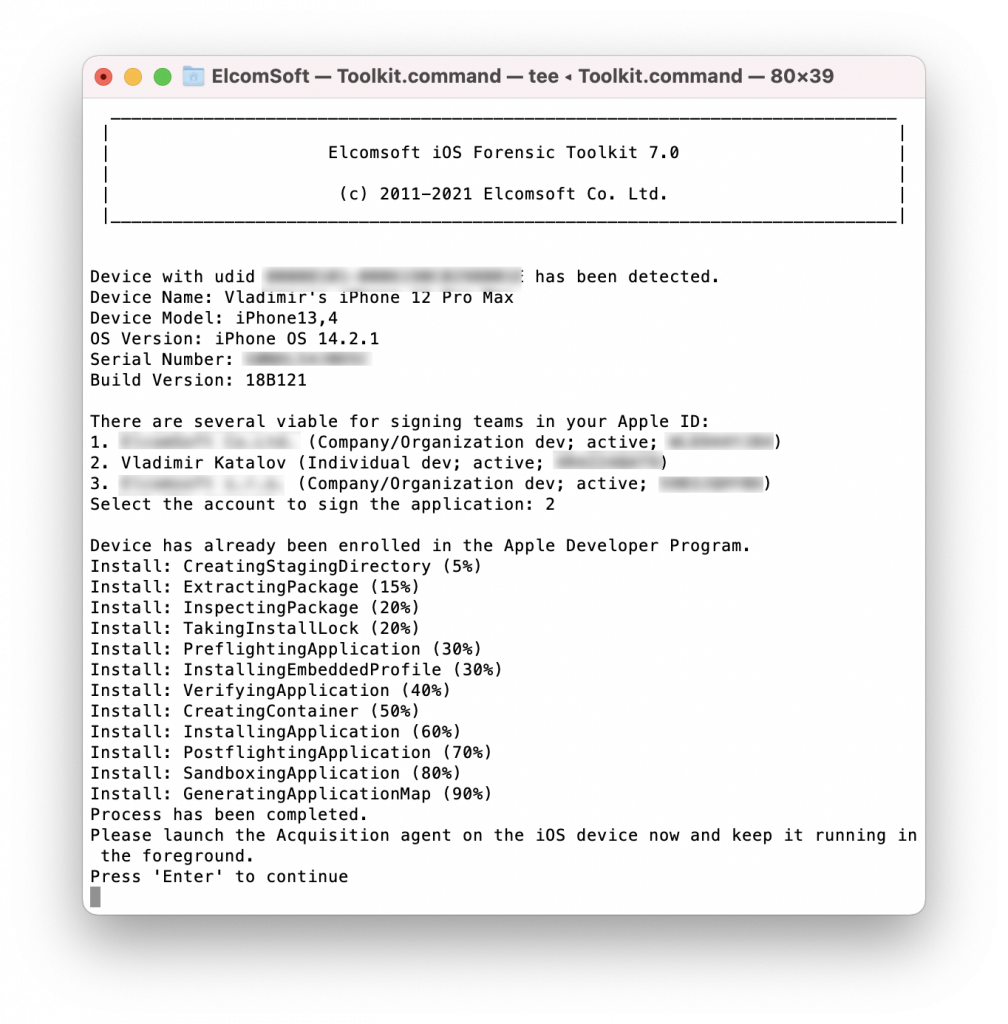

Использование агента-экстрактора в EIFT сводится к последовательному выполнению команд с 1 по 5 из главного меню продукта:

Команды сгруппированы по типам действий. Из доступных блоков команд используйте следующий:

1 INSTALL Install acquisition agent on device

2 KEYCHAIN Acquire device keychain

3 FILE SYSTEM Acquire device file system (as TAR archive)

4 FILE SYSTEM (USER) Acquire user files only (as TAR archive)

5 UNINSTALL Uninstall acquisition agent on device

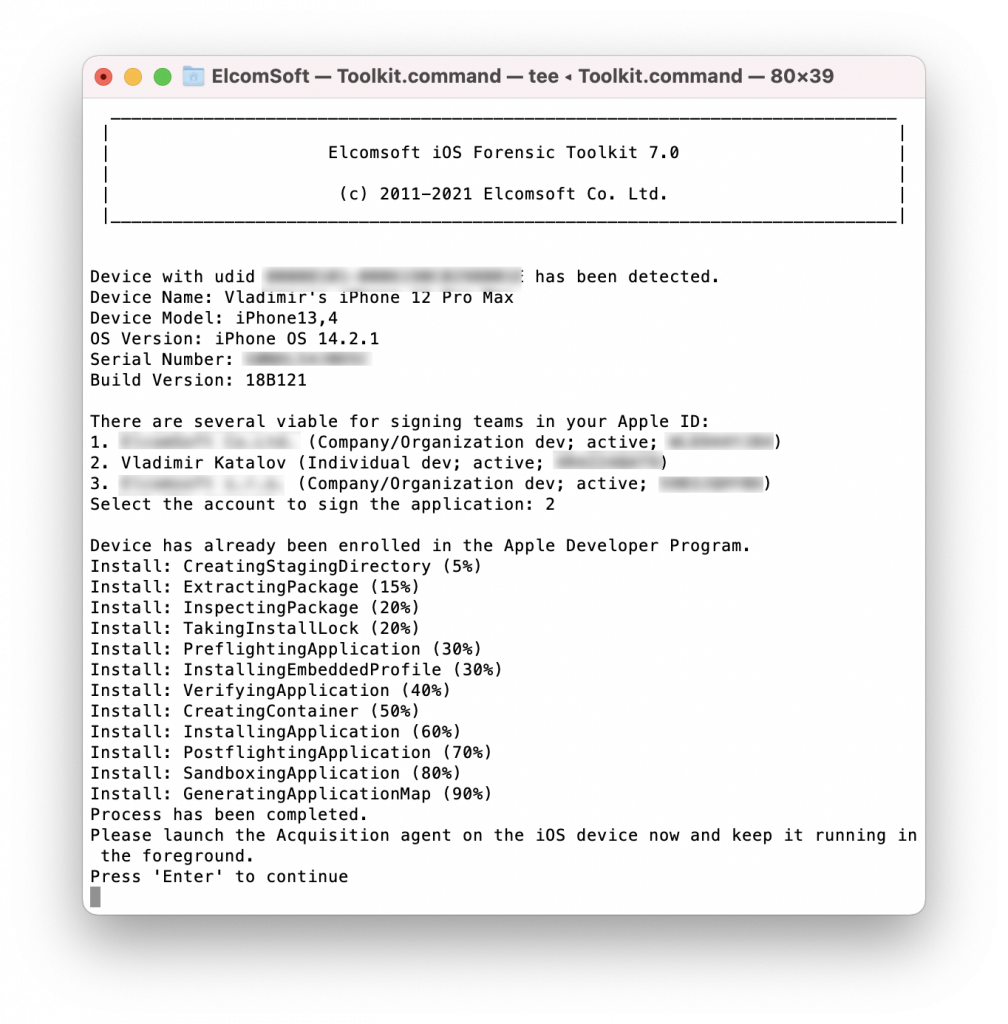

Введите [1] для установки агента-экстрактора на iPhone.

Запустите установленное приложение агента на iPhone (коснитесь соответствующей иконки на экране устройства). Запустите агент и не сворачивайте его в течение всей работы. Не переключайтесь на другие приложения.

При выполнении последующих команд будет запущен процесс эскалации привилегий. В редких случаях процедура может приводить к спонтанной перезагрузке устройства. Если это случилось, просто попробуйте ещё раз (EIFT при этом рекомендуется перезапустить); переустанавливать приложение агента-экстрактора не нужно.

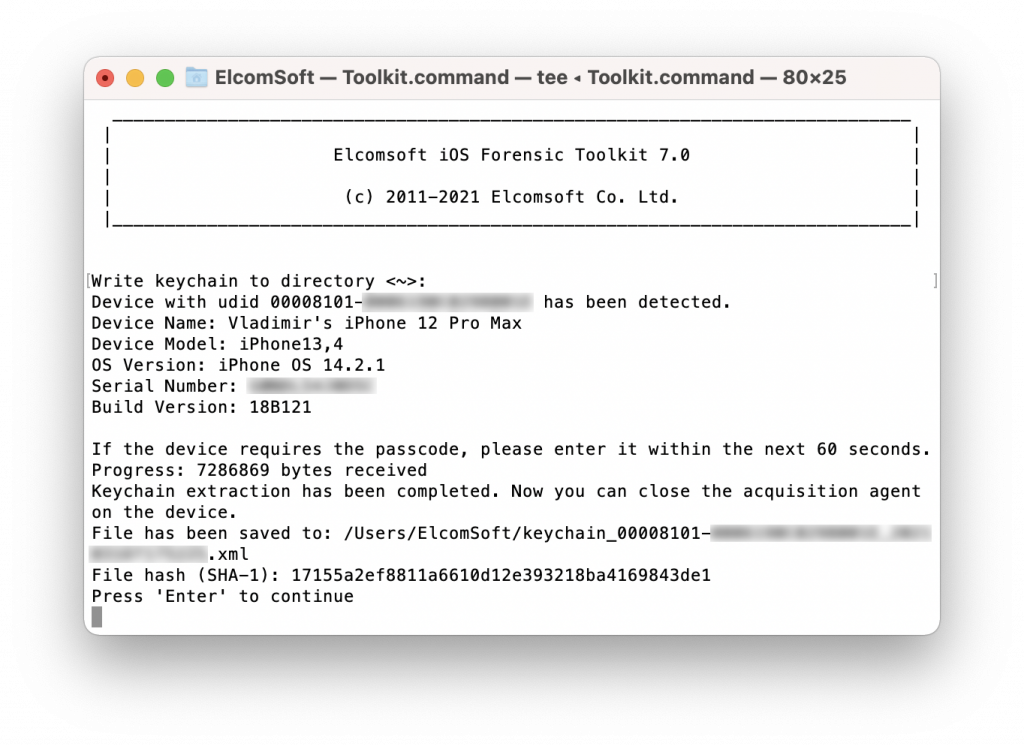

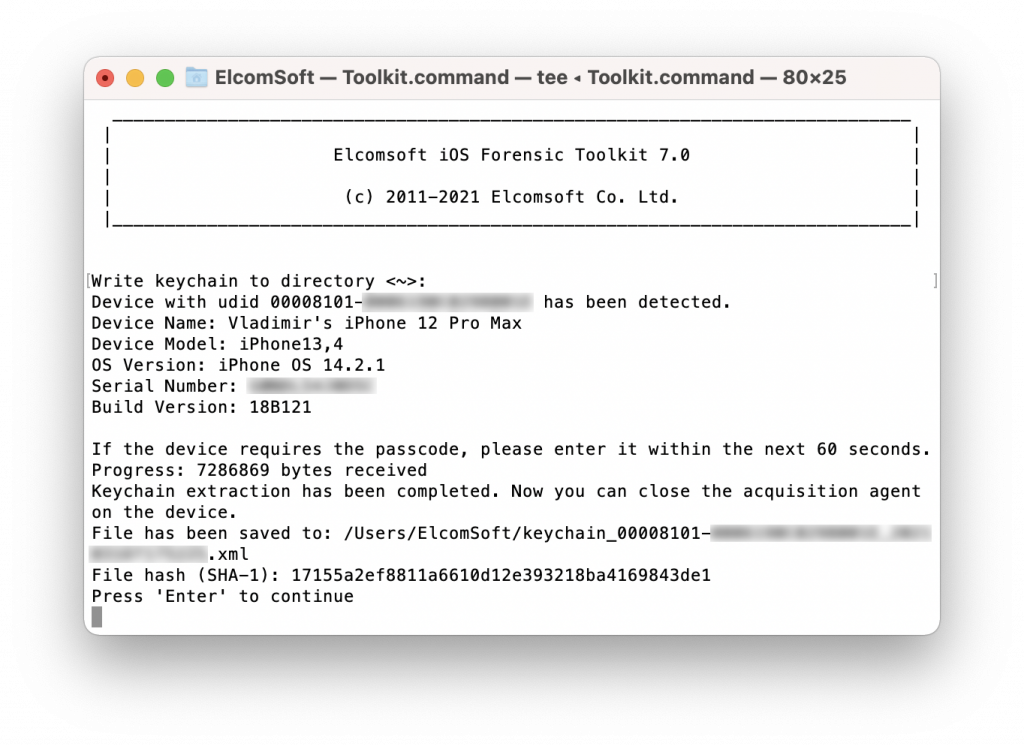

Введите [2] для извлечения и расшифровки Связки ключей. Этот процесс срабатывает только со второго-пятого раза на устройствах с процессорами поколений A12-A14, работающих под управлением iOS 14. Это связано с дополнительными мерами безопасности, предпринятыми разработчиками Apple. Мы работаем над повышением стабильности процедуры извлечения Связки ключей.

Введите [3] или [4] для создания образа файловой системы устройства. Разница между командами в том, что «3» создаст полный образ файловой системы устройства, включая системный раздел, в то время как команда «4» создаст лишь образ раздела данных пользователя. В большинстве случаев рекомендуем использовать команду [4].

Введите [5] для удаления агента с устройства. Альтернативный способ удаления агента-экстрактора — вручную удалить установленное на iPhone приложение.

Если извлечение пройдёт успешно, iOS Forensic Toolkit создаст набор из следующих файлов:

keychain_udid_timestamp.xml // расшифрованная Связка ключей

udid_timestamp.tar // образ файловой системы в формате TAR

info_ udid_timestamp.xml // журнал извлечения; создаётся отдельно для Связки ключей и файловой системы

По умолчанию файлы создаются в домашней папке компьютера. На компьютерах с Windows путь к папке выглядит следующим образом:

%AppData%\Elcomsoft\Elcomsoft iOS Forensic Toolkit

При желании вы сможете выбрать любой другой путь для сохранения файлов.

Анализ извлечённых данных

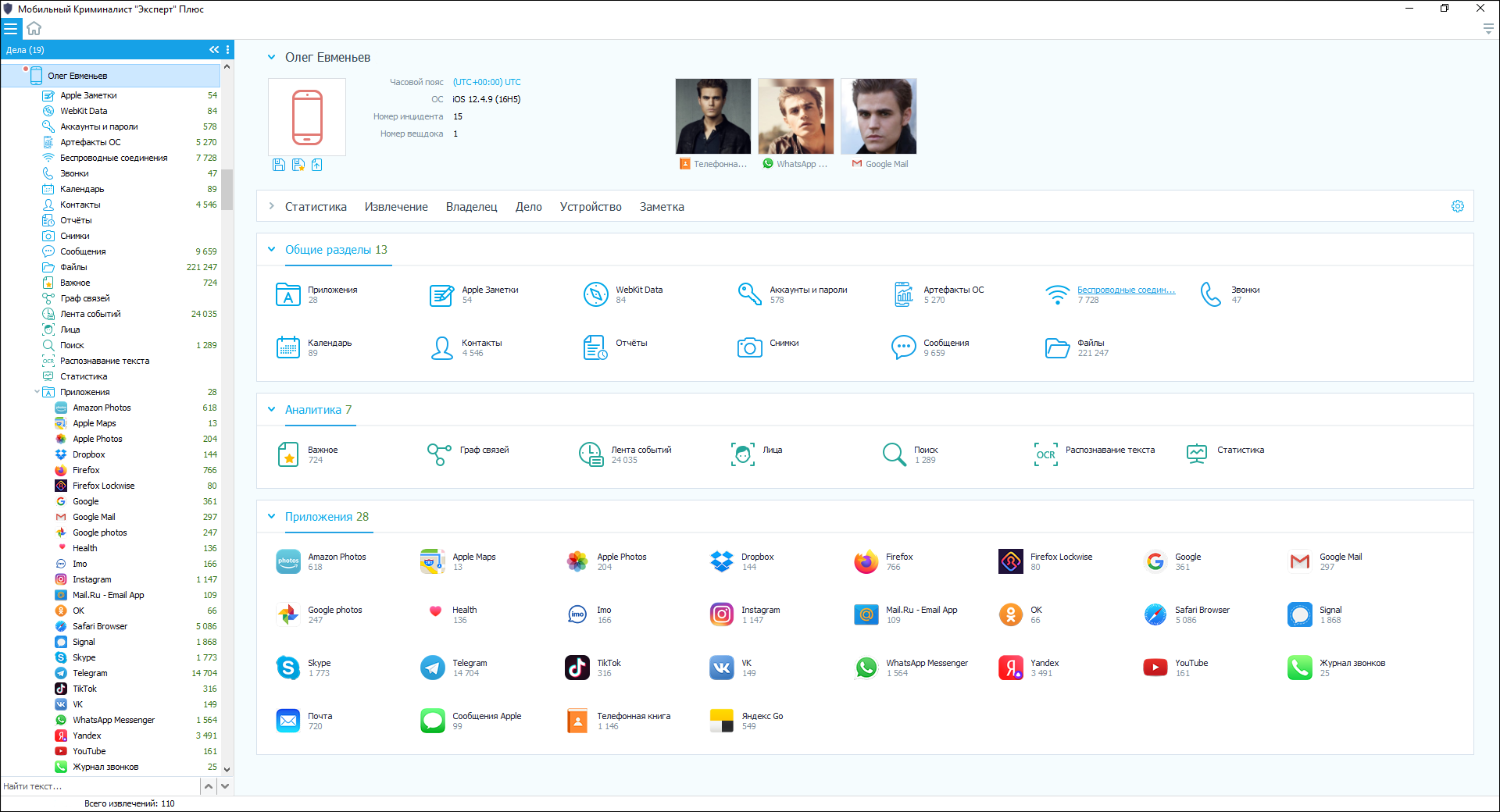

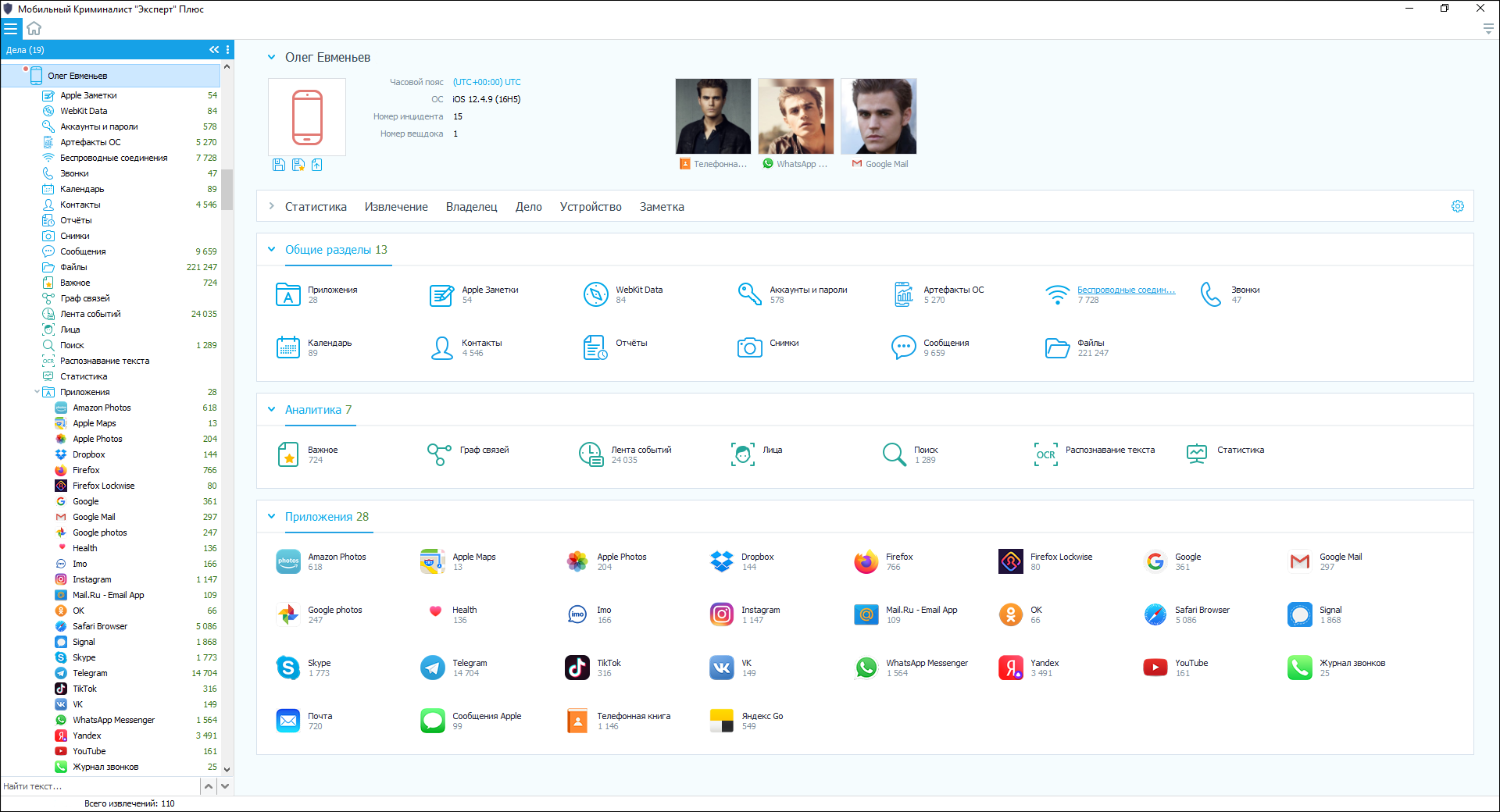

Исследование информации является последним и самым важным этапом работы с полученными из устройства данными. Различные программные продукты после импорта одного и того же извлечения могут предоставить для изучения совершенно разный объем данных. Мы рекомендуем использовать программное обеспечение «Мобильный Криминалист Эксперт», которое считается одним из лучших инструментов на рынке цифровой криминалистики в области анализа полученной информации.

Благодаря удобной интеграции Elcomsoft iOS Forensic Toolkit в «МК Эксперт», сразу после извлечения агентом образа файловой системы и Связки ключей из iPhone, данные автоматически импортируются в программу. Это позволяет детально изучить звонки, чаты, медиа-файлы, документы, базы данных приложений, заметки, геолокации, события календаря и другую информацию, которая содержится на смартфоне.

В «МК Эксперт» входит больше десятка впечатляющих аналитических инструментов, однако они не являются его единственной сильной стороной. Комплекс также предоставляет уникальную возможность по извлечению полной файловой структуры и Связки ключей собственным методом (на основании применения уязвимости checkm8) из различных устройств Apple, в том числе на iOS версий от 14.0 до 14.5. Более того, «МК» позволяет проанализировать данные Связки ключей и получить доступ к облачным сервисам приложений, установленных на телефоне или планшете.

Результатом исследования выступает полный отчёт по всему извлечению, а совместная работа двух программ даёт возможность тщательно изучить и проанализировать информацию о действиях пользователя.