Иллюзия безопасности: бесплатные сервисы защиты DNS, маскировка IP от Apple и браузер Tor

5 августа, 2021, Oleg Afonin

Рубрика: «Разное»

Средств защиты трафика от слежки со стороны провайдеров интернета, владельцев сайтов, а также встроенных в приложения рекламных SDK существует множество. Защищённые узлы DNS, многочисленные провайдеры VPN, прокси-серверы, а также средства безопасности, анонсированные в 15-й версии мобильной операционной системы iOS, предоставляют желающим защитить свою частную жизнь от подглядывания широкий выбор. Насколько действительно безопасны популярные решения, какими из них стоит воспользоваться и от чего конкретно способны защитить те или иные инструменты? Сегодня мы рассмотрим те сервисы, за которые не нужно платить: шифрование DNS, маскировку IP-адреса в iOS 15 и защиту, предоставляемую браузером Tor. О платных и бесплатных сервисах VPN, прокси-серверах и новой услуге Apple Private Relay мы поговорим в следующей статье.

Шифрованные DNS / DNS поверх HTTPS

Шифрование запросов к DNS серверу — первый эшелон обороны, позволяющий закрыть от провайдера услуг связи информацию о том, какие именно сайты посещает пользователь. Протокол DNS over HTTPS (DoH) предлагает повышенную в сравнении с использованием стандартных запросов конфиденциальность и безопасность пользователей, одновременно предотвращая возможность как перехвата запросов с целью анализа (и, зачастую, последующей перепродажи заинтересованным рекламным агентствам), так и подмены данных DNS на стороне посредника (чем часто грешат многие провайдеры услуг связи, например, следующим образом Госпровайдер подменяет DNS-ответы для пользователей).

Насколько реальна угроза? Все провайдеры связи собирают и хранят информацию о посещаемых их пользователями веб-узлах; многие из них продают эти данные на сторону; многие были замечены (1, 2) в перехвате и подмене DNS-запросов. Более того, провайдеры активно противодействуют внедрению защищённого протокола DNS, который делает эти практики невозможными.

От чего защищает: использование шифрованных DNS способно защитить от утечек информации о запрашиваемых именах хостов через DNS-серверы провайдеров, атак через «посредника» и подмены DNS-трафика, особенно при использовании публичных сетей Wi-Fi. Шифрование трафика DNS способно помочь в обходе блокировок, реализованных на основе DNS.

От чего не защищает: шифрование трафика DNS не поможет в обходе блокировок, реализованных на основе таблицы IP адресов, а тем более — на уровне DPI. Шифрование DNS не защитит передаваемые данные, не скроет IP адрес пользователя ни от посредников, ни от владельцев посещаемых ресурсов.

Стоимость услуги: сервисы защищённых DNS бесплатны.

Насколько это безопасно: передавая обработку своих DNS запросов на сторону, пользователь надёжно защитит запросы от перехвата и от собственного интернет-провайдера, одновременно полностью доверяя эти данные выбранному сервису. Правильный выбор защищённого сервиса DNS, таким образом, критически важен.

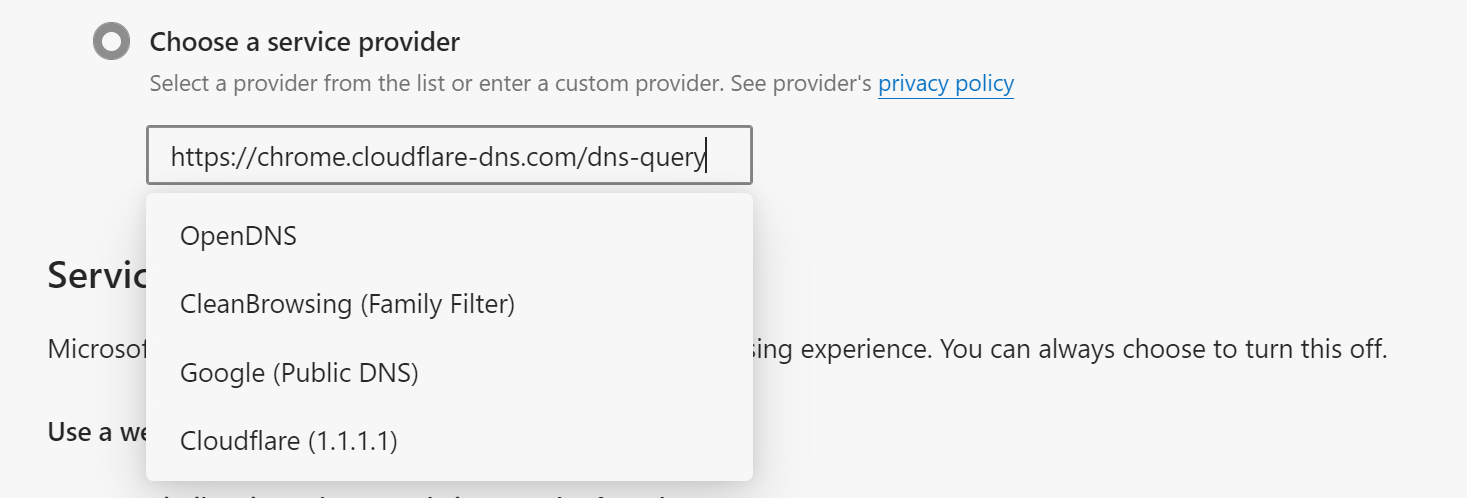

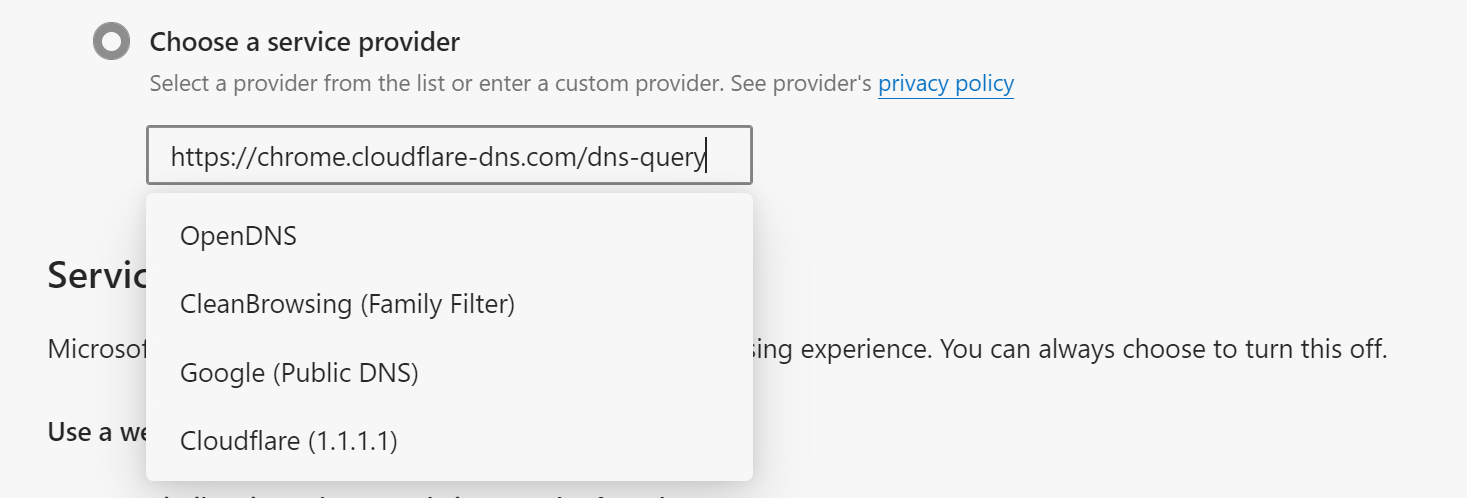

Как использовать: для Windows использование безопасных серверов DNS можно настроить средствами браузера Microsoft Edge. В сторонних браузерах (например, Chrome, Mozilla Firefox) шифрование DNS включается похожим образом.

Какой сервис выбрать?

Существует множество защищённых DNS сервисов. Чаще всего упоминаются такие провайдеры, как Cloudflare, Google, OpenDNS, NextDNS, а также AdGuard, созданный отечественными разработчиками.

Cloudflare — открытый в 2018 сервис, использующий проприетарную технологию WARP, по заявлениям производителя обеспечивающую более высокую степень безопасности в сравнении с другими провайдерами. Политика конфиденциальности: журнал запросов не ведётся, данные на сторону не передаются и не продаются (см. Privacy Policy — Public DNS Resolver Users).

Google Public DNS — открытый сервис шифрования DNS компании Google. Политика конфиденциальности: Google собирает, обрабатывает и использует данные из всех источников, до которых технически может дотянуться. Сбор и обработка данных осуществляются в соответствие с официальной политикой конфиденциальности (см. Privacy Policy).

OpenDNS — публичный сервис DNS, в 2015 году купленный Cisco. Политика конфиденциальности OpenDNS неоднозначна (см. privacy policy); по умолчанию компания хранит журнал запросов в течение двух рабочих дней, если у пользователя нет учётной записи. Зарегистрированные пользователи могут изменить эту настройку. Обратите внимание: название «OpenDNS» — это просто торговая марка; оно не имеет ничего общего с «открытым исходным кодом».

NextDNS делает упор на отсутствие журналирования (zero logging policy) для всех пользователей по умолчанию. Пользователи, желающие сохранить журнал своих запросов, могут создать учётную запись и хранить данные до 3 месяцев.

AdGuard также предлагает политику zero-logging. Помимо собственно обработки запросов DNS, AdGuard DNS может опционально отфильтровывать запросы к доменным именам, использующимся сервисами для сбора информации и отслеживания пользователей.

LibreDNS был открыт компанией LibreOps, пропагандирующей свободу слова, противодействие государственной цензуре и технологии с открытым исходным кодом. Журналы запросов не ведутся; владельцы сервиса уточняют, что журналирование отключено на уровне сервиса DNS (DNS daemon). Кроме того, компания ведёт локальный реестр узлов, используя OpenNIC в качестве Tier 1.

Настройка защищённого DNS в iOS 14 и более новых версиях

Начиная с iOS 14, Apple поддерживает зашифрованный DNS на уровне системы. Однако соответствующей настройки в системе нет; нет даже упоминаний об этой возможности. Поддержка есть, настройки — нет. Чтобы использовать безопасный DNS-сервер, необходимо или установить приложение из App Store, или установить соответствующий профиль конфигурации.

В App Store присутствует множество приложений, предлагающих шифрование DNS: Cloudflare, AdGuard, NextDNS и другие. Если вы предпочитаете установить профиль вручную, то сгенерировать его можно на сайте NextDNS, либо можно скачать готовый профиль со страницы paulmillr/encrypted-dns:

Подводим итоги:

- Ни интернет-провайдер, ни посредники не смогут узнать, какие веб-сайты (доменные имена) вы посещаете

- Однако IP-адреса этих сайтов будут по-прежнему доступны

- Ваши запросы будут прозрачны для владельцев сервиса DNS; внимательно ознакомьтесь политику конфиденциальности перед тем, как выбрать провайдера

- Владельцы веб-сайтов и трекеры получат ваш реальный IP-адрес (и, возможно, смогут по нему определить ваше местоположение)

- DNS-запросы зашифрованы; фактический трафик — нет (кроме HTTPS)

- iOS 14: запросы DNS, исходящие из Safari и всех других приложений, будут зашифрованы

- Windows: шифруются только DNS-запросы Microsoft Edge (для других приложений требуются отдельные настройки; незашифрованный сторонний DNS-сервер может быть настроен через настройки сети)

Маскировка IP-адреса в iOS 15: Hide IP Address

Одноимённая настройка доступна в браузере Safari начиная с iOS 15. Она является частью программы Apple’s Intelligent Tracking Prevention. Не перепутайте: эта настройка не имеет ничего общего с другим (платным) сервисом Apple Private Relay, также анонсированным в iOS 15 и являющимся частью подписки iCloud+.

Новая функция добавляет параметр в настройках Safari под названием «Скрыть IP-адрес» с выбором между «Только трекеры» и «Трекеры и веб-сайты». Активировав эту настройку, пользователь получит возможность замаскировать (скрыть) реальный IP-адрес от многочисленных счётчиков, рекламных трекеров и скриптов аналитики, которые загружаются в составе страниц. Смысл этой функции заключается в ограничении доступа к данным реального местоположения пользователя, которые можно отследить по IP-адресам.

Поскольку iOS 15 все еще находится в стадии бета-тестирования, об этой функции известно немногое.

От чего защищает: подмена IP-адреса пользователя в Safari способна скрыть реальный адрес и точное местоположение пользователя от рекламных и аналитических трекеров, а также (при включении защиты на уровне трекеров + веб-сайтов) и от владельцев посещаемых сайтов, а также от слежки со стороны интернет-провайдера (на уровне IP-адресов).

От чего не защищает: подмена IP-адреса в Safari не защитит от слежки со стороны провайдера на уровне DNS запросов, а также не зашифрует трафик. Также данная настройка не работает за пределами браузера Safari, так что запросы приложений будут по-прежнему отслеживаться. Данный вид защиты не защитит от анализа методом DPI и не поможет в обходе блокировок. Обратите внимание: ранее установленные cookie и авторизованные сессии, ранее открытые с реального IP-адреса, позволят сайтам и трекерам идентифицировать пользователя несмотря на защиту.

Стоимость услуги: бесплатно; требуется iOS 15.

Насколько это безопасно: включая маскировку IP-адресов от трекеров, вы ничем не рискуете и ничего не теряете. Активация защиты от трекеров и веб-сайтов способна замедлить доступ к ресурсам; насколько именно — можно будет сказать лишь после официального выхода iOS 15. Обратите внимание, что ни запросы DNS, ни сам трафик не будут дополнительно шифроваться.

Подводим итоги:

- Бесплатный сервис; только для Safari в iOS 15

- Шифрование трафика: неизвестно

- Шифрование DNS: неизвестно (но маловероятно)

- Ограниченная защита конфиденциальности только в Safari

Браузер Tor

Пользователи браузера Tor могут посещать сетевые ресурсы в зашифрованном и полностью конфиденциальном режиме. Протокол Onion направляет зашифрованный трафик через три независимых узла, что делает перехват трафика теоретически невозможным даже в случаях, если один из узлов скомпрометирован. В реальной жизни защита Tor не настолько непробиваема, но для обеспечения приватности её более чем достаточно.

Для большинства платформ, за исключением iOS, Tor использует модифицированную версию Firefox. По умолчанию браузер работает в режиме инкогнито, не сохраняя файлы cookie и историю просмотров и удаляя временные файлы после закрытия браузера.

Разработчики Tor рекомендуют приложение для iOS под названием Onion Browser, которое использует маршрутизацию Tor. По словам разработчиков, Apple требует, чтобы браузеры на iOS использовали Webkit, что не позволяет Onion Browser добиться того уровня защиты, доступного в Tor.

Есть ли смысл в использовании браузера Tor в контексте защиты конфиденциальности? С одной стороны, для достижения задекларированной цели (защиты от слежки) это явный перебор. С другой — использование Tor попросту неудобно, а страницы в этом браузере открываются в разы (иногда — во много раз) медленнее, чем в обычном браузере. Отсутствует синхронизация с облаком, как нет и многих других привычных и удобных функций, которые можно ожидать от современного веб-браузера. Постоянное использование Tor с единственной целью защиты от слежки со стороны интернет-провайдера, пожалуй, не имеет большого смысла.

От чего защищает: от любой слежки со стороны провайдера и третьих лиц; от отслеживания трекерами; от определения реального IP-адреса владельцами сайтов и сервисов (если пользователь не авторизовался в них ранее с реального IP). Использование Tor позволяет игнорировать блокировки, работающие на любых известных принципах. При должной настройке Tor может использоваться даже в Китае.

От чего не защищает: если пользователь авторизуется на сайте, на котором ранее авторизовался с реального IP, то инкогнито будет раскрыто. Не защищается трафик сторонних приложений.

Стоимость услуги: бесплатно.

Насколько это безопасно: в целом Tor безопасен. Время от времени в браузере обнаруживаются уязвимости, приводящие к утечке реального IP-адреса. С точки зрения повседневной защиты от отслеживания эти уязвимости критического значения не имеют.

Подводим итоги:

- Полноценная защита, но — только в конкретном приложении (браузер Tor на настольных компьютерах, браузер Onion в iOS)

- Интернет-провайдер не получит информации о посещаемых сайтах, включая IP-адреса

- Владельцы веб-сайтов и трекеры не получат реальный IP-адрес

- Сквозное шифрование трафика, пропускаемого через три независимых узла

- Низкая скорость работы в силу особенностей технологии

- Отсутствие облачной синхронизации

- Меньшая степень защиты (и то же неудобство использования ) в iOS

Бесплатные сервисы VPN

Подробно о защите, которую предоставляют сервисы VPN, мы поговорим в следующей части статьи. Здесь же отметим следующие пункты.

При использовании VPN создаётся защищённый туннель между устройством пользователя и удалённым сервером. Все данные проходят через туннель; с точки зрения стороннего наблюдателя видно лишь соединение между устройством и сервером VPN. Ни расшифровать трафик, ни даже определить ресурсы, к которым обращается устройство, со стороны невозможно.

Со стороны — невозможно, но вполне возможно на стороне провайдера VPN. Открывая соединение VPN, пользователь доверяет свой трафик стороннему сервису. И если многие платные сервисы VPN зарабатывают, получая деньги за предоставленную конечным пользователям услугу, то многочисленные бесплатные VPN (таких приложений в App Store доступны многие сотни) зарабатывают ровно на том, от чего мы пытаемся защититься: на перепродаже информации о пользователе любым желающим. Исключения — бесплатные пробные или ограниченные пакеты от известных платных сервисов.

От чего защищает: полноценная защита всего трафика устройства, включая приложения; подмена реального IP-адреса адресом сервера VPN защитит точное местоположение пользователя от владельцев посещаемых сайтов (обратите внимание: ранее установленные cookie и авторизованные сессии, открытые с реального IP-адреса, позволят сайтам и трекерам идентифицировать пользователя несмотря на защиту). Использование даже бесплатного VPN может помочь в обходе блокировок как по таблицам IP-адресов, так и на основе анализа DPI.

От чего не защищает: от слежки со стороны VPN-провайдера. Владельцам сервиса доступна реальная информация об установленных пользователем соединениях. Многие бесплатные провайдеры VPN торгуют этой информацией.

Стоимость услуги: зависит от условий конкретного провайдера.

Насколько это безопасно: пуская, по сути, весь трафик с устройства через единственный сервер, пользователь передаёт информацию о своих действиях в сети стороннему сервису, который может оказаться не настолько достойным доверия, как полагает пользователь. Именно бесплатные провайдеры VPN часто обеспечивают лишь иллюзию безопасности, защищая пользователя от любых угроз, кроме самих себя. Правильный выбор провайдера VPN критически важен.

Подводим итоги:

- Использовать бесплатный сервис VPN на постоянной основе — не лучшая идея

- Возможно периодическое или ограниченное использование бесплатных «пробных» пакетов известных сервисов

- Необходимо тщательно изучить провайдера VPN и его политику конфиденциальности

Заключение

В первой части статьи мы рассмотрели лишь бесплатные средства защиты конфиденциальности. Стоит ли их использовать? Шифрование DNS стоит активировать, выбрав для себя подходящего провайдера. Не повредит и функция маскировки IP-адреса от трекеров; в то же время польза от этой функции в режиме «трекеры и веб-сайты» сомнительна. Использовать ли бесплатный VPN и какой именно? На этот вопрос однозначного ответа нет. Наконец, использовать браузер Tor на постоянной основе попросту медленно и неудобно, да и защищены будут только открытые в этом браузере сайты — но не данные приложений.