Ликбез: восстанавливаем доступ к зашифрованным дискам, крипто-контейнерам и скрытым томам

28 января, 2022, Oleg Afonin

Рубрика: «Разное»

Шифрование диска, раздела или использование зашифрованного виртуального диска – чрезвычайно распространённые способы сокрытия улик. В отличие от шифрования файловой системы, которое часто используется в сетевых хранилищах, шифрование диска позволяет скрыть не только содержимое файлов, но и структуру файловой системы, число и размер файлов и каталогов, а также все прочие метаданные, включающие даты создания и модификации файлов. В ряде случаев шифрование диска способно скрыть даже общий объём данных, а в предельном случае благодаря использованию вложенных контейнеров – и сделать недоказуемым сам факт наличия зашифрованной информации.

Типы защиты зашифрованных дисков и способы восстановления доступа

Получить доступ к содержимому зашифрованных дисков можно несколькими способами. Анализ авторизованной пользовательской сессии в момент, когда зашифрованный диск смонтирован в системе – самый простой способ. Во время анализа авторизованной пользовательской сессии можно извлечь содержимое оперативной памяти компьютера (инструментом Elcomsoft Forensic Disk Decryptor), после чего снятый образ сканируется на предмет поиска ключей шифрования. Образ оперативной памяти включённого компьютера с разблокированными зашифрованными дисками можно извлечь и другими способами – например, используя уязвимость в протоколе FireWire или методом заморозки модулей памяти. Об этих методах мы расскажем в отдельной статье.

Для компьютеров, которые на момент извлечения находились в состоянии «гибридного» сна или гибернации, ключи шифрования от некоторых зашифрованных дисков можно обнаружить анализом файлов подкачки и гибернации. Для этого также используется Elcomsoft Forensic Disk Decryptor.

В случае, когда для хранения ключа шифрования используется модуль TPM2.0 (с выходом Windows 11 их популярность будет только расти), можно попробовать использовать одну из нескольких уязвимостей TPM, о которых также будет рассказано ниже. Отметим, однако, что в качестве замены аппаратному модулю TPM в подавляющем большинстве современных платформ используются технологии виртуализации Intel PTT (Platform Trust Technology) и её аналог от AMD – firmware Trusted Platform Module (fTPM). В отличие от аппаратных сопроцессоров TPM, эти технологии не нуждаются в специальном оформлении ввоза на территорию Таможенного Союза. В то же время эти технологии успешно справляются с ролью сопроцессоров безопасности, не имея характерных для отдельных чипов TPM уязвимостей.

Даже тогда, когда для хранения ключа шифрования используется аппаратный модуль безопасности (такой, как TPM2.0 или чип Apple T2), ключ восстановления доступа в ряде случаев попадает в облачную учётную запись пользователя, откуда его можно извлечь. Для шифрования BitLocker Device Protection ключи по умолчанию сохраняются в Active Directory (для корпоративных компьютеров) либо в личную учётную запись Microsoft Account того пользователя, который первым вошёл в систему с административными привилегиями и с логином от Microsoft Account (а не локальной учётной записью Windows). Такие ключи доступны по адресу http://windows.microsoft.com/recoverykey или https://onedrive.live.com/recoverykey. У пользователей macOS ключи от FileVault 2 также попадают в облако; извлечь их оттуда можно при помощи нашей утилиты Elcomsoft Phone Breaker, если у эксперта есть возможность авторизоваться в Apple ID пользователя.

В ряде случаев доступ к зашифрованному диску защищается паролем. Это относится к большинству дисков, созданных VeraCrypt; внешним дискам, зашифрованным BitLocker to Go, а также к дискам, защищённым BitLocker, за исключением загрузочного. Пароль от зашифрованного диска или контейнера можно подобрать, используя специализированные атаки. Метод полного перебора малоэффективен для взлома зашифрованных дисков в силу того, что их защита в первую очередь ориентирована на противостояние именно таким атакам.

Типы зашифрованных дисков

Все зашифрованные диски объединяет то, что для пользователя системы они мало отличаются от обычных дисков. Зашифрованному тому можно назначить отдельную букву накопителя или смонтировать его по определённому пути – точно так же, как и обычный раздел. Детали реализации, однако, сильно отличаются в зависимости от типа зашифрованного диска.

Так называемое «полнодисковое шифрование» защищает блочное устройство целиком; разбивка на разделы ведётся уже внутри зашифрованного диска. На практике этот подход используется сравнительно нечасто; пример реализации – технология LUKS.

Гораздо чаще под «шифрованием диска» понимается шифрование одного из разделов, созданных на блочном (физическом) накопителе. Таким образом функционирует распространённая система шифрования BitLocker; в этом режиме могут работать LUKS, VeraCrypt и подобные системы. Обратите внимание: тома BitLocker, созданные на твердотельных накопителях, передают накопителю данные о неиспользуемых страницах для их очистки командой Trim. Эта особенность заметно увеличивает скорость записи данных и срок службы SSD накопителя, при этом позволяя узнать объём зашифрованной информации.

В системах шифрования диска выделяются так называемые «крипто-контейнеры». Крипто-контейнер – это один или несколько файлов-контейнеров, которые могут храниться в файловой системе как на обычном, так и на зашифрованном диске. Эти контейнеры содержат образ зашифрованного диска, при монтировании которого в системе появляется новый виртуальный накопитель. Для конечного пользователя работа с таким накопителем практически не отличается от работы с обычным, незашифрованным диском.

Для настройки атаки на пароль к зашифрованному диску или контейнеру из него необходимо извлечь метаданные шифрования, которые могут храниться как в заголовке раздела, так и в виде отдельного файла. Объём метаданных шифрования, как правило, не превышает нескольких килобайт; такой файл можно переслать в контрактную лабораторию, не передавая при этом сами зашифрованные данные. Для извлечения метаданных шифрования используется утилита Elcomsoft Forensic Disk Decryptor, а для последующей парольной атаки – Elcomsoft Distributed Password Recovery.

Скрытые тома и вложенные контейнеры

В начале раздела упоминались зашифрованные диски, которые делают недоказуемым сам факт наличия зашифрованной информации. Такие диски называют вложенными крипто-контейнерами. Создание вложенных контейнеров поддерживается далеко не всеми средствами шифрования диска; самый известный инструмент для создания вложенных контейнеров – VeraCrypt.

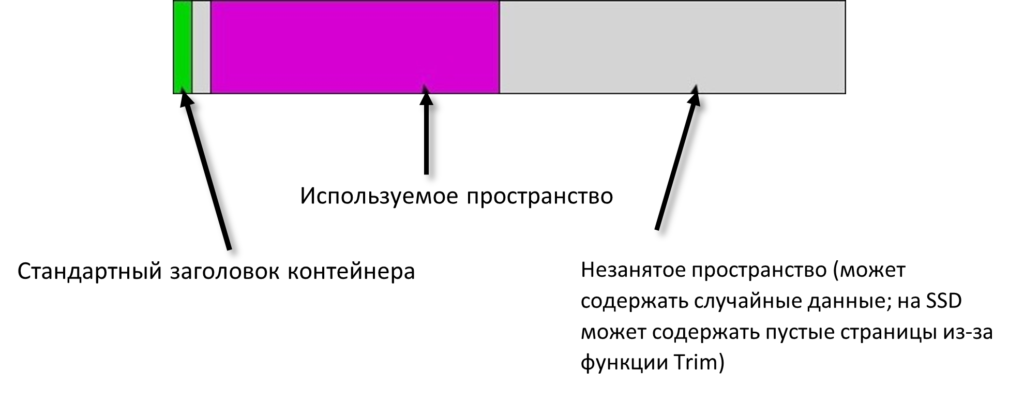

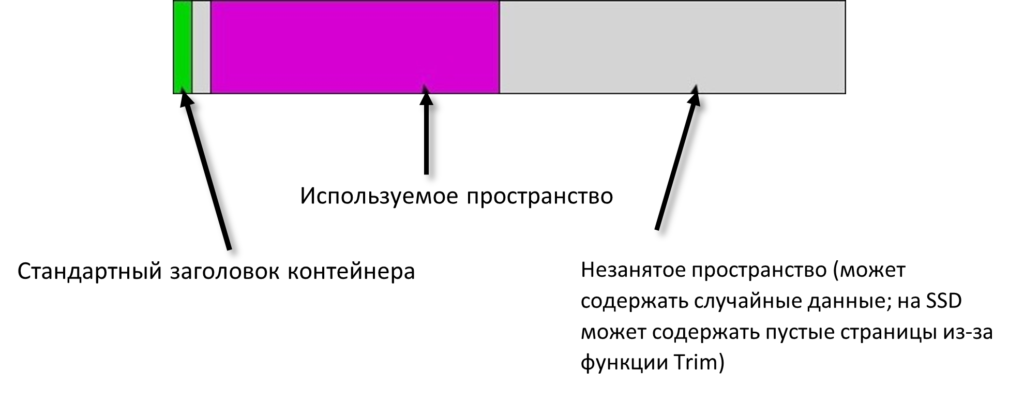

Каким именно образом использование вложенного контейнера делает недоказуемым наличие зашифрованной информации? Чтобы в этом разобраться, рассмотрим структуру зашифрованного диска на примере контейнера VeraCrypt. Стандартный крипто-контейнер можно схематично изобразить следующим образом:

На схеме изображён стандартный заголовок контейнера, в котором содержатся метаданные шифрования, а также используемое и неиспользуемое дисковое пространство. В зависимости от настроек контейнера, а также от того, на каком именно накопителе он хранится (различаются несколько случаев), незанятое пространство может содержать как набор случайных данных, внешне неотличимый от зашифрованной информации, так и пустые страницы (если контейнер создаётся на твердотельном накопителе SSD с включённой функцией Trim pass-through).

На схеме изображён стандартный заголовок контейнера, в котором содержатся метаданные шифрования, а также используемое и неиспользуемое дисковое пространство. В зависимости от настроек контейнера, а также от того, на каком именно накопителе он хранится (различаются несколько случаев), незанятое пространство может содержать как набор случайных данных, внешне неотличимый от зашифрованной информации, так и пустые страницы (если контейнер создаётся на твердотельном накопителе SSD с включённой функцией Trim pass-through).

Стандартная схема подразумевает шифрование данных, но не сокрытие самого факта шифрования. Если владелец контейнера будет вынужден разгласить пароль шифрования, то всё содержимое крипто-контейнера будет расшифровано.

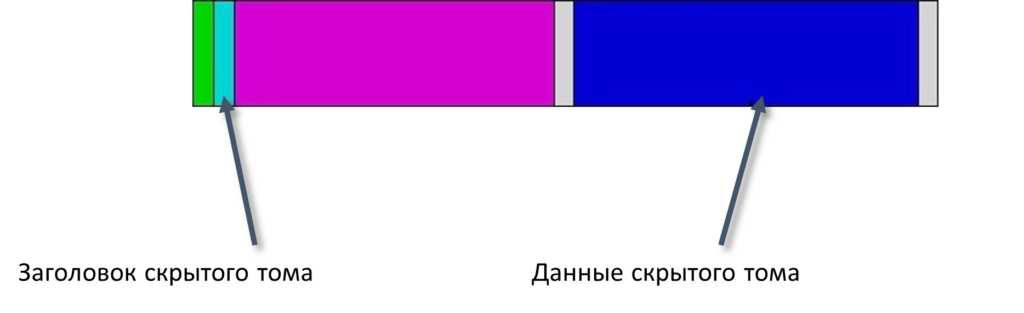

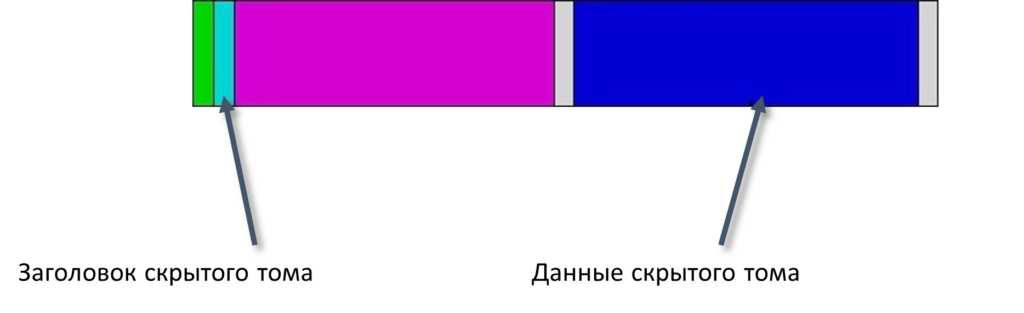

Ситуация в корне меняется, если в составе основного контейнера пользователь создаст дополнительный вложенный контейнер. На схеме вложенный (скрытый) том выглядит следующим образом:

В таком крипто-контейнере по-прежнему присутствует стандартный заголовок (обозначенный на схеме зелёным цветом), при этом добавляется второй заголовок – заголовок скрытого тома, в котором содержатся метаданные шифрования и адрес, с которого внутри стандартного контейнера начинаются данные скрытого тома.

Процесс монтирования скрытого тома совершенно прозрачен для пользователя. Основной и скрытый тома защищены разными паролями. При вводе пароля от основного тома монтируется основной контейнер, в котором будет присутствовать файловая система, отображающая полный размер тома без учёта размера скрытого контейнера. В основном томе могут храниться файлы, на него можно записывать данные (при неосторожном использовании содержимое скрытого тома может быть перезаписано с уничтожением хранящихся в нём данных).

Если же пользователь вводит пароль от скрытого тома, то смонтирован будет именно он. Файловая система скрытого тома будет отображать его корректный размер; на скрытом томе будут видны совершенно другие данные.

Если пароль от скрытого тома неизвестен, то его наличие или отсутствие невозможно доказать: структура заголовка скрытого тома ничем не отличается от прочих зашифрованных данных или случайной информации. Подозрения на наличие скрытого тома могут возникнуть в случаях, когда объём хранящихся в обычном контейнере данных явно не соответствует общему размеру контейнера.

В процессе атаки на пароль Elcomsoft Distributed Password Recovery может подбирать пароли ко всем вероятным контейнерам, включая скрытые. Для того, чтобы программа атаковала не только пароль от основного контейнера, но и пыталась обнаружить скрытые, нужно отметить соответствующую опцию в момент извлечения метаданных шифрования программой Elcomsoft Forensic Disk Decryptor. Если будет обнаружен пароль от скрытого контейнера, то последний может быть корректно смонтирован или расшифрован в этой же программе.

Последующие шаги

В этой статье рассмотрены основы шифрования дисков и основные способы восстановления доступа к зашифрованной информации. Последующие шаги в исследовании зашифрованных дисков описаны в других статьях в нашем блоге:

Кроме того, рекомендуем ознакомиться со следующими статьями, информация из которых будет полезной для настройки атаки.