Извлечение образа файловой системы из iPhone 13

29 апреля, 2022, Oleg Afonin

Рубрика: «Разное»

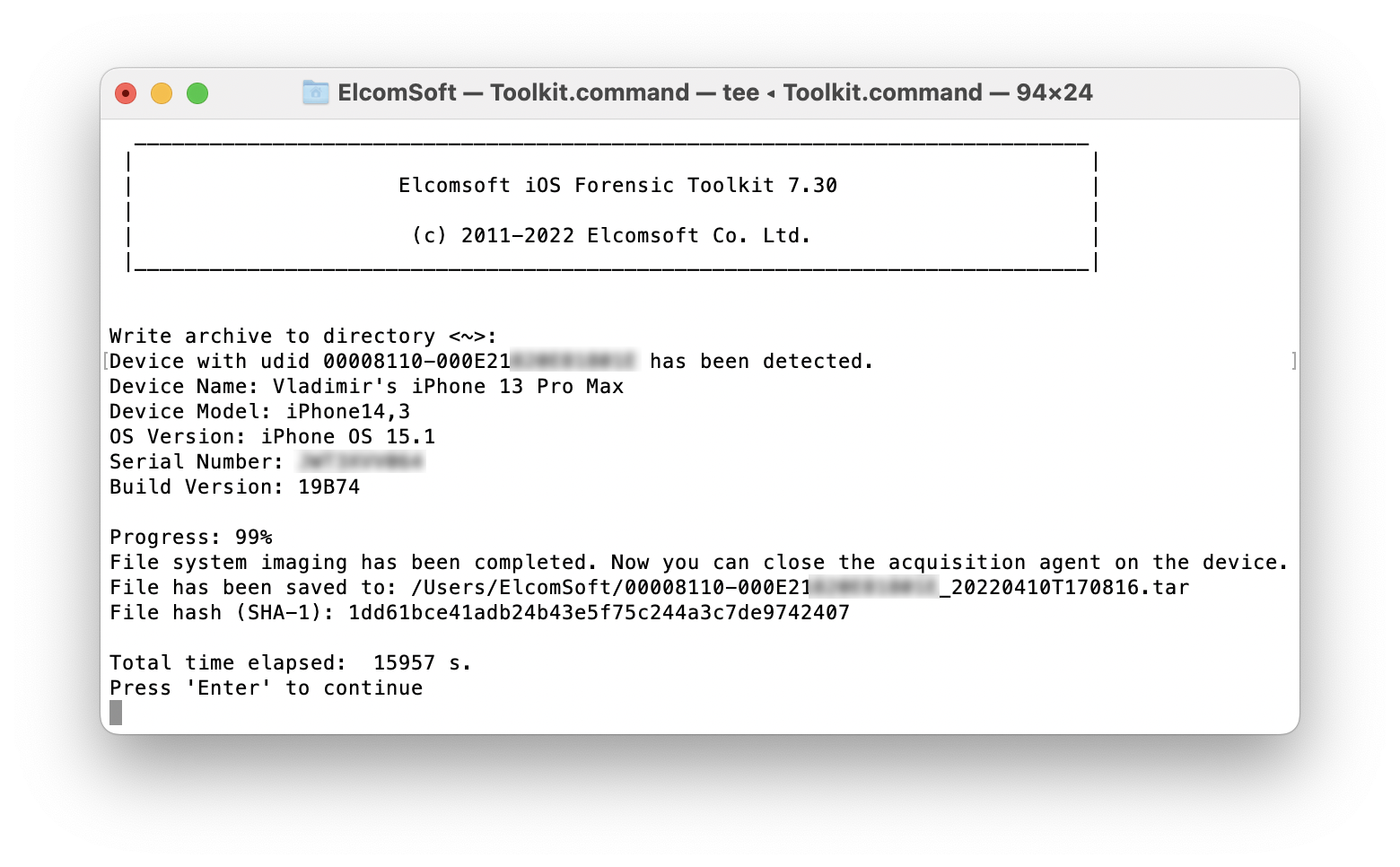

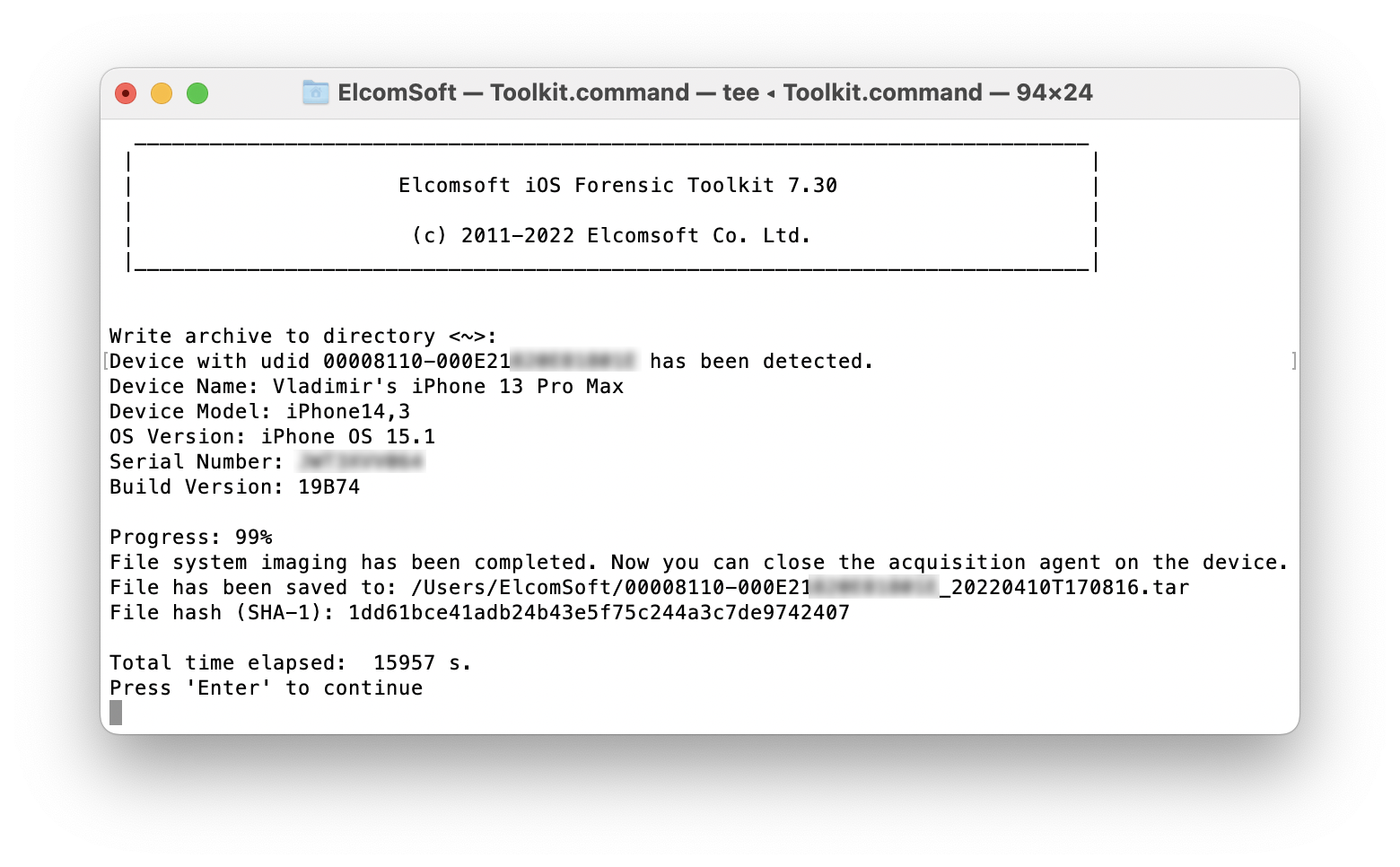

Мы продолжаем работу над следующим крупным обновлением iOS Forensic Toolkit, но корректно реализовать извлечение через эксплойт загрузчика — исключительно непростая задача. В очередной бета-версии мы добавили поддержку свежих версий iOS (до 15.4.1 включительно) и повысили стабильность работы эксплойта. Тем временем в основной версии продукта мы добавили поддержку iOS 15.1.1 для всех устройств, включая актуальную линейку iPhone 13. О том, как извлечь образ файловой системы из iPhone 13 — в этой статье.

Агент-экстрактор как метод низкоуровневого анализа

Для извлечения данных из iPhone можно использовать один из нескольких методов. Самый доступный и распространённый из них — метод логического анализа, работающий на всех без исключения устройствах iOS, выпущенных за последнее десятилетие. При всей простоте и универсальности этого метода набор предоставляемых им данных заметно ограничен, а для полного доступа к данным из файловой системы устройства необходим низкоуровневый анализ, требующий эскалации привилегий для доступа к защищённым файлам.

Для низкоуровневого анализа можно использовать несколько способов. Для старых устройств можно использовать извлечение через эксплойт загрузчика checkm8, который поддерживается в восьмой версии iOS Forensic Toolkit, в настоящее время доступной в виде бета-версии. На новых устройствах checkm8 недоступен, и для доступа к данным мы разработали уникальное решение: приложение агента-экстрактора, в котором собраны все известные нам эксплойты iOS уровня ядра, позволяющие получить доступ к данным без модификации системного раздела устройства. Этот метод — следующий в списке по критерию криминалистической чистоты, однако поиск уязвимостей и разработка эксплойтов уровня ядра — чрезвычайно сложный процесс, приводящий к заметному отставанию инструментов для извлечения данных от актуальных версий iOS.

Что такое «агент-экстрактор»?

Агент-экстрактор — это приложение для iOS, которое устанавливается на исследуемое устройство. После запуска приложение-агент получает доступ к файловой системе, устанавливает канал связи с компьютером и передаёт на него данные, включая образ файловой системы и ключи, необходимые для расшифровки связки ключей.

В iOS Forensic Toolkit 7.30 мы расширили список поддерживаемых систем до iOS 15.1.1, однако поддержка этой версии iOS не обязательно означает поддержку более старых версий системы. Так, в настоящее время не поддерживаются устройства iPhone 12 под управлением iOS версий с 14.4 по 14.8 включительно, а iOS 14.8.1 не поддерживается ни на одном устройстве. Кроме того, для моделей, основанных на процессорах поколений A12-A15 расшифровка связки ключей возможно только при условии, что на них работает iOS 14.4.2 или более старая версия. Мы продолжаем работу по обходу этих ограничений. Кроме того, ведётся работа по поддержке iOS 15.2, в которой мы столкнулись с ожидаемыми трудностями.

Понять, какие именно модели устройств и версий iOS поддерживаются, можно из следующей инфографики:

Использование агента

Вам потребуется устройство, работающее под управлением одной из поддерживаемых версий iOS. Код блокировки экрана должен быть известен или не установлен.

Для установки агента рекомендуем использовать Apple ID, зарегистрированный в Программе разработчика Apple. Для пользователей компьютеров Mac доступен альтернативный способ, не требующий участия в Программе разработчика Apple.

Пошаговое руководство

Для извлечения данных используйте следующие шаги.

-

- Подключите iPhone к компьютеру. Установите доверенную связь (подтвердив запрос на iPhone и введя код блокировки экрана).

- Запустите iOS Forensic Toolkit 7.30 или более новую версию

- На компьютере: командой 1 установите приложение агента-экстрактора на iPhone.

- На iPhone: запустите приложение агента, коснувшись его иконки.

- Извлеките связку ключей (пункт 2 в меню), если это поддерживается (см. выше).

- Извлеките образ файловой системы (пункты 3-4). Рекомендуем извлекать только пользовательский раздел (за исключением случаев, когда есть подозрение на зловредное ПО, установленное в системном разделе).

- На iPhone: удалите агент с устройства (пункт 5 либо вручную, штатным способом, как для обычных приложений).

- Отключите iPhone от компьютера. Теперь можно приступать к анализу данных.

Решение проблем

Если вы столкнётесь с ошибкой «Cannot start installation proxy service on the device», отсоедините iPhone от компьютера и перезапустите телефон. После загрузки разблокируйте iPhone и подключите его к компьютеру, переустановив при необходимости доверенное подключение. После этого повторите попытку.

- Если эксплойт не срабатывает, на экране телефона может быть отображено сообщение «All exploits failed». В этом случае достаточно перезагрузить телефон и попробовать заново; иногда потребуется 3-4 попытки. В редких случаях устройство уходит в перезагрузку самостоятельно; после этого разблокируйте устройство и повторите попытку.