В седьмой бета-версии Elcomsoft iOS Forensic Toolkit 8.0 для Mac появился новый способ извлечения данных, использующий одноплатный микроконтроллер Raspberry Pi Pico для доступа к данным. Первой моделью смартфона, поддерживаемой комплексом, стал iPhone 4s, планшетов – iPad 2 и 3 поколений. В этой статье описан процесс сборки, настройки и использования аппаратного контроллера для разблокировки iPhone 4s и его последующего анализа.

Введение

checkm8 — не только чрезвычайно мощный, но и сложный в установке и использовании инструмент. Для установки эксплойта необходимо проделать ряд неочевидных операций, включающих переключение iPhone в режим DFU в ручном режиме. И если для большинства устройств Apple, в загрузчике которых присутствует используемая в checkm8 уязвимость, эти операции можно проделать, то для криминалистического анализа поколения устройств, в которых используется процессор с архитектурой Apple A5, требуется специальная аппаратура.

В качестве такой аппаратуры мы использовали одноплатный микроконтроллер Raspberry Pi Pico, посредством которой осуществляется перевод анализируемого устройства в режим извлечения данных. Первой моделью iPhone, совместимой с новым комплексом, стал iPhone 4s, полноценная поддержка которого оказалась невозможной без использования аппаратной составляющей.

Для чего нужен специальный микроконтроллер? В случае с iPhone 4s и прочих устройств, созданных на основе того же процессора Apple A5, плата Raspberry Pi Pico используется для перевода iPhone 4s в специальный режим pwned DFU, использующийся для подбора кода блокировки и извлечения данных. Прибегать к помощи аппаратного микроконтроллера приходится ввиду ограничений, накладываемых моделями iPhone 4s и другими, использующими аналогичный контроллер USB. Не смогли обойти особенности данного контроллера USB и разработчики checkm8, которые для той же цели использовали плату Arduino.

Сценарии использования Raspberry Pi Pico совместно с iOS Forensic Toolkit не ограничены одним лишь извлечением данных из iPhone 4s. Кроме него, поддерживаются планшеты iPad 2 и 3 поколений, оригинальная версия iPad mini, а также iPod Touch 5. Более того, уже в ближайшем будущем планируется выпуск обновлений iOS Forensic Toolkit, в которых микроконтроллер Pico упростит процесс перевода в режим извлечения данных из устройств Apple, для которых доступен эксплойт загрузчика.

Совместимость

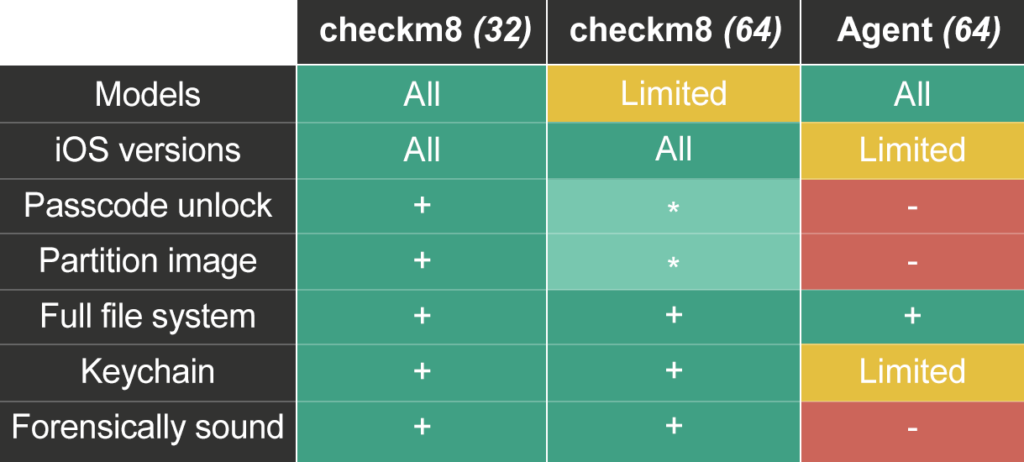

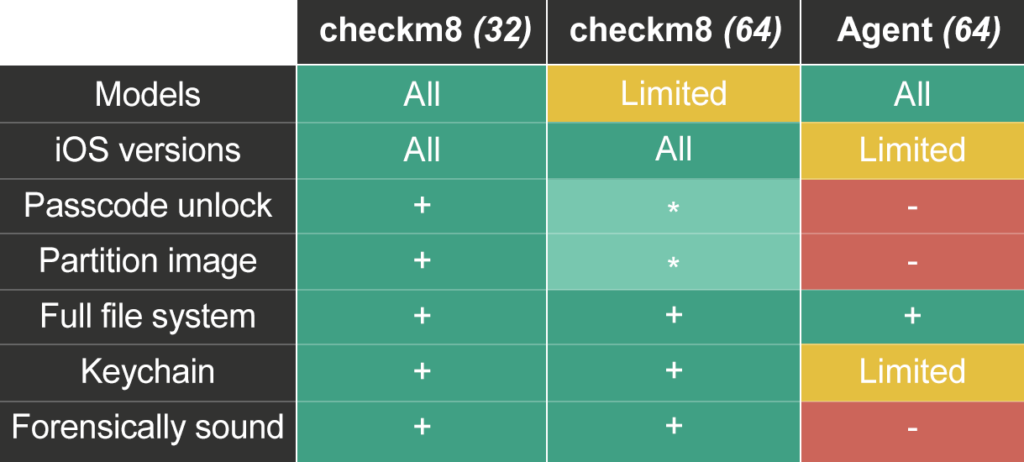

Инструкции в этой статье описывают работу с iPhone 4s, iPod Touch 5, iPad 2 и 3, iPad Mini под управлением всех версий iOS (тестировалось с версиями 7 и выше). Доступные при извлечении данные описываются в первом столбце таблицы под заголовком checkm8 (32):

Подготовка к работе

Checkm8 — сложный в использовании эксплойт, а в iPhone 4s установлен нестандартный контроллер USB. Внимательно ознакомьтесь с системными требованиями и проделайте необходимые шаги для подготовки к работе. Вам потребуются:

- Компьютер Mac либо компьютер под управлением Linux. На данный момент работа с checkm8 поддерживается только в iOS Forensic Toolkit для macOS и Linux. Поддерживаются как компьютеры на процессорах с архитектурой Intel (Linux/macOS), так и модели на процессоре Apple M1 (macOS).

- iOS Forensic Toolkit 8.0. Вам потребуется редакция продукта для компьютеров Mac или Linux.

- Устройство iPhone 4s, iPod Touch 5, iPad 2 или iPad 3. Поддерживаются устройства на основе процессоров A5 (S5L8940), A5 Rev A (S5L8942) и A5X (S5L8945). Устройство должно быть работоспособно в степени, достаточной для перевода в режим DFU.

- Если код блокировки неизвестен, в процессе анализа его необходимо будет взломать методом перебора на устройстве.

- Плата Raspberry Pi Pico (см. ниже).

Сборка микроконтроллера Pico

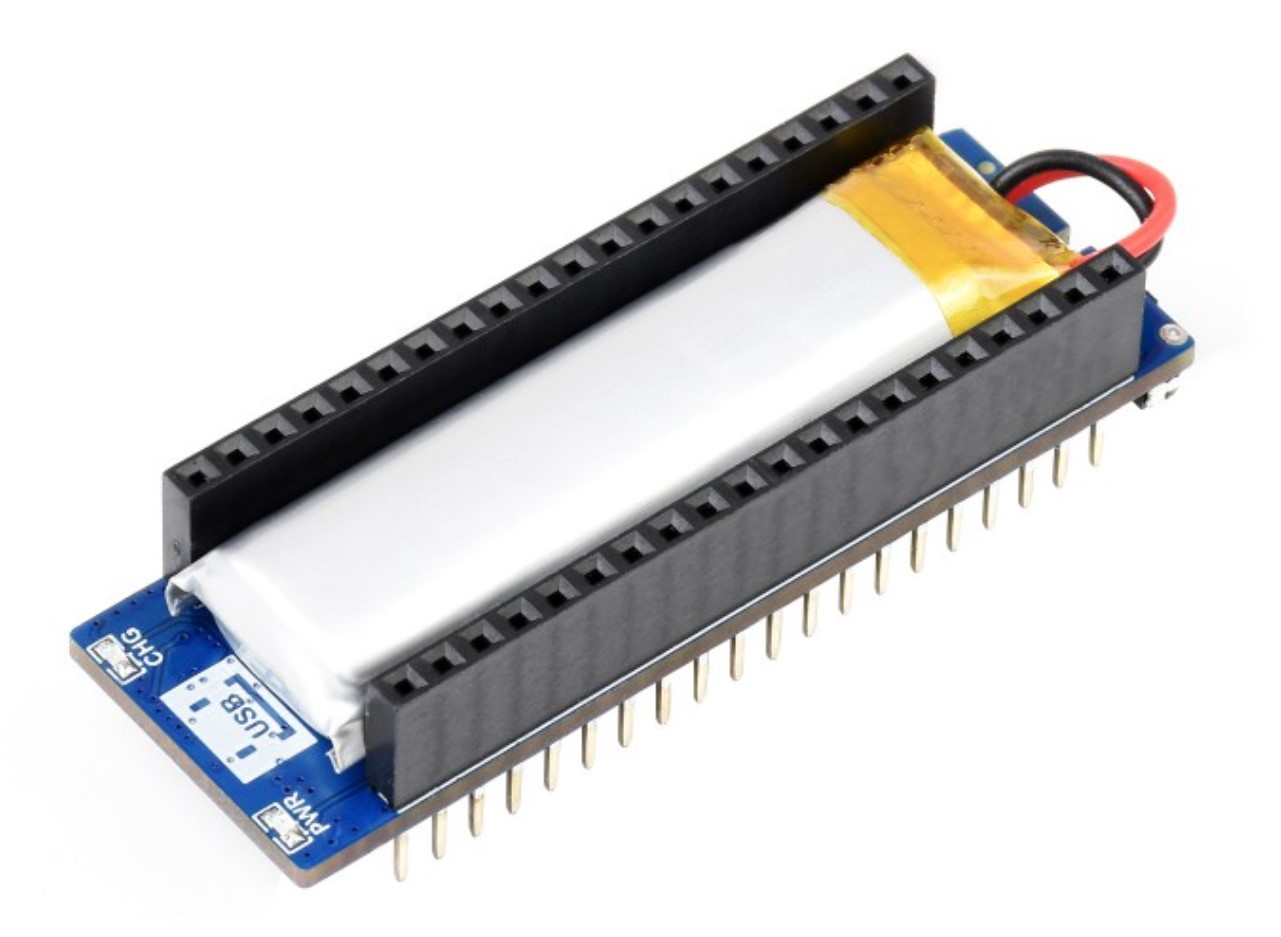

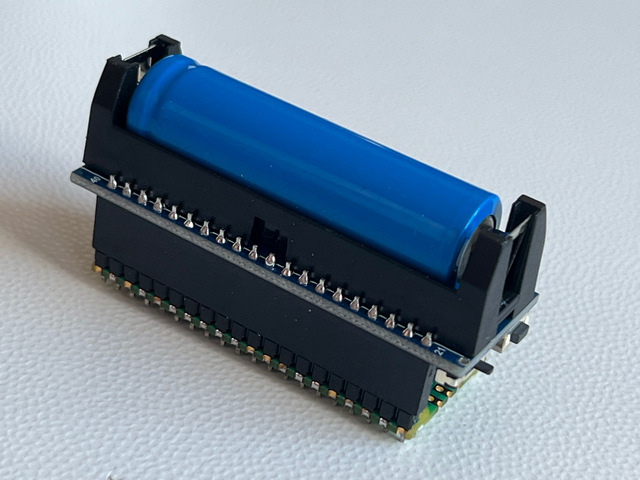

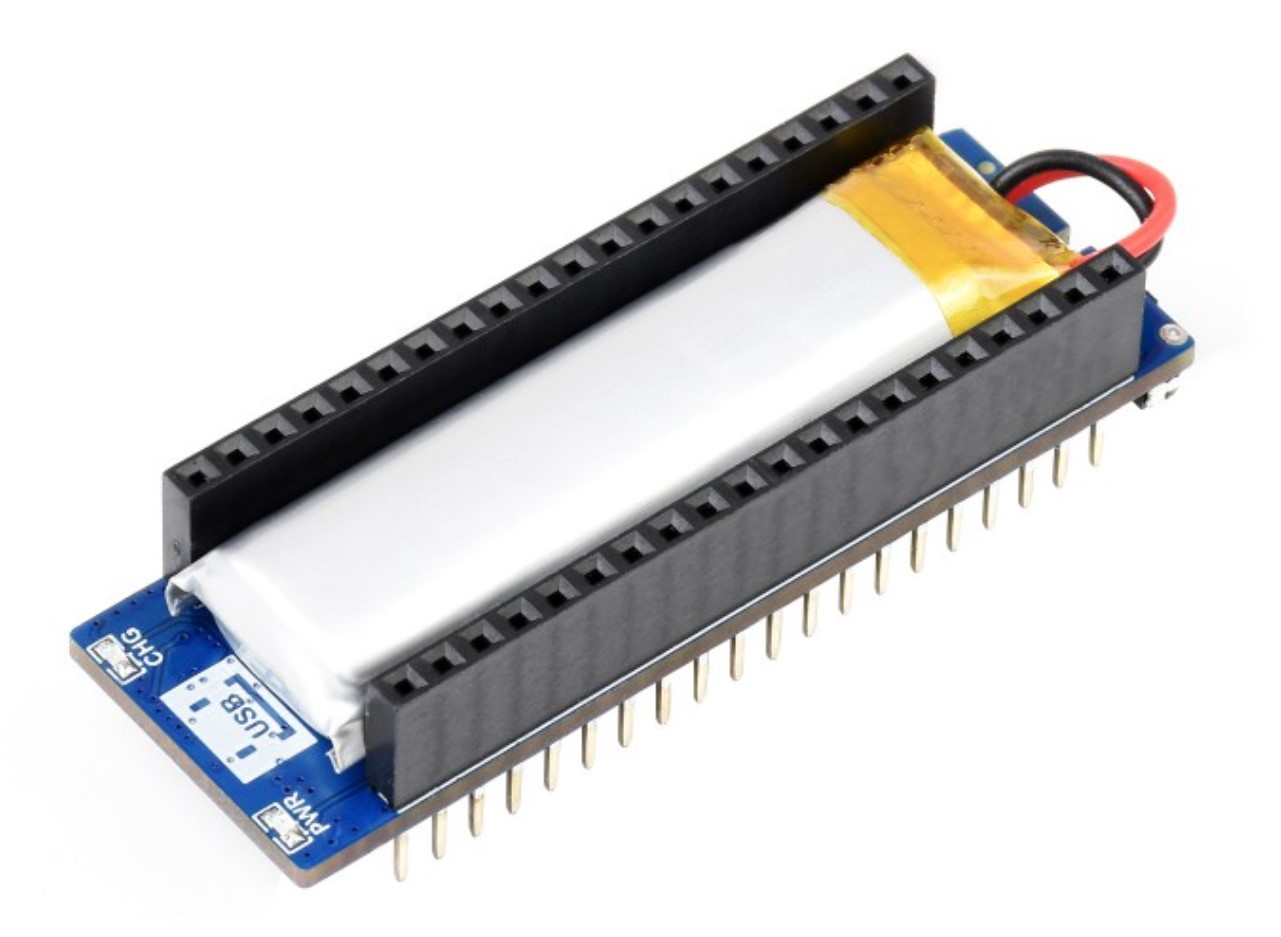

Для работы с iPhone 4s и подобными устройствами вам потребуется собрать устройство на основе микроконтроллера Raspberry Pi Pico. В силу того, что на плате установлен единственный порт USB, вам также потребуется источник питания, в качестве которого мы рекомендуем использовать аккумулятор. Вам потребуются:

- Плата Raspberry Pi Pico в варианте с припаянными контактами:

- Источник питания, включая аккумулятор.

Можно использовать и такой источник питания (сайт производителя):

Можно использовать и такой источник питания (сайт производителя):

- Кабель micro-USB OTG:

- Обычный кабель micro-USB для прошивки платы.

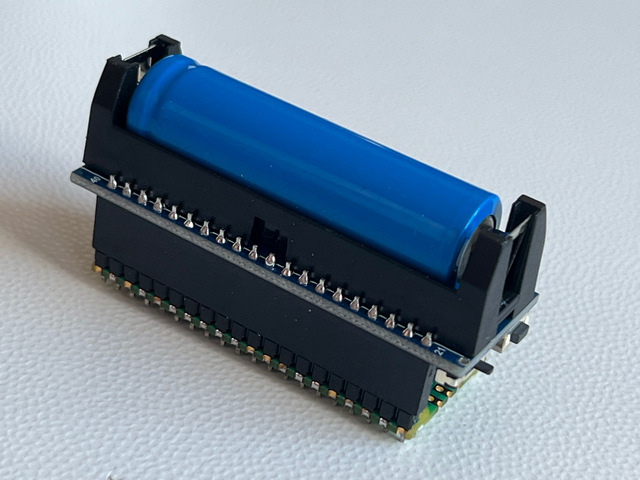

Устройство в сборе выглядит следующим образом:

Подробнее об источнике питания

Показанное выше решение в виде аккумулятора для платы Pico на основе литиевого элемента питания 14500N обеспечивает напряжение в 3,7В, чего достаточно для применения эксплойта, но не хватает для перевода iPhone в DFU. Перевод в DFU осуществляется вручную, после чего iPhone подключается к плате Pico.

Прошивка микроконтроллера Pico

Прежде чем подключить iPhone к плате Pico, вам нужно будет прошить его специальной версией прошивки. Образ встроенного ПО предоставляется с iOS Forensic Toolkit.

Для прошивки Raspberry Pi Pico проделайте следующие шаги.

- Зажмите кнопку на плате Pico.

- Не отпуская кнопки, подключите плату к Mac при помощи обычного кабеля micro-USB.

- Плата отобразится в виде внешнего накопителя.

- Перенесите на этот накопитель файл “picom8.uf2” из корневой папки с установленным EIFT.

- Прошивка будет установлена, а Pico перезагрузится.

- После окончания загрузки микроконтроллер готов к работе.

Параметры командной строки

Для извлечения данных из 32-разрядных устройств используйте следующие шаги.

Установка эксплойта checkm8 на iPhone 4s

Во-первых, вам нужно будет перевести iPhone в DFU.

На первом шаге необходимо подключить устройство к компьютеру, чтобы перевести его в режим DFU, затем отключить его от компьютера и подключить к плате Pico.

- Устройство не перейдёт в режим DFU, если напряжение менее 5В.

- Устройство не перейдёт в режим DFU, если оно вообще ни к чему не подключено.

Для перевода в DFU выполните следующие действия:

- Подключите iPhone к компьютеру.

- Выключите телефон.

- Нажмите и удерживайте кнопку питания в течение 3 секунд.

- Нажмите и удерживайте кнопку «Домой», не отпуская кнопку питания в течение 10 секунд.

- Отпустите кнопку питания, но продолжайте удерживать кнопку «Домой».

- Продолжайте удерживать кнопку «Домой», пока iTunes не предупредит вас о том, что он обнаружил устройство в режиме восстановления.

Экран телефона должен оставаться пустым. Если присутствует логотип iTunes, вы находитесь в Recovery, а не в DFU. Если это так, попробуйте перевести телефон в DFU ещё раз.

Когда iPhone находится в DFU, подключите его к плате Raspberry Pi Pico. Эксплойт применяется автоматически сразу после подключения. После успешного применения эксплойта на Pico будет выведена индикация в виде повторяющихся коротких миганий светодиода, чередующихся длинными паузами. Коды ошибок и дополнительную информацию о состоянии светодиодов см. в руководстве пользователя, поставляемом с EIFT.

После применения эксплойта отключите iPhone от Pico и подключите его к компьютеру. Далее используйте iOS Forensic Toolkit в обычном режиме, следуя процессу разблокировки и извлечения для 32-разрядных устройств (iPhone 4 и 5/5c).

Особенности установки эксплойта

В некоторых случаях для установки эксплойта может потребоваться 2-3 попытки. Если на Pico возникает ошибка, повторно введите телефон в DFU, снова подключите его к Pico и повторите попытку.

Дальнейшие шаги одинаковы для всех 32-разрядных моделей iPhone; после взлома устройства воспользуйтесь инструкцией по ссылке:

Заключение

Несмотря на то, что перечисленные в статье устройства достаточно старые, они всё ещё встречаются достаточно часто и могут содержать важную информацию – от личных фото до существенных улик, не говоря уже о паролях. Комбинированный аппаратно-программный подход позволил сделать надёжное и универсальное решение, позволяющее произвести полноценный анализ устройства от разблокировки до извлечения пользовательских данных и расшифровки списка паролей. В отличие от чисто программных решений, вариант на основе Pico работает чрезвычайно надёжно, так как не зависит от версии операционной системы на компьютере, USB-контроллера, напряжения, кабелей и т.д. (все, кто работал с checkm8, понимают, о чём я говорю).