LM, NTLM и PIN-коды Windows Hello: сравнение безопасности

16 августа, 2022, Oleg Afonin

Рубрика: «Разное»

В современных версиях Windows используется несколько типов учётных записей, каждый из которых может быть защищён своим неповторимым образом. Сегодня мы сравним безопасность учётных записей, защищённых механизмами LM, NTLM и PIN-кодами Windows Hello (на компьютерах без TPM).

Введение

В Windows есть несколько типов учётных записей, среди которых отметим локальные, доменные и онлайновые учётные записи Microsoft Account. Локальные учётные записи традиционно использовались на домашних компьютерах пользователей. Вплоть до восьмой версии Windows они были практически единственным вариантом для домашнего пользователя, но в Windows 8 появился новый вариант учётных записей, использующий логин и пароль пользователя от онлайновой учётной записи Microsoft Account. Этот тип учётных записей, в свою очередь, может быть защищён PIN-кодом системы Windows Hello, атака на который в зависимости от конфигурации компьютера и выбранного пользователем PIN-кода может стать уязвимым местом в системе. Для корпоративных пользователей компания предлагала использовать доменные учётные записи.

Классические пароли

В процессе восстановления пароля к той или иной учётной записи Windows вы можете столкнуться с несколькими разными типами учётных записей, а также несколькими разными способами, которыми операционная система пользуется для создания, защиты и хранения хешированных записей.

Самым старым является механизм LM, использующийся со времён операционной системы OS/2. В современных версиях Windows этот механизм давно отключён (начиная с Windows Vista/Server 2008), но защищённые LM учётные записи всё ещё можно встретить на устаревших системах в ряде организаций. Записи хранятся на локальном компьютере в базах данных SAM или в БД NTDS на доменном контроллере.

На смену механизму LM пришёл более новый механизм NTLM, активно использующийся в актуальных версиях Windows по сей день. Хешированные записи также хранятся в локальных базах данных SAM и в БЗ NTDS на доменном контроллере. Интересный момент: атака на хэш NTLM производится даже быстрее, чем атака на более старые хэши LM.

Посредством NTLM защищены как пароли к локальным учётным записям Windows, так и к новому типу учётных записей Microsoft Account, что, в частности, позволяет восстанавливать пароли к онлайновым учётным записям Microsoft посредством быстрой офлайновой атаки (см. Microsoft Account: удобство или дыра в безопасности?). Хешированные записи к Microsoft Account хранятся вместе с другими записями NTLM в локальных базах данных SAM и в БЗ NTDS на доменном контроллере.

Общая соль: для защиты учётных записей NTLM Microsoft использует криптографическую соль, однако значение соли уникально для всего компьютера в целом, а не для каждой учётной записи по отдельности. Это позволяет запускать атаки на все записи NTLM одновременно и параллельно. Данный подход изменился лишь с выходом подсистемы безопасности Windows Hello.

Кроме того, в Windows есть такой тип записей, как DCC, что расшифровывается как Domain Cached Credentials — кешированные данные для входа в доменные учётные записи. Эти данные хранятся локально на пользовательском компьютере, а механизм их защиты отличается от механизма NTLM в сторону усиления.

Пароли Microsoft Account

Начиная с Windows 8, логин и пароль от Microsoft Account можно использовать для входа в Windows вместо использования локального логина и пароля. В Windows 10 в компании пошли дальше: теперь при установке Windows сразу предлагается зайти с помощью Microsoft Account. Как уже было упомянуто выше, пароли к Microsoft Account защищены точно так же, как и обычные локальные пароли — посредством NTLM. Однако существует и другой механизм авторизации в Windows, использующий PIN-коды Windows Hello.

PIN-коды Windows Hello

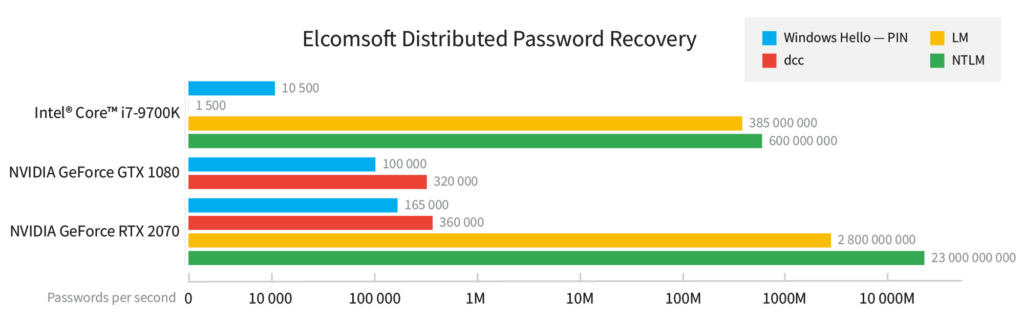

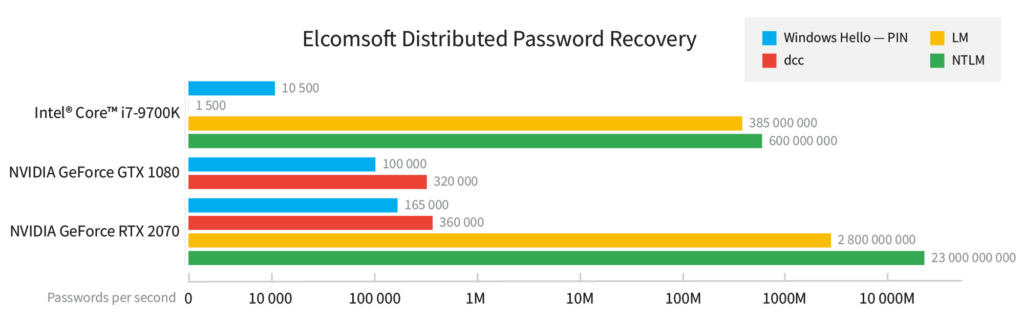

Перебор PIN-кодов Windows Hello возможен только на компьютерах, не оборудованных модулем TPM. Даже в этом случае скорость атаки в сравнении с атаками на пароли NTLM существенно ниже: бенчмарк в Elcomsoft Distributed Password Recovery продемонстрировал скорости перебора PIN-кодов в 50-150 тысяч раз ниже в сравнении со скоростью перебора хэшей NTLM. Кроме того, для защиты PIN-кодов используются уникальные значения криптографической соли, что означает необходимость последовательной атаки на защищённые таким образом учётные записи.

Что означают цифры?

Что означает скорость перебора в 23 миллиарда паролей в секунду (NTLM)? Для примера, пароль длиной в 8 символов, состоящий из случайного набора цифр и латинских букв в обоих регистрах (95^8 комбинаций), с такой скоростью может быть восстановлен за 80 часов. Восстановление 7-значного пароля займёт меньше часа, а пароли меньшей длины могут быть взломаны за пренебрежимо малое время. Полный перебор пространства из 9-значных паролей, однако, займёт почти год; соответственно для взлома 9-значных буквенно-цифровых паролей потребуется использование качественных словарей, мутаций и различного рода умных атак.

А что значат цифры в 165 тысяч паролей в секунду (это скорость перебора PIN-кодов Windows Hello на видеокарте NVIDIA GeForce RTX 2070)? С такой скоростью восстановление 8-значного пароля, составленного по указанным выше правилам, займёт порядка 1300 лет, 7-значных — порядка 13 лет, 6-значных — около 50 дней. Соответственно, даже для 6-значных паролей уже потребуется использование умных словарных атак.

Заключение

Мы сравнили скорость перебора паролей к различным типам учётных записей Windows и разным механизмам хранения и защиты данных для входа в систему. Тестирование показало, что использование PIN-кода Windows Hello — наиболее безопасный способ входа в систему, но лишь при выполнении одного из двух условий: либо PIN-код используется в системе с активным модулем TPM (и тогда его длина и сложность не имеют значения), либо на системе без TPM используется длинный и сложный буквенно-цифровой PIN. Использование же цифрового PIN-кода на компьютере без TPM ведёт к легко эксплуатируемой уязвимости.