Способов извлечения данных из устройств Apple — множество, и чем старше устройство и/или установленная на нём версия операционной системы, тем больше вариантов доступно эксперту-криминалисту. Как правильно выбрать способ извлечения данных из iPhone, iPad, Apple TV или Apple Watch и что делать, если доступных способов несколько?

Проблема выбора

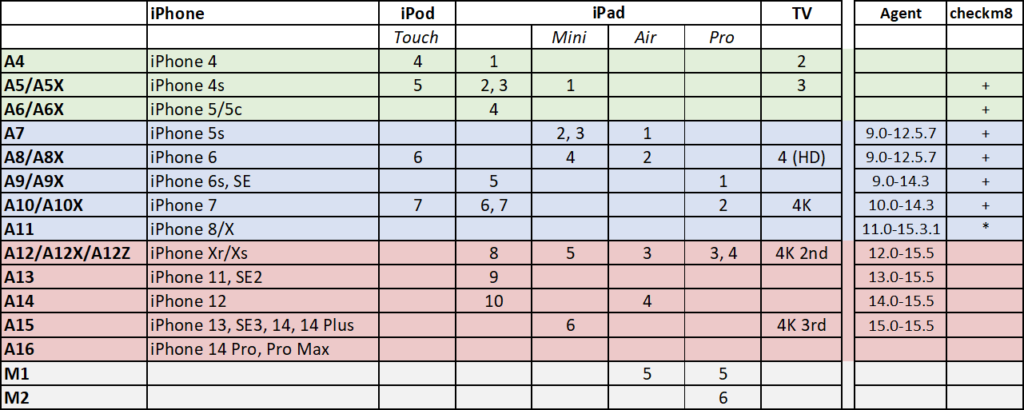

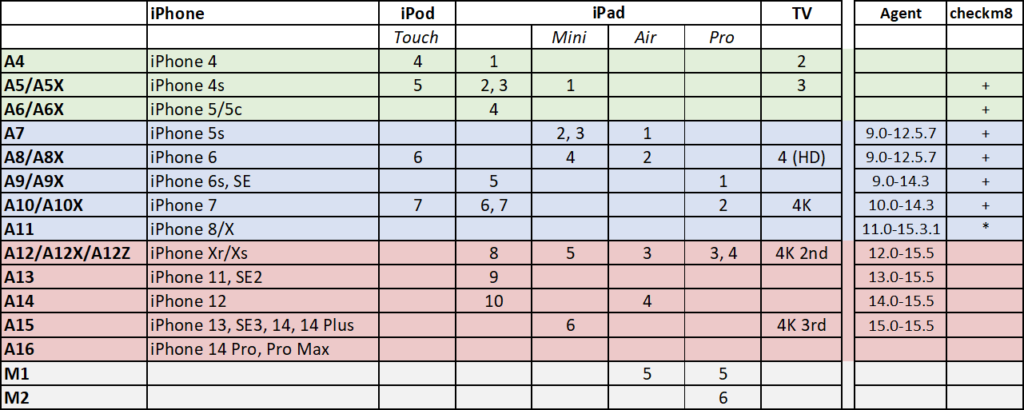

За последние годы компания Apple выпустила большое число моделей устройств, многие из которых до сих пор активно используются их владельцами несмотря на возраст. И если для устройств, выпущенных в последние пять лет и работающих под управлением последних версий iOS, доступен только логический анализ, который в принципе доступен для всех моделей и версий iOS, то для более старых платформ и версий iOS, что называется, «есть варианты». Для старых платформ и не самых свежих, но относительно недавних версий ОС могут быть доступны низкоуровневые методы извлечения – такие, как эксплойт загрузчика checkm8 и агент-экстрактор. Чтобы определить, какие методы доступны для исследуемого устройства, воспользуйтесь следующей таблицей:

Внимание:

- Для извлечения посредством checkm8 для устройств на основе Apple A11 на iOS 14 и 15 необходимо, чтобы код блокировки на устройстве не был установлен.

- Извлечение посредством checkm8 для моделей iPhone на основе Apple A11 на iOS 16 невозможно, если код блокировки на устройстве был установлен хотя бы единожды после настройки.

Когда доступно несколько способов извлечения данных

Выбор последовательности, в которой будут использованы различные методы извлечения, критически важен для обеспечения криминалистической чистоты анализа и извлечения максимального количества данных. Рекомендуем следующую последовательность действий.

Обратите внимание: логический анализ доступен для всех поколений устройств и всех поддерживаемых версий iOS.

Для старых устройств, для которых доступно извлечение посредством checkm8 (в список входят iPhone до линейки iPhone 8/8 Plus/iPhone X, а также планшеты, часы и телеприставки, собранные на чипах с соответствующей уязвимостью):

- Используйте только извлечение посредством checkm8. Другие способы имеет смыл использовать исключительно в тех редких случаях, когда не удаётся применить эксплойт checkm8.

Как это сделать? Извлечение данных из iPhone и iPad посредством checkm8: шпаргалка

Доступ к данным через эксплойт загрузчика обладает идеальной криминалистической чистотой. В нашей реализации и при корректном использовании метода все данные на устройстве остаются неизменными, а результаты последующих сессий будут идентичны самому первому извлечению. Если для устройства доступен checkm8, использовать какие-либо альтернативные способы анализа не имеет большого смысла: все другие способы извлекут столько же или меньше данных, а содержимое раздела данных будет неизбежно модифицировано.

Для устройств, для которых не доступен checkm8, но доступно извлечение посредством агента-экстрактора (на данный момент это устройства под управлением iOS/iPadOS 9.0 — 15.3.1):

- В первую очередь создайте резервную копию при помощи iOS Forensic Toolkit. Если на резервную копию установлен пароль, создайте резервную копию с установленным паролем; не проводите сброса пароля через настройки.

- Проведите извлечение посредством агента-экстрактора. В числе прочих данных будет извлечён и пароль от резервной копии устройства.

Агент-экстрактор — мощный инструмент для извлечения данных из поддерживаемых устройств, позволяющий получить образ файловой системы, а для ряда устройств — и расшифрованную копию связки ключей. Агент-экстрактор использует чисто программные уязвимости на уровне операционной системы; он может быть запущен на устройстве любого поколения, если на нём установлена совместимая версия ОС.

Для всех остальных устройств, для которых не доступны ни checkm8, ни агент-экстрактор, используйте следующую последовательность:

- В первую очередь создайте резервную копию при помощи iOS Forensic Toolkit. Если на резервную копию установлен пароль, создайте резервную копию с установленным паролем; не проводите сброса пароля через настройки. Если же пароль на резервную копию пуст, то резервная копия будет автоматически создана с временным паролем «123».

- Извлеките все остальные данные, доступные при расширенном логическом анализе. Сюда входят медиа-файлы (фото, видео и метаданные), некоторые системные журналы, информация об устройстве и файлы приложений. Обратите внимание: все эти данные извлекаются независимо от того, установлен ли на резервную копию пароль.

- Если пароль на резервную копию установлен и неизвестен, попытайтесь восстановить на компьютере его методом перебора, используя

- Elcomsoft Phone Breaker или Elcomsoft Distributed Password Recovery

- . Если это не удалось, вы можете сбросить пароль на резервную копию в настройках устройства (обратите внимание на связанные с этой процедурой риски).

Как это сделать? Расширенное логическое извлечение в iOS Forensic Toolkit 8: шпаргалка

Заключение

При исследовании техники Apple важно точно понимать, какие способы доступа к данным доступны для конкретного устройства, к каким последствиям приведёт их использование и в каком порядке их нужно использовать. В этой статье мы постарались изложить наше взгляд на проблему.