Исследование HomePod: эксплойт checkm8 и извлечение данных

23 марта, 2023, Oleg Afonin

Рубрика: «Разное»

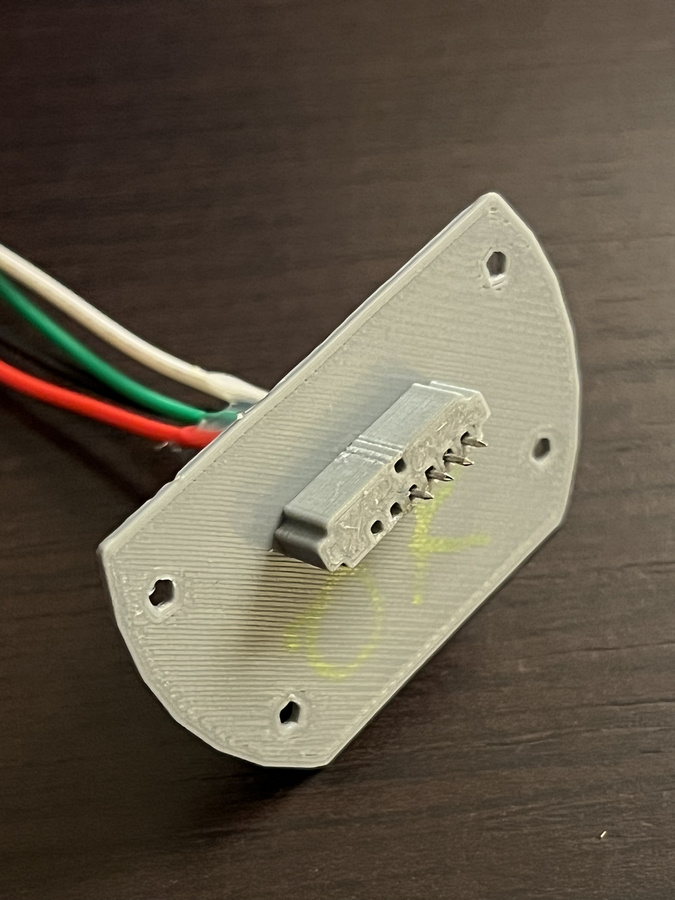

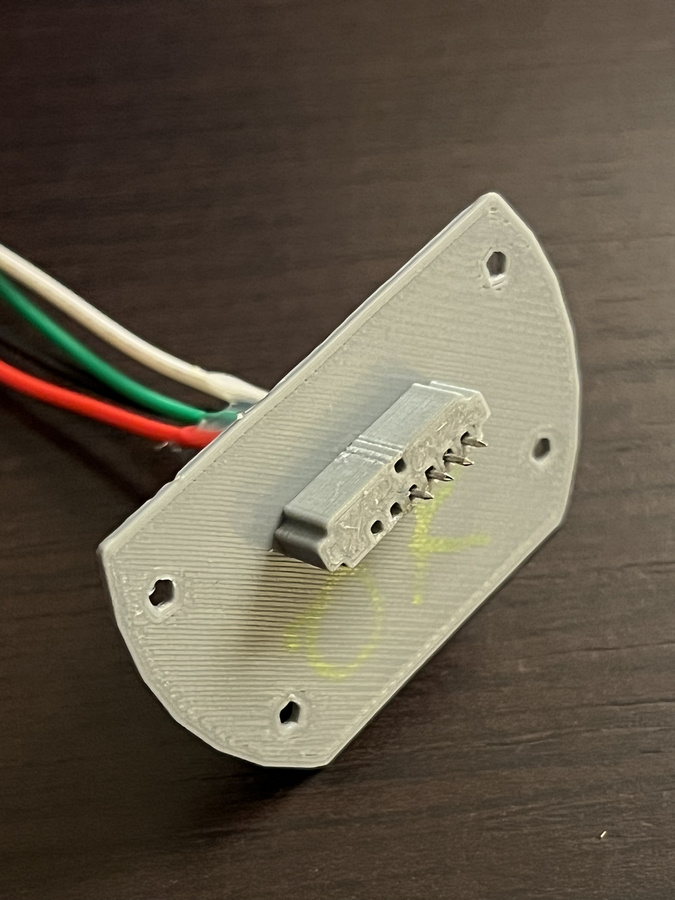

В умных колонках HomePod первого поколения, основанных на чипах Apple A8, присутствует уязвимость загрузчика, позволяющая извлечь из этих устройств данные посредством эксплойта checkm8. Мы разработали специальный адаптер, позволяющий подключить колонку к компьютеру. При помощи адаптера и инструментария iOS Forensic Toolkit для колонок HomePod первого поколения доступно полноценное извлечение данных, о чём и пойдёт речь в данной статье.

HomePod и checkm8: шпаргалка

Для извлечения данных из колонок HomePod первого поколения используйте следующую последовательность действий:

- Запустите iOS Forensic Toolkit 8.0 (Mac)

- Подключите приставку к компьютеру через порт USB (для HomePod потребуется адаптер-переходник)

- Переведите приставку в режим DFU (см. инструкции ниже)

- [опционально] Выполните команду ./EIFT_cmd info чтобы убедиться, что устройство перешло в режим DFU

- Выполните команду ./EIFT_cmd boot

- Выполните команду ./EIFT_cmd unlockdata

- Выполните команду ./EIFT_cmd ramdisk keychain -o {filename} для извлечения связки ключей

- Выполните команду ./EIFT_cmd ramdisk tar -o {filename} для извлечения файловой системы

- [опционально] Выполните команду ./EIFT_cmd ssh halt для выключения приставки

Внимание: пока колонка подключена к компьютеру и перевёрнута, устройство ни при каких обстоятельствах не перезагрузится в установленную

Ввод в режим DFU

Ввод HomePod первого поколения в режим DFU реализован неожиданно и весьма остроумно: для этого достаточно перевернуть колонку и включить её в сеть.

- Отключите HomePod.

- Переверните устройство (диагностический порт должен оказаться сверху).

- Подключите колонку к компьютеру при помощи адаптера.

- Включите колонку в сеть.

После этого HomePod загружается в режиме DFU.

Извлечение данных из HomePod: последовательность шагов

Рассмотрим процесс извлечения данных из колонок HomePod первого поколения в деталях.

В первую очередь устройство нужно подключить к компьютеру, для чего используется специальный адаптер (см. предыдущую статью).

Далее колонка переводится в режим DFU (см. выше).

Следующая команда отобразит информацию об устройстве; её использование опционально:

./EIFT_cmd ramdisk info

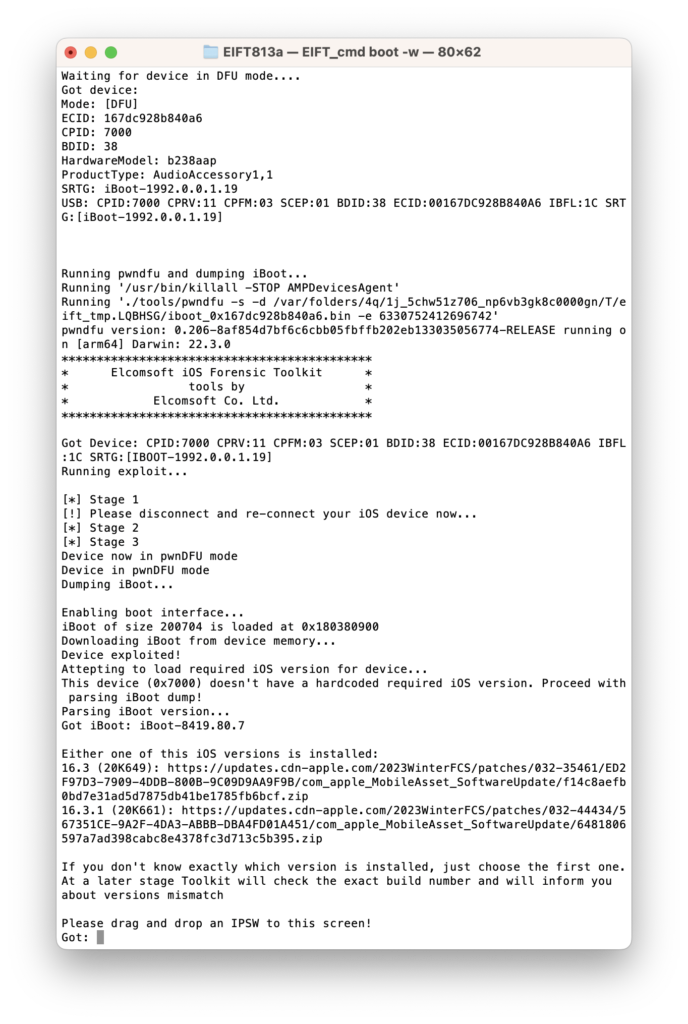

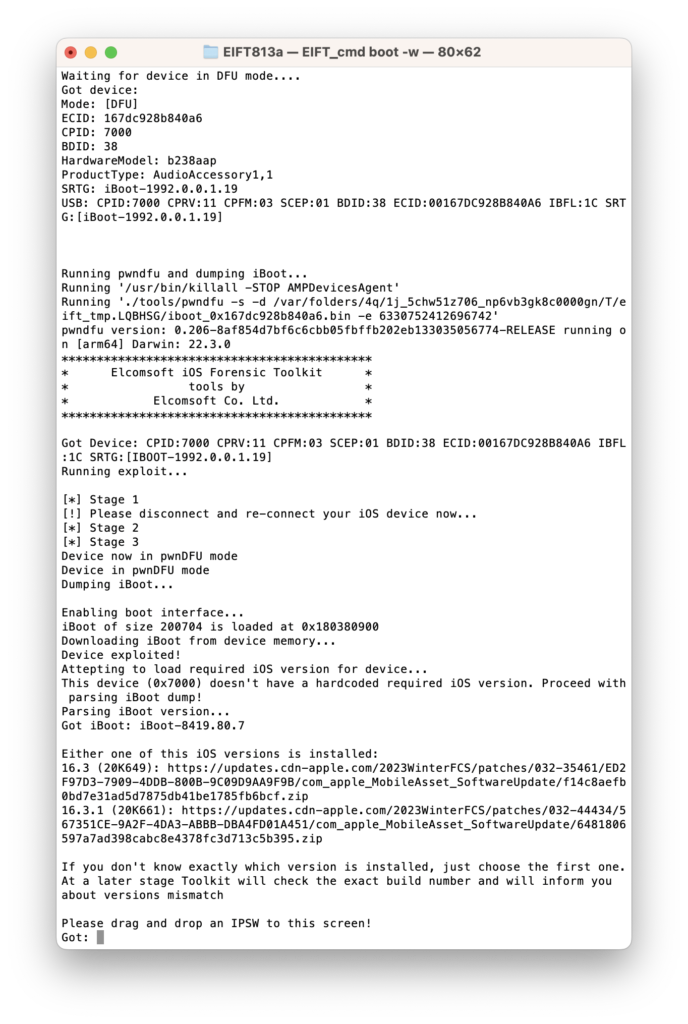

Команду имеет смысл запускать для того, чтобы убедиться, что колонка успешно перешла в режим DFU. В этом режиме доступен минимум информации; сюда входят аппаратный идентификатор и версия iBoot, по которой можно определить установленную версию ОС.

Строка «Mode: [DFU]» указывает, что колонка успешно переведена в режим DFU. Теперь выполните команду:

./EIFT_cmd boot

Как только инструментарий определит подключение колонки в режиме DFU, iOS Forensic Toolkit автоматически применит эксплойт. Определяется версия OS, установленная на устройстве, и предоставляется ссылка для скачивания. При наличии нескольких потенциальных совпадений будет выведено несколько ссылок для скачивания; рекомендуем использовать последнюю ссылку из списка. Загрузите файл по ссылке и перетащите его в окно консоли либо скопируйте URL прошивки (рекомендуется, если компьютер подключён к сети интернет), после чего нажмите ENTER.

В отличие от прошивок для iPhone и iPad, которые доступны в виде полных образов в формате IPSW, прошивки для колонок HomePod труднодоступны и публикуются в виде OTA-обновлений. Для целей извлечения данных достаточно таких образов.

Во многих случаях версия ОС будет автоматически определена EIFT на первом этапе эксплойта на основе версии iBoot и информации об аппаратном обеспечении устройства. Однако в некоторых случаях версия iBoot может соответствовать нескольким сборкам системы или и вовсе не определяться. Если использовать неправильный образ прошивки, устройство не загрузится. В этом случае повторите попытку с другой версией прошивки.

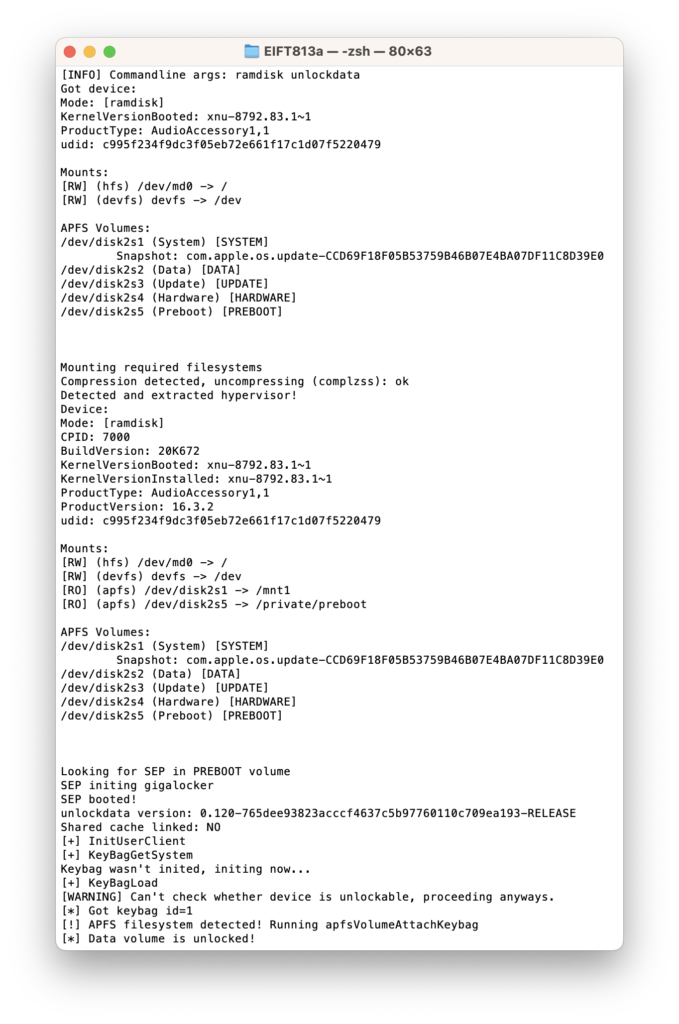

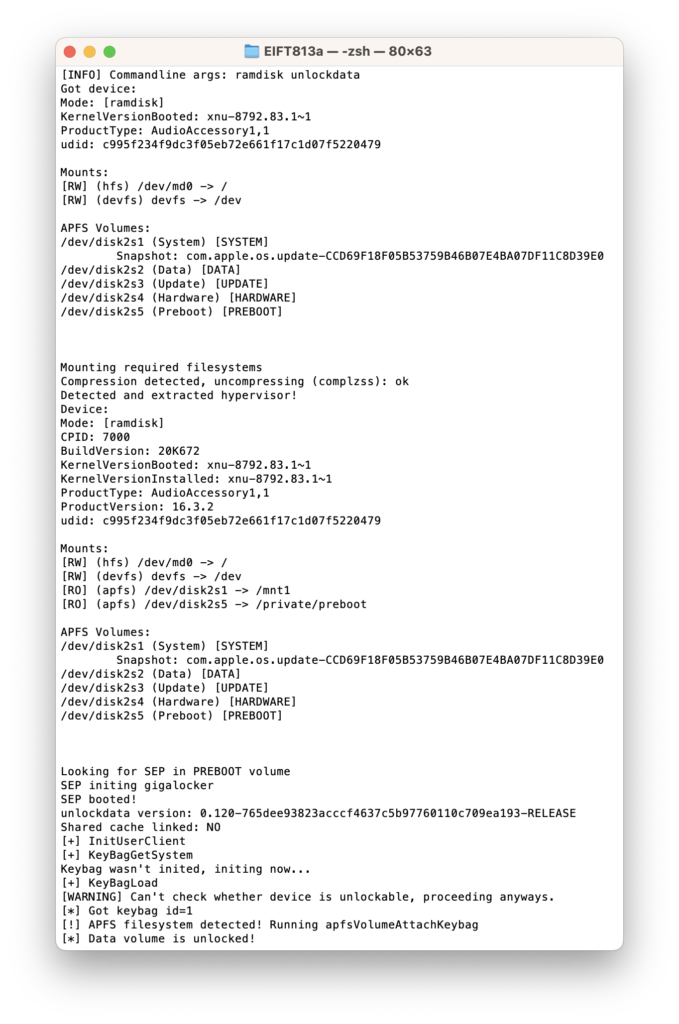

После того, как эксплойт успешно загрузит прошивку, выполните следующую команду:

./EIFT_cmd ramdisk unlockdata

Команда разблокирует раздел данных и монтирует его в режиме «только для чтения». На колонках HomePod невозможно установить код блокировки, поэтому вводить его не придётся.

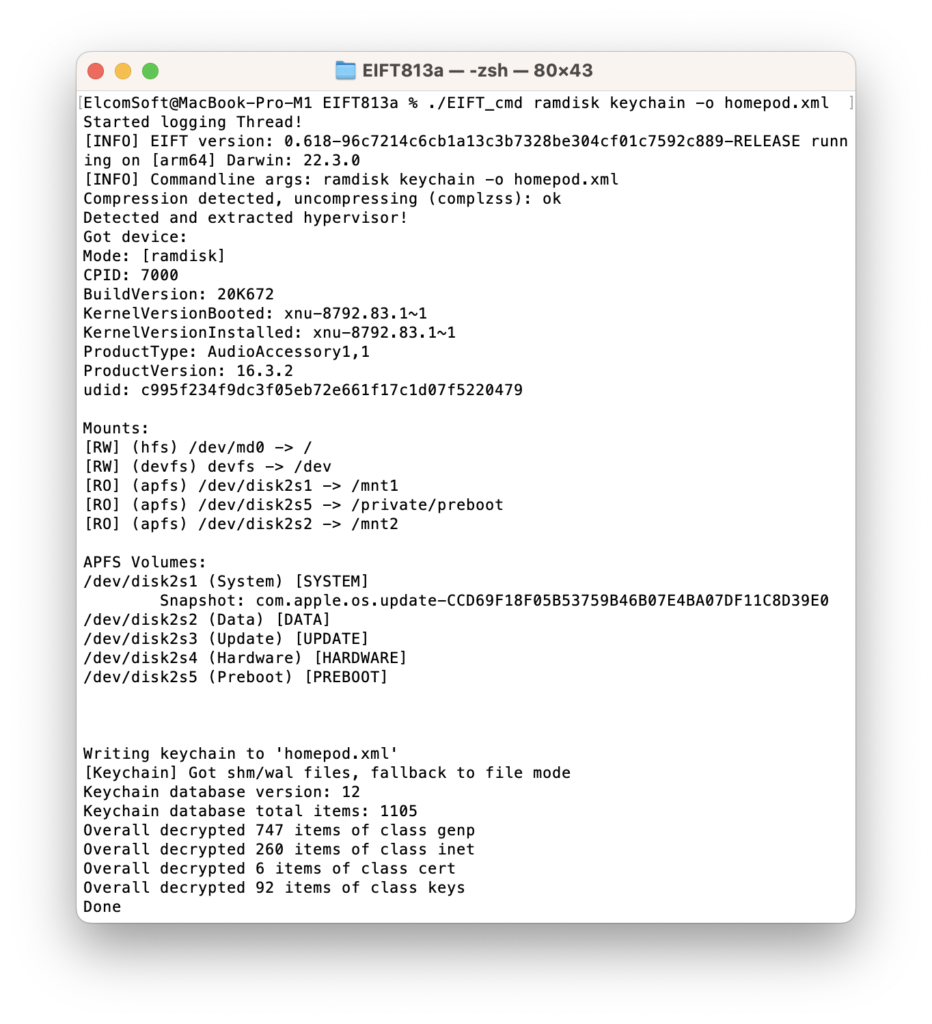

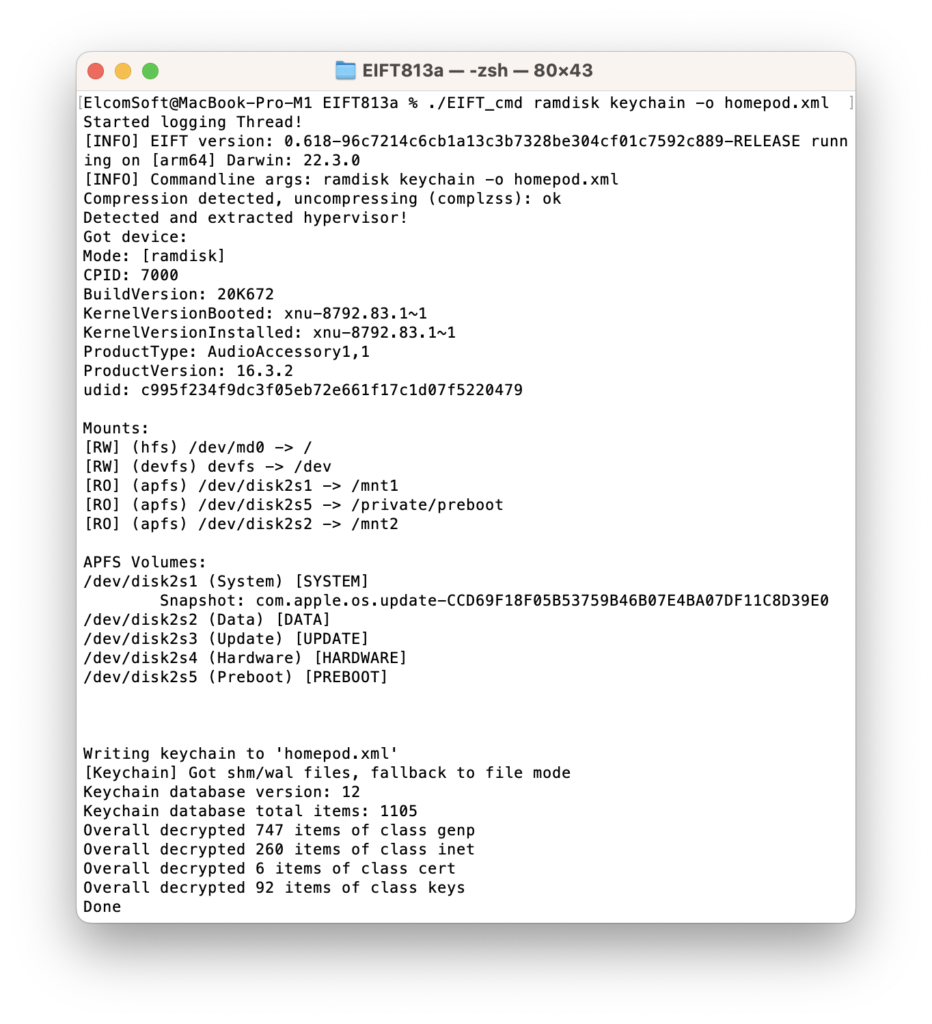

Следующая команда извлекает и расшифровывает связку ключей. Если путь не указан, файл будет сохранён в текущую папку.

./EIFT_cmd ramdisk keychain -o {filename}

Обратите внимание: в силу того, что на HomePod невозможно установить код блокировки, с них невозможно и получить доступ к облачным данным, защищённым сквозным шифрованием (для сквозного шифрования используется код блокировки экрана или системный пароль). Таким образом, количество записей связки ключей, извлечённых из приставки, будет заметно меньшим, чем можно получить при исследовании iPhone или iPad. В следующей статье мы рассмотрим, какие именно записи из связки ключей доступны в умных колонках.

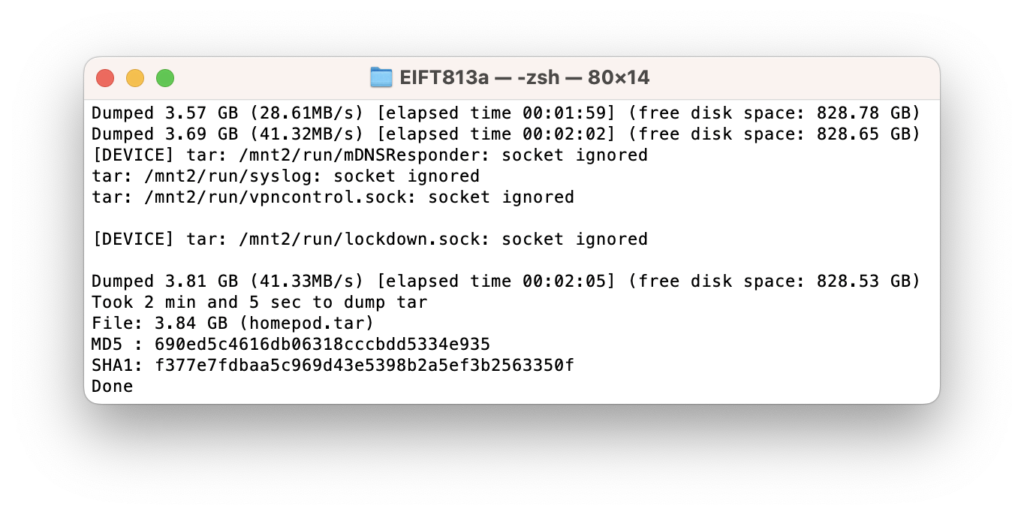

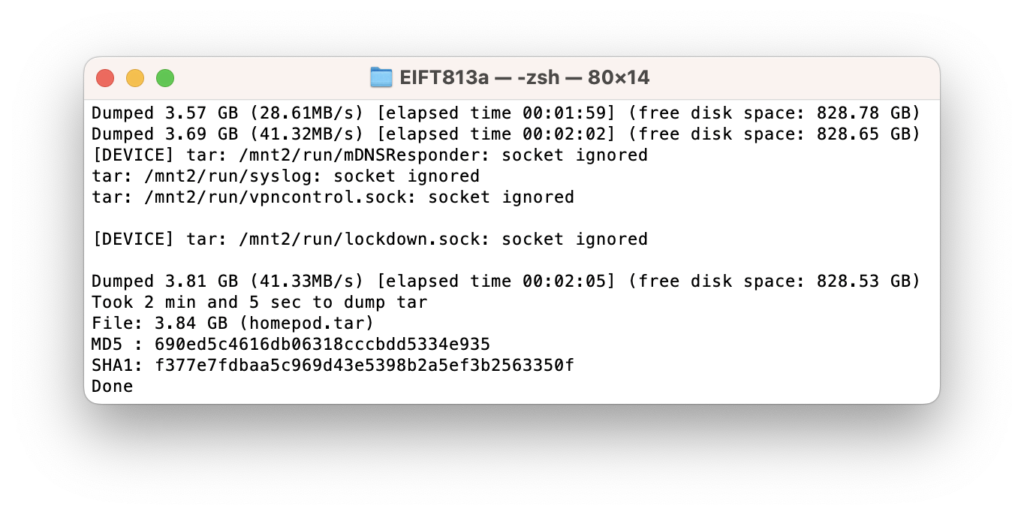

Следующая команда извлекает образ файловой системы с автоматическим подсчётом и сохранением контрольной суммы (посредством хэш-функции). Значение контрольной суммы сохраняется в той же папке, что и основной файл.

./EIFT_cmd ramdisk tar -o {filename}

Из тестового устройства было извлечено 3.81 ГБ данных файловой системы (с другими устройствами количество данных может отличаться). В следующей статье мы внимательно проанализируем извлечённые данные и попытаемся определить, насколько эти данные могут представлять интерес для расследования.

Отключить колонку можно обычным образом, для чего можно вытащить шнур питания из розетки либо сделать то же самое, предварительно выполнить команду ./EIFT_cmd ssh halt

Заключение

В этой статье мы рассмотрели возможности iOS Forensic Toolkit 8 по извлечению данных из первого поколения умных колонок HomePod. Для извлечения используется эксплойт checkm8, а для подключения колонки к компьютеру необходим специальный адаптер. В следующей, завершающей, статье мы проведём анализ извлечённых данных. Мы продолжаем усиленно рекомендовать анализ IoT устройств в процессе расследования в качестве важного дополнительного источника потенциальных улик.