Не так давно мы реализовали частичное извлечение для ряда версий iOS, использовав слабый эксплойт для доступа к ограниченному набору данных. Сегодня мы представляем результат развития этого механизма, благодаря которому мы смогли получить полный доступ ко всем данным устройства для всех версий iOS/iPadOS 15 вплоть до актуальных сборок 15.7.2.

Краткое содержание

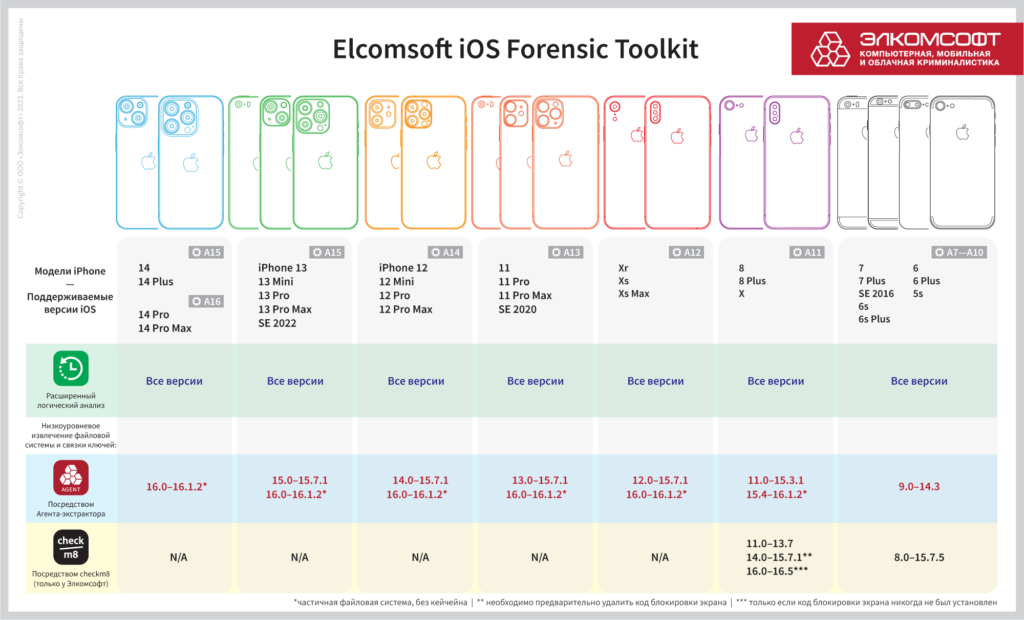

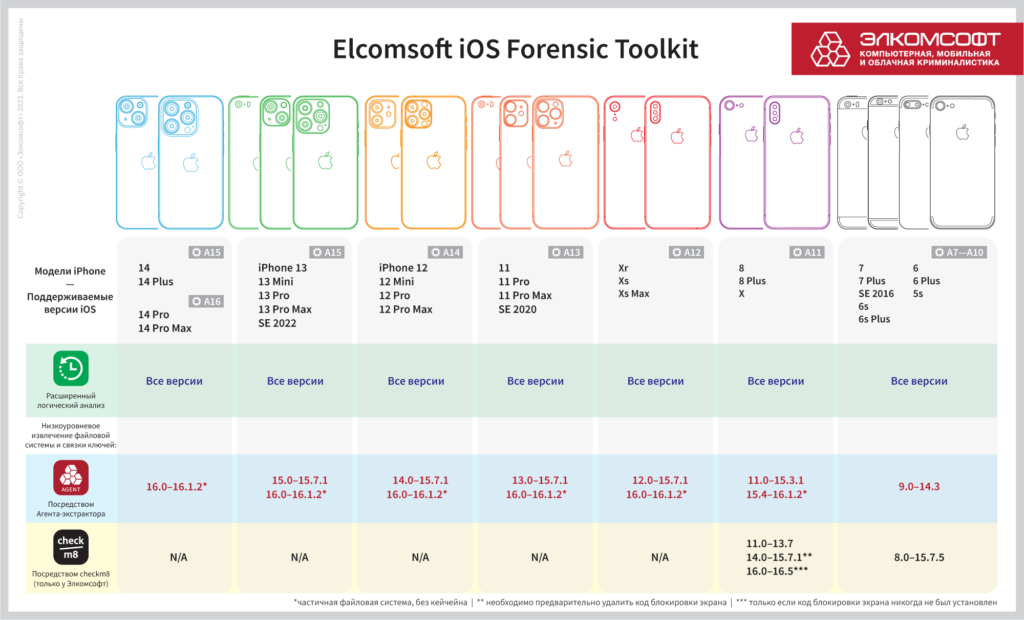

Ранее представленный низкоуровневый механизм частичного извлечения файловой системы для iOS 15.6-16.1.2 доработан: для iOS 15.6 — 15.7.2 теперь доступно извлечение полного образа файловой системы и расшифровка связки ключей. Поддерживаются все совместимые с iOS 15 устройства, за исключением линейки iPhone 8/iPhone X и более старых устройств, для которых поддерживается извлечение посредством checkm8. Для устройств с iOS 16.0 — 16.1.2 по-прежнему доступен только частичный вариант.

Обновлённая таблица совместимости:

Было: частичное извлечение файловой системы

В состав iOS Forensic Toolkit входит агент-экстрактор, представляющий из себя приложение, которое, будучи установленным на исследуемое устройство, пытается повысить уровень доступных привилегий, используя уязвимости в операционной системе.

Для ряда версий iOS существуют эксплойты уровня ядра, позволяющие агенту-экстрактору выйти за пределы «песочницы» и получить доступ к полному набору данных в устройстве, однако для iOS 15.6 и более новых такого эксплойта пока не существует. Для доступа к данным мы использовали уязвимость в менеджменте виртуальной памяти iOS, благодаря которой мы смогли повысить уровень привилегий и выйти за пределы песочницы. Поскольку эта уязвимость не является эксплойтом уровня ядра, изначально с её помощью нам не удалось полностью выйти из песочницы, т.к. некоторые защитные механизмы, влияющие на доступ к определённому набору папок, реализованы непосредственно в ядре. Отсюда возникли ограничения при извлечении файловой системы.

Даже частичный доступ к файловой системе дал многое, включая базы данных ряда программ мгновенного обмена сообщениями и многих приложений, установленных из App Store, а также некоторым (но не всем) системным данным. За бортом остались пароли из связки ключей и данные встроенных в систему приложений, включая многие системные артефакты и текстовые сообщения (SMS). Часть этих данных можно было получить из зашифрованной резервной копии и совместить с этим частичным извлечением, но в реальности это ведёт к дополнительным затратам времени и усилий, которые требуются для такого совмещения (имеющиеся криминалистические продукты для анализа в этом плане далеки от совершенства).

Связка ключей, которую можно получить из зашифрованных резервных копий, также является неполной: в ней отсутствуют важные ключи шифрования, которыми защищают свои базы данных (и, соответственно, историю переписки) такие программы мгновенного обмена сообщениями, как Signal и Wickr.

Стало: полноценное низкоуровневое извлечение

Все ограничения остались в прошлом для всех версий iOS/iPadOS 15: благодаря дополнительным исследованиям мы смогли получить доступ к ранее недоступным данным, включая все записи из связки ключей. Благодаря этому становятся доступными такие данные, как пароли пользователя и ключи шифрования, которыми можно расшифровать данные защищённых программ мгновенного обмена сообщениями Signal, Wickr и других, в которых переписка зашифрована дополнительным ключом. Кроме того, полноценное низкоуровневое извлечение позволяет закрыть лакуны, которые неизбежно образовывались при использовании комбинации частичного извлечения файловой системы и данных из резервной копии.

Новый метод доступен для iOS 15.6, 15.6.1, 15.7, 15.7.1 и 15.7.2, что означает бесшовную поддержку всех существующих на данный момент версий iOS/iPadOS 15, выпущенных для поддерживаемых новым методом моделей устройств. Для более старых версий iOS низкоуровневое извлечение реализовано при помощи других эксплойтов. Поддерживаются устройства из следующего списка:

- A12: iPhone Xr, iPhone Xs, iPhone Xs Max

- A13: iPhone 11, iPhone 11 Pro, iPhone 11 Pro Max, iPhone SE (2nd gen)

- A14: iPhone 12, iPhone 12 Mini, iPhone 12 Pro, iPhone 12 Pro Max

- A15: iPhone 13, iPhone 13 Mini, iPhone 13 Pro, iPhone 13 Pro Max, iPhone SE (3rd gen)

- Все соответствующие модели iPad, включая iPad Air 5 и iPad Pro 5 на процессоре Apple M1

Для более старых устройств, включая линейки iPhone 7, 8 и iPhone X, рекомендуем использовать извлечение посредством эксплойта загрузчика checkm8.