Elcomsoft iOS Forensic Toolkit был и остаётся одним из самых мощных инструментов для экспертов-криминалистов по извлечению данных из мобильных устройств Apple. В очередном обновлении мы расширили поддержку версий iOS, с минимальной задержкой добавив возможность полноценного низкоуровневого извлечения из современных iPhone и iPad, работающих под управлением iOS вплоть до версии 16.5 включительно.

Введение

Агент-экстрактор, получивший обновление, является важным элементом инструментария iOS Forensic Toolkit. Агент — это компактное приложение для iOS, позволяющее извлекать данные из устройств при наличии известного (или пустого) кода блокировки экрана. При запуске агента-экстрактора совершается попытка выхода за пределы «песочницы». Этот процесс достаточно сложен: в iOS используется многослойная защита, для преодоления которой необходима цепочка эксплойтов. Получив требуемые привилегии, агент-экстрактор пытается получить полный низкоуровневый доступ к файловой системе со всеми папками и файлами, а также доступ к ключам шифрования, которые нужны для расшифровки связки ключей, после чего устанавливает канал связи с компьютером эксперта. Несмотря на то, что агент-экстрактор не является в полном смысле «чистым» с точки зрения криминалистики, он остаётся единственным доступным при извлечении данных из современных устройств Apple.

Обновление агента-экстрактора

Представленный в 2020 году агента-экстрактор положил конец использованию джейлбрейков в целях мобильной криминалистики. Все известные публичные (и некоторые неопубликованные) уязвимости, использующиеся для эскалации привилегий, теперь упакованы в код единственного приложения, каковым является агент-экстрактор.

Агент-экстрактор является единственным фактически работоспособным методом, посредством которого можно извлечь данные из современных устройств Apple, собранных на чипах A12 Bionic и более новых, включая модели iPad Pro на чипах M1 и M2. Отдельно отметим ситуацию с устройствами на чипах A11 Bionic (это модели iPhone 8/8 Plus/iPhone X), на которых установлена iOS 16. Для таких устройств, с одной стороны, есть эксплойт загрузчика checkm8, но с другой — он неработоспособен в целях доступа к файловой системе в силу внесённых Apple изменений в iOS 16. Таким образом, агент-экстрактор является наиболее универсальным методом доступа к данным, если известен (или не установлен) код блокировки экрана.

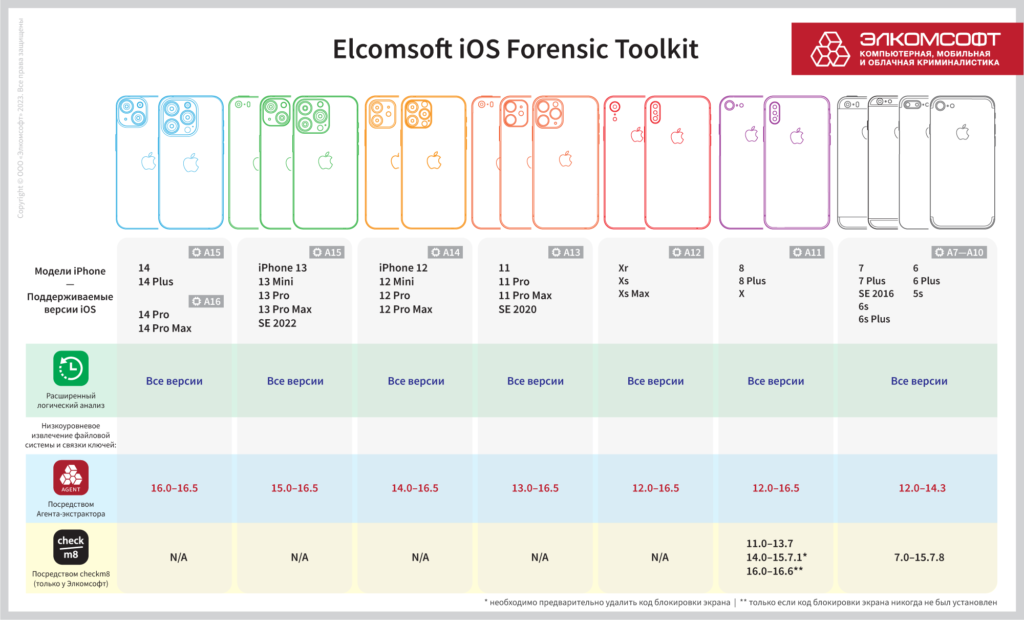

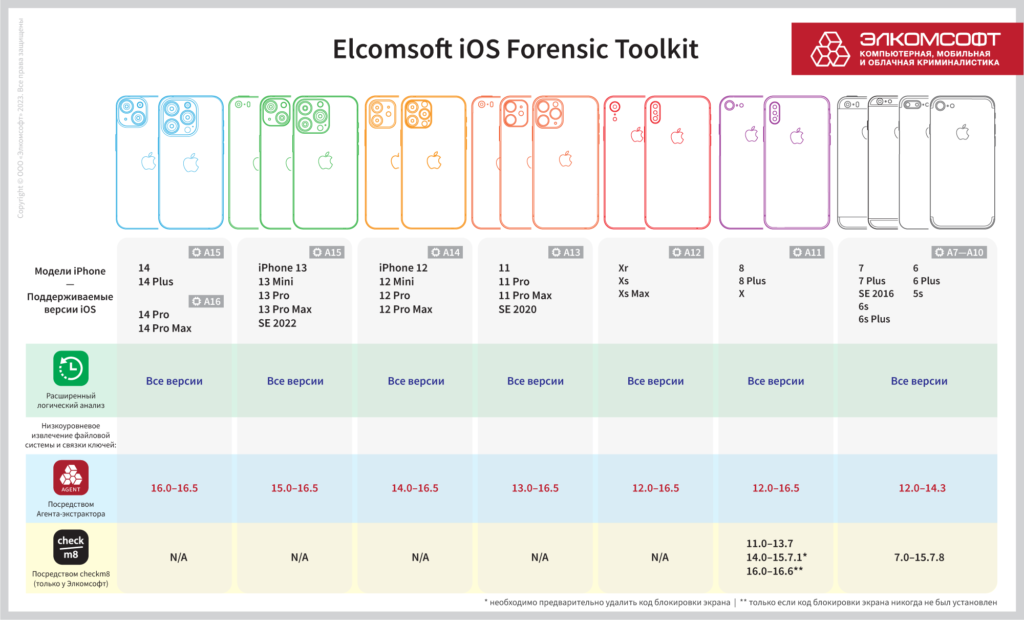

В актуальном обновлении возможности агента-экстрактора были расширены: мы добавили необходимые эксплойты для доступа к файловой системе и связке ключей в iOS и iPadOS до версии 16.5 включительно для устройств на чипах A11 Bionic и более новых. Актуальная матрица поддерживаемых устройств и версий ОС теперь выглядит следующим образом:

Почему небольшое расширение списка ОС является достижением

Мы постоянно работаем над расширением списка поддерживаемых версий iOS, время от времени добавляя поддержку одного или нескольких обновлений. Почему именно это обновление мы считаем важным?

Разработчики Apple постоянно обновляют мобильные версии операционных систем. В отличие от устройств с Android, в большинстве получающих обновления как минимум нерегулярно и чаще всего — с большими задержками, все устройства мобильной экосистемы Apple, как правило, получают обновления одновременно и сразу после того, как эти обновления публикует Apple. Это позволяет компании практически моментально исправлять обнаруженные уязвимости, что, соответственно, сильно осложняет работу поставщиков криминалистического ПО. Новые уязвимости в iOS находят нечасто, а публикуют — с задержкой, что приводит к существенному отставанию поддержки свежих версий ОС средствами мобильной криминалистики.

Настоящее обновление интересно тем, что впервые за долгое время добавлена поддержка полноценного низкоуровневого извлечения из относительно свежей версии iOS, выпущенной всего 2.5 месяца назад. Кому-то этот повод может показаться незначительным, но в среде экспертов-криминалистов такой короткий срок между выходом iOS 16.5 и её поддержкой нашим ПО будет оценен по заслугам.

Отдельно про устройства на чипах Apple A11

Мы уже упоминали устройства на чипах A11 Bionic, куда входят модели iPhone 8, 8 Plus и iPhone X. В момент выхода эксплойта загрузчика checkm8 считалось, что воспрепятствовать ему невозможно: уязвимость в загрузчике — аппаратная. Однако с выходом iOS 16 разработчики Apple сумели усилить защиту (об этом мы писали в статье iOS 16: изменения в подсистеме безопасности), в результате чего эксплойт checkm8 на устройстве срабатывает, но доступа к данным — нет, если на устройстве когда-либо был установлен код блокировки экрана (даже если его впоследствии удалили).

Таким образом, подчеркнём: на устройствах A11 с iOS 16 эксплойт checkm8 потерял практическую эффективность в качестве метода доступа к данным.

Ситуация не слишком упрощается и при использовании программных уязвимостей в iOS. Чип A11 Bionic достаточно сильно отличается от всех последующих, что привело к неработоспособности на нём большинства эксплойтов, поддерживающих соответствующие версии ОС. По этой причине на этих чипах до настоящего времени наш продукт поддерживал лишь частичное извлечение файловой системы (без связки ключей), и только для диапазона iOS 15.4 — 16.1.2 (в это же время для устройств на чипах A12 и более новых уже была полноценная поддержка iOS 16.4).

Эти ограничения остались в прошлом: благодаря использованию нового эксплойта и для устройств на чипах A11 стала доступна полноценная поддержка всего диапазона iOS 15.0 — 16.5.

Минуточку!

При использовании нового метода извлечения потребуется терпение. После того, как устройство будет включено или перезагружено, нужно подождать как минимум минуту (а лучше — две-три минуты) до начала извлечения. В это время будут инициализированы и стабилизированы необходимые системные компоненты. Время ожидания может даже возрасти, если на устройстве установлено множество приложений, запускающихся в фоновом режиме, и ещё возрасти, если вы забудете активировать «полётный» режим и вручную отключить переключатели Wi-Fi и Bluetooth (кстати, делать это обязательно хотя бы из соображений безопасности).

В нашей лаборатории мы протестировали несколько десятков устройств, на которых установлены многочисленные версии iOS. Одно устройство потребовало пяти (!) попыток, перемежающихся перезагрузками; несколько других — по две попытки. Как правило, с первой попытки извлечение срабатывало из устройств с достаточно минималистичным содержимым.

Как мы тестировали

Каждое обновление iOS Forensic Toolkit проходит этап тестирования на максимально разнообразном парке устройств. К сожалению, в одной лаборатории невозможно собрать все устройства, работающие под управлением всех когда-либо выпущенных версий iOS. Тем не менее, мы смогли протестировать работу инструментария на следующих устройствах (модель/версия ОС/чип):

- iPhone 8 & iPhone X, iOS 15.4, 15.6, 15.7.1, 16.0, 16.1, 16.2, 16.3, 16.4, 16.4.1, 16.5 // A11

- iPhone Xs Max, iOS 16.4.1 // A12

- iPhone 11, iOS 16.5 // A13

- iPhone SE (2nd generation), iOS 16.4.1 (а) // A13

- iPad Air (4th generation), iOS 16.5 // A14

- iPhone 13 Pro, iOS 16.5 // A15

- iPhone 13 Pro Max, iOS 16.4.1 // A15

- iPhone 13 Mini, iOS 16.4.1 // A15

- iPhone 13 Mini, iOS 16.5 // A15

- iPhone SE (3rd generation), iOS 16.5 // A15

- iPad Air (5th generation), iOS 16.4.1 // M1

Обратите внимание: используемый в агенте-экстракторе эксплойт может не сработать с первой попытки; устройство может неожиданно перегрузиться. В этом случае просто повторите попытку. Важно подождать по крайней мере минуту после перезагрузки устройства, чтобы дать ключевым компонентам системы стабилизироваться. Кроме того, не забывайте включать режим «в полёте» и при необходимости вручную отключать переключатели Wi-Fi и Bluetooth с целью обезопасить устройство от нежелательного выхода в сеть.

Заключение

Elcomsoft iOS Forensic Toolkit был и остаётся вне конкуренции в области извлечения данных из устройств экосистемы Apple. Благодаря мощному агенту-экстрактору, поддержке всех моделей iPhone, включая актуальную линейку iPhone 14/14 Pro, а также моделей iPad вплоть до чипов M1 и M2, и способности извлечь полный образ файловой системы и расшифровать связку ключей и свежих версий iOS, наш инструментарий предоставляет экспертам полноценный доступ к ценной информации. Недавнее обновление, в котором была добавлена поддержка iOS 16.5 и двух более ранних версий, а также постоянная работа нашей команды разработчиков с целью поддержки более новых версий системы укрепляют позицию iOS Forensic Toolkit в качестве передового решения для извлечения данных из устройств Apple.