В последние годы процесс извлечения данных с использованием iOS Forensic Toolkit (EIFT) претерпел значительные изменения. Предыдущая ветка продукта, линейка EIFT 7, прекрасно работала и была тщательно отлажена. В то же время её доступность была ограничена; фактически, линейка EIFT 7 представляла собой набор скриптов, который автоматизировал использование нескольких включённых в состав продукта утилит и давала пользователю простое текстовое меню, не требуя от него навыков использования каждой отдельной утилиты. В EIFT 8 появилось много новых возможностей, которые вышли за пределы простого текстового меню.

В новой линейке появился более мощный интерфейс командной строки, широкая поддержка новых устройств и операционных систем, на которых может работать продукт. Из-за технических ограничений не все функции стали сразу доступны на всех поддерживаемых платформах. До сих пор есть небольшие различия в функционале между версиями для Windows, Linux и macOS.

Хотя версия для macOS является наиболее полной по функционалу, компьютер Mac имеется не у каждого эксперта. Приобретение даже одного (а тем более — нескольких) таких компьютеров может стать непосильной нагрузкой на бюджет. Большинство экспертов, не использующих macOS, с удовольствием воспользовались бы версией для Windows, но, к сожалению, Windows-версия iOS Forensic Toolkit (на момент написания) является и самой ограниченной по функционалу из-за технических сложностей в разработке. В настоящее время она, в частности, не поддерживает извлечение с использованием checkm8, поскольку запуск эксплойта из Windows оказался достаточно сложной задачей.

Таким образом, если под рукой нет компьютера Mac, следующим вариантом будет использование версии EIFT для Linux (изначально разработанной для Ubuntu). Эта версия в настоящее время уступает редакции для macOS только в деталях, касающихся использования обычных (не-разработческих) учётных записей Apple для установки агента-экстрактора.

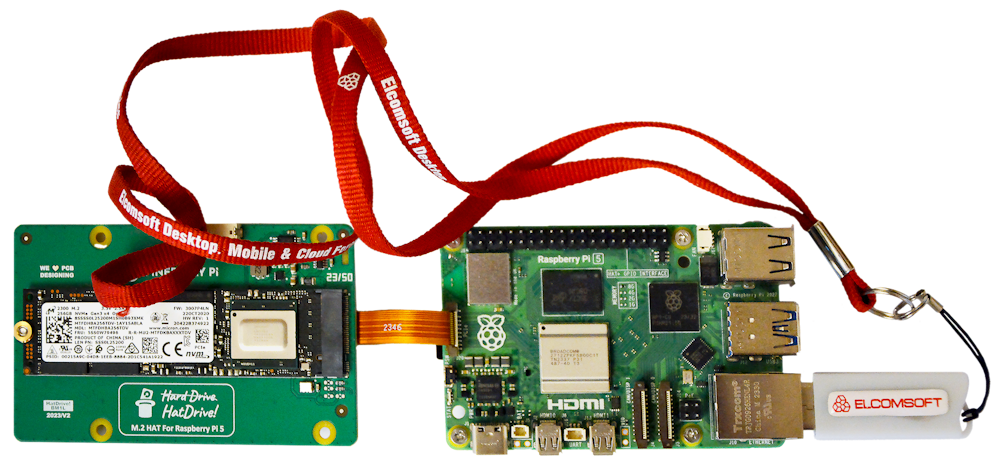

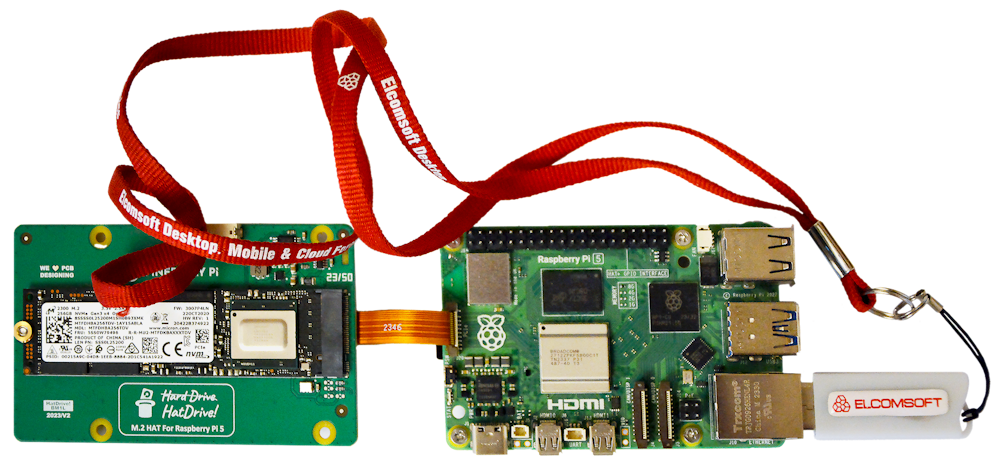

Если у эксперта уже установлена Windows, ставить на тот же компьютер параллельную сборку с Linux может оказаться невыполнимой задачей как с технической, так и с организационной точек зрения. Лучшим вариантом стала бы виртуальная машина с Linux; однако, к сожалению, их использование не поддерживается нашим продуктом, т.к. эксплойт checkm8 из виртуальной машины не сработает. Логичным вариантом было бы приобретение специализированного компьютера для низкоуровневого извлечения данных. Вместо покупки дешёвого ноутбука, который, скорее всего, подведёт, как только вы попробуете его использовать, было бы разумнее приобрести недорогой, но современный одноплатный микрокомпьютер класса Raspberry Pi 5. Raspberry Pi 5 оснащён четырехъядерным процессором, 8 ГБ оперативной памяти и интерфейсом PCIe 2.0, который позволяет подключать SSD-накопители форм-фактора M.2 через соответствующий комплект от стороннего производителя.

Что же касается покупки мощного выделенного ноутбука для Linux (такого, как 2022 LG Gram 17″ Ultralight Notebook), их стоимость не слишком отличается от цены современных MacBook, которые в таком случае являются лучшим выбором.

Elcomsoft Forensic Acquisition System (EFAS)

Чтобы запустить iOS Forensic Toolkit на Raspberry Pi 5, мы создали специальный загрузочный образ, названный Elcomsoft Forensic Acquisition (Operating) System, сокращённо EFAS. Он представляет собой минимальную среду на основе Arch Linux для архитектуры ARM с предустановленными и уже настроенными зависимостями. Для этой цели мы создали специальную сборку iOS Forensic Toolkit для платформы Linux arm64 и тщательно её протестировали, чтобы убедиться в отсутствии «подводных камней». EFAS уже имеет все необходимые зависимости и библиотеки, заранее установленные и правильно настроенные, так что пользователь сможет сразу запустить EIFT и начать им пользоваться.

Примечание: Теоретически возможно запустить сборку iOS Forensic Toolkit для Linux arm64 на других операционных системах, однако официально это не поддерживается, поскольку для корректной работы iOS Forensic Toolkit необходимо установить и настроить несколько зависимостей.

Возможности EFAS

Использование iOS Forensic Toolkit на Raspberry Pi 5

iOS Forensic Toolkit можно загрузить непосредственно на Raspberry Pi из браузера Firefox либо скачать его на компьютер и скопировать на RPI через USB-накопителя или командой scp.

Важно: Не распаковывайте iOS Forensic Toolkit на USB-накопителе, т.к. это может вызвать проблемы при последующем запуске EIFT.

Вместо этого скопируйте zip-файл на RPI (например, на десктоп), после чего распакуйте EIFT уже там (например, с помощью терминала командой unzip EIFT.zip). После этого вы сможете запустить EIFT.

Использование NVME-накопителя

Raspberry Pi 5 поставляется с интерфейсом PCIe 2.0, который можно использовать для подключения SSD в форм-факторе M.2 с помощью соответствующего адаптера от сторонних производителей. При первом подключении накопителя вам может потребоваться разбить его на разделы и отформатировать. Если вы планируете использовать этот накопитель для извлечения данных на Raspberry Pi, а затем отсоединить его и подключить к компьютеру через USB-адаптер для M.2, то лучше отформатировать накопитель в файловую систему, которую поддерживают как RPI, так и ваш компьютер — например, exFAT. Во всех остальных случаях мы рекомендуем форматировать накопитель в BTRFS, использование которой даст некоторые преимущества при работе с Perfect Acquisition и большими образами: BTRFS поддерживает функции COW (Copy On Write) и снапшоты, которые могут быть полезны (EIFT использует COW, если эта функция поддерживается файловой системой).

При использовании iOS Forensic Toolkit убедитесь, что корректно указан выходной путь -o <путь>, который должен указывать на накопитель M.2.

Форматирование накопителя M.2

Сначала убедитесь, что накопитель правильно обнаружен. Это можно сделать с помощью команды lsblk. Вывод должен выглядеть примерно так:

[eift@EFASpi5 ~]$ lsblk

NAME MAJ:MIN RM SIZE RO TYPE MOUNTPOINTS

mmcblk0 179:0 0 119.1G 0 disk

├─mmcblk0p1 179:1 0 160M 0 part /boot

└─mmcblk0p2 179:2 0 118.9G 0 part /

nvme0n1 259:0 0 465.8G 0 disk

└─nvme0n1p1 259:1 0 465.8G 0 part

[eift@EFASpi5 ~]$

Здесь вы можете видеть, что M.2 обнаружен как nvme0n1.

Для разбиения накопителя используйте команду sudo gdisk /dev/nvme0n1. Используйте o для удаления существующих разделов (возможно, потребуется подтверждение y), затем используйте n,1,<enter>,<enter>,<enter>

Далее нажмите w,y , чтобы сохранить изменения на диске.

Далее отформатируйте раздел командой sudo mkfs.btrfs /dev/nvme0n1p1.

После этого можно смонтировать диск в GUI Nemo.

Где взять

Elcomsoft Forensic Acquisition (Operating) System доступна с полностью открытым исходным кодом, а скрипты, используемые для создания образа, доступны в нашем репозитории GitHub. Перейдите в раздел «Релизы» и загрузите последнюю сборку, сгенерированную нашим CI-каналом.

Доверие к операционной системе — это хорошо, но намного лучше, когда вы можете на самом деле проверить, что именно входит в её состав. В конце концов, в области криминалистики эксперты обращаются с чрезвычайно чувствительными данными. В нашей сборке вы можете видеть не только файлы, которые окажутся на образе, но и можете самостоятельно проверить скрипты, которые устанавливают и настраивают программное обеспечение. Кроме того, полный журнал работы CI-провайдера, создавшего образ, также доступен на GitHub, так что вы можете в деталях исследовать, как именно был создан образ. Если и этого недостаточно, вы можете самостоятельно клонировать репозиторий и создать образ локально.

Примечание: Для самостоятельного создания образа вам потребуется хост на Linux и несколько зависимостей, установленных и правильно настроенных, таких как systemd-binfmt и qemu.

На момент написания этого текста EFAS в начальной стадии разработки, поэтому мы ожидаем возникновения «детских» проблем, которые, несомненно, будут устранены в последующих сборках. Ждём вашей обратной связи и предложений — их можно писать непосредственно на GitHub или в нашу службу поддержки.

Заключение