Для извлечения данных из устройств с iOS с использованием эксплойта загрузчика традиционно требовался компьютер с macOS. Версии iOS Forensic Toolkit для Windows и Linux не поддерживали checkm8, что являлось одним из ограничений продукта. В редакции для Linux это ограничение было снято, и у экспертов появился выбор: macOS или Linux. Если же под рукой нет ни Linux, ни macOS, на помощь придёт новая версия инструментария, доступная в виде полностью интегрированного загрузочного образа.

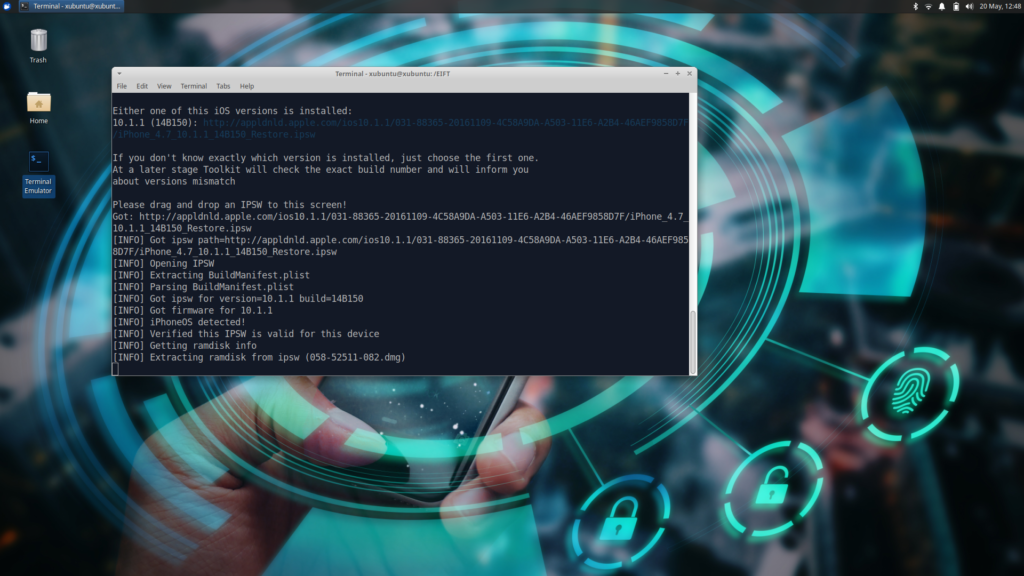

В редакции Live Linux функции инструментария полностью аналогичны расширенному функционалу редакции для Mac, и превышают функционал версии для Windows. Пользователи загрузочной версии EIFT смогут производить низкоуровневое извлечение данных из совместимых устройств на уровне загрузчика, просто загрузив компьютер с внешнего накопителя. Это особенно полезно при работе с устройствами Apple, на которые распространяется уязвимость checkm8. Логический анализ часов Apple Watch последних поколений через беспроводной адаптер тоже доступен только в версиях для Linux и macOS. Разумеется, только этим функционал продукта не ограничен: в загрузочной редакции EIFT доступны и все другие возможности, которые есть в версиях для Linux и Windows.

Версия Live Linux полностью готова к использованию: в сборке предустановлена последняя версия iOS Forensic Toolkit и настроены все необходимые зависимости. На данный момент официально поддерживаются системы с процессорами Intel или AMD; версия для ARMv8 (например, для Raspberry Pi 5) доступна в режиме предварительного тестирования.

Технические спецификации и системные требования

- Операционная система: Ubuntu.

- iOS Forensic Toolkit: предустановлена актуальная версия.

- Процедура обновления: скачать и прошить актуальную сборку Live Linux.

- Минимальные требования: процессор с архитектурой x64/amd64, 2 ГБ оперативной памяти и достаточный объем памяти для сохранения извлекаемых данных.

- Требования к накопителю для сохранения извлечённых данных: внутренний или внешний накопитель, отформатированный в NTFS или exFAT.

Создание загрузочного накопителя

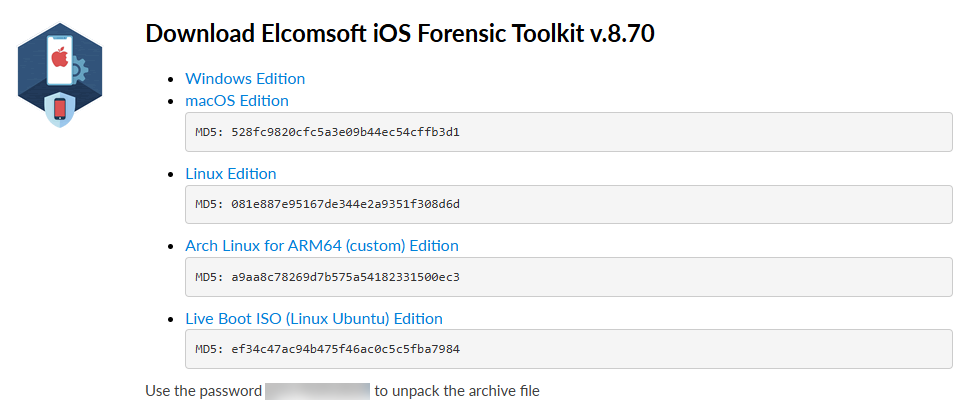

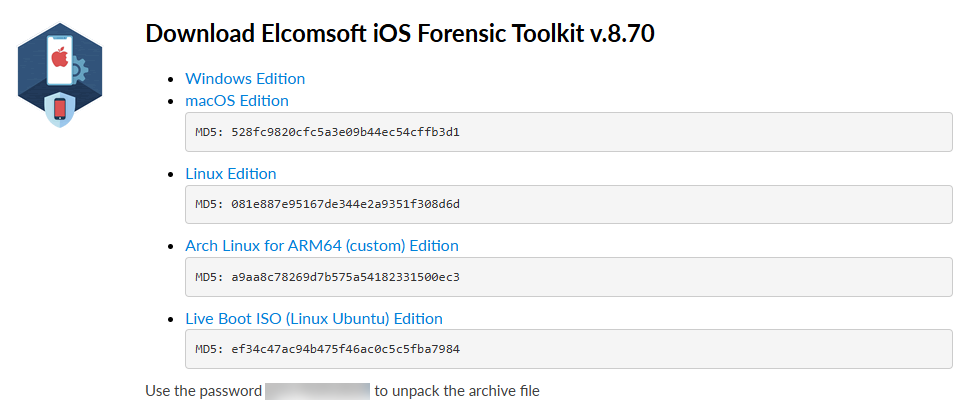

Для создания загрузочного устройства рекомендуем использовать высокоскоростной флеш-накопитель накопитель или внешний SSD. Скачайте ISO-образ инструментария по ссылке https://www.elcomsoft.ru/key.html (потребуется ввести ваш регистрационный код) и запишите его на выбранное устройство с помощью утилиты balenaEtcher (бесплатная утилита с открытым исходным кодом).

После записи загрузочного носителя, нужно настроить BIOS компьютера на загрузку с внешнего устройства и подключить USB-ключ с лицензией EIFT. После этого можно приступать к работе с iOS Forensic Toolkit.

Внимание: обязательно проверьте контрольную сумму после скачивания! Некоторые пользователи жаловались на сбои, возникавшие из-за прерванной загрузки.

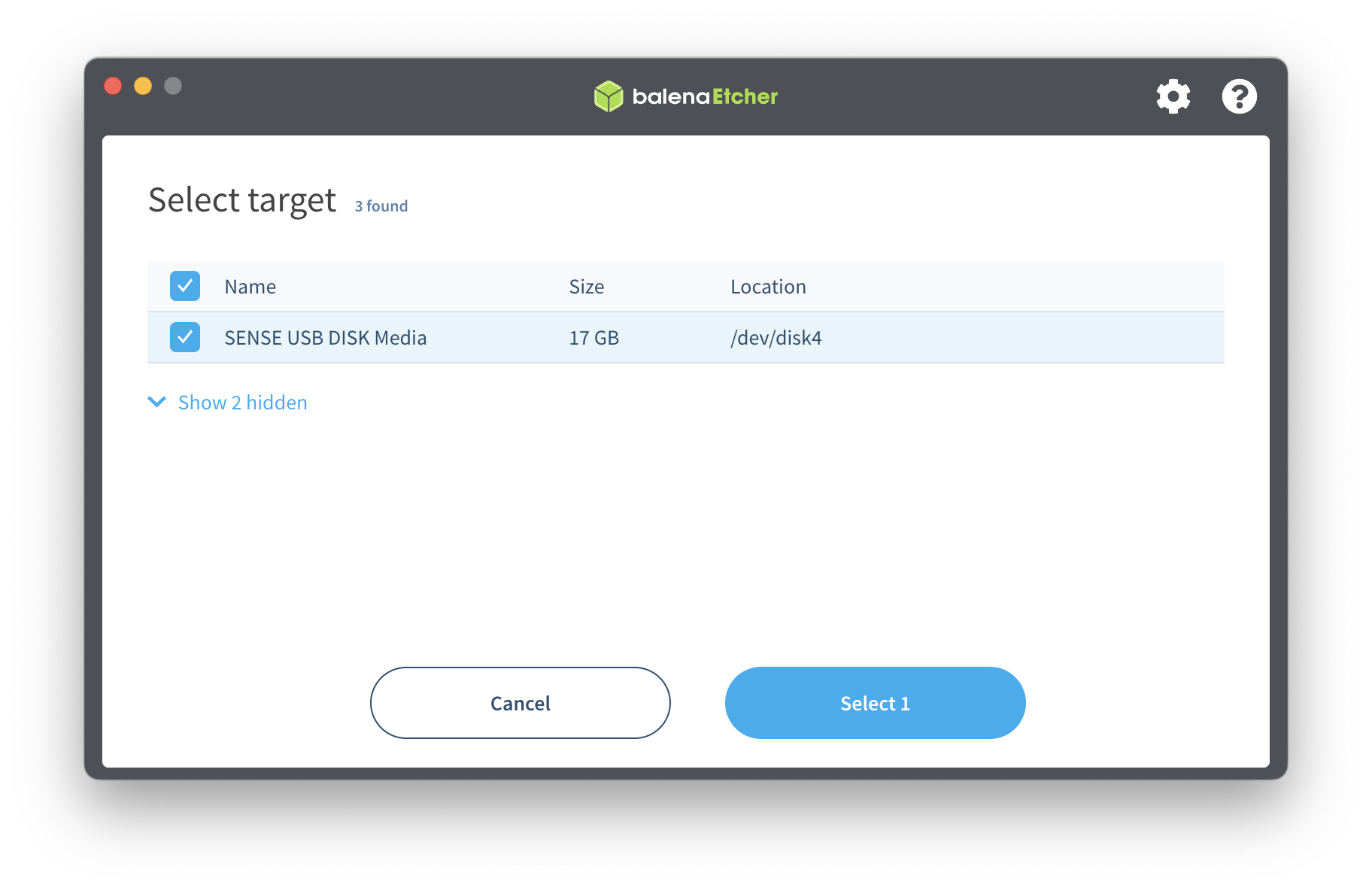

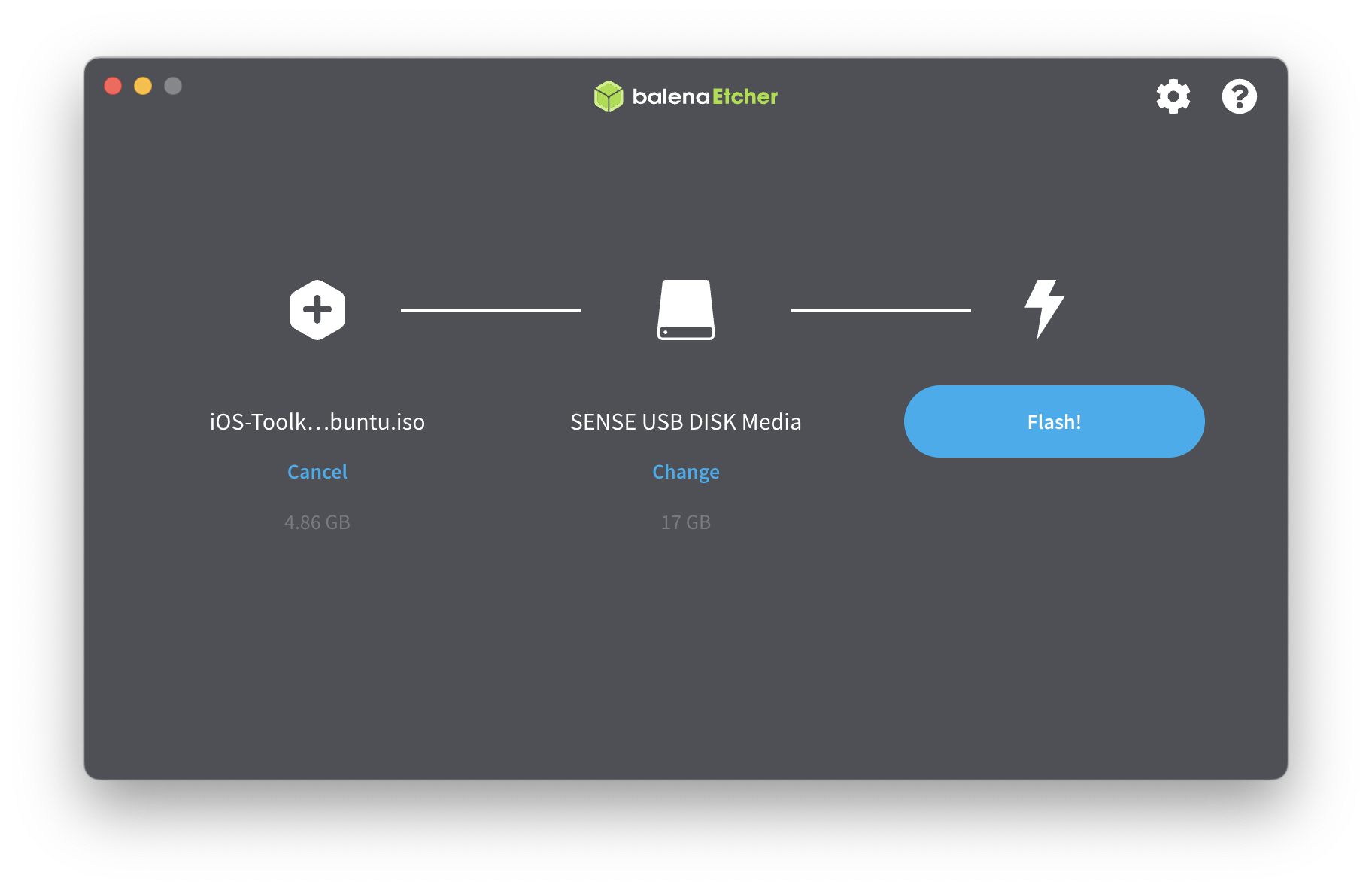

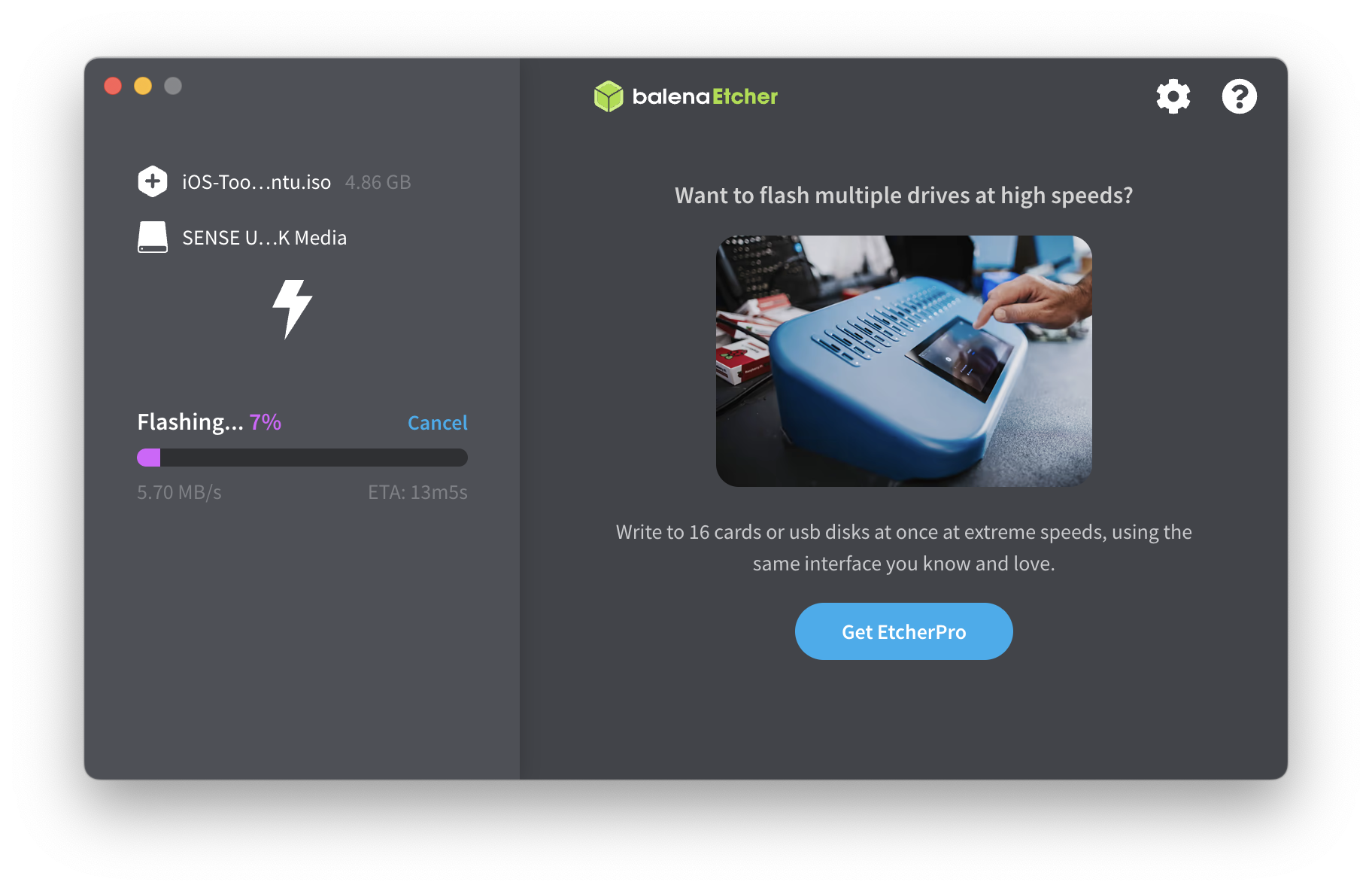

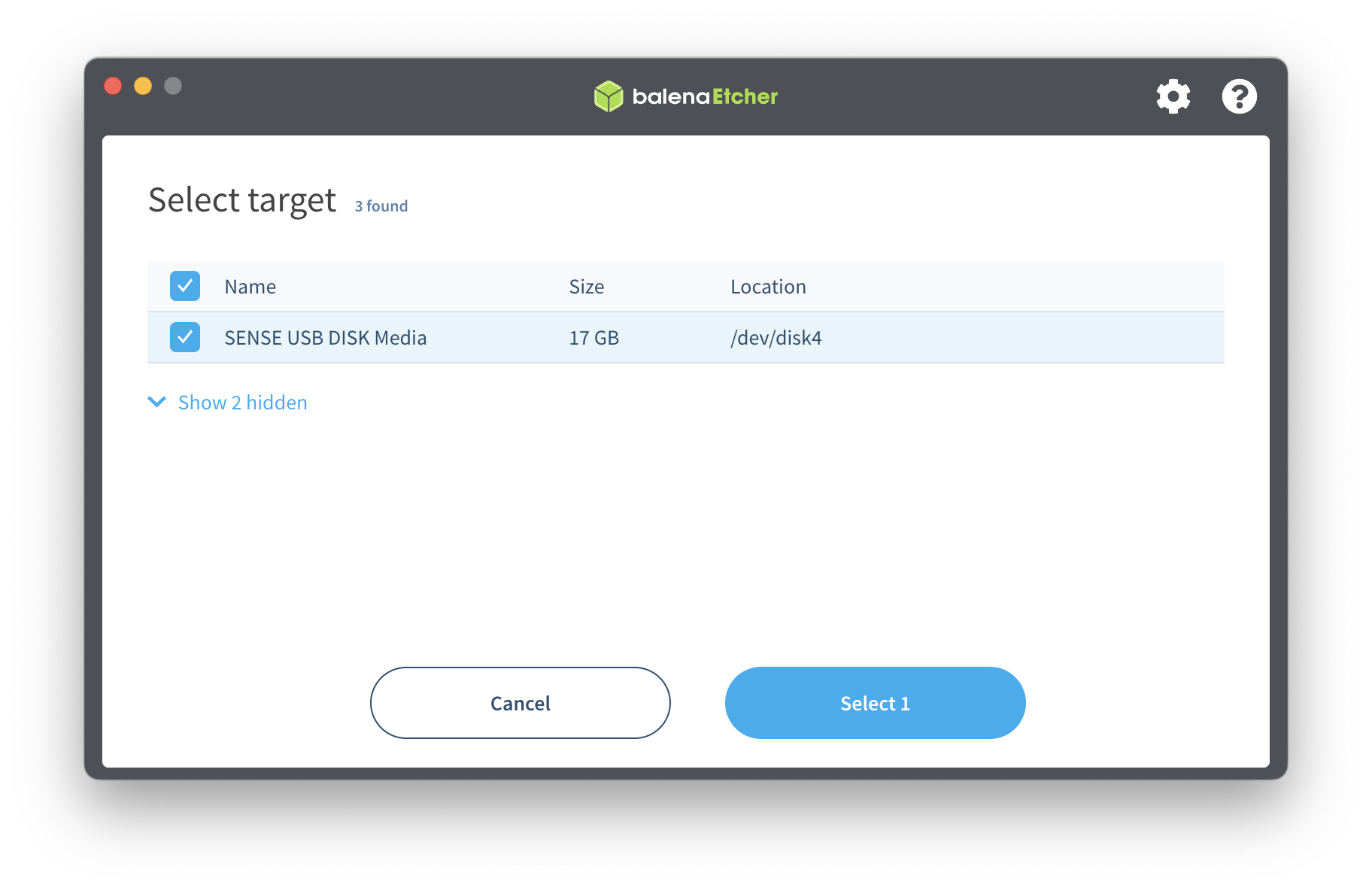

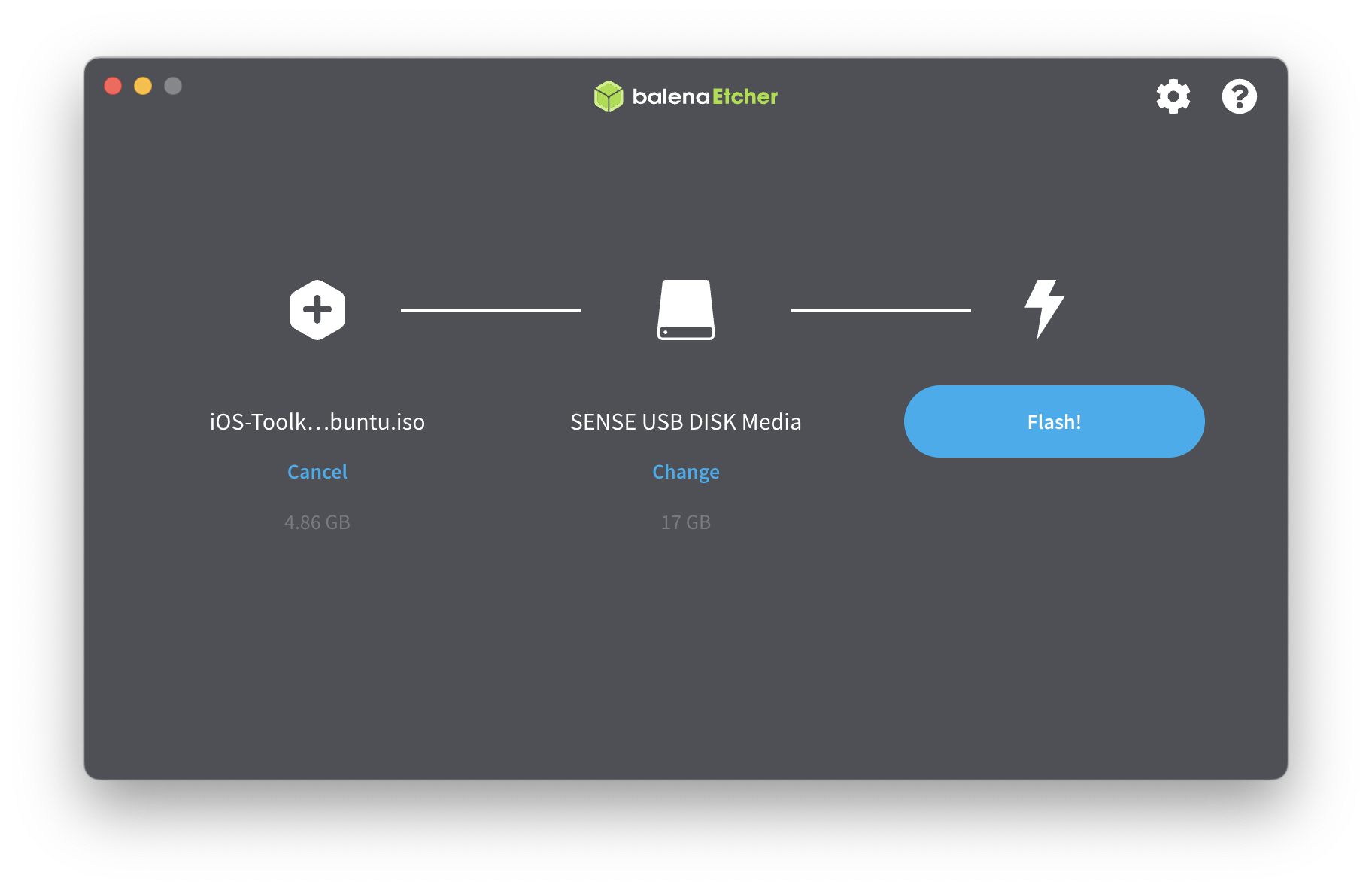

Далее нужно записать скачанный образ на загрузочное устройство. Обратите внимание: все данные на этом устройстве будут потеряны. Мы рекомендуем воспользоваться утилитой balenaEtcher.

Далее нужно выбрать внешний накопитель, на который будет записан образ, и нажать Flash!

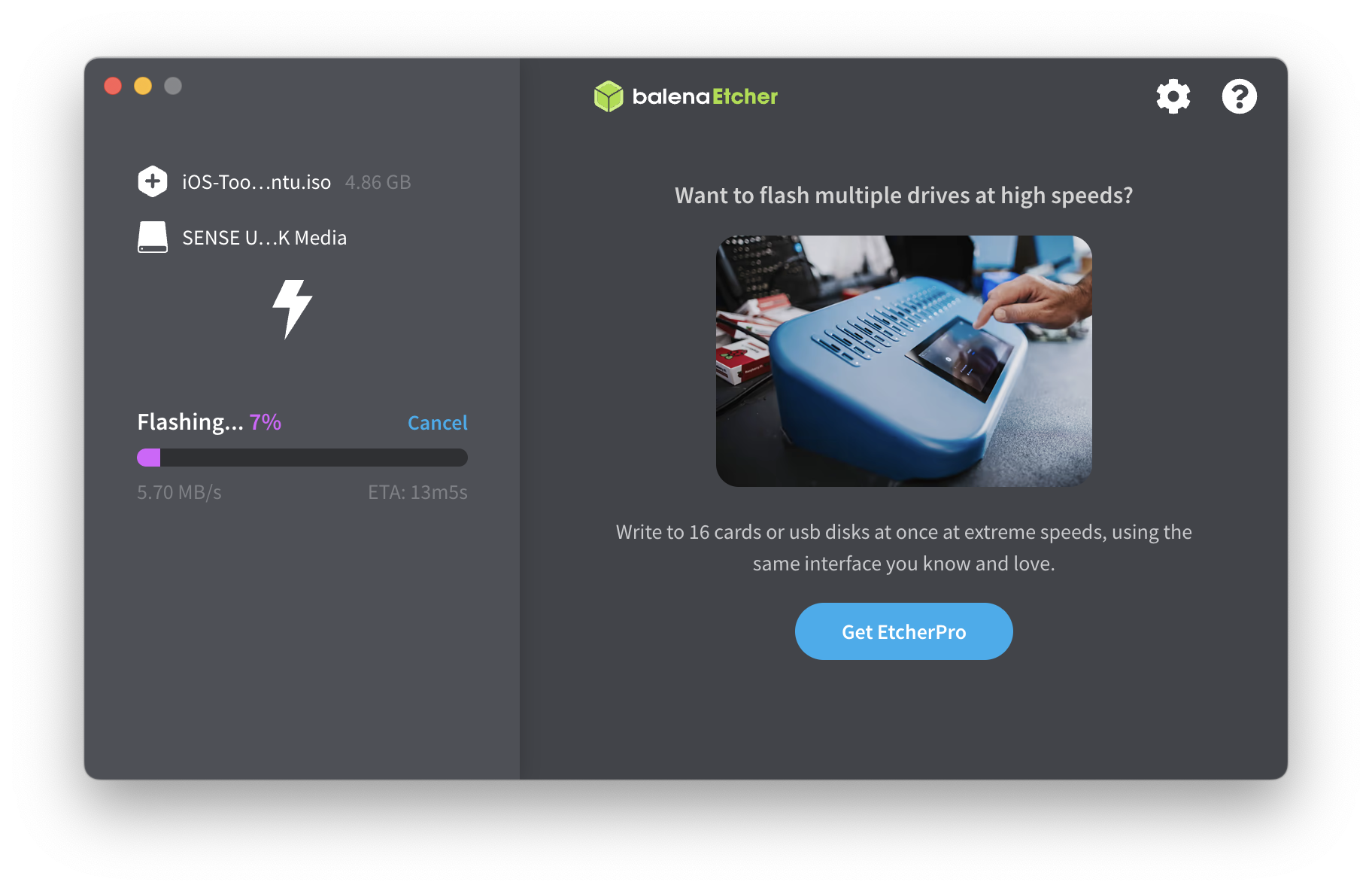

При использовании медленного накопителя процесс может занять длительное время. Ускорить процесс можно с использованием более быстрого накопителя либо прошивкой облегчённой версии образа (с командной строкой).

Далее нужно будет загрузить компьютер с только что записанного накопителя. Для этого может потребоваться войти в UEFI BIOS и разрешить загрузку с внешних устройств и/или изменить порядок загрузки. Эти настройки сильно различаются у разных производителей BIOS, поэтому смысла приводить здесь подробные инструкции нет.

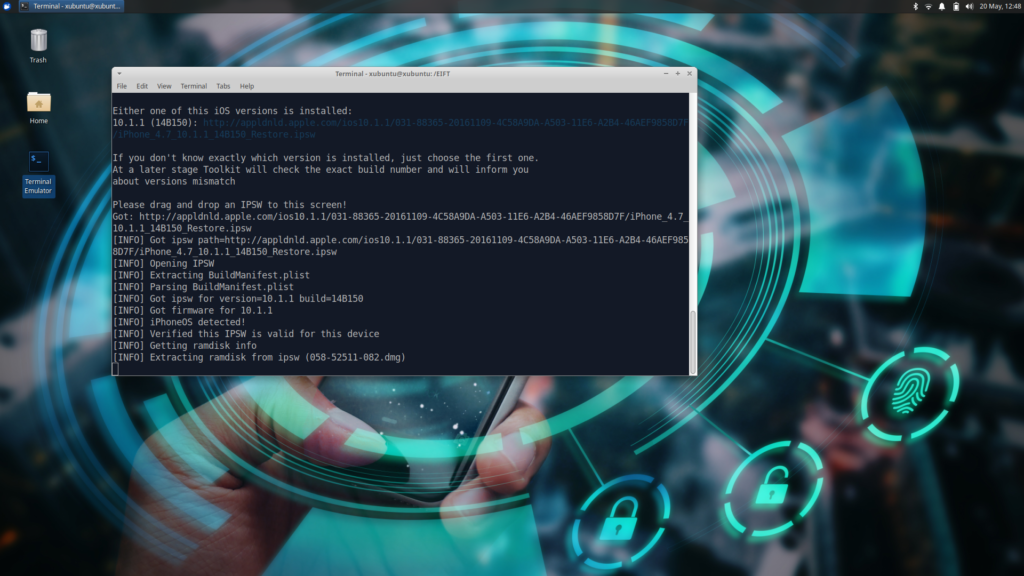

Наконец, после завершения загрузки перед вами появится интерфейс командной строки. Обратите внимание: перед тем, как запускать iOS Forensic Toolkit, нужно подключить лицензионный USB-ключ EIFT; без него инструментарий не заработает. Дальнейшее использование iOS Forensic Toolkit не отличается от использования стационарных редакций.