Многочисленные устройства Apple собирают подробную информацию о работе устройств и взаимодействиях с пользователем. Формат журналов неизменен независимо от того, создаются они на устройствах с iOS, iPadOS, watchOS или tvOS, хотя тип и количество записей, конечно же, будет отличаться. В цифровой криминалистике журналы событий играют важную роль. Запись в журнале событий может помочь установить факт физического присутствия или факт осознанного использования устройства, рассказать о том, что пользователь делал с устройством в тот или иной момент времени и даже в каких условиях оно находилось.

Значение журналов событий для криминалистики

Системные журналы событий Apple — мощный инструмент в арсенале любого эксперта цифровой криминалистики. Логи событий представляют самостоятельную ценность, отлично дополняя другие данные и помогая восстановить действия пользователя с привязкой ко времени. Система журналов изначально создавалась для диагностики и мониторинга производительности; в ней непрерывно фиксируется детальная информация о работе устройства. Для судебных экспертов логи — важный источник данных, отражающих как поведение системы, так и действия пользователя.

Ценными артефактами в логах являются события, связанные с биометрией и аутентификацией. Записи Face ID фиксируют время распознавания лица, направление взгляда, наличие очков и даже температуру сенсора, позволяя подтвердить физическое присутствие пользователя и его намерение разблокировать устройство. Аналогично, Touch ID отражает прикосновения и попытки разблокировки.

Логи также содержат хронологию всех попыток доступа, как успешных, так и нет, с указанием, использовалась ли биометрия или пароль. Процесс SpringBoard регистрирует способ разблокировки, что позволяет определить, когда и как устройство было разблокировано.

Фиксируются изменения состояния системы, такие как перезагрузки, выключения и обновления прошивки, что помогает выявить вмешательство или экстренное изъятие устройства. CoreMotion записывает смену ориентации — например, из портретной в ландшафтную, что позволяет судить о способе использования устройства.

Кроме того, в логах можно найти следы активности AirDrop, Continuity, запусков и сбоев приложений, изменений сети, установки и удаления программ. Даже если приложение удалено, логи могут подтвердить его прежнее наличие.

Журналы событий — мощный инструмент цифровой криминалистики, позволяющий с высокой точностью восстановить действия пользователя и поведение системы, восполняя пробелы в данных благодаря точным меткам времени и охвату всех уровней ОС.

Снапшоты sysdiagnose

Если системные журналы событий ведутся постоянно, а старые записи постепенно вытесняются новыми, то sysdiagnose — это моментальный слепок (снапшот) различных журналов, собранный в конкретный момент времени. Раз созданный снапшот более не изменяется; записи в нём не будут вытесняться более новыми. Sysdiagnose включает в себя широкий спектр системных данных, таких как отчеты о сбоях, использование памяти, журналы ядра и часть унифицированной системы журналов Apple, собранных в момент запуска процедуры sysdiagnose.

Разница между унифицированными журналами и sysdiagnose в следующем. Если sysdiagnose — это моментальный слепок журналов, то унифицированные журналы Apple — это непрерывно генерируемый структурированный поток событий на уровне системы и приложений, поддерживаемый инфраструктурой журналирования ОС. Унифицированные журналы предоставляют точную временную шкалу поведения системы в течение многих дней; они лучше подходят для долгосрочного анализа активности пользователя. Архивы sysdiagnose содержат моментальный слепок унифицированных журналов, захваченный на определенный момент времени, в то время как журналы, собранные с помощью таких инструментов, как консольная команда log collect, покрывают более широкий промежуток времени.

Срок годности и жизненный цикл записей

При работе с унифицированными журналами Apple важно учитывать, что срок хранения большинства записей крайне ограничен. Большинство логов имеют ограниченный TTL (время жизни), исчезая через несколько минут или часов независимо от того, какой механизм извлечения (sysdiagnose или log collect) используется. Командой log collect действительно можно извлекать записи с более длинным TTL (например, 10, 20 или 30), однако таких записей относительно немного. Полагать, что все журналы хранятся 30 дней, в общем случае неверно: об этом подробно рассказано в соответствующей статье.

На практике это означает следующее: журналы событий необходимо извлекать (через CLI) или хотя бы инициировать их сбор (через sysdiagnose) как можно скорее, чтобы успеть зафиксировать важные события.

Тем, кто работает с файлами .logarchive, извлеченными через sysdiagnose, CLI или специализированные инструменты, стоит обратить внимание на бесплатную утилиту iOS Unified Logs v2, разработанную Лионелем Нотари. Программа автоматически обрабатывает логи, формирует отфильтрованную базу данных и криминалистический отчет для проверки целостности данных. Инструмент получил хорошие отзывы и доступен для скачивания внизу соответствующей публикации.

Криминалистическое значение унифицированных журналов и sysdiagnose

В публикации Thesis Friday #7: Apple Unified Log or Sysdiagnose? Тим Корвер проверил влияние способов извлечения журналов на объем и качество возвращаемых данных. Он сравнил снапшот sysdiagnose с архивом, созданным вручную с помощью команды log collect для устройств под управлением iOS, iPadOS и macOS, и обнаружил существенные различия между журналами, полученными разными методами. К аналогичным выводам пришёл и Кристиан Питер в публикации Logs in a Sysdiagnose — It’s about time. В итоге в журналах sysdiagnose оказался подробно документирован тот день, в которой был создан снапшот; полезной информации из предыдущих дней в sysdiagnose было относительно немного. Напротив, журналы, полученные с помощью log collect CLI, предоставили подробную информацию, охватывающую последние 10 дней (для устройства с iOS).

Это согласуется с нашими собственными наблюдениями. Мы собрали журналы sysdiagnose с тестового устройства iOS, и обнаружили, что некоторые журналы содержали события до 10-дневной давности включительно. В то же время такие логи, как Shutdown Log Processes и Shutdown Log Reboots, были датированы до 2022 года, когда тестовое устройство было впервые активировано. То же касается и журналов подключений Wi-Fi.

Что это означает в контексте мобильной криминалистики? Журналы sysdiagnose полезны, если собираются в день происшествия, поскольку содержат события за ограниченный период времени. Если они собираются позже, в них могут отсутствовать соответствующие события. С другой стороны, журналы, собранные с помощью команды log collect, обычно предоставляют более широкую временную шкалу активности пользователя и системы, что делает их более полезными для криминалистического анализа.

Как извлечь журналы sysdiagnose

По умолчанию слепки sysdiagnose не создаются в постоянной памяти устройства; чтобы их извлечь, архив sysdiagnose нужно сначала сгенерировать. Сама процедура зависит от типа устройства — будь то iPhone, iPad, Apple Watch, Apple TV и т. д. — и будет подробно рассмотрена далее.

Есть несколько способов, которыми можно извлечь сгенерированные журналы sysdiagnose. В официальной документации Apple описаны методы, ориентированные на разработчиков, которые слабо подходят для нужд цифровой криминалистики. Вместо них лучше использовать сторонние инструменты, такие как UFADE или iOS Unified Log Tool — или Elcomsoft iOS Forensic Toolkit (EIFT) нашей собственной разработки. Этим инструментом мы и воспользуемся.

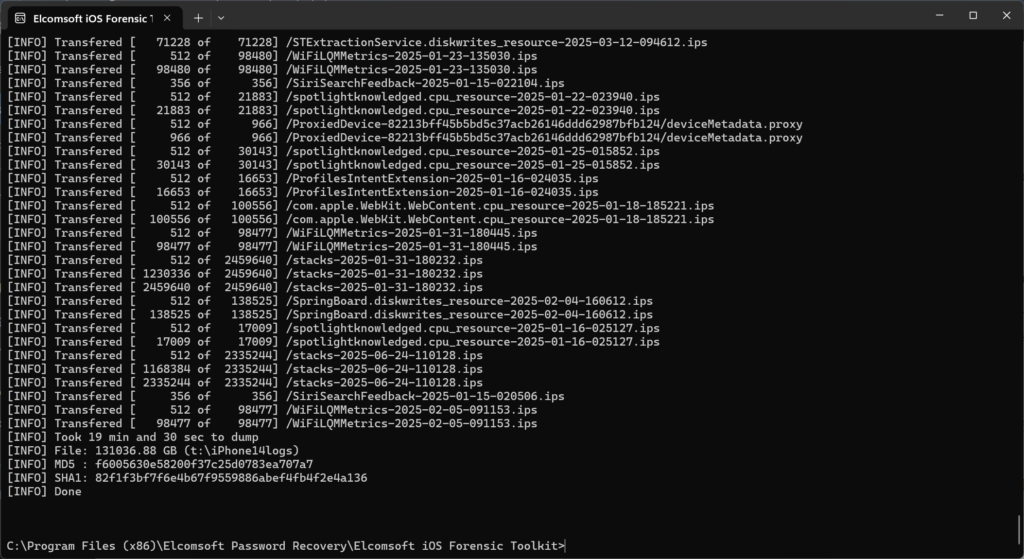

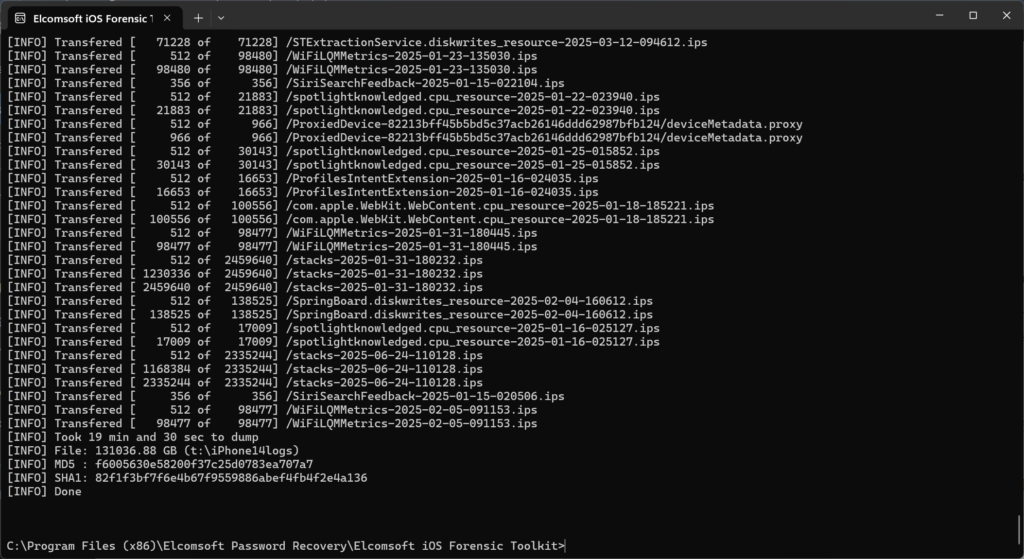

После того, как устройство разблокировано, подключено и сопряжено с вашим компьютером (в случае с iPhone или iPad на устройстве для этого потребуется ввести пароль), можно приступить к извлечению логов sysdiagnose. Для этого используется следующая команда:

На Windows:

eift_cmd normal dumpcrash -o FILEPATH\FILENAME

На Linux и macOS:

./eift_cmd normal dumpcrash -o FILEPATH/FILENAME

Команда извлекает диагностические данные и сохраняет их в указанный файл (FILENAME) по заданному пути (FILEPATH). Логи сохраняются в виде одного TAR-архива, поэтому рекомендуется использовать имя файла с расширением — например, «iPhone14logs.tar».

Важные замечания:

- Если вы используете Windows, на вашем компьютере должна быть установлена программа Apple Devices (ранее iTunes); убедитесь, что после установки её запускали хотя бы единожды. В противном случае не удастся установить сопряжение устройства с компьютером.

- Логи sysdiagnose должны быть заранее сгенерированы на устройстве. В некоторых случаях требуется подождать несколько минут, прежде чем они станут доступны (до 10 минут для iPhone, до 15 минут — для часов).

- Устройство должно быть разблокировано и сопряжено с рабочей станцией, что требует ввода пароля (на iOS/iPadOS).

- Извлечение данных из каталога /DiagnosticLogs/sysdiagnose/sysdiagnose может занять значительное время, особенно если логов много. Ожидание может длиться до 30 минут или дольше. Если процесс затягивается, попробуйте сменить кабель или порт подключения.

Анализ журналов sysdiagnose

ВНИМАНИЕ: Описанный ниже процесс анализирует только небольшую часть журналов sysdiagnose и имеет ограниченную криминалистическую ценность. Описанный метод нельзя использовать для анализа системных журналов из папки system_logs.logarchive, который составляет большую часть архива. В system_logs.logarchive фиксирются события из унифицированного системного журнала на момент создания sysdiagnose. В программе iLEAPP этот журнал можно обработать только в том случае, если его предварительно сконвертировать в формат JSON, а лучше — сразу же создать в этом формате через соответствующий ключ соответствующей команды. В том виде, в котором эта папка представлена в составе sysdiagnose, проанализировать данные можно при помощи других — возможно, коммерческих — инструментов.

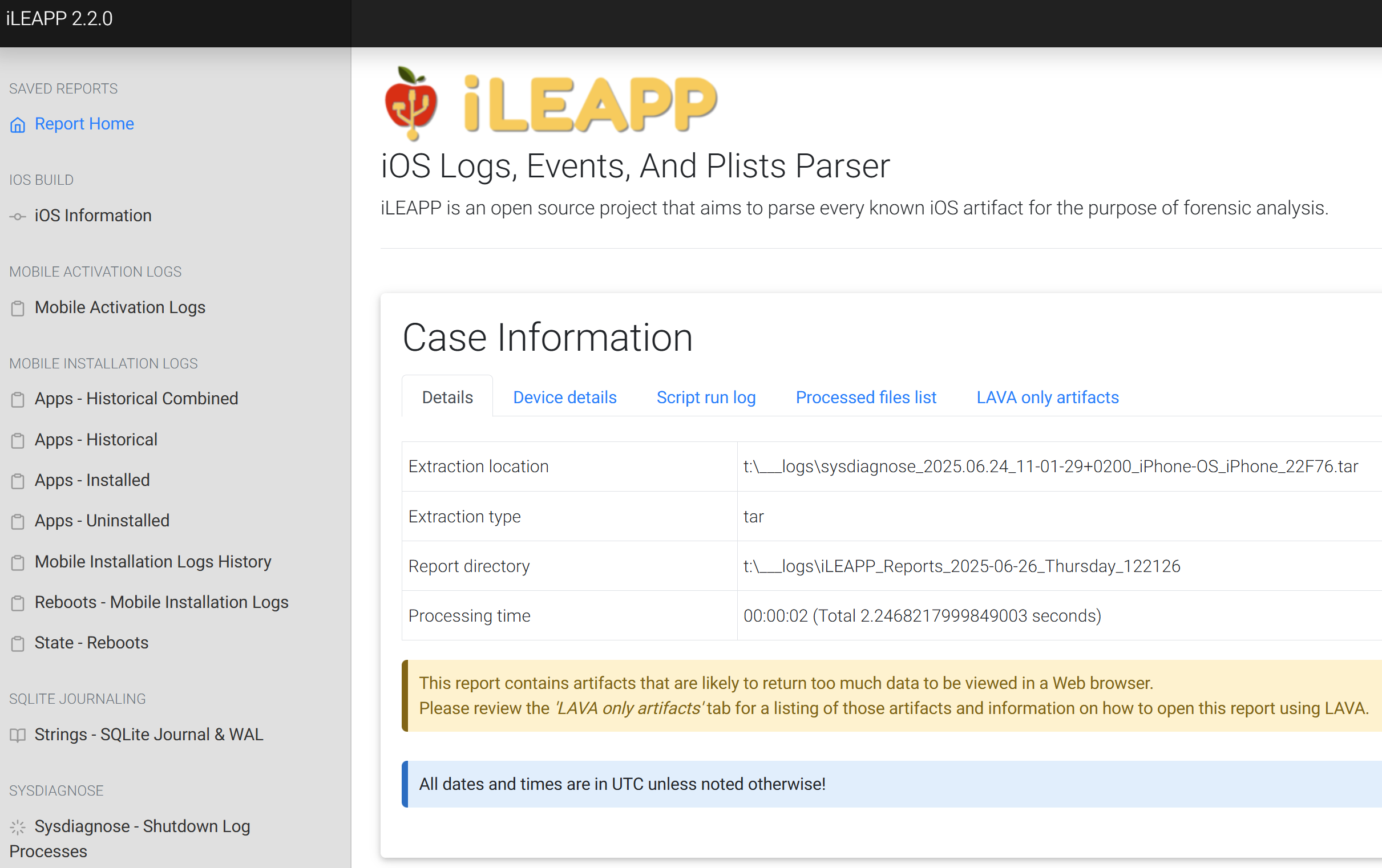

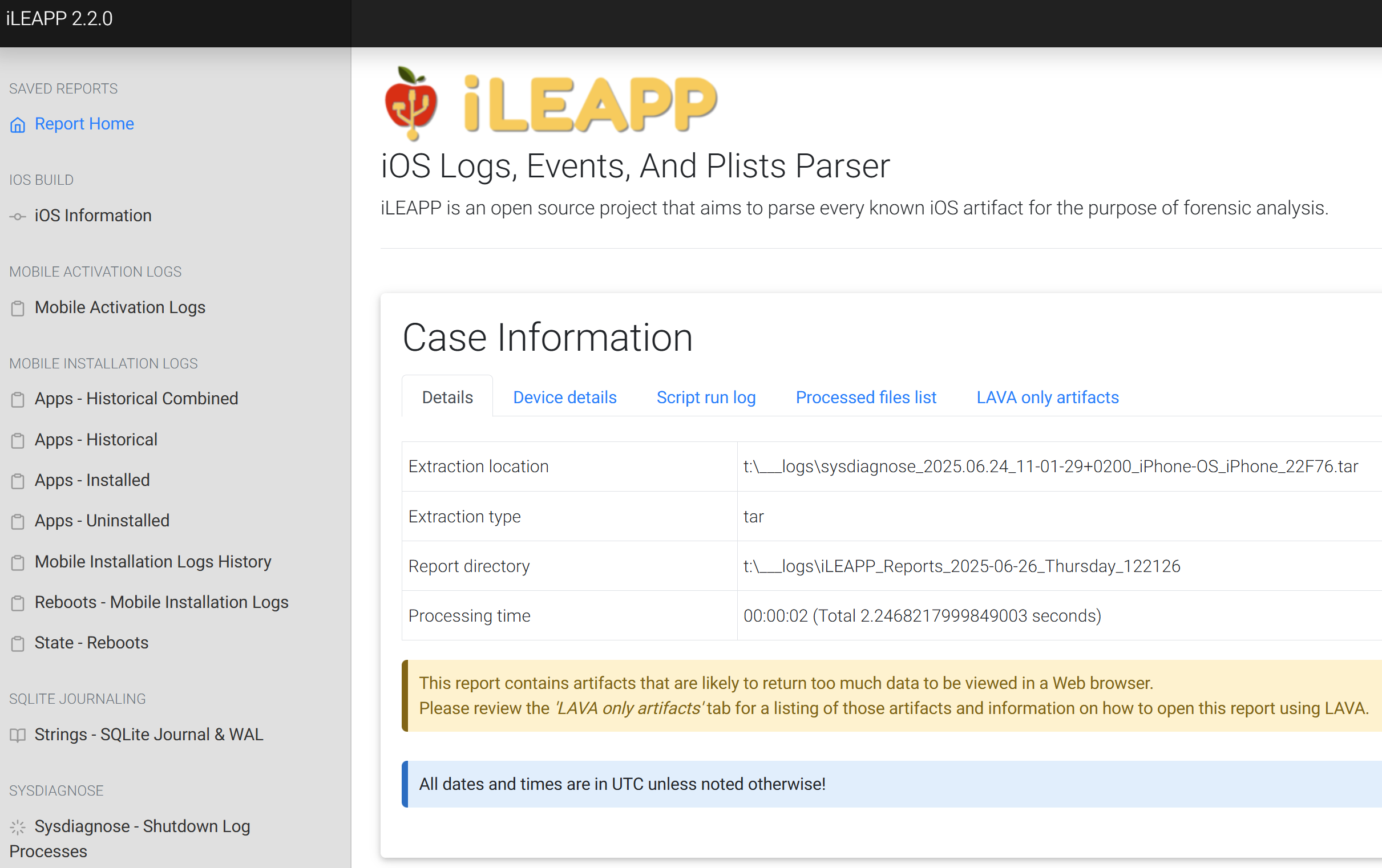

После того как вы извлекли логи sysdiagnose с устройства при помощи EIFT, который сохраняет их в виде архива .tar, следующим этапом становится их анализ и выделение значимых артефактов. Для этого можно использовать одну из нескольких программ. Мы остановились на iLEAPP (iOS Logs, Events, And Plist Parser) — это бесплатный инструмент с открытым исходным кодом, разработанный как раз для анализа артефактов iOS, включая журналы.

iLEAPP автоматизирует процесс извлечения и интерпретации данных из диагностических дампов, отчётов о сбоях, архивов sysdiagnose и других логов. Он поддерживает анализ множества категорий данных: попытки разблокировки экрана, события биометрии, активность приложений и системы, изменение ориентации устройства, события включения/выключения и т. д.

Если использовался iOS Forensic Toolkit, из созданного архива (tar) нужно предварительно извлечь журнал sysdiagnose. Журналы sysdiagnose обычно хранятся по следующему пути (внутри архива):

your-extracted-logfile.tar\private\var\mobile\Library\Logs\CrashReporter\DiagnosticLogs\sysdiagnose

В этой папке найдите архив .tar.gz, его имя может быть похожим на следующее:

sysdiagnose_2025.06.24_11-01-29+0200_iPhone-OS_iPhone_22F76.tar.gz

Извлеките этот файл. Далее вы можете либо извлечь из него архив .tar (тогда в утилите iLEAPP нужно использовать аргумент -t tar) или использовать его как есть (тогда аргумент будет -t gz).

Если вы используете версию на Python, выполните команду:

python3 iLEAPP.py -t tar -o /путь/к/папке/результатов -i /путь/к/sysdiagnose.tar

Если вы используете скомпилированную исполняемую версию (скачанную со страницы релизов), выполните:

ileapp.exe -t tar -o /путь/к/папке/результатов -i /путь/к/sysdiagnose.tar

Если передаётся сжатый архив, то формат команды будет таким:

ileapp.exe -t gz -o /путь/к/папке/результатов -i /путь/к/sysdiagnose.tar.gz

Пояснения к параметрам:

- -t tar — указывает, что входной файл представляет собой .tar-архив (например, полученный через eift_cmd normal dumpcrash);

- -i — путь к входному архиву логов;

- -o — путь к директории, куда будет сохранён отчёт.

После обработки iLEAPP создаёт:

- интерактивный отчёт в формате HTML;

- экспорт в формате CSV;

- извлечённые артефакты, сгруппированные по категориям.

Благодаря модульной архитектуре, iLEAPP автоматически выявляет ключевые данные, что значительно упрощает работу с журналами больших объёмов.

На каких устройствах создаются журналы

Система журналирования есть практически во всех устройствах, выпускаемых компанией Apple. Хотя формат и архитектура логов остаются одинаковыми на всех платформах, каждый тип устройства генерирует уникальные данные в зависимости от поддерживаемых функций, аппаратных возможностей и сценариев использования. В цифровой криминалистике наибольший интерес представляют логи, полученные с мобильных и носимых устройств Apple.

iPhone и iPad — самые популярные и хорошо изученные устройства в контексте мобильной криминалистики. Они генерируют обширные журналы событий, в которых фиксируются попытки разблокировки, использование биометрики, установка, удаление и запуски приложений, изменения состояния системы и другие события, происходящие как по инициативе пользователя, так и в фоновом режиме. Эти логи создаются непрерывно и, если их корректно извлечь, могут отразить подробную картину использования устройства с точностью до минуты.

Apple Watch также ведут журналы, но записи в них в основном описывают события, связанные с физической активностью и параметрами организма пользователя, движением, подключениями и коммуникацией. Хотя такие логи менее детализированы по сравнению с iOS, они всё ещё могут содержать важные сведения, особенно в тех случаях, когда часы сопряжены с iPhone. Из-за отсутствия службы резервного копирования в часах Apple Watch, журналы предоставляет уникальную возможность получить данные в отсутствие других источников информации.

Apple TV, в свою очередь, фиксирует в логах изменения состояния системы, действия, связанные с воспроизведением контента, сетевую активность и взаимодействия с пользовательским интерфейсом. Хотя такие устройства реже становятся объектами криминалистического анализа, они могут сыграть важную роль в делах, связанных с использованием техники в пределах домохозйства; с их помощью можно установить факт физического присутствия человека (но не конкретного пользователя).

HomePod создаёт логи, в которых отражаются взаимодействия с голосовым помощником Siri, сетевые подключения, воспроизведение контента. Такие данные представляют интерес прежде всего в контексте анализа голосовых команд (в логах присутствует только факты о том, что команда была подана, без содержания самой команды или, тем более, записи голоса) и сценариев использования устройства. Так же, как и в случае с Apple TV, c помощью извлечённих из колонки журналов можно установить факт физического присутствия человека.

В контексте журналов событий нельзя не упомянуть и про macOS. В этой ОС журналы событий намного более насыщенные по сравнению с мобильными устройствами. Они могут оказаться полезными в самых разных расследованиях, позволяя восстановить информацию о входах в систему, действиях с файлами и сетевыми подключениями и многом другом. Впрочем, их подробный анализ выходит за рамки данной статьи.

Далее мы рассмотрим, как формируются и извлекаются снимки sysdiagnose на разных устройствах, а также что именно можно из них узнать.

iPhone и iPad (iOS / iPadOS)

Криминалистический потенциал

iPhone и iPad создают обширные журналы событий, фиксирующие широкий спектр пользовательской и системной активности. В логах отражаются события биометрики (сканирования Face ID и Touch ID и их результаты), попытки разблокировки (как успешные, так и неудачные), время запуска приложений, изменения ориентации экрана, сетевые подключения и переходы между режимами питания. Эти записи позволяют получить детализированное представление о поведении пользователя.

Создание логов sysdiagnose

Существует несколько способов создания логов для этих устройств. Apple рекомендует следующий порядок действий:

Создание sysdiagnose с помощью кнопок

Нажмите и одновременно отпустите обе кнопки громкости и боковую (или верхнюю) кнопку на 250 миллисекунд. После этого нужно подождать порядка 10 минут. Если удерживать кнопки дольше одной секунды, устройство просто заблокируется.

Примечания:

- При нажатии кнопок также будет сделан снимок экрана.

- Сбор sysdiagnose начинается после отпускания кнопок.

- На iPhone об успешном запуске сигнализирует короткая вибрация (на iPad вибрации не будет).

Также доступен альтернативный способ, более сложный, который рекомендуется использовать только при невозможности запуска сбора логов с помощью кнопок из-за аппаратных неисправностей.

Использование AssistiveTouch

- Включите AssistiveTouch в меню Settings > Accessibility > Touch > AssistiveTouch. На экране отобразится плавающая кнопка «домой».

- Перейдите в Settings > Accessibility > Touch > Customize Top Level Menu.

- Выберите Custom > Analytics. Рядом появится отметка (✓).

- Запустите сбор sysdiagnose, используя выбранное выше действие (например, двойное нажатие).

Примечания:

- В верхней части экрана появится серая полоса, указывающая на начало сбора логов, а затем вторая — после завершения.

- Сбор данных может занять до 10 минут.

Apple Watch (watchOS)

Криминалистический потенциал

Журналы Apple Watch содержат данные о физической активности и состоянии организма пользователя, события подключения, взаимодействие с приложениями и информацию о сопряжении с iPhone. Эти логи менее детальны по сравнению с журналами iPhone, но они всё же полезны и их стоит исследовать.

Создание логов sysdiagnose

Apple предоставляет возможность сбора логов часов через установку специального профиля разработчика (.mobileconfig) на сопряжённый iPhone. После установки вызов sysdiagnose на самих часах позволяет собрать логи, относящиеся к процессам watchOS.

Подробная инструкция

Сначала необходимо включить журналирование, установив профиль watchOS на сопряжённый iPhone (профиль действует в течение 3 дней).

Затем выполните следующие действия (согласно sysdiagnose_Logging_Instructions.pdf):

- Скачайте профиль на сопряжённый iPhone.

- Откройте его из тела письма.

- Когда появится запрос, выберите «Apple Watch».

- Нажмите «Установить», введите код (если потребуется), согласитесь с условиями и снова нажмите «Установить».

- Перезагрузите устройство.

- Запустите sysdiagnose, нажав и удерживая боковую кнопку и колесо на часах в течение двух секунд, затем отпустите.

Извлечение логов

Существует несколько способов доступа к логам; выбор зависит от наличия адаптера для подключения часов к рабочей станции.

Если у вас есть адаптер

Подключите часы к рабочей станции и используйте iOS Forensic Toolkit точно так же, как для iPhone.

Если адаптера нет

Логи можно переслать с часов на iPhone и извлечь их уже с телефона.

- Поставьте часы на зарядную площадку.

- Убедитесь, что iPhone находится рядом.

- Ожидайте до 15 минут, пока файлы синхронизируются.

Примечания:

- Время создания логов зависит от модели, может занимать 15 минут и более.

- Модель первого поколения (Series 0) особенно медленная.

- Прямое подключение к рабочей станции возможно только при наличии специального адаптера. Иначе используйте альтернативный способ с передачей журналов на сопряжённый iPhone.

Apple TV (tvOS)

Криминалистический потенциал

Логи Apple TV содержат информацию о воспроизведении мультимедиа, навигации по интерфейсу, сетевых подключениях, событиях AirPlay и изменениях состояния системы. Такие логи могут помочь установить физическое присутствие человека (но не установить конкретного пользователя!) и проанализировать время активности, доступ к контенту и использование пульта ДУ.

Создание логов sysdiagnose

Apple предлагает инструкции для разработчиков, использующих профиль для tvOS с портала профилей. Логи можно собирать удалённо с сопряжённого Mac или через Apple Configurator после активации профиля.

Альтернативный способ (для Apple TV 4-го поколения) — удерживать кнопки PLAY/PAUSE и VOL- на пульте в течение 6 секунд. Когда кнопки будут отпущены, на экране появится окно подтверждения. Логи можно отправить на Mac через AirDrop. (sysdiagnose_Logging_Instructions.pdf)

Примечания:

- Если вы исследуете Apple TV 4-го поколения с портом USB-C или используете специальный адаптер, устройство можно подключить к рабочей станции и извлечь журналы событий с помощью iOS Forensic Toolkit.

- Если порта или адаптера нет, можно также создать логи, а затем передать их через AirDrop на Mac.

HomePod (audioOS)

Криминалистический потенциал

Журналы HomePod фиксируют события, связанные с работой Siri, сетевой активностью, воспроизведением звука, распознаванием команд и автоматизацией. Такие данные позволяют установить, когда и как пользователь взаимодействовал с устройством и какие команды были отданы.

Создание логов sysdiagnose

Как и в случае с tvOS, для HomePod необходим профиль разработчика с портала Profiles and Logs. После установки профиля можно вручную инициировать сбор логов через приложение «Дом».

Apple предлагает следующие инструкции:

- Скачайте профиль и установите его на iOS-устройство. Важно: профиль должен быть установлен на iPhone/iPad, а не на сам HomePod, иначе кнопка «Экспорт аналитики» не появится.

- Перезагрузите устройство, если появится соответствующий запрос.

Затем выполните следующие действия:

- Откройте приложение «Дом» на устройстве с iOS.

- Долгим нажатием откройте параметры плитки HomePod.

- Нажмите «Настройки» (раньше — «Подробнее»).

- Выберите «Аналитика».

- Нажмите «Экспорт аналитики».

- Держите устройство с iOS разблокированным до получения логов через AirDrop. Когда генерация журналов событий завершится, HomePod передаст их на устройство.

- В AirDrop выберите «iCloud Drive» или приложение «Файлы» и нажмите «Добавить».

- После завершения передачи нажмите «Готово».

Извлечение логов

Если у вас есть адаптер для подключения HomePod к рабочей станции, используйте те же методы, что и в случае с iPhone. Если адаптера нет, воспользуйтесь альтернативным способом через приложение «Дом» на устройстве с iOS.

Дополнительная информация

Системные журналы Apple хорошо изучены; по этой теме достаточно релевантной информации. Мы отобрали несколько статей, которые, на наш взгляд, могут представлять интерес.

Программы для парсинга и анализа системных журналов:

Общая информация:

Что полезного и интересного можно найти в логах:

Немного о журналах событий macOS:

Заключение

В ближайшее время ожидается обновление iOS Forensic Toolkit, в котором мы серьёзно переработали и улучшили механизм извлечения журналов. Оставайтесь на связи!