По данным опросов, у среднего пользователя интернет есть как минимум 27 учётных записей. В то же время запомнить 27 уникальных, стойких с точки зрения криптографии пароля – задача не для среднего пользователя. Сложилась ситуация, в которой количество учётных записей (и других ресурсов, доступ к которым защищается посредством паролей) в разы превышает количество паролей, которые в состоянии запомнить пользователь. В период с 2012 по 2016 год был проведён ряд исследований, однозначно показавших, что 59-61% пользователей использует одни и те же пароли для защиты разных ресурсов.

Вооружившись статистикой, можно сместить вектор атаки на зашифрованные данные и защищённые паролем ресурсы, потратив время на поиск и извлечение существующих паролей пользователя вместо попыток увеличить вычислительную мощь «лобовых» атак.

Как узнать пароли пользователя и как их правильно использовать для расшифровки данных – тема этой статьи.

Ищем пароли пользователей

По данным опроса, в котором приняли участие порядка 2,000 человек, средний пользователь заходит в 27 учётных записей. В то же время, число уникальных паролей у среднего пользователя намного меньше. Этот факт позволяет рассчитывать на то, что один из паролей (или его модификация) подойдёт для расшифровки файлов, лобовая атака на защиту которых будет чрезвычайно ресурсоёмкой. В действительности порядка 60% пользователей использует набор из одних и тех же паролей для защиты разных ресурсов. Если же считать и тех пользователей, которые варьируют свои пароли в минимальных пределах (например, используя вариации разряда password<>Password<>Password1<>password1967), то их число достигает 70%.

Что это нам даёт? Мы получаем возможность за несколько минут вскрыть до 70% паролей, защищающих файлы и документы с сильным шифрованием. Если вспомнить о том, что скорость перебора паролей к документам в формате Microsoft Office 2013 – всего 7,000 паролей в секунду даже с использованием высококлассного ускорителя NVIDIA GTX 1080, то важность такого подхода станет очевидной.

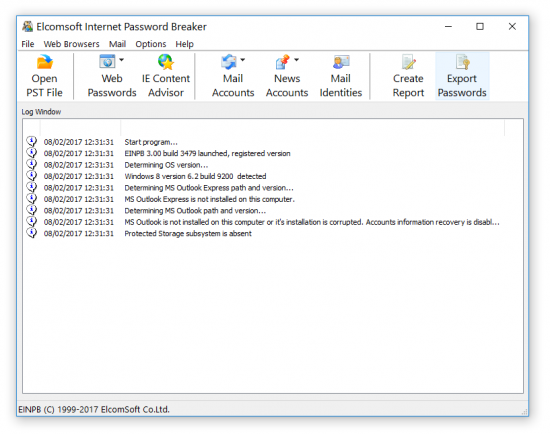

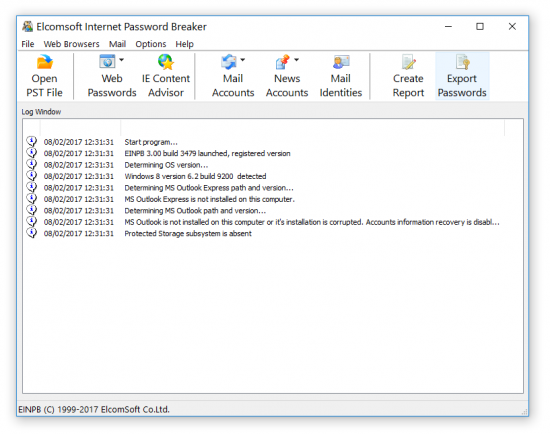

Для извлечения паролей пользователя с его компьютера воспользуемся приложением Elcomsoft Internet Password Recovery. Нам потребуется версия 3.0 или более новая, т.к. именно в ней появился режим автоматического сканирования компьютера с сохранением найденных паролей в файл, подходящий для словарных атак (формат Unicode, убраны дубликаты). Для того, чтобы создать словарь, составленный из паролей пользователя, достаточно воспользоваться кнопкой “Export Passwords” и указать имя файла, в который будут сохранены пароли.

Буквально через несколько секунд все имеющиеся пароли будут сохранены в текстовый файл. Откуда они берутся? Elcomsoft Internet Password Breaker анализирует защищённые хранилища веб-браузеров и почтовых клиентов, включая Chrome, Internet Explorer, Edge, Outlook, Windows Mail и некоторых других. Из браузеров извлекаются данные сохранённых паролей и форм автозаполнения, из почтовых клиентов – пароли к учётным записям POP3/IMAP/SMTP.

Итак, файл создан и готов к использованию. Его можно просмотреть с помощью любого приложения, поддерживающего текстовый формат Unicode, а можно сразу использовать с Elcomsoft Distributed Password Recovery или аналогичным инструментом.

Сколько уникальных паролей нашлось у вас? На моём компьютере – 83!

Как правильно использовать список паролей

Как известно, подбор пароля к некоторым форматам данных может быть чрезвычайно ресурсоёмким. Даже использование последних поколений графических ускорителей не спасёт: скорость атак на тома BitLocker – всего несколько сотен паролей в секунду. Документы Office 2013 взламываются ненамного быстрее – 7,100 паролей в секунду при использовании NVIDIA GTX 1080 в качестве ускорителя.

Использование словарных атак заметно повышает вероятность успешного взлома. Но атака по орфографическому словарю помогает не всегда: с одной стороны, количество возможных вариаций очень велико, с другой – именно ту вариацию, которую придумал конкретный пользователь, автоматическая атака может и пропустить.

Проблему решает использование сверхкомпактного словаря, состоящего исключительно из паролей того же пользователя. По статистике, такой словарь поможет примерно в 60% случаев даже без вариаций. Использование простейшей вариации, добавляющей до 4 цифр в конец каждого пароля (обратите внимание, даже в этом простейшем случае число вариантов для перебора станет больше в 10,000 раз!) заметно увеличивает вероятность успеха. Добавьте вариации с использованием заглавных букв, и вероятность успеха возрастёт до 70%.

Практическая реализация атаки

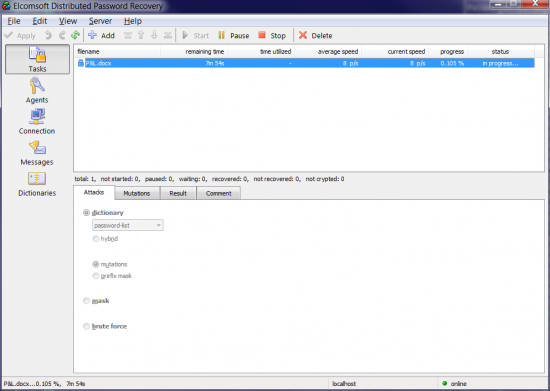

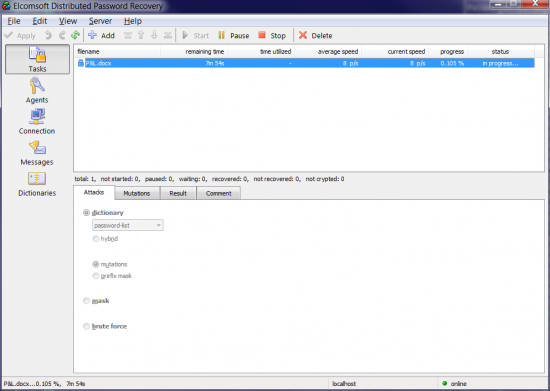

Атака по словарю, составленному из паролей пользователя, показана на примере Elcomsoft Distributed Password Recovery. Последовательность атак необходимо настроить следующим образом.

- Используйте список паролей пользователя (в нашем примере — файл “password-list.txt”) в качестве словаря. На данном этапе – никаких мутаций.

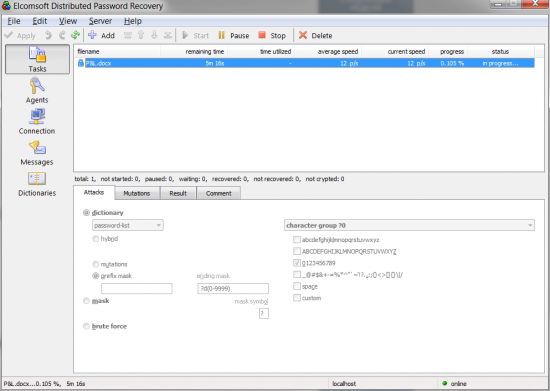

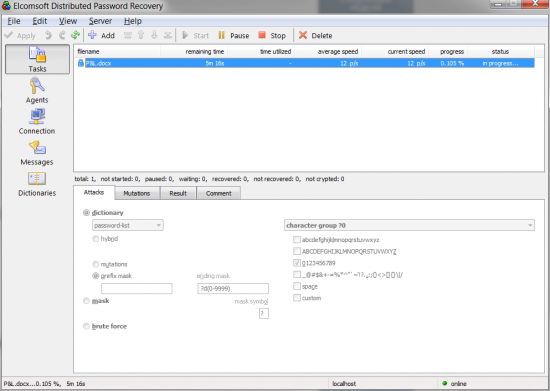

- На втором этапе используем тот же словарь, но зададим мутацию, добавляющую цифры от 0 до 9999 в конец каждого пароля.

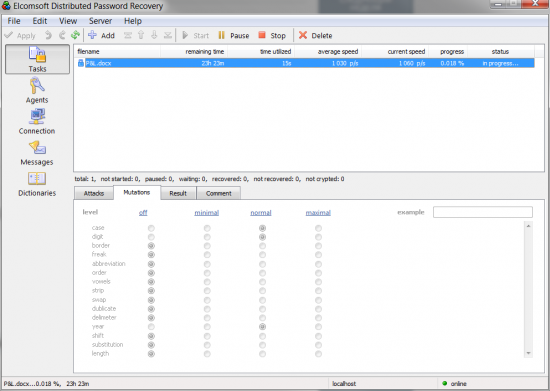

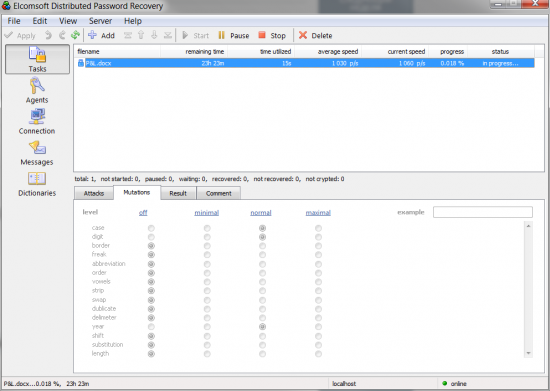

- На последнем этапе включим мутации Case/Digit/Year как показано на скриншоте:

Первый этап будет отработан практически мгновенно. Второй этап проверяет в 10,000 раз больше паролей, чем содержится в самом словаре, поэтому может занять несколько секунд. Последний этап заметно расширяет количество вариантов для проверки, и может занять от нескольких минут до нескольких часов в зависимости от количества паролей в словаре и скорости перебора. У среднестатистического пользователя с помощью данной последовательности раскрывается до 70% паролей.

Заключение

До 70% паролей может быть вскрыто за несколько минут. Идея использовать известные пароли пользователя для расшифровки документов не нова, но до сих пор не была реализована производителями в полном объёме. Совместное использование Elcomsoft Internet Password Breaker и Elcomsoft Distributed Password Recovery позволяет автоматизировать процесс атаки с использованием паролей, извлечённых из компьютера пользователя. В статье упоминаются следующие продукты:

— Elcomsoft Internet Password Breaker (извлечение списка паролей, составление словаря)

— Elcomsoft Distributed Password Recovery (подбор пароля по словарю или методом полного перебора)

— Elcomsoft Advanced Office Password Recovery (восстановление паролей к документам)