В предыдущей статье мы исследовали возможность использования паролей пользователя, извлечённых из его компьютера или из «облака», для ускорения взлома файлов с сильной защитой. Для обычных пользователей использование этого подхода срабатывает в 60-70% случаев. Сегодня же мы рассмотрим другой подход, в процессе которого используем самые популярные пароли из тех, которые «утекли» из крупных онлайновых сервисов в результате хакерских атак.

Как мы уже выяснили ранее, у среднего пользователя есть как минимум 27 учётных записей. Среди этих учётных записей почти наверняка окажутся и такие, которые когда-либо были взломаны. LinkedIn, eBay, Twitter, Dropbox – все эти сервисы объединяет то, что в разные годы хакеры извлекали из них учётные данные пользователей, включая пароли. Mark Burnett (https://xa.to/) проделал большой труд, собрав все известные утечки воедино и обработав данные. Марк отсортировал все утёкшие пароли по популярности и составил список (забегая вперёд – готовый словарь для словарных атак) из 10,000 наиболее распространённых паролей. Читателям, владеющим английским языком, усиленно рекомендуем ознакомиться с первоисточником: https://xa.to/top10k

Анализ паролей из утечек позволил обнаружить интересные закономерности в поведении англоязычных пользователей.

• 0.5% пользователей используют слово password в качестве пароля

• 0.4% пользователей в качестве пароля используют последовательности password или 123456

• 0.9% используют password, 123456 или 12345678;

• 1.6% используют пароль из десятки самых распространённых (top-10)

• 4.4% используют пароль из первой сотни (top-100)

• 9.7% используют пароль из top-500

• 13.2% используют из top-1,000

• 30% используют из top-10,000

А если увеличить размер словаря и вместо top-10,000 использовать, скажем, список из десяти миллионов паролей (https://xa.to/10m)? Увы, заметного прироста эффективности мы не получим: наши исследования показали, что пароль из списка top-10,000,000 будет найден у 33% пользователей. Соответственно, использование компактного словаря из 10,000 «утёкших» паролей с 30% вероятностью успеха выглядит более эффективным использованием вычислительных ресурсов.

Вооружившись статистикой, попробуем сместить вектор атаки на зашифрованные данные и защищённые паролем ресурсы. Вместо бесконечного увеличения вычислительной мощности системы, на которой производится перебор паролей, подключим словарь из 10,000 самых популярных паролей и проведём быструю атаку по словарю. Даже на самых стойких форматах на системе, оборудованной единственной видеокартой класса NVIDIA GTX 1080, время, потраченное на такую атаку, составит считанные секунды.

Для чего нужен список паролей

Подбор пароля к некоторым форматам данных может быть чрезвычайно ресурсоёмким. Даже использование последних поколений графических ускорителей не спасёт: скорость атак на тома BitLocker – всего несколько сотен паролей в секунду. Документы Office 2013 взламываются ненамного быстрее – 7,100 паролей в секунду при использовании NVIDIA GTX 1080 в качестве ускорителя.

Использование словарных атак заметно повышает вероятность успешного взлома. Но атака по орфографическому словарю помогает не всегда: с одной стороны, количество возможных вариаций очень велико, с другой – именно ту вариацию, которую придумал конкретный пользователь, автоматическая атака может и пропустить.

В предыдущей статье был описан метод, в котором использовался сверхкомпактный словарь, состоящий исключительно из паролей того самого пользователя, файлы которого мы пытаемся расшифровать. Такой словарь способен помочь в 60-70% случаев в зависимости от выбранного уровня мутаций.

Сейчас же мы воспользуемся другим словарём, состоящим из 10,000 паролей, которые чаще всего используют другие пользователи. По данным Марка Бёрнетта, такая атака может успешно сработать приблизительно в 30% случаев (данные справедливы для англоязычных пользователей). Время, потраченное на атаку – считанные секунды.

Практическая реализация атаки

Для проведения атаки нам потребуется словарь, составленный из 10,000 самых популярных паролей.

По следующей ссылке доступно множество самых разнообразных словарей, включая словари, составленные из паролей, популярных в странах, в которых не говорят на английском языке: https://github.com/danielmiessler/SecLists/tree/master/Passwords

Прямая ссылка на скачивание словаря top-10,000: https://raw.githubusercontent.com/danielmiessler/SecLists/master/Passwords/10k_most_common.txt

Наконец, скачать файл, в котором содержатся 10 миллионов паролей, можно по ссылке из оригинальной статьи Марка Бёрнетта: https://xa.to/10m

Обратите внимание: в файле с 10 миллионами паролей также содержатся другие данные. Вам потребуется применить фильтр для того, чтобы создать на его основе пригодный к использованию словарь.

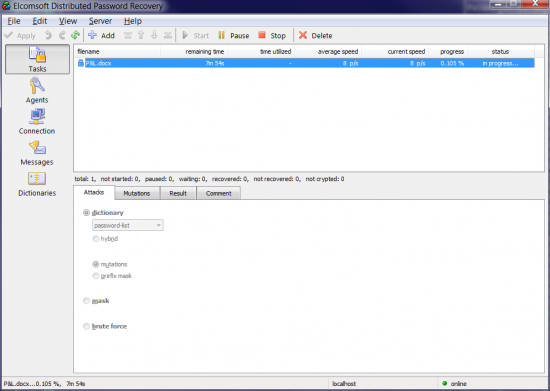

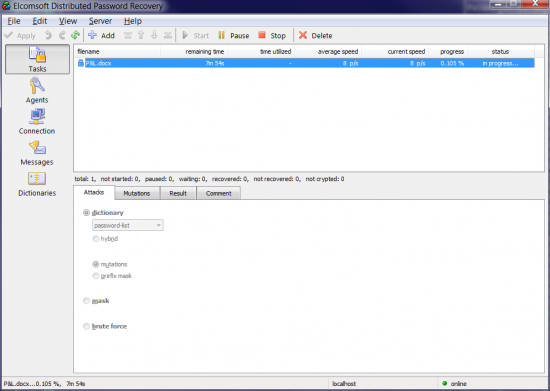

Атака по словарю, составленному из самых распространённых паролей, показана на примере Elcomsoft Distributed Password Recovery. Последовательность атак состоит из единственного шага, который необходимо настроить следующим образом.

- Используйте список top-10000 (в нашем примере — файл “password-list.txt”) в качестве словаря. Обратите внимание, все мутации выключены.

Этот этап будет отработан практически мгновенно – за считанные секунды. У среднестатистического англоязычного пользователя с помощью данной последовательности раскрывается до 30% паролей.

Заключение

Использование утечек позволяет вскрыть пароли порядка 30% пользователей за считанные минуты, а время атаки – считанные секунды. При наличии доступа к компьютеру пользователя существует возможность создания более релевантного словаря. Если же такой возможности нет, то использование словаря, состоящего из 10,000 самых популярных паролей, позволит повысить вероятность успеха при минимальных затратах времени. В статье упоминаются следующие продукты:

— Elcomsoft Internet Password Breaker (извлечение списка паролей, составление словаря)

— Elcomsoft Distributed Password Recovery (подбор пароля по словарю или методом полного перебора)

— Elcomsoft Advanced Office Password Recovery (восстановление паролей к документам)