Совсем скоро на экранах ваших телевизоров! Наши разработчики впервые успешно извлекли полный образ файловой системы из телеприставки Apple TV 4K, работающей под управлением последней версии tvOS 26. Это стало первым в истории низкоуровневым извлечением из операционной системы Apple 26-го поколения — семейства, в которое также входят iOS 26, iPadOS 26, watchOS 26 и audioOS 26. Ранее этого не удавалось добиться никому — даже крупнейшим игрокам на рынке цифровой криминалистики!

Полный анонс с техническими подробностями и пошаговым руководством для iOS Forensic Toolkit выйдет совсем скоро, а пока посмотрим на то, что у нас получилось.

Особенности Apple TV

Apple TV 4K первого поколения (модель A1842, выпущеная в 2017 году) построена на базе процессора A10X SoC — того же, что используется в iPad Pro 2. (Забавно, но iPad Pro 2 так и не получил даже iPadOS 18, а Apple TV 4K на том же процессоре работает на tvOS 26.)

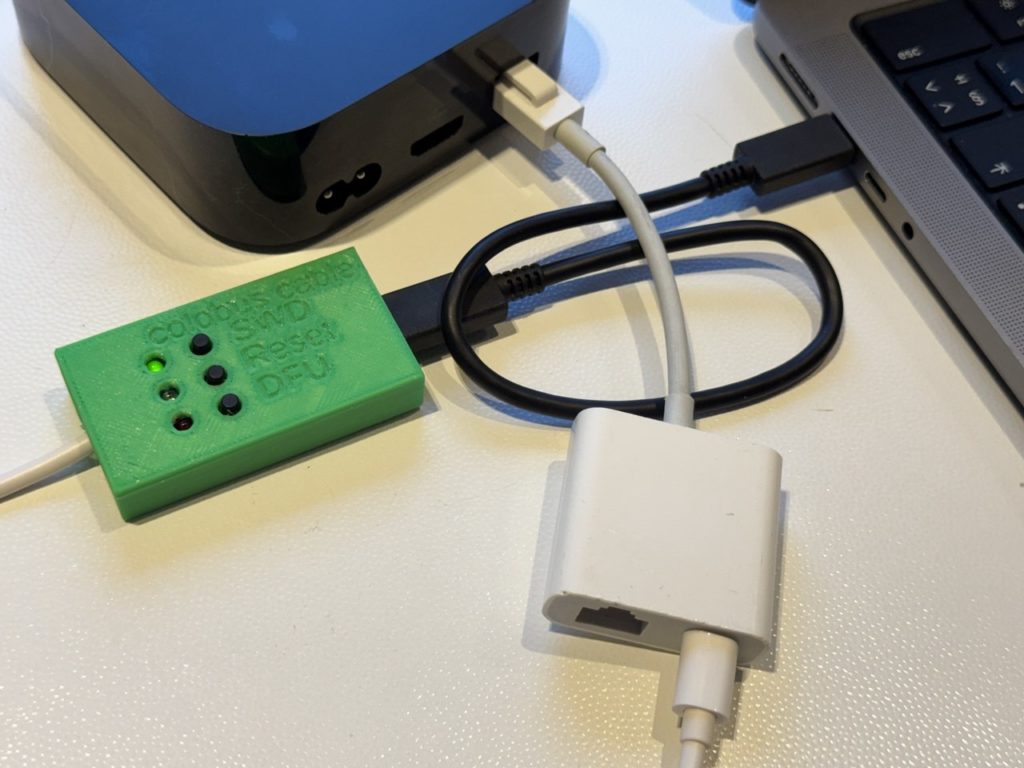

Это первая модель Apple TV без порта USB-C. Однако под разъёмом RJ-45 есть скрытый порт Lightning, для подключения к которому потребуется адаптер Foxlink X892 GoldenEye — его можно найти во многих магазинах примерно за $25.

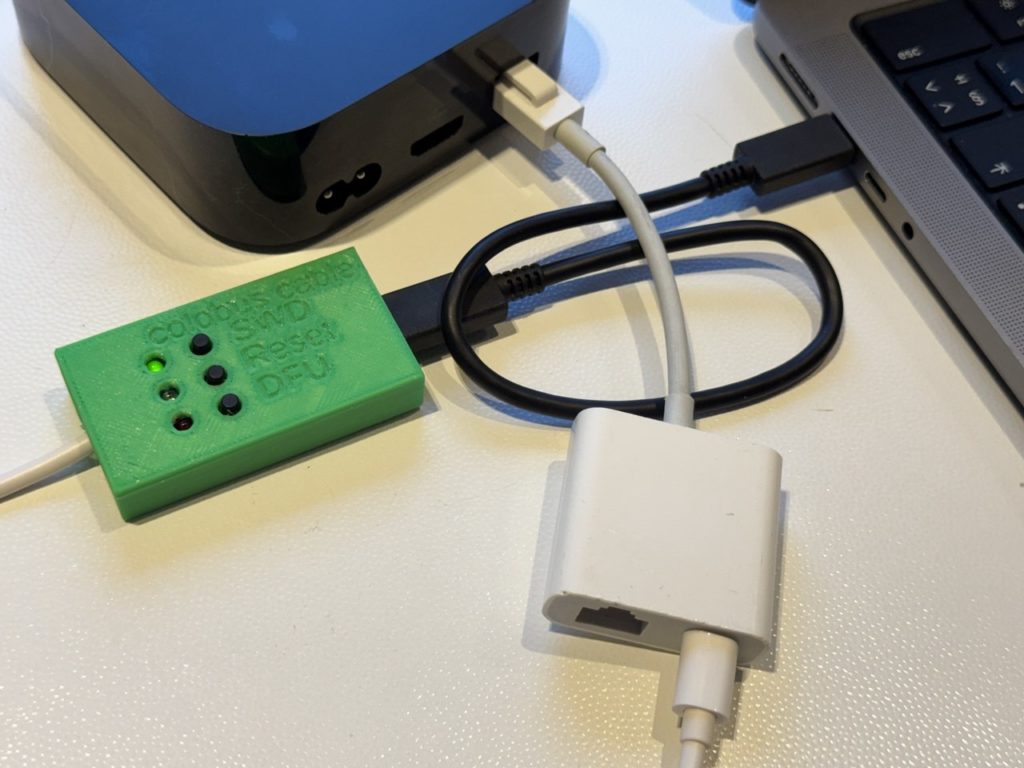

Перевести устройство в режим DFU на этой модели не так просто — сделать это с помощью пульта, как в старых версиях, уже нельзя. «Хакерский» способ предполагает разборку устройства и замыкание определённых контактов, но есть гораздо более удобный и безопасный метод, о котором мы уже писали ранее: использование кабеля DCSD. Мы рекомендуем кабель Colobus (в режиме SWD) — он надёжен, обладает дополнительными функциями и подключается к хосту через USB-C. Это значит, что стандартный кабель USB-A – Lightning (который обычно нужен для эксплойта checkm8) можно заменить обычным кабелем USB-C.

Чтобы ввести устройство в режим DFU, подключите кабель Colobus сначала к Apple TV, затем к ПК, и только после этого подайте питание на приставку.

Как это работает

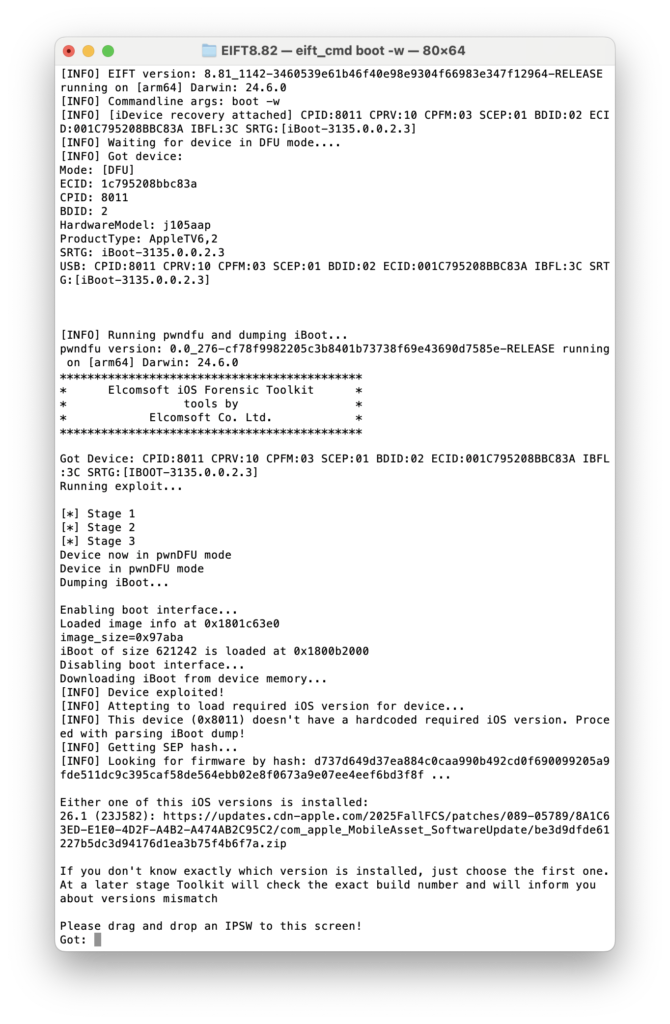

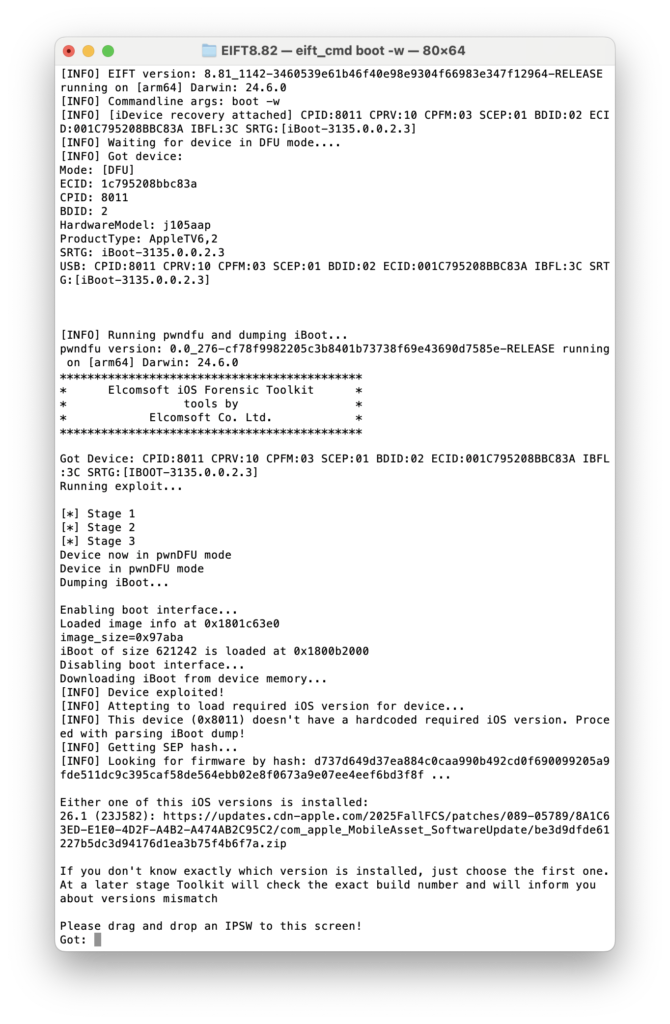

Когда приставка переведена в режим DFU, начните как обычно — с команды boot:

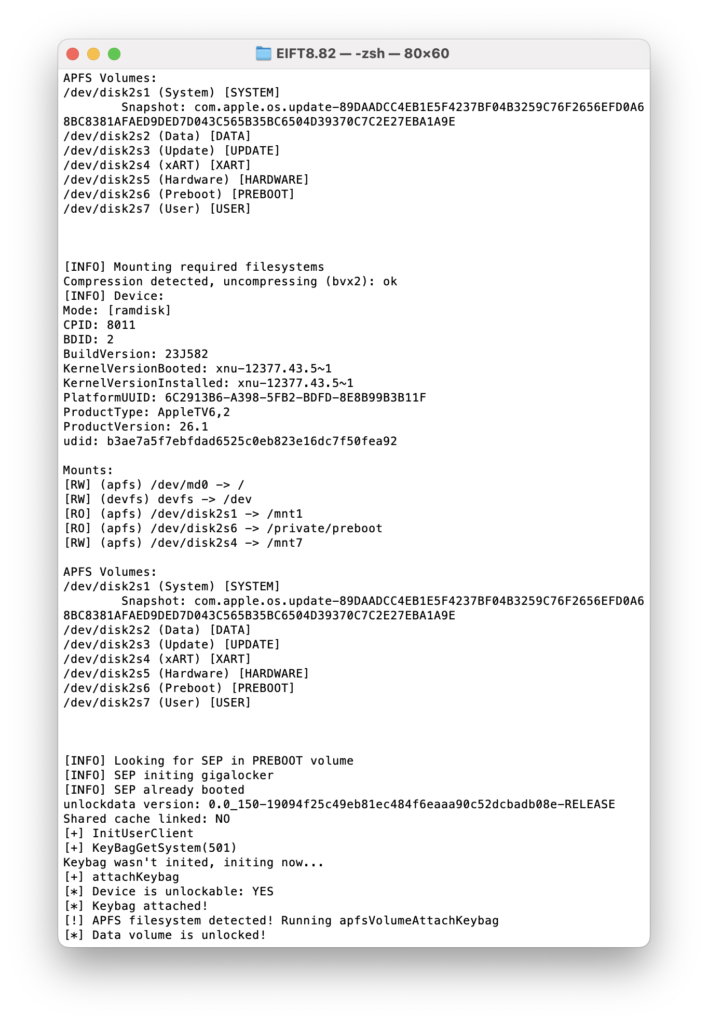

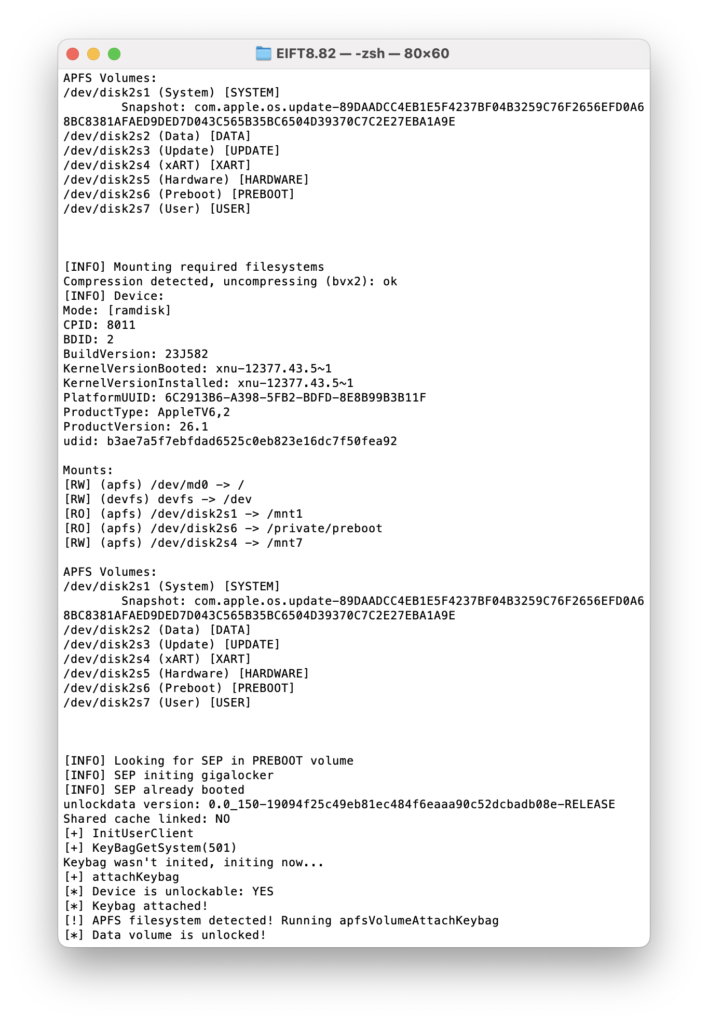

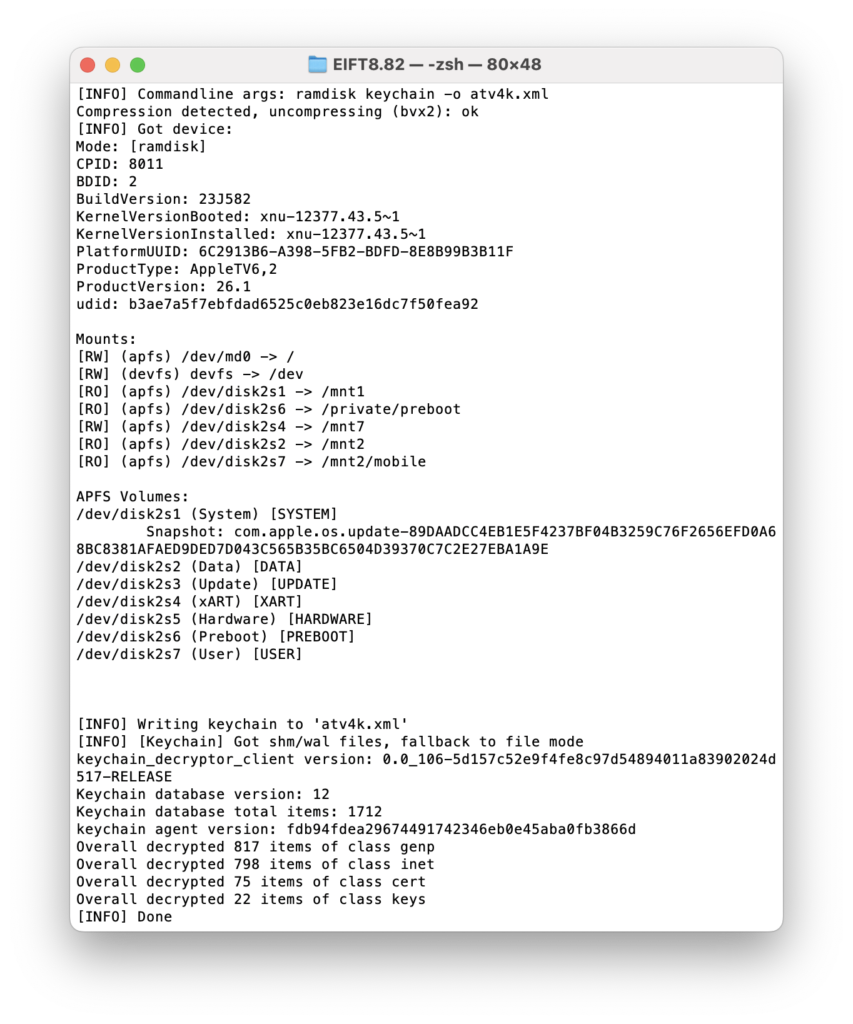

Как видно, версия tvOS определяется корректно (в данном случае это tvOS 26.1), после чего выводится ссылка на соответствующую прошивку. Обратите внимание, что этот образ — не полный IPSW, а образ обновления OTA — которого, тем не менее, вполне достаточно для работы эксплойта. Далее выполните команду unlockdata:

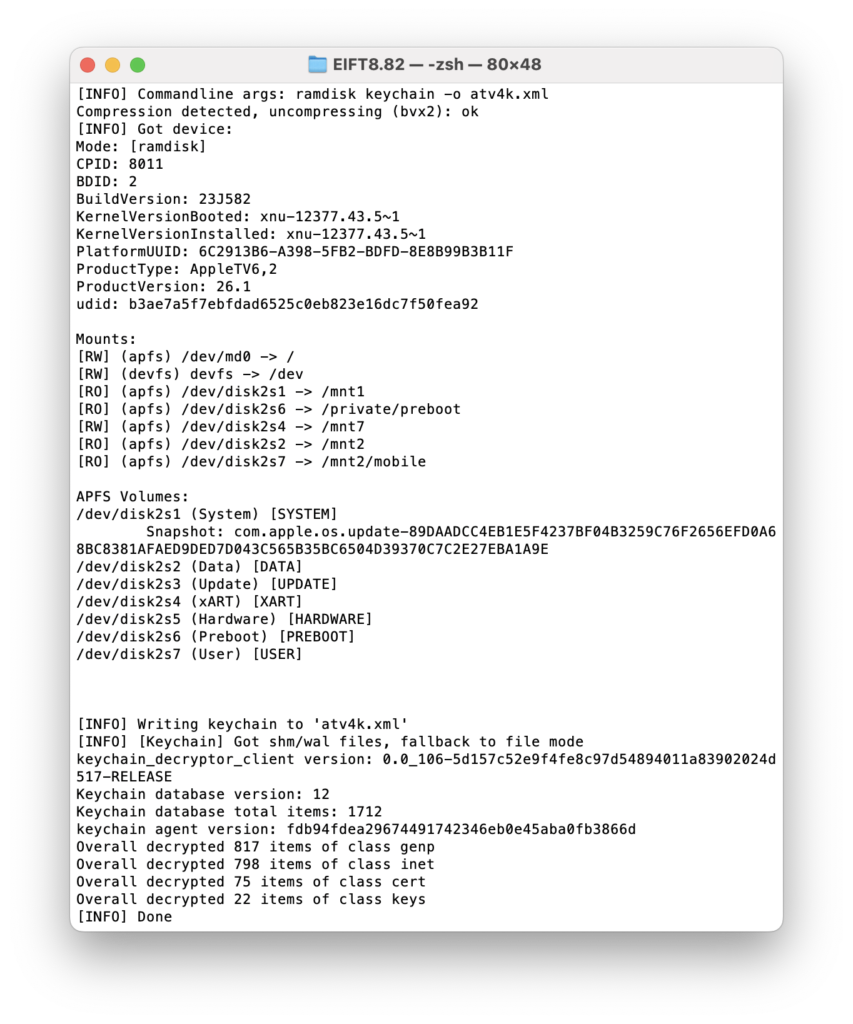

Далее идёт извлечение связки ключей:

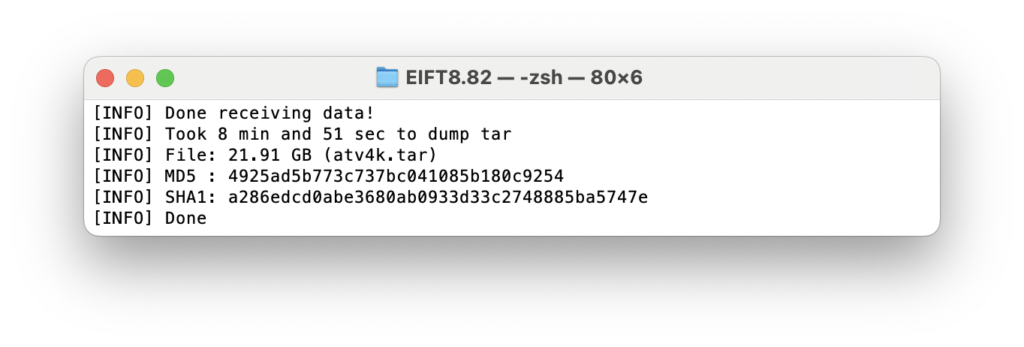

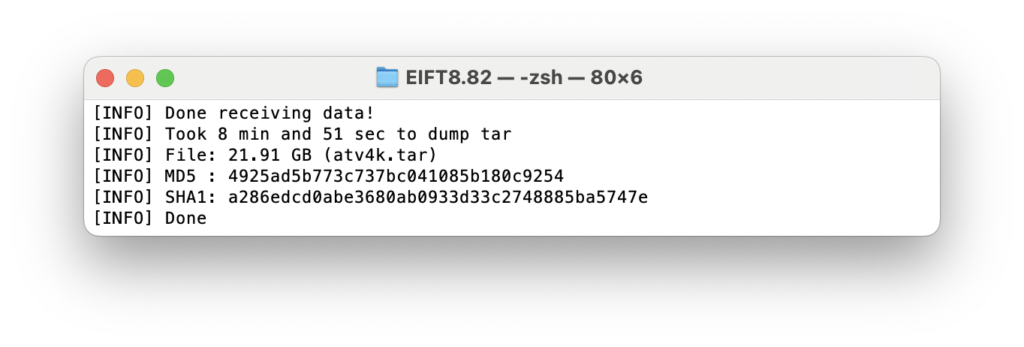

И наконец — полная файловая система; скорость извлечения более 40 МБ/с:

Теперь в вашем распоряжении всё необходимое для дальнейшего анализа.

Почему это важно

Значение криминалистики устройств IoT сложно переоценить, но это не главное. tvOS 26 — это не просто прошивка для приставки к телевизору. В ней используются практически те же структуры данных, что и в системе iOS, на которой она основана. Получение полного доступа к файловой системе даёт уникальную возможность разобраться во внутренностях новой версии ОС и понять, что изменилось в операционных системах Apple с точки зрения цифровой криминалистики. В свою очередь, этот опыт позволит специалистам и разработчикам разобраться в новых форматах данных и структурах файловой системы, выпустив обновления собственных продуктов для просмотра и анализа данных в новых версиях ОС.

Следующий шаг — связка ключей. Было бы здорово, если бы на приставке была полная связка ключей, синхронизированная через облако — но, увы, это не так: мы нашли только пароли Wi-Fi и какие-то токены. Впрочем, синхронизация связки ключей сделана именно так, как она сделана, потому что Apple TV нельзя защитить паролем. Кстати, списка контактов в приставке тоже нет, но есть список заблокированных номеров. Кроме того, возможно, будет интересно исследовать данные сторонних приложений, установленных на приставке.

Есть и другой момент. Если Apple TV настроена как хаб «умного дома (см. как), то можно узнать информацию и о других устройствах, а также более подробную временную шкалу.

Но и это ещё не всё. tvOS 26 — это не просто прошивка для стриминговой приставки; она использует такие же или схожие структуры данных, что и iOS. Получение полного доступа к файловой системе даёт понимание того, как развивается экосистема Apple. Наш продукт позволит экспертам и разработчикам инструментов изучить новые форматы данных и структуры файловой системы, обновив собственные продукты по мере развития экосистемы Apple.

Как бы анализ

Мы попробовали обработать наш тестовый дамп (22 ГБ) несколькими популярными криминалистическими инструментами и, честно говоря, были немного разочарованы — не содержимым, а глубиной анализа, которую эти инструменты предлагают.

Более ста тысяч артефактов, полные EXIF-данные — вроде бы выглядит неплохо, но всё равно требуется значительный объём ручного анализа.

Другой инструмент с более удобным интерфейсом предоставил больше информации об извлечении и самом устройстве:

И он построил довольно наглядную временную шкалу:

Но когда дело доходит до анализа, результаты получаются… мягко говоря, неожиданные. Например, вот это — «наркотики» (подсказка: это подушки):

А здесь — «порнография» (на самом деле — садовые гномики):

И, наконец, «эксплуатация детей» (найдите кота):

Честно говоря, я не имею ни малейшего понятия, как подобная «классификация изображений» может помочь в расследовании.

Заключение

Мы выполнили свою часть работы: извлекли всё, что только возможно извлечь с устройства. Но настоящая работа начинается дальше. Чтобы получить значимые выводы, криминалист должен обладать навыками и опытом не только для извлечения, но и для корректной интерпретации данных. Хорошей программы обычно хватает, чтобы извлечь данные, но когда речь идёт об анализе, никакой инструмент не заменит квалификацию специалиста. Полагаться исключительно на автоматические классификаторы или готовые отчёты — прямой путь к неполному или неточному результату. В конечном итоге именно специалист, а не программа, превращает сырые данные в цифровые доказательства.