Для извлечения содержимого файловой системы из устройств под управлением iOS (iPhone, iPad, iPod Touch) необходим низкоуровневый доступ, для получения которого эксперту потребуется установить на устройство джейлбрейк. Процедуры установки разнообразных утилит для джейлбрейка подробно описываются в сети, но использование общеизвестных процедур в криминалистической лаборатории ведёт к серьёзным рискам, связанным с необходимостью подключения исследуемого устройства к сети. Выход устройства в сеть может привести к модификации хранящейся на устройстве информации, синхронизации устройства с облачными данными или к получению устройством команды на удалённую блокировку или уничтожение данных. Избежать этих рисков позволит точное следование описанным в данном руководстве инструкциям.

Подготовка устройства. Логический анализ

- Включите режим «В самолёте».

Это необходимо для изоляции устройства iPhone от беспроводных сетей.

- Убедитесь, что переключатели Wi—Fi, Bluetooth и передачи данных находятся в положении «выключено».

В свежих версиях iOS беспроводные соединения по протоколам Wi-Fi и Bluetooth могут быть настроены независимо от режима «в самолёте». Это сделано для того, чтобы пользователь мог прослушивать музыку через беспроводные наушники, поддерживать соединение с часами Apple Watch и другими аксессуарами. Чтобы убедиться, что отключены все беспроводные сети, убедитесь, что переключатели Wi-Fi и Bluetooth на устройстве iPhone находятся в положении «выключено».

- Разблокируйте экран iPhone. Не удаляйте код блокировки в настройках.Процесс установки джейлбрейка и последующий физический анализ устройства iOS проводятся при разблокированном экране. Устаревшие инструкции по установке джейлбрейк иногда требовали удаления кода блокировки из настроек устройства iPhone. Не делайте этого! Удаление кода блокировки приводит к автоматическому уничтожению некоторых типов данных (например, транзакций Apple Pay, писем в учётных записях Exchange и т.п.), в то время как его наличие не мешает установке современных джейлбрейков.

- Подключите iPhone к компьютеру и установите доверенную связь (необходим код блокировки).Начиная с iOS 11 для подключения iPhone к компьютеру требуется ввести код блокировки устройства. Без установки доверенной связи вы не сможете ни установить джейлбрейк, ни создать резервную копию данных.

- Убедитесь, что сеть Wi—Fi отключена и на компьютере.Неочевидный, но важный шаг, который часто пропускают – отключение сети Wi-Fi на компьютере, к которому подключён iPhone. Если вы забудете отключить Wi-Fi на компьютере, а в вашей сети зарегистрированы другие устройства под управлением iOS, использование iOS Forensic Toolkit может привести к ошибке: соединение может быть установлено не с подключённым устройством, а с одним из тех, которые присутствуют в сети.

- Запустите iOS Forensic Toolkit.Убедитесь, что к моменту запуска iOS Forensic Toolkit к компьютеру подключён как сам iPhone, так и лицензионный ключ iOS Forensic Toolkit. Информация о продукте: https://www.elcomsoft.com/eift.html

- Используйте iOS Forensic Toolkit для логического анализа.Установка джейлбрейка – не самая надёжная и часто необратимая процедура. Прежде, чем устанавливать джейлбрейк на устройство, извлеките из устройства все возможные данные посредством расширенного логического анализа. При помощи iOS Forensic Toolkit рекомендуем создать резервную копию устройства (создаётся в формате iTunes; если в устройстве не был установлен пароль на резервные копии, будет установлен временный пароль “123”. Использование пароля позволит в дальнейшем расшифровать такие данные, как «Связка ключей» и получить доступ к данным приложения «Здоровье»). Далее извлеките медиа-файлы (фото и видео), журнал crash logs и данные приложений.Обратите внимание: если резервная копия защищена неизвестным паролем, вы можете сбросить его в настройках устройства в iOS 11 и 12 командой Reset All Settings (потребуется ввести код блокировки). Прежде, чем это делать, обязательно ознакомьтесь с последствиями этого шага, описанными в разделе Сброс пароля от резервной копии.

Установка джейлбрейка

- Определите версию iOS и идентификатор модели устройства командой iOS Forensic Toolkit > (I)nformation. Данные сохранятся в файл XML.

- Определите утилиту джейлбрейк, которой собираетесь воспользоваться. Мы рекомендуем одну из следующих утилит:Для iOS 12 – 12.1.2

RootlessJB (рекомендуется в первую очередь, если поддерживается для данного устройства. Данный джейлбрейк не модифицирует системный раздел iOS и доступен в исходных кодах): https://github.com/jakeajames/rootlessJBДля iOSx – 12 – 12.1.2

unc0ver (доступен в исходных кодах): https://github.com/pwn20wndstuff/Undecimus

Для iOS 12 – 12.1.2

Chimera: https://chimera.sh/

Существуют и другие утилиты джейлбрейк, некоторые из которых можно использовать совместно с iOS Forensic Toolkit.

- Для цифровой подписи файла джейлбрейка вам потребуется учётная запись Apple ID, участвующая в программе Apple для разработчиков (Apple Developer Program). Участие в программе платное.Обратите внимание: подписать IPA-файл джейлбрейка можно и при помощи обычной учётной записи. Мы не рекомендуем такой способ, т.к. в этом случае вам потребуется подтвердить на устройстве сертификат, использованный для цифровой подписи. Для подтверждения сертификата устройству потребуется соединение с интернет, что несёт ранее озвученные риски.Использование же для подписи учётной записи, зарегистрированной в программе Apple для разработчиков, позволяет пропустить этап подтверждения цифровой подписи на устройстве. Эффект достигается только при использовании учётной записи, оформленной на юридическое лицо («персональные» учётные записи, даже зарегистрированные в программе для разработчиков, всё равно потребуют подтверждения сертификата).

- Зайдите в учётную запись Apple Account и создайте «пароль приложения».Все учётные записи, участвующие в программе для разработчиков, в обязательном порядке используют двухфакторную аутентификацию. Приложение Cydia Impactor, посредством которого осуществляется установка джейлбрейка на устройство, не поддерживает дополнительную проверку, поэтому вам потребуется создать пароль приложения.

- Запустите Cydia Impactor и установите на устройство IPA-файл джейлбрейка. Используйте логин и ранее созданный пароль приложения.Обратите внимание: Cydia Impactor запросит, каким именно сертификатом подписывать файл джейлбрейка. Выберите из списка сертификат для разработчиков. При использовании цифровой подписи учётной записи, зарегистрированной в программе Apple для разработчиков, вам не потребуется вручную подтверждать действительность сертификата. Устройство iPhone остаётся в «полётном» режиме.

- Запустите установленный джейлбрейк и следуйте инструкциям. Рекомендуем создать образ восстановления устройства (system snapshot), если утилита предложит такую опцию.

Возможные проблемы и методы их решения

Современные джейлбрейки достаточно безопасны. Начиная с iOS 10, утилиты джейлбрейк не модифицируют ядро системы. Соответственно, устройство загружается в безопасном режиме, а сам джейлбрейк после перезагрузки устройства нужно запускать заново.

Разработчики джейлбрейков используют цепочки уязвимостей, позволяющие приложению выйти из «песочницы», получить права суперпользователя и разрешить выполнение неподписанного кода. Использование любой из цепочки уязвимостей может окончиться неудачей, в результате джейлбрейк не будет установлен. Если так происходит, попробуйте следующую последовательность действий.

- Повторите попытку, снова запустив приложение джейлбрейк.

- Если повторные попытки также окончились неудачей, перезапустите устройство, разблокируйте, подождите 3 минуты и снова запустите приложение джейлбрейк.

- Может потребоваться несколько попыток (иногда – 5-10). Если же после многочисленных попыток джейлбрейк так и не установился, попробуйте воспользоваться другой утилитой джейлбрейк.

- Некоторые джейлбрейки сопровождаются собственными требованиями к установке. Так, достаточно распространённым является требование проверить в настройках, не было ли скачано обновление iOS, и если было – удалить скачанные данные и перегрузить устройство.

Возможные проблемы с iOS Forensic Toolkit и методы их решения

При закрытии iOS Forensic Toolkit закройте оба окна программы, включая фоновый процесс Secure channel.

Если iOS Forensic Toolkit подключается к iPhone, но результат его работы не соответствует подключённому устройству, закройте оба окна программы и убедитесь, что на компьютере, на котором работает iOS Forensic Toolkit, выключен Wi-Fi. Если Wi-Fi выключен, но проблема не исчезает, отключите и проводное соединение компьютера с сетью: это может помочь, если в вашей локальной сети присутствуют другие устройства с iOS.

Версия для Windows: по умолчанию приложение устанавливается в папку с очень длинным именем. Рекомендуем переместить продукт в папку вида x:\eift\

Версия для Mac: типичная ошибка пользователей iOS Forensic Toolkit – смонтировать образ DMG и попытаться запустить приложение из него. Вместо этого необходимо создать локальную папку, скопировать в неё iOS Forensic Toolkit и запустить продукт.

Сброс пароля от резервной копии

В случаях, когда на резервную копию устройства установлен неизвестный пароль, вы сможете сбросить этот пароль в настройках устройства командой Reset All Settings. Перед тем, как это проделать, обязательно проделайте все шаги логического извлечения «как есть».

Помимо прочего, использование команды Reset All Settings сбрасывает и код блокировки устройства. Последствия сброса кода блокировки уже были описаны в данной инструкции: операционная система iOS очистит список транзакций Apple Pay и удалит сообщения Exchange, а также некоторые другие данные. Для того, чтобы сохранить доступ к этой информации, рекомендуем следующую последовательность действий:

- Перед сбросом пароля выполните все шаги логического извлечения данных (создание резервной копии с неизвестным паролем, извлечение медиа-файлов, журналов crash logs и данных приложений).

- Установите джейлбрейк, извлеките связку ключей keychain и образ файловой системы. Если процедура установки джейлбрейка и последующее физическое извлечение данных окажутся успешными, вы сможете узнать пароль от резервной копии, проанализировав расшифрованную связку ключей keychain посредством Elcomsoft Phone Breaker.

- Сброс пароля от резервной копии: переходите к сбросу пароля от резервной копии только в том случае, если выполнить установку джейлбрейка и последующее извлечение данных не удалось. После сброса пароля проделайте все шаги по логическому извлечению данных. Обратите внимание: при создании резервной копии устройства после сброса пароля iOS Forensic Toolkit установит временный пароль «123».

Как узнать пароль от резервной копии

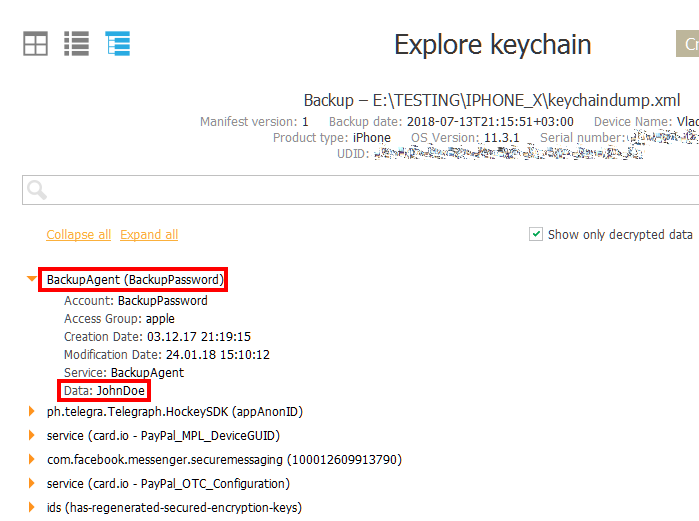

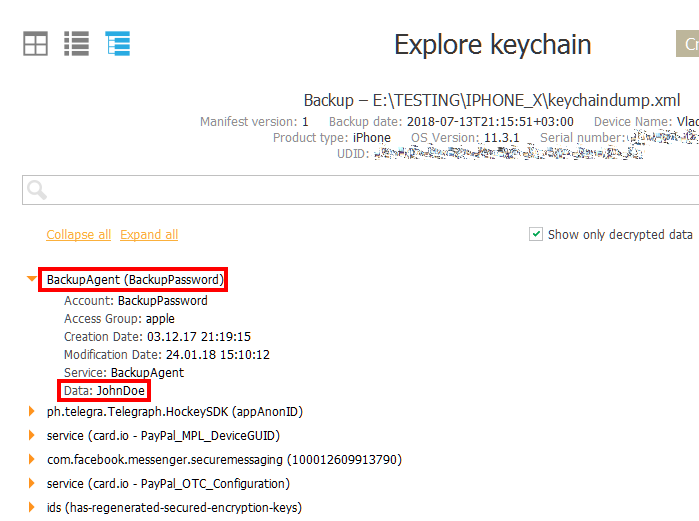

Если попытка физического анализа устройства оказалась удачной, в вашем распоряжении будет расшифрованная связка ключей iOS keychain. Из связки ключей можно извлечь пароль, которым зашифрована резервная копия устройства. Пароль от резервной копии хранится в записи «BackupAgent», как показано на скриншоте:

На скриншоте выше пароль от резервной копии – «JohnDoe».

Чтобы найти этот пароль, запустите Elcomsoft Phone Breaker и выберите Explore keychain на главном экране. Далее нажмите «Browse», «Choose another» и укажите путь к файлу keychaindumpo.xml, который был получен в результате использования iOS Forensic Toolkit.

Связка ключей на устройстве всегда зашифрована. Пароль к резервной копии хранится с атрибутом ThisDeviceOnly; извлечь его можно только посредством физического анализа.

Проведите физическое извлечение данных

После установки джейлбрейка процедура извлечения данных достаточно прямолинейна. Используя iOS Forensic Toolkit, вы сможете создать образ файловой системы устройства, а также извлечь и расшифровать связку ключей Keychain, в которой содержатся пароли пользователя.

- Убедитесь, что устройство iPhone находится в «полётном» режиме, а переключатели Wi-Fi и Bluetooth в положении «выключено».

- Убедитесь, что сеть Wi—Fi отключена и на компьютере.Неочевидный, но важный шаг, который часто пропускают – отключение сети Wi-Fi на компьютере, к которому подключён iPhone. Если вы забудете отключить Wi-Fi на компьютере, а в вашей сети зарегистрированы другие устройства под управлением iOS, использование iOS Forensic Toolkit может привести к ошибке: соединение может быть установлено не с подключённым устройством, а с одним из тех, которые присутствуют в сети.

- Разблокируйте устройство iPhone и проконтролируйте, что его экран разблокирован. Внимание: не удаляйте код блокировки устройства!

- Убедитесь, что устройство iPhone подключено к компьютеру; доверительное соединение установлено (либо доступен файл lockdown).

- Запустите iOS Forensic Toolkit.

- Используйте команду (D)isable screen lock для того, чтобы исключить возможность самопроизвольного отключения (блокировки) экрана.Во время работы iOS Forensic Toolkit экран устройства должен быть включён и разблокирован. В противном случае iOS заблокирует доступ к некоторым участкам системы.

- Извлеките связку ключей (K)eychain.

- Извлеките образ файловой системы устройства (F)ile system.

Анализ данных

В результате логического и физического анализа в вашем распоряжении окажется следующий набор данных:

- Информация об устройстве (в формате XML) и список установленных приложений (текстовый файл). Для просмотра используйте любую утилиту, поддерживающую формат XML и текстовые файлы.

- Резервная копия устройства в формате iTunes. Если извлечение было проведено в полном соответствии с инструкцией, резервная копия будет защищена паролем ‘123’. Вы можете проанализировать содержимое резервной копии при помощи совместимого с форматом iTunes программного обеспечения, например – Elcomsoft Phone Viewer. Для просмотра паролей, сохранённых в связке ключей устройства, воспользуйтесь Elcomsoft Phone Breaker.

- Журналы crash logs можно просмотреть при помощи текстового редактора. Дополнительная информация и набор скриптов для анализа журналов crash logs доступны по ссылкам: iOS Sysdiagnose Research, iOS sysdiagnose forensic scripts.

- Медиа-файлы (фото и видео) можно просмотреть в любой галерее. Рекомендуем использовать приложение с поддержкой данных EXIF, в частности – записей о местоположении; дополнительная информация: iOS Photos.sqlite Forensics.

- Файлы приложений (shared files). Приложения могут хранить данные в самых разнообразных форматах. Чаще всего используются форматы plist, XML и

- Связку ключей keychain, извлечённую посредством iOS Forensic Toolkit, можно просмотреть при помощи Elcomsoft Phone Breaker. В связке ключей содержатся пароли, которые пользователь сохранил в браузере Safari, системных и сторонних приложениях. Эти пароли можно использовать как для входа в учётные записи пользователя (почта, социальные сети и т.п.), так и для составления персонализированного словаря для проведения словарных атак с целью снятия защиты с документов, зашифрованных дисков и других данных посредством Elcomsoft Distributed Password Recovery и аналогов.

- Образ файловой системы, извлечённый посредством iOS Forensic Toolkit, можно проанализировать при помощи Elcomsoft Phone Viewer либо вручную, распаковав или подмонтировав архив в формате TAR.