В последнем обновлении iOS Forensic Toolkit появилась поддержка нового способа извлечения данных из iPhone без джейлбрейка, использующий программу-агента собственной разработки. В этой статье мы расскажем об отличиях между извлечением с использованием агента и классическим способа, который использует джейлбрейк для доступа к данным; опишем как преимущества, так и недостатки у нового метода.

Для чего нужен джейлбрейк

Прежде, чем описывать способ извлечения данных без джейлбрейка, попробуем разобраться, для чего нужен джейлбрейк и почему многие пользователи не хотят его устанавливать.

С точки зрения мобильной криминалистики джейлбрейк необходим для того, чтобы получить доступ к защищённым областям хранилища телефона: приватным данным приложений, включая базы данных защищённых чатов, паролям пользователя и маркерам аутентификации для самых разнообразных ресурсов. И если без джейлбрейка эксперту доступна лишь часть данных – та, к которой официально разрешён доступ как разработчиком приложения, так и компанией Apple, — то после установки джейлбрейка становятся доступны абсолютно все данные на смартфоне.

В то же время, цель разработки утилит джейлбрейка лежит далеко за пределами криминалистического анализа. Джейлбрейки часто используются для установки на устройства нелицензионного ПО, модификации элементов интерфейса и доступа к репозитариям приложений, которые по той или иной причине не были приняты в официальный магазин приложений Apple. Для того, чтобы обеспечить эти возможности, в состав джейлбрейка входят компоненты, которые не только нужны для извлечения файловой системы, но и вредят процессу криминалистического анализа, модифицируя системный раздел и изменяя некоторые файлы. Некоторые утилиты джейлбрейка (к примеру, последняя версия unc0ver) позволяют отключить ненужные опции и отказаться от перемонтирования файловой системы, однако требуют предельного внимания и осторожности в процессе установки.

Все эти особенности заставили нас задуматься о разработке собственного агента, который включал бы лишь самое необходимое для доступа к файловой системы, будучи максимально простым и безопасным в использовании.

Доступ к файловой системе и Связке ключей через программу-агента

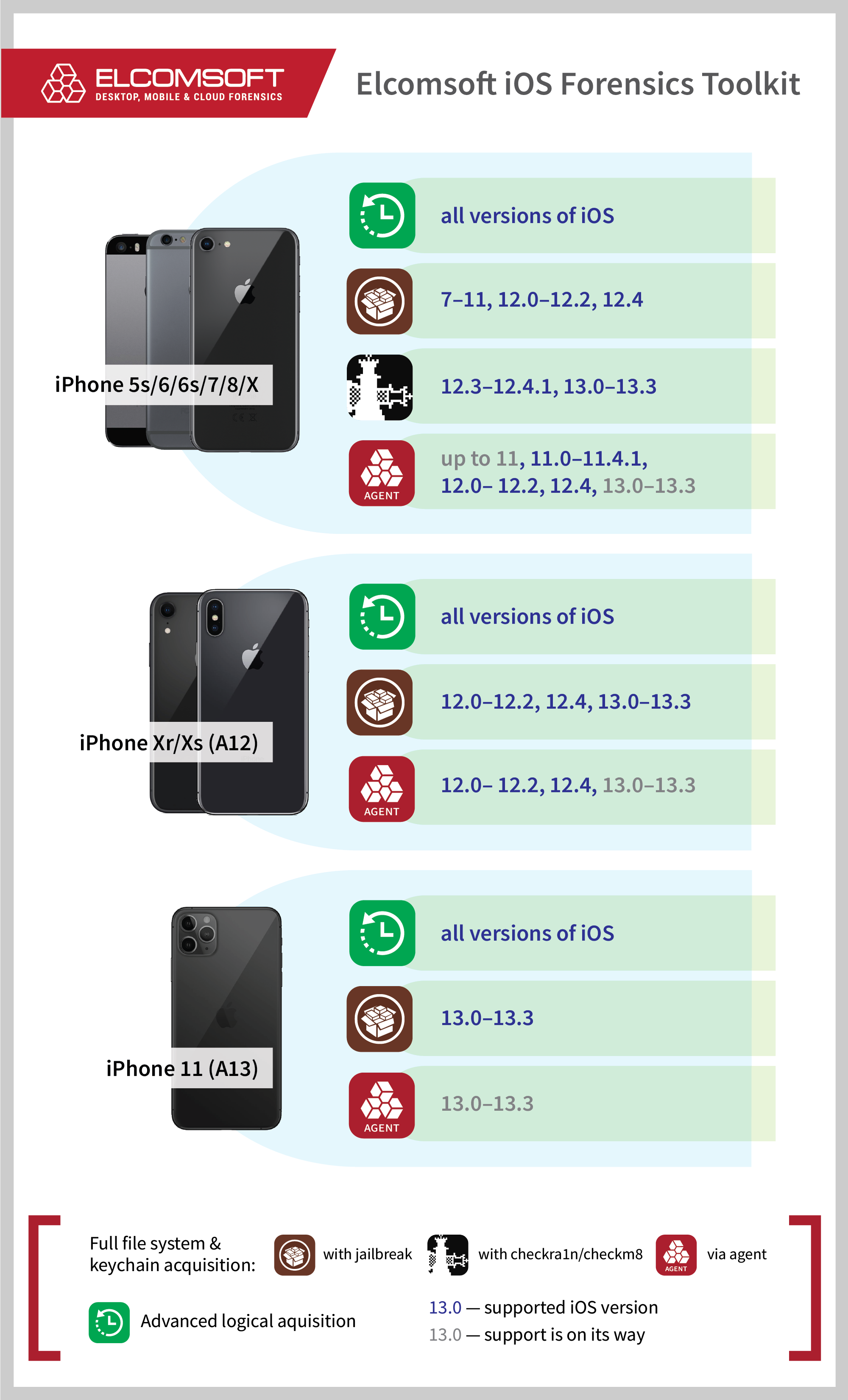

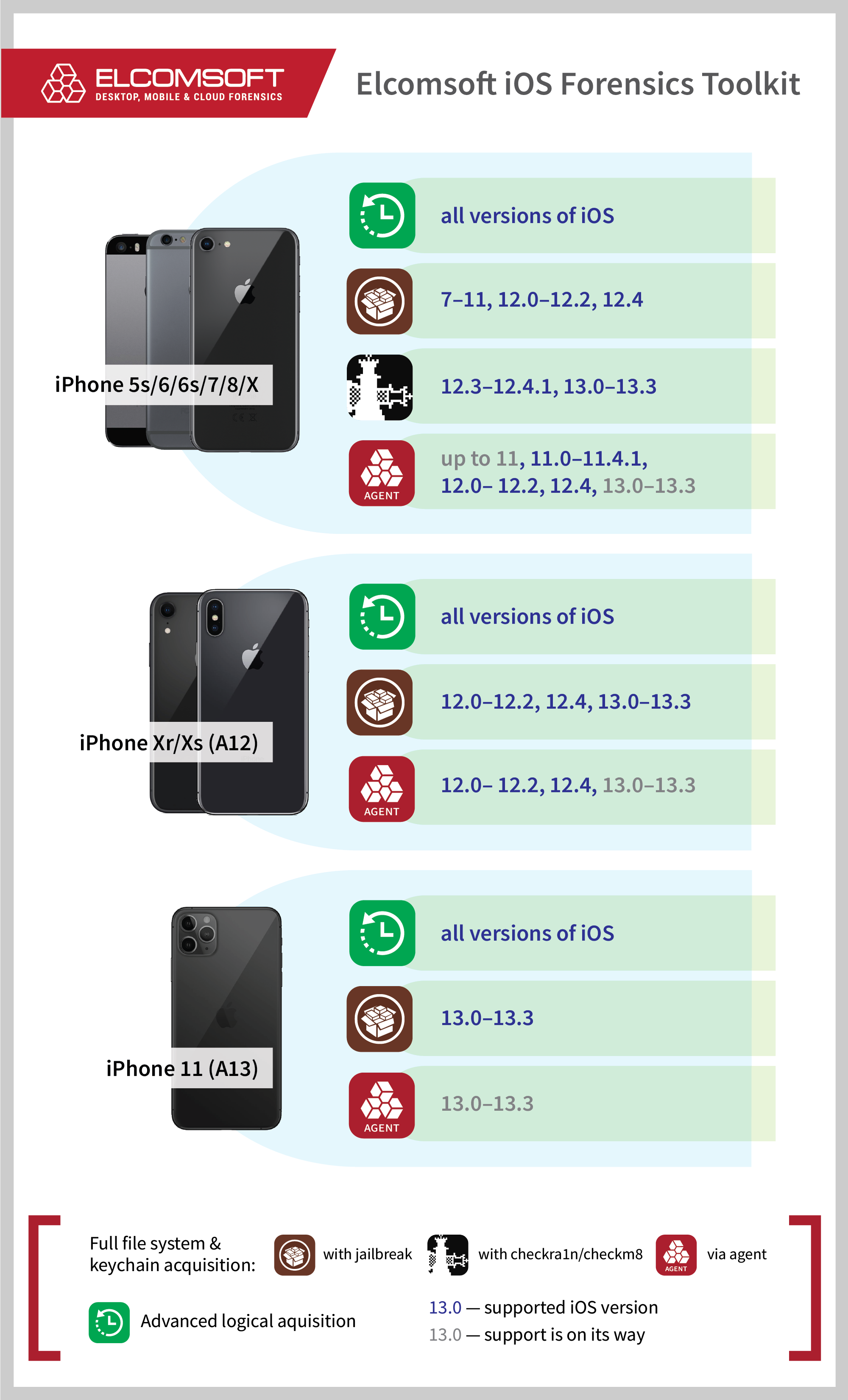

Список поддерживаемых агентом устройств довольно широк, включая все модели iPhone начиная с iPhone 5s и заканчивая линейкой iPhone Xr, Xs и Xs Max. Поддерживается большинство планшетов iPads, основанных на процессорах соответствующих поколений. Список поддерживаемых версий iOS несколько уже: поддерживаются iOS 11 и 12 всех версий, за исключением iOS 12.3, 12.3.1 и 12.4.1. Оценить совместимость разных способов извлечения данных можно на следующей схеме:

В чём отличия между разными способами извлечения данных?

- Логическое извлечение: доступ к данным из резервной копии, расшифровка многих записей Связки ключей, извлечение медиа-файлов, некоторых журналов и данных приложений. Работает на всех устройствах и любых версиях iOS, но количество извлекаемых данных ограничено.

- Работа через джейлбрейк: извлечение файловой системы и расшифровка Связки ключей. Совместимость ограничена моделями устройств и версиями iOS, для которых существует джейлбрейк.

- Работа с checkra1n/checkm8: извлечение файловой системы и расшифровка Связки ключей. Совместимость ограничена моделями устройств (вплоть до A11, т.е. до iPhone 8/8 Plus/iPhone X включительно) и (на данный момент) версиями iOS3-13.3.1. В то же время этот метод использует аппаратную уязвимость, которую Apple не сможет исправить. Кроме того, доступно частичное извлечение в режиме BFU (до первой разблокировки, если пароль устройства неизвестен).

- Программа-агент: извлечение файловой системы и расшифровка Связки ключей. Совместимость ограничена моделями устройств (A7-A11) и версиями iOS (11-12, кроме 12.3, 12.3.1, 12.4).

Извлечение файловой системы из iPhone с программой-агентом

Перед тем, как начать работу, потребуется подготовка. Для установки программы-агента на iPhone вам потребуется учётная запись Apple ID, зарегистрированная в программе Apple для разработчиков. Обычный Apple ID использовать для установки программы-агента нельзя.

Для регистрации в программе Apple для разработчиков будет необходимо активировать двухфакторную аутентификацию (если вы не сделали этого ранее). Для установки программы-агента вам потребуется создать пароль приложения; это можно сделать через браузер на странице Apple ID.

Обратите внимание: в программе Apple для разработчиков может быть зарегистрировано до 100 устройств каждого типа (например, 100 телефонов iPhones и 100 планшетов iPads). Вы сможете удалить устройство из вашей учётной записи после того, как закончите с ним работать.

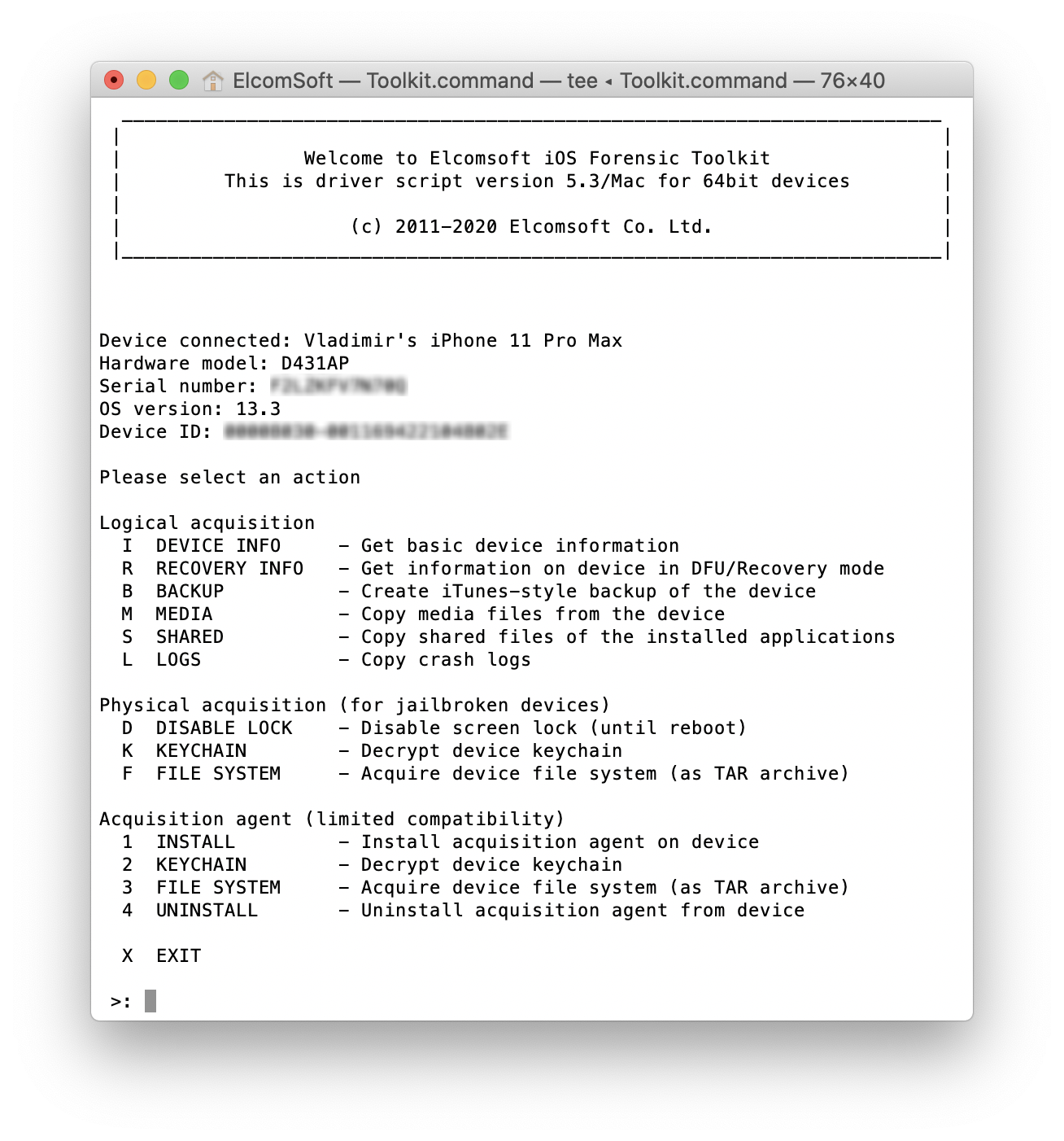

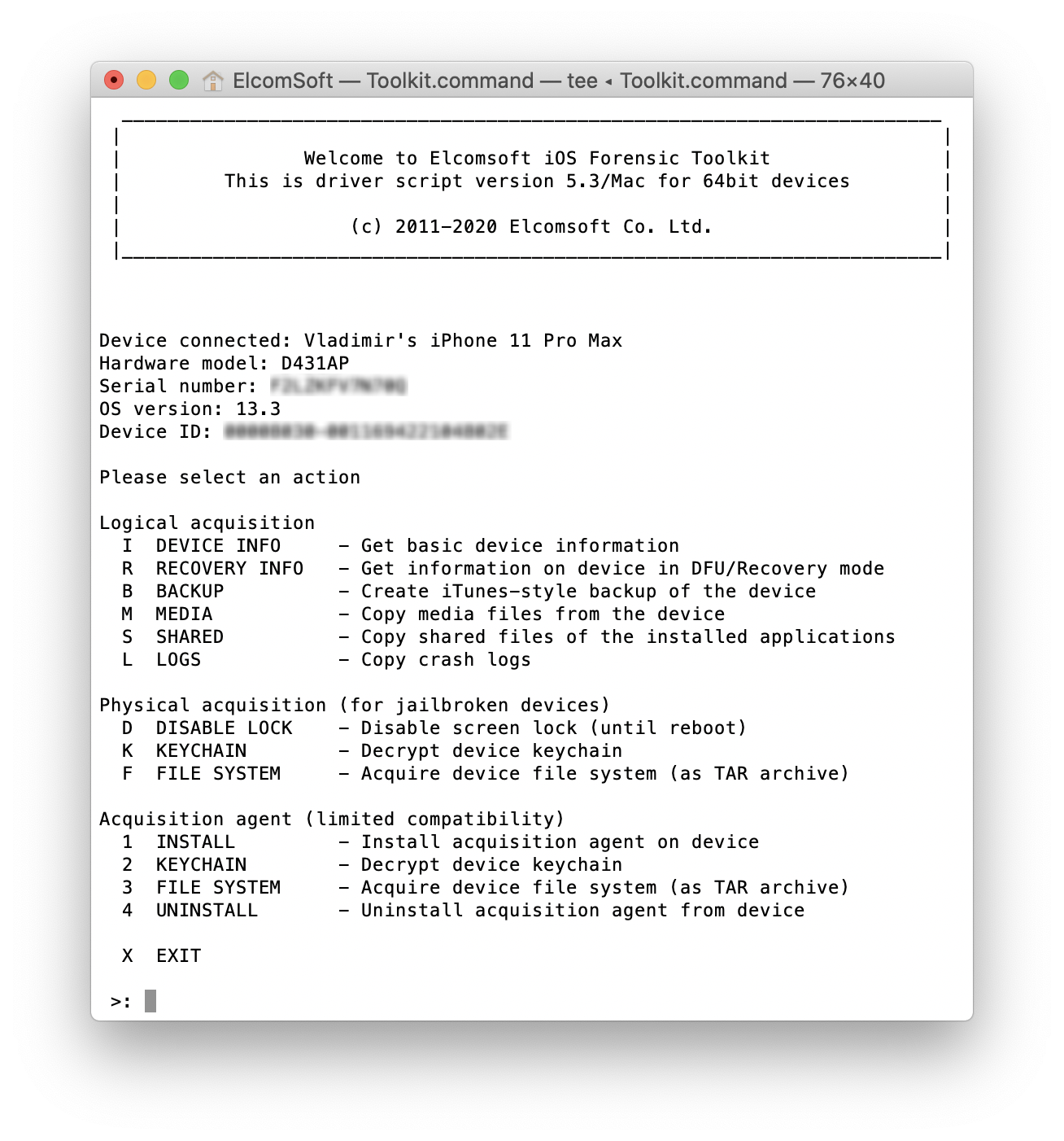

Для извлечения файловой системы и расшифровки Связки ключей проделайте следующие действия.

- Подключите iPhone к компьютеру. Подтвердите запрос на установление связи (на телефоне может потребоваться ввести код блокировки).

- Запустите Elcomsoft iOS Forensic Toolkit 5.30 или более новую версию.

- В качестве первого шага рекомендуем выполнить логическое извлечение (создание резервной копии, извлечение медиа-файлов и т.д.)

- Для работы с программой-агентом используйте цифровые команды 1…4.

- Установка агента на iPhone: команда ‘1’ (Install agent). Вам потребуется ввести логин от Apple ID (напомним, зарегистрированного в программе для разработчиков) и пароль приложения, который вы сгенерировали ранее. Далее введите ‘Team ID’ из учётной записи для разработчиков. После установки агента, запустите приложение-агент на телефоне и оставьте его работать в активном режиме.

- Дальнейшие шаги похожи на извлечение с использованием джейлбрейка за исключением того, что командой ‘D’ (Disable lock) пользоваться не нужно.

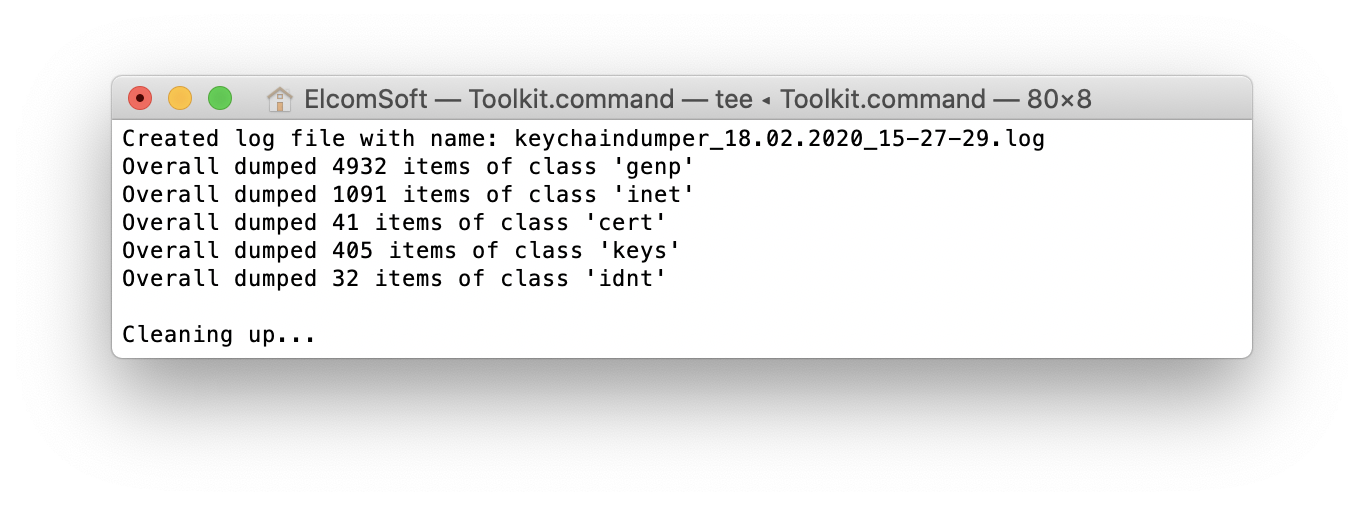

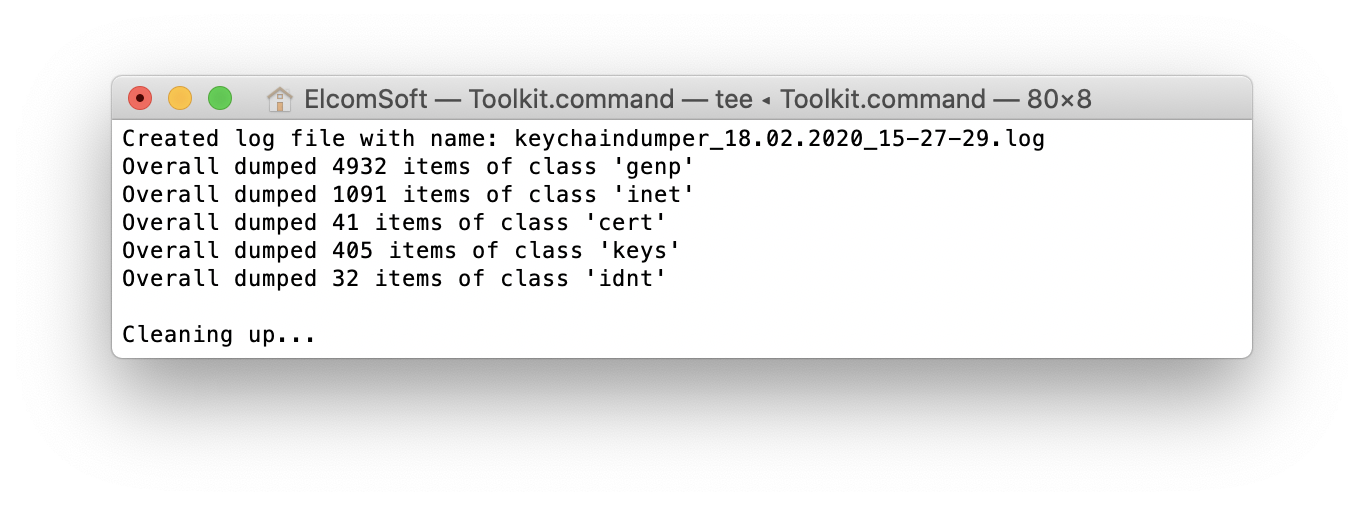

- Извлечение Связки ключей: команда ‘2’.

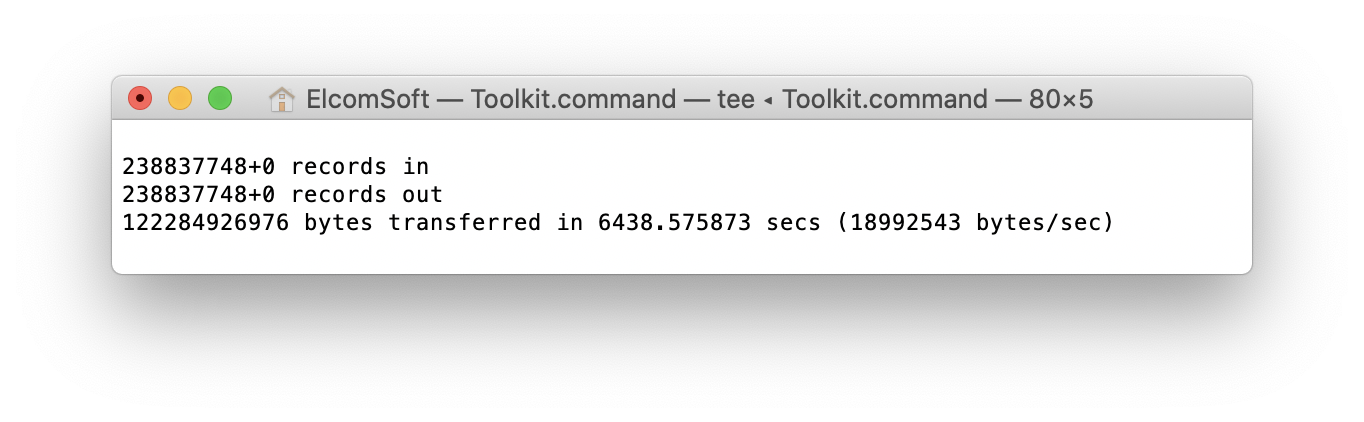

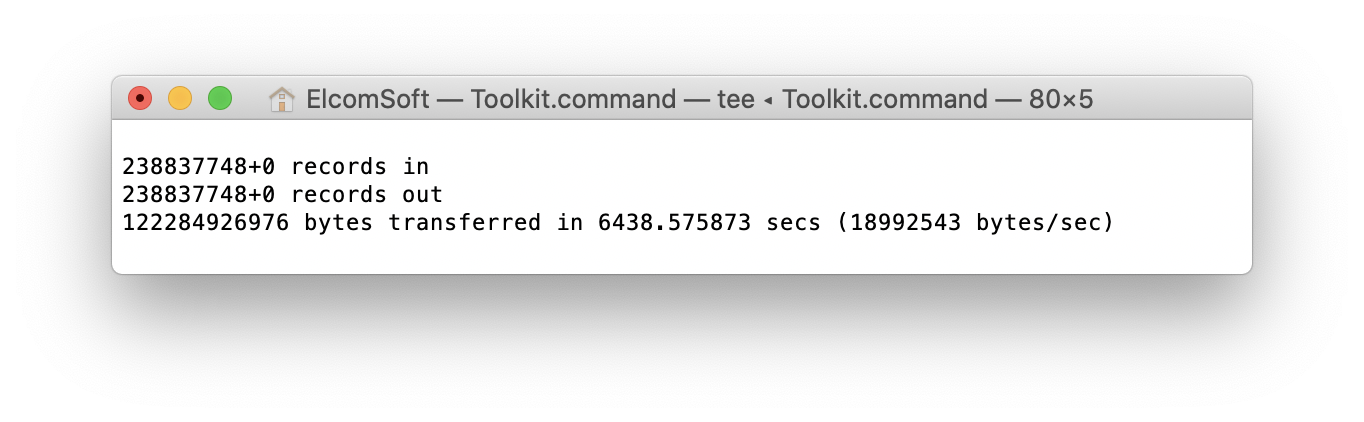

- Создание образа файловой системы: команда ‘3’. Копия файловой системы iPhone будет сохранена на компьютере в архиве в формате TAR.

- Для удаление программы-агента с iPhone используйте команду ‘4’.

Просмотреть содержимое файловой системы можно посредством Elcomsoft Phone Viewer или альтернативного приложения, поддерживающего формат TAR. Для анализа Связки ключей используйте Elcomsoft Phone Breaker. Для анализа в ручном режиме смонтируйте или распакуйте образ файловой системы (для этого желательно использовать систему на основе UNIX или macOS).

Заключение

В сравнении с традиционным способом извлечения файловой системы через джейлбрейк использование агента собственной разработки «Элкомсофт» позволяет сделать процесс анализа значительно более удобным и совершенно безопасным. Агент не модифицирует системный раздел устройства и пользовательские данные, не перемонтирует файловую систему и не оставляет явных следов работы; худшее, что может произойти с устройством – перезагрузка в штатном режиме. При извлечении данных автоматически подсчитываются и сохраняются хэш-суммы. Кроме того, использование агента позволило нашим разработчикам добиться максимально возможной для каждой модели скорости передачи данных. По завершении работы агент удаляется с устройства одной командой.