Сообщения о взломах, утечках паролей, украденных, уничтоженных или зашифрованных файлах давно не способны удивить. Можно ли защитить свои данные от подобных угроз, и что нужно делать? Достаточно ли зашифровать информацию «неуязвимым шифрованием» AES с 256-битным ключом, которое «надёжно защитит от хакеров»? Наш опыт позволяет утверждать, что шифрование данных само по себе способно защитить лишь от узкого спектра угроз – и совершенно неэффективно против взломов, утечек, воровства, уничтожения или шифрования файлов с целью вымогательства. В этой статье рассказывается о том, от каких угроз и какими способами может защитить свои файлы обычный пользователь.

Откуда исходит опасность?

Прежде, чем предпринимать какие-либо меры по защите системы и файлов, нужно понять, от каких именно угроз вы собираетесь строить защиту. Защита от зловредного программного обеспечения и вымогателей-шифровальщиков работает не так, как защита файлов в случае кражи компьютера, которая, в свою очередь, недостаточна для защиты действительно важных данных. Однако некоторые меры безопасности необходимо предпринять в любом случае, и речь сейчас совершенно не об установке широко разрекламированного антивируса или не менее разрекламированного сервиса VPN.

Шифрование диска: защита системного раздела BitLocker

Шифрование загрузочного раздела – та самая «неуязвимая защита», которая, по утверждению многих компаний, «надёжно защитит ваши данные от хакеров».

На самом же деле шифрование само по себе не способно защитить ваши данные ни от вирусов, ни от хакеров – по крайней мере, если вы хотя бы время от времени обращаетесь к зашифрованным данным.

И тем не менее, зашифровать загрузочный раздел встроенной в Windows утилитой BitLocker совершенно необходимо; просто защита эта – вовсе не от хакеров и не от вирусов-шифровальщиков. От чего же защитит шифрование диска?

- Доступность: Windows 10 Professional и выше; требуется наличие модуля TPM0, подсистемы Intel PTT или, если нет ни одного из них, редактирование групповых политик Windows. Шифрование device encryption доступно во всех редакциях Windows, работающих на многих субноутбуках и планшетах (к примеру, Microsoft Surface).

- Обратите внимание: Windows 10 Home не может создавать зашифрованные разделы или шифровать диски. В то же время в ней можно монтировать уже зашифрованные диски без каких-либо ограничений.

- Защита от физического доступа к диску, извлечённому из компьютера: максимальная

- Защита от физического доступа к самому компьютеру: зависит от ряда условий

- Другие локальные пользователи компьютера: отсутствует

- Зловредное ПО, вирусы-шифровальщики: отсутствует

- Дистанционный взлом: отсутствует

- Сценарии использования: защита данных в случае кражи жёсткого диска или всего устройства; мгновенное уничтожение доступа к данным при продаже жёсткого диска или его отправке в мастерскую для гарантийного ремонта.

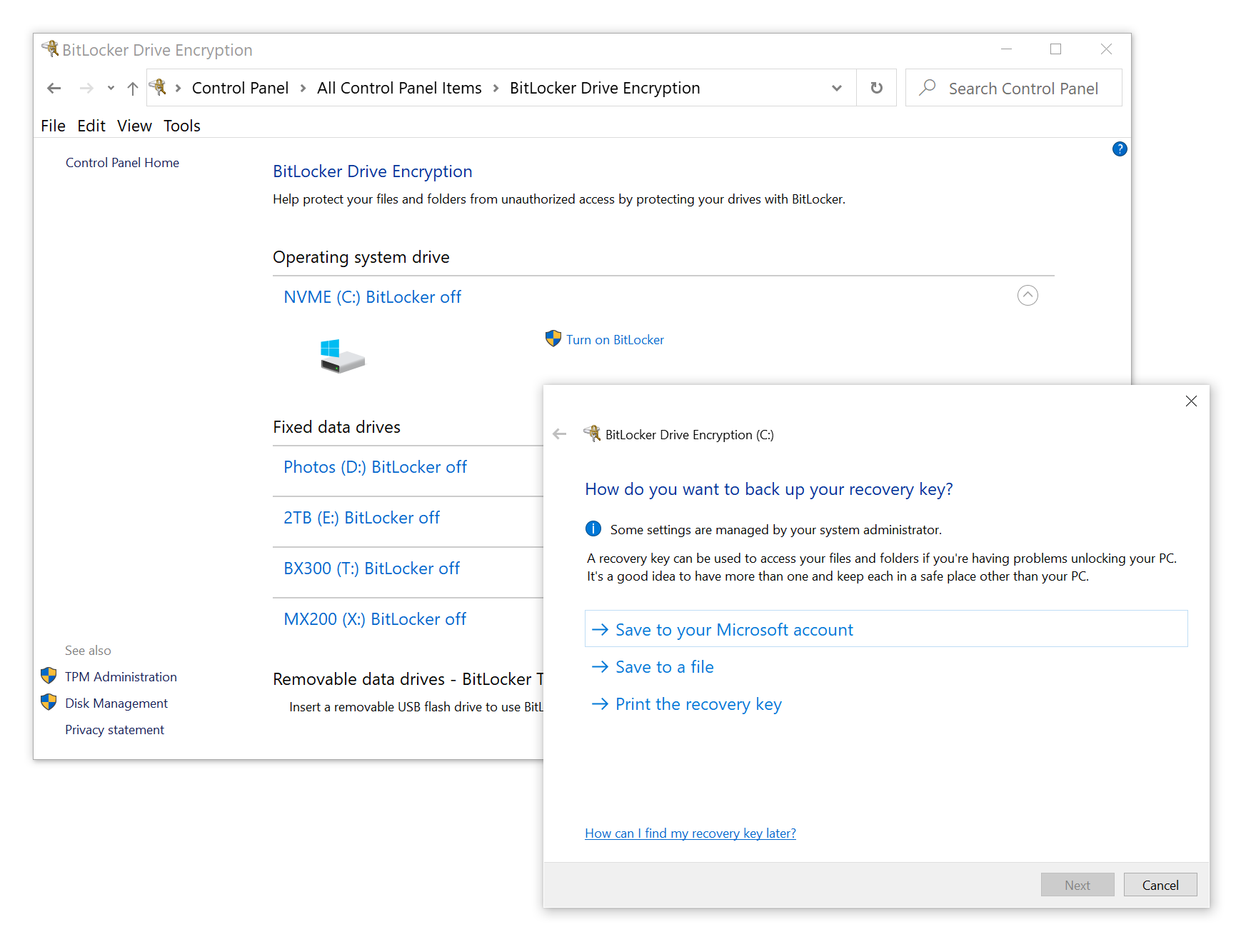

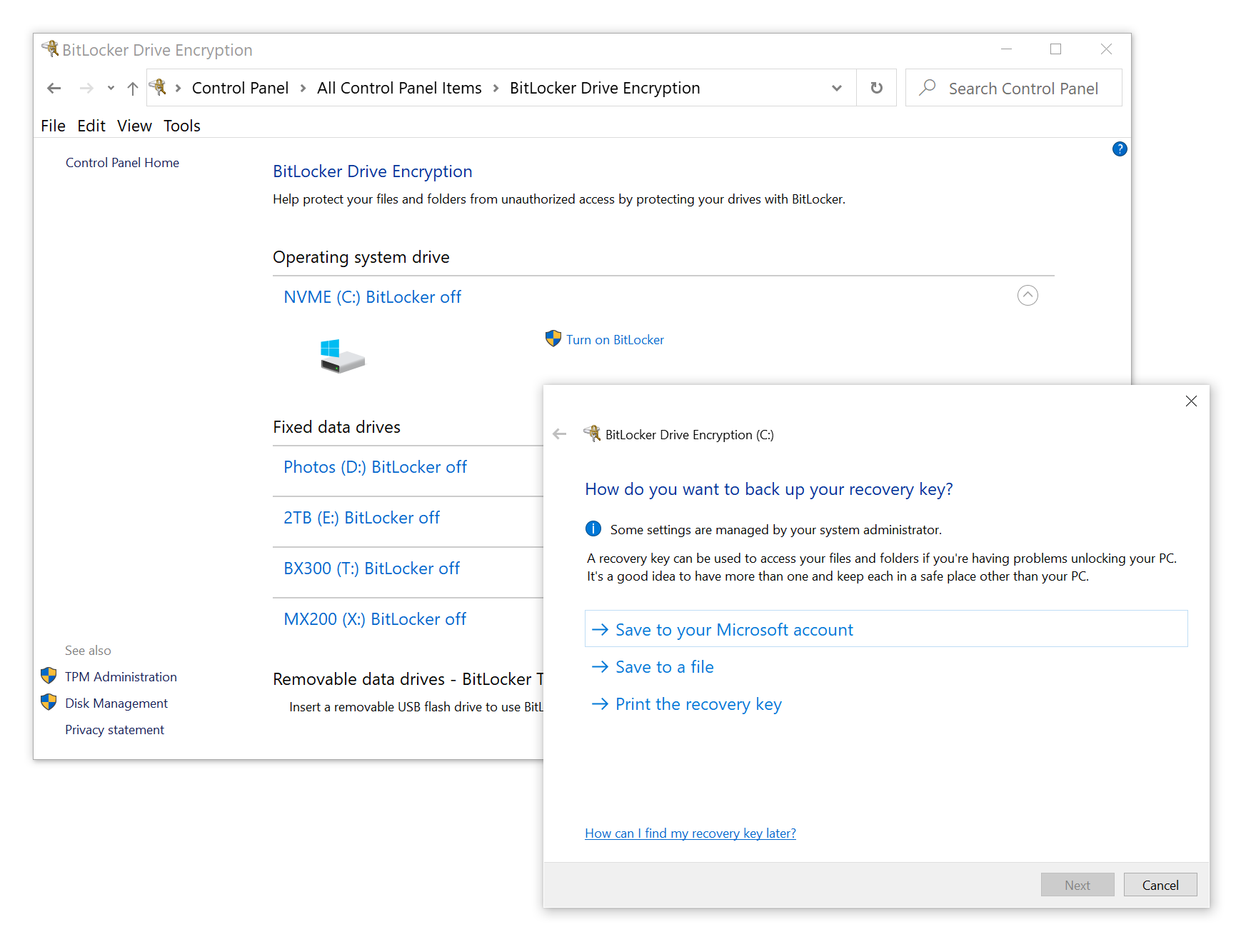

Шифрование – это сложно? Долго? Замедляет доступ к данным? Ответ во всех случаях отрицательный. Чтобы включить шифрование BitLocker, достаточно иметь компьютер с Windows 10 Professional или Enterprise, который будет оборудован или модулем TPM2.0 (они встречаются нечасто), или программным эмулятором Intel Platform Trust Technology (его нужно будет включить в BIOS). Далее откройте Панель управления и запустите апплет BitLocker Drive Encryption.

Детальное исследование BitLocker выходит далеко за рамки этой статьи, поэтому заинтересовавшихся читателей приглашу ознакомиться с нашей статьёй Introduction to BitLocker: Protecting Your System Disk. В этой статье, в частности, рассказывается о том, как включить BitLocker, если нет ни TPM2.0, ни Intel PTT.

Если вы – пользователь ультралёгкого ноутбука, то ваш системный раздел может быть уже зашифрован, даже если на нём установлена Windows 10 Home. Шифрование BitLocker Device Encryption применяется автоматически, если ваша административная учётная запись привязана к учётной записи Microsoft Account (а не создана в качестве локальной).

От чего защитит шифрование системного раздела? В первую очередь – от физического копирования данных при извлечении диска любой природы (HDD, SSD, NVME) из компьютера. Обратите внимание: если диск извлекли из компьютера, то расшифровать защищённый раздел злоумышленнику не удастся, даже если ему известен ваш пароль. Для расшифровки потребуется длинный двоичный ключ BitLocker Recovery Key (который, кстати, может сохраняться в учётной записи Microsoft Account; если злоумышленнику станет известен пароль от неё, то и извлечение этого ключа не составит проблемы).

Во вторую – от несанкционированного доступа к данным, если украден весь компьютер или ноутбук целиком. Стойкость защиты в этом случае зависит от таких факторов, как возможность угадать ваш пароль или извлечь из компьютера образ оперативной памяти. Так, BitLocker уязвим перед следующими векторами атак:

- Снятие образа оперативной памяти и поиск ключей шифрования, в том числе через порты Thunderbolt или посредством атаки cold boot attack.

- Перебор или извлечение пароля от вашей учётной записи Windows (извлечь пароль можно, к примеру, из облака Google account, если вы сохранили в нём пароль от учётной записи Microsoft и использовали её для входа в компьютер).

- Obtaining your BitLocker Recovery Key from your Microsoft Account or Active Directory.

А вот от каких-либо дистанционных или вирусных атак BitLocker не защитит: если вы сумели войти в систему, значит, содержимое зашифрованного раздела уже доступно для чтения и записи. Точно так же BitLocker не защитит и от других пользователей, которым вы разрешили доступ к компьютеру.

Дополнительная информация: BitLocker recovery guide

Ещё о шифровании: защита внешних накопителей

BitLocker – прекрасное решение для защиты системного раздела, но его роль этим не ограничивается. Если ваша редакция Windows поддерживает BitLocker, то вы сможете использовать его для шифрования других встроенных дисков, а также внешних накопителей USB (флешки, внешние жёсткие диски и т.п.)

Для шифрования внешних устройств предусмотрен режим BitLocker To Go. В отличие от защиты системного раздела, шифрование BitLocker To Go основано на пароле. Вы можете использовать любой пароль (желательно, чтобы он не совпадал ни с одним из используемых вами паролей, особенно – с паролем от учётной записи Windows). Для удобства вы сможете сделать так, что зашифрованные внешние накопители будут монтироваться на вашем компьютере автоматически (без запроса пароля). С одной стороны, это несколько снижает безопасность, когда у злоумышленника есть доступ не только к зашифрованному накопителю, но и к вашему компьютеру. С другой – если речь о зашифрованной флешке, которую вы потеряли в поездке, то данным ничего не угрожает (если пароль стойкий и неизвестен злоумышленнику).

- Доступность:

- Создание зашифрованного накопителя: Windows 10 Professional и выше

- Доступ к уже зашифрованным накопителям: любые редакции Windows 10 без каких-либо ограничений

- Защита от физического доступа к устройству, извлечённому из компьютера: зависит от стойкости выбранного пароля

- Защита от физического доступа к самому компьютеру: аналогично предыдущему разделу

- Другие локальные пользователи компьютера: зависит от того, было ли смонтировано устройство

- Зловредное ПО, вирусы-шифровальщики: зависит от того, было ли смонтировано устройство (отсутствует, если устройство подключено и смонтировано)

- Дистанционный взлом: зависит от того, было ли смонтировано устройство (отсутствует, если устройство подключено и смонтировано)

- Сценарии использования: защита данных на внешних накопителях в случае кражи или потери; мгновенное уничтожение доступа к данным при продаже устройства или отправке в ремонт.

В отличие от защиты системного раздела, BitLocker To Go does не поддерживает многофакторную аутентификацию (TPM+PIN и подобные схемы). Соответственно, модуль TPM не может быть использован для дополнительной защиты.

Шифрование сторонними утилитами

Если ваша редакция Windows не поддерживает BitLocker, вы можете воспользоваться одной из альтернативных утилит. В частности, высочайший уровень защиты обеспечивает бесплатная утилита с открытым исходным кодом VeraCrypt.

- Доступность: все версии Windows 10 (а также более старые ОС)

- Защита от физического доступа к устройству, извлечённому из компьютера: высокая; зависит от стойкости выбранного пароля

- Защита от физического доступа к самому компьютеру: так же или выше, чем у BitLocker (зависит от настроек)

- Другие локальные пользователи компьютера: зависит от того, было ли смонтировано устройство

- Зловредное ПО, вирусы-шифровальщики: зависит от того, было ли смонтировано устройство (отсутствует, если устройство подключено и смонтировано)

- Дистанционный взлом: зависит от того, было ли смонтировано устройство (отсутствует, если устройство подключено и смонтировано)

- Сценарии использования: защита данных в случае извлечения накопителя; мгновенное уничтожение доступа к данным при продаже накопителя или отправке в ремонт.

Правильно настроить VeraCrypt сложнее, чем BitLocker, а обсуждение этих настроек выходит далеко за рамки данной статьи. Я подробно описал особенности защиты VeraCrypt в статье

Как укрепить «Веру». Делаем шифрованные контейнеры VeraCrypt неприступными, опубликованной в журнале «Хакер».

Шифрование средствами файловой системы (EFS)

Согласно Википедии, Encrypting File System (EFS) — система шифрования на уровне файлов, предоставляющая возможность «прозрачного шифрования» данных, хранящихся на разделах с файловой системой NTFS, для защиты потенциально конфиденциальных данных от несанкционированного доступа при физическом доступе к компьютеру и дискам.

Описание сколь точное, столь и бесполезное, не объясняющее того, для кого, а главное – в каких ситуациях предназначена EFS, а также от каких именно угроз она способна уберечь.

- Доступность: все версии Windows 10 (а также более старые ОС), за исключением редакции Home

- Защита от физического доступа к устройству, извлечённому из компьютера: высокая; зависит от стойкости пароля к учётной записи Windows

- Защита от физического доступа к самому компьютеру: аналогично предыдущему

- Другие локальные пользователи компьютера: эффективная защита

- Зловредное ПО, вирусы-шифровальщики: данные других пользователей компьютера защищены от извлечения, но не от уничтожения или шифрования; данные текущего пользователя не защищены

- Дистанционный взлом: аналогично предыдущему

- Сценарии использования: защита данных в случае, когда компьютером пользуется несколько человек; защита от кражи информации, если взломана одна из других учётных записей на том же физическом компьютере; эффективный дополнительный уровень защиты от физического доступа, если используется шифрование системного раздела BitLocker.

Как видно из приведённой выше таблицы, шифрование файлов средствами EFS максимально эффективно для защиты файлов и документов между разными пользователями одного и того же компьютера. Даже если у одного из пользователей компьютера есть административные привилегии, он не сможет прочитать зашифрованные данные, даже если сбросит пароль другого пользователя. Впрочем, удалить или зашифровать защищённые EFS файлы ему удастся.

В чём разница между EFS и BitLocker, и какую из этих технологий имеет смысл использовать?

BitLocker защищает целый раздел. Если вашим компьютером пользуется (имеет учётные записи) несколько человек, каждый из них сможет получить доступ к данным. Если один из пользователей имеет административные привилегии, он сможет прочитать любые файлы любого другого пользователя.

EFS защитит только те папки и файлы, для которых пользователь указал соответствующий атрибут. В то же время прочитать зашифрованные файлы сможет только сам пользователь (или тот, кому известен его пароль); другие пользователи, даже администраторы, прочитать зашифрованные файлы не смогут.

В случае кражи устройства или извлечения диска первой линией обороны становится BitLocker. Если злоумышленнику удастся преодолеть этот рубеж, ему придётся взламывать ещё и шифрование EFS. В то же время рассчитывать исключительно на EFS (без BitLocker) в качестве защиты от физического доступа не стоит: BitLocker предлагает защиту длинным и стойким аппаратным ключом (конфигурация TPM/Intel PTT), в то время как файлы, зашифрованные EFS, защищены лишь паролем от учётной записи.

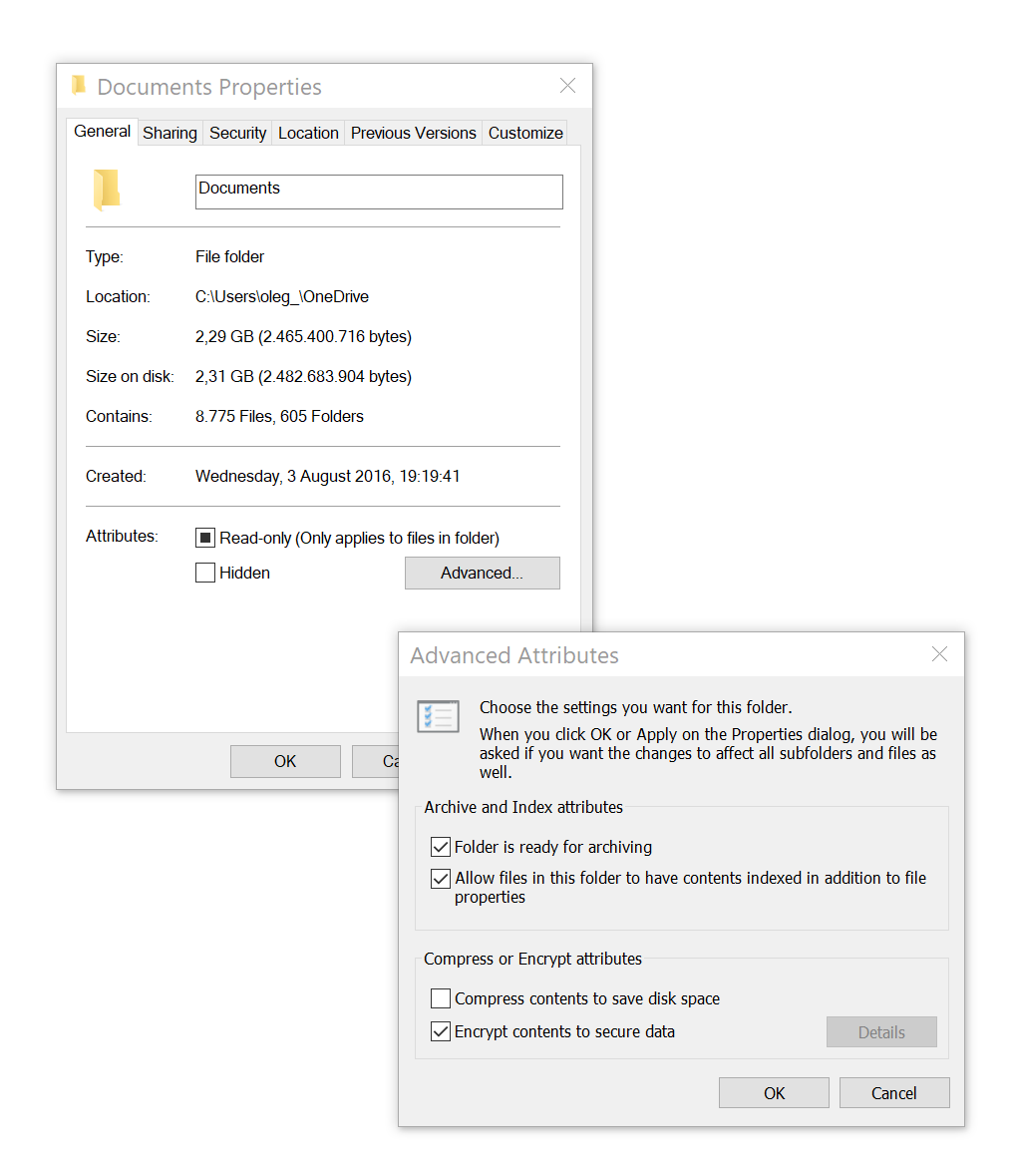

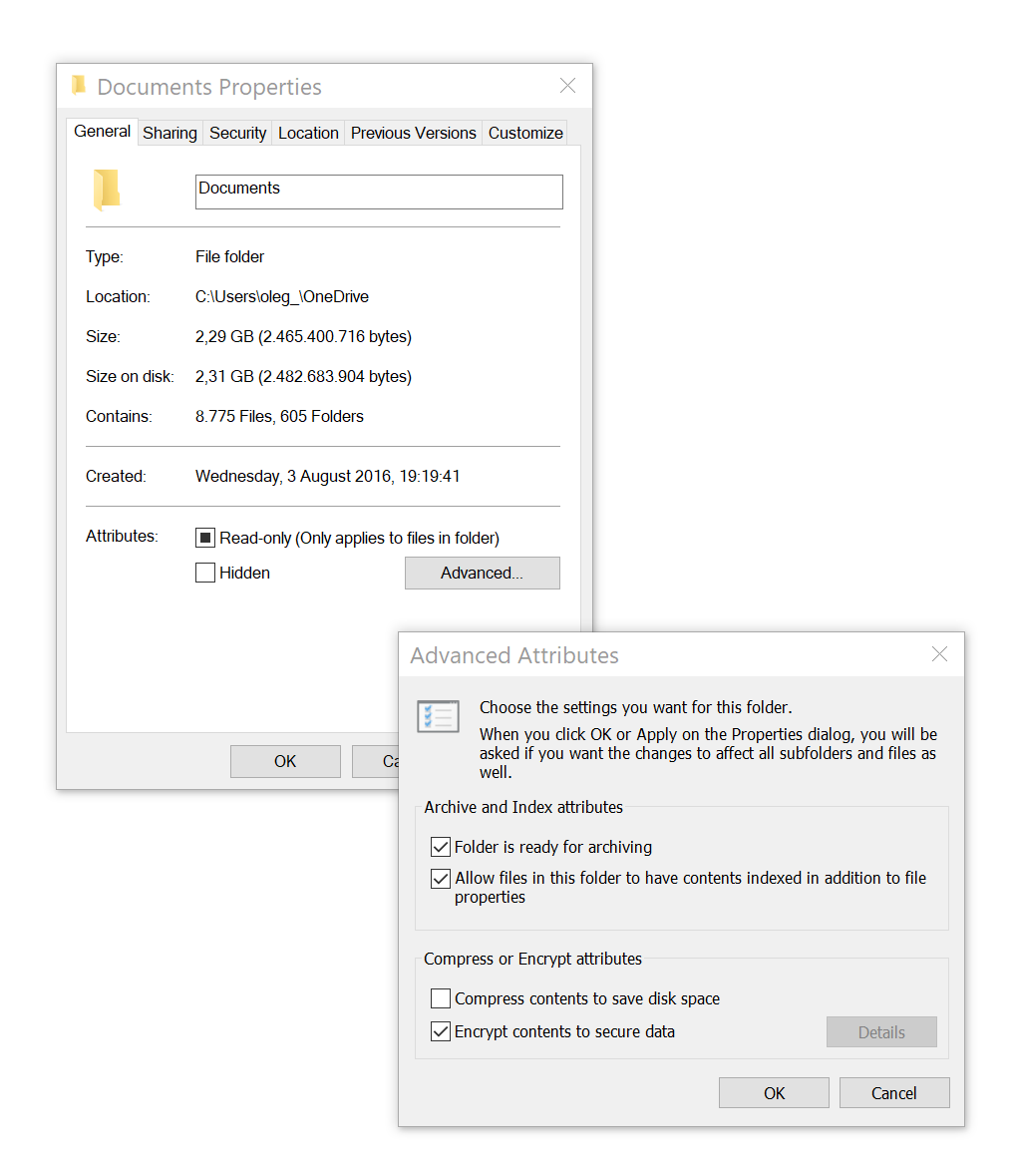

Как включить шифрование EFS? Проще простого. Выберите файл или папку, которую хотите защитить, и кликните по ней правой кнопкой мыши. В меню выберите Properties, затем Advanced во вкладке General. В Advanced Attributes выберите опцию Encrypt contents to secure data и кликните OK.

На том – всё: Windows зашифрует файлы в фоновом режиме.

У использования EFS есть один недостаток. Если вы забудете пароль от учётной записи или вам придётся его сбросить, вы потеряете доступ к зашифрованным файлам. Для восстановления доступа рекомендуем воспользоваться утилитой Elcomsoft Advanced EFS Data Recovery, для работы которой вам потребуется указать тот пароль от учётной записи, который использовался до сброса.

Обратите внимание: менять пароль от учётной записи штатным образом (через соответствующий диалог в Windows) вы можете без ограничений; система автоматически и моментально перешифрует все необходимые ключи.

Защита важных документов

Итак, два слоя защиты мы уже рассмотрели: это шифрование загрузочного раздела посредством BitLocker и шифрование папок с файлами или отдельных файлов средствами EFS. Эти уровни отлично защитят от ряда угроз, но совершенно не справятся с другими. И BitLocker, и EFS оказываются бессильными, если на ваш компьютер производится дистанционная атака, устанавливается зловредное программное обеспечение или троян-шифровальщик. Это нормально: описанные выше технологии и не предназначены для защиты от такого рода угроз.

Защититься от кражи конфиденциальной информации как на вашем компьютере, так и в момент пересылки поможет шифрование самих документов средствами Microsoft Office.

Шифрование отдельных документов – важная часть многоуровневой стратегии безопасность. Шифрование не защитит документы от удаления зловредным ПО или перешифровки трояном-вымогателем. Однако доступа к информации, которая содержится в зашифрованных документах, ни вирус, ни троян-шифровальщик, ни хакер не получат. Разумеется, лишь в том случае, если для защиты вы использовали стойкий, а главное – уникальный пароль, который не сохранялся, не пересылался и не использовался где-либо ещё. (Если вы отправили пароль по почте или через программу мгновенного обмена сообщениями – забудьте всё, что было написано выше: никакой защиты более нет до тех пор, пока вы не сохраните документ с новым паролем.)

- Доступность: все версии Microsoft Office

- Степень защиты: сильная зависимость как от пароля, так и от версии Microsoft Office и формата файла, в котором сохранён документ. Максимальная степень защиты с современными (Office 2013 и более новыми) версиями Office при использовании форматов .DOCX, .XLSX и т.д. (в отличие от старых форматов .DOC, .XLS, степень защиты которых низкая).

- Защита от физического доступа к устройству, извлечённому из компьютера: аналогично предыдущему

- Защита от физического доступа к самому компьютеру: аналогично предыдущему

- Другие локальные пользователи компьютера: аналогично предыдущему

- Зловредное ПО, вирусы-шифровальщики: содержимое документов защищено от несанкционированного доступа, но не от уничтожения или шифрования

- Дистанционный взлом: аналогично предыдущему

- Сценарии использования: защита важных данных, которые хранятся в таблицах и документах Microsoft Office; защита данных не только на компьютере пользователя, но и во время пересылки.

- Как включить шифрование: Защита документов паролем

Что выбрать между шифрованием EFS и защитой документов паролем? Эти виды защиты покрывают разные сценарии использования. EFS – совершенно прозрачная защита всей папки с документами. Стоит вам войти в систему, и вы сможете пользоваться любыми защищёнными документами без ввода дополнительных паролей. Стоит злоумышленнику узнать пароль от вашей учётной записи Windows, и он сможет получить доступ ко всем защищённым EFS файлам.

В то же время шифрование средствами Microsoft Office потребует от вас сознательных усилий. Вам придётся вводить пароль каждый раз при открытии документа. Однако защищённые таким образом документы злоумышленнику потребуется взламывать по одному, а степень защиты у Microsoft Office может быть очень высокой.

Особенности шифрования документов

Шифрование документов в Microsoft Office имеет ряд особенностей, полное описание которых выходит за рамки данной статьи. Однако коротко перечислить все пункты необходимо во избежание ошибок.

- Стойкость защиты зависит от версии Microsoft Office, которая сохранила документ или таблицу. Полный обзор безопасности шифрования в разных версиях офисных приложений приводится в статье Microsoft Office encryption evolution: from Office 97 to Office 2019. В целом же использование относительно свежей (всего восьмилетней давности) пакета Office 2013 (и, разумеется, любых более новых версий) отлично обезопасит ваши документы.

- Не менее важен и формат файла, в котором вы будете сохранять документ. Даже сегодня, в 2020 году, нам часто присылают документы в устаревших форматах .DOC/.XLS (с точки зрения отправителя – «совместимых»; вероятно, нас подозревают в пользовании программ 17-летней давности). Проблема с этими форматами в том, что их безопасность заморожена на уровне 17-летней давности; взломать их защиту не составит большого труда. Если вы до сих пор сохраняете документы в «режиме совместимости» — откажитесь от этой практики и перейдите на «новый», 13-летней давности формат .DOCX/.XLSX.

- Степень защиты зависит от стойкости и уникальности пароля. Если вы используете один и тот же пароль для защиты как документов, так и чего-то другого, взломав «что-то другое», злоумышленник получит доступ и к вашим зашифрованным документам.

- Если вы хотя бы раз переслали пароль по email или через программу мгновенного обмена сообщениями, считайте и этот пароль, и переданный документ скомпрометированными. Взлом почтового ящика, вашего компьютера или удалённого сервера позволят злоумышленнику получить доступ к зашифрованной информации.

Защита архивов и резервных копий

О том, что резервные копии делать необходимо, говорят все. О том, что их необходимо защищать, обычно не говорят совсем. Подумайте о том, что резервная копия содержит все те файлы и всю ту информацию, которую вы хотели бы защитить на компьютере, но готовы сохранить в виде обычного, незашифрованного файла.

При создании резервных копий используйте следующие рекомендации.

- Сохраняйте резервные копии на устройствах (встроенных или внешних накопителях), защищённых BitLocker. Напомню, что никаких дополнительных неудобств это не несёт: вы можете настроить защиту BitLocker таким образом, чтобы Windows автоматически монтировала накопитель, если вы вошли в систему. Использование BitLocker защитит ваши резервные копии даже если программа резервного копирования не поддерживает шифрования. Обратите внимание: если вам придётся восстанавливать систему из образа резервной копии, Windows 10 корректно смонтирует защищённый BitLocker накопитель. Для монтирования внешних устройств (BitLocker To Go) вам потребуется только пароль, а для доступа к встроенным дискам – длинный двоичный BitLocker Recovery Key (обычно Windows предлагает сохранить его в учётной записи Windows Account при создании зашифрованного тома).

- Если вы используете для создания резервных копий программу, которая поддерживает шифрование – задайте пароль и используйте шифрование. Обратите внимание: утилита, вероятно, сохранит ваш пароль в системе (чтобы не запрашивать пароль каждый раз при создании резервной копии). Не используйте этот пароль повторно для защиты других типов данных.

Одним из распространённых инструментов частичного резервного копирования являются привычные всем утилиты-архиваторы: WinZip, 7Zip, WinRar и подобные. Все эти утилиты предлагают возможность шифрования содержимого резервных копий паролем. Стойкость шифрования у разных утилит различается, но общий уровень защиты достаточно высок. Использование стойкого, уникального пароля, составленного как минимум из 8 символов (желательно использовать буквы, цифры и специальные символы и не использовать слова из словаря) защитит архив в достаточной мере. Если же вы разместите архивы на накопителе, зашифрованном посредством BitLocker, то данные будут надёжно защищены.

Обратите внимание: стойкость шифрования архивов ZIP/7Z/RAR существенно ниже, чем стойкость BitLocker или документов Office 2013 (и более новых). Не используйте один и тот же пароль для шифрования архивов и других типов данных.

Дополнительная информация:

Безопасность в облаке: личное хранилище OneDrive Personal Vault

Хранение документов в облаке OneDrive – отличный вариант резервного копирования и синхронизации данных. Безопасность приватных данных в облаке можно обеспечить шифрованием отдельных документов. Однако OneDrive предлагает и ещё один, дополнительный уровень безопасности: Личное хранилище OneDrive.

Что такое «личное хранилище OneDrive»? На сайте Microsoft даётся предельно косноязычное описание: «Личное хранилище в OneDrive защищено проверкой личности, чтобы вы могли хранить свои самые конфиденциальные файлы в облаке, не теряя удобства повсеместного доступа.»

Думаю, стоит пояснить. Личное хранилище – это ещё одна, особая папка в OneDrive, доступ к которой дополнительно защищён. Что значит «дополнительно защищён»? Чтобы зайти в эту папку, потребуется ввести пароль и пройти проверку двухфакторной аутентификации (например, подтвердив push-уведомление в приложении Microsoft Authenticator, установленном на вашем смартфоне). Да, это необходимо будет делать каждый раз, когда вы захотите получить доступ к папке «личного хранилища»: доступ к папке автоматически блокируется спустя короткое время (порядка 15 минут) после того, как вы перестанете ей пользоваться. Однако огромный плюс этого решения в том, что никто другой (ни дистанционный взломщик, ни сетевой пользователь, ни троян-шифровальщик, ни даже злоумышленник, укравший ваш пароль от Windows) не сможет получить доступ к файлам, которые хранятся в папке «личного хранилища».

В то же время дополнительная проверка – это дополнительное неудобство; защищать таким образом все документы вы вряд ли захотите. «Личное хранилище OneDrive» — прекрасный дополнительный уровень защиты для документов, которым такая защита необходима. Примеры таких данных – секретные QR-коды для инициализации двухфакторной аутентификации, ключи восстановления доступа к зашифрованным дискам BitLocker и подобные вещи.

Насколько серьёзна защита «личного хранилища» и как сильно она повышает безопасность? Решение OneDrive Personal Vault появилось совсем недавно; независимых исследований его безопасности не проводилось. Мы будем внимательно следить за состоянием дел в этой области и опубликуем статью, как только нам станет известно больше.

- Доступность: все редакции Windows с последней версией приложения OneDrive

- Защита от физического доступа к устройству, извлечённому из компьютера: не тестировалось

- Защита от физического доступа к самому компьютеру: не тестировалось

- Другие локальные пользователи компьютера: эффективная защита

- Зловредное ПО, вирусы-шифровальщики: не тестировалось

- Дистанционный взлом: эффективная защита

- Сценарии использования: защита особо важных, но редко используемых данных (ключи восстановления доступа к зашифрованным дискам, коды инициализации приложений двухфакторной аутентификации и т.п.)

Наша рекомендация: если вы храните в облаке OneDrive такие вещи, как ключи восстановления доступа или списки паролей в таблице, переместите их в «личное хранилище». Оно обеспечит эффективный дополнительный уровень безопасности против целого ряда угроз.

Защита от шифровальщиков-вымогателей

В последнем разделе статьи я хочу рассказать об одном из максимально эффективных способов защиты от вирусов-шифровальщиков.

Что такое шифровальщик? Этим термином (другие названия – вирус-вымогатель, ransomware) обозначают класс зловредного программного обеспечения, который, проникнув на компьютер, зашифровывает данные пользователя собственным ключом. После того, как данные будут зашифрованы, программа блокирует работу компьютера или выводит окно, в котором от пользователя требуют заплатить выкуп. Как правило, вымогатели требуют немедленно перевести сумму в криптовалюте, угрожая удвоить сумму спустя сутки, а через два дня – полностью уничтожить данные. Программы-вымогатели несут серьёзный риск для домашних пользователей и представляют проблему как для частных компаний, так и для государственных учреждений. Вирусы-вымогатели уже использовались злоумышленниками для того, чтобы вывести из строя госпитали и образовательные учреждения.

Защититься от вирусов-вымогателей достаточно сложно. Классическая антивирусная защита способна определить и справиться с уже существующими угрозами, но не дают гарантии эффективной защиты против новых поколений зловредного ПО. Производители операционных систем (пока – только Microsoft) и облачных сервисов (пока – тоже только Microsoft) начали добавлять дополнительные уровни обороны, нацеленные именно на защиту от вымогателей-шифровальщиков.

Первый уровень защиты – встроенный в Windows 10 режим управляемого доступа к папкам. Управляемый доступ к папкам позволяет защитить ценные данные от вредоносных приложений и угроз; в частности – от вирусов-шифровальщиков. По утверждению компании, эта технология позволяет эффективно защитить систему не только от известных уязвимостей, но также от неизвестных, то есть 0day.

Включить управляемый доступ к папкам можно следующим образом:

Подробнее об этом режиме можно узнать по ссылкам:

Управляемый доступ к папкам обладает следующими свойствами.

- Доступность: все редакции Windows 10 Fall Creators Update и более новые

- Защита от физического доступа к устройству, извлечённому из компьютера: нет

- Защита от физического доступа к самому компьютеру: нет

- Другие локальные пользователи компьютера: нет

- Зловредное ПО, вирусы-шифровальщики: достаточно эффективна в качестве первого (но не единственного) уровня защиты

- Дистанционный взлом: нет

- Сценарии использования: защита отдельных папок (документы, фотографии, другие данные пользователя) от вирусов-шифровальщиков, троянов и других видов зловредного ПО

Рекомендуем обязательно включить режим управляемого доступа для защиты папок с документами, фотографиями и другими важными данными.

Второй уровень защиты от вымогателей: восстановление файлов

Борьба с вымогателями ведётся с переменным успехом. Даже использование управляемого доступа к папкам не даст абсолютной гарантии защиты. Что делать, если вирусу-вымогателю всё же удалось проникнуть на ваш компьютер и зашифровать папку с документами? Разумеется, пользователи, которые в прошлом уже подвергались атакам, создают резервные копии. Однако у подавляющего большинства пользователей резервных копий или нет совсем, или они утратили актуальность. Как раз для таких пользователей и предназначена защита от вымогателей, предоставляемая компанией пользователям облачного хранилища OneDrive в рамках подписки на пакет Microsoft Office 365.

Защита файлов в OneDrive от вымогателей-шифровальщиков включается и работает полностью автоматически у всех подписчиков Office 365; от вас не требуется никаких действий. Если зловредное ПО удалит или зашифрует файлы, синхронизированные с облаком OneDrive, система уведомит об этом пользователя и предложит откатить изменения, восстановив таким образом уничтоженные или зашифрованные данные.

- Доступность: подписчикам Office 365, использующим OneDrive

- Защита от физического доступа к устройству, извлечённому из компьютера: нет

- Защита от физического доступа к самому компьютеру: нет

- Другие локальные пользователи компьютера: нет

- Зловредное ПО, вирусы-шифровальщики: чрезвычайно эффективна в качестве пассивной защиты и своеобразной страховки, позволяя восстановить оригинальные версии файлов уже после того, как их удалит или уничтожит зловредное ПО

- Дистанционный взлом: нет

- Эффективность защиты: чрезвычайно эффективна

- Сценарии использования: защита облачных данных (любые данные, которые синхронизируются с OneDrive) и возможность восстановления оригинальных файлов после работы вирусов-шифровальщиков, троянов и других видов зловредного ПО

Если вы – пользователь Dropbox, то ваши файлы защищены системой Dropbox Rewind, которая работает похожим образом. Для её использования вы должны быть подписчиком уровня Plus или Professional.

«Холодные» резервные копии

Если вы относитесь к той немногочисленной категории пользователей, которая всё-таки создаёт резервные копии, обратите внимание на то, каким именно образом вы храните копии данных. Стандартной практикой является регулярное создание так называемых «горячих» резервных копий (инкрементные копии с системой версий, позволяющие восстановить одну из предыдущих версий файла; создаются автоматически по расписанию, сохраняются на всегда доступное подключённое устройство). В то же время рекомендуется периодическое создание полных резервных копий данных, которые постоянно хранятся на физически отключённом устройстве – например, портативном жёстком диске. Хранение «холодной» резервной копии на обесточенном, не подключённом к компьютеру накопителе позволит уберечься от любых угроз, связанных со взломом вашего компьютера.

Дополнительно:

- Использование истории файлов для резервного копирования и восстановления в Windows 10 (Microsoft)

Заключение

В одной статье невозможно подробно описать все угрозы и способы защиты. На рынке присутствуют специализированные пакеты, разработчики которых обещают эффективную защиту от одного или нескольких типов угроз. К сожалению, использование даже самого лучшего пакета программ не заменит необходимости следовать правилам элементарной цифровой гигиены – тем самым правилам, которые и были изложены в этой статье.