В процессе анализа устройств под управлением iOS вы наверняка встречались с отсылками на поколения процессоров (SoC). Чаще всего такие отсылки встречаются у исследователи безопасности и разработчиков эксплойтов и джейлбрейков для iOS — например, джейлбрейка checkra1n. Как правило, в списке поддерживаемых устройств перечисляется несколько моделей iPhone с пометкой, в которой упоминаются «совместимые модели iPad». Какие именно модели «совместимы» и почему? Можно ли сказать то же самое об устройствах iPod Touch и Apple TV?

Идентификация модели

На этом шаге нужно точно определить модель iPhone, iPad или другого устройства. На сайте Apple есть подробные инструкции

В этом списке отсутствуют часы Apple Watch, хотя о них мы тоже могли бы рассказать. Проблема в том, что извлечение данных из часов Apple Watch возможно в очень ограниченных масштабах.

Как правило, определить модель устройства достаточно просто: на задней крышке устройства (iPhone, iPad или iPod Touch) указывается номер модели в формате Axxxx. «xxxx» — это четыре цифры. Как только вы узнаете номер модели, выполните поиск по вышеупомянутым страницам. Сразу отметим, что некоторые модели iPhone и iPod могут иметь одинаковый внешний вид, а иногда во время ремонта в неавторизованных сервисах задняя крышка заменяется на крышку от другой модели или и вовсе неоригинальную. Единственный надёжный способ узнать модель устройства — открыть [Настройки] | [Об устройстве], где и будет указан номер модели.

Поколение процессора (SoC)

Сердце каждого устройства Apple — это SoC, интегрированная система на кристалле, которую в целях упрощения принято называть просто «процессором». Apple использует процессоры ARM собственной разработки; актуальный на данный момент процессор — A14, который появится в iPad Air (2020). Как модель процессора может повлиять на доступность методов извлечения? Это единственный фактор или есть что-то ещё, кроме очевидного — версии iOS?

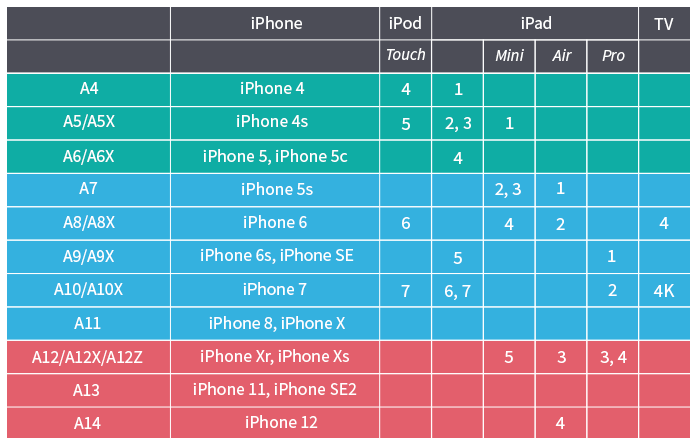

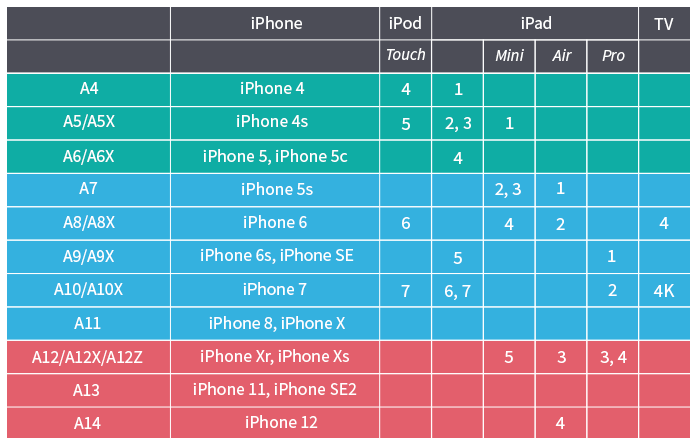

Начнём с модели процессора. Мы собрали информацию из общедоступных источников и поместили её в таблицу:

Расшифруем значения цветов ячеек.

- Зелёный: для этих устройств доступны все варианты, включая взлом пароля и извлечение BFU (в ограниченном объёме, если пароль неизвестен)

- Синий: устройства уязвимы для эксплойта checkm8. Извлечение в режиме BFU (Before First Unlock) возможно независимо от версии iOS, но есть особенности (см. ниже)

- Красный: если устройство заблокировано, а пароль неизвестен, извлечь из него данные не удастся

Уязвимость загрузчика BootROM

Эксплойт checkm8 получил широкую известность. В то же время вопрос его совместимости с разными поколениями устройств остаётся достаточно запутанным. И если в теории эксплойт должен работать на всех устройствах поколений от iPhone 4s до iPhone X включительно, то факты заметно сложнее.

- Поддерживаются в настоящее время: s5l8947x, s5l8950x, s5l8955x, s5l8960x, t8002, t8004, t8010, t8011, t8015

- Поддержка запланирована: s5l8940x, s5l8942x, s5l8945x, s5l8747x, t7000, t7001, s7002, s8000, s8001, s8003, t8012

Выглядит запутанно? В этом нет ничего удивительного: идентификаторы соответствуют версии загрузчиков. Например, T8010 — это загрузчик, использующийся в iPad 6 и 7 поколений, iPhone 7 и 7 Plus, а также iPod Touch 7 поколения.

В сопроводительной записке к джейлбрейку checkra1n ещё больше путаницы.

However, with the recently published blackbird vulnerability, we are able to get control of the Secure Enclave on A10 and A10X and disable this mitigation. Support for A10 and A10X devices is being worked on and is expected to be ready in the coming weeks.

Разработчики сообщают, что недавно обнаруженная уязвимость может помочь получить контроль над Secure Enclave в устройствах A10 и A10X (см. таблицу соответствия моделей).

Соответственно, актуальный список совместимости выглядит следующим образом:

- iPhone 6s, 6s Plus и SE

- iPad 5

- iPad Air 2

- iPad mini 4

- iPad Pro 1

- Apple TV 4 и 4K

Список вызывает удивление. Например, iPad mini 4 собран на процессоре A8X, который соответствует тому, что используется в iPhone 6 и 6 Plus; однако для iPhone 6 нет iOS 14 (и даже iOS 13), в то время как для iPad mini 4 — есть.

Извлечение данных

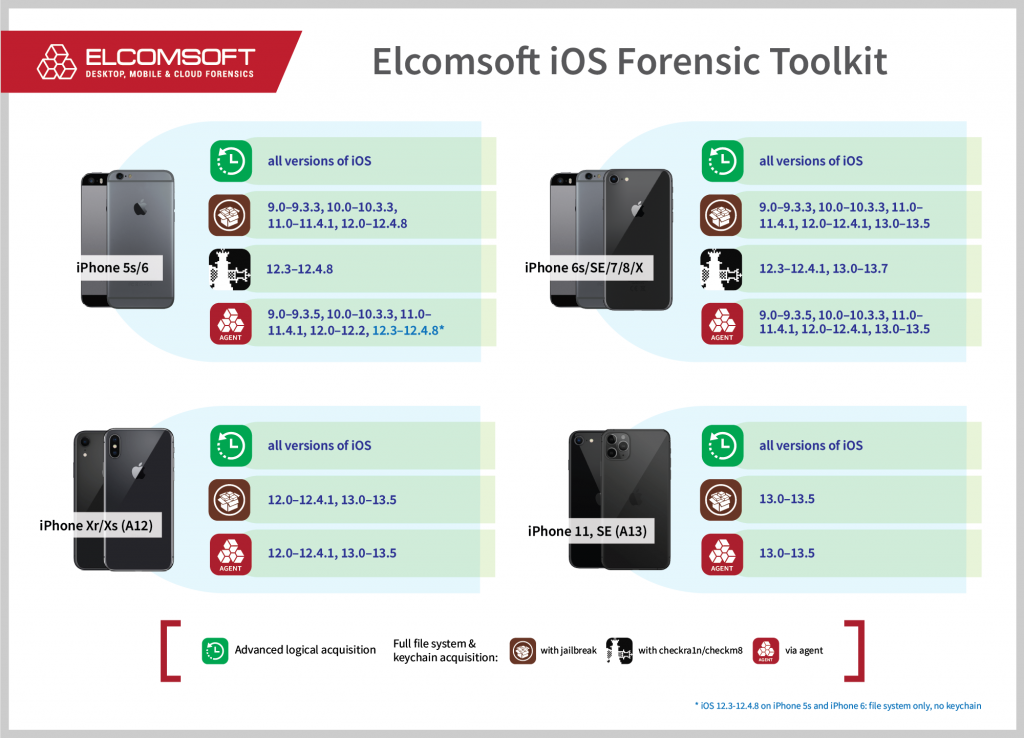

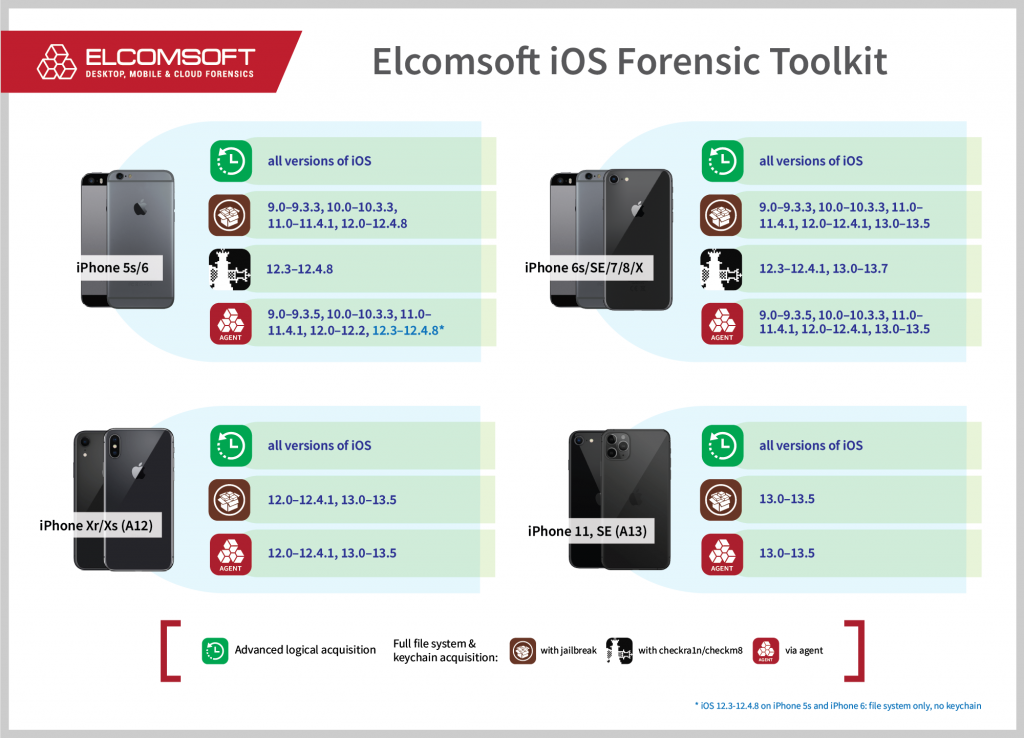

В процессе извлечения данных модели устройств, наборы микросхем и версии iOS являются скорее отвлекающими факторами. Актуальная матрица доступности методов извлечения — ниже:

Матрица неполна. Во-первых, в ней не хватает некоторых старых устройств, таких как iPhone 4, 4s, 5 и 5c. Во-вторых, в ней не описана совместимость с iOS 14, которая ограничена моделями iPhone 6s, iPhone SE, Apple TV и «совместимыми моделями iPad», см. выше.

Резюме:

- iPhone 4, iPhone 4s, iPhone 5, iPhone 5s: все возможности — в ваших руках, даже для заблокированных iPhone

- от iPhone 6s до iPhone X: извлечение образа файловой системы и Связки ключей для iOS до 13; частичное извлечение через BFU, если пароль неизвестен

- iPhone 6s и SE: всё вышеперечисленное применимо и к iOS 14

- iPhone Xr / Xs и iPhone 11: извлечение образа файловой системы и Связки ключей для iOS 13.5 и ниже, если известен пароль

Используйте Elcomsoft iOS Forensic Toolkit в качестве инструмента для извлечения файловой системы и расшифровки Связки ключей как для устройств с джейлбрейком, так и без него.

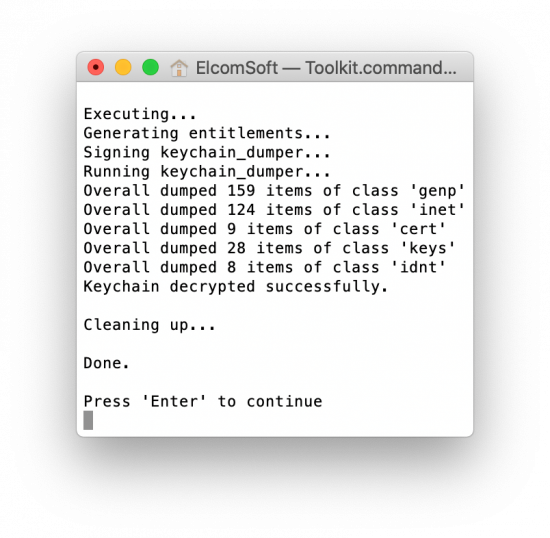

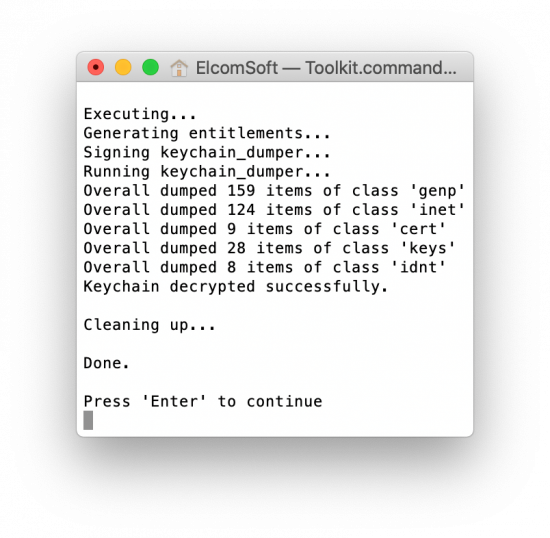

На скриншоте показан процесс извлечения через режим BFU с неизвестным паролем.

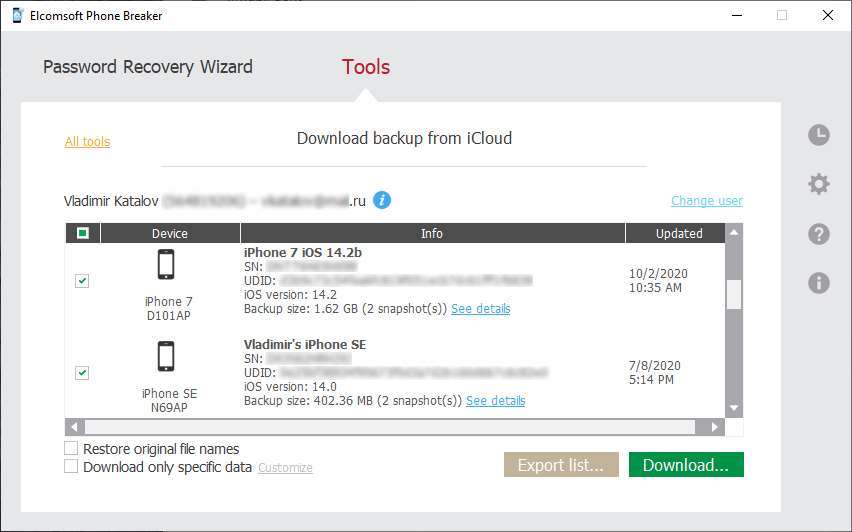

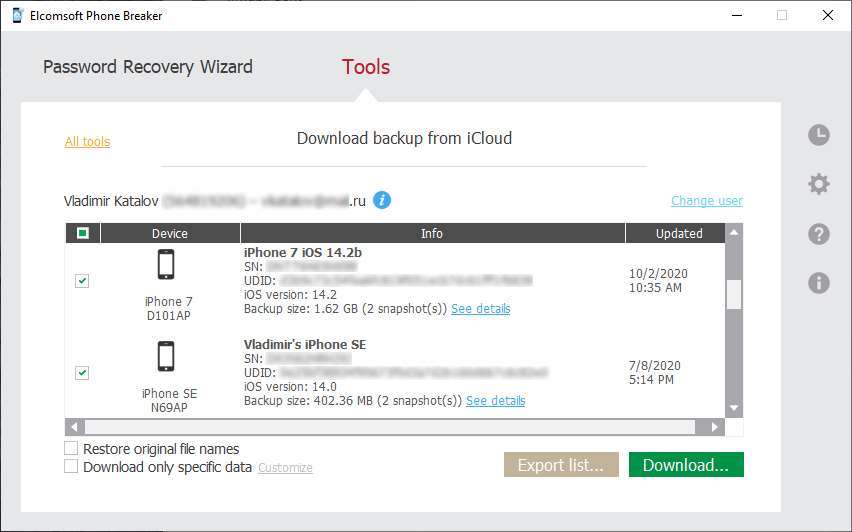

Другие варианты

Разумеется, iCloud. Независимо от того, с какой моделью iPhone вы работаете и какая версия iOS на нём установлена, при наличии учётных данных пользователя вы сможете загружать резервные копии всех устройств из его учётной записи, файлы с iCloud Drive и большое количество синхронизированных данных, включая информацию об учётной записи, множество категорий данных (контакты, заметки и фотографии iCloud и многое другое), а также данные, защищённые «сквозным шифрованием», такие как связка ключей iCloud, сообщения (iMessage и SMS), данные приложения Здоровье и многое другое. Инструменты? Elcomsoft Phone Breaker — единственный продукт на рынке, который может загружать все эти данные.