Криминалистический анализ iCloud: типы данных, защита и способы извлечения

21 апреля, 2021, Oleg Afonin

Рубрика: «Разное»

Мы продолжаем серию публикаций по облачной криминалистике. В этой статье рассказывается о типах данных, доступных в облаке iCloud, и о том, как Apple хранит и защищает эти данные. Опишем способы, инструменты и требования для доступа к этим данным. Рекомендуем также ознакомиться с содержимым предыдущей статьи, в которой изложены основы облачной криминалистики.

Типы контейнеров в iCloud

Вместо того, чтобы сразу перечислять доступные в облаке данные (например, контактов, истории открытых в браузере страниц, паролей и фотографий), рассмотрим контейнеры, в которых хранятся эти данные. Доступные в каждом из контейнеров данные будут перечислены в соответствующих разделах, однако нужно принять во внимание тот факт, что содержимое каждого из контейнеров может отличаться у разных пользователей в зависимости от настроек устройства и версии iOS, под управлением которого работает конкретное устройство.

Контейнер 1: резервные копии

С резервных копий началась история облачной криминалистики. В своё время наш продукт Elcomsoft Phone Breaker стал первым на рынке решением для экспертов-криминалистов, позволяющим извлекать облачные резервные копии из iCloud. С тех пор ситуация неоднократно менялась. Появлялись и исчезали продукты конкурентов, менялась защита данных в облаке, менялись протоколы доступа и требования к авторизации. Тем не менее, резервные копии в iCloud остаются одним из важнейших контейнеров, которые в обязательном порядке анализируют эксперты по облачной криминалистике.

В состав резервных копий в iCloud входят следующие типы данных:

- Контакты, журнал звонков, сообщения SMS и iMessage*

- Фотографии* и видеоролики

- Данные тех приложений, авторы которых разрешили резервное копирование

- Связка ключей (в составе облачных резервных копий — зашифрована аппаратным ключом и может быть восстановлена исключительно на то устройство, с которого была сделана резервная копия)

- Настройки системы, список установленных приложений и многое другое

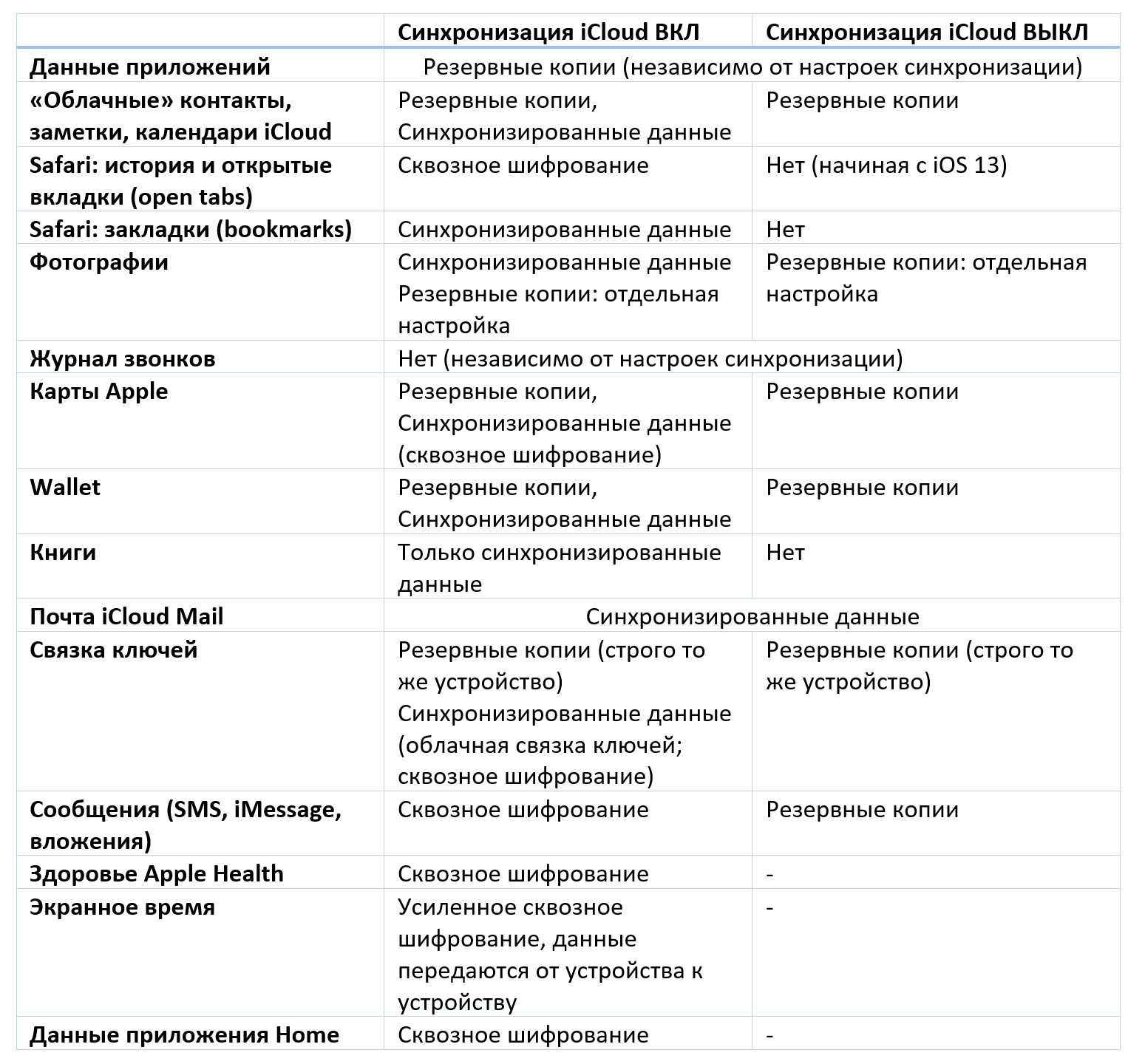

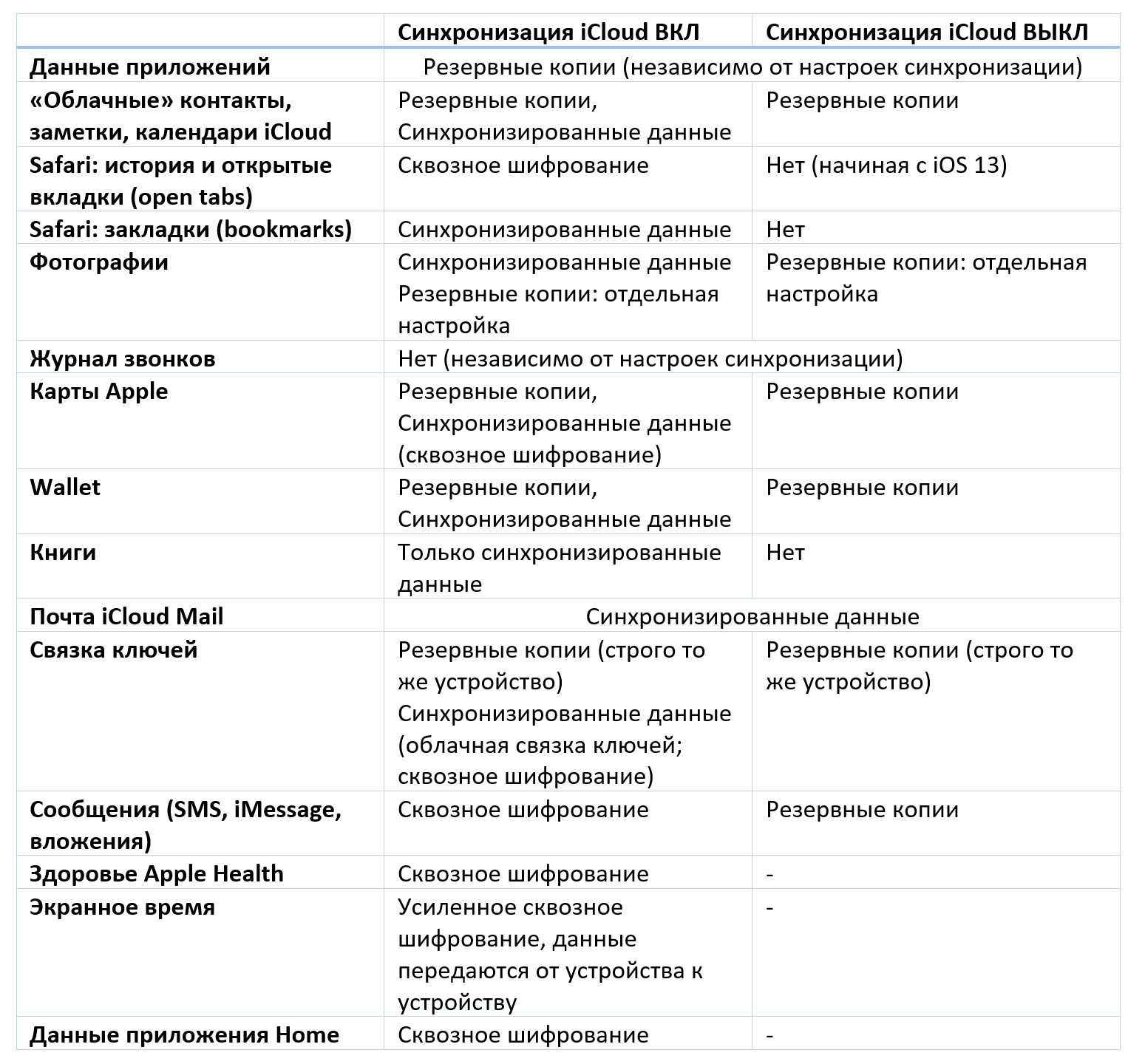

Важный момент: в состав резервных копий в «облаке» могут не входить те данные, для которых пользователь включил синхронизацию с iCloud. К примеру, это в полной мере относится к фотографиям: при включении опции iCloud Photos фотографии пользователя попадают в отдельный сервис в iCloud и становятся доступными как часть синхронизированных данных, исчезая при этом из резервных копий. В то же время такие данные, как контакты, календари и заметки попадают и в синхронизированные данные, и в резервную копию. О том, какие именно данные можно ожидать в резервной копии при включении соответствующих опций в iOS 14, можно узнать из следующей таблицы (нажмите на изображение, чтобы развернуть его на полный экран):

На физическом уровне резервные копии в iCloud хранятся в распределённом виде на множестве серверов, которые принадлежат разным компаниям — Amazon, Google, Microsoft, AT&T и другим провайдерам. Ключи шифрования при этом хранятся на серверах Apple в Купертино. Такая защита в состоянии эффективно противостоять угрозам физического или удалённого доступа к серверам сторонних компаний, однако сама по себе совершенно не защищает ни от доступа сотрудниками Apple, ни от удалённого доступа из авторизованной учётной записи. Соответственно, доступ к данным из резервных копий (за исключением паролей из Связки ключей, которые шифруются аппаратным ключом) имеет сама компания Apple. Из этого следует, что доступ могут получить сотрудники правоохранительных органов и спецслужб, предоставив компании соответствующим образом оформленный запрос. Наконец, данные может расшифровать любой пользователь Elcomsoft Phone Breaker, которому известны логин и пароль пользователя iCloud, а также есть доступ ко второму фактору аутентификации.

С учётом количества информации, которая хранится в резервных копиях, а также в той роли, которую они традиционно играли в облачной криминалистике, разработчики Apple постоянно усиливают защиту этого типа контейнеров — не решаясь, однако, прибегнуть к радикальной мере в виде сквозного шифрования резервных копий. Не будем описывать все этапы противостояния щита и меча, в ходе которых стало невозможно использование для доступа к резервным копиям токенов (маркеров аутентификации); скажем лишь, что на сегодняшний день с резервными копиями в облаке умеют работать считанные единицы производителей криминалистического ПО, одним из которых является наша компания с продуктом Elcomsoft Phone Breaker.

Контейнер 2: синхронизированные данные

С выходом каждой новой версии iOS в Apple продолжают расширять список категорий данных, которые могут синхронизироваться между устройствами, а не оседать мёртвым грузом в конкретной резервной копии. Для некоторых категорий данных пользователю необходимо включить синхронизацию (впрочем, при настройке нового устройства по умолчанию синхронизация включается для всех или почти всех категорий), другие же синхронизируются в облако по умолчанию, при этом очевидного способа отключить синхронизацию у пользователя нет. Как мы выяснили в предыдущей главе, для некоторых типов данных (к примеру, фотографий) включение синхронизации приводит к исчезновению их из состава резервных копий. В то же время достаточно и таких категорий, которые могут и синхронизироваться в облако, и сохраняться в составе резервных копий.

Важно отметить, что синхронизированные данные хранятся отдельно от резервных копий, доступны по отдельному протоколу и защищены менее стойкой защитой в сравнении с резервными копиями. Так, для доступа к синхронизированным данным можно использовать как авторизацию по логину и паролю (с прохождением проверки двухфакторной аутентификации), так и токен (маркер аутентификации), который можно получить с компьютера пользователя, если на нём установлено приложение iCloud.

Что входит в состав синхронизированных данных?

- Safari: история*, вкладки, закладки

- Контакты, заметки, календари

- Фотографии

- История звонков**

- Данные Apple Wallet

- Информация об учётной записи

- Почта iCloud

- Книги Books, в том числе документы PDF и книги, полученные из сторонних источников

- Погода, курсы

- Shortcuts

- Данные iMovie, Clips

* Начиная с iOS 14, история браузера Safari защищается сквозным шифрованием (см. ниже).

** В какой-то момент в Apple добавили синхронизацию звонков, не анонсировав эту возможность официально. Некоторое время спустя, так же без официального анонса, синхронизация звонков перестала работать. В настоящий момент истории звонков в облаке не ведётся.

Как уже говорилось, получить доступ к синхронизированным данным проще, чем к облачным резервным копиям. В то же время мы обнаружили отсутствие полного совпадения между синхронизированными данными и данными, извлечёнными из облачной резервной копии. Для извлечения максимально полного набора рекомендуем скачать и резервную копию, и копию синхронизированных данных. Для скачивания данных воспользуйтесь Elcomsoft Phone Breaker, а для просмотра — Elcomsoft Phone Viewer.

Контейнер 3: данные в iCloud Drive

В контейнере iCloud Drive могут содержаться некоторые данные приложений, которые не входят в состав облачных резервных копий (например, в iCloud Drive создаются автономные резервные копии мессенжера WhatsApp). Кроме того, в iCloud Drive могут содержаться скачанные пользователем в браузере Safari файлы, данные приложений Pages, Numbers, Keynote и, разумеется, документы с компьютеров Mac.

Поскольку iCloud Drive — по определению общее хранилище данных, к которым должен быть доступ как у сторонних приложений, так и у самого пользователя, доступ к содержимому этого контейнера защищается слабее прочих. Для извлечения файлов достаточно авторизовать сессию логином и паролем (с прохождением проверки двухфакторной аутентификации) либо посредством токена (маркера аутентификации), который можно получить с компьютера пользователя, если на нём установлено приложение iCloud (на компьютерах с macOS оно установлено по умолчанию), а пользователь авторизовал в нём сессию. Elcomsoft Phone Breaker поддерживает авторизацию обоими способами.

Контейнер 4: сквозное шифрование

Некоторые типы данных в облаке могут быть дополнительно зашифрованы способом, известным как «сквозное шифрование». В отношении того способа, который фактически использует Apple, это название технически некорректно, но термин стал общеупотребимым, поэтому будем его использовать и мы.

Сквозным шифрованием защищаются такие данные, как Связка ключей — это пароли пользователя, которые он сохраняет в браузере Safari и приложениях. Данные приложения Здоровье, сообщения в iCloud (SMS и iMessage), данные Экранного времени, приложения Home, голосовые заметки, данные Карт Apple (поисковые запросы, маршруты и регулярные местоположения) также используют для защиты сквозное шифрование. Наконец, в iOS 14 появилась защита и таких данных, как история открытых в браузере Safari страниц. Ниже перечислены известные нам категории данных, которые использует «сквозное шифрование»:

- Облачная связка ключей (iCloud keychain), в которой содержатся пароли пользователя, ключи, токены, сертификаты и т.п.

- Облачные сообщения (SMS и iMessage)**

- Данные приложения Здоровье

- Данные Home

- Экранное время*

- Важные геопозиции*

- Голосовые заметки

- Apple Maps (поисковые запросы, маршруты)

- История браузера Safari (начиная с iOS 14)

При этом данные, обозначенные знаком *, используют альтернативный механизм синхронизации. Похоже, именно эти категории защищены сквозным шифрованием — без кавычек. Нам не удалось получить к ним доступ, даже используя код блокировки устройства. Все эти данные можно извлечь при помощи Elcomsoft Phone Breaker.

Помимо перечисленных, в документации Apple указан ряд дополнительных категорий, для которых включено сквозное шифрование:

- Операции с использованием карты Apple Card (требуется iOS 12.4 или более поздняя версия)

- Memoji (требуется iOS 12.1 или более поздняя версия)

- Платежная информация

- Набранный словарный запас клавиатуры QuickType (требуется iOS 11 или более поздней версии)

- Информация Siri

- Пароли Wi-Fi

- Клавиши Bluetooth W1 и H1 (требуется iOS 13 или более поздняя версия)

Доступ к данным из этих категорий нам получить не удалось.

Данные, защищённые «сквозным шифрованием», дополнительно шифруются ключом, который генерируется на основе кода блокировки экрана iPhone или iPad. У пользователей компьютеров Mac в таком качестве выступает системный пароль. Не зная кода или пароля, данные расшифровать невозможно. Разумеется, подобрать типичный код блокировки в считанные минуты (у подавляющего большинства пользователей это ровно 6 цифр) не составило бы для Apple ни малейшего труда, но компания принципиально отказывается это делать. До тех пор, пока принципиальная позиция Apple остаётся неизменной, защищённые сквозным шифрованием данные остаются недоступными для злоумышленников и для полиции. По запросу от правоохранительных органов данные, защищённые сквозным шифрованием, предоставлены компанией не будут.

Для извлечение данных, защищённых сквозным шифрованием, вам потребуется максимум информации, включая следующее:

- Логин и пароль от учётной записи Apple ID

- Прохождение проверки по методу двухфакторной аутентификации

- Код блокировки или пароль одного из доверенных устройств, зарегистрированных в учётной записи пользователя

В качестве программного обеспечения можно использовать Elcomsoft Phone Breaker, с помощью которого можно скачать зашифрованные данные и просмотреть содержимое связки ключей (остальные данные можно просматривать в Elcomsoft Phone Viewer).

Заключение

В заключительной, третьей части серии мы расскажем о способах и инструментах для извлечения данных из всех описанных контейнеров. Для извлечения данных будет использован инструментарий Elcomsoft Phone Breaker, а для анализа данных — Elcomsoft Phone Viewer.