Вторая бета-версия iOS Forensic Toolkit 8.0, ставшая первой публично доступной сборкой крупного обновления, предлагает новый режим извлечения данных, работающий через эксплойт загрузчика. Новый режим анализа гарантирует криминалистическую чистоту извлечения, повторяемый и верифицируемый результат. В этой статье приводятся инструкции по использованию нового режима.

Поддерживаемые устройства

Извлечение через эксплойт загрузчика доступно исключительно в версии iOS Forensic Toolkit для Mac. Виртуальные машины с macOS и компьютеры «хакинтош» не поддерживаются. Поддерживаются компьютеры с процессорами Intel и Apple Silicon. iOS Forensic Toolkit протестирован на macOS следующих версий: 10.13 High Sierra, 10.14 Mojave, 10.15 Catalina, 11 Big Sur, 12 Monterey.

Уязвимость, которую эксплуатирует checkm8, существует во множестве устройств Apple вплоть до линейки iPhone 8/8 Plus/X. В нашей реализации из всего списка устройств поддерживаются следующие модели:

- iPhone 4 (iPhone3,1/iPhone3,2/iPhone3,3): A1332, A1349

- iPhone 5 (iPhone5,1): A1428, A1429, A1428

- iPhone 5c (iPhone5,4): A1507, A1526, A1529, A1516

- iPhone 5S (iPhone6,1/iPhone6,2): A1453, A1533, A1457, A1518, A1528, A1530

- iPhone 6 (iPhone7,2): A1549, A1586, A1589

- iPhone 6 Plus (iPhone7,1): A1522, A1524, A1593

- iPhone 6s (iPhone8,1): A1633, A1688, A1691, A1700

- iPhone 6s Plus (iPhone8,2): A1634, A1687, A1690, A1699

- iPhone SE (iPhone8,4): A1662, A1723, A1724

- iPod touch 6th gen: A1574

- AppleTV 3 (AppleTV3,2): A1469

EIFT 8.0b2 поддерживает iOS iOS 8.0 — 15.1 (только официальные сборки).

Установка iOS Forensic Toolkit 8.0 для Mac

Процедура установки продукта изменилась. Для того, чтобы установить iOS Forensic Toolkit 8.0 beta 2, используйте следующие шаги:

Для разных версий macOS поставляются разные образы DMG:

- iOS-Toolkit-8-beta2-Mac-legacy.dmg для macOS Catalina и более старых

- iOS-Toolkit-8-beta2-Mac.dmg для Bit Sur и Monterey

Параметры командной строки

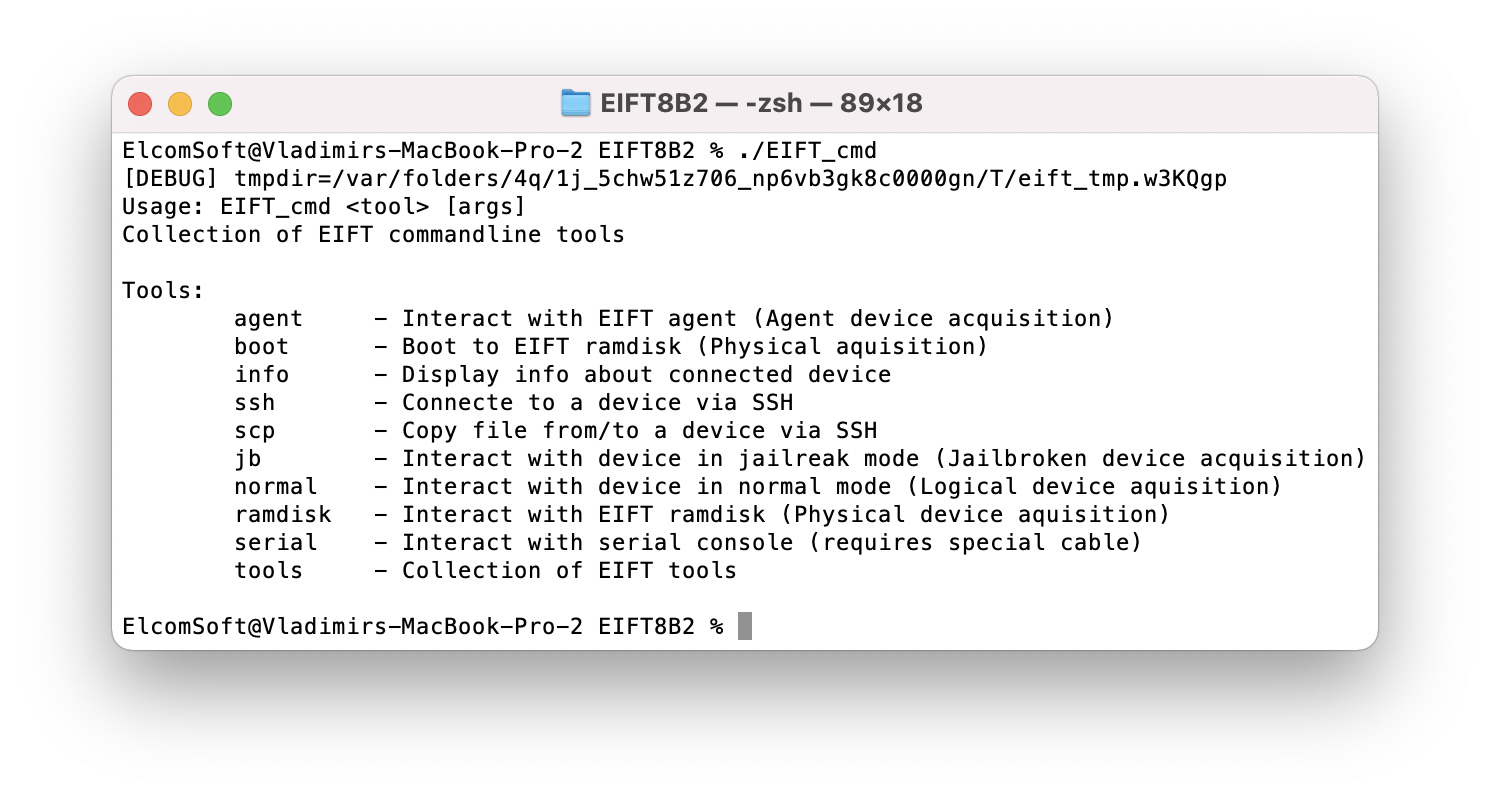

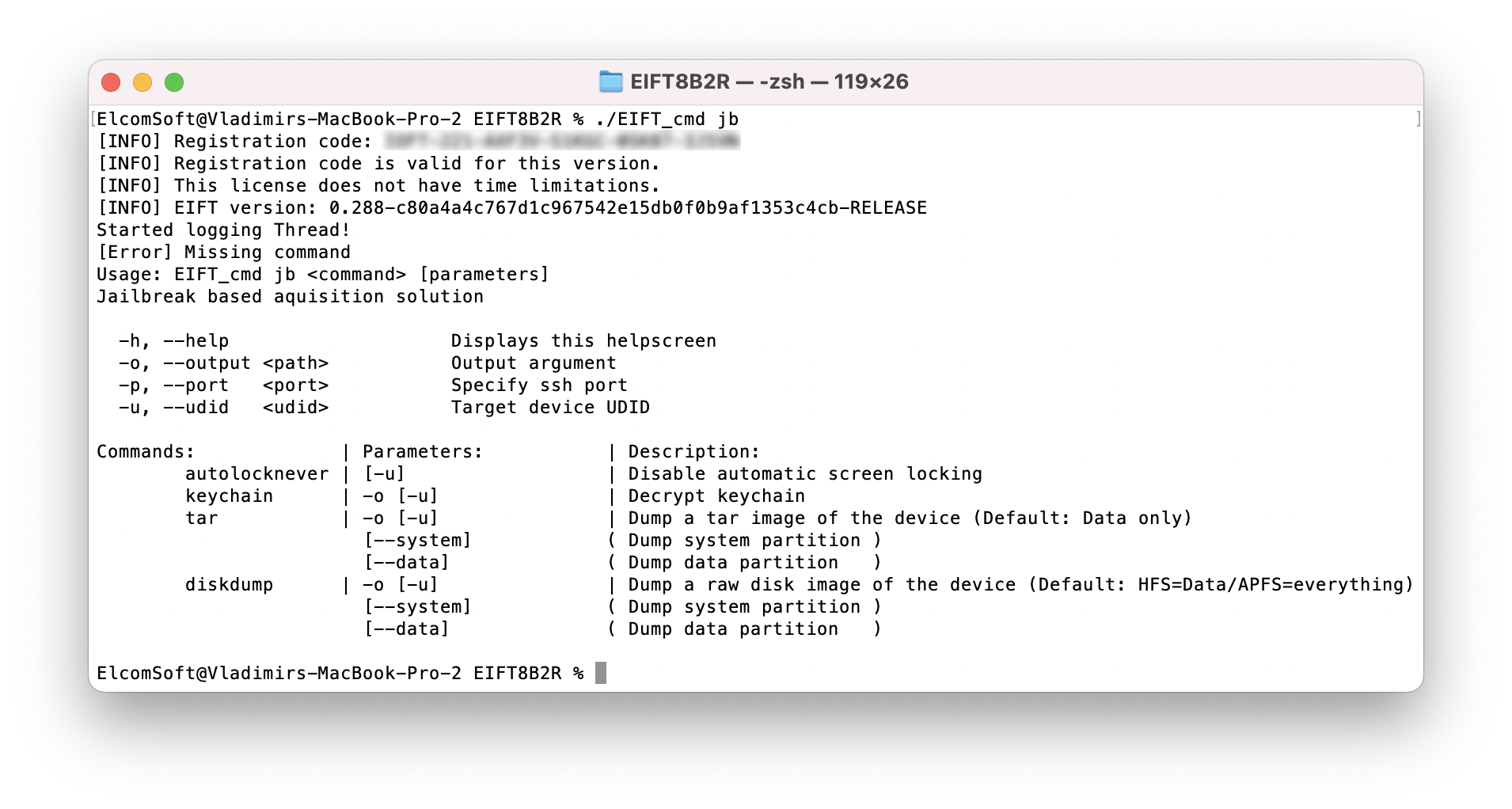

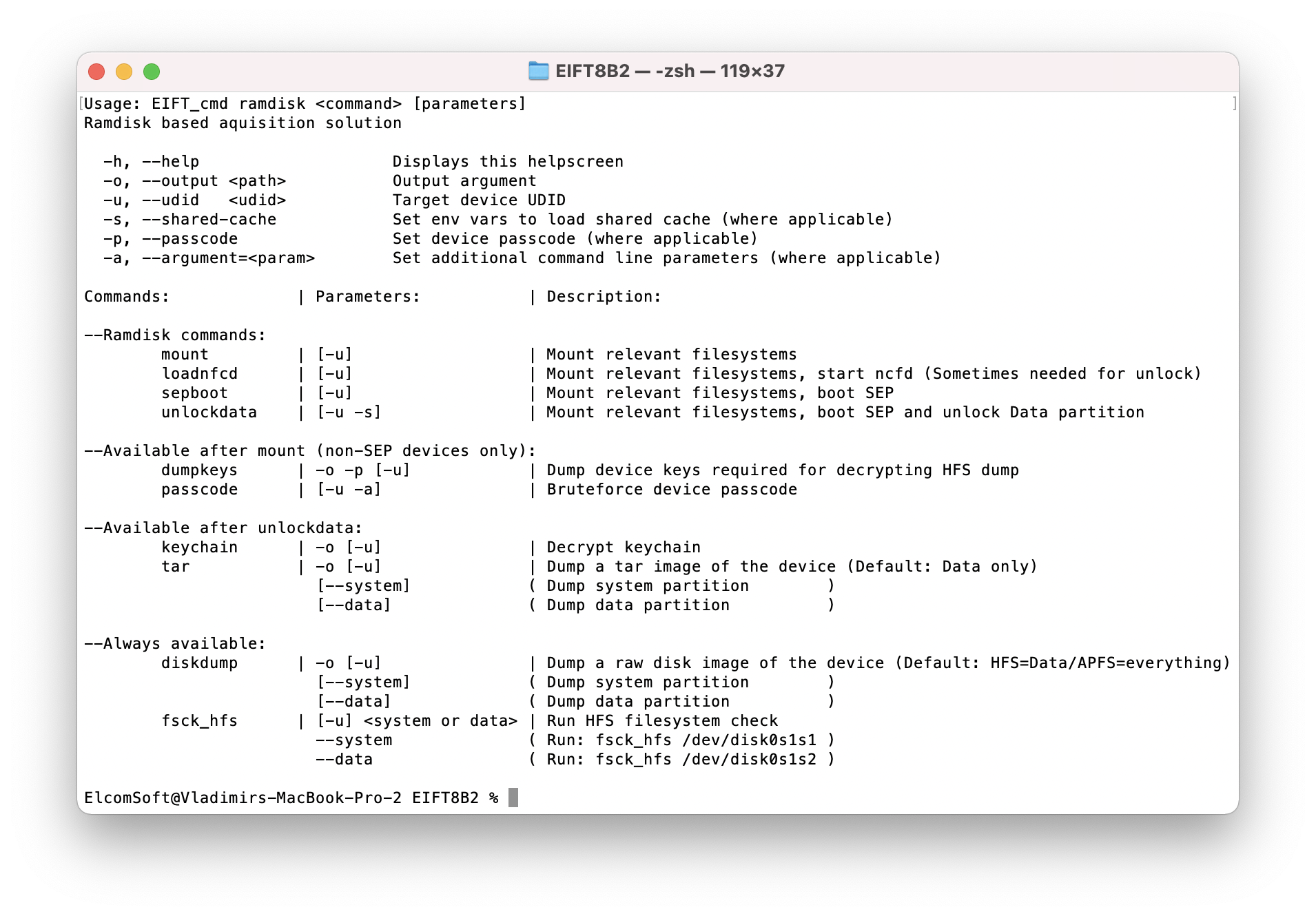

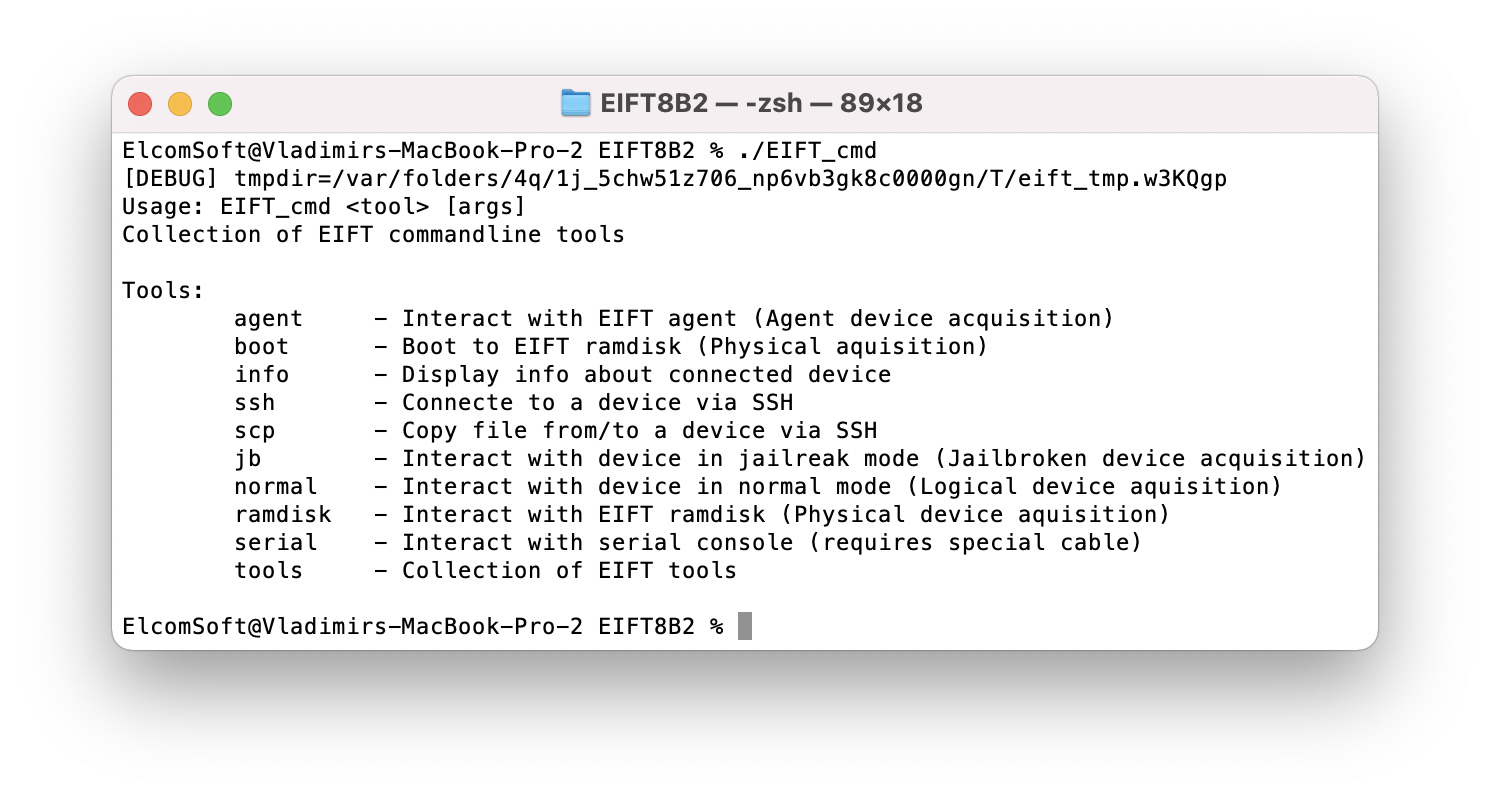

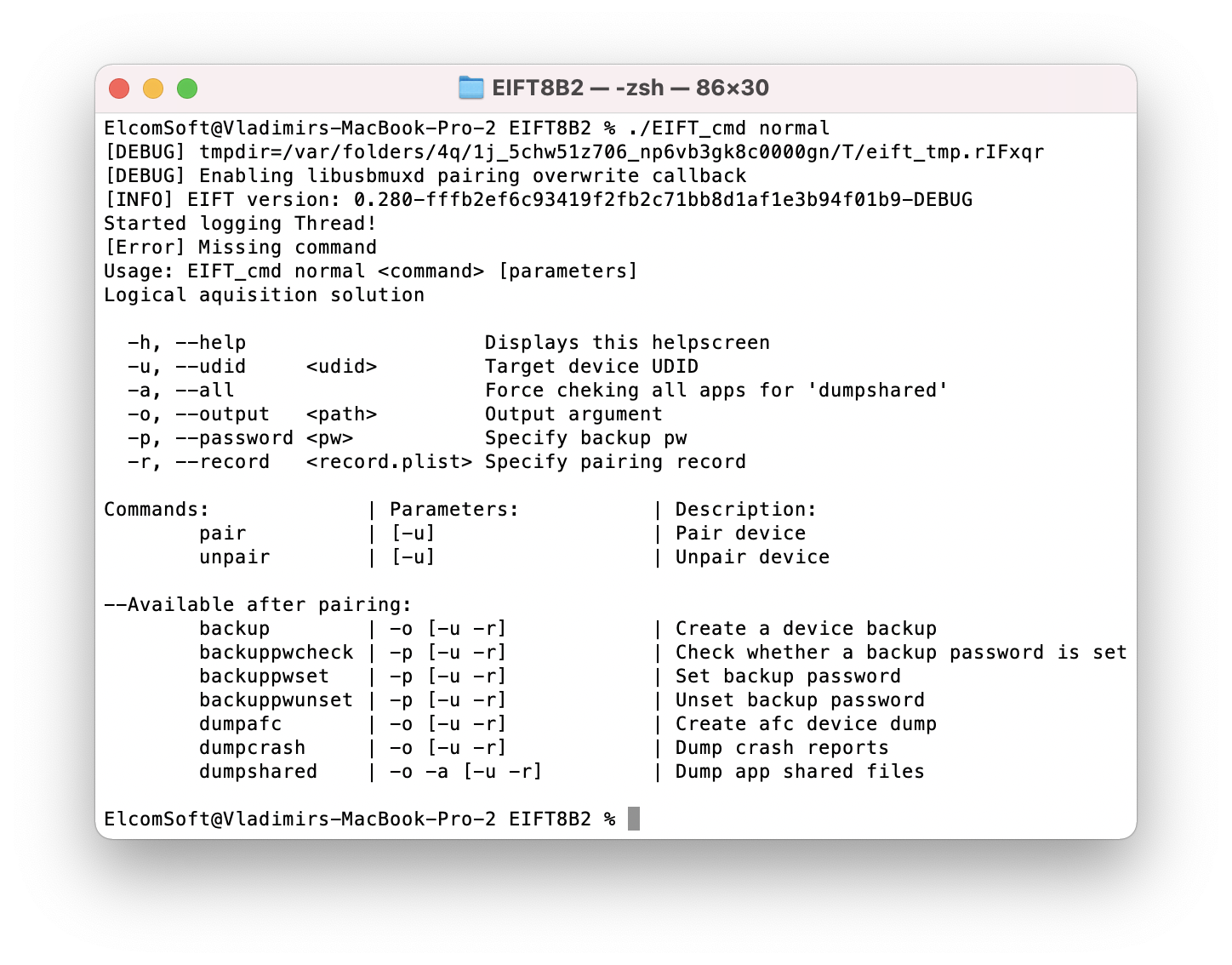

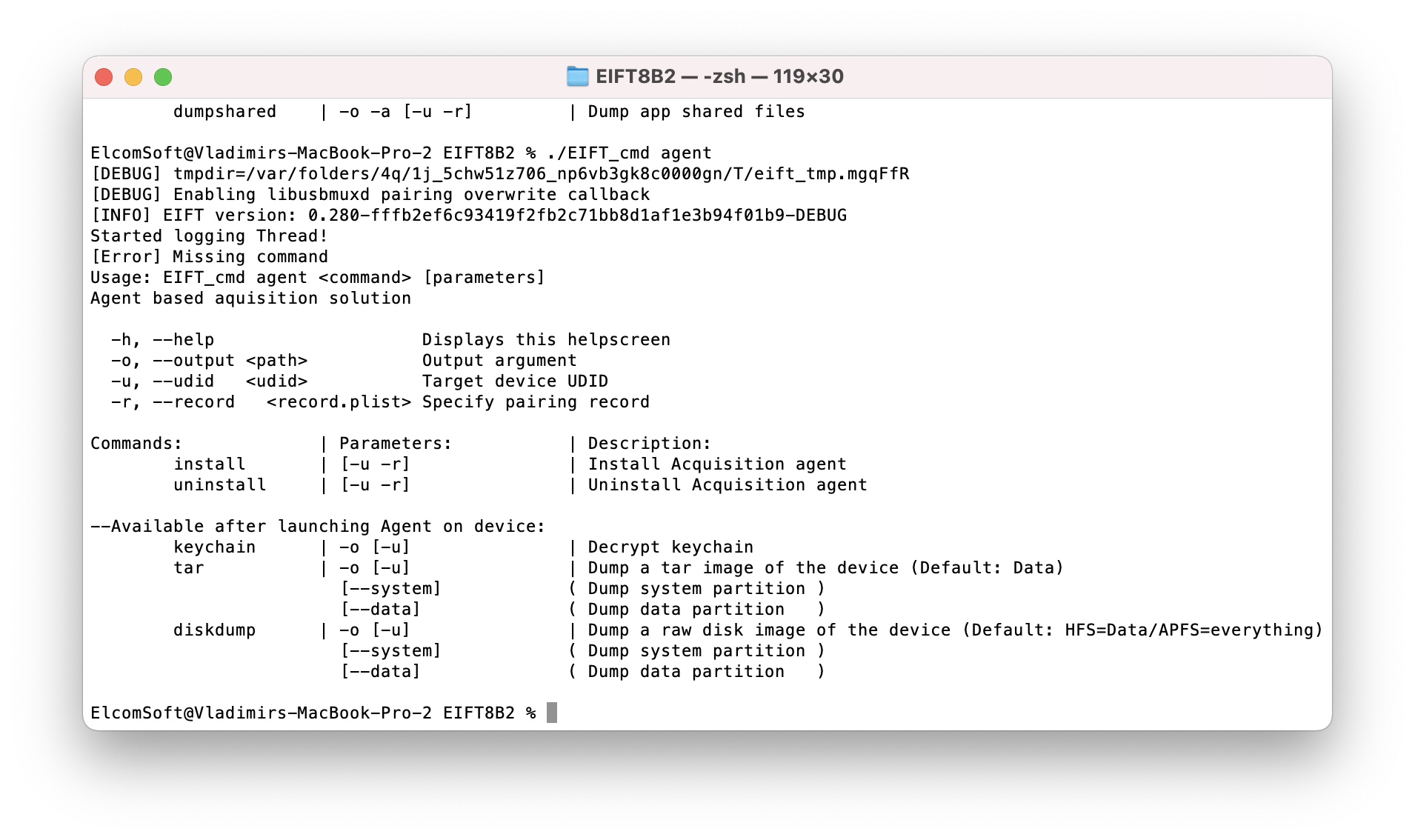

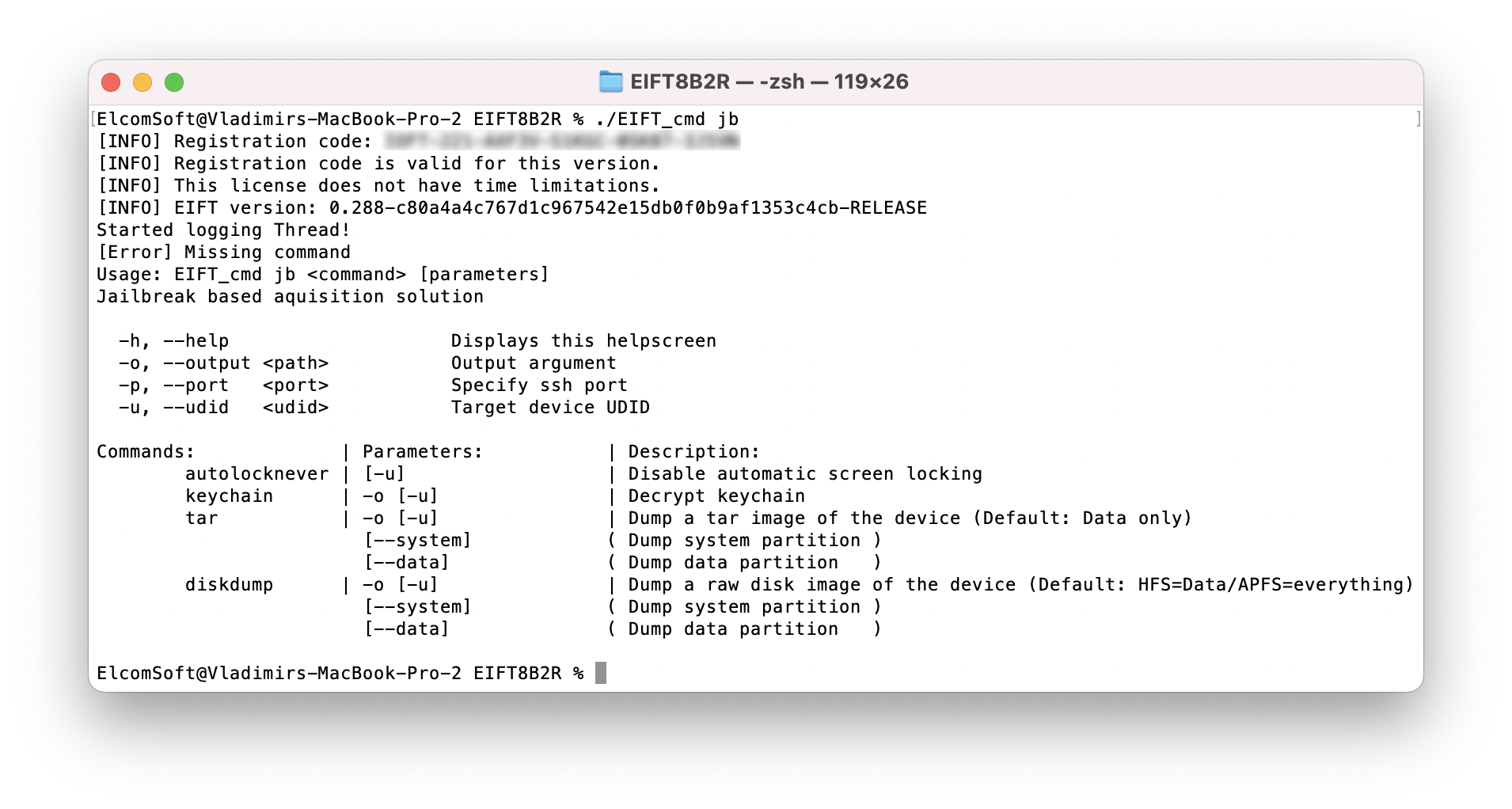

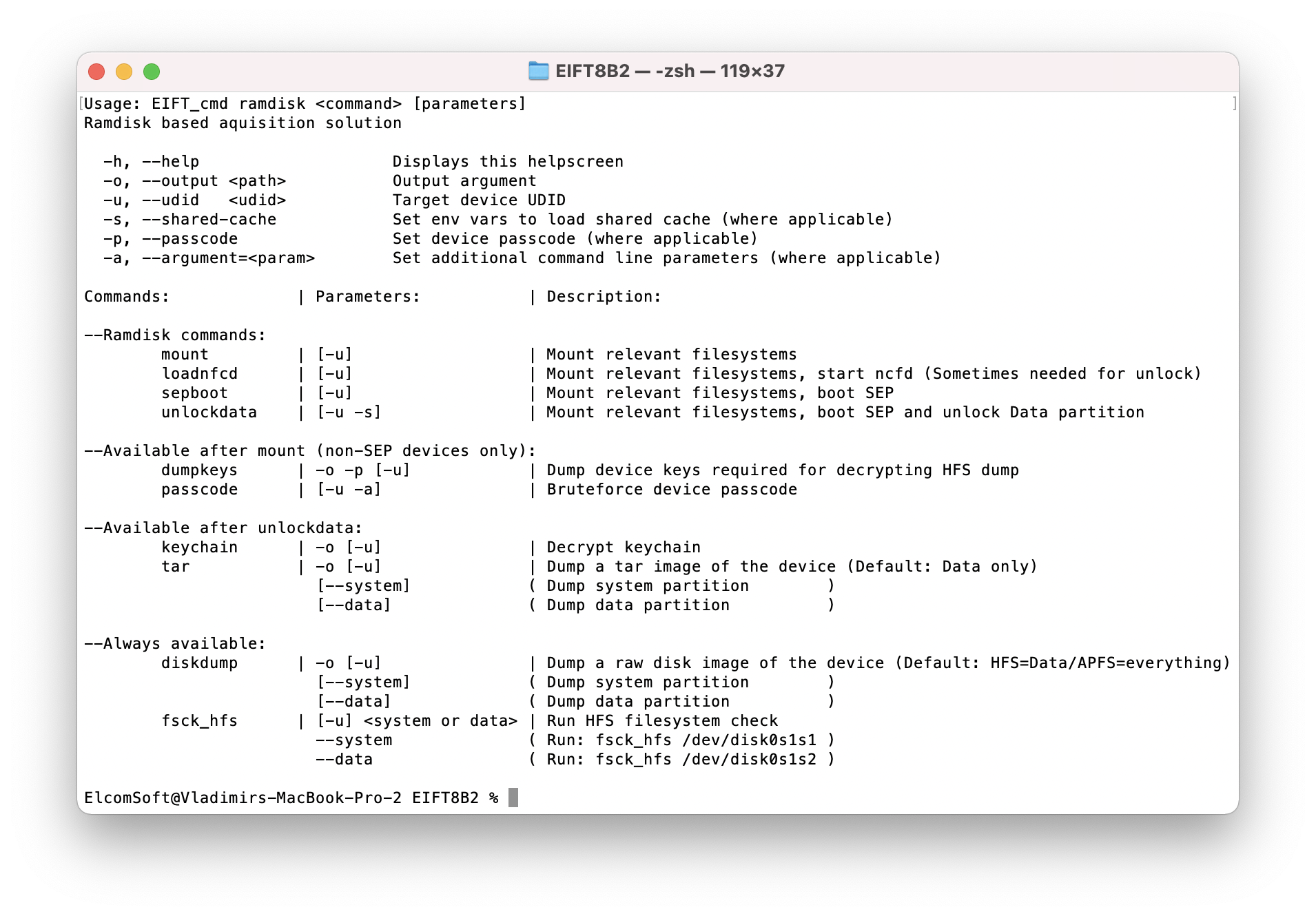

В новой версии инструментария был полностью переработан пользовательский интерфейс. В силу некоторых причин мы отказались от использования консольного меню, с которым пользователи программы знакомы по предыдущим версиям. Актуальная бета-версия использует интерфейс командной строки.

Поддерживаемые команды:

Основное окно

Воздержитесь от использования следующих команд (за исключением случаев, описанных в инструкции):

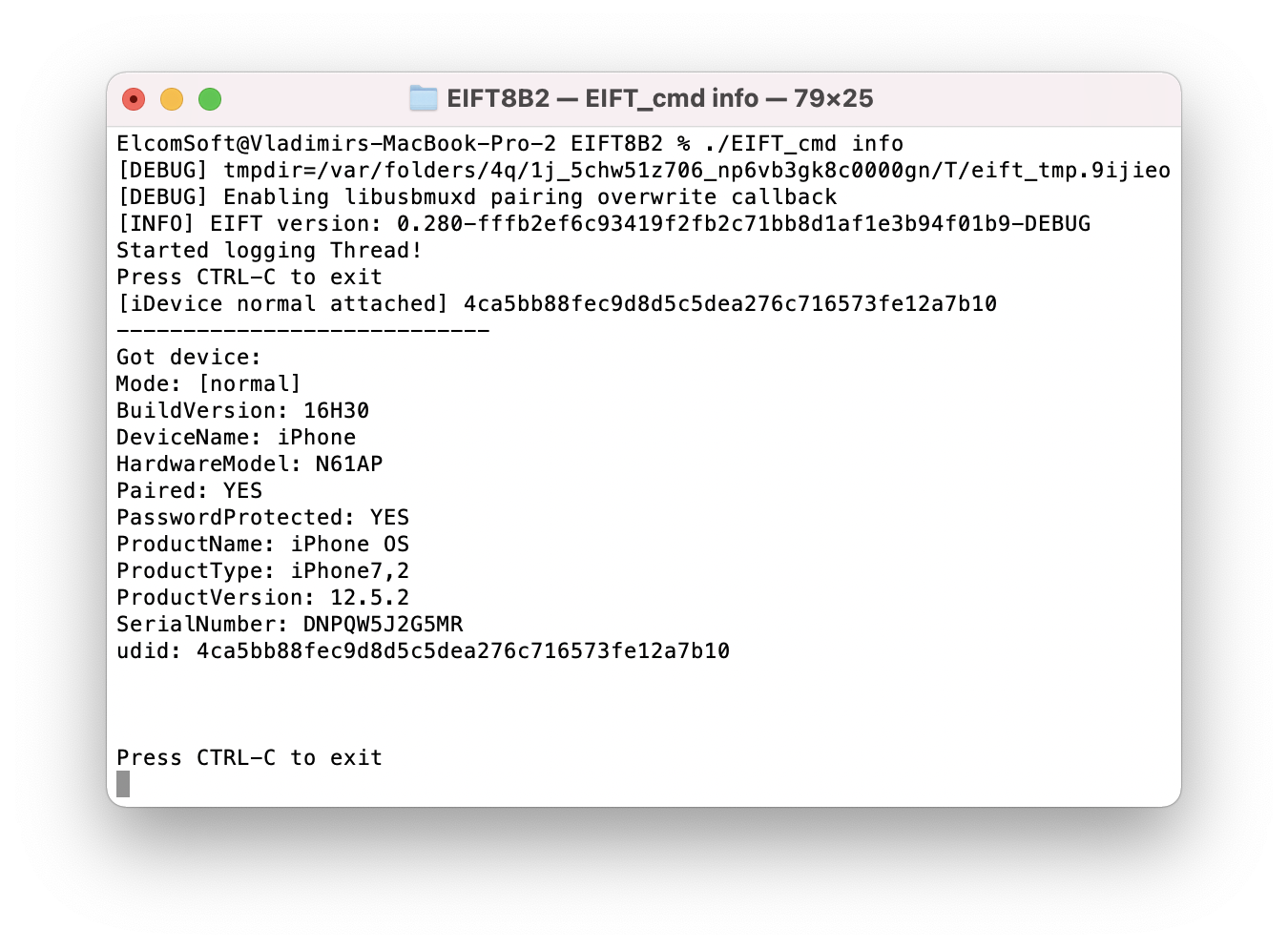

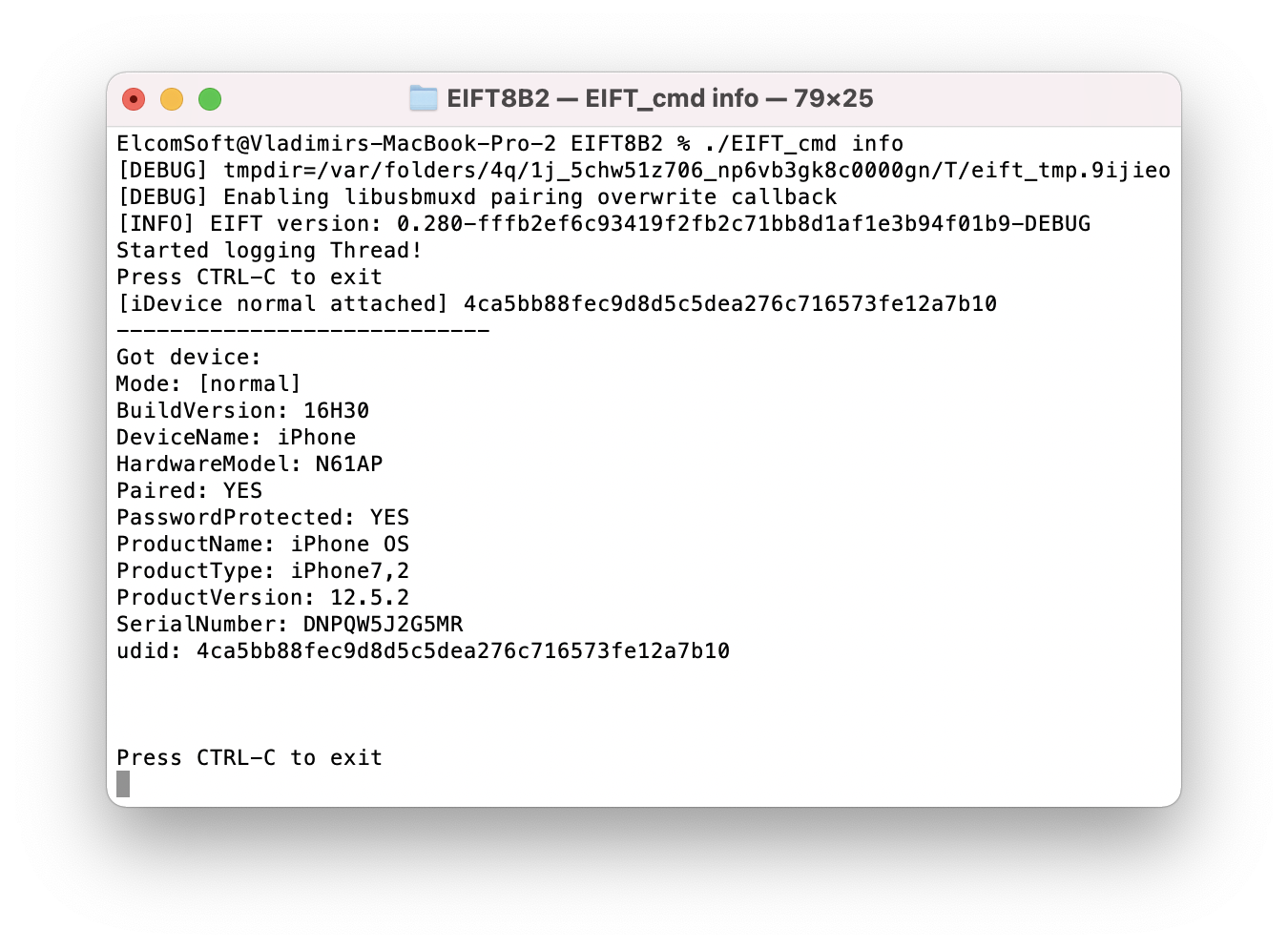

Информация об устройстве

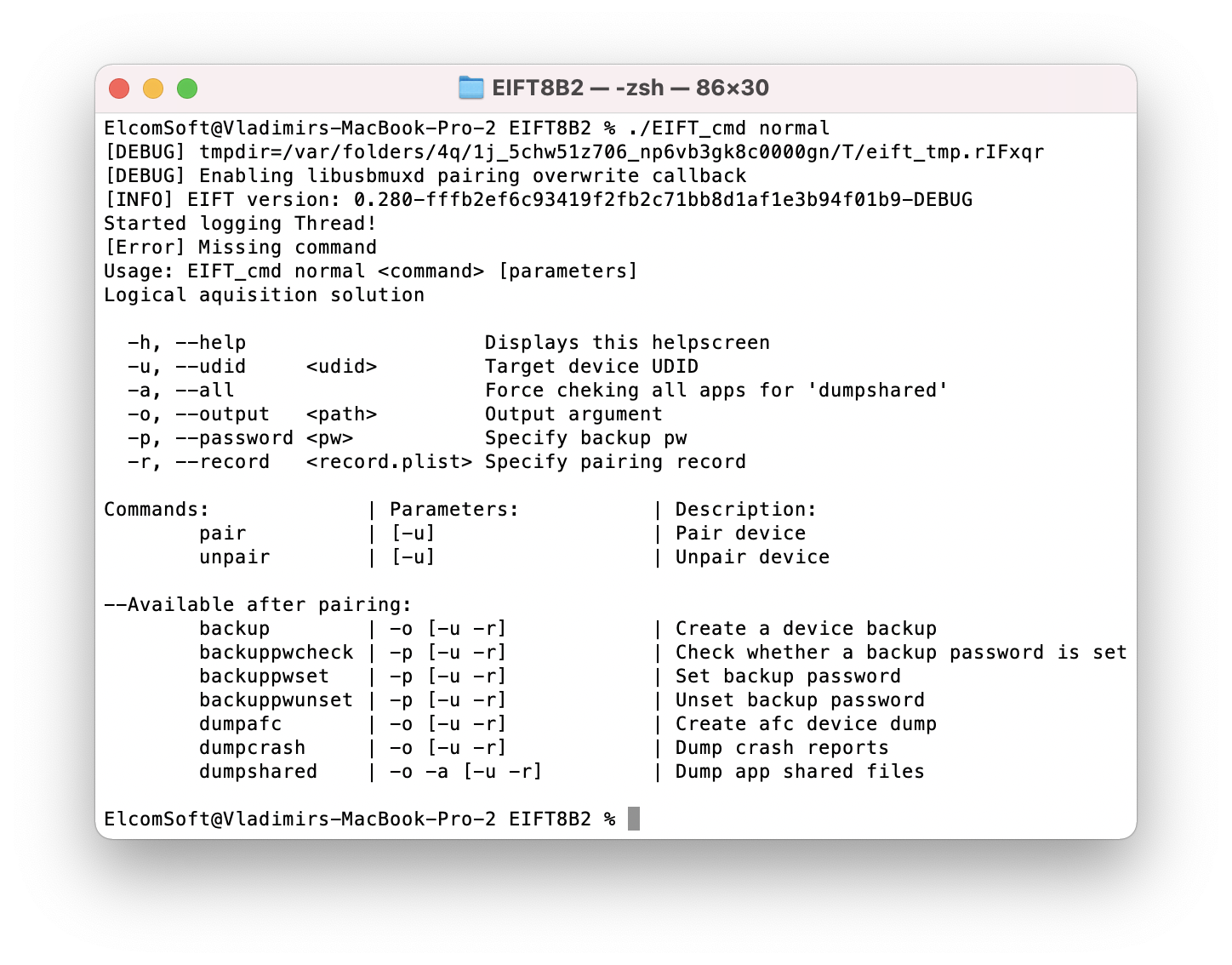

Логическое извлечение

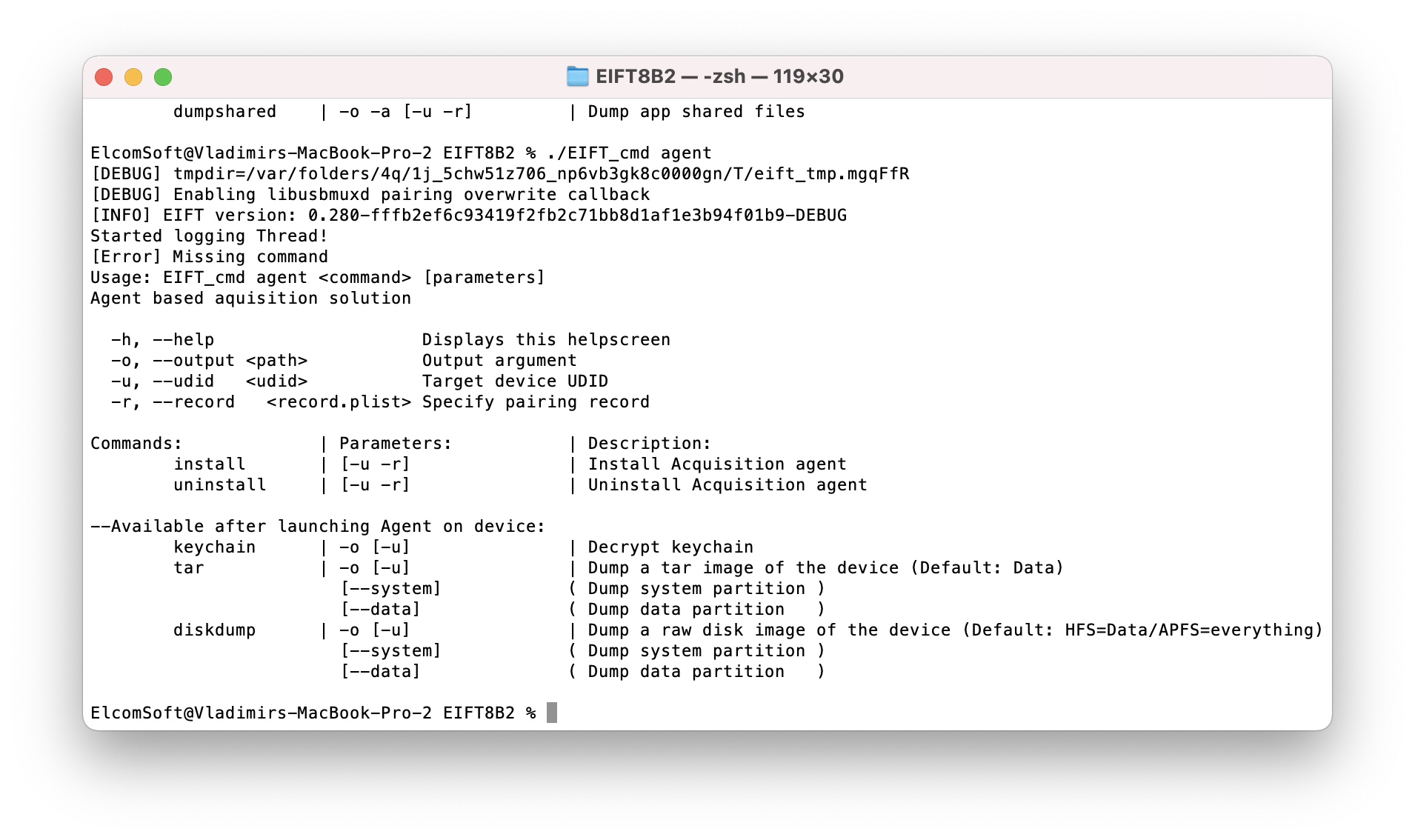

Извлечение посредством агента-экстрактора

Извлечение через джейлбрейк

Работа с Ramdisk (в процессе извлечения через эксплойт загрузчика)

Дополнительные команды: ssh, scp

Краткая инструкция: извлечение через эксплойт загрузчика

С технической точки зрения, извлечение через эксплойт загрузчика было наиболее сложным в реализации. Этот способ извлечения требует от эксперта некоторых специальных навыков и предварительной тренировки по переводу устройства в режим DFU. Неправильная последовательность перевода в DFU перезагрузит устройство в iOS, нарушив криминалистическую чистоту извлечения.

Попрактикуйтесь в переводе устройства в режим DFU. Используйте для этого другое устройство (не то, которое нужно анализировать).

Последовательность шагов по извлечению через эксплойт загрузчика для 64-разрядных устройств iPhone 5s/6/6s/SE:

- Переведите устройство в режим DFU

- ./EIFT_cmd boot

- ./EIFT_cmd ramdisk loadnfcd

- ./EIFT_cmd ramdisk unlockdata -s

- ./EIFT_cmd ramdisk keychain -o {filename}

- ./EIFT_ cmd ramdisk tar -o {filename}

- ./EIFT_cmd ssh halt

Пошаговая инструкция

В этом разделе приводится подробная расшифровка перечисленных выше команд. Для перевода в режим DFU используйте шаги из статьи Перевод iPhone в режим DFU. Рекомендуемый способ:

- Подключите устройство к компьютеру кабелем USB.

- Зажмите кнопки «Домой» и питания.

- Ровно через 8 секунд отпустите кнопку питания, продолжая удерживать кнопку «Домой».

- Если на экране появилось «яблоко» Apple, вы удерживали кнопку питания слишком долго. Повторите попытку.

- При успешном входе в режим DFU экран остаётся чёрным. В iTunes отобразится сообщение о том, что обнаружено устройство в режиме восстановления.

- Если экран устройства не чёрный, вероятно, устройство загружено в режиме восстановления, а не DFU. Повторите попытку.

Внимание: для подключения к компьютеру используйте провод USB-A! При подключении к порту Type-C, используйте переходник с Type-C на USB-A, далее провод USB-A. Не используйте хабы или кабели Type-C — Lightning!

В отличие от джейлбрейка checkra1n, наш метод не требует перевода устройства в режим Recovery перед вводом в DFU.

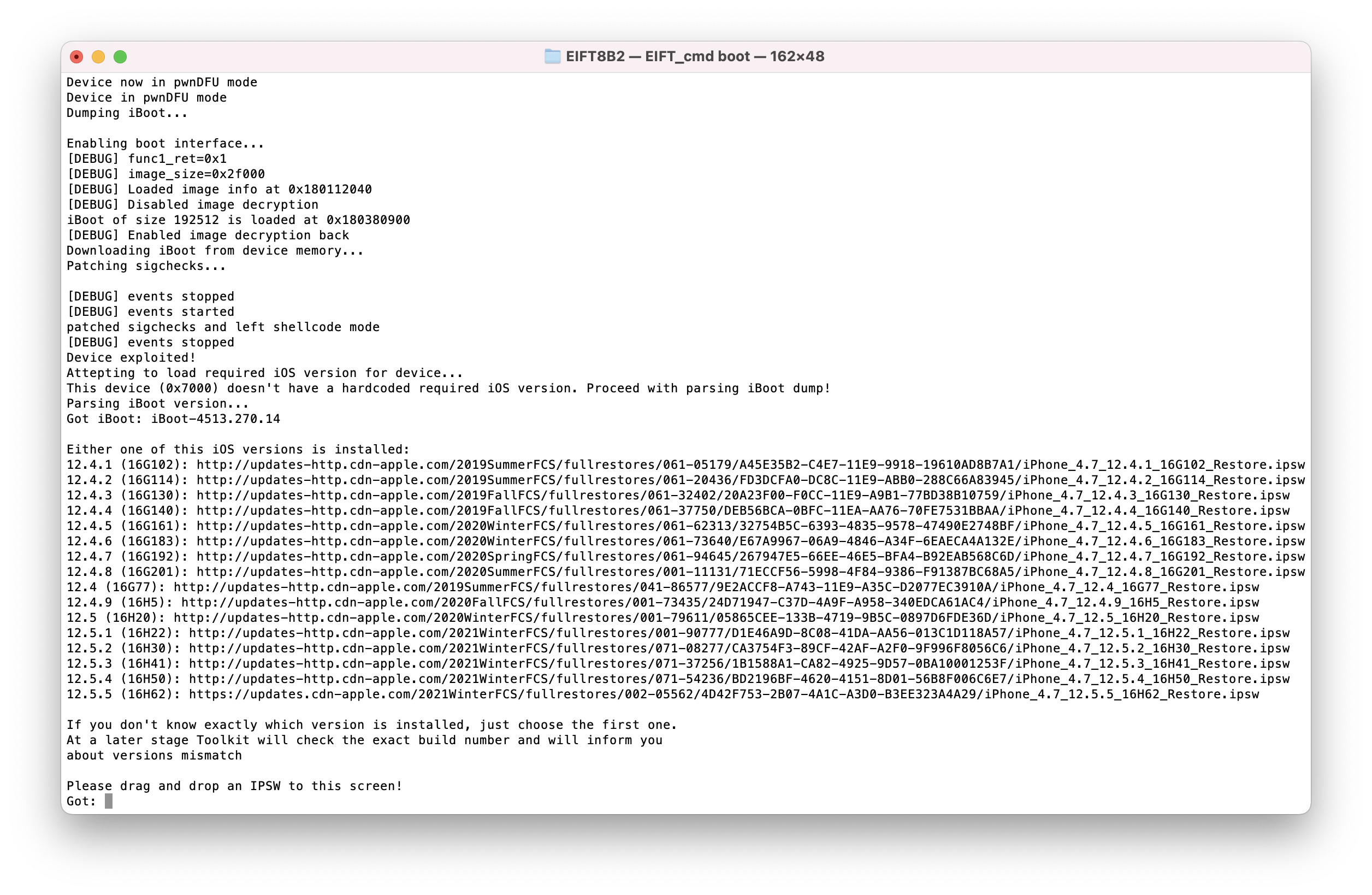

На следующем шаге выполните команду:

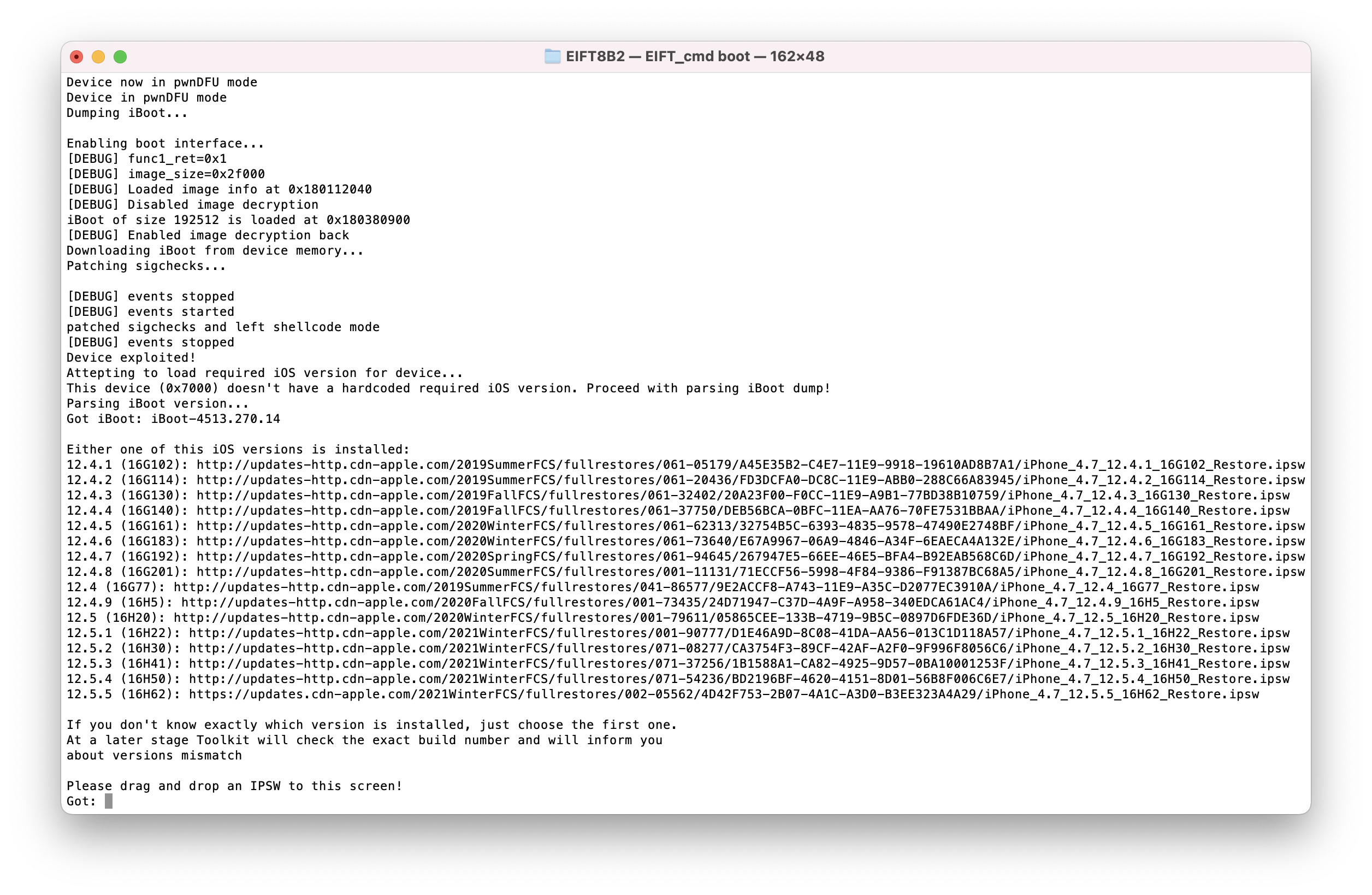

./EIFT_cmd boot

Команда запускает эксплойт. Определяется версия iOS, установленная на устройстве, и предоставляется ссылка для скачивания. При наличии нескольких потенциальных совпадений будет выведено несколько ссылок для скачивания; рекомендуем использовать последнюю ссылку из списка. Загрузите файл по ссылке и перетащите файл ipsw в окно консоли.

Наше решение не использует операционную систему, установленную на iPhone. Вместо этого в ОЗУ устройства загружается модифицированная версия оригинальной прошивки Apple. Этот процесс требует копию оригинального образа прошивки Apple, соответствующей версии iOS устройства и номеру сборки.

Во многих случаях версия iOS будет автоматически определена EIFT на первом этапе эксплойта на основе версии iBoot и информации об аппаратном обеспечении устройства. Однако в некоторых случаях версия iBoot может соответствовать нескольким сборкам iOS. Если использовать неправильный образ прошивки, то EIFT сможет обнаружить и отобразить правильный номер сборки на следующем этапе. После этого у вас будет возможность либо повторить эксплойт с другой версией прошивки, либо продолжить с текущим образом (что сработает примерно в 99% случаев).

Если эксплойт успешно загрузит прошивку, вы увидите следующую информацию:

На экране iPhone появится следующая информация:

На экране iPhone появится следующая информация:

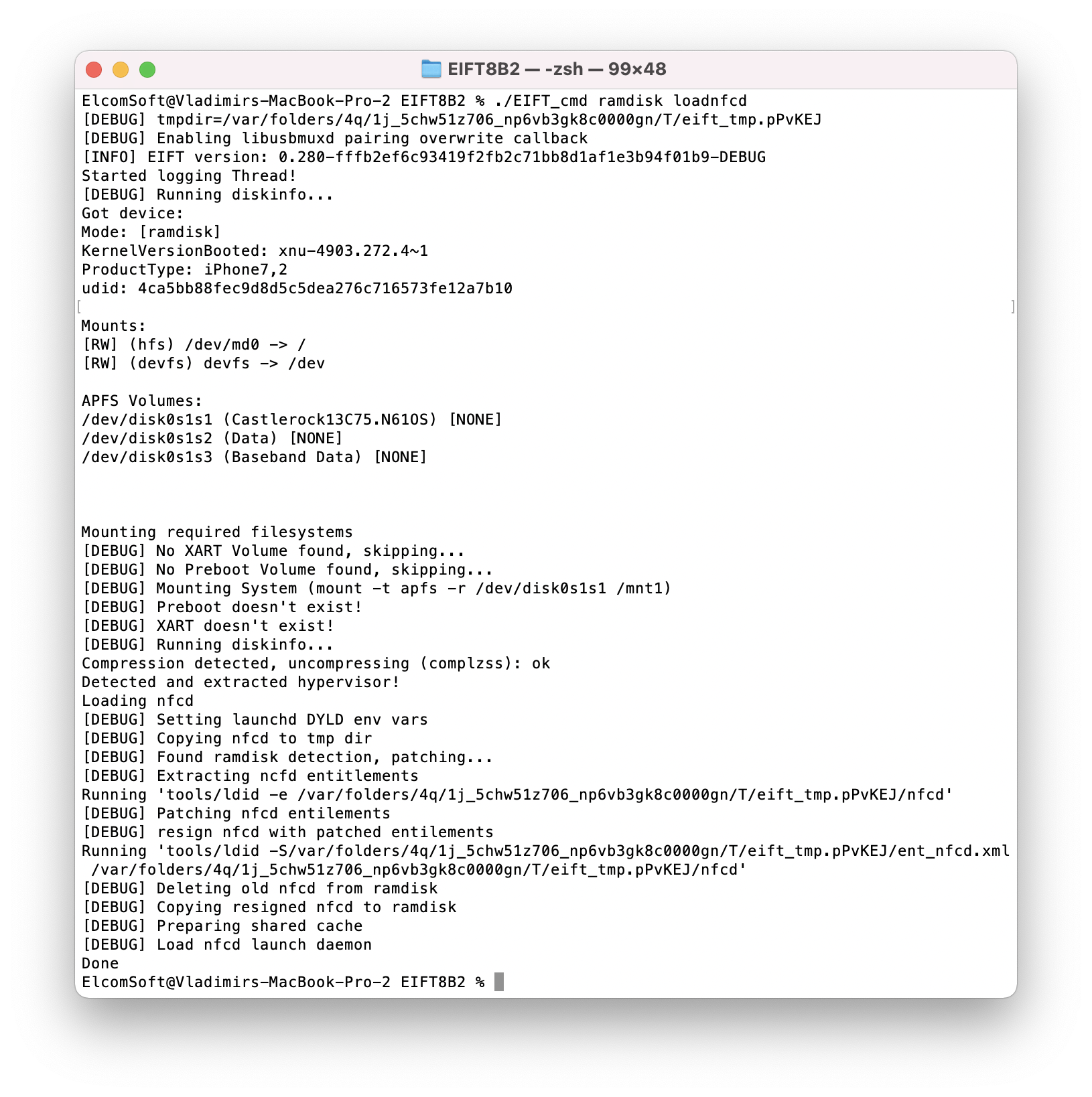

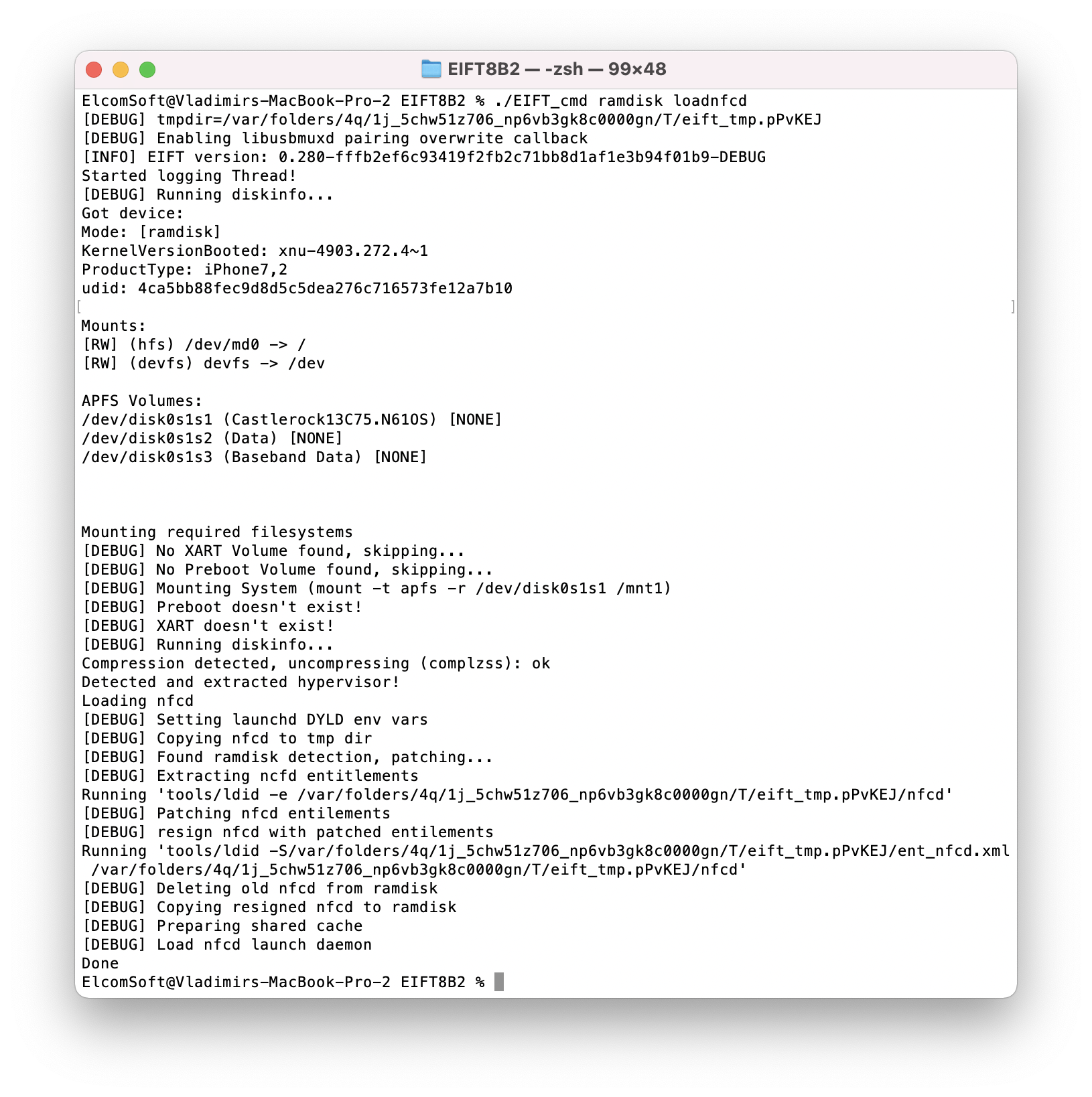

./EIFT_cmd ramdisk loadnfcd

Эта команда опциональна, и в большинстве случаев вы можете разблокировать пользовательский раздел (см. следующий пункт) и без неё. Однако, иногда возникает ошибка, и придётся вернуться к этой команде; в любом случае, её всегда безопасно запускать.

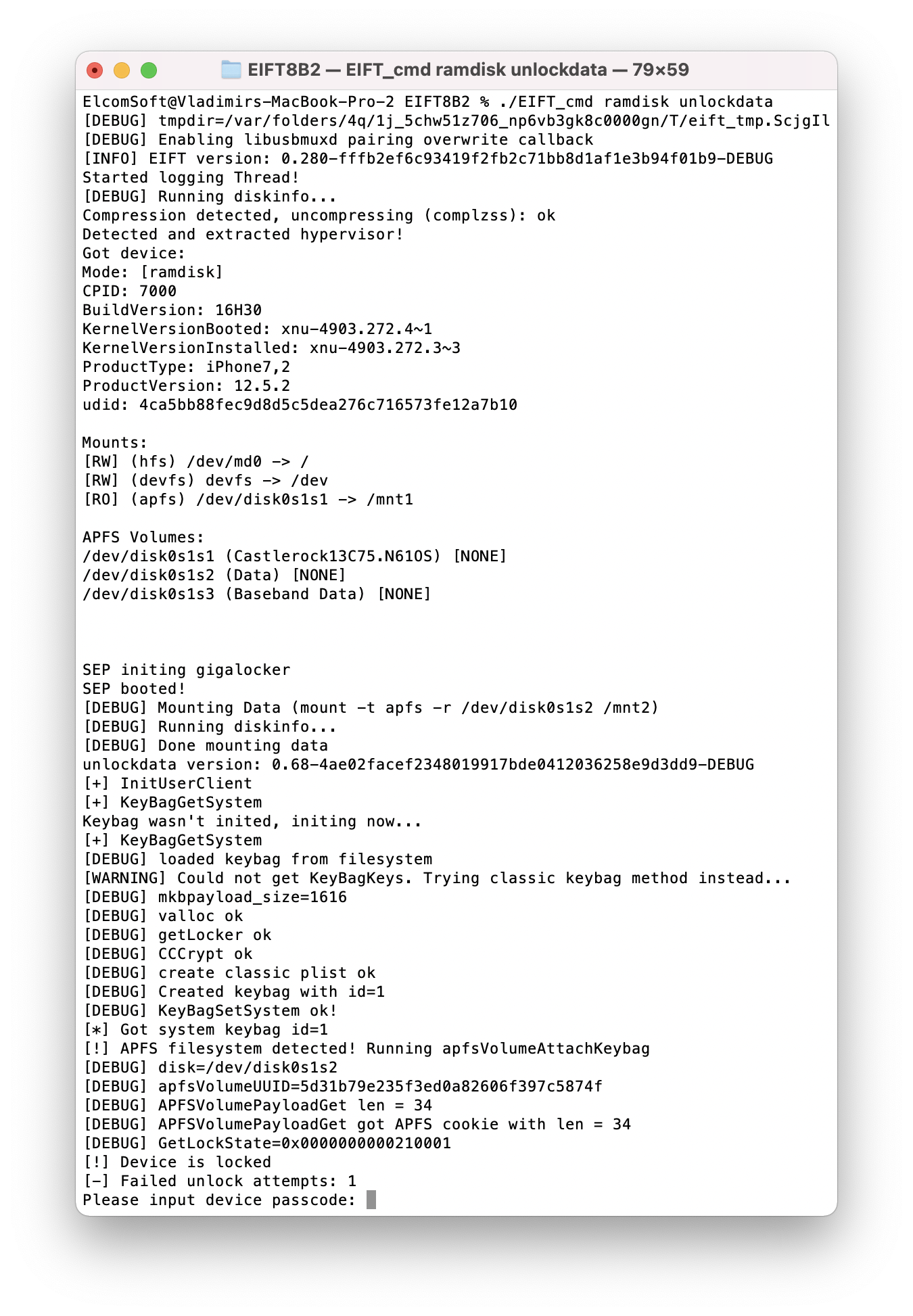

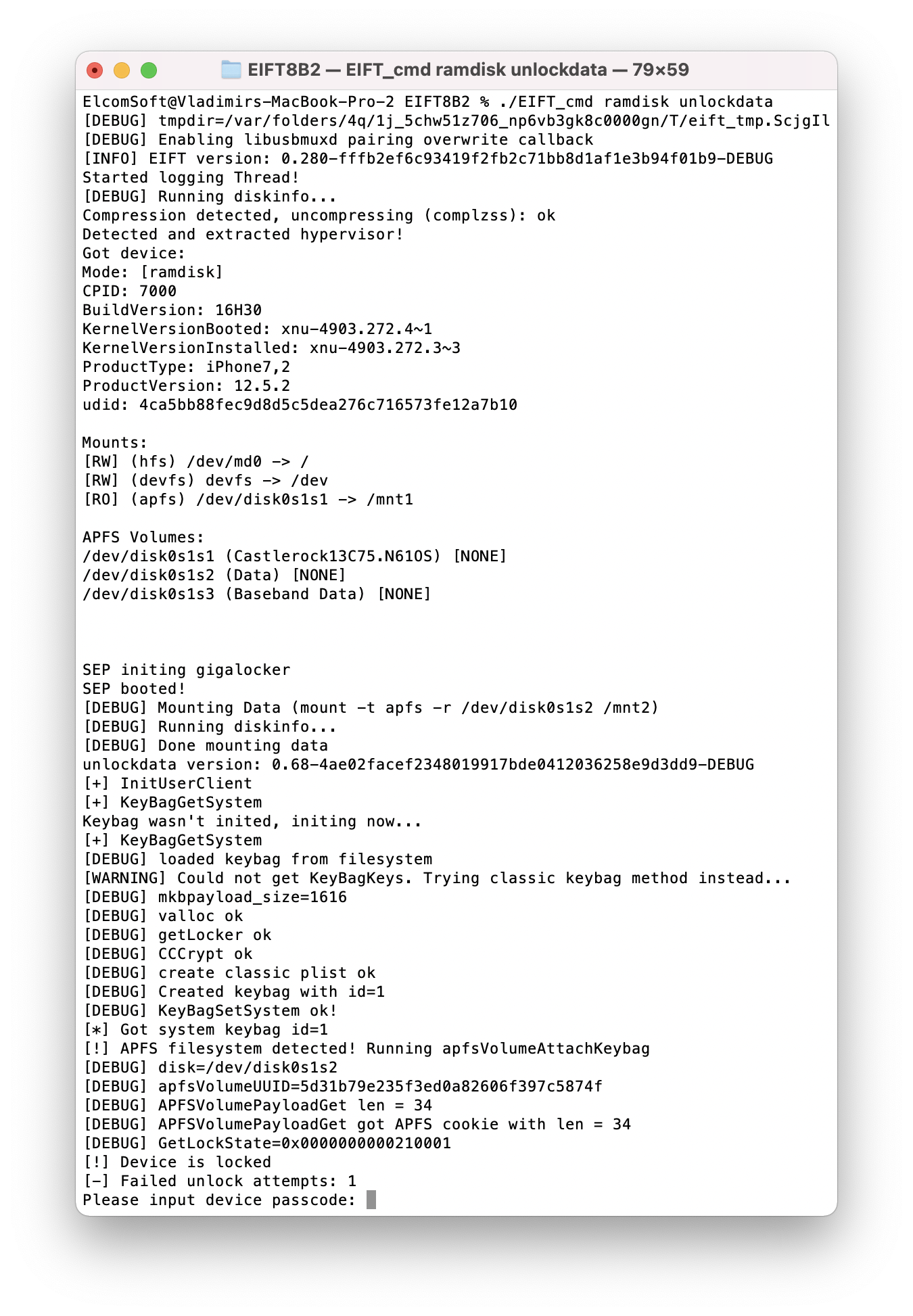

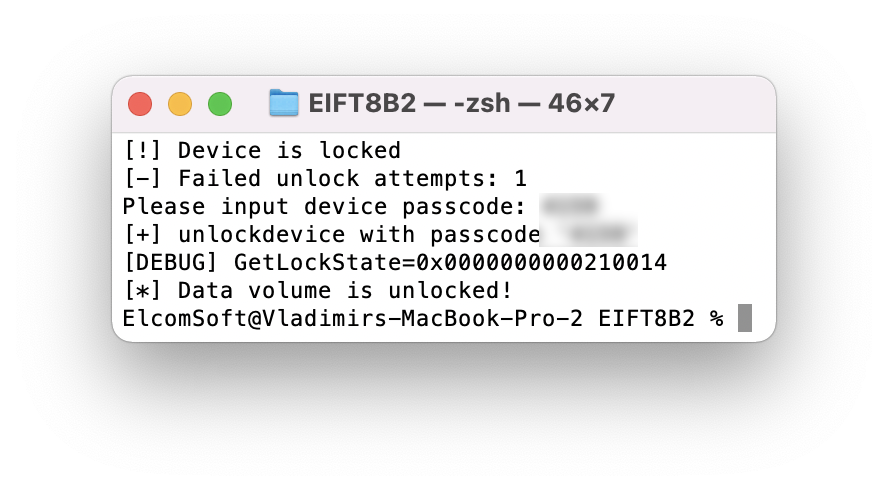

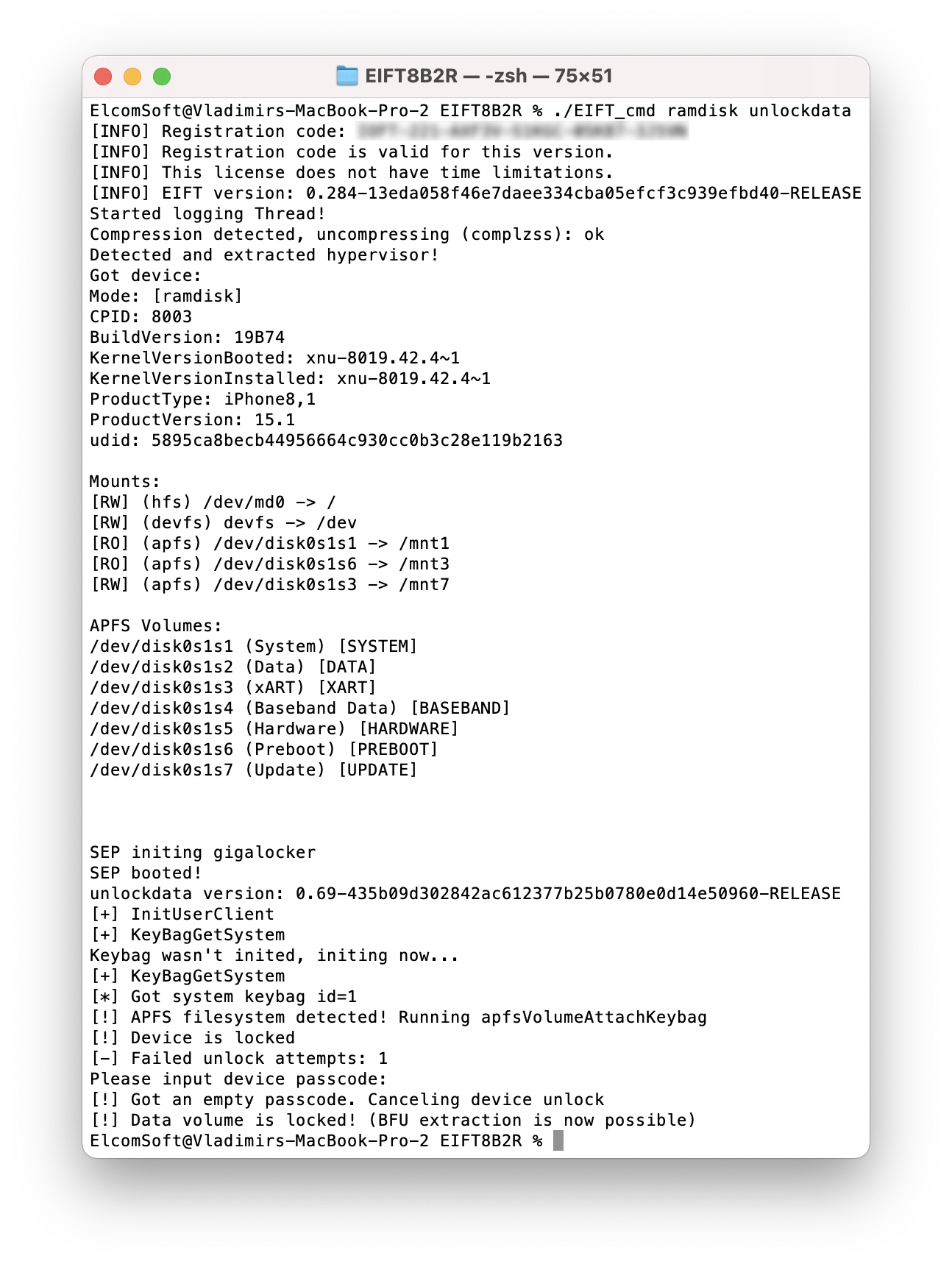

./EIFT_cmd ramdisk unlockdata -s

Команда разблокирует раздел данных и монтирует его в режиме «только для чтения».

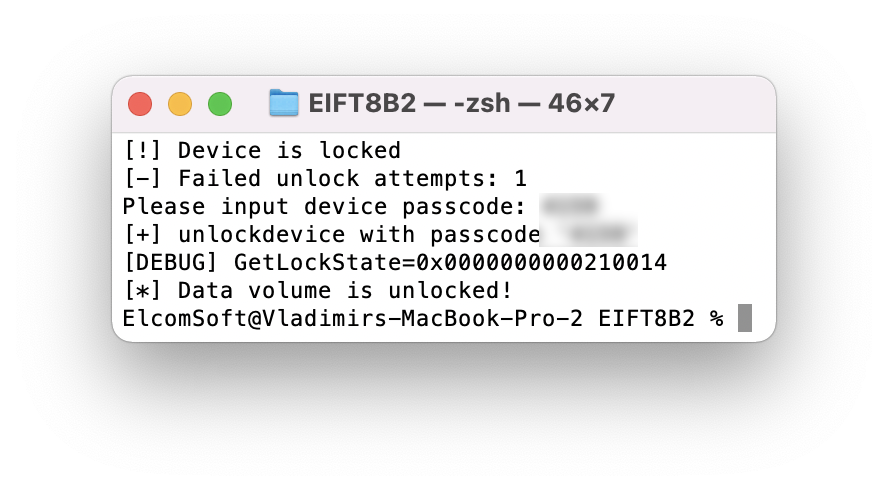

При вводе неправильного кода блокировки экрана отобразится сообщение об ошибке. Ввод правильного пароля разблокирует раздел данных, и вы сможете продолжить извлечение.

При вводе неправильного кода блокировки экрана отобразится сообщение об ошибке. Ввод правильного пароля разблокирует раздел данных, и вы сможете продолжить извлечение.

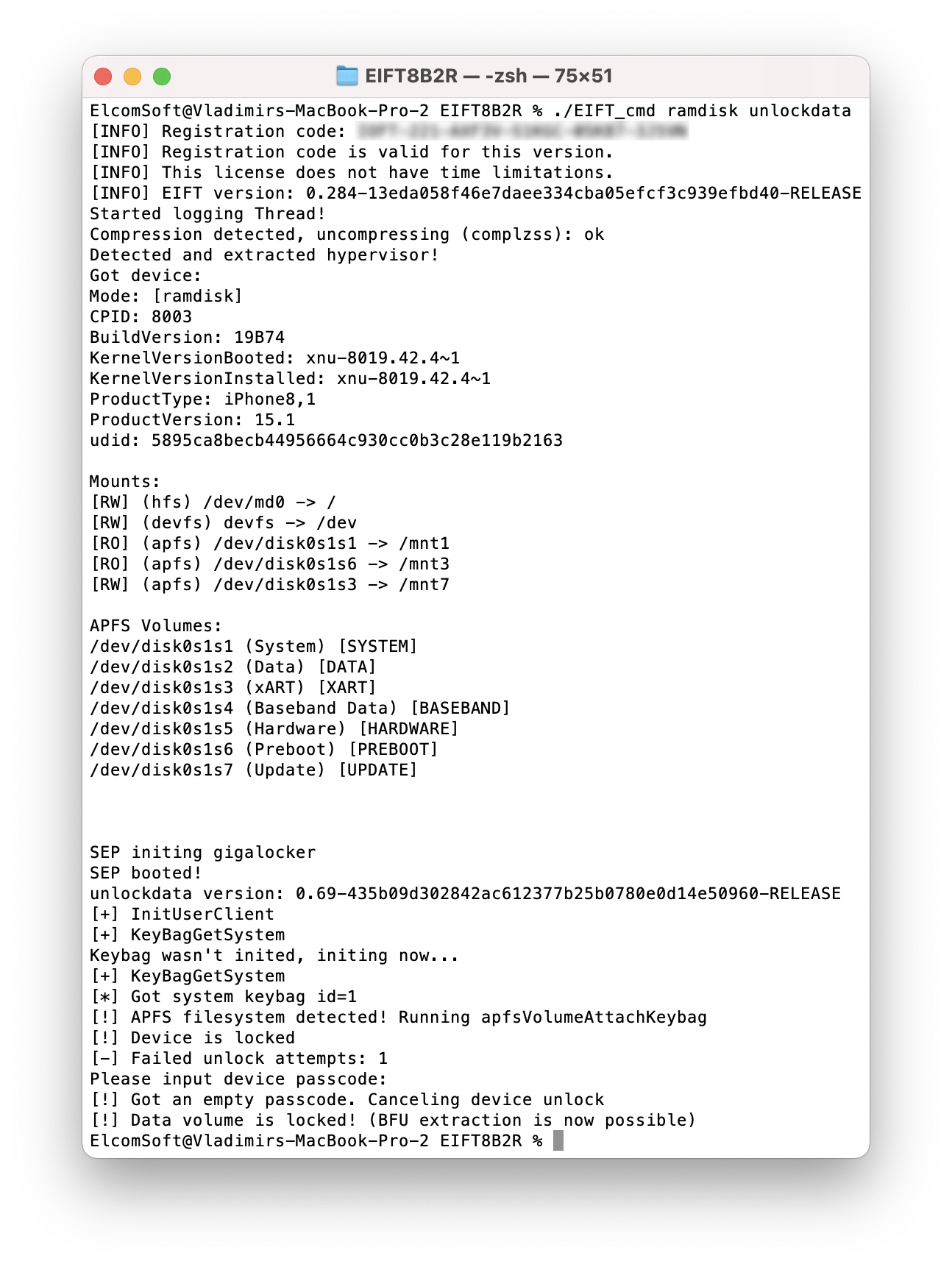

Если пароль неизвестен, нажмите ENTER. В этом случае будет будет возможно ограниченное извлечение в режиме BFU.

После 5 или 6 неправильных попыток ввода пароля iPhone будет заблокирован последовательно на 1, 5, 15 и 60 минут. Необходимо дождаться истечения срока действия блока. После 10 неудачных попыток разблокировки, независимо от времени ожидания, система стирает метаданные шифрования, делая последующие попытки извлечения бесполезными.

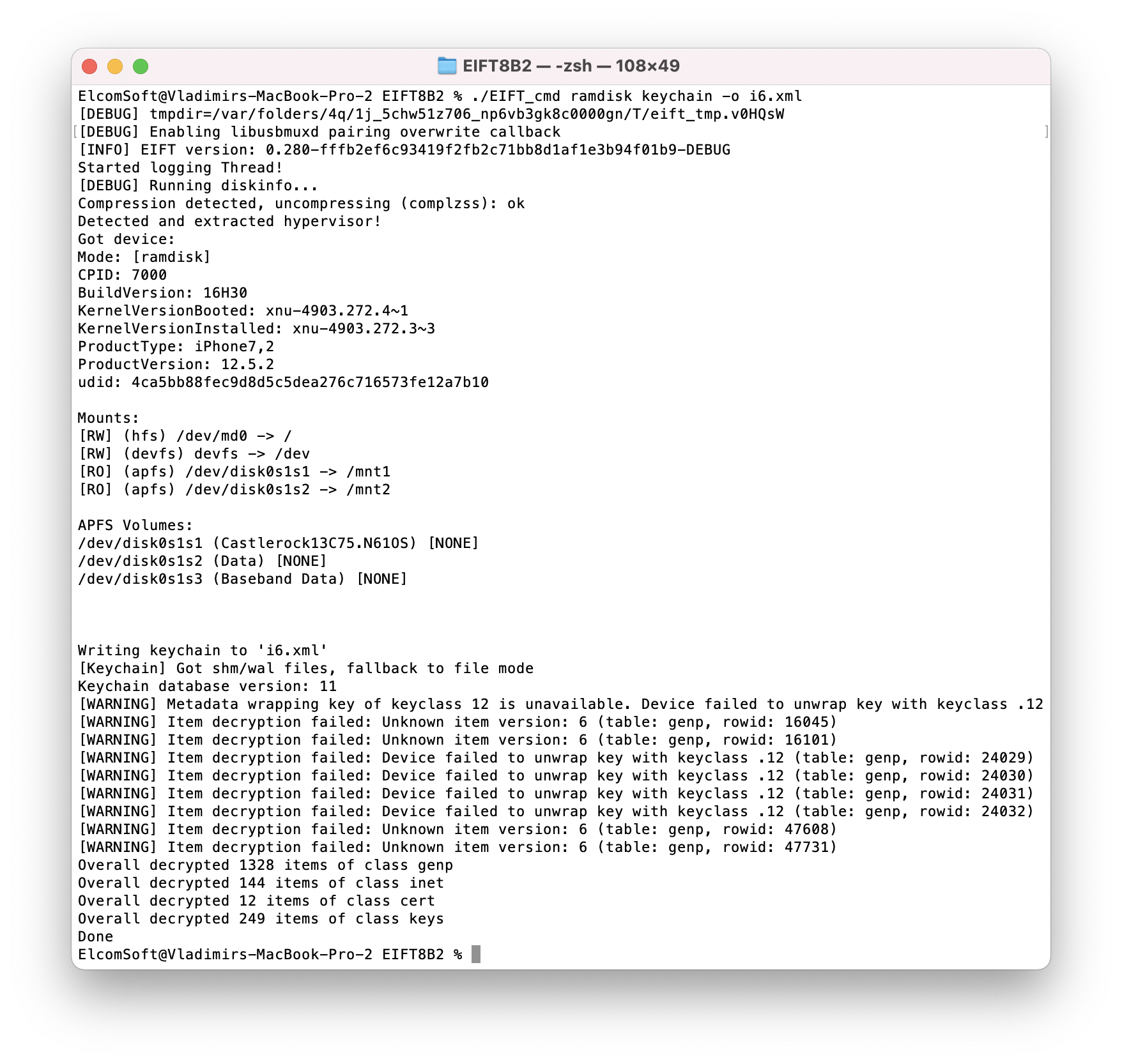

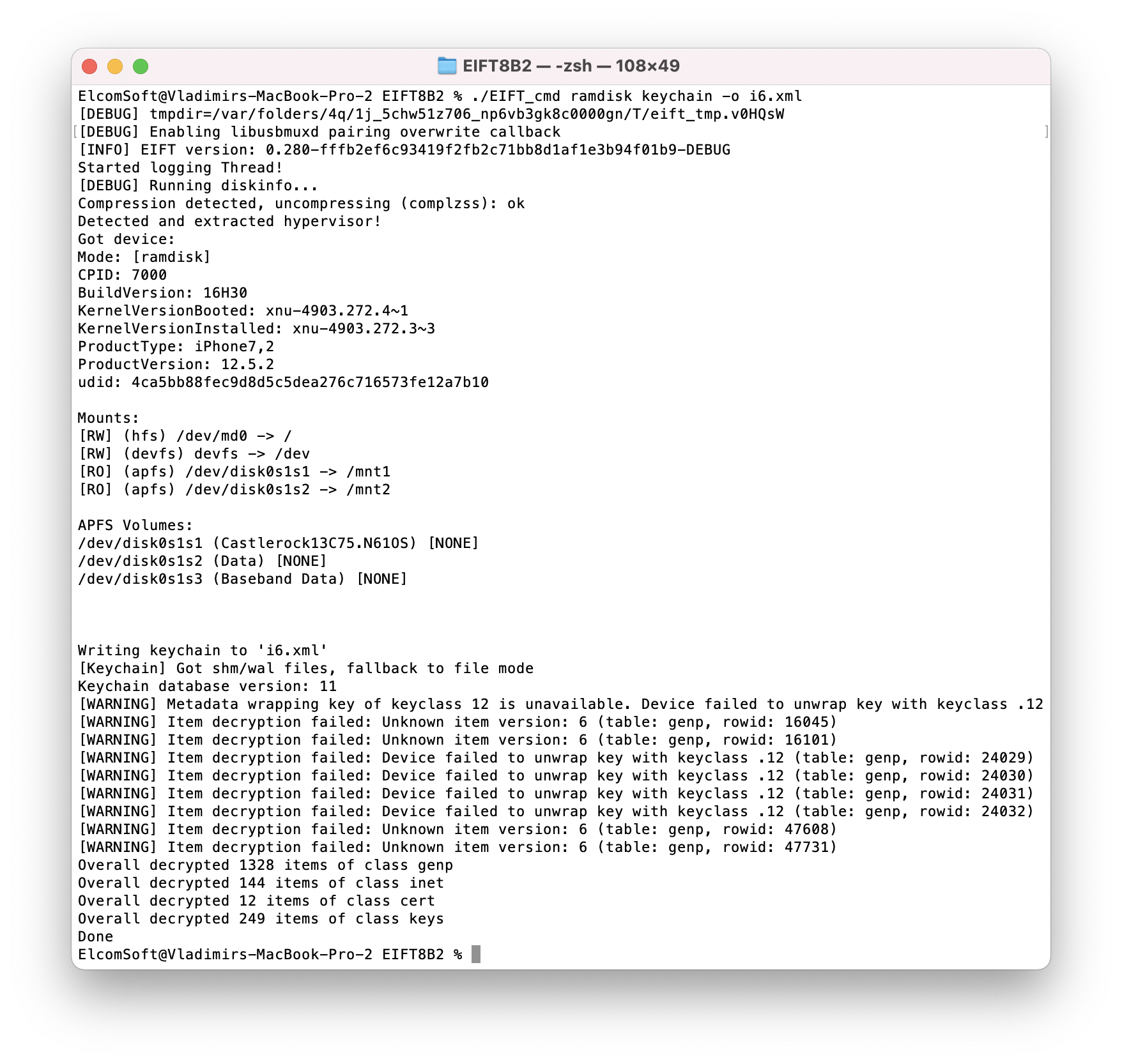

./EIFT_cmd ramdisk keychain -o {filename}

Извлекает и расшифровывает связку ключей. Если путь не указан, файл будет будет сохранён в текущую папку. Для некоторых версий iOS существуют ограничения:

Извлекает и расшифровывает связку ключей. Если путь не указан, файл будет будет сохранён в текущую папку. Для некоторых версий iOS существуют ограничения:

- iOS 15: расшифровка связки ключей пока не поддерживается.

- iOS 8 до 14: расшифровывается всё содержимое связки ключей за исключением некоторых маловажных системных записей.

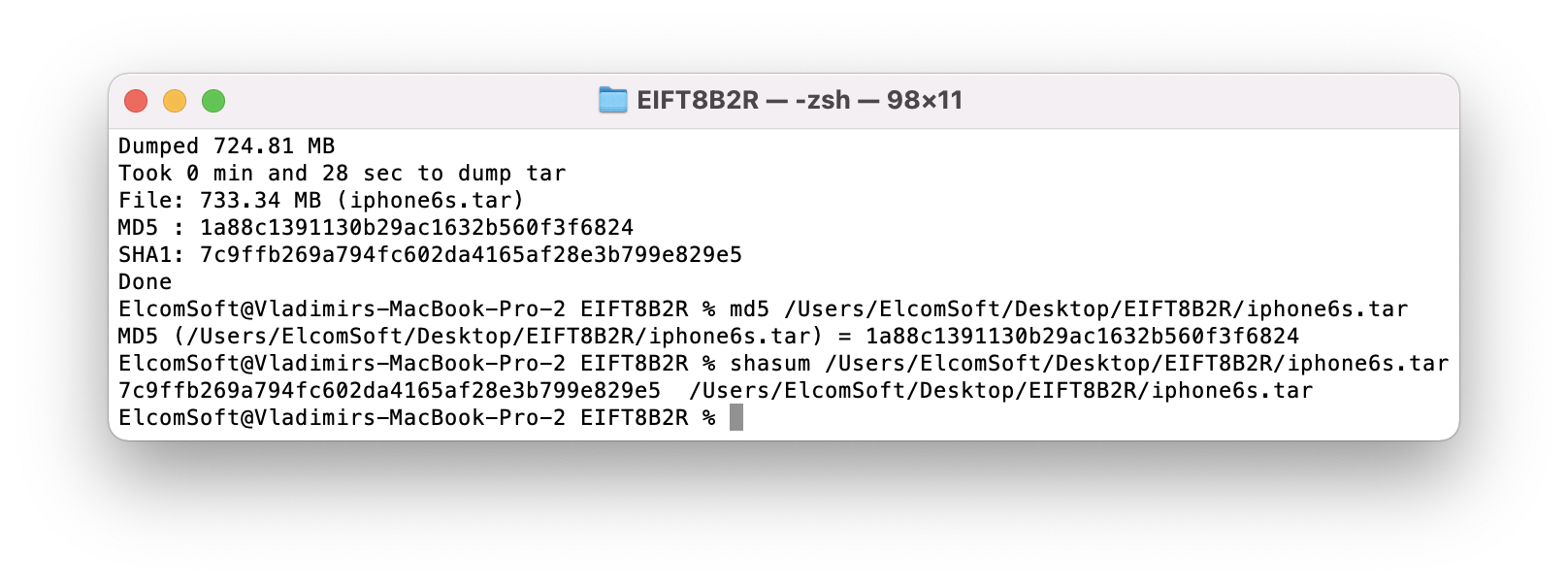

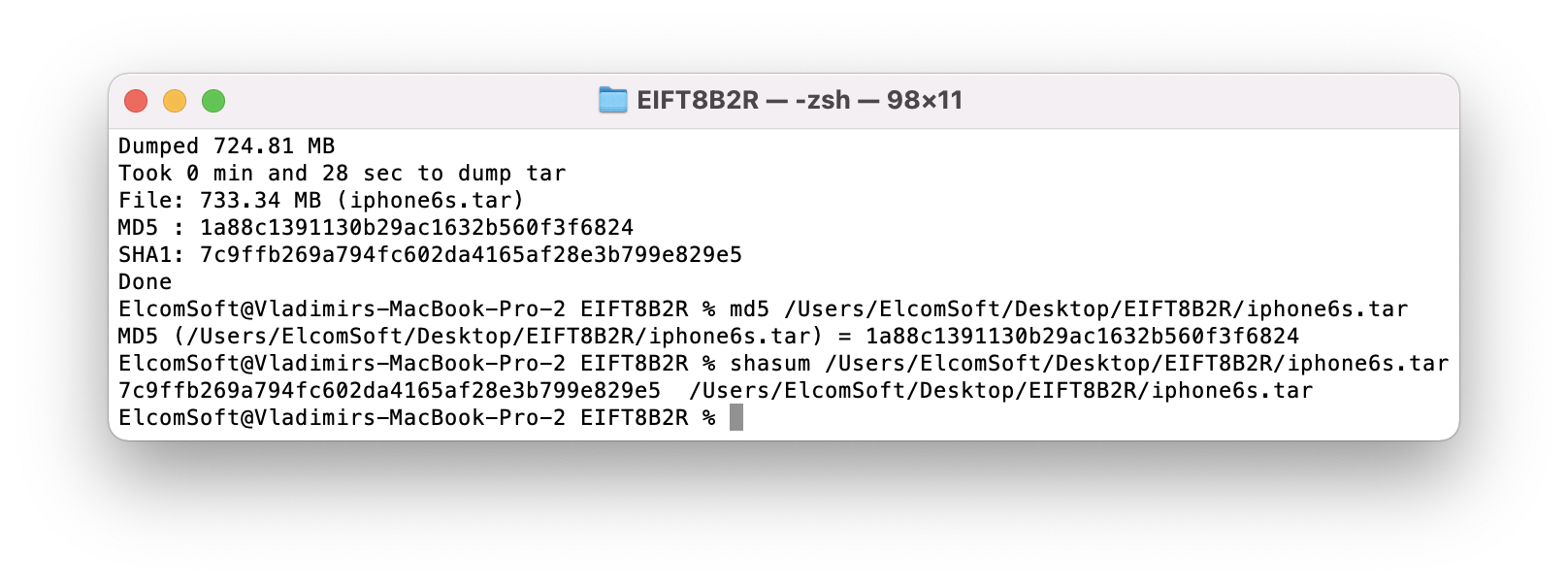

./EIFT_cmd ramdisk tar -o {filename}

Извлекает образ файловой системы с автоматическим подсчётом и сохранением контрольной суммы (посредством хэш-функции). Значение контрольной суммы сохраняется в той же папке, что и основной файл.

Извлекает образ файловой системы с автоматическим подсчётом и сохранением контрольной суммы (посредством хэш-функции). Значение контрольной суммы сохраняется в той же папке, что и основной файл.

./EIFT_cmd ssh halt

Выключение iPhone. ВАЖНО: обязательно используйте эту команду после работы! Из режима DFU невозможно выключить iPhone с помощью кнопок. Если вы попытаетесь нажать и удерживать кнопку питания, iPhone перезагрузится в штатную ОС, что нарушит криминалистическую чистоту извлечения.