Слежка — это хорошо или плохо? Когда за пользователем следит ревнивый партнёр, злоумышленник или жадный до персональных данных рекламодатель — ответ очевиден. От такой слежки можно и нужно защищаться, и средства для этого существуют. А если слежку нужно организовать за членом преступной группировки в ходе оперативно-розыскной деятельности? Эмоциональный окрас термина меняется на противоположный. Меняется и сам термин: банальная «слежка» превращается в «комплекс мероприятий по наружному наблюдению». В этой статье мы расскажем о том, как работники правоохранительных органов могут использовать облачный сервис Apple iCloud для организации наружного наблюдения за подозреваемым.

Современный смартфон — это намного больше, чем просто «звонилка» с большим экраном и браузером для выхода в интернет. Один и тот же пользователь может использовать смартфон для коммуникации в десятке разных приложений, снимать окружающую действительность, планировать маршруты, совершать покупки и отслеживать состояние своего здоровья. Все эти действия оставляют свой след: какие-то — только в памяти смартфона, какие-то — оседая в долговременном хранилище, а какие-то — попадая в облако. Именно из облака мы будем извлекать информацию в рамках этой статьи.

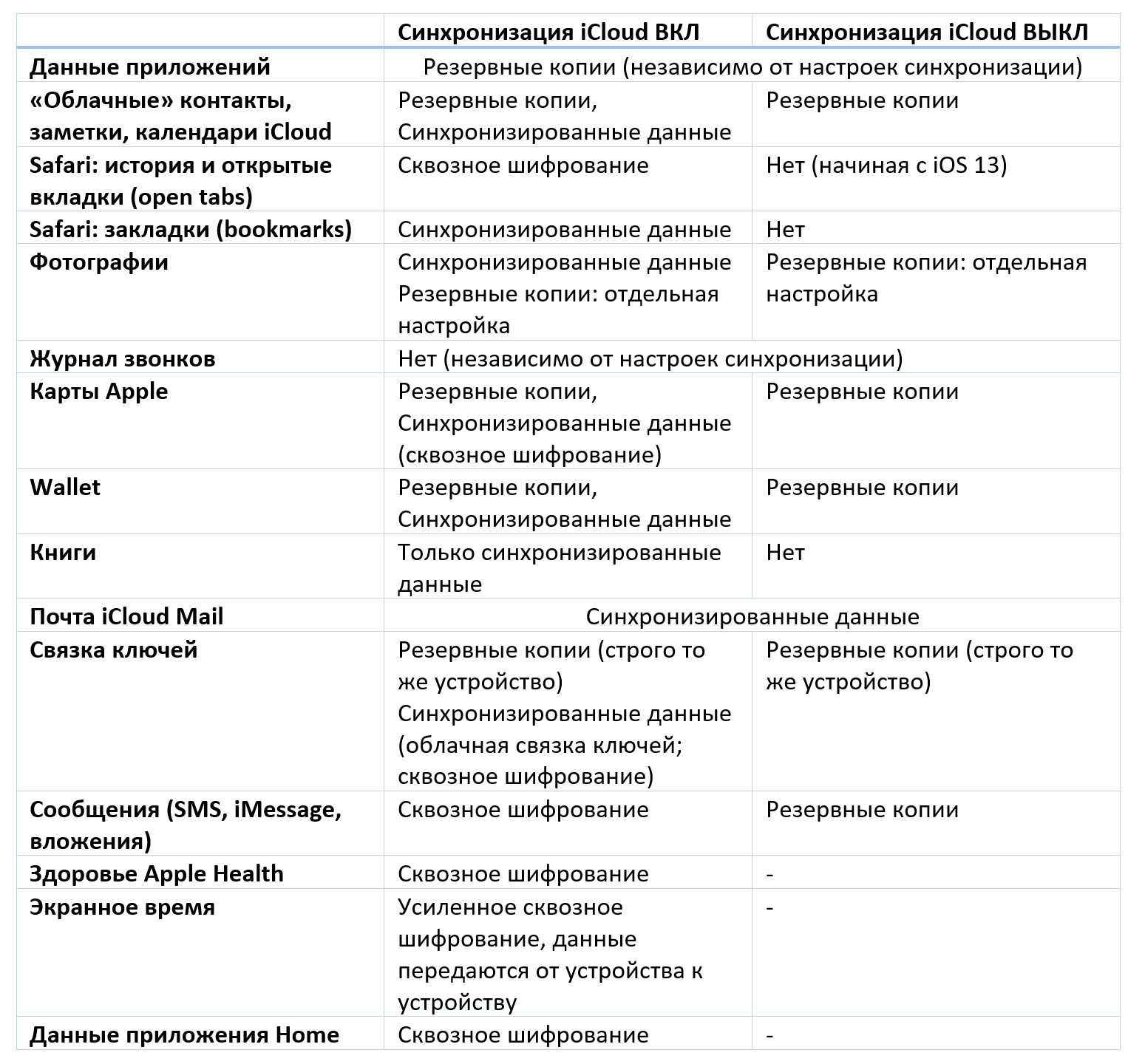

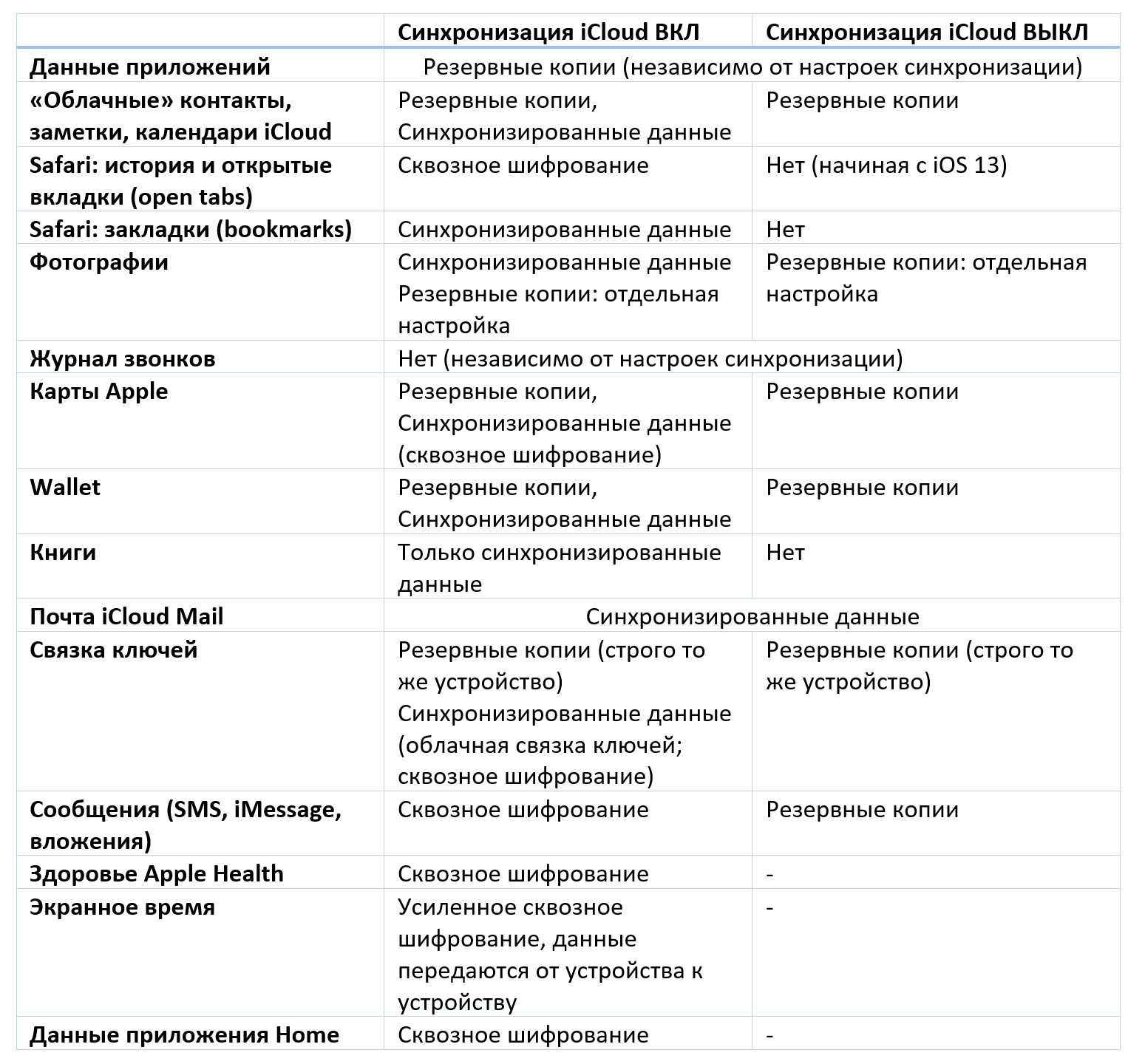

Но прежде, чем обсуждать способы доступа к данным, поговорим о том, что именно попадает в облако, а заодно о том, имеет ли компания Apple как владелец облачного сервиса возможность самостоятельно последить за пользователем.

Что известно Apple

То, что известно Apple, далеко не всегда (и совершенно не полностью) совпадает с тем, что хранится в облаке. Более того; то, что хранится в облаке, может быть частично неизвестно компании. Как такое может произойти?

Во-первых, некоторую информацию о пользователях Apple собирает, хранит и использует в собственных интересах; у самого пользователя доступа к ней нет, а правоохранительные органы могут получить её только по запросу. Сюда входят такие данные, как визиты и покупки в физических магазинах компании Apple Store, сервисное обслуживание в Apple Genius Bar и некоторые другие вещи. Ещё некоторые типы данных никогда не покидают устройства (помните рекламу: What Happens on your iPhone, Stays on your iPhone?)

Впрочем, компания сильно лукавит: информация о многих вещах, которые происходят на iPhone, покидает устройство и сохраняется на серверах в облаке iCloud. Заметная часть этой информации доступна как сотрудникам компании Apple, так и любому желающему, который узнал логин и пароль пользователя и смог пройти проверку вторым фактором аутентификации.

С этот список входят следующие категории данных:

- Информация об учётной записи

- Контакты, заметки, календари

- Фотографии

- Данные Apple Wallet

- Почта iCloud

- Книги Books, в том числе документы PDF и книги, полученные из сторонних источников

- Погода, курсы

- Shortcuts

- Данные iMovie, Clips

- Файлы из iCloud Drive

Все эти данные синхронизируются с минимальной задержкой, часто — в режиме реального времени, что позволяет в буквальном смысле следить за пользователем через облако.

Впрочем, далеко не вся информация, которая хранится в iCloud, доступна сотрудникам Apple, и вот почему.

Чего Apple не знает (и не хочет знать)

Есть целый огромный массив информации о пользователе, который сохраняется в облаке, получить доступ к которому компания Apple, по их собственным утверждениям, не может. Не может — или не хочет? Метод «сквозного шифрования», который использует Apple для защиты данных, использует для шифрования ключ, основанный на коде блокировки экрана устройств пользователя, зарегистрированных в его учётной записи. Зная алгоритм шифрования, сложность и длину пароля (у большинства пользователей она не превышает 6 цифр), подобрать его можно легко, а в данном случае — ещё и очень быстро, буквально за минуты. То, что Apple этого не делает даже под давлением со стороны спецслужб, говорит лишь о доброй воле компании, но никак не о технической невозможности получить доступ к зашифрованным данным.

Тем не менее, перечислим категории данных, защищённые по методу сквозного шифрования:

- Облачная связка ключей (iCloud keychain), в которой содержатся пароли пользователя, ключи, токены, сертификаты и т.п.

- Облачные сообщения (SMS и iMessage)

- Данные приложения Здоровье

- Данные Home

- Пароль Экранного времени

- Голосовые заметки

- Apple Maps (поисковые запросы, маршруты)

- История браузера Safari (начиная с iOS 14)

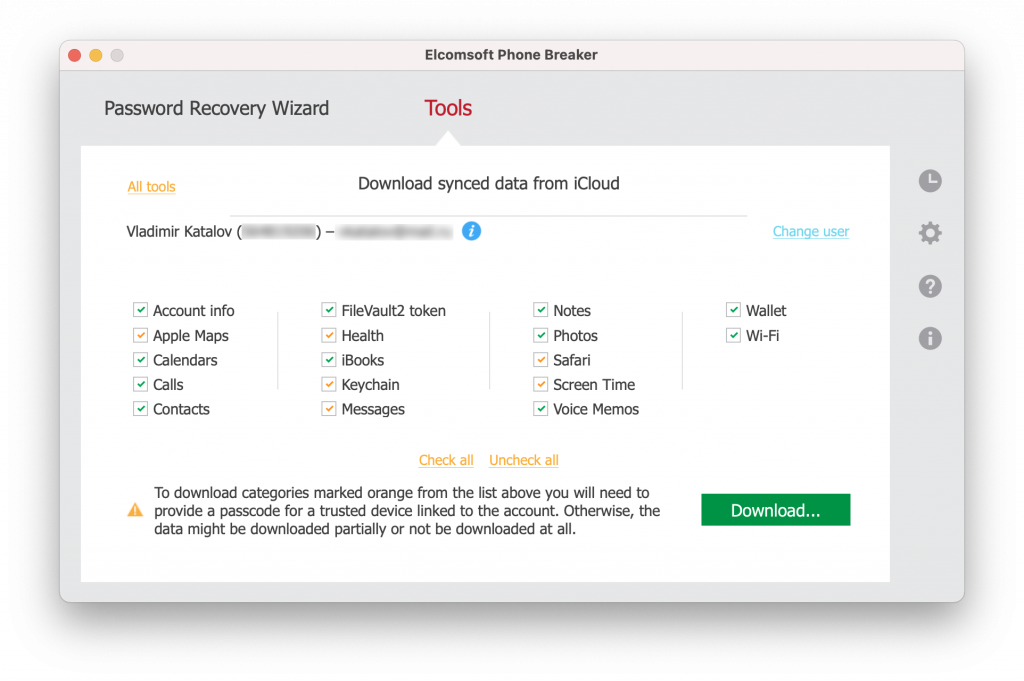

Интересный момент: есть несколько категорий данных (как минимум — статистика экранного времени и Важные геопозиции из карт Apple), которые шифруются действительно сквозным, без кавычек, шифрованием. Такие данные из облака получить невозможно. А вот данные, защищённые «сквозным» (в кавычках) шифрованием — можно вполне, даже несмотря на то, что сама компания Apple эти данные по запросу от правоохранительных органов не выдаёт. Для этого достаточно знать логин и пароль пользователя, иметь доступ к элементу двухфакторной аутентификации и использовать код блокировки одного из привязанных к учётной записи устройств в программе Elcomsoft Phone Breaker.

Доверенные устройства: следить можно и без пароля

Для извлечения данных из iCloud, как правило, требуется действующий пароль пользователя, а также прохождение проверки двухфакторной аутентификации. Если же всё, что есть на руках — разблокированный iPhone, то шанс узнать пароль от iCloud невелик. Однако существует и другой, альтернативный способ войти в облако, даже если пароль от него неизвестен. Нами разработан новый способ входа в iCloud с использованием доверенного устройства пользователя, позволяющий получить неограниченный доступ ко всему, что хранится в облаке пользователя. Как это сделать? Извлечение данных из iCloud с помощью доверенного устройства.

Для использования нового способа входа в iCloud потребуется разблокированное устройство под управлением iOS (iPhone или iPad) с установленным джейлбрейком или агентом-экстрактором, который входит в состав продукта. На момент извлечения устройство должно быть привязано к учётной записи Apple ID пользователя, а вот выпускать телефон в интернет не обязательно: команды удалённого сброса или блокировки не сработают.

Стоит ли обычному пользователю опасаться слежки через доверенное устройство, если его iPhone куда-то запропастился? Опасаться стоит, если выполняется одно из двух условий.

- Телефон довольно старый, не старше iPhone 8/X, при этом злоумышленнику стал известен код блокировки экрана (или тот был и вовсе не установлен).

- На телефоне установлена старая версия iOS (до iOS 14.3 включительно; впрочем, мы работаем над поддержкой версий до 14.5.1), а код блокировки всё также известен или пуст.

Но даже если телефон принадлежит к поколению iPhone 8/X, необходимый для работы джейлбрейк можно без проблем установить только на iOS 14 или более старую. Для iOS 15 злоумышленнику придётся удалить с устройства код блокировки, что не позволит ему получить доступ к зашифрованным «сквозным шифрованием» данным.

Таким образом, обычному пользователю волноваться не о чем (разумеется, если на телефоне установлен код блокировки; в противном случае волноваться тоже не о чем — тем, кто не использует код блокировки, скрывать совершенно нечего). В то же время эксперты-криминалисты сообщают о множестве устаревших устройств, ожидающих своей очереди.

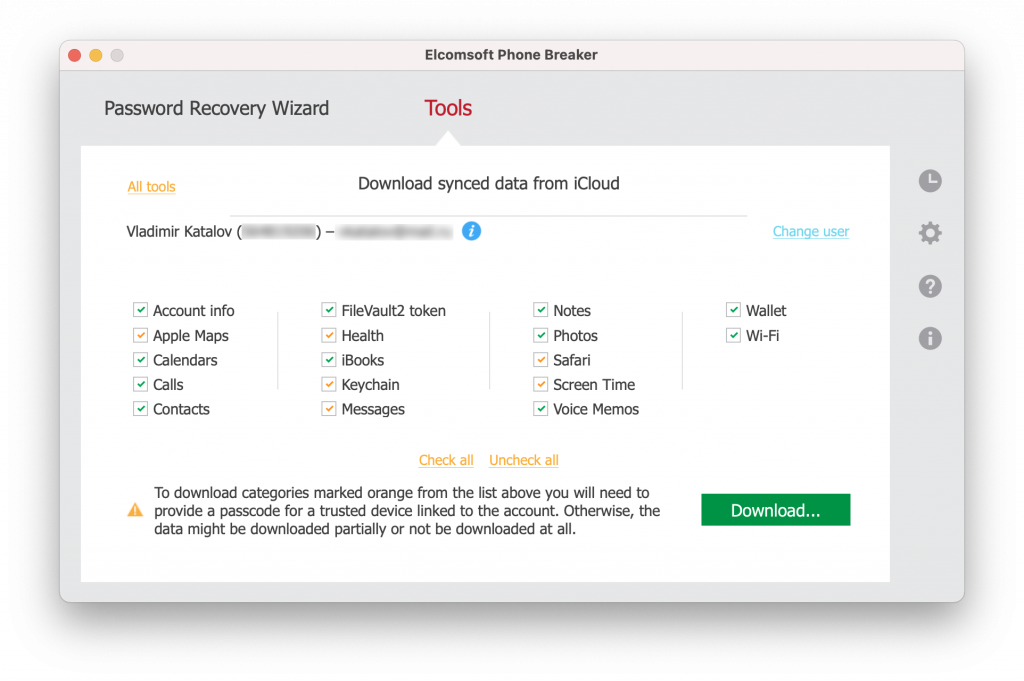

Elcomsoft Phone Breaker

Для доступа к данным в облаке используется наша программа Elcomsoft Phone Breaker. С её помощью можно скачать из iCloud как обычные синхронизированные данные, так и те, которые защищены «сквозным шифрованием» (с учётом сказанного выше о коде блокировки экрана). В этом же инструменте доступен и новый режим аутентификации посредством доверенного устройства.

Заключение

Учётные данные iCloud могут быть использованы для организации слежки за пользователями экосистемы Apple в режиме реального времени. Самыми важными типами данных, пожалуй, являются текстовые сообщения (SMS и iMessage), веб-сайты и открытые в браузере вкладки, а также данные о состоянии здоровья пользователя (шаги и частота пульса), привязанные к временной шкале. Все эти категории защищены сквозным шифрованием, что требует использования кода блокировки экрана одного из устройств пользователя для их расшифровки.

Фотографии, если их сохранение в iCloud активировано, также являются отличным источником данных, который ещё и не защищён сквозным шифрованием. Помимо чисто документального контекста, фотографии обычно хранят точную информацию о местоположении в тегах EXIF, которые являются одним из важнейших для организации наружного наблюдения типов информации.