В наших продуктах для мобильной криминалистики Elcomsoft iOS Forensic Toolkit и Elcomsoft Phone Breaker поддерживается несколько режимов извлечения данных из устройств Apple. Разница между логическим, физическим и облачным анализом в общем случае очевидна, но в контексте наших продуктов возникают дополнительные факторы. О них мы расскажем в этой статье.

Логический анализ

На сегодняшний день классический логический анализ, подразумевавший создание резервной копии в формате iTunes, уступил место «расширенному» логическому анализу. В разных продуктах под этим термином могут подаваться совершенно разные способы и методы извлечения. Что касается Elcomsoft iOS Forensic Toolkit, в понятие «расширенного логического анализа» входят следующие вещи:

- Резервная копия в формате iTunes (если пользователь не устанавливал пароль на резервные копии, то EIFT автоматически установит временный пароль «123»; это позволит расшифровать дополнительные данные — например, пароли из связки ключей).

- Медиа-файлы (включая метаданные) по протоколу AFC. В этом режиме данные извлекаются независимо от установленного на резервные копии пароля.

- Журналы диагностики. Доступно ограниченное количество системных журналов; данные довольно трудно обрабатывать.

- Данные приложений. Нет, это не данные приложений из «песочниц»; под этим термином имеются в виду те данные, доступ к которым приложения открывают для доступа через iTunes. На удивление, в эти данные могут входить даже базы данных некоторых менеджеров паролей.

Непосредственный доступ через checkm8

Метод извлечения с использованием эксплойта загрузчика checkm8 относится к низкоуровневым, а особенности его реализации сильно различаются у разных поставщиков криминалистического ПО. В теории этот метод доступен для всех моделей, оснащённых процессорами поколений SoC от A5 до A11 включительно. Фактически же возможность извлечения данных ограничена: установка эксплойта — лишь первая часть работы; следующий этап (собственно, извлечение данных) требует дополнительных усилий. При грамотной реализации этот метод является криминалистически чистым, что означает повторяемость и верифицируемость результатов.

Итак, несмотря на то, что эксплойт можно установить на все модели, у iPhone, основанных на SoC A11 (это модели iPhone 8/X и некоторые модели iPad) с iOS 14 и 15, похоже, не существует способа добраться до раздела с данными до тех пор, пока не будет удалён код блокировки экрана. Удаление же кода блокировки связано с целым рядом последствий; в результате о криминалистической чистоте извлечения можно забыть.

Агент-экстрактор

Использование агента-экстрактора также относится к низкоуровневым методам извлечения. Принцип работы агента в том, что устанавливаемое на iPhone приложение в автоматическом режиме пытается получить необходимый уровень привилегий для доступа к файловой системе и связке ключей. Для этого используются известные нам уязвимости в разных версиях iOS. Поскольку анализ требует загруженной операционной системы, этот метод не является криминалистически чистым в полном смысле этого слова; тем не менее, в ряде случаев это — лучшее из доступного из низкоуровневых методов. Наша реализация агента-экстрактора поддерживает iOS 9 — 14.3; ведётся работа над поддержкой более современных версий iOS вплоть до iOS 14.5.1. Использование агента-экстрактора безопасно для устройства; худшее, что может произойти — перезагрузка.

Извлечение из облака iCloud

Этому методу извлечения уже много лет, но он до сих пор остаётся недооценённым. В число достоинств метода входит то, что для доступа к данным не нужен доступ к самому устройству. В недостатки — необходимость указать логин и пароль от учётной записи пользователя, а для доступа к защищённым сквозным шифрованием данным — ещё и код блокировки экрана одного из привязанных к учётной записи устройств. Этот метод не поможет извлечь секретные чаты или данные «песочниц» приложений, но предоставит доступ к данным, которых может не быть на самом устройстве — в том числе к данным, синхронизированным с других устройств пользователя или тем, которые были удалены с iPhone, но остались в облаке.

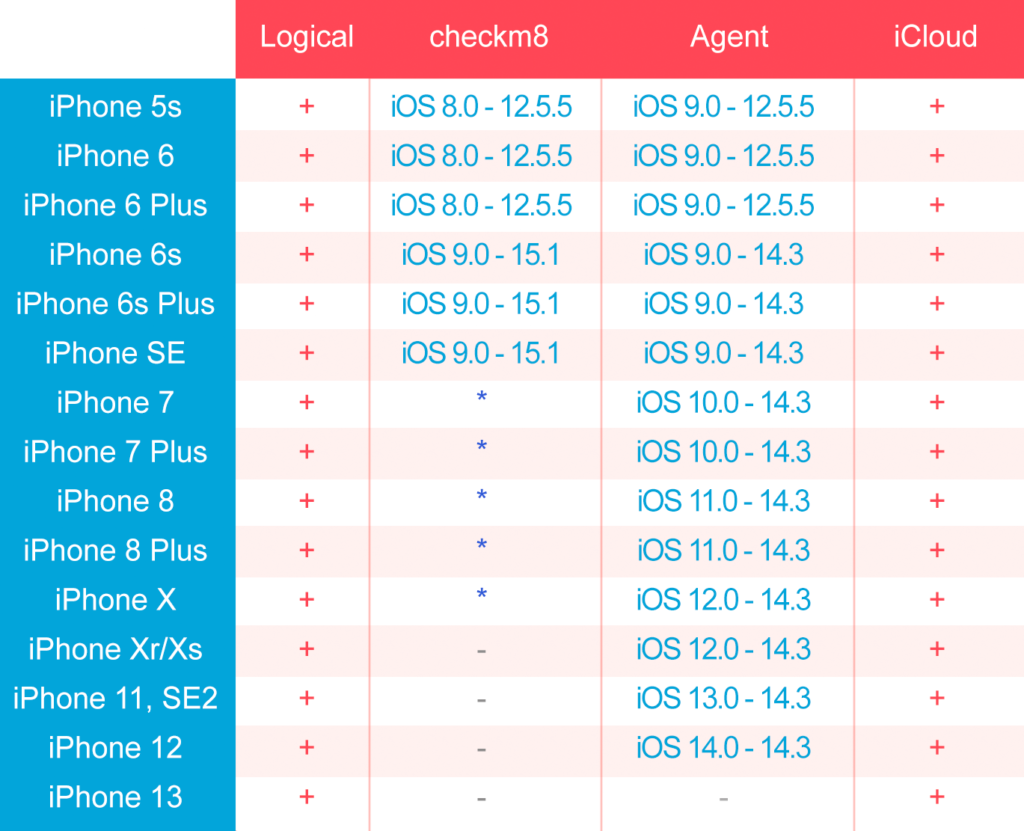

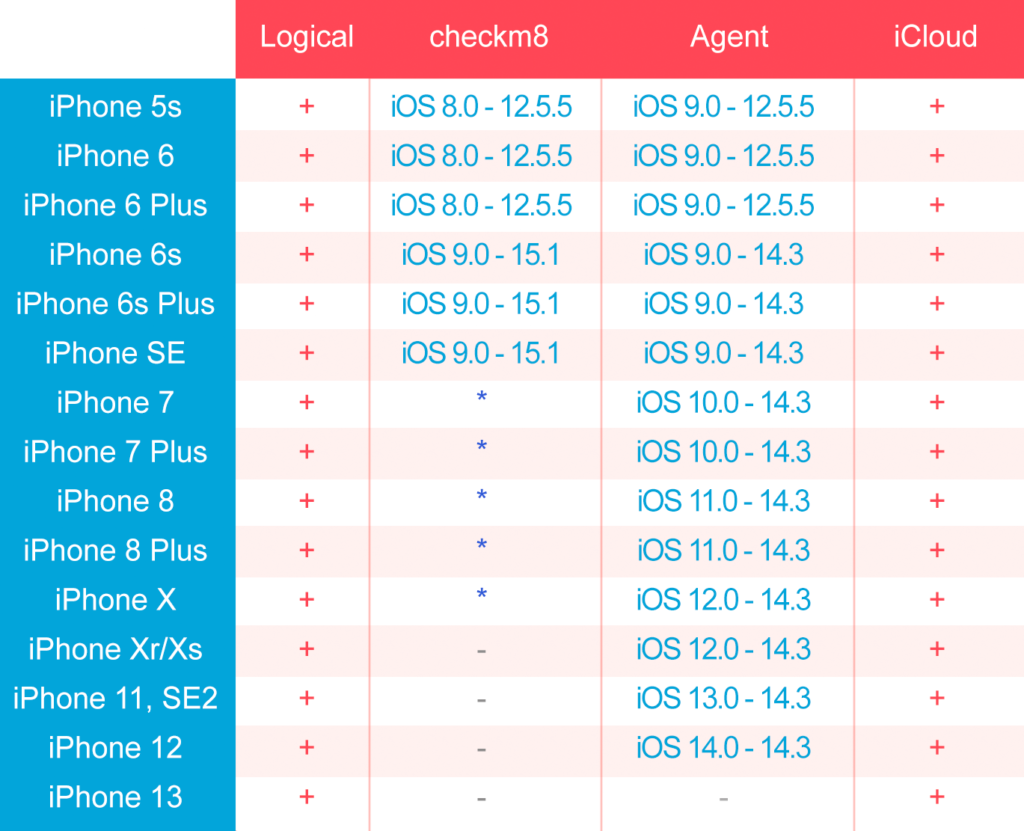

Таблица совместимости

Для достижения максимальной эффективности извлечения нужно точно понимать, какие методы могут сработать в каждом случае. На совместимость с тем или иным методом влияет множество факторов; полностью совместимыми со всеми устройствами и версиями iOS являются два способа: логическое (расширенное) извлечение и облачный анализ. Прочие способы (доступ через эксплойт загрузчика и с использованием агента-экстрактора) поддерживают ограниченный список устройств и версий iOS.

Приведённая выше таблица отражает текущее положение дел. Мы активно работаем над расширением списка устройств и версий ОС, поддерживаемых каждым методом.

Планы на будущее

В текущем состоянии наша реализация извлечения через эксплойт загрузчика не поддерживает модели iPhone 7, iPhone 8 и iPhone X. Поддержка iPhone 7 в стадии разработки; в этой модели есть отличия в SEP, о которых нам хорошо известно, но требуется дополнительное время на создание надёжно работающего эксплойта. С моделями следующего поколения, iPhone 8/X, сложностей больше, особенно в свежих версиях iOS, начиная с iOS 14. Мы не уверены, удастся ли реализовать для этих версий ОС извлечение в режиме BFU, и продолжаем работу над извлечением данных без необходимости удаления кода блокировки.

Ведётся работа и над расширением возможностей агента-экстрактора. В каждой новой версии EIFT мы стараемся улучшить его надёжность: в состав приложения входит множество разнообразных эксплойтов, у каждого из которых есть свои проблемы и особенности, которые могут проявляться на разных устройствах. Сейчас наша ближайшая цель — поддержка версий iOS после 14.3; мы активно работаем над внедрением поддержки iOS 14.4, 14.4.1, 14.4.2, 14.5 b 14.5.1. Обычно мы стараемся не давать обещаний на будущее, но начата работа над поддержкой iOS вплоть до версии 15.0.1.

Наконец, облачное извлечение также будет улучшено. Мы работаем над поддержкой дополнительных категорий данных, которые доступны в облаке, но пока не извлекаются нашим продуктом. Кроме того, в iOS 15 появились некоторые неожиданные изменения, касающиеся форматов хранимых в облаке данных. Над этим мы также работаем.

Заключение

Наши продукты предлагают широкий выбор способов извлечения данных из iPhone и других устройств Apple. В последней сборке Elcomsoft iOS Forensic Toolkit обеспечена криминалистическая чистота извлечения для ряда совместимых устройств, а Elcomsoft Phone Breaker предлагает лучшую на рынке поддержку извлечения из iCloud, являясь единственным решением, поддерживающим извлечение и расшифровку данных, защищённых сквозным шифрованием.