Низкоуровневое извлечение данных из iPhone с помощью агента: теперь до iOS 14.8 включительно

13 января, 2022, Oleg Afonin

Рубрика: «Новость Элкомсофт»

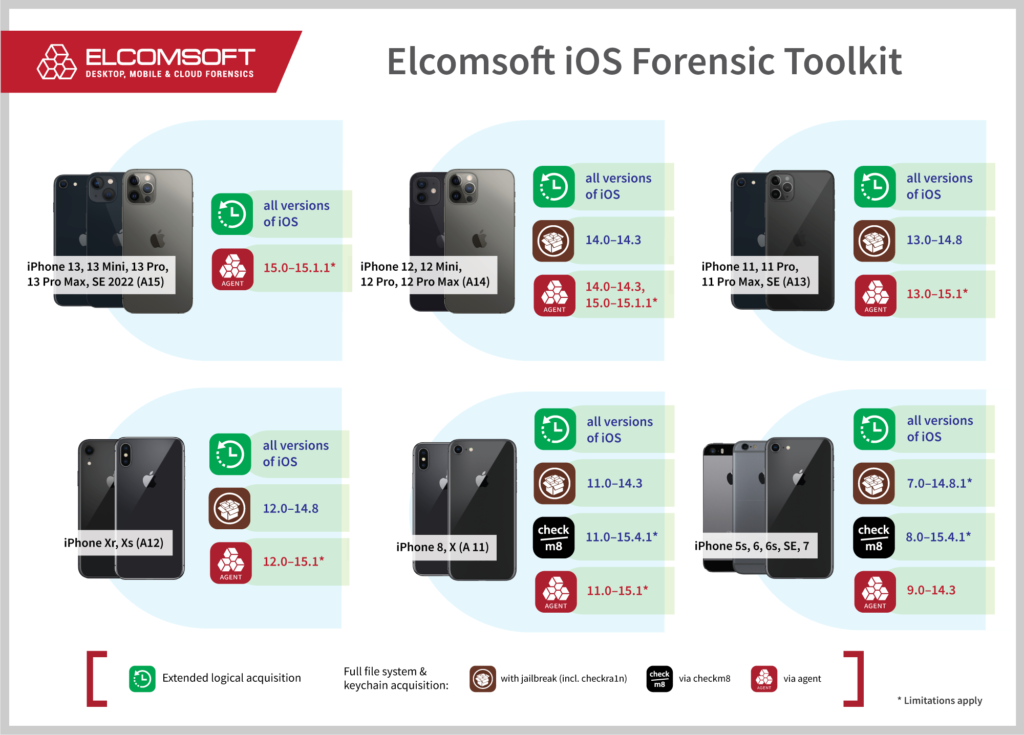

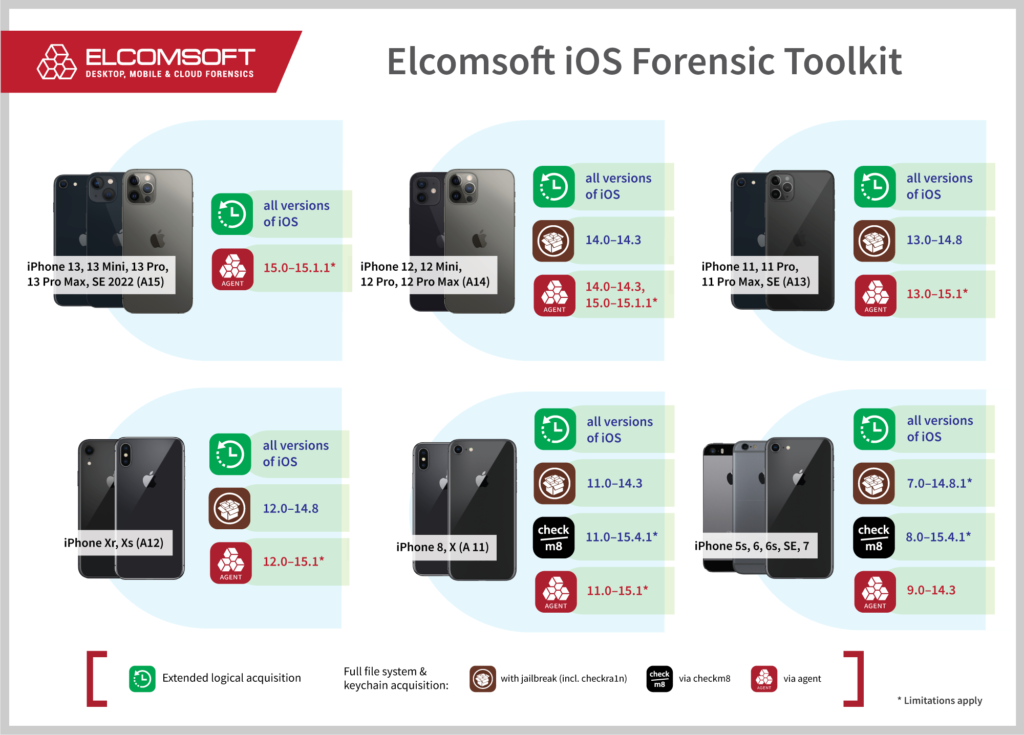

В новом релизе iOS Forensic Toolkit 7.10 появилась поддержка ряда версий iOS 14, работающих на устройствах поколений A11, A12 и A13 Bionic. Для этих устройств доступно низкоуровневое извлечение данных посредством агента-экстрактора. До обновления iOS Forensic Toolkit поддерживал все версии iOS от 9 до 14.3 включительно. Новая сборка позволяет получить доступ к данным и для устройств, работающих на iOS 14.4-14.8 — однако набор извлекаемых данных различается в зависимости от аппаратной платформы.

Агент-экстрактор как метод низкоуровневого анализа

Для извлечения данных из iPhone можно использовать один из нескольких методов. Самый доступный и распространённый из них — метод логического анализа, работающий на всех без исключения устройствах iOS, выпущенных за последнее десятилетие. Для многих экспертов набора данных, возвращаемого этим методом, вполне достаточно. В то же время у низкоуровневого анализа есть свои преимущества: это и доступ к истории местоположений устройства, и данные из «песочниц» абсолютно всех приложений, включая защищённые мессенджеры, и подробную информацию об использовании устройства.

Для низкоуровневого анализа можно использовать несколько способов. Для старых устройств можно использовать извлечение через эксплойт загрузчика checkm8 (подробности — в статье). В нашей реализации именно этот способ является идеально криминалистически чистым; он поддерживает и современные версии iOS вплоть до актуальной на сегодня версии 15.2.

К сожалению, на новых устройствах этот метод недоступен. Для доступа к данным мы разработали уникальное решение: приложение агента-экстрактора, в котором собраны все известные нам эксплойты iOS уровня ядра, позволяющие получить доступ к данным без модификации системного раздела устройства. Этот метод — следующий в списке по критерию криминалистической чистоты, однако поиск уязвимостей и разработка эксплойтов уровня ядра — чрезвычайно сложный процесс, приводящий к заметному отставанию инструментов для извлечения данных от актуальных версий iOS.

Что такое «агент-экстрактор»?

Агент-экстрактор — это приложение для iOS, которое устанавливается на исследуемое устройство. После запуска приложение-агент получает доступ к файловой системе, устанавливает канал связи с компьютером и передаёт на него данные, включая образ файловой системы и ключи, необходимые для расшифровки связки ключей.

В предыдущих версиях iOS Forensic Toolkit поддерживались версии iOS до 14.3 включительно. В версии 7.10 мы расширили список поддерживаемых систем до iOS 14.8 включительно. Для моделей iPhone 8, 8 Plus и iPhone X доступна полная поддержка (извлечение файловой системы и связки ключей). Для более новых моделей iPhone Xr, Xs, Xs Max, iPhone SE (2 поколения) и линейки iPhone 11 полная поддержка доступна для версий iOS младше iOS 14.5. Для более новых версий iOS вплоть до iOS 14.8 включительно доступно извлечение образа файловой системы; мы работаем над поддержкой извлечения связки ключей.

Использование агента

Вам потребуется устройство, работающее под управлением одной из поддерживаемых версий iOS. Код блокировки экрана должен быть известен или не установлен.

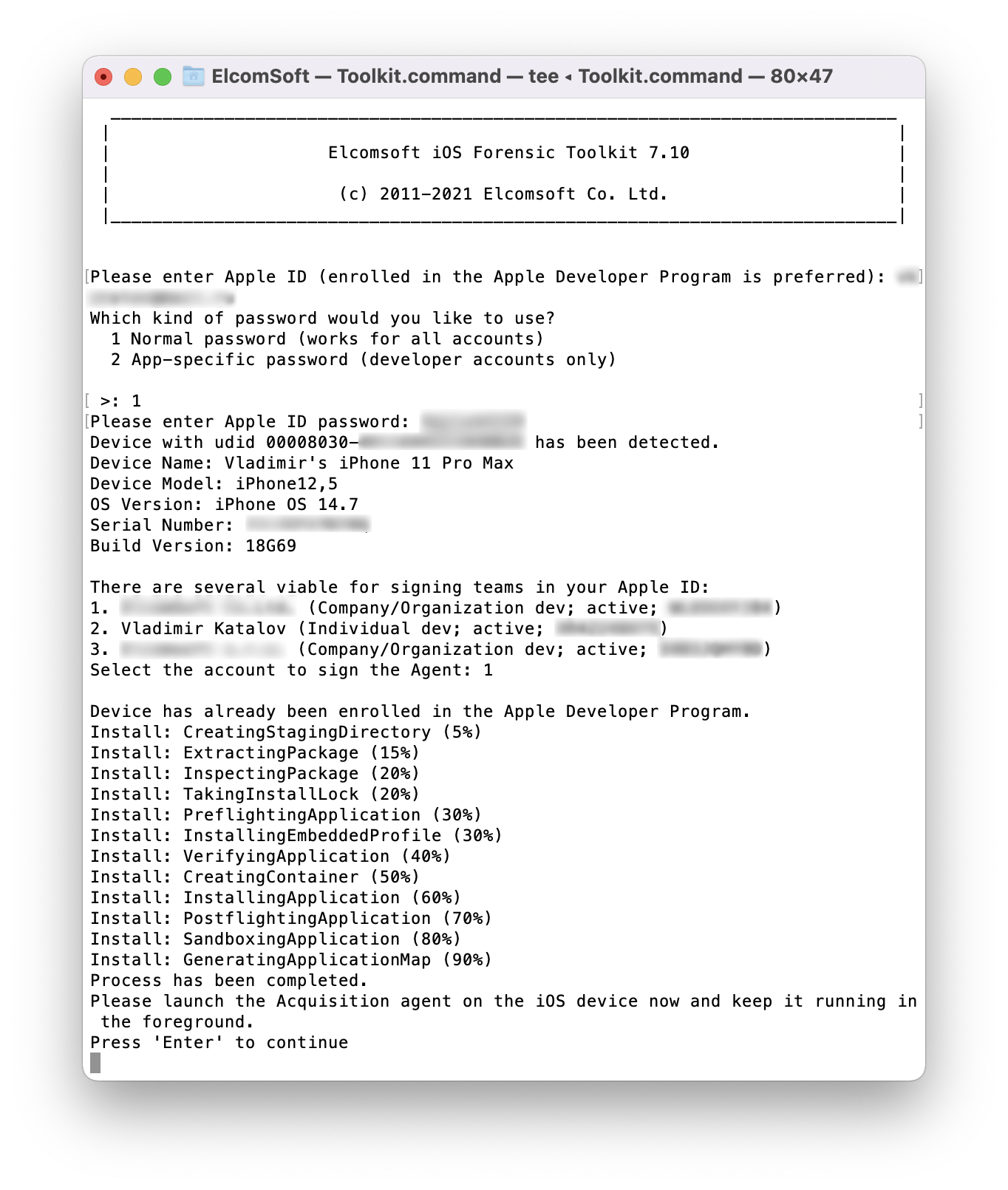

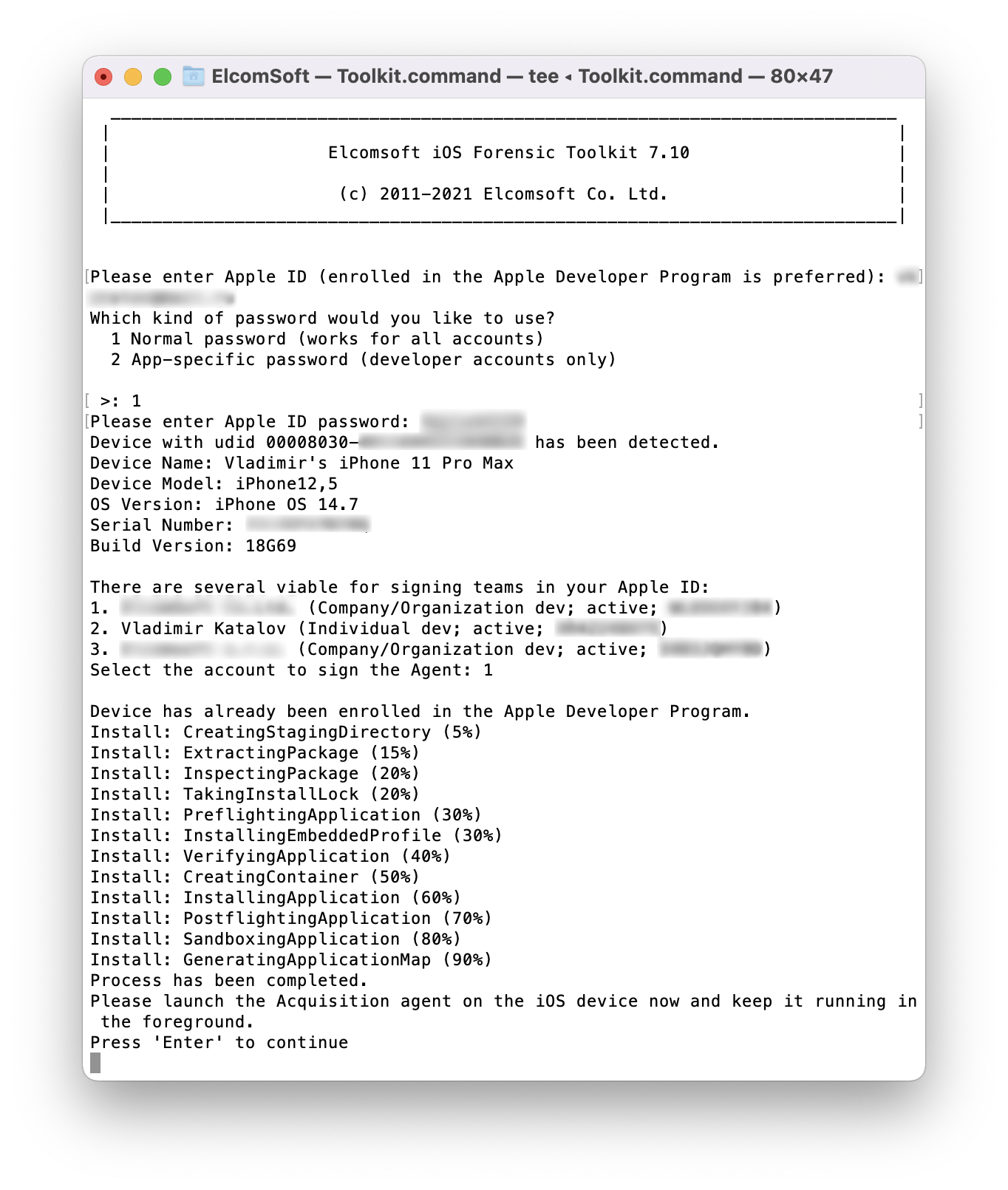

Для установки агента рекомендуем использовать Apple ID, зарегистрированный в Программе разработчика Apple. Для пользователей компьютеров Mac доступен альтернативный способ, не требующий участия в Программе разработчика Apple.

Пошаговое руководство

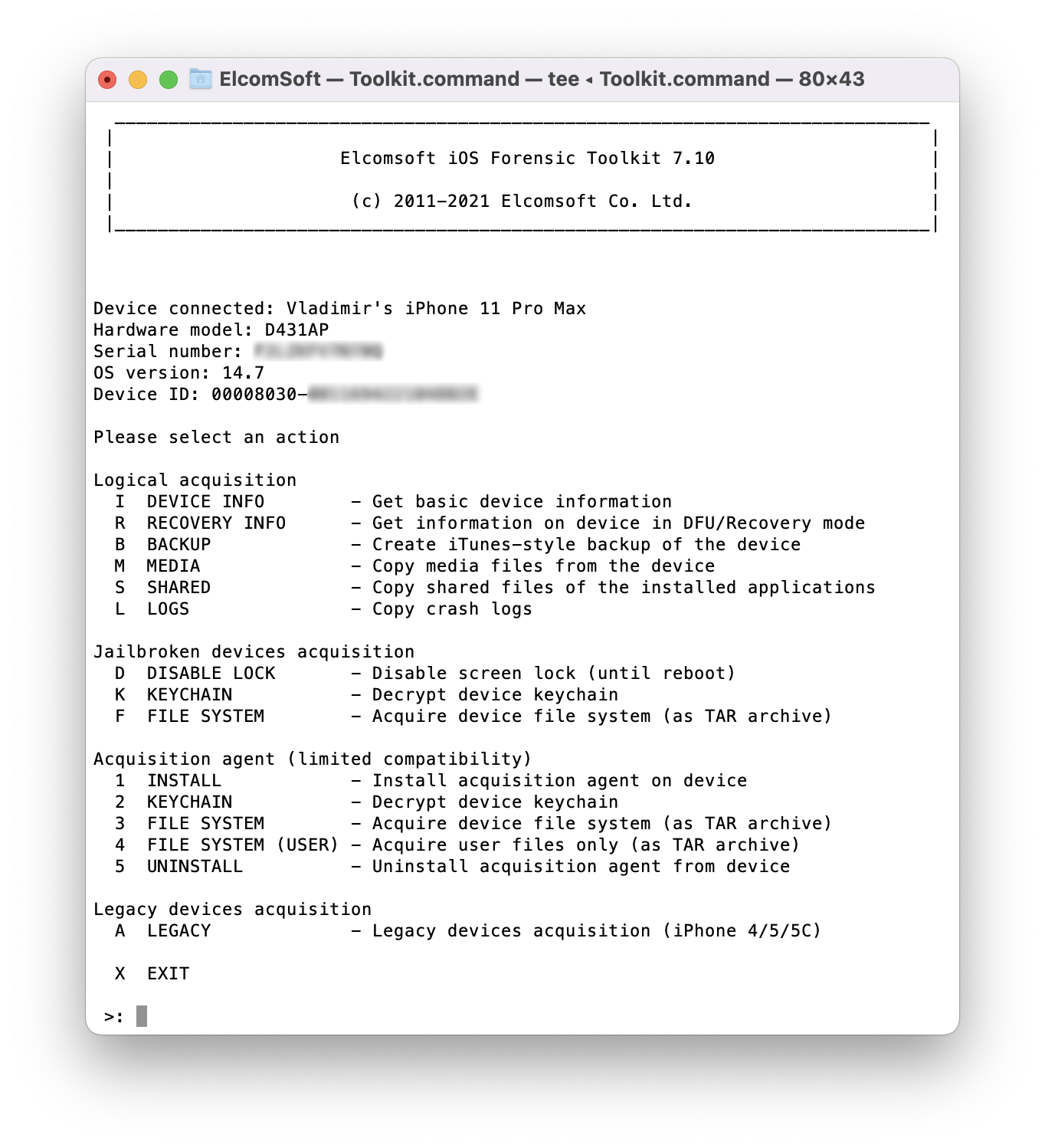

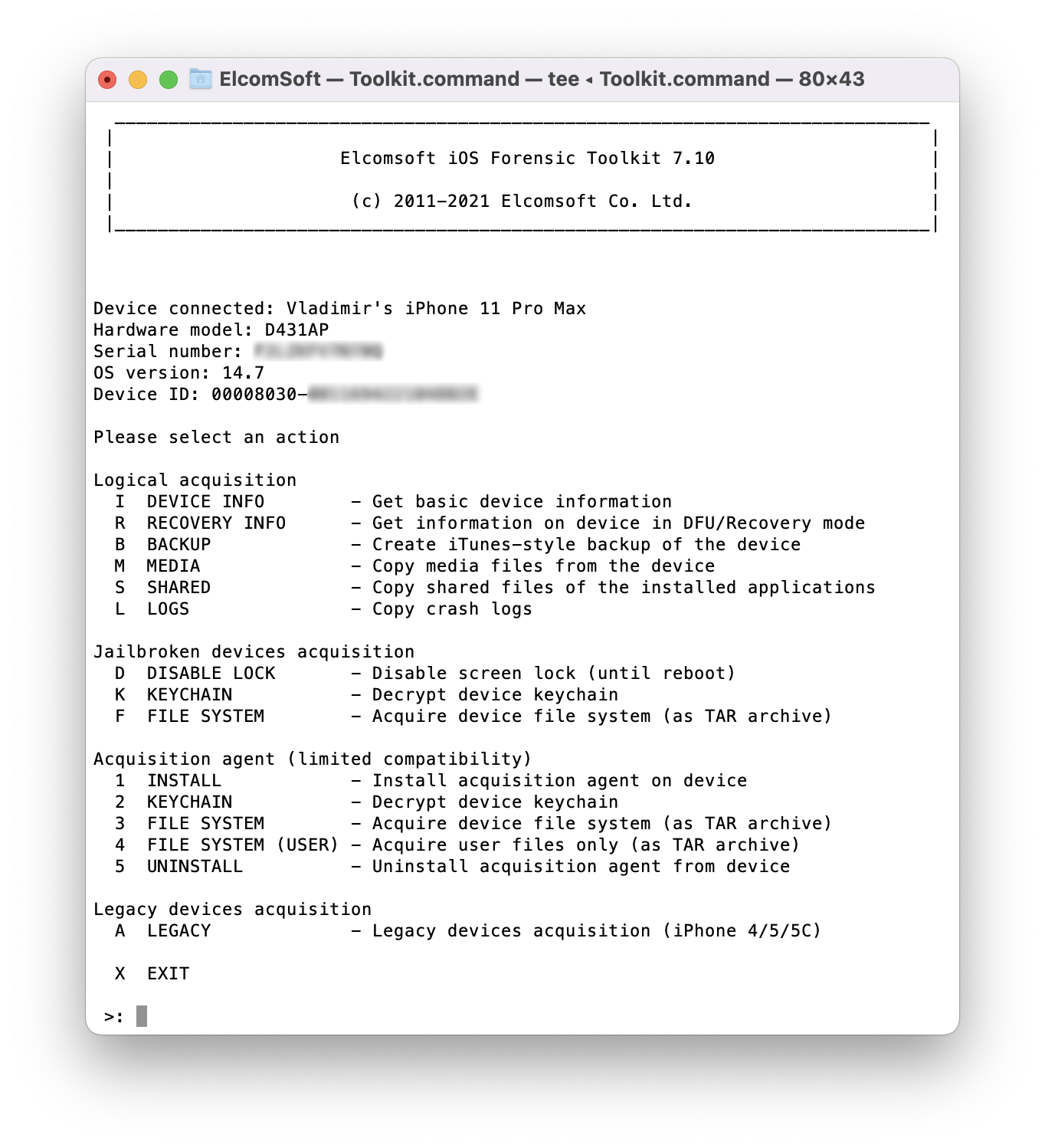

Для извлечения данных используйте следующие шаги.

- Подключите iPhone к компьютеру. Установите доверенную связь (подтвердив запрос на iPhone и введя код блокировки экрана).

- Запустите iOS Forensic Toolkit 7.10 или более новую версию.

- На компьютере: командой 1 установите приложение агента-экстрактора на iPhone.

- На iPhone: запустите приложение агента, коснувшись его иконки.

Windows: требуется учётная запись Apple ID, зарегистрированная в программе для разработчиков. Используйте пароль приложения.

macOS: учётная запись Apple ID, зарегистрированная в программе для разработчиков, не требуется, но усиленно рекомендуется. Для обычных учётных записей: используйте обычный пароль и пройдите проверку 2FA, затем подтвердите сертификат в настройках iPhone (для этого устройству нужно разрешить выход в интернет). Для учётной записи разработчика: либо используйте обычный пароль и пройдите проверку 2FA, либо введите пароль приложения. Пароль приложения можно также сохранить в файле настроек EIFT, в результате процесс аутентификации при установке агента будет автоматизирован.

- Извлеките связку ключей, если это поддерживается. Связка ключей доступна для всех поддерживаемых агентом устройств и версий iOS, за исключением платформ A12/A13 с iOS 14.5-14.8.

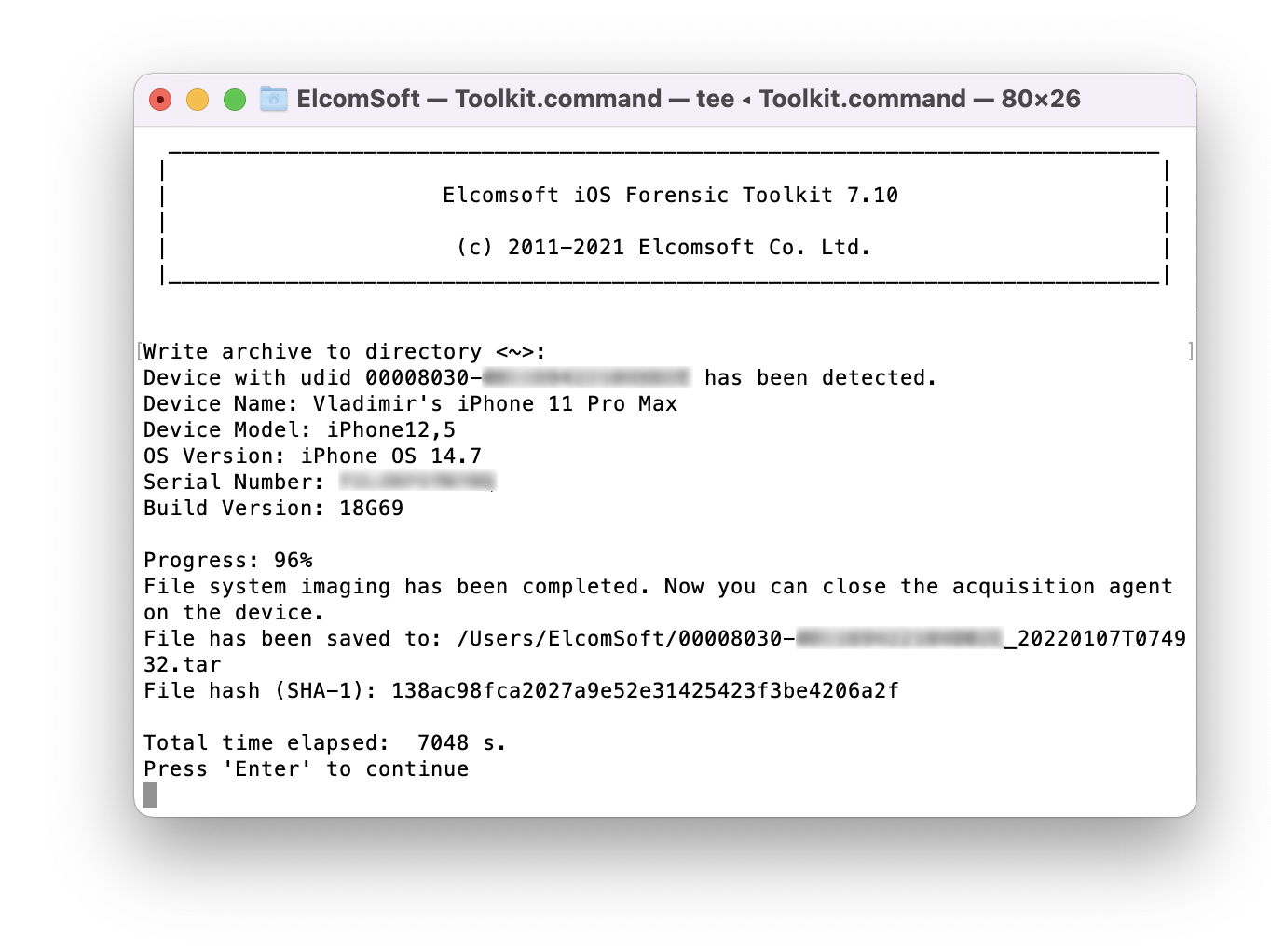

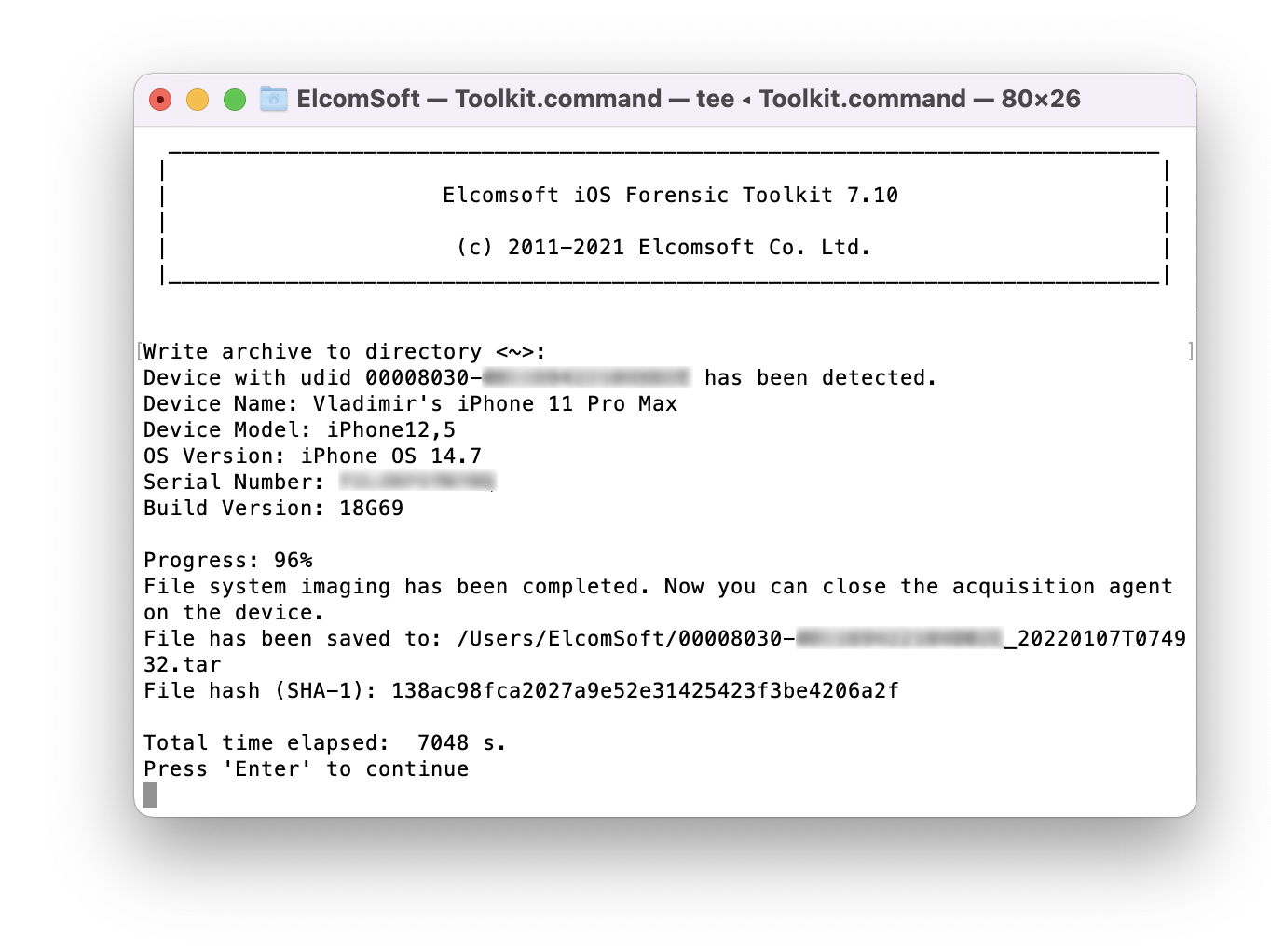

- Извлеките образ файловой системы. Рекомендуем извлекать только пользовательский раздел (за исключением случаев, когда есть подозрение на зловредное ПО, установленное в системном разделе).

- На iPhone: удалите агент с устройства штатным способом.

- Отключите iPhone от компьютера. Теперь можно приступать к анализу данных.