Резервные копии Windows нечасто становятся объектом внимания экспертов-криминалистов. В то же время в резервных копиях могут содержаться уникальные данные, которые могут отсутствовать в актуальной версии системы. В этой статье рассматривается защита резервных копий Acronis, Macrium и Veeam и способы её преодоления.

Резервное копирование Windows: сторонние инструменты

Пользователям экосистемы Apple доступна универсальная система резервного копирования. Для компьютеров с macOS в этом качестве выступает Time Machine, своеобразная «машина времени», встроенная в систему. У пользователей Windows подобной встроенной системы нет. Инструмент “Backup and Restore (Windows 7)” устарел на несколько поколений; его функционал ограничен, а шифрование отсутствует как класс (Microsoft предлагает сохранять резервные копии на зашифрованный диск).

Отсутствие адекватной встроенной системы резервного копирования в Windows стимулировало многочисленных сторонних разработчиков; на рынке появились десятки, а потом и сотни утилит резервного копирования. Далеко не все из них получили распространение; некоторые были заброшены разработчиками. Сегодня мы рассмотрим три системы резервного копирования разработки компаний Acronis, Macrium и Veeam, пользующихся заслуженной популярностью.

Acronis True Image и Acronis Cyber Protect Home Office

Продукты Acronis пользуются заслуженной популярностью. Компания сообщает о 5.5 миллионах домашних пользователей и полумиллионе корпоративных. В линейку продуктов Acronis входят такие инструменты резервного копирования, как Acronis True Image 2020, Acronis True Image 2021 и получивший новое имя Acronis Cyber Protect Home Office 2022. Резервные копии Acronis хранятся в файлах .tib или .tibx в зависимости от версии.

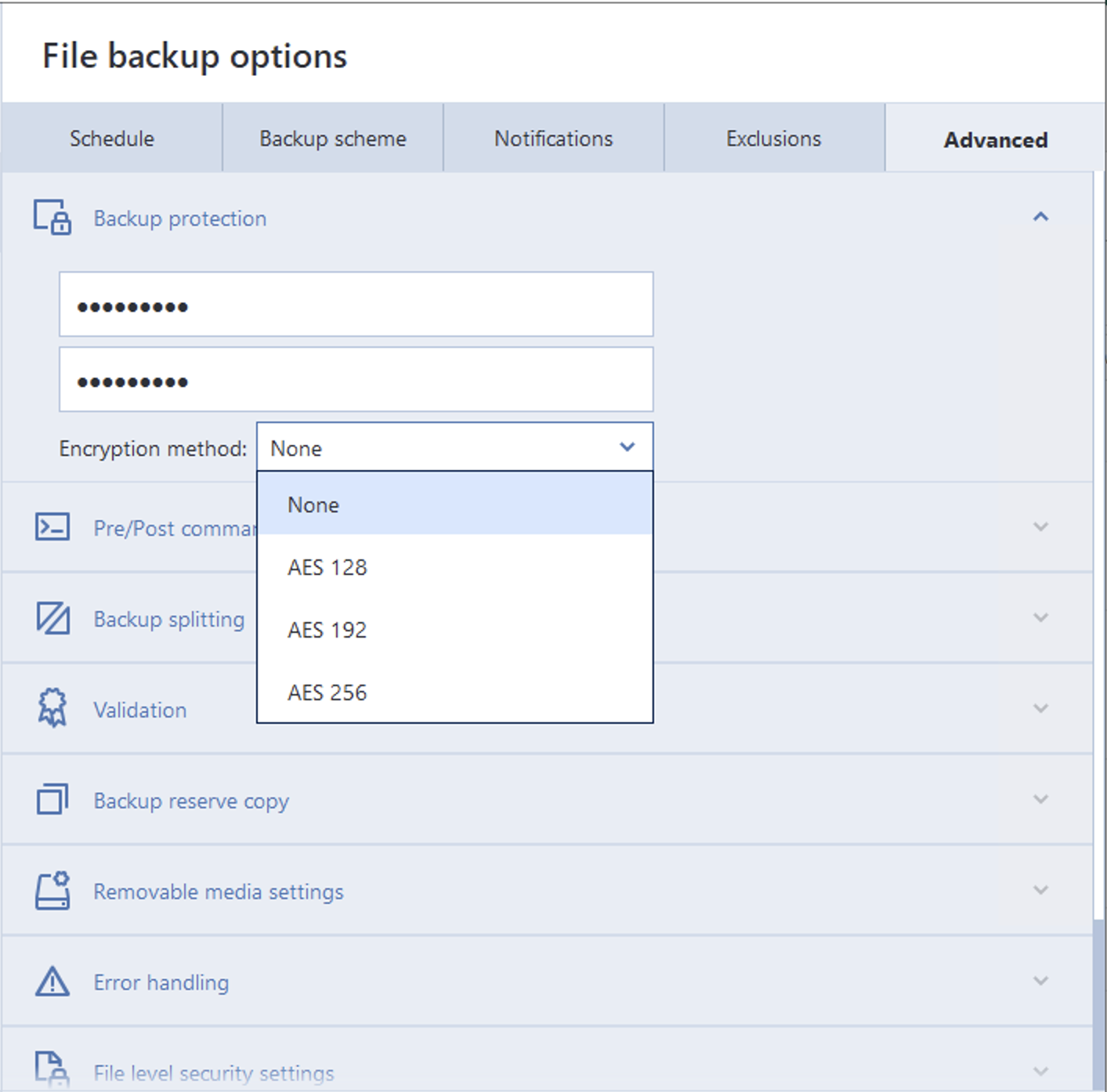

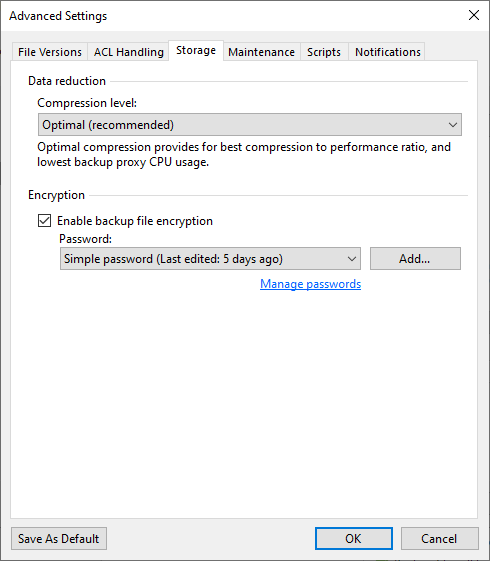

Разработчики Acronis используют для шифрования алгоритм AES, разрешая пользователю выбрать длину ключа: 128, 192 или 256 бит. Смысл такого выбора не вполне понятен. Что должно побудить пользователя выбрать шифрование с менее стойким ключом? Скорость поточного шифрования (как и скорость атаки на пароль) на современном оборудовании совершенно одинакова независимо от длины ключа.

В более старом формате .tib для преобразования пароля в ключ используется устаревший алгоритм MD5; результирующая скорость атаки получается очень высокой, порядка 55,000 в секунду на обычном центральном процессоре без аппаратного ускорения. В более современных форматах используется другая функция преобразования, в результате скорость атаки существенно падает (а защита становится более стойкой).

Macrium Reflect

Macrium не сообщает о количестве пользователей своих продуктов. Инструменты компании нацелены в первую очередь на корпоративных пользователей и специалистов в сфере высоких технологий, среди которых достаточно популярны.

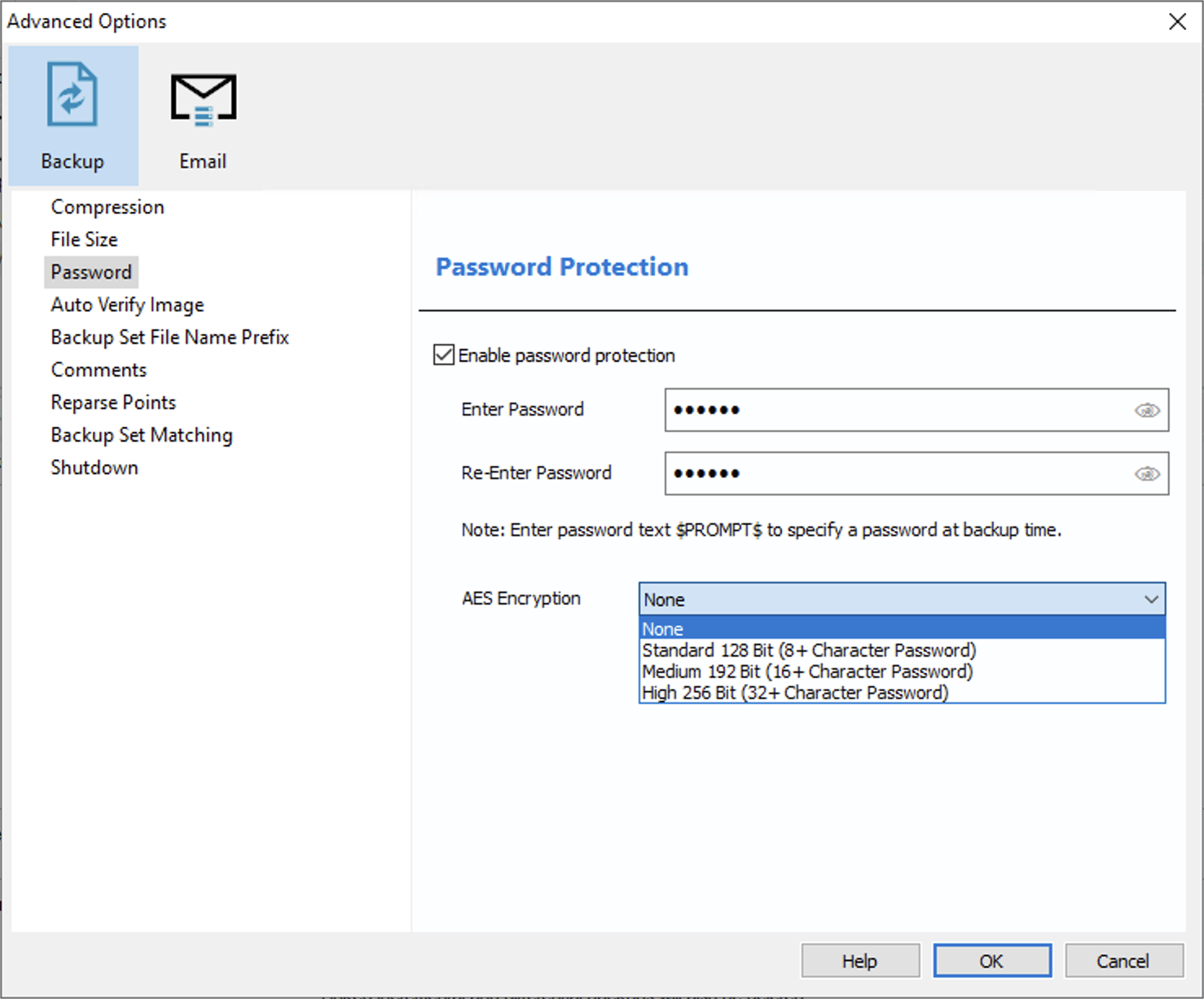

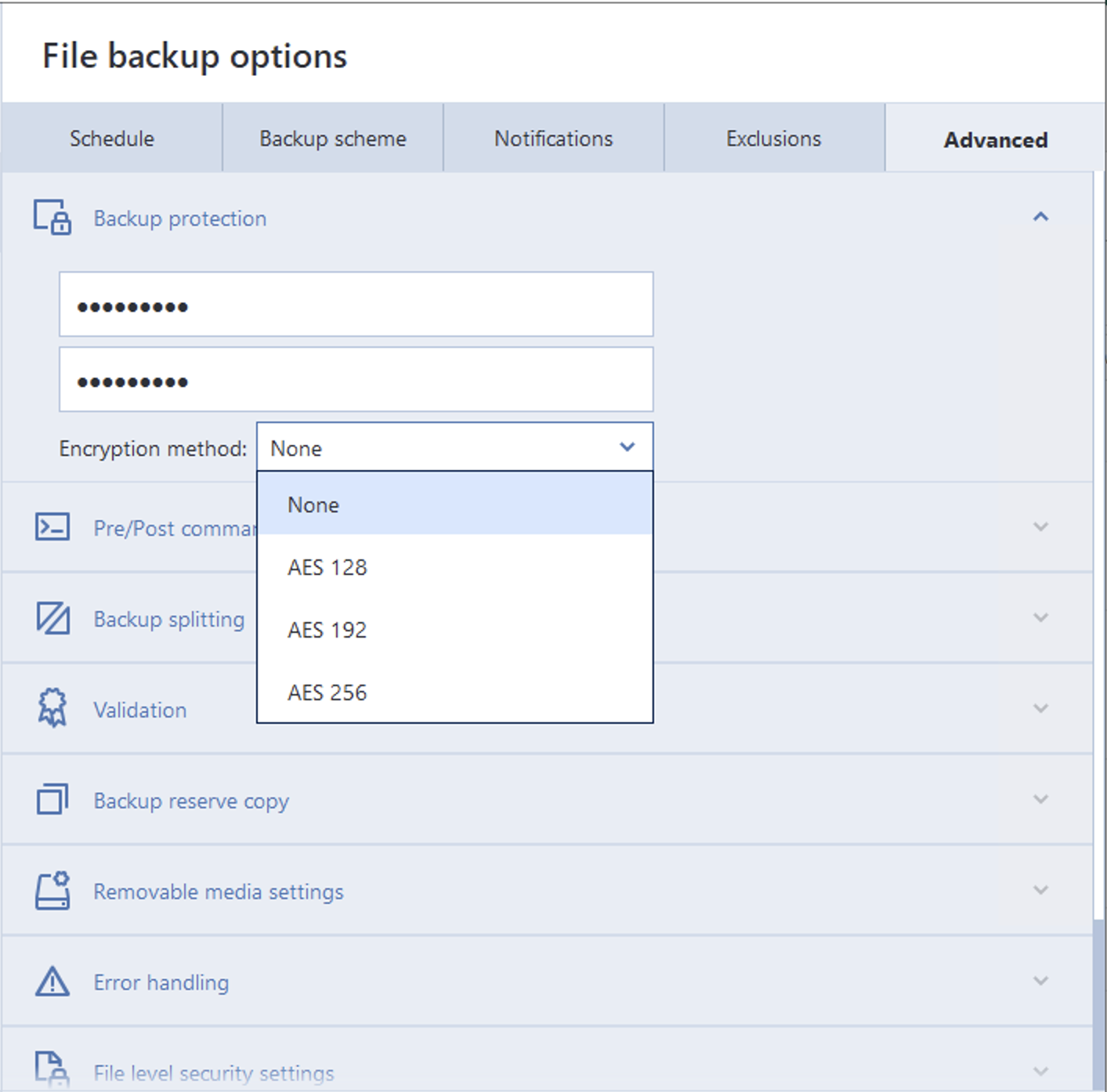

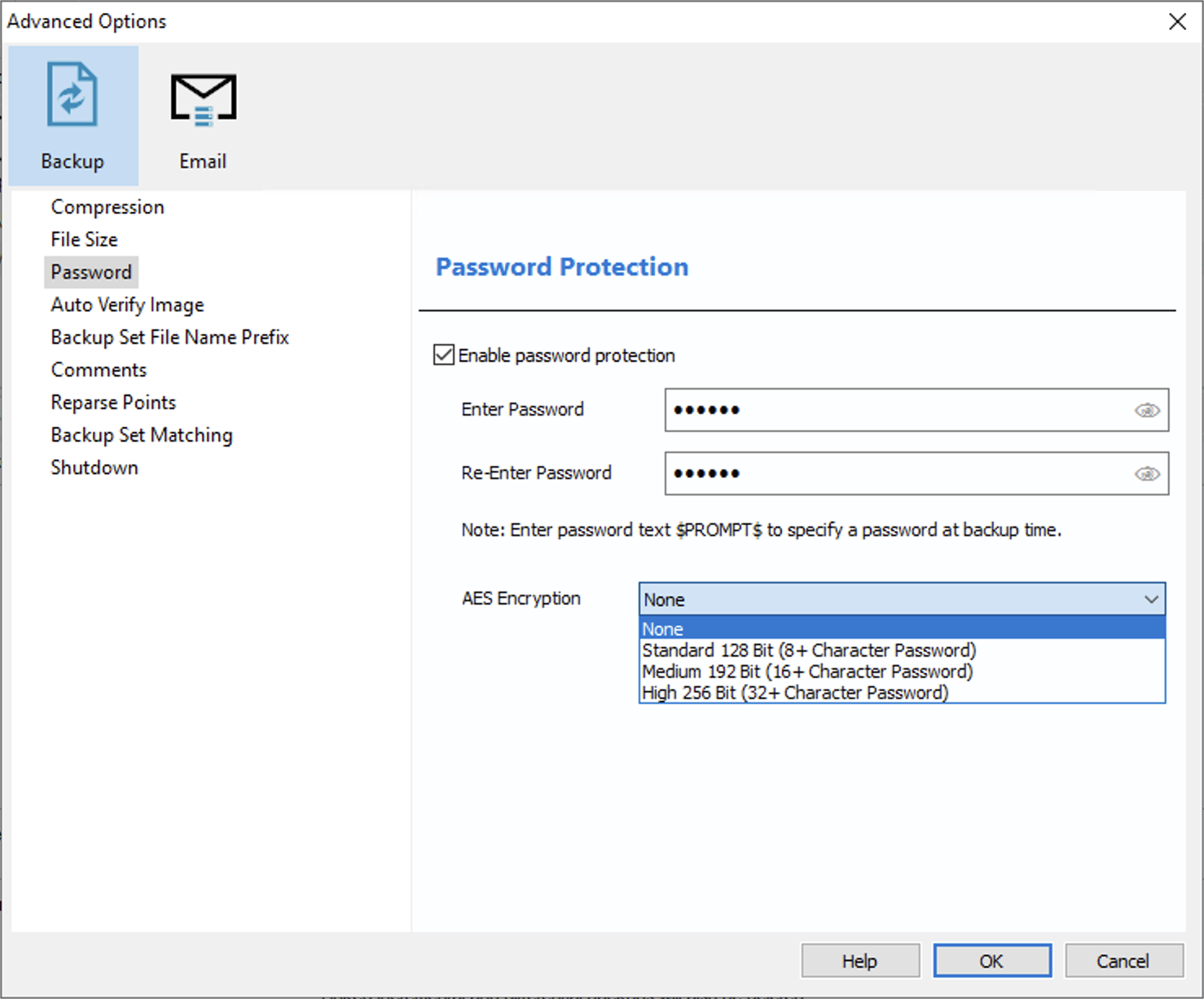

Существует бесплатная версия Macrium Reflect, но шифрование резервных копий доступно только в платной редакции. Разработчики предлагают на выбор варианты шифрования AES-128, AES-192 и AES-256. Этот выбор, однако, реализован достаточно странным образом: пользователи, выбирающие пароль длиной от 8 до 15 символов, могут зашифровать свои данные 128-битным ключом. С выбором пароля длиной от 16 символов становится доступным шифрование 192-битным ключом, а стандартный на сегодняшний день алгоритм AES-256 доступен тем немногим, кто установит пароль длиной от 32 символов.

С нашей точки зрения такая система порочна и контрпродуктивна: современный тренд – компенсация короткой длины пароля стойкими, исключительно медленными для взлома алгоритмами шифрования. Использование менее стойкого алгоритма шифрования в комбинации с паролями небольшой длины – не лучший вариант. Впрочем, оказалось, что на практике скорость атаки на пароль от длины ключа не зависит: скорость перебора средствами процессора Intel i7-9700K CPU составляет 457 паролей в секунду, а использование видеокарты позволяет достичь скоростей в 2500 – 7100 п/с на протестированном оборудовании; в зависимости от модели могут получиться и более высокие скорости.

Veeam Backup & Replication

Пользователей Veeam – более 400,000, что делает Veeam Backup & Replication одним из самых распространённых решений для резервного копирования Windows.

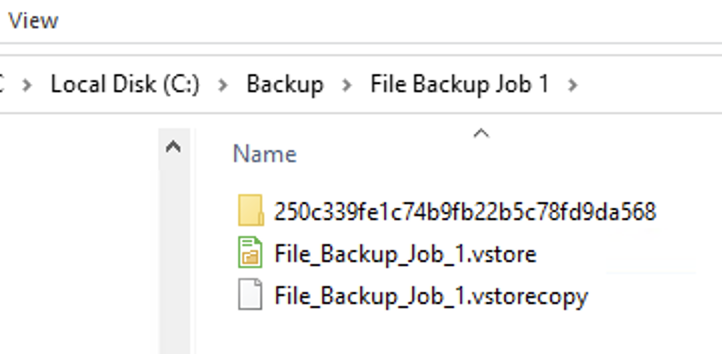

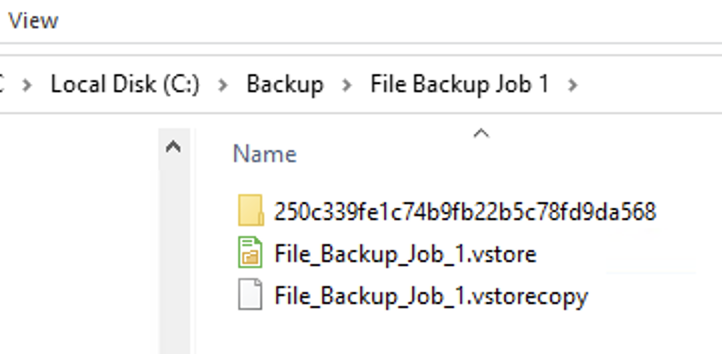

В процессе создания резервной копии Veeam Backup & Replication создаёт несколько файлов. Как правило, это файлы.vbm (в них содержатся метаданные резервной копии) и .vbk для полных и .vib для инкрементных резервных копий. Впрочем, фактические расширения файлов могут отличаться в зависимости от ряда условий (виртуальные и физические машины, NAS и т.п.; на скриншоте ниже показан NAS).

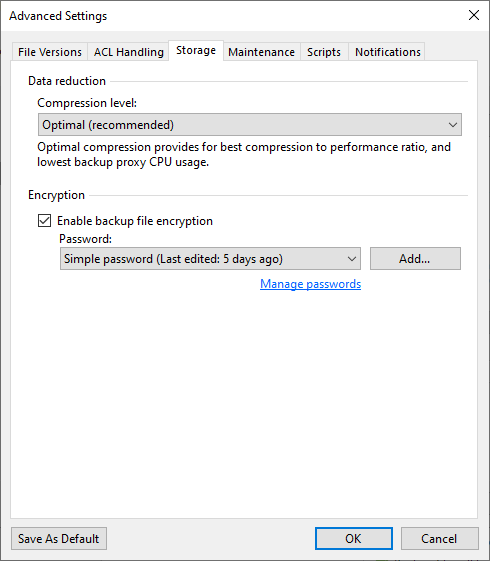

Если пользователь установит пароль, Veeam Backup & Replication зашифрует данные алгоритмом AES-256 в режиме CBC.

Выбора алгоритма шифрования или длины ключа нет, и в данном случае это к лучшему. В функции преобразования пароля используется хэш SHA1, который считается небезопасным из-за недавно обнаруженных коллизий. Результирующая скорость атаки – высокая: на процессоре Intel i7-9700K скорость перебора 7500 паролей в секунду, а использование видеокарты в качестве аппаратного ускорителя поднимает скорость до 45,000 – 120,000 п/с в зависимости от модели.

Замеры скоростей

Ниже приводятся скорости восстановления паролей к описанным форматам на различных аппаратных конфигурациях.

Самым небезопасным является старый формат Acronis .tib, для которого достижима скорость перебора 55,000 п/с на обычном центральном процессоре. Защита резервных копий Veeam относительно слабая при использовании видеокарт. Macrium Reflect и свежие версии Acronis обладают сравнимой степенью защиты.

Последовательность действий

Привычный сценарий атаки на пароль – загрузить файл или документ в EDPR, после чего настроить и запустить атаку. В этом сценарии есть два недостатка. Во-первых, при передаче на компьютер эксперта существует риск утечки персональной информации. Во-вторых, передача файлов резервных копий объёмом в несколько гигабайт – попросту непрактична.

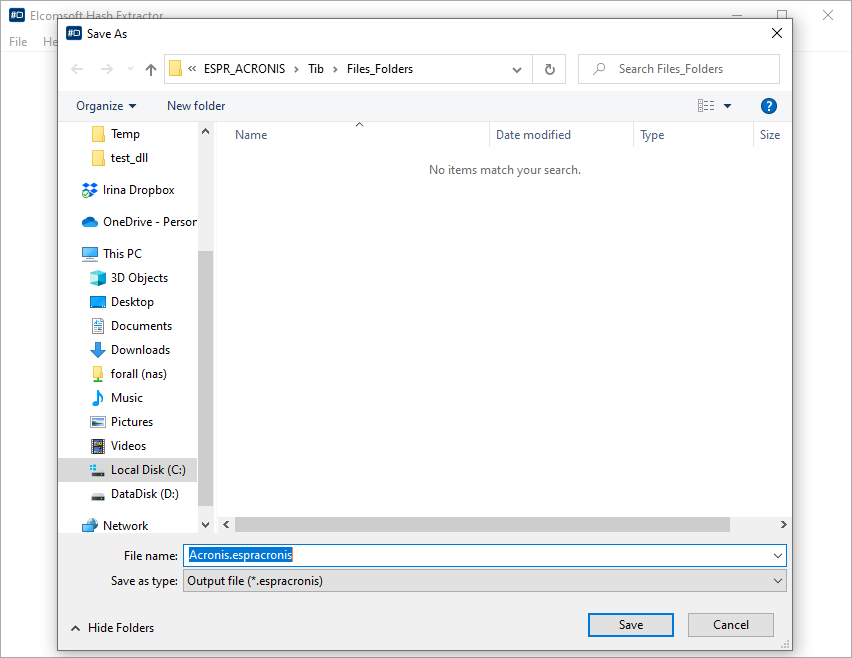

Встроенный в продукт инструмент Elcomsoft Hash Extractor решает обе этих проблемы. Этот инструмент позволяет извлечь метаданные шифрования и сохранить их в отдельном небольшом файле. Использование таких файлов для восстановления пароля к резервной копии позволяет передавать на компьютеры на много порядков меньшие объёмы данных, при этом само содержимое резервной копии не попадает на компьютер, на котором проводится атака.

Elcomsoft Hash Extractor доступен в составе Elcomsoft Distributed Password Recovery; он может использоваться и в качестве портативной утилиты, позволяющей извлечь из файлов метаданные шифрования непосредственно из исследуемого компьютера.

Таким образом, первым шагом для начала атаки на резервные копии Macrium или Veeam станет извлечение метаданных шифрования утилитой Elcomsoft Hash Extractor.

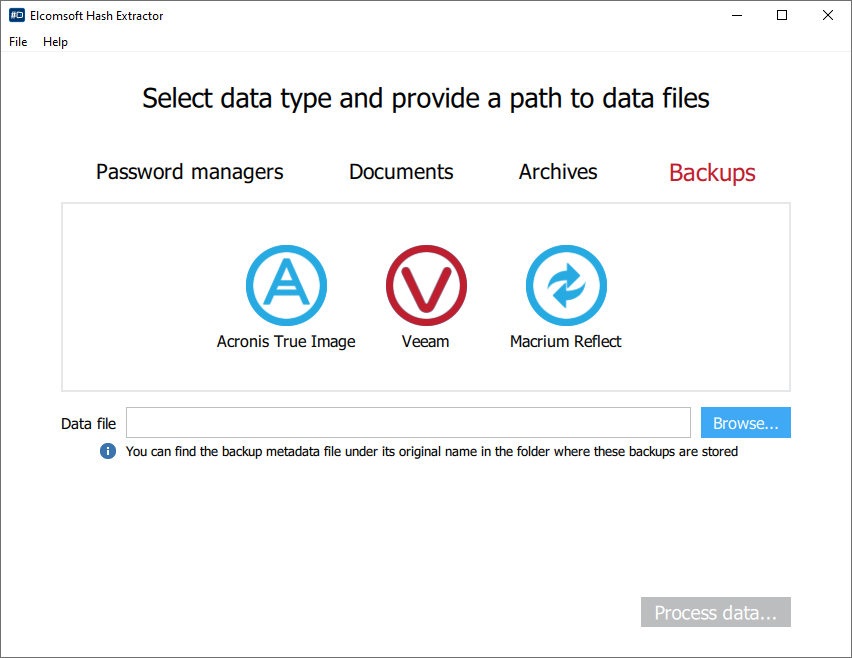

Для извлечения метаданных шифрования:

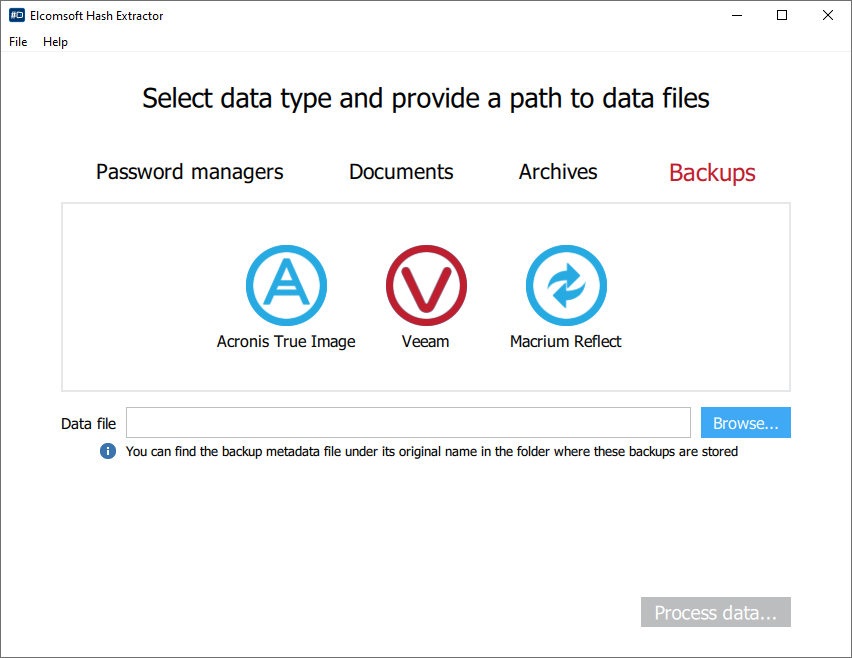

- Запустите Elcomsoft Hash Extractor.

- На главном окне выберите иконку “Backups”, после чего откройте файл резервной копии.

- Нажмите Process data.

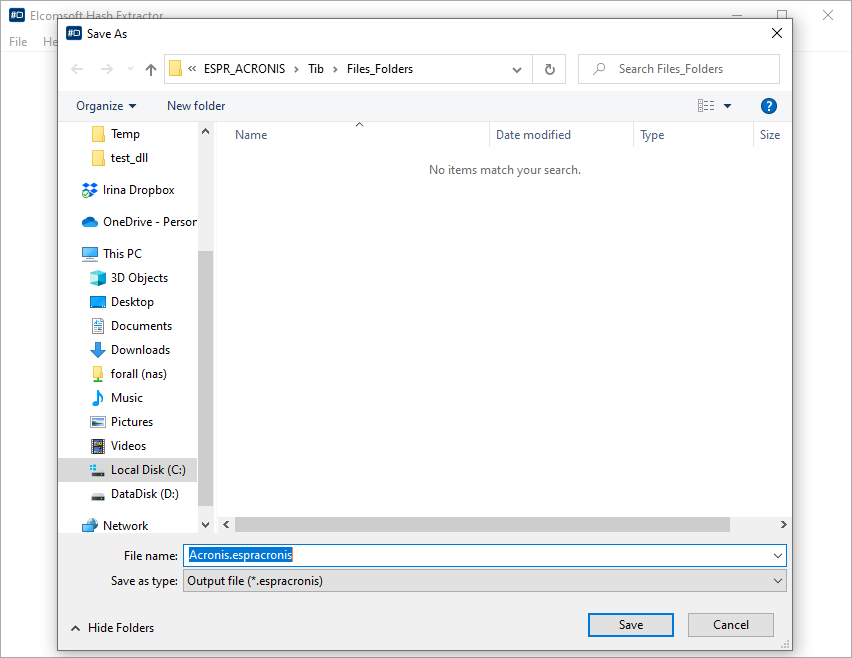

- После завершения процесса сохраните файл с метаданными (кнопка Save).

Метаданные шифрования будут сохранены в отдельном файле, который необходимо открыть в Elcomsoft Distributed Password Recovery. Далее настройте и запустите атаку в EDPR.