Несмотря на экономические пертурбации, использование «умных» часов продолжает расти. Часы Apple Watch 3 занимают особое место в модельном ряду Apple. Представленные в 2017 году, эти часы до сих пор доступны на сайте компании, являясь самым доступным носимым устройством компании и одновременно — самыми долгоживущими часами экосистемы Apple. Об исследовании содержимого этой модели часов и пойдёт речь в сегодняшней статье.

Рост использования носимой электроники

Мировые экономические проблемы привели к резкому падению продаж новых устройств, и рынок носимой электроники не стал исключением. В 2021 году было продано порядка 138 миллионов носимых устройств, что более чем в два раза меньше в сравнении с 336.5 миллионами в 2019. Несмотря на падение продаж, использование носимой электроники продолжает расти, а Apple остаётся крупнейшим игроком этого рынка: компания может похвастаться долей в 28.8% от всех продаж носимой электроники в 2021 году.

Модель Apple Watch Series 3 занимает особое место в линейке умных часов Apple. Выпущенная в 2017 году, эта модель до сих пор доступна на сайте Apple в качестве своеобразного «входного билета» в экосистему носимых устройств компании. Благодаря длительному присутствию на рынке и весьма доступной цене эти часы стали самой распространённой моделью Apple Watch.

Процессор S3: уязвимость загрузчика и checkm8

Часы Apple Watch 3 были выпущены одновременно с iPhone 8 и iPhone X. Внутри часов — процессор (точнее, SoC) Apple S3, архитектура которого приблизительно соответствует архитектуре SoC поколений A10 или A11 (ближе к первому варианту). SoC, используемая в часах Series 3, имеет ту же уязвимость загрузчика, что и iPhone соответствующих поколений, и восприимчива к эксплойту checkm8.

Как мы знаем, полностью исправить уязвимость у Apple не получилось, но для некоторых моделей iPhone (iPhone 7, 8 и iPhone X) Apple сделала такую попытку, изменив порядок загрузки и разблокировки данных в iOS 14. По этой причине при применении эксплойта checkm8 необходимо удалить пароль блокировки экрана с устройств iPhone 7/8/X. В то же время в watchOS 8 (которая соответствует iOS 15) подобных исправлений сделано не было, позволяя использовать checkm8 в часах Series 3 без удаления пароля (разумеется, код блокировки часов должен быть известен).

Apple Watch на месте преступления

Умные часы нередко отмечаются на месте преступления. Часы Apple Watch и собираемые ими данные помогли раскрыть множество преступлений, включая следующие случаи:

«Данные со смартфонов и смарт-часов предоставили важнейшие доказательства, вынудившие убийцу признаться в совершённом преступлении. Данные показали, что его рассказ о случившемся не мог быть правдой…». О каких именно данных идёт речь? В основном — о тех самых данных, которые собирают датчики активности часов и смартфонов:

[…] Биометрические часы Кэролайн Крауч показали значения её пульса в день смерти. Передвижения Бабиса Анагностопулоса также отслеживались через его мобильный телефон, а система наблюдения также выявила несоответствия […].

Умные часы Кэролайн Крауч показали, что её сердце всё ещё билось в тот момент, когда, по утверждению её мужа, она была убита. Трекер активности на его телефоне показал, что он передвигался по дому, в то время как он утверждал, что был связан […].

В экосистеме Apple данные о движении пользователя (шаги, лестничные пролёты и т.д.) и биометрическая активность (показания пульса и т.д.) собираются через HealthKit API и хранятся в приложении Apple Health как на устройстве, так и, если такая опция активирована, в облаке iCloud. При хранении в облаке данные Health шифруются сквозным шифрованием; они остаются недоступными даже для самой компании Apple, и, соответственно, не выдаются правоохранительным органам по запросу.

Наше решение Elcomsoft Phone Breaker — единственное на рынке, способное извлечь и расшифровать защищённые данные приложения «Здоровье» из облака Apple iCloud. Мы первыми на рынке выполнили логическое извлечение данных из Apple Watch через USB-адаптер. К сожалению, через логическое извлечение недоступна ценная информация о физической активности пользователя и его биометрических показателях. Извлечение показаний пульса или определение перемещений пользователя в день преступления было бы невозможным посредством только логического анализа.

Низкоуровневый анализ помогает решить эту проблему, что мы подробно описали в статье checkm8 Extraction of Apple Watch Series 3. А что делать с полученными данными дальше?

Криминалистикие методы исследования Apple Watch находятся в зачаточном состоянии. Ещё в 2019 году наш коллега Маттиа Эпифани опубликовал статью Apple Watch Forensics 02: Analysis. С тех пор новых исследований данных с часов практически не проводилось.

Методы извлечения данных из Apple Watch

Для доступа к данным, собираемым часами Apple Watch, существует несколько методов. К ним относятся:

- Извлечение данных из облака (приложения «Здоровье»). Elcomsoft Phone Breaker — единственный инструмент на рынке, который может извлекать данные приложения «Здоровье», защищённые сквозным шифрованием.

- Логическое извлечение: возвращает ограниченный набор данных (медиафайлы с метаданными, журналы диагностики, список установленных приложений).

- Резервное копирование: watchOS не имеет доступной извне службы резервного копирования, за исключением описанных выше. Однако резервные копии часов периодически создаются и хранятся в файловой системе сопряжённого iPhone. Такие резервные копии можно извлечь при извлечении данных из сопряжённого iPhone.

- Прямое извлечение через checkm8: единственный низкоуровневый метод анализа, доступный для часов Apple Watch 3; потенциально также доступен для Apple Watch 2.

Как обстоят дела с другими моделями часов?

- Apple Watch S2: эксплойт checkm8 применим, и эти часы потенциально могут поддерживаться iOS Forensic Toolkit. Однако из-за возраста этой модели поддержка может быть добавлена только по запросу.

- Apple Watch S4-S5: на данный момент только логическое извлечение. Эксплойт checkm8 неприменим.

- Apple Watch S7: эта модель не имеет физического разъёма, к которому можно было бы подключить USB-адаптер.

Apple Watch 3: анализ связки ключей и файловой системы

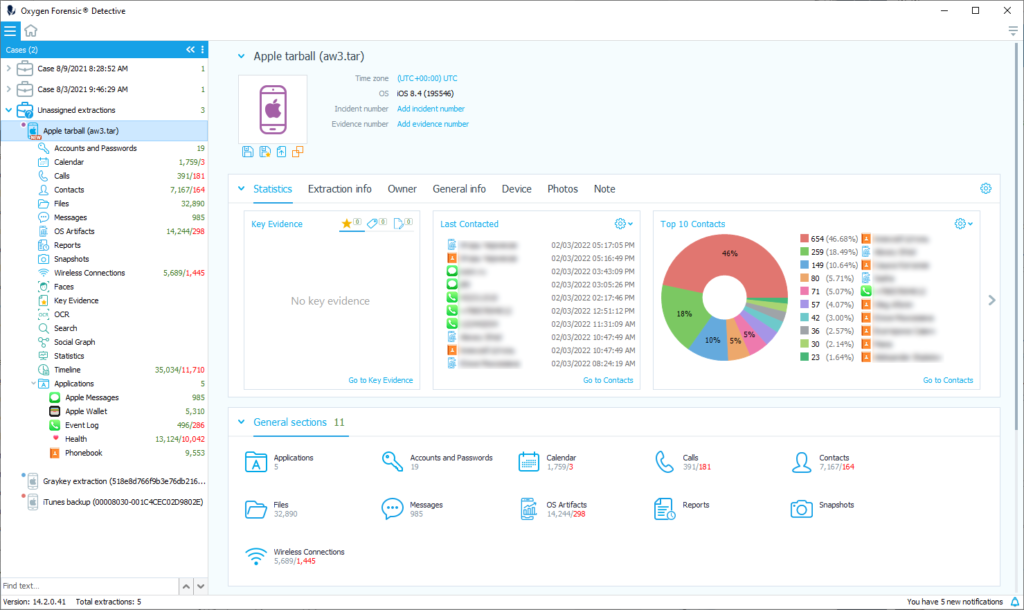

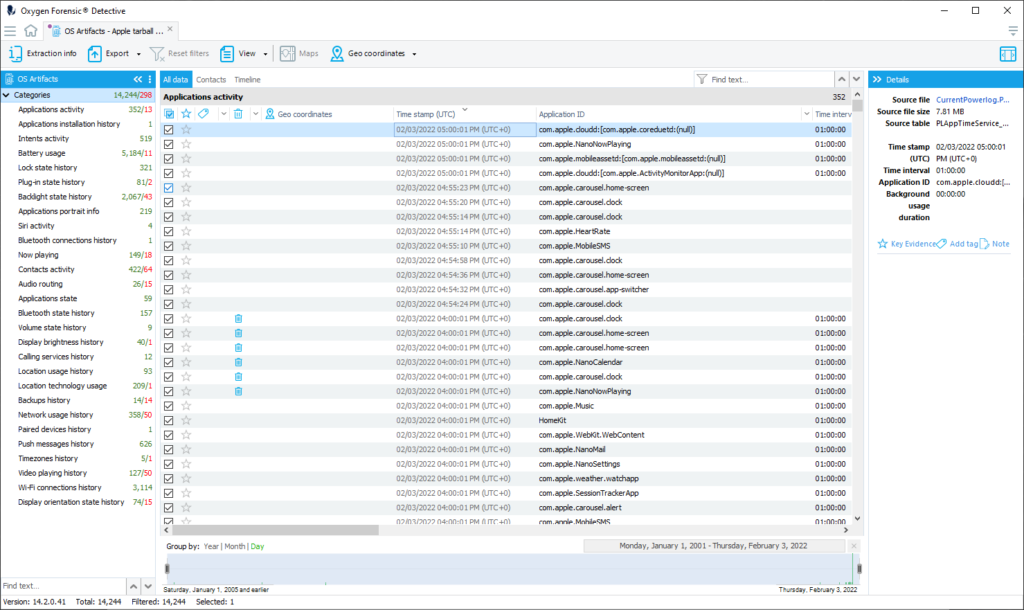

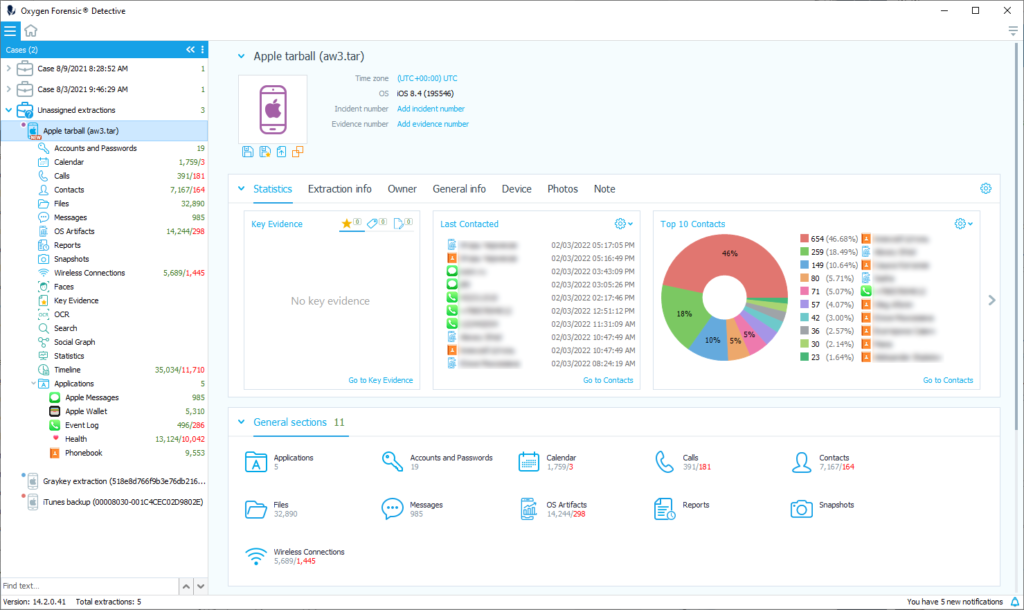

Низкоуровневое извлечение Apple Watch даёт значительно больше информации по сравнению с логическим. В состав извлекаемой информации входит образ файловой системы (архив TAR) и копия связки ключей, содержащей пароли пользователя. Анализ файловой системы позволяет получить доступ, в частности, к следующим типам данных:

- Подробные биометрические данные

- Подробная история местоположений

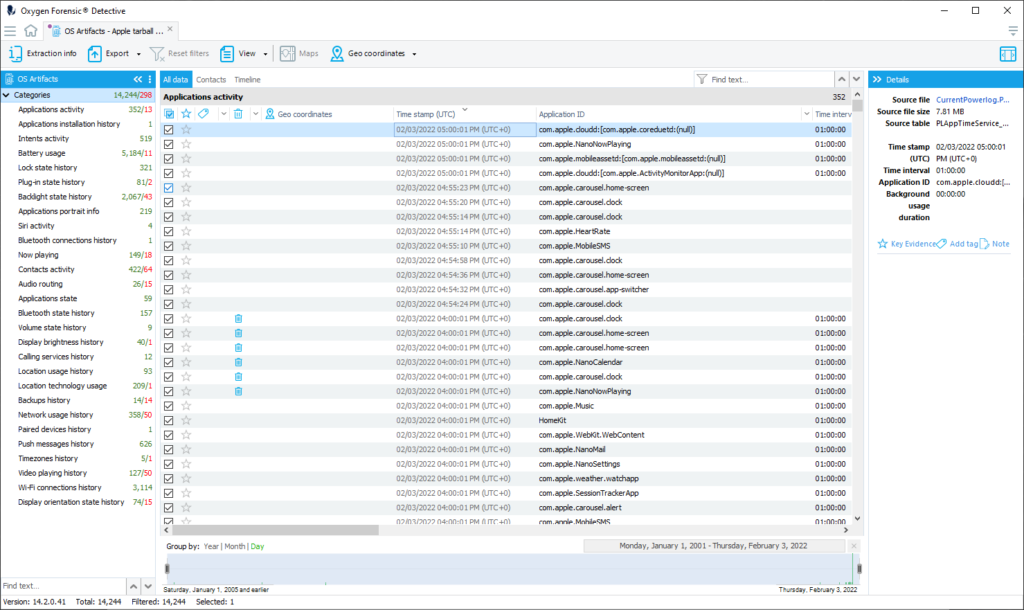

- Системные события: использование сети, активность приложений, разблокировка часов, доступ к контактам, события Bluetooth и т.д.

- Журналы звонков и сообщений (SMS и iMessage)

- Контакты

- Wallet (билеты, посадочные талоны, дисконтные карты и т.д.)

- Связка ключей

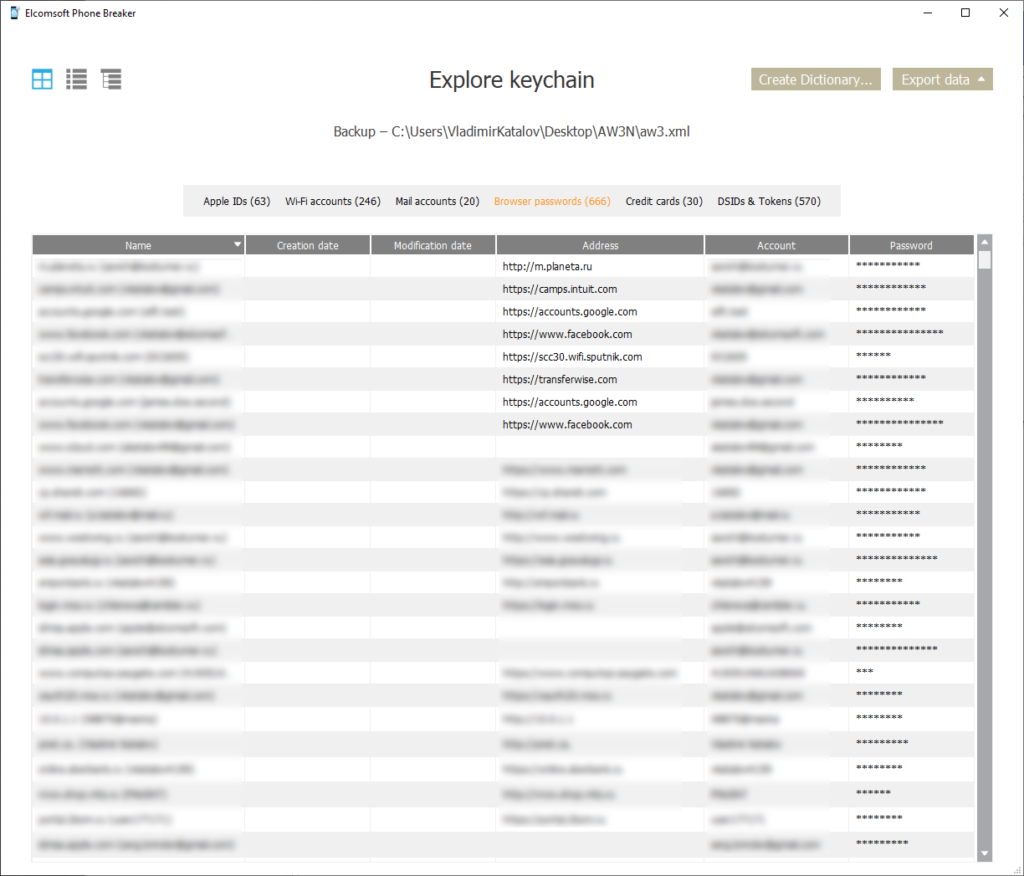

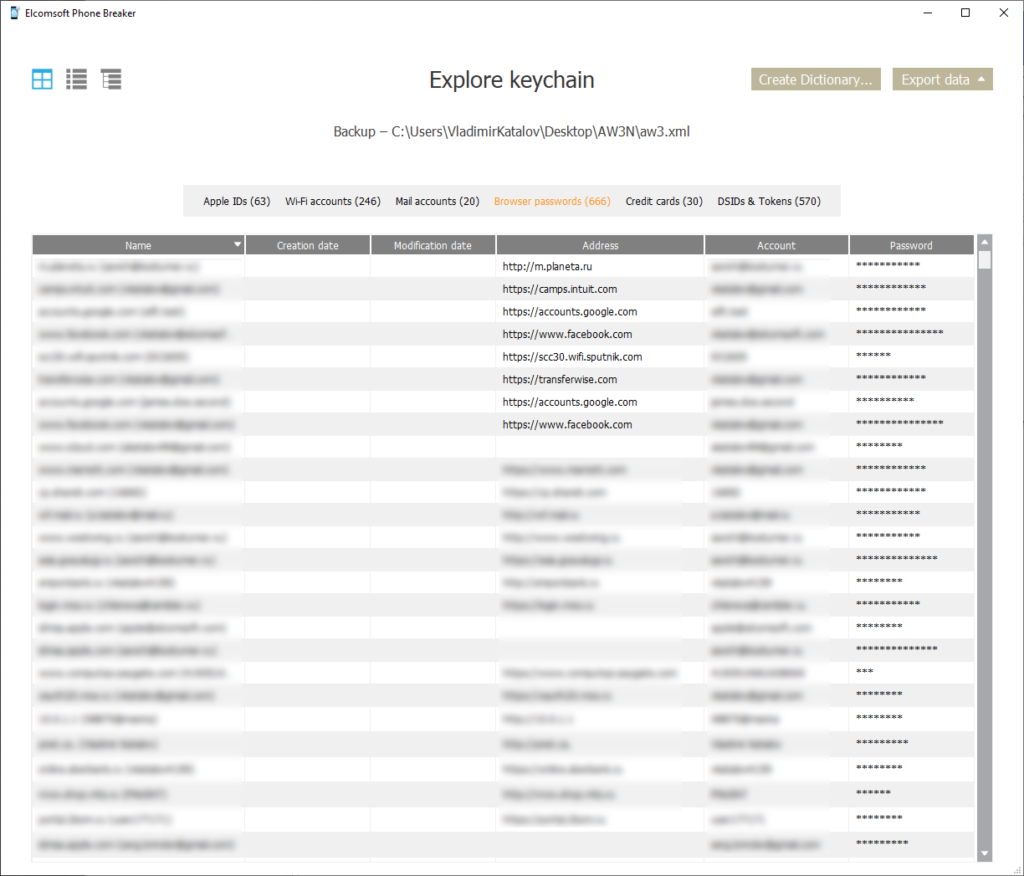

Начнем с связки ключей. В iOS и macOS связка ключей хранит такие данные пользователя, как логины, пароли, ключи и секреты двухфакторной аутентификации. watchOS хранит копию связки ключей, синхронизированную через iCloud Keychain. Доступ к этим данным можно получить, открыв файл связки ключей в программе Elcomsoft Phone Breaker:

В файловой системе Apple Watch хранятся данные истории местоположений, часть которых синхронизирована с других устройств пользователя через iCloud. Для доступа к ним можно использовать программу Elcomsoft Phone Viewer:

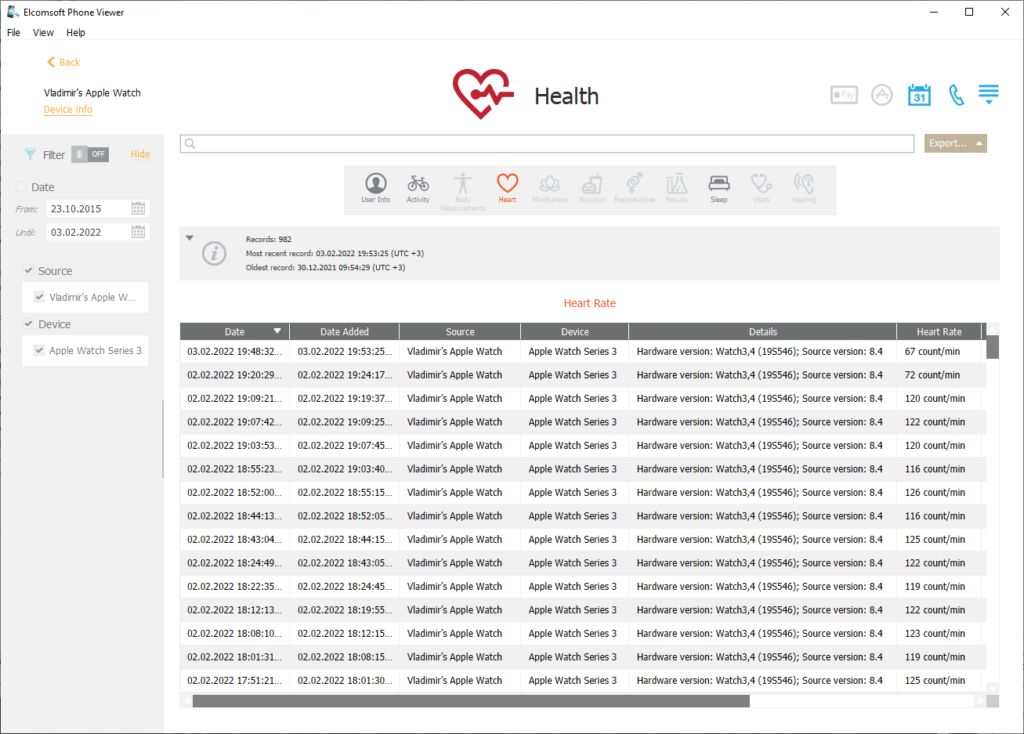

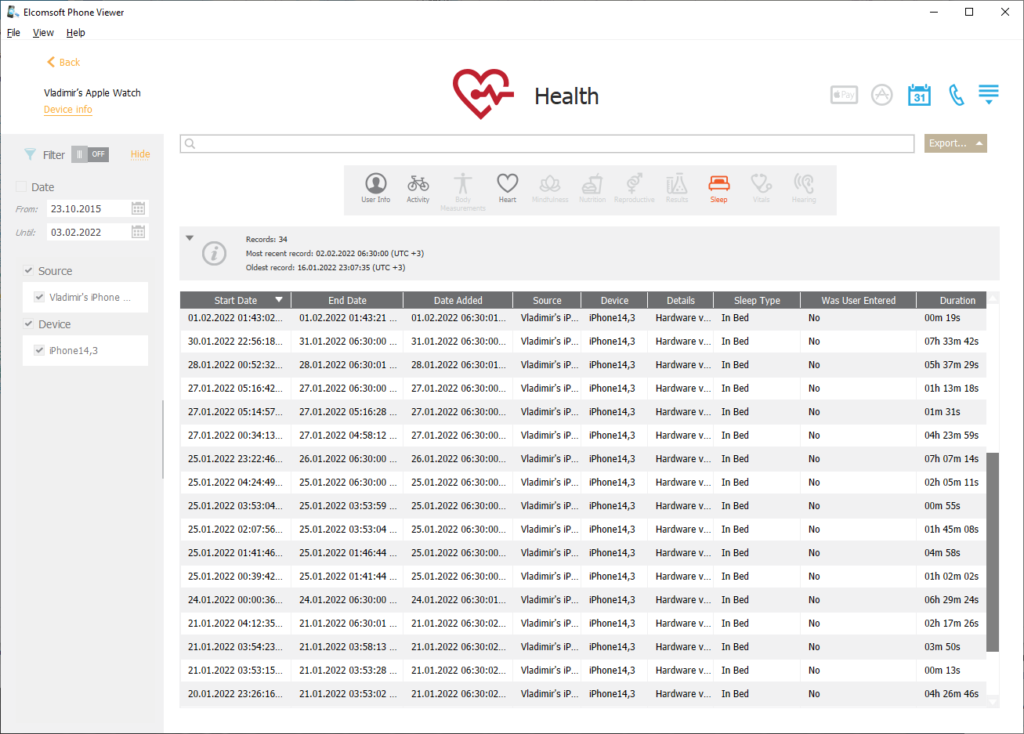

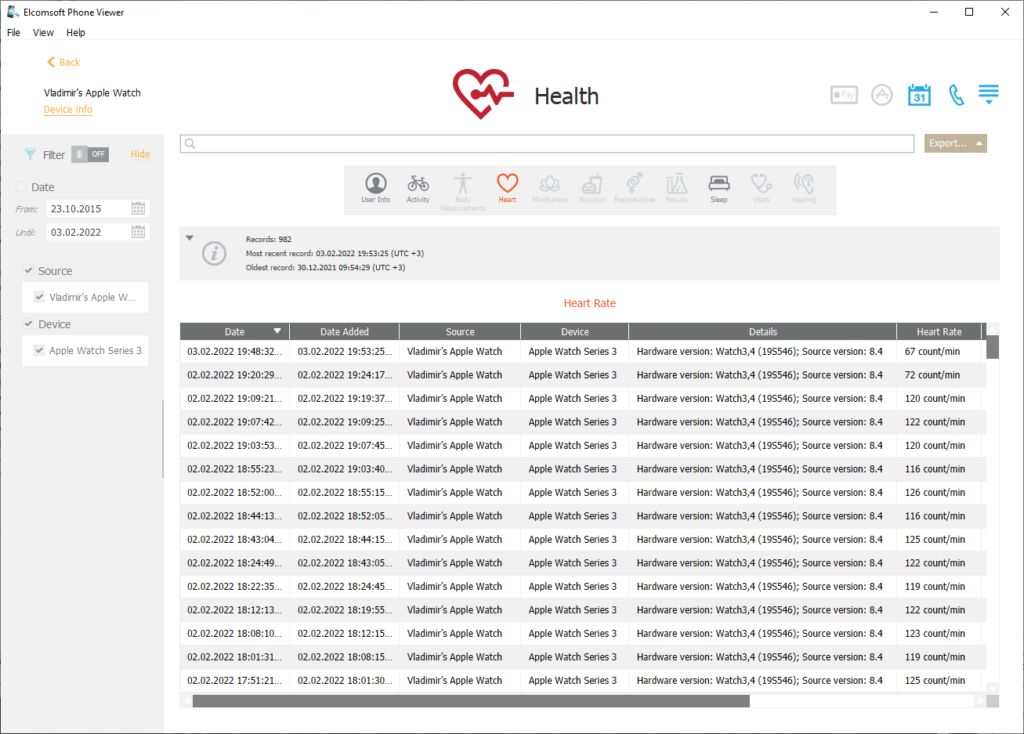

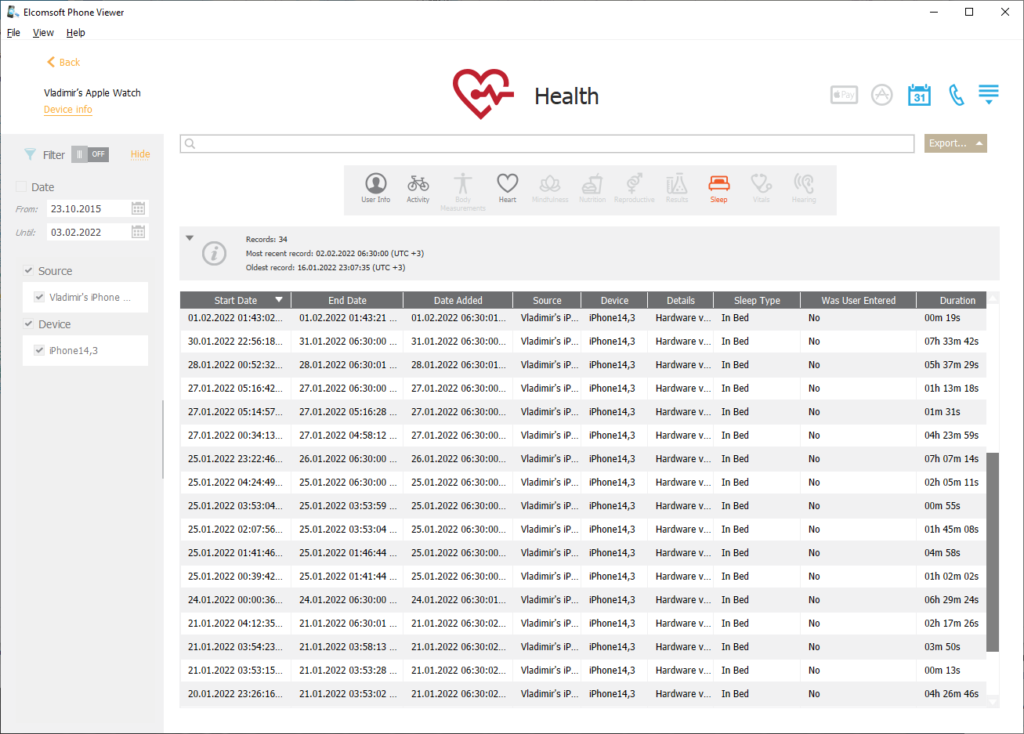

Одним из самых важных типов данных, хранящихся в Apple Watch, являются данные, собранные биометрическими датчиками. Эти данные включают в себя частоту сердечных сокращений, данные отслеживания сна, количество шагов (данные о ходьбе с хронометражем) и тренировки.

Тренировки — один из наиболее интересных типов данных, и вот почему. В watchOS имеется функция автоматического определения тренировок. Как только часы определяют тип физической нагрузки, который они распознают как тренировку, они начинают отслеживать и записывать биометрические параметры пользователя с повышенной частотой. Отслеживаются частота сердечных сокращений, шаги, собираются точные данные о местоположении (для построения треков). Анализ данных из автоматически распознанных тренировок может помочь экспертам в расследовании преступлений.

Сторонние программы

Данные часов можно исследовать и в сторонних инструментах — в частности, приложении Мобильный криминалист.

Заключение

Криминалистический анализ носимых устройств находится в зачаточном состоянии. Не хватает специализированных инструментов для обработки артефактов, которые могут найтись в часах, но отсутствуют в телефонах. Большинство существующих решений полагаются на те же методы анализа, которые применяются для анализа образов файловой системы iOS. Возможность извлечь полноценный образ файловой системы из Apple Watch 3 поможет разработчикам криминалистического ПО лучше понять специфику файловой системы Apple Watch и различия между образами файловой системы iOS и watchOS.