Для чего нужно знать, на каком процессоре (SoC) основано то или иное устройство Apple? Если вы работаете в сфере мобильной криминалистики, ответ очевиден: аппаратная платформа является одним из решающих факторов, влияющих на доступные способы извлечения данных. Поколение SoC не менее важно, чем установленная на устройство версия iOS/watchOS/iPadOS. В этой статье описаны доступные для каждой комбинации платформ/версий ОС возможности извлечения данных.

Больше года назад мы уже публиковали информацию о мобильных устройствах Apple, сведённую в таблицу; см. Памятку по мобильным устройствам Apple. С тех пор вышла череда обновлений, информация о доступных методах извлечения в известной мере утратила актуальность.

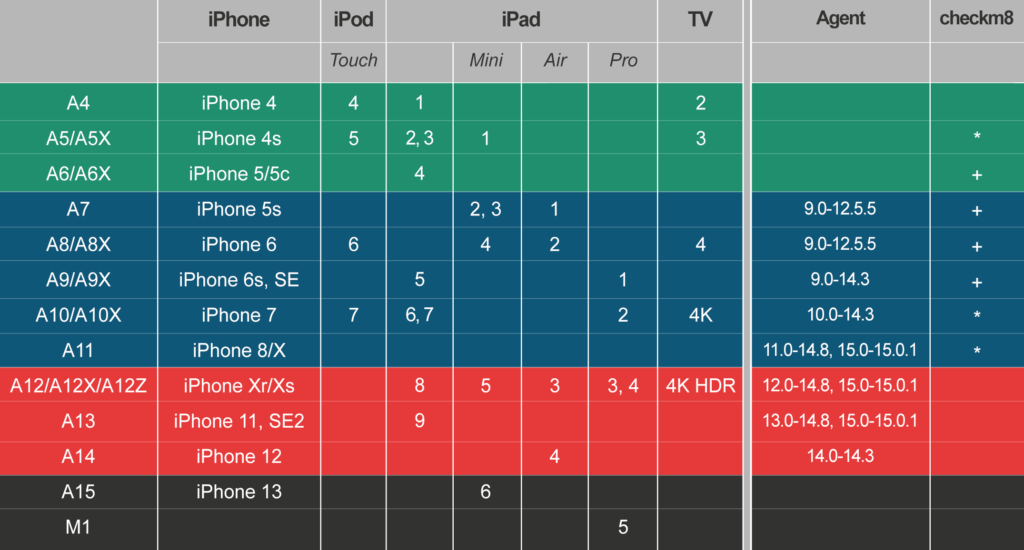

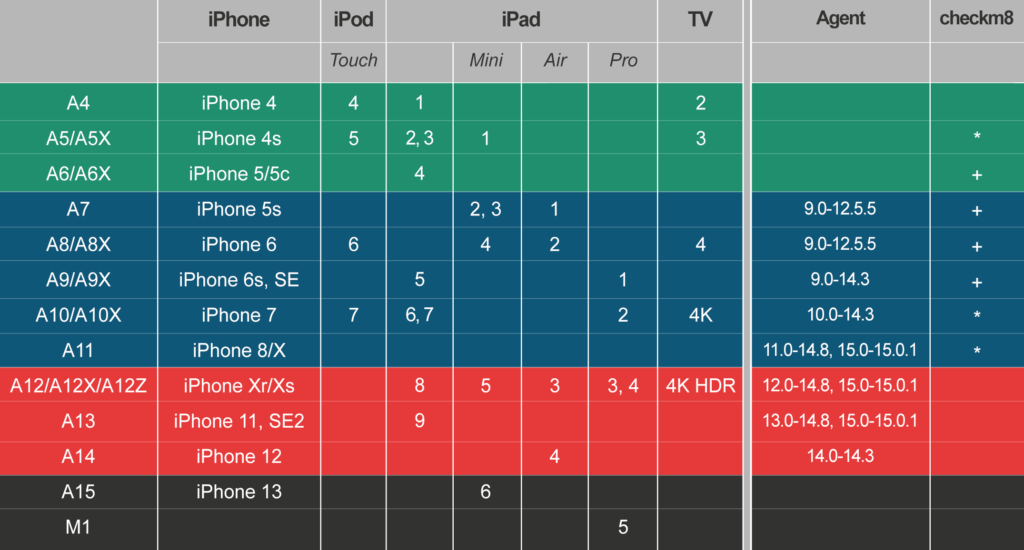

Возможные сценарии были рассмотрены и в статье «Сравнение методов извлечения iPhone», которая тоже несколько устарела. Актуальная матрица совместимости выглядит следующим образом:

Значения цветов

- Зелёный: полный вперёд! Доступны все возможности, включая взлом кода блокировки.

- Синий: устройства, уязвимые для эксплойта checkm8. Это означает, что вы сможете использовать извлечение в режиме BFU (Before First Unlock) независимо от версии iOS. Для разблокированных же устройств возможности достаточно широки.

- Красный: извлечение из заблокированных устройств недоступно. Для разблокированных устройств связка ключей и образ файловой системы могут быть извлечены для перечисленных версий iOS.

- Чёрный: на данный момент доступны только логические методы и облачный анализ через iCloud.

checkm8 — необычный и очень мощный эксплойт. Наши программы поддерживают его для устройств iPhone модельного ряда от iPhone 5s до iPhone X включительно. В настоящее время не поддерживаются следующие устройства, даже если их SoC имеет уязвимость загрузчика, используемую checkm8:

- iPhone 4s. Несмотря на возраст этого устройства, работать с ним довольно сложно; надёжная реализация checkm8 существует только для Arduino.

- iPad (все модели). Обратите внимание на литеру «X» в названиях SoC! Такие процессоры, как A12X и A12Z, на самом деле мало отличаются от A12, но требуется альтернативная реализация checkm8. Наши инструменты могут сработать, но могут и не сработать.

- Apple TV. Модель третьего поколения основана на SoC от iPhone 4s (см. выше); с новыми моделями 4 и 4K также есть сложности. Модель 2021 года не поддерживается.

С другой стороны, мы поддерживаем часы Apple Watch Series 3. Они не указаны в таблице, однако модель S3 совместима с эксплойтом checkm8, и из часов можно извлечь связку ключей и файловую систему независимо от версии watchOS. Вот полный список устройств с поддержкой checkm8 (iPhone 4 обрабатывается другим эксплойтом загрузчика):

- iPhone 4 (iPhone3,1/iPhone3,2/iPhone3,3): A1332, A1349

- iPhone 5 (iPhone5,1): A1428, A1429, A1428

- iPhone 5c (iPhone5,4): A1507, A1526, A1529, A1516

- iPhone 5S (iPhone6,1/iPhone6,2): A1453, A1533, A1457, A1518, A1528, A1530

- iPhone 6 (iPhone7,2): A1549, A1586, A1589

- iPhone 6 Plus (iPhone7,1): A1522, A1524, A1593

- iPhone 6s (iPhone8,1): A1633, A1688, A1691, A1700

- iPhone 6s Plus (iPhone8,2): A1634, A1687, A1690, A1699

- iPhone SE (iPhone8,4): A1662, A1723, A1724

- iPhone 7 (iPhone9,1/iPhone9,3): A1660, A1778, A1779, A1780, A1853, A1866

- iPhone 7 Plus (iPhone9,2/iPhone9,4): A1661, A1784, A1785, A1786

- iPhone 8 (iPhone10,1/iPhone10,4): A1863, A1905, A1906, A1907

- iPhone 8 Plus (iPhone10,2/iPhone10,5): A1864, A1897, A1898, A1899

- iPhone X (iPhone10,3/iPhone10,6): A1865, A1901, A1902, A1903

- iPod touch 6th gen (iPod7,1): A1574

- AppleTV 3 (AppleTV3,2): A1469

- Apple Watch S3 (Watch3,1, Watch3,2, Watch3,3, Watch3,4 ): A1858, A1859, A1860, A1861, A1889, A1890, A1891, A189

Агент-экстрактор на 100% совместим со всеми моделями iPod, соответствующими iPhone.

Что касается версий iOS, о них можно сказать следующее:

- checkm8 работает на многих устройствах, включая iPhone X, но для iPhone 7, iPhone 8 и iPhone X с iOS 14 и 15 перед извлечением необходимо удалить код блокировки. Это неудобно; есть негативные последствия.

- Один из эксплойтов, который мы используем, поддерживает только устройства на базе A11-A13.

- Для устройств A12 и A13 под управлением iOS 14.5+ мы не можем расшифровать связку ключей (извлекается только файловая система).

- Мы поддерживаем iOS 15.0 и 15.0.1 на платформах A11-A13 через агента-экстрактора, а также iOS 14.8 и ниже, но не поддерживаем iOS 14.8.1 (последняя доступная версия iOS 14).

Звучит запутанно? При таком количестве моделей и версий ОС практически невозможно предоставить простой список устройств или пошаговые инструкции либо реализовать «однокнопочное» решение.

Программное обеспечение

Для низкоуровневого доступа, включая извлечение на основе агента и checkm8, используйте Elcomsoft iOS Forensic Toolkit. Обратите внимание, что для работы с checkm8 вам понадобится версия инструмента для Mac. Используйте EIFT для расширенного логического извлечения, а также создания образов файловой системы с помощью джейлбрейка. Наконец, при анализе 32-разрядных iPhone, защищённых неизвестным кодом блокировки, Elcomsoft iOS Forensic Toolkit поможет его разблокировать, подобрав код.

Elcomsoft Phone Breaker работает с облаком. С помощью этого инструмента можно извлечь облачные резервные копии, фотографии iCloud, синхронизированные данные, связку ключей iCloud и другие данные, защищённые сквозным шифрованием.