Анализ авторизованной пользовательской сессии: извлечение ключей BitLocker

20 мая, 2022, Oleg Afonin

Рубрика: «Разное»

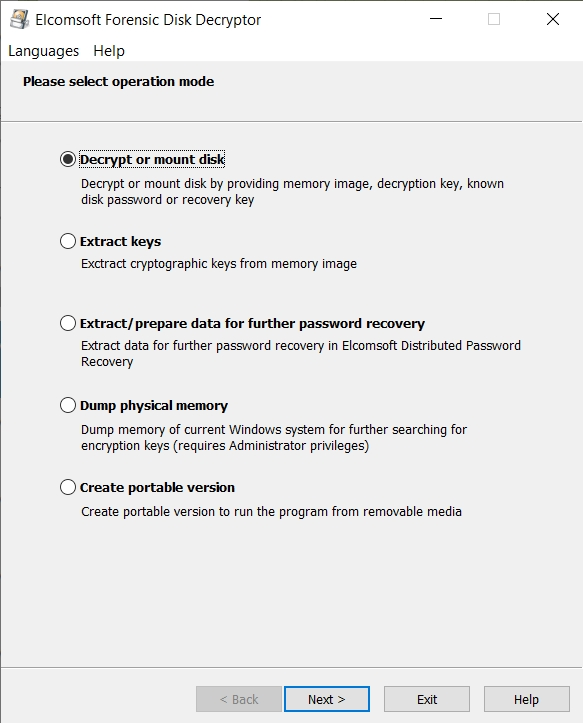

Анализ авторизованной пользовательской сессии – зачастую единственная возможность получить доступ к зашифрованным данным, если загрузочный диск защищён посредством BitLocker. В этой статье мы расскажем, как извлечь ключи шифрования от зашифрованных дисков для последующего исследования снятых с них образов.

Снятие образов всех установленных накопителей, даже если они зашифрованы, — обязательный первый шаг криминалистического исследования компьютера. В то же время шифрование дисков BitLocker не позволит получить доступ к содержимому зашифрованных разделов. Если системный диск пользователя зашифрован, а в компьютере присутствует модуль TPM2.0 или его эмуляция (Intel PTT или AMD fTPM), то парольные атаки лишены смысла: ключ шифрования (а точнее – ключ, которым зашифрован ключ шифрования) хранится в модуле TPM, извлечь его откуда невозможно. Подробнее об этом – в статье Механизмы защиты BitLocker: какие диски можно, а какие нельзя взломать.

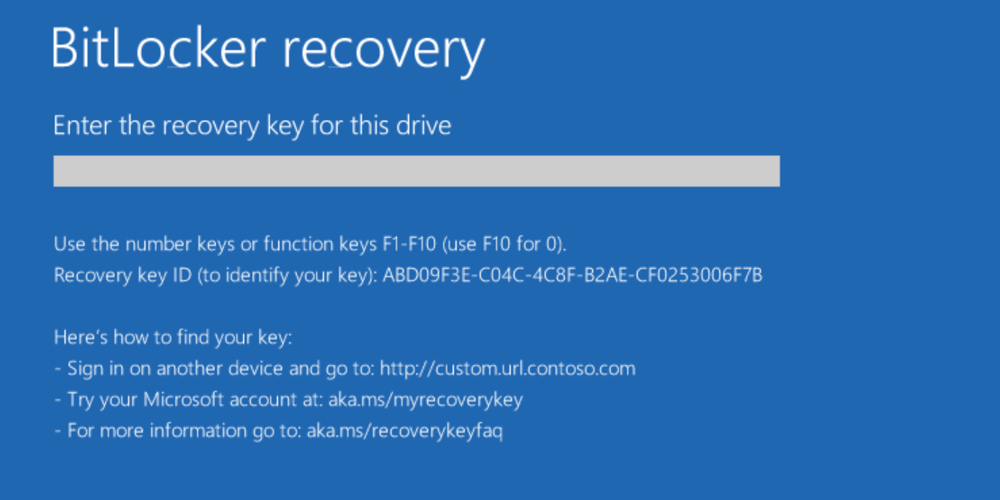

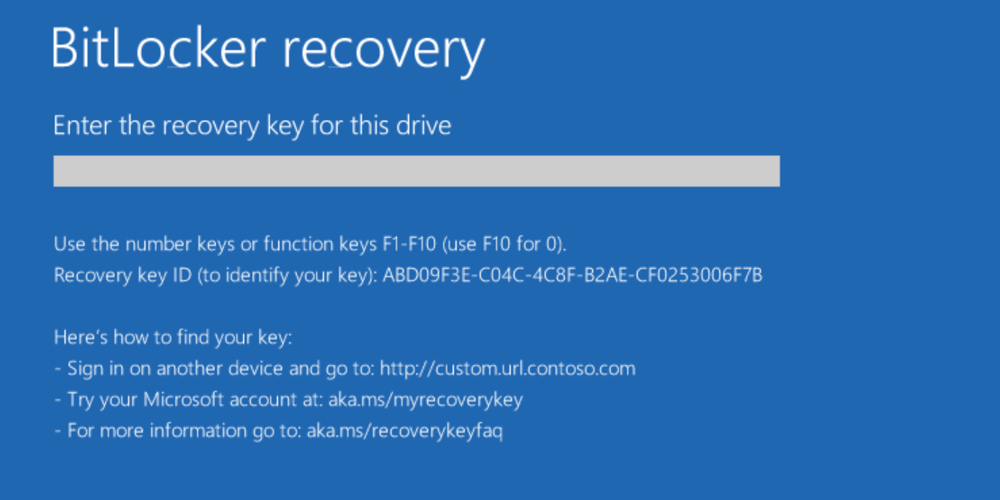

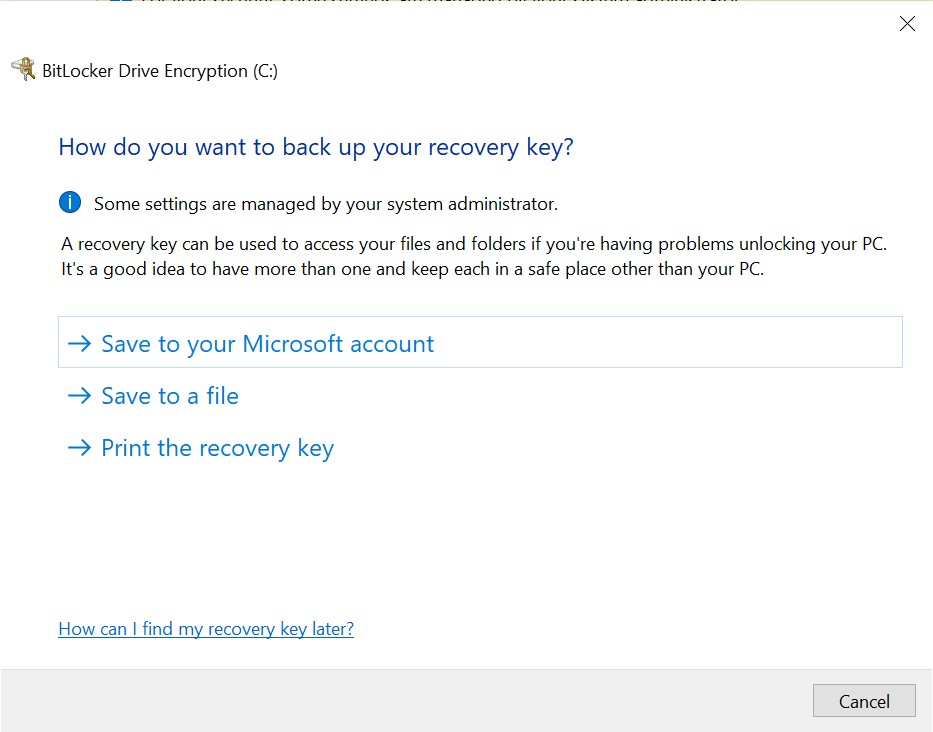

Разработчиками Windows предусмотрен альтернативный способ доступа к зашифрованным данным, который применяется в случае сбоя защиты или изменения аппаратной конфигурации компьютера. Этот способ подразумевает ввод длинного цифрового пароля:

Как правило, этот ключ, известный как «ключ восстановления доступа», хранится либо в учётной записи пользователя Microsoft Account, либо сохраняется пользователем в офлайновом режиме. Этот ключ можно использовать как для штатного монтирования зашифрованного диска, так и в программе Elcomsoft Forensic Disk Decryptor, которая при помощи ключа восстановления доступа может как смонтировать зашифрованный том, так и расшифровать его содержимое для последующего анализа.

О способах извлечения ключа восстановления доступа из учётной записи Microsoft Account мы уже писали. Но что делать, если доступа к другим устройствам пользователя или его учётной записи Microsoft – нет, а загруженный и разблокированный компьютер – есть? В этом случае может помочь анализ авторизованной пользовательской сессии.

Извлечение ключей BitLocker из пользовательской сессии

Извлечь ключи шифрования BitLocker при анализе авторизованной пользовательской сессии можно одним из двух способов.

Способ 1: используя встроенные в Windows инструменты командной строки или графического интерфейса.

Способ 2: с использованием Elcomsoft Forensic Disk Decryptor для снятия образа оперативной памяти и поиска ключей шифрования.

Каким бы способом ни воспользовался эксперт, ему потребуется административный доступ к системе. Соответственно, извлечь ключи от зашифрованного раздела BitLocker возможно в случаях, когда у авторизованного в системе пользователя есть административные привилегии.

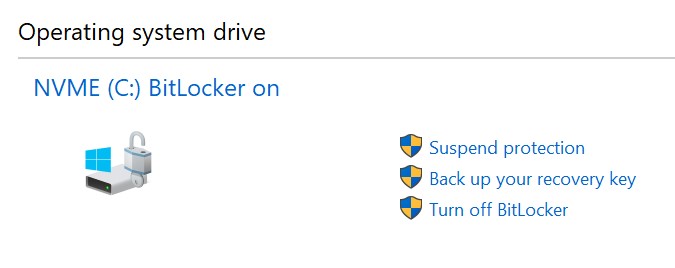

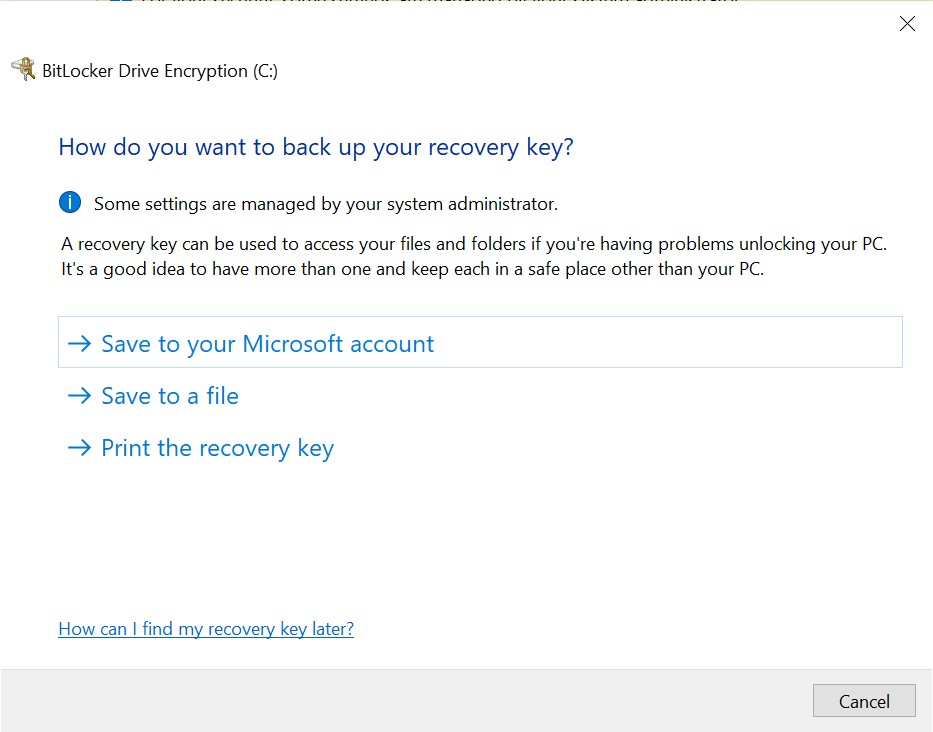

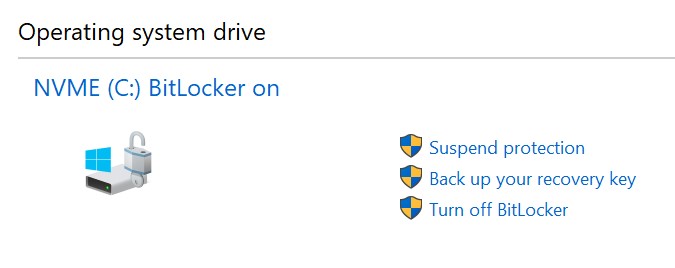

Для сохранения ключа восстановления доступа из пользовательского интерфейса Windows достаточно открыть панель управления и запустить апплет BitLocker Drive Encryption. Здесь присутствуют следующие варианты:

- Приостановить защиту (suspend protection). Это – самый простой способ получения доступа к диску. В результате этой команды Windows сохранит ключ шифрования диска в его заголовке в открытом виде (сами данные останутся неизменными), после чего такой диск можно смонтировать или расшифровать без ввода каких-либо дополнительных ключей. В то же время далеко не все сторонние приложения сумеют смонтировать или расшифровать такой диск. Кроме того, в некоторых случаях Windows автоматически зашифрует ключ тома сразу после того, как такой диск будет смонтировать. По этим причинам мы рекомендуем по возможности извлечь ключ восстановления BitLocker, который может быть использован для монтирования диска при любых обстоятельствах.

- Сохранить ключ восстановления доступа (back up your recovery key). Для сохранения необходимо использовать папку на незашифрованном накопителе; в корень диска Windows сохранять ключ откажется. Сохранённый ключ в дальнейшем можно использовать для доступа к данным.

Аналогичного результата можно добиться использованием командной строки или интерфейса Power Shell.

Для сохранения копии ключа BitLocker из командной строки запустите cmd.exe с правами администратора (“Run as administrator”), после чего введите команду:

manage-bde -protectors -get C:

Будет выведена следующая информация:

C:\WINDOWS\system32>manage-bde -protectors -get C:

BitLocker Drive Encryption: Configuration Tool version 10.0.19041

Copyright (C) 2013 Microsoft Corporation. All rights reserved.

Volume C: [NVME]

All Key Protectors

TPM:

ID: {XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXX}

PCR Validation Profile:

0, 2, 4, 11

Numerical Password:

ID: {YYYY-YYYY-YYYY-YYYY-YYYYYYYYYYYY}

Password:

123456-123456-123456-123456

Здесь поле “Numerical Password” и есть ключ восстановления доступа для ключа, идентифицируемого по key ID.

Для извлечения всех ключей BitLocker для всех зашифрованных дисков мы написали несложный скрипт для подсистемы Power Shell. Для его запуска сохраните код в файл с расширением .ps1 (например, «backup-bitlocker.ps1») и запустите его из PowerShell с административными привилегиями.

# Export the BitLocker recovery keys for all drives and display them at the Command Prompt.

$BitlockerVolumers = Get-BitLockerVolume

$BitlockerVolumers |

ForEach-Object {

$MountPoint = $_.MountPoint

$RecoveryKey = [string]($_.KeyProtector).RecoveryPassword

if ($RecoveryKey.Length -gt 5) {

Write-Output ("The drive $MountPoint has a BitLocker recovery key $RecoveryKey")

}

}

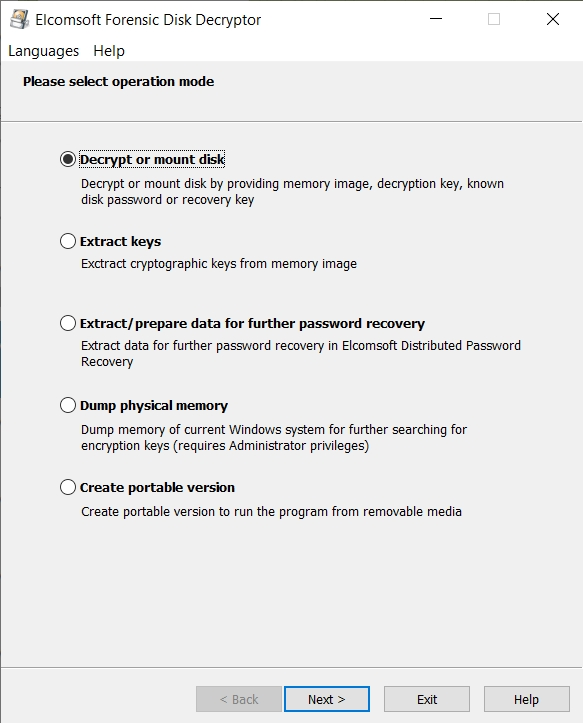

Использование Elcomsoft Forensic Disk Decryptor

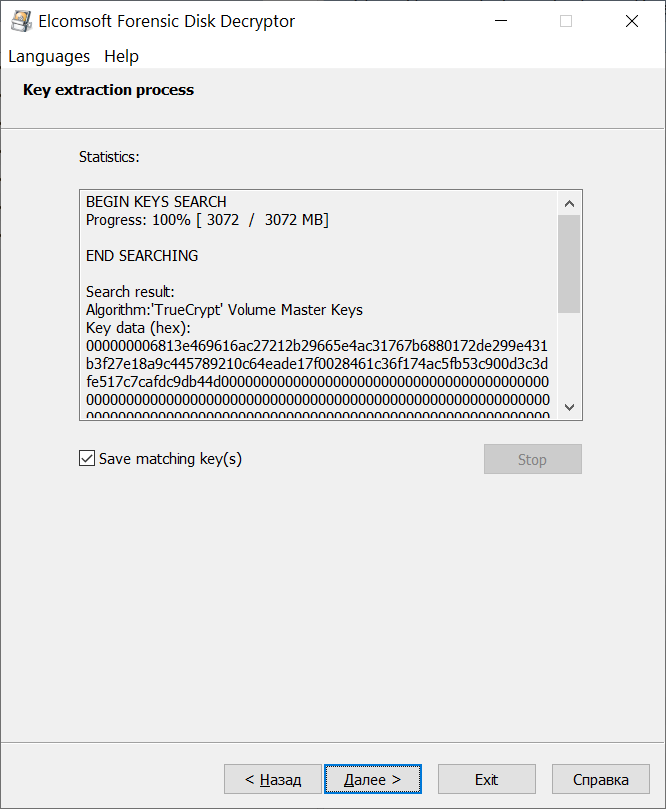

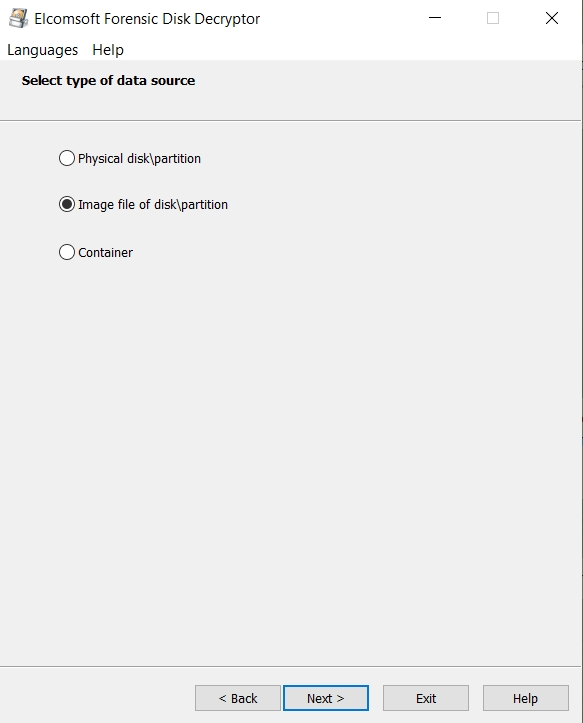

Альтернатива системным инструментам — утилита Elcomsoft Forensic Disk Decryptor, посредством которой можно скопировать образ оперативной памяти компьютера и просканировать его на предмет ключей шифрования. Снять образ оперативной памяти несложно; для этого достаточно запустить на анализируемом компьютере инструмент командной строки, входящий в состав Elcomsoft Forensic Disk Decryptor. Для доступа к оперативной памяти необходим административный доступ: утилита использует временный драйвер, работающий с привилегиями на уровне ядра. Образ оперативной памяти необходимо сохранить на внешний носитель с достаточным объёмом свободного места, отформатированный в NTFS или exFAT. Обратите внимание: файловая система FAT32 не позволяет создавать файлы объёмом более 4ГБ, что меньше типичного объёма оперативной памяти современных компьютеров.

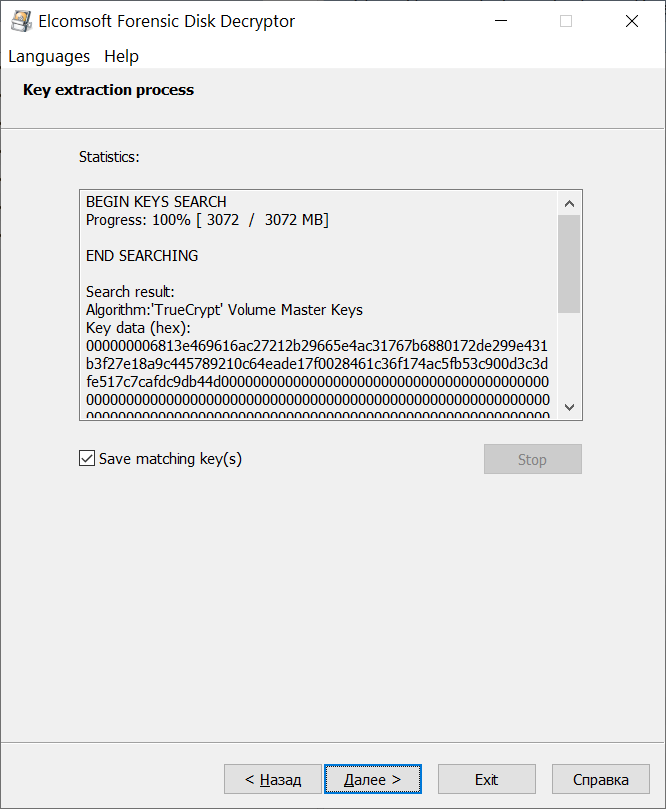

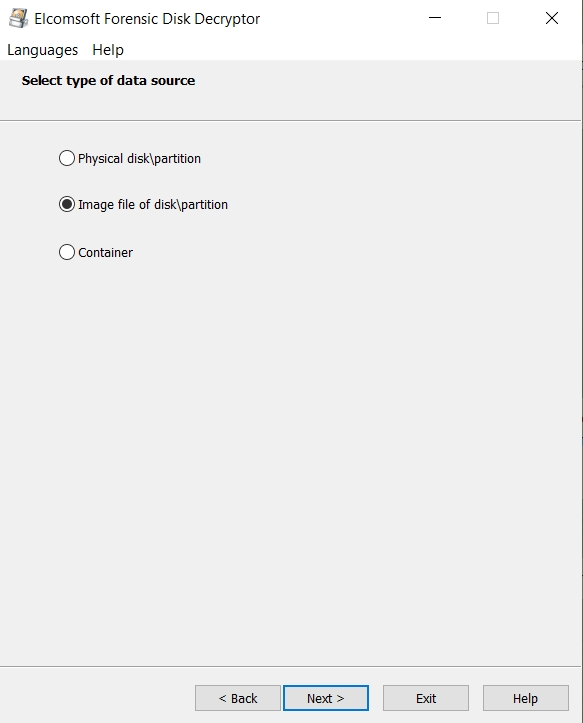

После того, как вы получили образ оперативной памяти, откройте его в Elcomsoft Forensic Disk Decryptor и просканируйте на предмет ключей шифрования. Несмотря на то, что такой способ сложнее и дольше, а найденный ключ можно будет использовать для монтирования или расшифровки диска только в самом Elcomsoft Forensic Disk Decryptor, он имеет смысл в случаях, когда в системе присутствуют диски, зашифрованные не только BitLocker, но и другими продуктами – например, TrueCrypt или VeraCrypt.

Монтирование или расшифровка зашифрованного диска

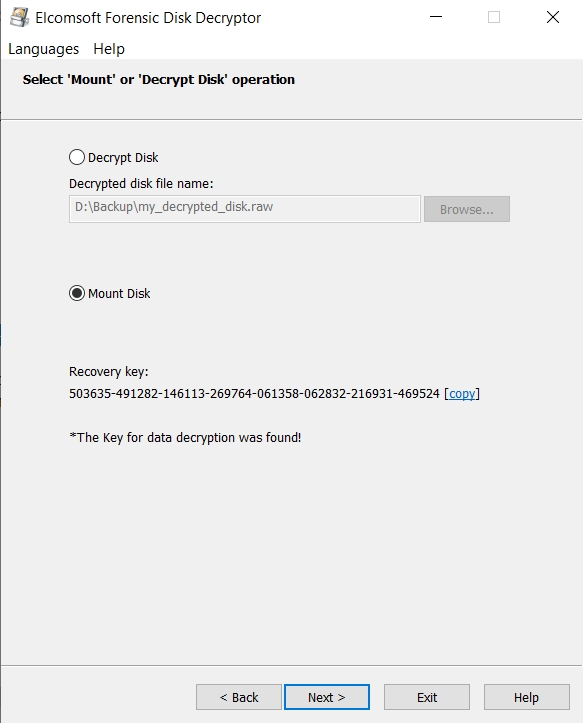

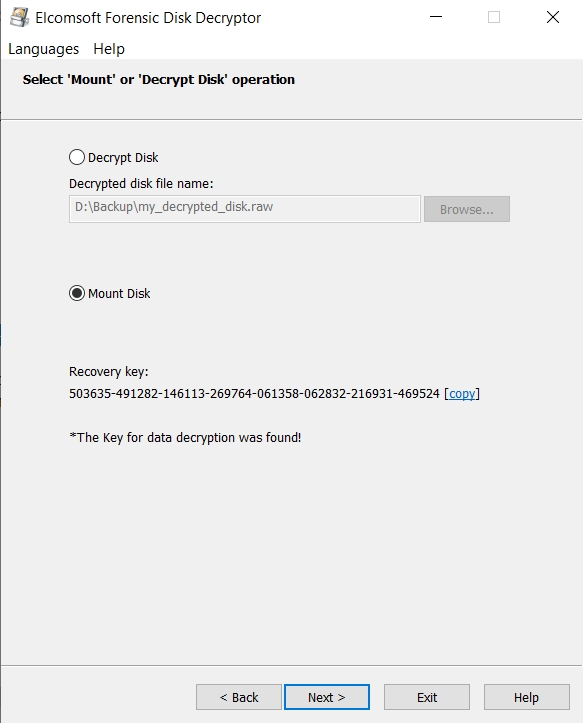

После того, как ключи шифрования будут найдены, можно переходить к расшифровке диска. Укажите тип криптоконтейнера, выберите файл с ключами шифрования и нажмите Next. Вы сможете либо расшифровать диск целиком, либо смонтировать его в виде тома.

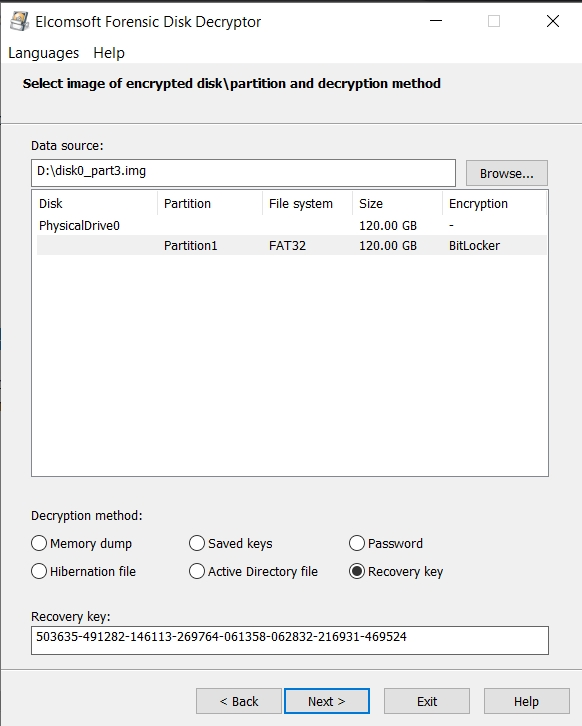

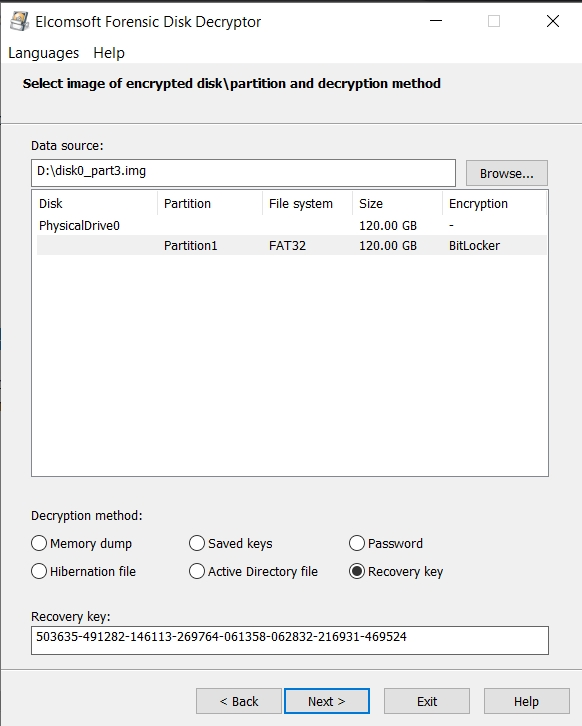

Укажите путь к зашифрованному образу диска и введите ключ восстановления доступа от данного тома:

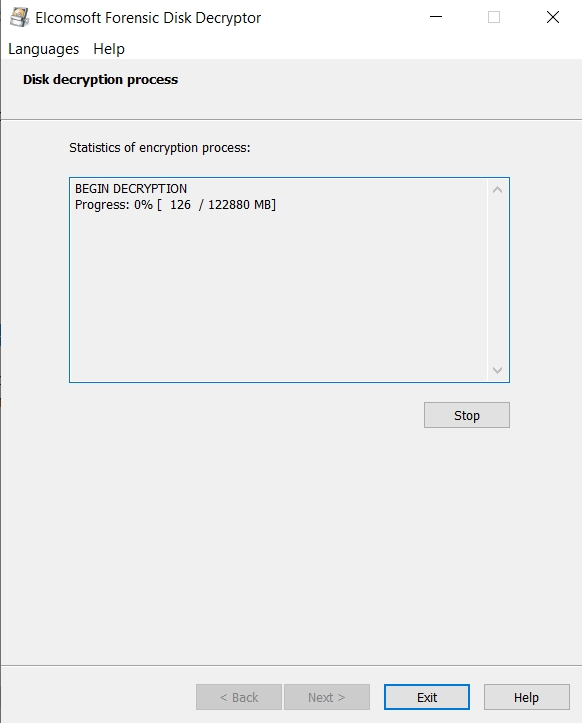

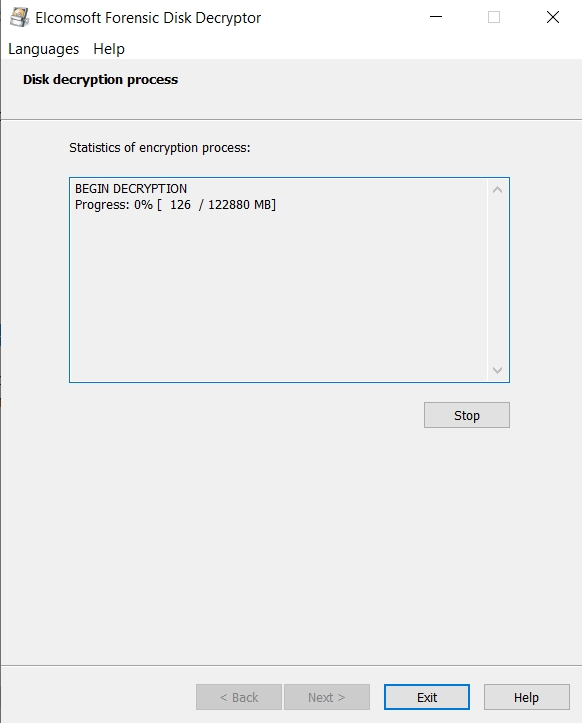

Расшифровка диска может занять существенное время:

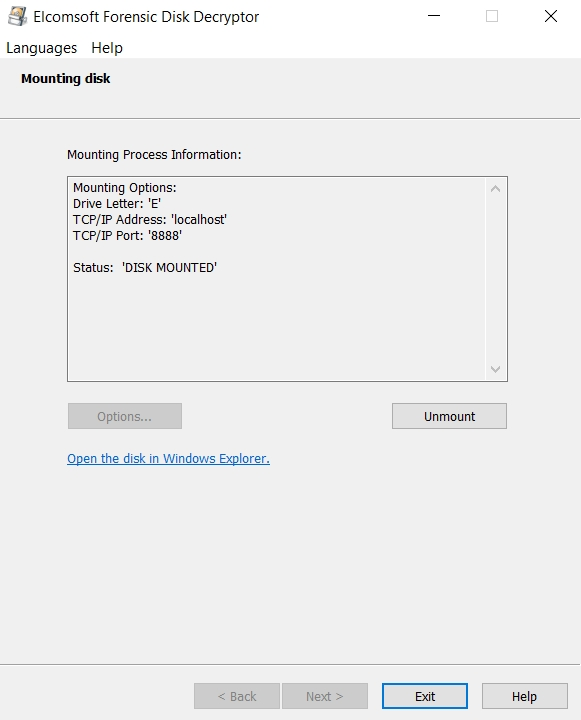

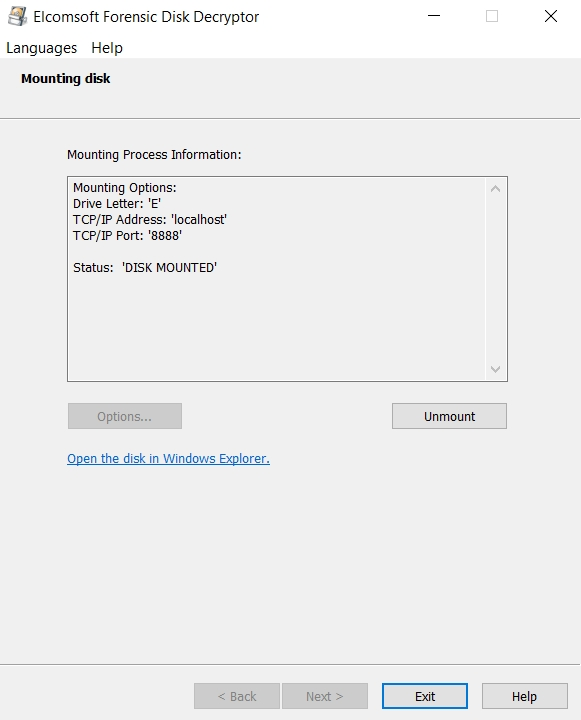

Монтирование осуществляется через драйвер виртуального диска ImDisk (устанавливается вместе с Elcomsoft Forensic Disk Decryptor). Для этого выберите Mount Disk и нажмите Next.

После того, как диск будет смонтирован, доступ к нему осуществляется через назначенную букву тома.

Заключение

Извлечение ключей BitLocker средствами операционной системы проще и быстрее, а извлекаемые посредством него ключи можно использовать для монтирования зашифрованного диска как стандартными средствами Windows, так и в сторонних программах.

Способ с использованием Elcomsoft Forensic Disk Decryptor сложнее и дольше, а найденные с его помощью ключи можно использовать только в Elcomsoft Forensic Disk Decryptor. Преимущество нашего решения в том, что продукт позволяет искать в образе оперативной памяти ключи не только от томов BitLocker, но и от дисков, зашифрованных другими продуктами – например, TrueCrypt или VeraCrypt, чего нельзя сделать встроенными в Windows инструментами.