Wi-Fi: аудит безопасности беспроводных точек доступа

8 июня, 2022, Oleg Afonin

Рубрика: «Разное»

Современные беспроводные сети защищены от несанкционированного доступа по стандарту WPA/WPA2. Наиболее часто используемый метод защиты доступа к беспроводной сети — это заранее заданная парольная фраза, текстовый пароль. По стандарту WPA, минимальная длина пароля – 8 символов. С учётом этого атаки на данный тип паролей методом полного перебора сравнительно малоэффективны, даже если они выполняются в сети компьютеров с GPU-ускорением. В то же время пароли к беспроводным сетям регулярно компрометируются или «утекают» с различных устройств.

Elcomsoft Wireless Security Auditor позволяет проверить защищённость корпоративной сети Wi-Fi, её устойчивость к внешним и инсайдерским атакам. Встроенный перехватчик и анализатор беспроводного трафика и технология аппаратного ускорения с использованием вычислительных возможностей современных видеокарт позволяют симулировать атаку на беспроводную сеть с попыткой восстановления пароля WPA/WPA2-PSK. Попытка взлома пароля к сети Wi-Fi в течение заданного временного промежутка поможет определить степень устойчивости беспроводной сети к внешним атакам.

Принцип работы Elcomsoft Wireless Security Auditor – проверка безопасности беспроводной сети атакой на оригинальный текстовый пароль Wi-Fi. Работа Elcomsoft Wireless Security Auditor никак не отражается на обычном функционировании проверяемой беспроводной сети. Встроенный анализатор трафика перехватывает пакеты, которыми обмениваются точка доступа и устройства в момент их подключения к беспроводной сети, после чего приложение пытается восстановить сохраненные пароли WPA/WPA2-PSK. Возможен полностью офлайновый вариант атаки, при котором анализируется дамп сетевых сообщений в формате tcpdump, собранный сторонним приложением. Аудит проводится в рамках заданных временных ограничений. В случае, если в течение заданного времени подобрать пароль к беспроводной сети не удаётся, беспроводная сеть признаётся устойчивой к данному типу атак (что не отменяет необходимости проверки пароля на предмет его утечки).

Захват пакета «рукопожатия» WPA

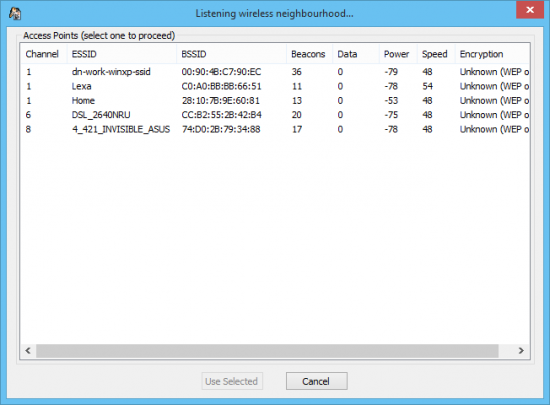

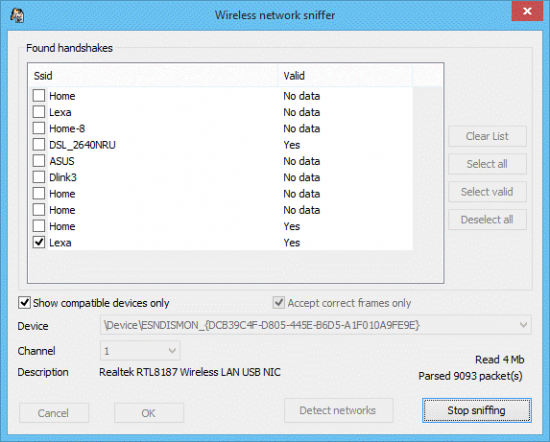

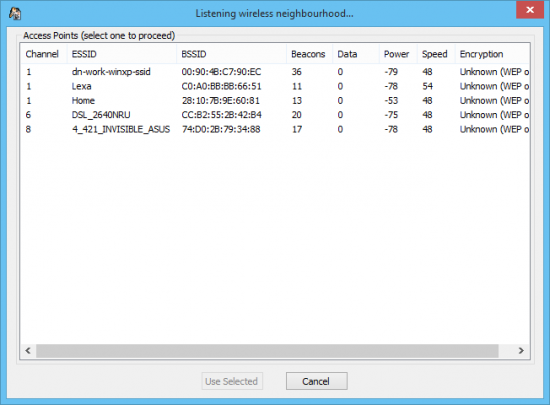

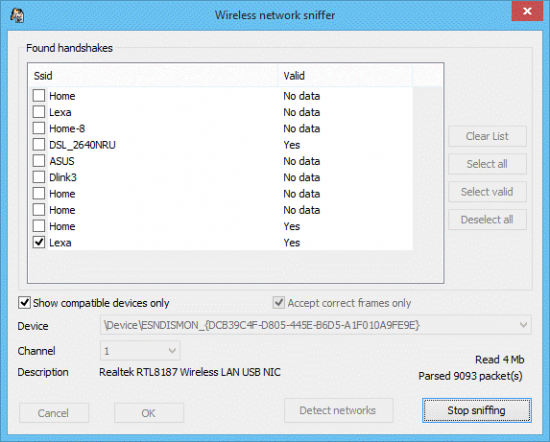

Прежде всего, вам понадобится дамп «рукопожатия» (handshake) WPA/WPA2. Этот дамп представляет собой файл, который загружается в приложение для восстановления пароля. Чтобы перехватить нужный пакет, используйте встроенный в Elcomsoft Wireless Security Auditor сниффер Wi-Fi.

Традиционный подход к захвату рукопожатия WPA/WPA2 заключался в использовании специального беспроводного адаптера AirPCap и специального программного обеспечения. В нашем продукте поддерживаются адаптеры AirPCap, однако в большинстве случаев используется чисто программное решение для прослушивания Wi-Fi, которое работает с обычными адаптерами Wi-Fi.

Для того, чтобы обычные беспроводные адаптеры, встроенные в современные ноутбуки и настольные компьютеры, можно было использовать для перехвата отдельных пакетов, мы разработали специальный низкоуровневый драйвер NDIS. Драйвер доступен для 32-разрядных и 64-разрядных версий Windows, подписан цифровой подписью Microsoft и может быть установлен на все совместимые версии Windows. С его помощью вы сможете автоматически перехватывать трафик Wi-Fi и запустить атаку на выбранные сети.

Остановимся на моменте «рукопожатия» (handhske) подробнее. В процессе авторизации устройства в беспроводной сети участвует не один, а четыре пакета. Если подходить к вопросу формально, то нужно проводить анализ всех четырёх пакетов. Здесь, однако, есть некоторые проблемы:

- пакеты могут идти вразнобой, т.е. ранее отправленные приходить позже;

- пакеты могут дублироваться с обновлёнными значениями;

- эти пакеты аутентификации могут перебиваться пакетами окончания сессии (часто они шлются со второго беспроводного устройства специально, с целью заставить клиент переподключитья).

В теории, хэш можно извлечь из двух пакетов, а не из четырёх, и именно таким образом устроен наш продукт. В то же время по описанным выше причинам хэш может формироваться некорректным. Время от времени нам задают вопрос: удалось подобрать пароль по хэндшейку, а он не подходит; почему? Как правило, дело в том, что устройство пыталось подключиться к точке доступа с неверным паролем. Представим ситуацию, когда пароль к точке доступа — «12345678», но какое-то устройство пытается подключиться к сети с паролем «0000000000». EWSA перехватывает пакеты рукопожатия с «0000000000», сформировал хэш, был запущен перебор и обнаружен пароль «0000000000». Но он неверный!

В новых версиях продукта была добавлена поддержка ещё одного формата — pmkid. В строгом смысле слова, это не является хэндшейком. В pmkid содержится верный хэш.

Технические ограничения: продукт поддерживает стандарты безопасности WPA/PSK и WPA2/PSK в сетях Wi-Fi до пятого поколения включительно (Wi-Fi 5 или 802.11ac). Поддерживаются только сети, работающие на частоте 2.4ГГц; сети, работающие на частоте 5ГГц, не поддерживаются.

Обратите внимание: для работы системы необходимо установить драйвер WinPCap нашей разработки. Соответствующий драйвер WinPCap поставляется в составе Elcomsoft Wireless Security Auditor. Подробности – в руководстве Elcomsoft Wireless Security Auditor.

Наличие драйвера WinPCap не гарантирует поддержку всех без исключения беспроводных адаптеров Wi-Fi. Причин может быть несколько. В ряде случаев низкоуровневый драйвер устройства может не поддерживать режим мониторинга адаптера, либо режим мониторинга работает некорректно (к примеру, пакеты рукопожатий не регистрируются). Это не относится к специализированным адаптерам AirPCap, только к обычным адаптерам Wi-Fi, которые можно обнаружить в любом ноутбуке и во множестве современных настольных компьютеров. В ряде случаев для того, чтобы заработал режим мониторинга, достаточно установить другой драйвер либо обновить или переустановить имеющийся. Может помочь использование драйвера из набора драйверов системной логики, а не драйвера, который поставляет производитель адаптера, и наоборот. В то же время адаптеры, построенные на некоторых наборах системной логики, могут не работать в режиме мониторинга независимо от версии драйвера.

Посредством драйвера NDIS осуществляется перехват беспроводного трафика из всех сетей Wi-Fi, работающих на определённом канале Wi-Fi. Сразу после выбора сети Wi-Fi продукт начнёт отслеживать её трафик, ожидая подключения нового устройства. Как только новое устройство подключается к беспроводной сети, оно отправляет специальный пакет, содержащий хешированный пароль. Данный пакет перехватывается, из него извлекается хэш пароля, после чего на этот хэш проводится атака для восстановления исходного пароля.

После захвата хеш-дампа вы можете запустить атаку на одном компьютере с помощью Elcomsoft Wireless Security Auditor или использовать Elcomsoft Distributed Password Recovery для распределённой атаки с аппаратным ускорением.

Продвинутые атаки

Минимально возможная длина пароля WPA – 8 символов, что делает прямой перебор малоэффективным. Elcomsoft Wireless Security Auditor поддерживает несколько видов продвинутых атак, позволяющих проверить слабые и часто используемые пароли.

Номера телефонов

В некоторых случаях (порядка 1-3% сетей) в качестве пароля к беспроводной сети используется номер телефона. Рекомендуем провести атаку по номерам телефонов: она не займёт много времени, но позволит установить слабые пароли.

Пароли, состоящие из одних цифр

Ещё один вид слабых паролей – пароли, состоящие из одних цифр. Рекомендуем провести атаку на пароли, составленные из 8 цифр. С учётом скорости перебора на современных видеокартах длительность такой атаки не превысит нескольких минут.

Утечки паролей

Пароли Wi-Fi выдаются многочисленным пользователям и используются на самых разнообразных устройствах, что делает их подверженными утечкам (например, Popular ‘WiFi Finder’ App Leaks 2 Million+ Passwords — Security Boulevard). В процессе аудита безопасности беспроводной сети обязательно проверьте актуальный пароль на предмет утечек.

Человеческий фактор

Пароли Wi-Fi предназначены для совместного использования. Часто эти пароли делаются лёгкими для запоминания и ввода, особенно на мобильных устройствах. В результате многие пароли основаны на комбинациях от одного до трех словарных слов, нескольких цифр и очень небольшого количества специальных символов. Мы рекомендуем проверять стойкость паролей Wi-Fi с использованием автоматически настраиваемых словарных атак. Если беспроводная сеть может выдержать такую атаку в течение заданного периода времени, то пароль можно считать устойчивым по отношению к такому типу атак (что не отменяет необходимости проверки пароля на предмет утечки).

Полный перебор

Стандартом WPA/PSK установлена минимальная длина пароля в 8 символов. С учётом относительно невысокой скорости атаки полный перебор паролей даже минимально допустимой длины является практически невозможной задачей.

Пароль, состоящий из восьми знаков латинского алфавита (заглавные и прописные буквы) и включающий цифры и специальные симводы, содержит 6,634,204,312,890,625 возможных комбинаций. На карте NVIDIA Tesla V100 скорость перебора паролей WPA/WPA2 составляет порядка 650,000 паролей в секунду; требуемое время на перебор всего пространства паролей – порядка 323 лет. Это время можно сократить, использовав более современные ускорители или подключив дополнительные вычислительные ресурсы (например, в виде распределённых атак в Elcomsoft Distributed Password Recovery), однако такая задача лишена практического смысла.

Заключение

Elcomsoft Wireless Security Auditor — один из инструментов, использующихся для аудита безопасности беспроводных сетей методом «холодной атаки». Инструмент имитирует деятельность злоумышленника, перехватывающего пакет «рукопожатия» при регистрации авторизованного устройства в беспроводной сети, и пытающегося восстановить оригинальный текстовый пароль исходя из информации, доступной в перехваченном пакете. В то же время необходимо помнить, что Elcomsoft Wireless Security Auditor — лишь один из инструментов, «холодная атака» — лишь один из видов атак. Установленный пароль от беспроводной сети необходимо регулярно проверять на предмет утечек, а в самой сети — регулярно проводить проверки на предмет подключения неизвестных устройств.