Об извлечении файловой системы из устройств Apple мы пишем буквально еженедельно. Стараясь избегать повторов, мы редко пишем о том, что это такое, для чего нужно и какие, собственно, существуют способы добраться до файловой системы в iOS. В этой статье мы расскажем о способах низкоуровневого анализа, их особенностях и различиях.

Что?

Извлечение данных — один из первых и наиболее важных шагов в мобильной криминалистике. Существует несколько разных методов добраться до данных, однако в реальных условиях из всего множества, как правило, доступны лишь один или два (а временами — и ни одного).

Существующие методы отличаются как по уровню сложности, так и объёмом возвращаемых данных. Термин «образ файловой системы» следует воспринимать буквально: в него входят все файлы и папки из устройства, включая структуру каталогов. При извлечении файловой системы можно ограничиться лишь пользовательскими данными, но можно извлечь и полный образ устройства. В полный образ обычно включается и образ системного раздела, что помогает обнаружить следы шпионского или зловредного программного обеспечения, если таковое работало на устройстве. В образ файловой системы входят как данные приложений, так и системные — журналы, история местоположений, данные о близлежащих сотовых вышках, временные файлы и т.п.

Что можно сказать об этом методе в сравнении с альтернативами? Разница существенна; в образе файловой системы содержится заметно больше ценных улик, чем в данных, которые можно извлечь посредством логического анализа (хотя и с ним не всё так просто). В то же время логический анализ зачастую является буквально единственным способом, доступным для того или иного устройства — он работает независимо как от аппаратной платформы, так и от версии операционной системы. Более того, логический анализ доступен не только для iPhone и iPad, но и для таких устройств, как Apple TV или Apple Watch (для них, однако, доступен достаточно ограниченный анализ — собственной службы резервного копирования у этих устройств просто нет).

Зачем?

В целом, ответ очевиден: снятие образа файловой системы используется тогда, когда нужен максимально полный набор данных (например, в процессе экспертного анализа устройства). Полный образ, включающий данные из системного раздела, используется в случаях подозрений на установленное на устройстве зловредное или шпионское ПО; в остальных случаях достаточно образа пользовательского раздела.

С другой стороны, если всё, что вам нужно — это доступ к фотографиям, заметкам или списку звонков, то вы можете воспользоваться заметно более простым способом анализа в виде логического извлечения. Логический анализ также придёт на выручку в случаях, когда для анализируемого устройства недоступен ни один из способов доступа к файловой системе. К слову, посредством логического анализа можно извлечь даже такие данные, как связку ключей (хоть и не полностью: можно извлечь логины и пароли, но не ключи шифрования или токены аутентификации).

Как?

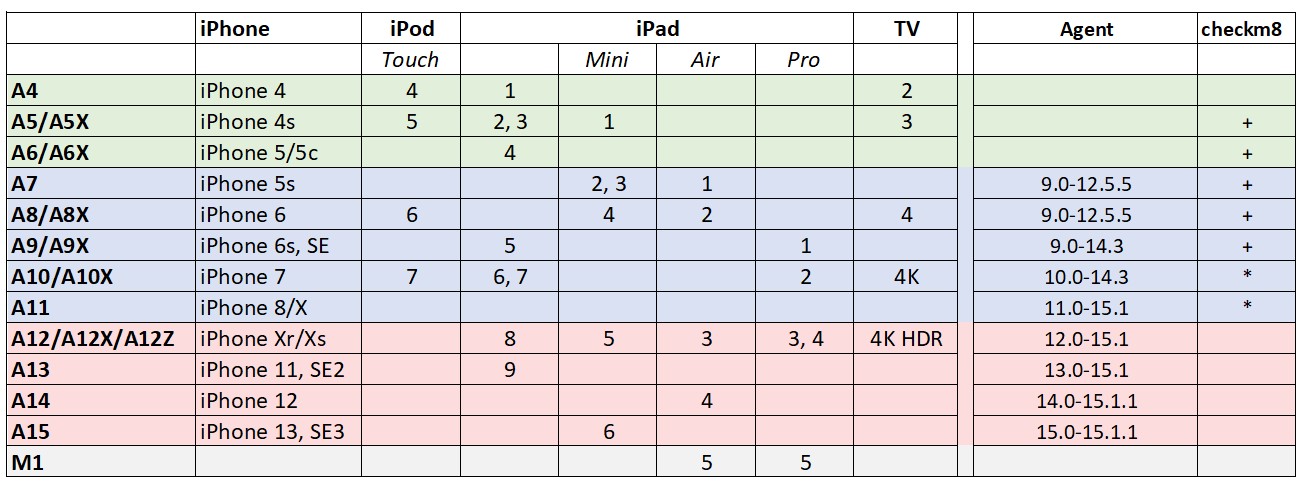

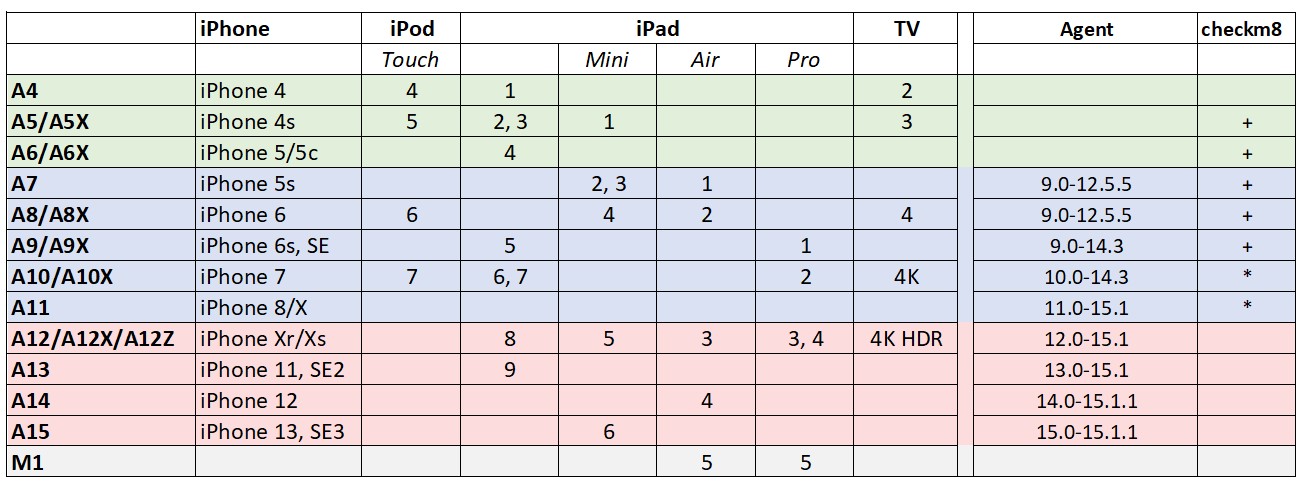

Итак, вы решили извлечь образ файловой системы. Как это сделать? Существует как минимум два способа: с использованием уязвимости загрузчика (эксплойтом checkm8) и посредством агента-экстрактора.

Извлечение через уязвимость загрузчика — идеально чистый, повторяемый и верифицируемый способ добраться до данных, но и самый сложный в использовании. Кроме того, применимость этого метода жёстко ограничена: он работает только для старых устройств, последними из которых стали представители поколения iPhone 8, 8 Plus и iPhone X.

Использование агента-экстрактора поможет решить проблему с совместимостью, но и здесь есть свои ограничения. Поскольку агент — это приложение, работающие в iOS и использующее известные уязвимости для эскалации привилегий, его работа возможно только в тех версиях системы, для которой такие уязвимости существуют и известны. В то же время агент-экстрактор — хоть и не идеальный, но достаточно чистый способ доступа к данным.

Как эти два метода сравнимы между собой? Если отвлечься от вопроса совместимости, сравнение будет выглядеть так:

checkm8

+ работает на любой версии iOS

+ работает без оглядки на ограничения MDM и Экранного времени

+ криминалистически чистый метод

— не работает на современных устройствах

— на некоторых платформах нужно удалить код блокировки экрана, что приводит к утрате части данных

агент-экстрактор

+ работает на любых устройствах, включая современные iPhone 13 Pro Max и даже iPad Pro на процессорах M1

+ не требуется удаление кода блокировки

— криминалистическая чистота не идеальна; минимальные изменения в файловой системе

— совместимость ограничена версиями iOS

— этот метод может не сработать, если устройство управляется MDM

— для работы нужна платная учётная запись в Apple Developer Program

Заключение

Если у вас есть такая возможность — снимите образ файловой системы и расшифруйте связку ключей одним из способов низкоуровневого доступа. Помните: «однокнопочных» решений в криминалистике не существует! Низкоуровневый анализ требует чёткого понимания поставленной цели, инструментов и способов её достижения.