Последний из iOS 14: низкоуровневый анализ iOS 14.8.1

9 июня, 2022, Oleg Afonin

Рубрика: «Разное»

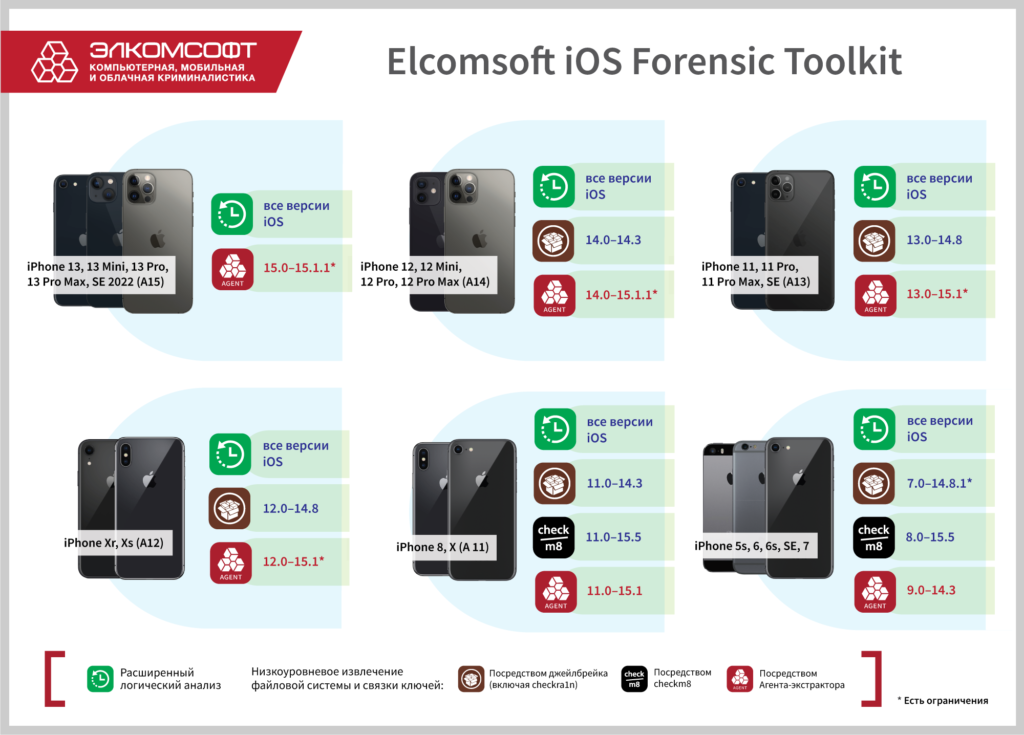

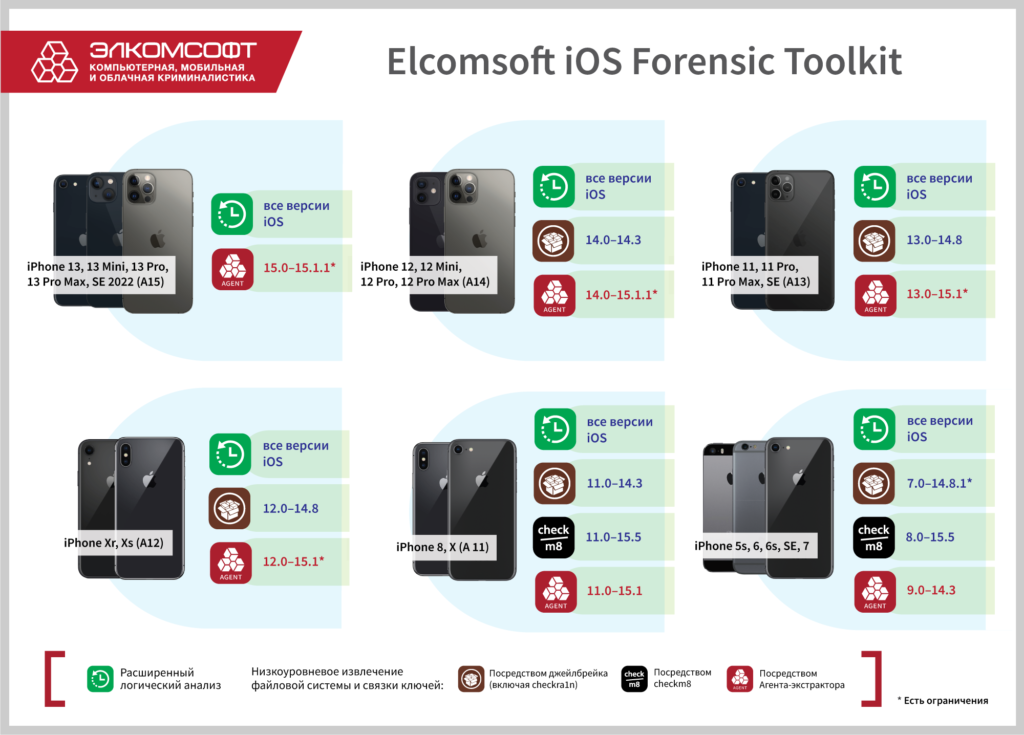

В свежей версии инструментария iOS Forensic Toolkit 7.40 добавилась поддержка iOS 14.8.1 для всех устройств, а для платформы Apple A14 — целого ряда версий iOS 14.4 – 14.8.1. Это обновление не совсем обычно: впервые за время существования агента-экстрактора был использован новый неопубликованный эксплойт.

Методы низкоуровневого извлечения

Прежде, чем рассказать, что именно и как именно было сделано, напомним о том, какие способы извлечения информации из iPhone существуют. Прежде всего для извлечения данных используется логический анализ – простой и универсальный способ, выдающий довольно ограниченный набор данных.

Полный доступ к содержимому устройства доступен в результате низкоуровневого извлечения, которое, в свою очередь, может работать с использованием джейлбрейка, аппаратной уязвимости загрузчика checkm8 или посредством агента-экстрактора. У всех этих способов есть свои особенности, преимущества и недостатки.

Наиболее совершенным с точки зрения криминалистики является способ извлечения через эксплойт загрузчика checkm8. Его использование не только не модифицирует данные на устройстве, но и гарантирует повторяемый и верифицируемый результат. К сожалению, этот способ работает только с достаточно старыми устройствами вплоть до моделей iPhone 8/8Plus/X.

Для извлечения образа файловой системы из более новых моделей iPhone нужно запустить процесс с привилегиями суперпользователя. Для этого можно использовать джейлбрейк (этот способ имеет ряд недостатков и в настоящее время не рекомендуется) либо специальное приложение-агент, устанавливаемое на телефон. При использовании этого способа джейлбрейк не нужен: агент-экстрактор автоматически подбирает эксплойт из числа доступных для данной версии iOS, что позволяет получить прямой доступ к файловой системе. По объёму и детализации полученных данных этот способ не отличается от других низкоуровневых методов анализа, но, в отличие от них, не модифицирует системный раздел устройства и не несёт рисков, которые могли бы привести к отказу устройства.

iOS 14.8.1

В предыдущих версиях iOS Forensic Toolkit поддерживались версии iOS до iOS 14.8 включительно. Также поддерживались версии iOS 15.0 – 15.1 (на всех совместимых устройствах) и iOS 15.1.1 (на некоторых платформах). iOS 14.8.1 отсутствовала в списке из-за отсутствия надлежащего эксплойта.

До сего момента, для всех версий iOS, включая сборки iOS 15, агент-экстрактор использовал общедоступные эксплойты ядра. Иная ситуация с iOS 14.8.1, для которой публичного эксплойта не существует. В эту сборку мы включили новый неопубликованный эксплойт, благодаря чему агент-экстрактор стал первым инструментом в своём классе, поддерживающим эту версию iOS.

iOS 14.4 – 14.8.1 (платформа Apple А14)

Ранее мы поддерживали iOS 15.0-15.1 на всех платформах и iOS 15.1.1 на некоторых устройствах. Несмотря на это, для моделей на базе Apple A14 Bionic отсутствовала поддержка целого ряда версий iOS 14, куда входили все сборки от iOS 14.4 до 14.8.1 включительно. В iOS Forensic Toolkit 7.40 добавлена поддержка iOS 14.4 – 14.8.1 для моделей на процессоре A14, что обеспечивает бесшовную поддержку всех совместимых устройств и всех версий iOS от iOS 9.0 до 15.1.1 включительно.

Извлечение данных из iPhone с использованием агента-экстрактора

Вам потребуется устройство из ряда iPhone 5s – iPhone 13 (вся линейка), работающее под управлением версий iOS с 9 по 15.1 включительно (для некоторых моделей – до 15.1.1).

Код блокировки экрана должен быть известен или не установлен.

Для установки агента рекомендуем использовать Apple ID, зарегистрированный в Программе разработчика Apple. Для пользователей компьютеров Mac доступен альтернативный способ, не требующий участия в Программе разработчика Apple. Подробности — в статье Установка агента-экстрактора на iPhone | Блог Элкомсофт.

Для извлечения данных используйте следующие шаги.

- Подключите iPhone к компьютеру. Установите доверенную связь (подтвердив запрос на iPhone и введя код блокировки экрана).

- Запустите iOS Forensic Toolkit 7.40 или более новую версию

- На компьютере: командой 1 установите приложение агента-экстрактора на iPhone.

- На iPhone: запустите приложение агента, коснувшись его иконки.

- Извлеките связку ключей (пункт 2 в меню), если это поддерживается (см. выше).

- Извлеките образ файловой системы (пункты 3-4). Рекомендуем извлекать только пользовательский раздел (за исключением случаев, когда есть подозрение на зловредное ПО, установленное в системном разделе).

- На iPhone: удалите агент с устройства (пункт 5 либо вручную, штатным способом, как для обычных приложений).

- Отключите iPhone от компьютера. Теперь можно приступать к анализу данных.