Низкоуровневый анализ посредством checkm8 доступен в бета-версиях Elcomsoft iOS Forensic Toolkit для всей линейки устройств Apple, на которых работает эксплойт. В свежем обновлении инструментария мы избавились от подводного камня, нарушавшего криминалистическую чистоту извлечения iPhone 7 и 7 Plus, работающих под управлением iOS 14 и 15.

В чём (была) проблема?

В момент выхода эксплойта checkm8 часто говорилось о том, что уязвимость загрузчика невозможно исправить. Это действительно так: после ряда обновления iOS уязвимость загрузчика осталась на своём месте. В то же время начиная с iOS 14 разработчики Apple изменили процесс загрузки и способ монтирования разделов данных. Изменения коснулись линеек устройств iPhone 7, iPhone 8 и iPhone X. В результате этих изменений доступ к файловой системе и связке ключей в процессе криминалистического стал невозможен без предварительного удаления с устройства кода блокировки экрана. Удаление кода блокировки сопряжено с рядом проблем.

- Основная проблема — нарушение криминалистической чистоты извлечения: в результате удаления кода блокировки содержимое устройства серьёзно модифицируется.

- Иногда код блокировки невозможно удалить без подключения устройства к iCloud, что сопряжено с известными рисками.

- При использовании способа, описанного в статье How to Remove The iPhone Passcode You Cannot Remove, сброс настроек устройства приводит к ещё более серьёзной модификации данных на устройстве (и даже этот способ срабатывает не всегда — например, если установлен пароль Экранного времени или устройство управляется организацией).

- Удаление кода блокировки приводит к уничтожению некоторых типов данных, включая транзакции Apple Pay, почту Exchange, некоторых токенов и др.

- Устройство перестаёт быть «доверенным» в контексте извлечения из iCloud данных, зашифрованных сквозным шифрованием.

Решение

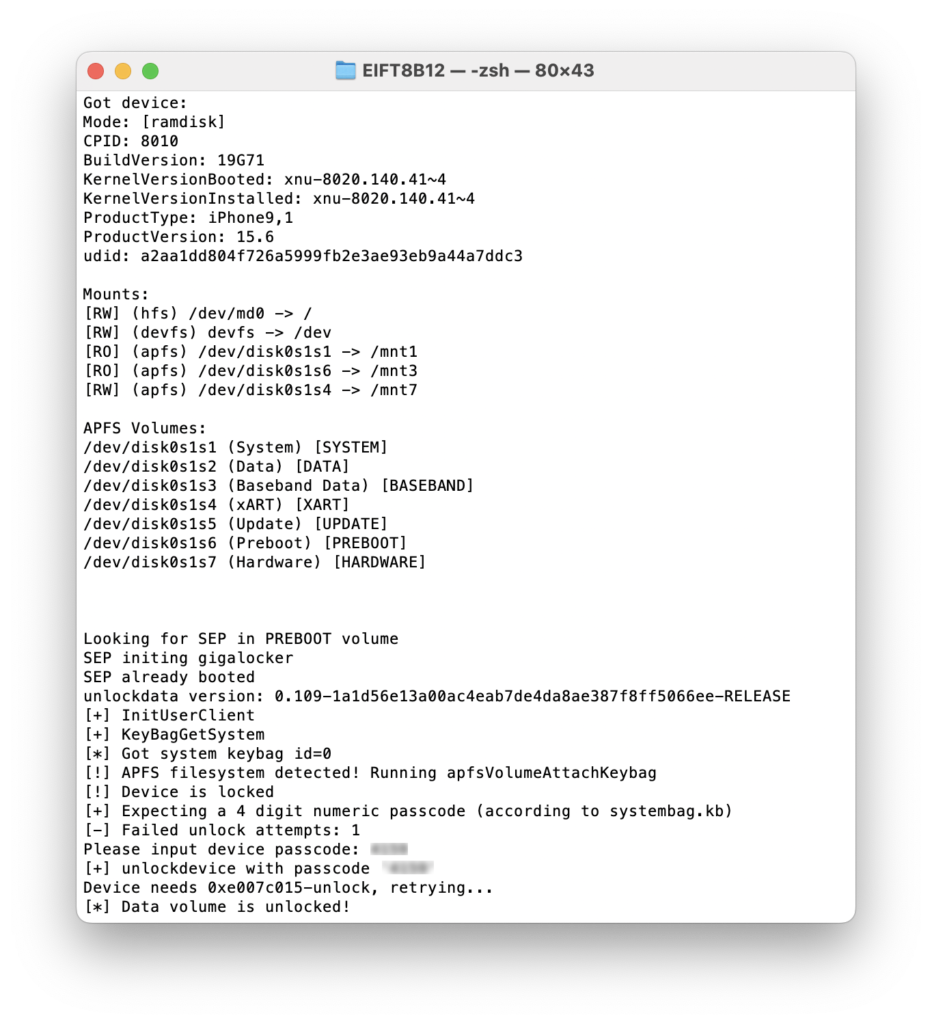

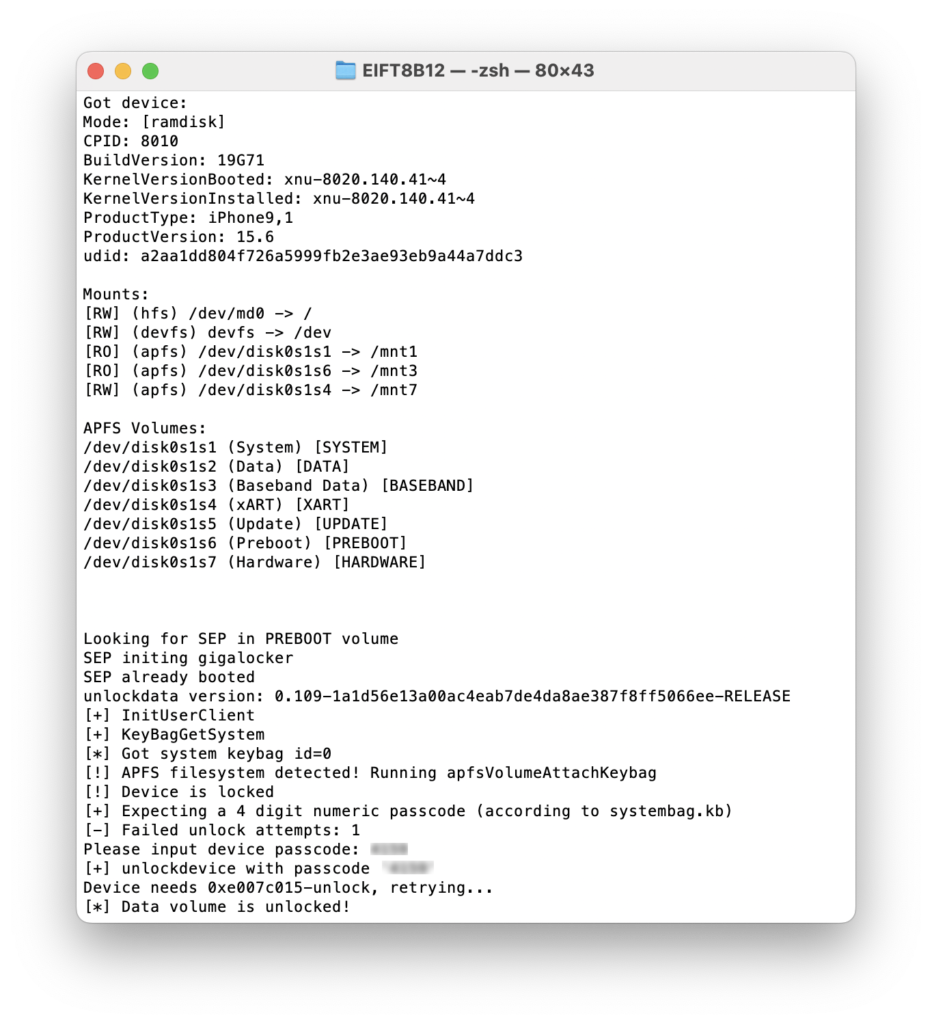

Решение этой проблемы было найдено в использовании ещё одного эксплойта, на сей раз использующего уязвимость в сопроцессоре безопасности SEP (Secure Enclave Processor). Этот эксплойт доступен для моделей iPhone 7 и 7 Plus; его использование улучшает процесс извлечения данных через checkm8, позволив отказаться от необходимости удаления кода блокировки. Раздел данных успешно монтируется даже в свежих версиях iOS 15 — но лишь в случаях, когда сам код блокировки известен. Если же код блокировки экрана неизвестен, то остаются варианты с извлечением посредством агента-экстрактора (доступно до версии iOS 15.1 включительно) либо достаточно ограниченное извлечение через checkm8 в режиме BFU (Before First Unlock).

К сожалению, эксплойт SEP, который мы использовали для iPhone 7, недоступен для более новых iPhone 8 и iPhone X. Если вы пытаетесь извлечь данные из одной из таких моделей, работающих под управлением iOS 14 и 15, вам придётся либо удалить код блокировки, либо воспользоваться агентом-экстрактором (в настоящее время поддерживаются версии iOS до 15.1 включительно; работа над поддержкой более новых версий ведётся).

К сожалению, эксплойт SEP, который мы использовали для iPhone 7, недоступен для более новых iPhone 8 и iPhone X. Если вы пытаетесь извлечь данные из одной из таких моделей, работающих под управлением iOS 14 и 15, вам придётся либо удалить код блокировки, либо воспользоваться агентом-экстрактором (в настоящее время поддерживаются версии iOS до 15.1 включительно; работа над поддержкой более новых версий ведётся).

Заключение

С последним обновлением Elcomsoft iOS Forensic Toolkit становится самым продвинутым решением для извлечения данных из устройств Apple, поддерживающим все доступные методы извлечения: расширенный логический анализ, checkm8 и агент-экстрактор.