В преддверии Нового Года мы обновляем iOS Forensic Toolkit, инструмент для низкоуровневого извлечения данных из мобильных устройств Apple. В обновлении добавлена поддержка checkm8 для iOS, iPadOS и tvOS 16.2. В отдельной ветке продукта восстановлена возможность установки агента-экстрактора на мобильные устройства Apple с компьютеров под управлением Windows, в поддержка агента расширена до версии iOS 15.5.

checkm8: извлечение файловой системы из iOS, iPadOS и tvOS 16.2

Не так давно мы выпустили крупное обновление iOS Forensic Toolkit. В восьмой версии продукта появилась поддержка принципиально нового способа извлечения, основанного на эксплойте загрузчика checkm8. В сравнении с альтернативами, этот способ доступа к данным является не только самым «чистым» с криминалистической точки зрения, но и самым безопасным.

В новой версии продукта, iOS Forensic Toolkit 8.10, поддержка криминалистически чистого извлечения с использованием эксплойта checkm8 дополнена возможностью снятия полного образа файловой системы для ряда моделей iPhone, iPad и Apple TV, работающих под управлением iOS, iPadOS или tvOS 16.2. Поддерживаются модели устройств, в которых была обнаружена уязвимость загрузчика и для которых доступна iOS 16. В их число входят iPhone X и более старые устройства, а также планшеты iPad и приставки Apple TV, собранные с использованием аналогичных процессоров.

При использовании checkm8 с устройствами под управлением iOS/iPadOS/tvOS 16.1-16.2 на компьютере будет выдан следующий запрос:

Необходимо подтвердить запрос с использованием Touch ID или пароля, иначе эксплойт не сработает.

Возможность расшифровки связки ключей для iOS 16.2 планируется в будущих обновлениях.

Ограничения checkm8: iOS 16.x на iPhone 8, 8 Plus и iPhone X

С выходом iOS 16 разработчики Apple в очередной раз усложнили работу экспертов-криминалистов. В статье iOS 16: изменения в подсистеме безопасности мы рассказали о патче сопроцессора Secure Enclave (SEP) для устройств на платформе A11 (это – iPhone 8, 8 Plus и iPhone X). Новый патч сделал невозможным доступ к разделу данных посредством эксплойта checkm8 или джейлбрейка checkra1n, если на устройстве хотя бы раз с момента начальной настройки устанавливался код блокировки экрана.

Важно понимать, что уязвимость загрузчика как такового не исправлена (исправить уязвимость именно загрузчика невозможно), но смонтировать раздел с пользовательскими данными уже не получится: сопроцессор Secure Enclave Processor (SEP) отвечает за хранение ключей и, собственно, шифрование, и получить доступ к зашифрованным данным не удастся, если на iPhone хоть раз с момента начальной настройки использовался код блокировки экрана. Если же iPhone 8, 8 Plus или iPhone X был настроен и использовался без кода блокировки, то доступ к данным по-прежнему возможен. Более старые устройства не получили ни патча, ни, собственно, iOS 16, поэтому на них это ограничение не распространяется.

Повторим ещё раз: для iPhone 8/X на iOS 16.0-16.2 сработает только в том случае, если код блокировки экрана никогда не был установлен на телефоне после последнего сброса и настройки. Реальная криминалистическая ценность решения для этих устройств близка к нулю, поскольку на реальных устройствах код блокировки экрана установлен (или хотя бы раз устанавливался) практически всегда. В то же время решение можно использовать в целях R&D, для исследования файловой системы iOS 16.

checkm8 и iPadOS 16: работает, но с оговорками

Чтобы проверить работоспособность checkm8 на планшетах iPad, нам пришлось дождаться первой планшетной сборки новой версии системы, которой стала iPadOS 16.1. Мы убедились, что патч SEP в планшетных сборках применён не был, что означает, что данные из планшетов iPad по-прежнему можно извлечь, даже если на них установлен код блокировки экрана — с некоторыми оговорками.

Оговорка заключается в том, что для некоторых моделей iPad с установленным кодом блокировки экрана может потребоваться дополнительный шаг по разблокировке SEP (команда loadnfcd), причём даже после него в некоторых случаях извлечение не срабатывает. Если вы столкнулись с такой ситуацией, и она повторяется после нескольких попыток, для дальнейшей работы вам придётся удалить код блокировки экрана в настройках устройства. Удаление кода блокировки сопряжено с рядом негативных последствий (удаляются некоторые данные, которые Apple разрешает хранить на устройстве только при наличии кода блокировки), поэтому рекомендуем очень аккуратно подходить к этому вопросу.

checkm8 на Apple TV с tvOS 16.2: в целом работает

Мы протестировали работу нашего метода на приставке AppleTV 4K; извлечение срабатывает стабильно. С более новой приставкой AppleTV HDR под управлением tvOS 16.x обнаружены некоторые проблемы, приводящие к нестабильности извлечения. Мы работаем над исправлением этой проблемы.

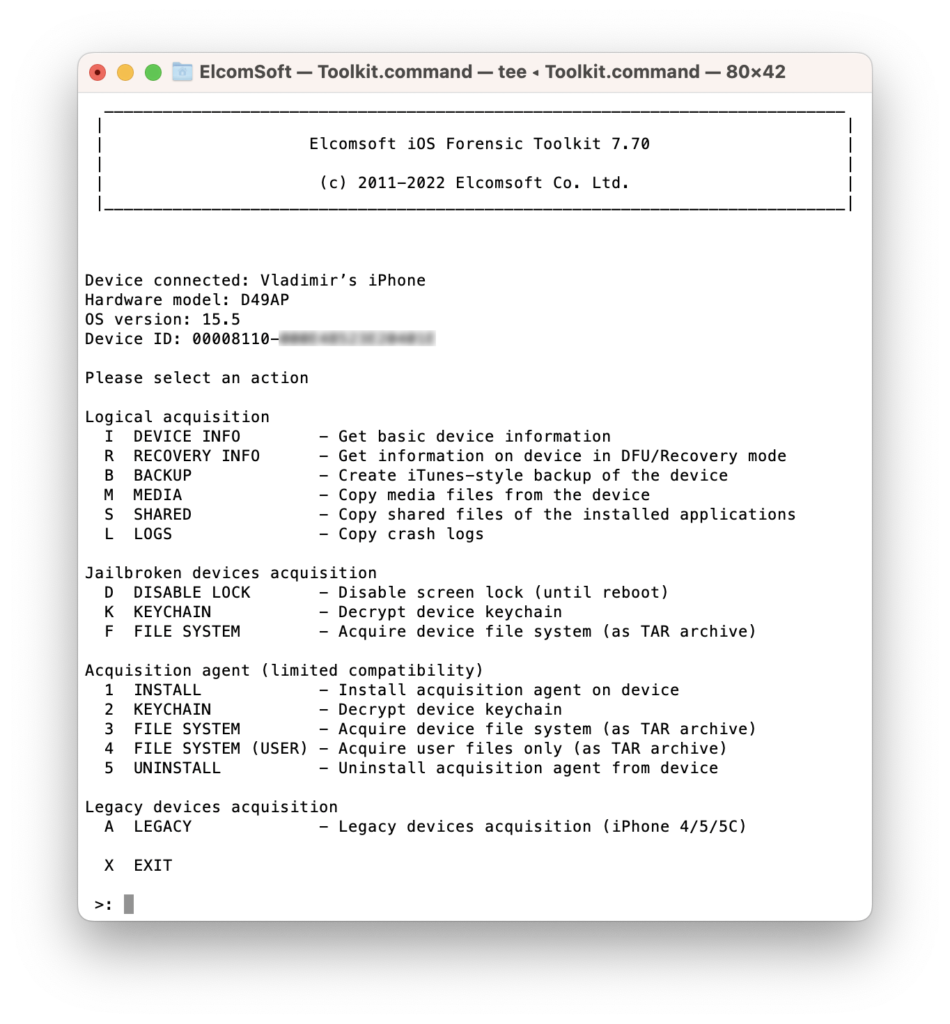

Агент-экстрактор: экспериментальная поддержка iOS 15.5

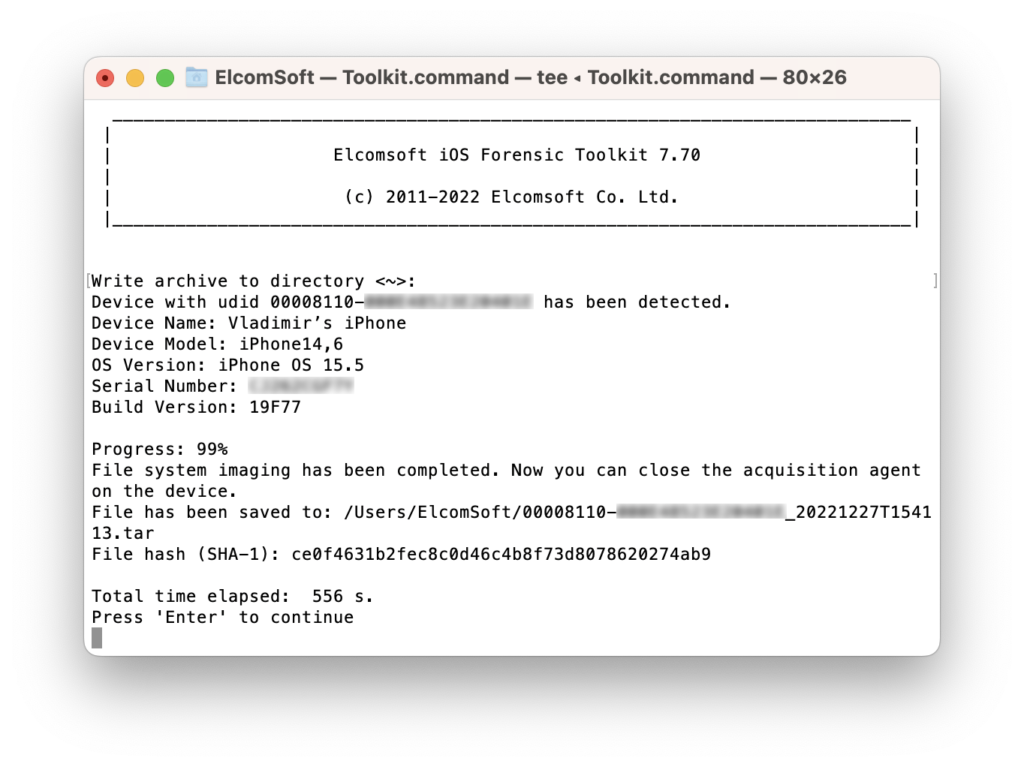

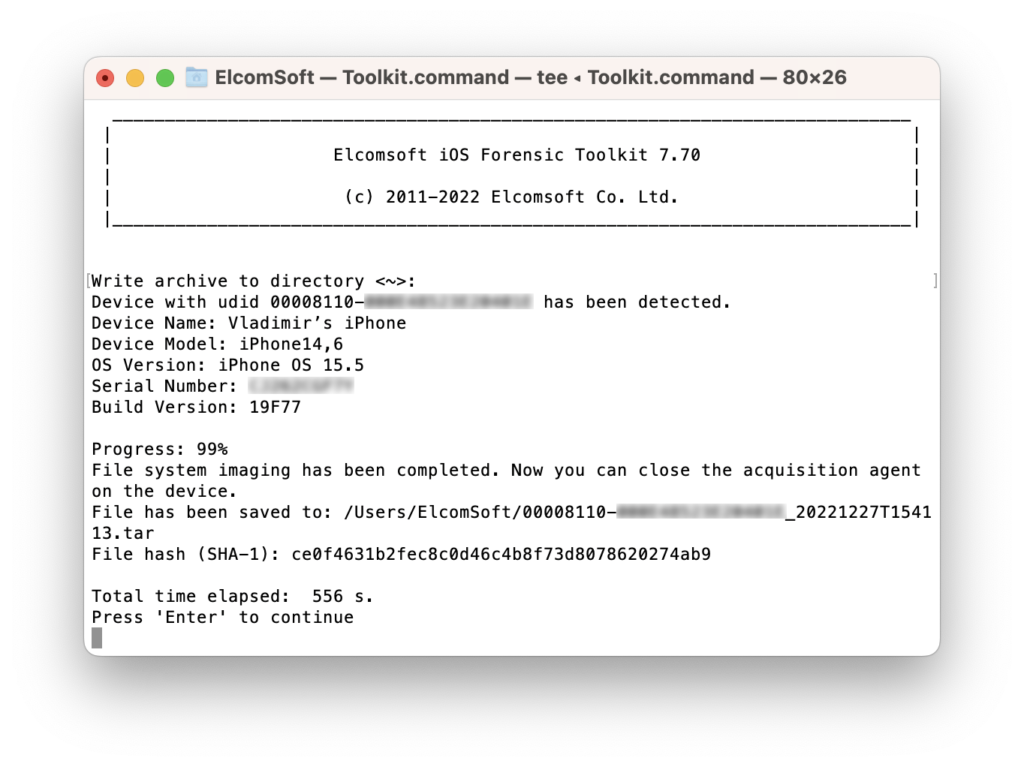

В новой сборке iOS Forensic Toolkit появилась поддержка агентом-экстрактором версий iOS вплоть до 15.5 включительно. Поддержка работает в экспериментальном режиме и только на устройствах, построенных на процессорах поколений A12 и более новых; для более старых устройств (A11 и старше) поддерживается извлечение посредством checkm8, для работы которого потребуется восьмая версия продукта и компьютер Mac. Подчеркнём, что поддержка iOS 15.5 пока экспериментальная; мы протестировали её на ряде устройств, но не смогли своевременно проверить работу устройства на всех устройствах, поддерживающих эту версию ОС. При помощи нового эксплойта извлекается полный образ файловой системы, но не связка ключей, над расшифровкой которой ведётся работа.

В процессе тестирования мы обнаружили, что эксплойт наиболее уверенно срабатывает примерно через минуту (или больше) после перезагрузки устройства, при этом само устройство обязательно должно быть в «полётном» режиме. Если устройство долго лежало включённым, рекомендуем перезагрузить его, включить «полётный» режим (убедитесь, что он был корректно активирован) и начать установку эксплойта приблизительно через минуту.

Если после применения эксплойта на экране устройства появляется сообщение «All exploits failed. Please reboot the device and try again», перезагрузите устройство, убедитесь, что установлены доверенные отношения с компьютером, после чего повторите попытку. Вновь обращаем внимание на важность минутной паузы после окончания загрузки устройства и режим «в полёте». Другой симптом — в процессе применения эксплойта устройство может перегрузиться.

Полный список поддерживаемых устройств включает следующие модели:

- iPhone Xr, Xs

- iPhone 11, iPhone SE (2nd gen)

- iPhone 12

- iPhone 13, iPhone SE (3rd gen)

- iPad 8, 9, 10

- iPad Mini 5, 6

- iPad Air 3, 4, 5

- iPad Pro 3, 4, 5

На моделях iPad с процессором M1 может потребоваться несколько (до 4-5) попыток.

Некоторые из наших конкурентов также представили свои версии агентов-экстракторов для iOS. Мы обнаружили, что конкурирующие решения используют в чистом виде те эксплойты, которые доступны в публичном доступе. В нашем решении используются все известные уязвимости, а существующие эксплойты подвергаются глубокой переработке и доработке, после чего тестируются на максимально широком парке устройств. Дополнительные трудозатраты важны: эксплойт ядра покрывает приблизительно пятую часть от того, что необходимо сделать для уверенной работы агента-экстрактора, работа которого формируется из множества стадий (эскалация привилегий, выход из песочницы, обход Pointer Authentication и так далее), причём эксплойт ядра покрывает лишь первую из них.

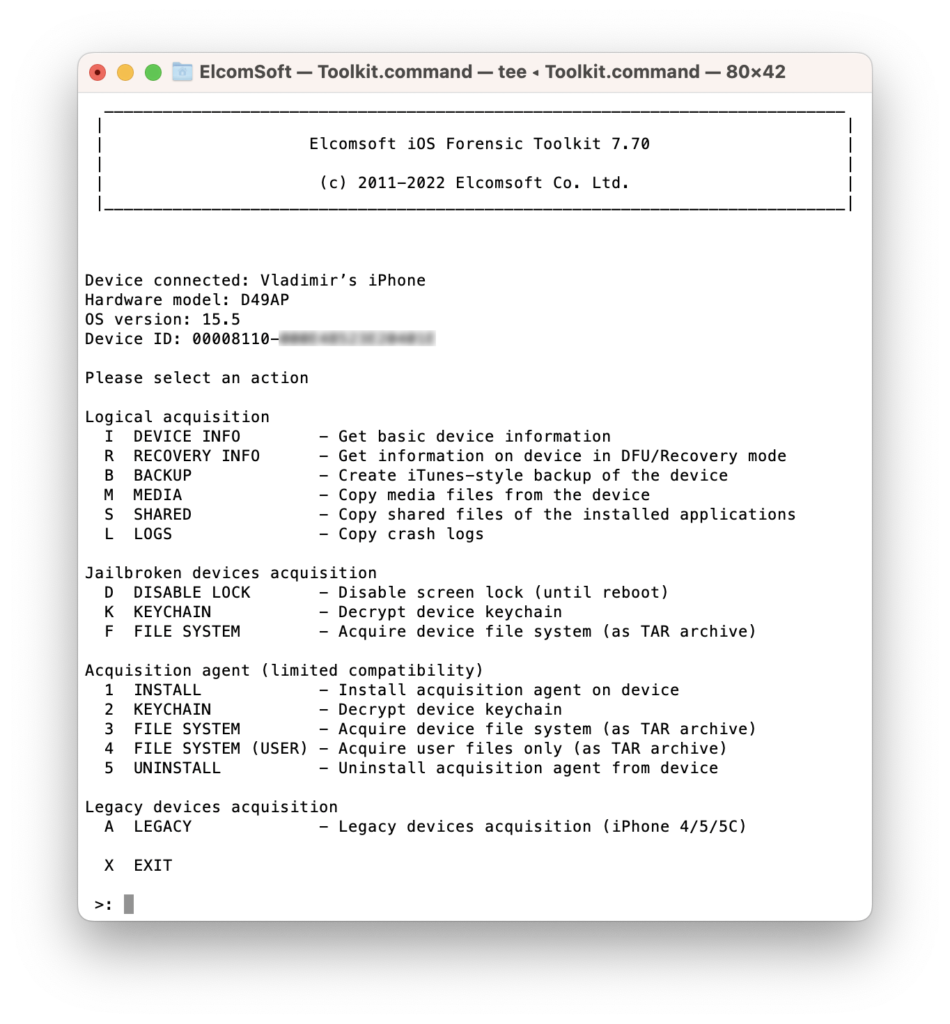

Новое в редакции для Windows

В настоящий момент iOS Forensic Toolkit 8 доступен исключительно в редакции для компьютеров Mac. Нашим разработчиком требуется дополнительное время для адаптации эксплойта checkm8 под компьютеры с Windows и Linux; работа над этими редакциями ведётся. Для пользователей Windows мы по-прежнему предлагаем iOS Forensic Toolkit 7, в котором доступны все функции восьмой версии за исключением checkm8.

В отличие от iOS Forensic Toolkit 8, который существует только в редакции для компьютеров Mac, седьмая версия продукта доступна в редакциях как для macOS, так и для Windows.

Несколько месяцев назад разработчики Apple в очередной раз осложнили работу экспертов-криминалистов, введя ещё более жёсткие ограничения на установку сторонних приложений на мобильные устройства компании. Эти ограничения привели к тому, что установка агента-экстрактора с компьютеров под управлением Windows стала невозможной; экспертам приходилось использовать для этого компьютеры с macOS, в которых механизм установки продолжает работать. В iOS Forensic Toolkit 7.70 в редакции для Windows мы смогли обойти это ограничение, изменив механизм цифровой подписи агента-экстрактора. В новом механизме цифровой подписи теперь используются обычные пароли от Apple ID, а не пароль приложения. Новый механизм устраняет проблему с установкой агента-экстрактора на устройства Apple, однако для установки агента-экстрактора по-прежнему требуется учётная запись, зарегистрированная в программе Apple для разработчиков (напомним, что при использовании компьютеров с macOS можно обойтись обычной учётной записью, но устройство при этом приходится подключать к сети интернет для верификации цифровой подписи).

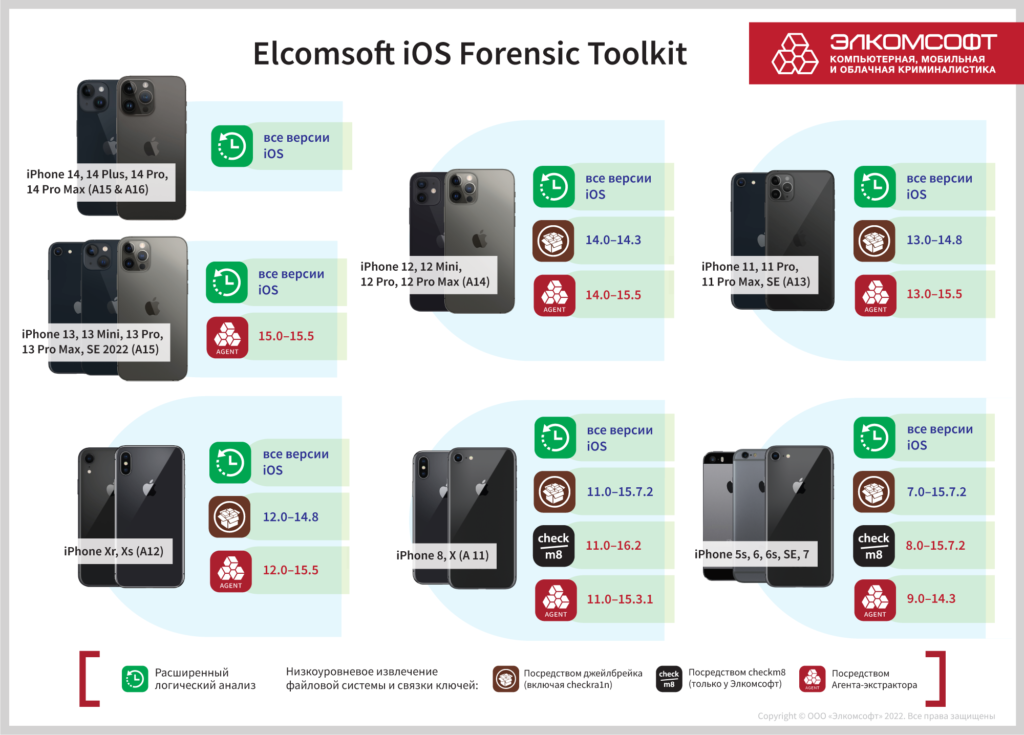

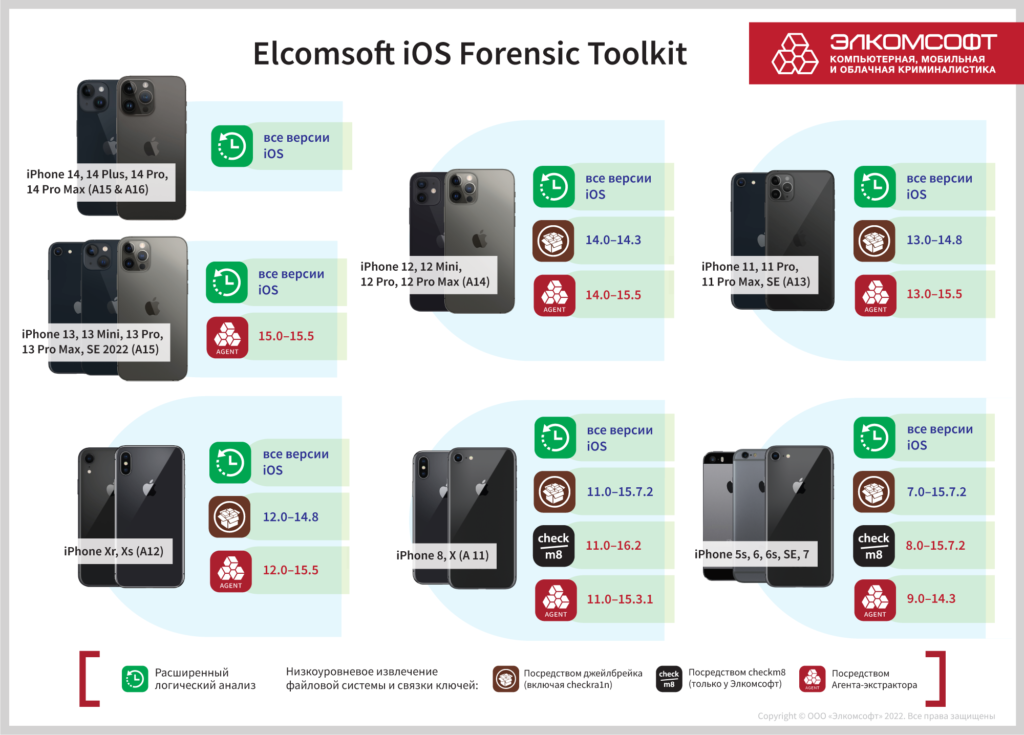

Ниже представлена инфографика, на которой наглядно показаны поколения устройств Apple, версии ОС и доступные для них способы извлечения данных:

Просмотр извлечённых данных

Для просмотра данных (образа файловой системы) рекомендуем использовать Elcomsoft Phone Viewer, в который не так давно была добавлена поддержка полных образов файловой системы, извлечённых из устройств под управлением iOS 16. Для более глубокого анализа используйте один из сторонних продуктов с поддержкой данных iOS 16.x.