В предыдущих статьях мы рассказали о том, как собрать адаптер для подключения колонки HomePod первого поколения к компьютеру и как извлечь из устройства образ файловой системы и связку ключей. В заключительной статье рассказывается о том, какие данные удалось обнаружить среди извлечённой из умной колонки информации.

Связка ключей

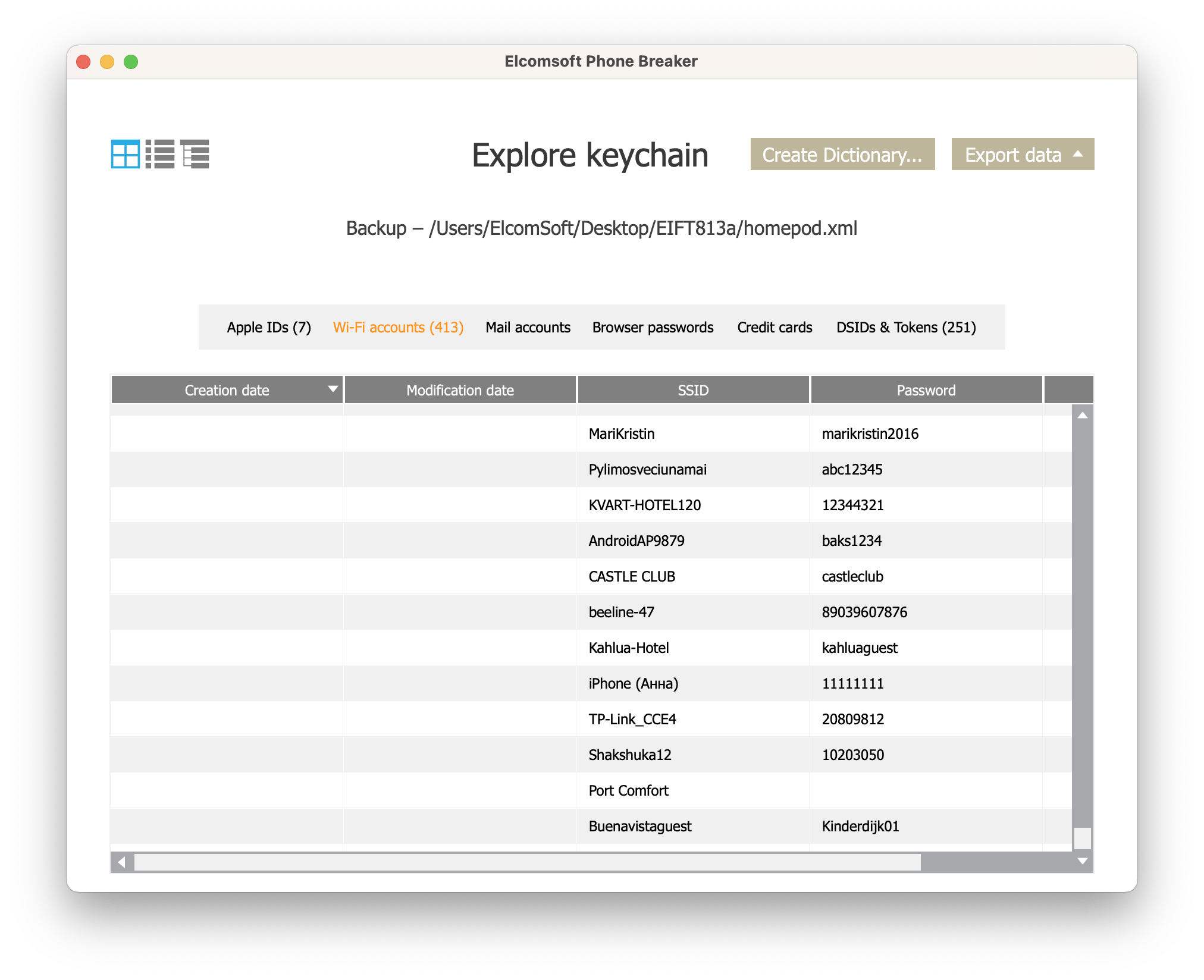

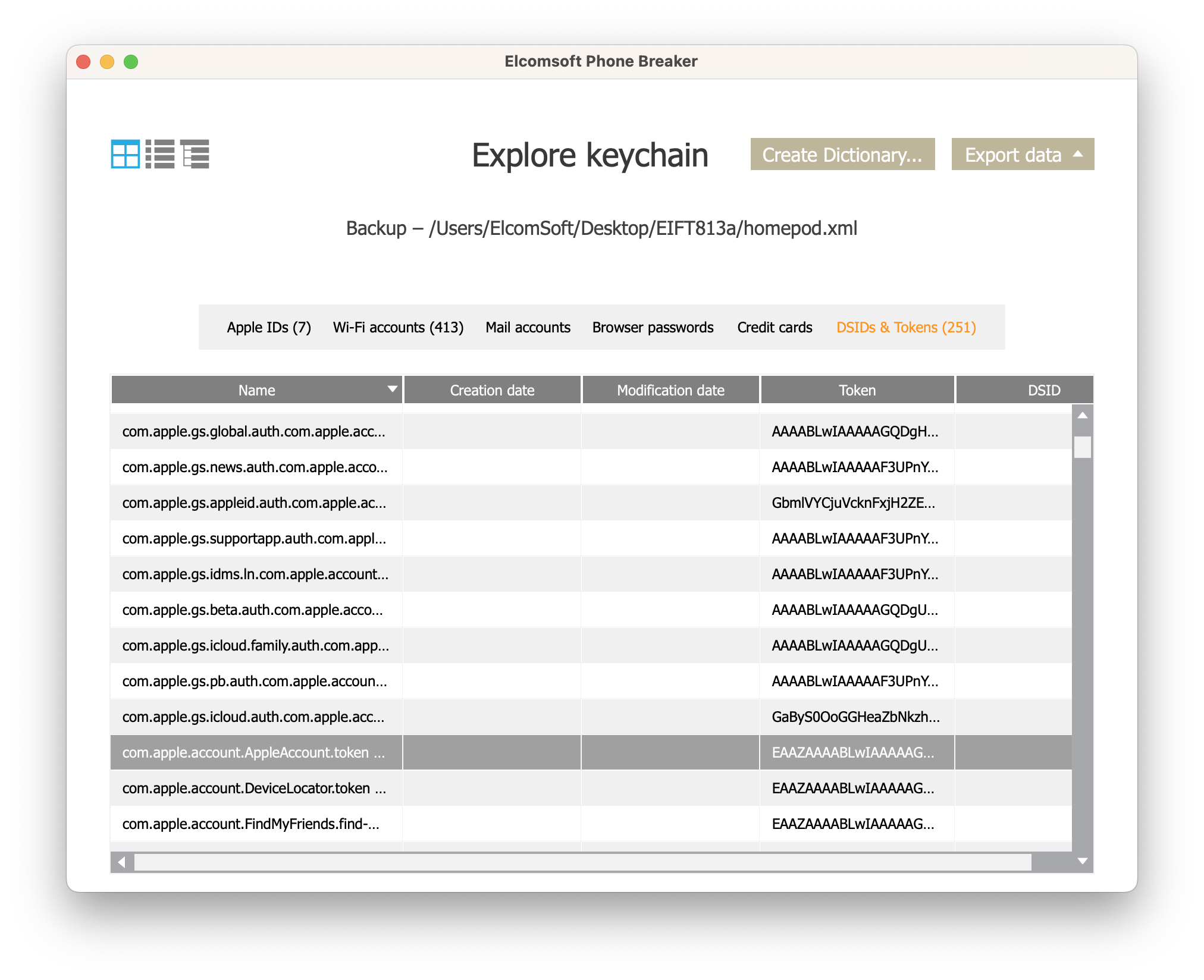

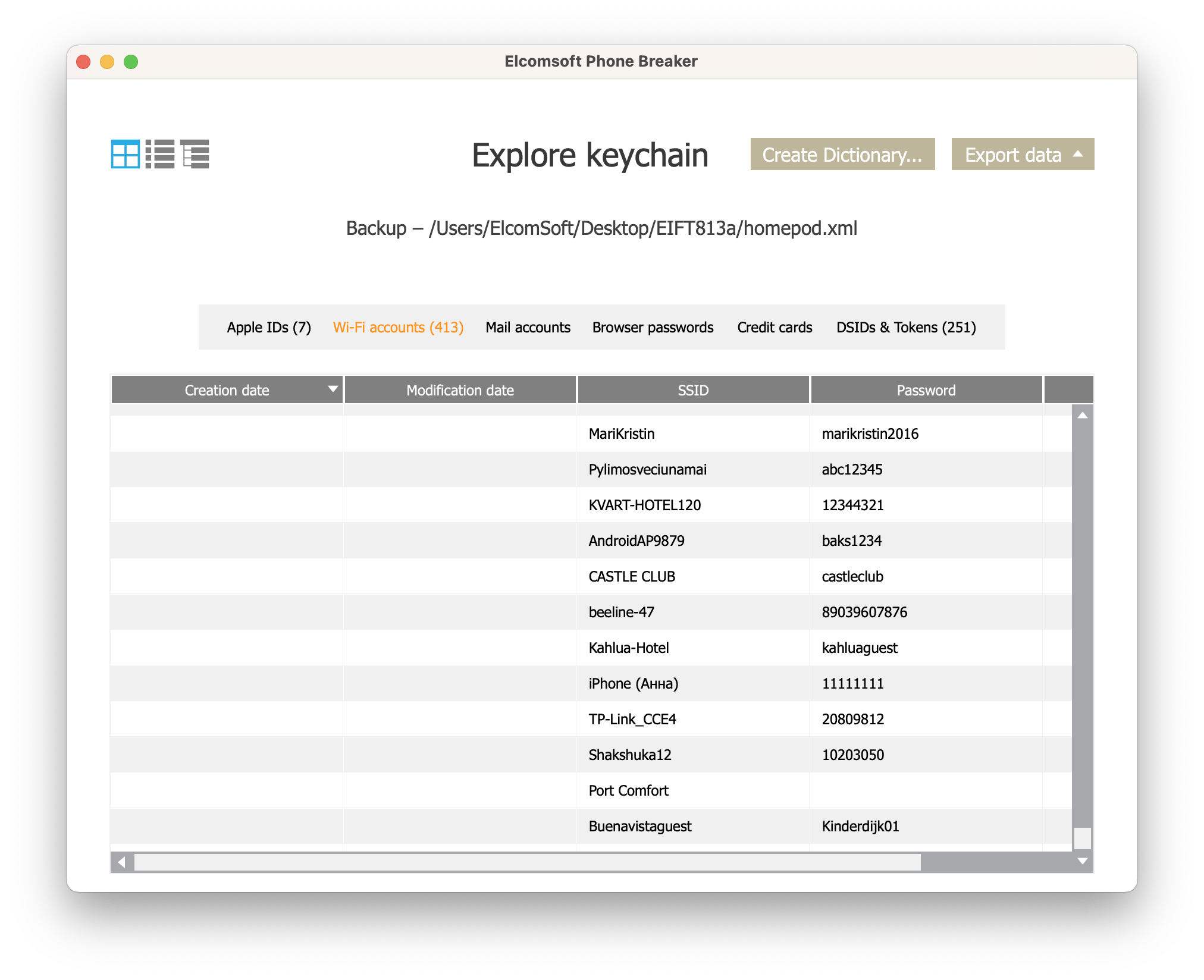

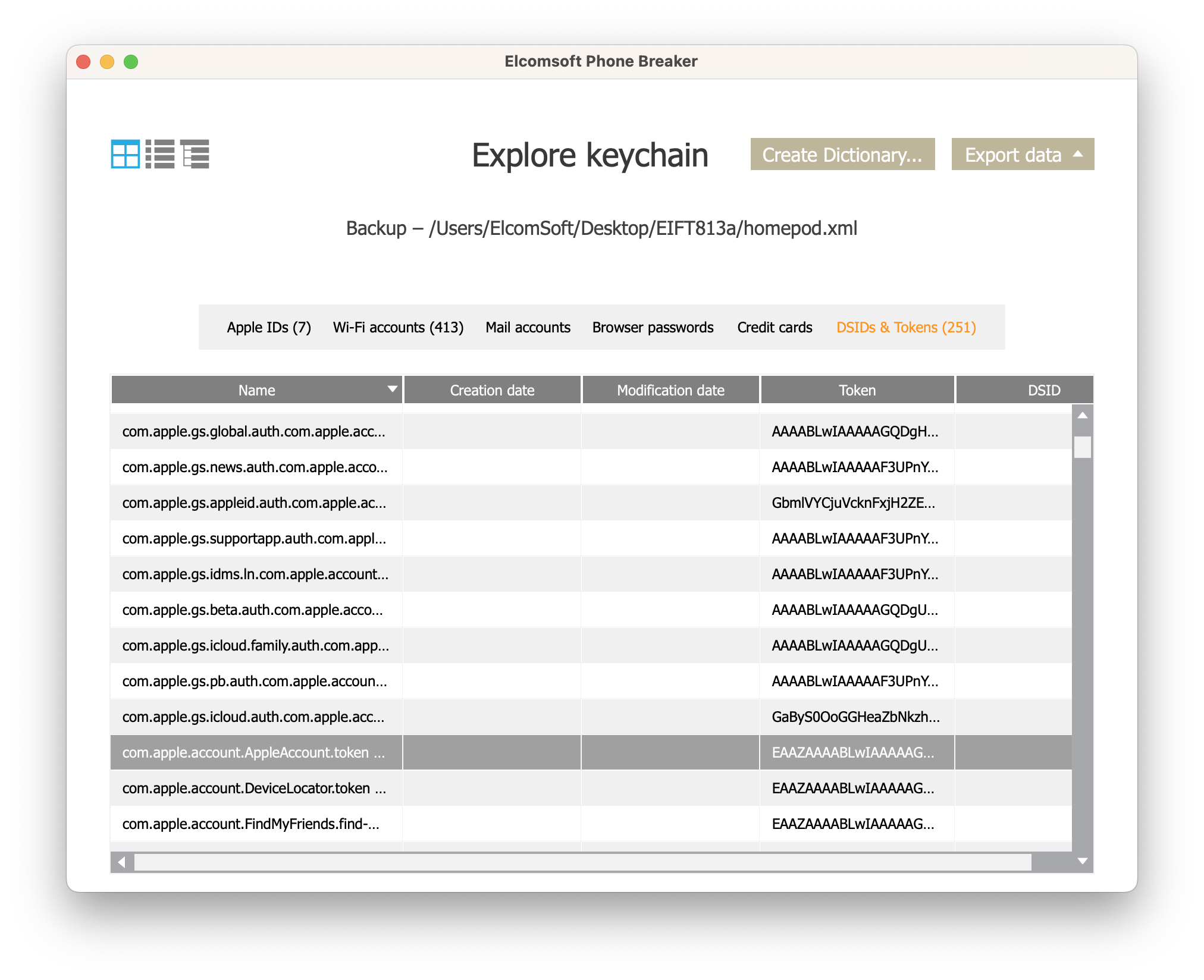

В исследуемом HomePod обнаружилась копия связки ключей. После того, как мы открыли соответствующий файл в Elcomsoft Phone Viewer, мы обнаружили наличие двух типов записей: паролей к Wi-Fi и токенов (маркеров аутентификации).

Среди паролей Wi-Fi мы обнаружили все пароли к беспроводным сетям, которые использовались на iPhone, привязанном к соответствующей учётной записи Apple ID. Среди разнообразных токенов мы обнаружили маркеры аутентификации в Apple ID. Можно ли их как-то использовать — вопрос открытый.

Образ файловой системы

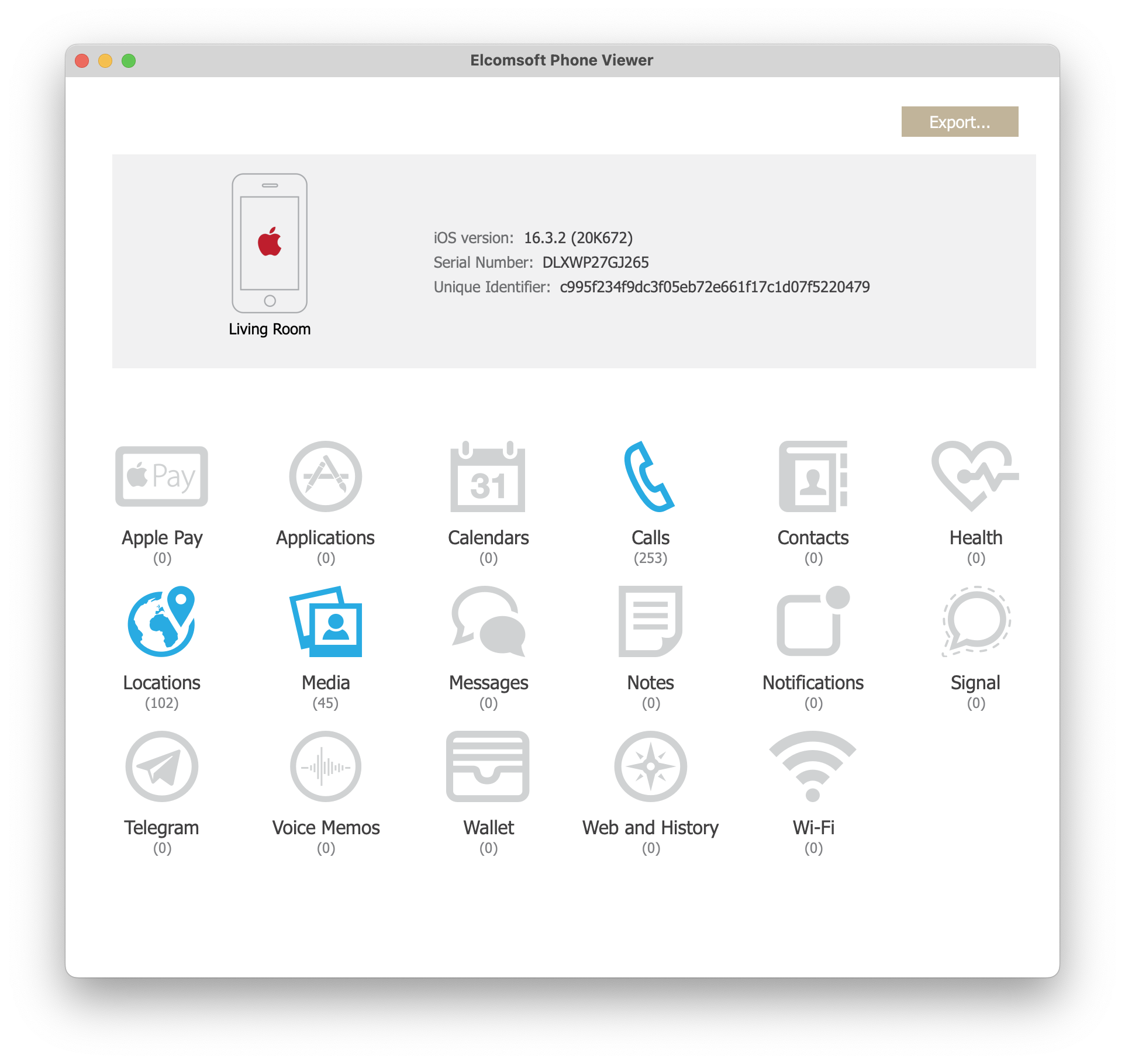

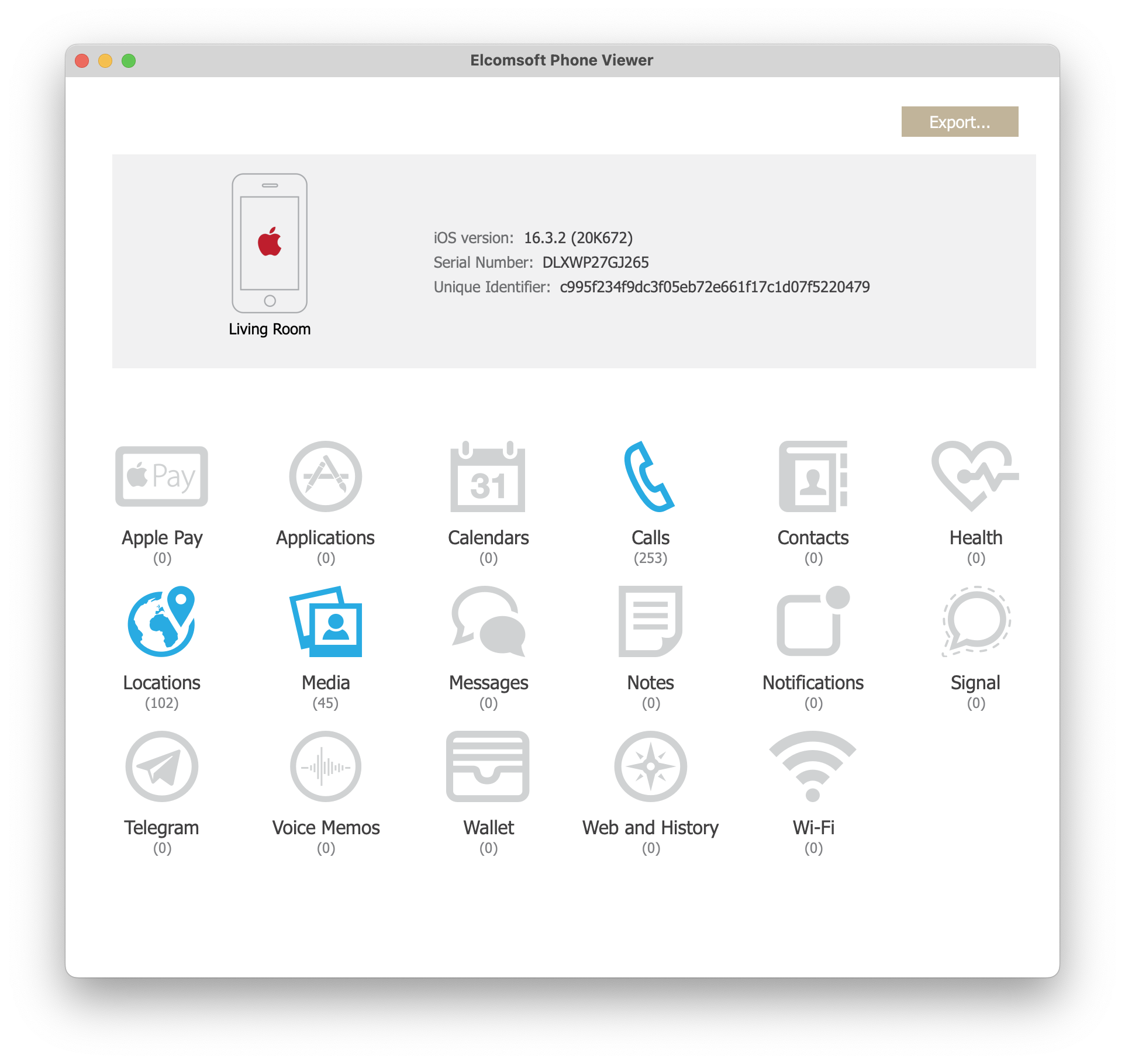

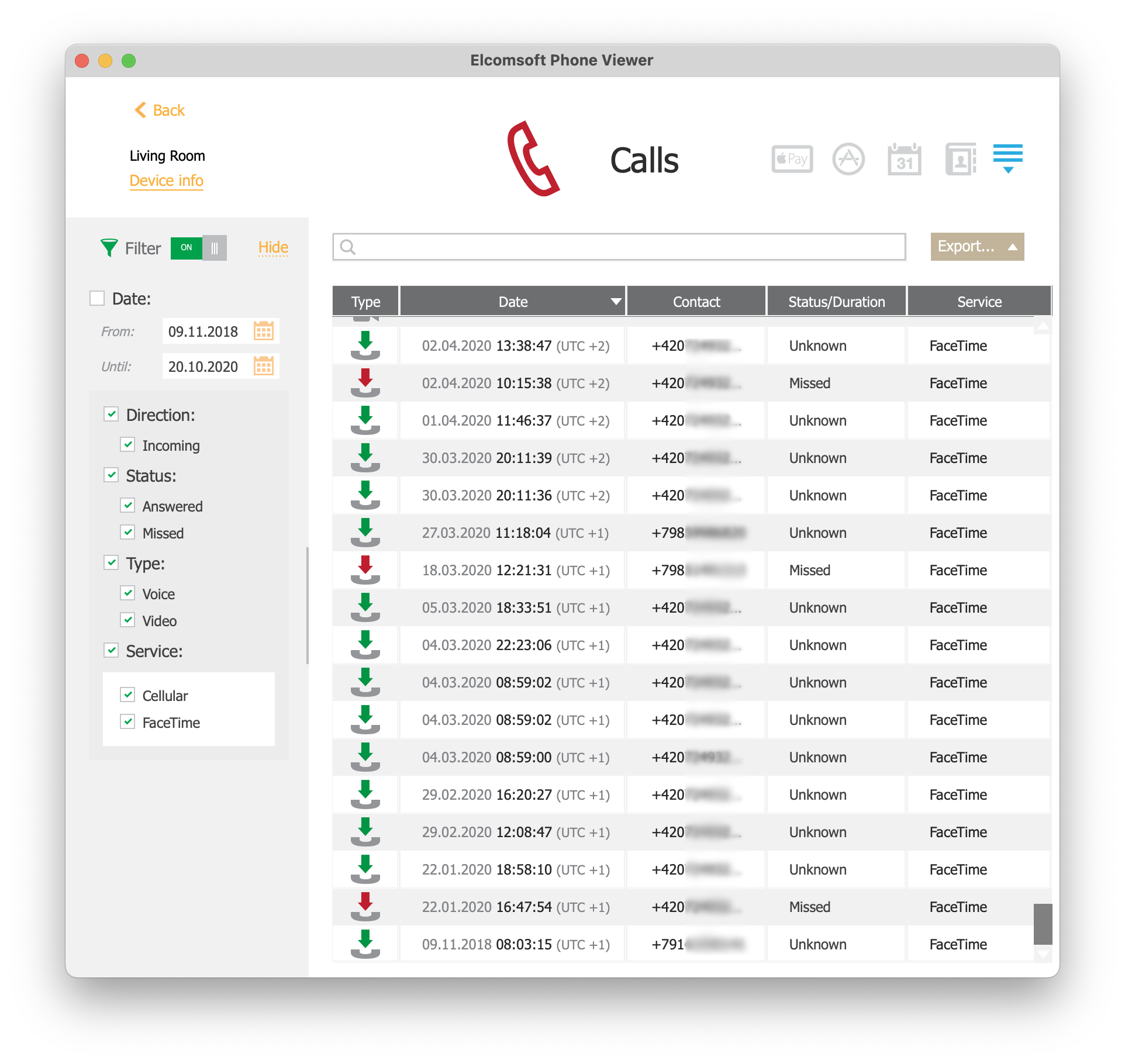

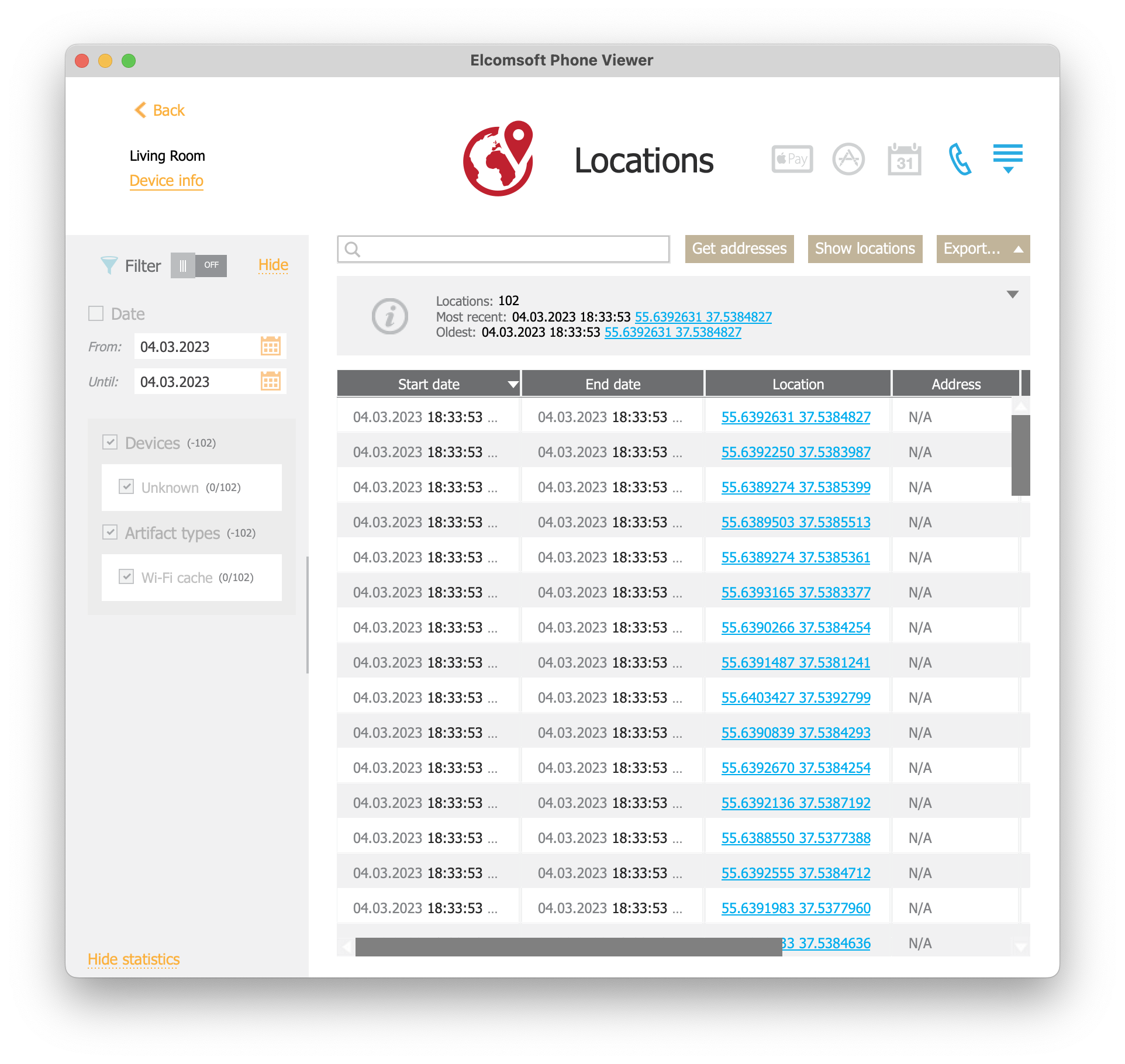

При извлечении образа файловой системы был создан файл размером в 3.81 ГБ. При открытии файла в Elcomsoft Phone Viewer были обнаружены данные в трёх категориях: Calls (журнал звонков), Locations (записи о местоположении) и Media (всё, что относится к медиа-файлам).

Журнал звонков

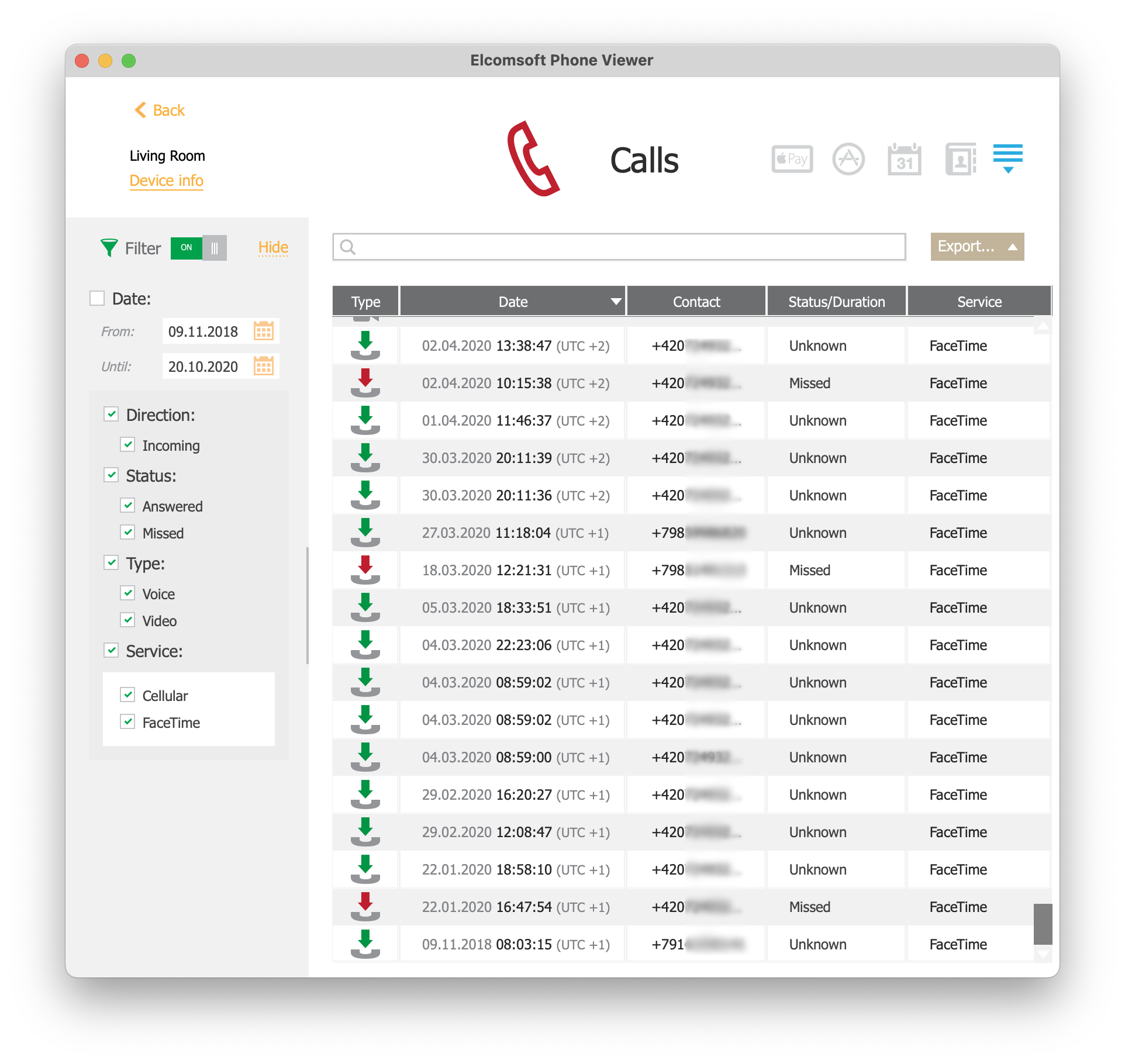

Ещё в 2016 году мы обнаружили, что информация о входящих и исходящих вызовах, включая пропущенные и отклонённые звонки, автоматически отправляется в «облачный» сервис iCloud. На тот момент не существовало механизма, позволяющего отключить такую синхронизацию; возможно, на факт синхронизации оказывает влияние значение опции «Allow Calls on Other Devices», которая появилась в более поздних версиях системы. В любом случае, в исследуемой колонке HomePod было обнаружено 253 записи о звонках, совершённых в 2020 году. Ни более ранних, ни более поздних записей обнаружено не было.

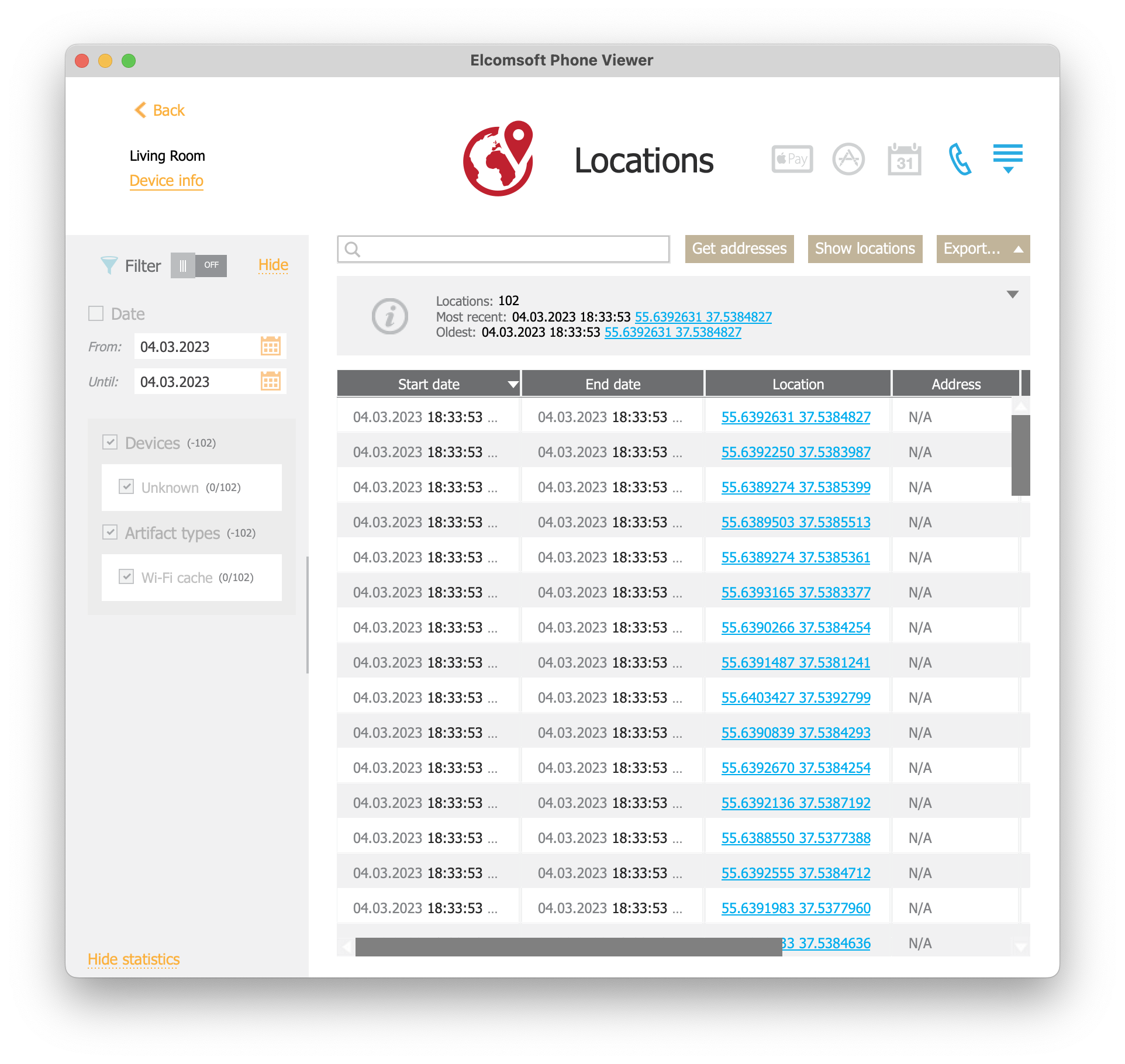

Записи о местоположении

HomePod — стационарное устройство, которое невозможно защитить кодом блокировки. По этой причине мы не ожидали обнаружить данных о местоположении, синхронизированных из облака. 102 записи, которые нашлись в устройстве, основаны на данных Wi-Fi и указывают на домашний адрес пользователя.

Медиа-файлы

Мы не обнаружили ни одного медиа-файла, который был бы создан пользователем. На устройстве нашлись предустановленные звуки (например, запись белого шума) и некоторые системные изображения.

Дополнительные данные

Mattia Epifani проанализировал содержимое файловой системы и сообщил о наличии следующих данных.

- Сети Wi-Fi:

/private/var/preferences/com.apple.wifi.known-networks.plist

- Местоположение сетей Wi-Fi:

/private/var/root/Library/Caches/locationd/cache_encryptedB.db

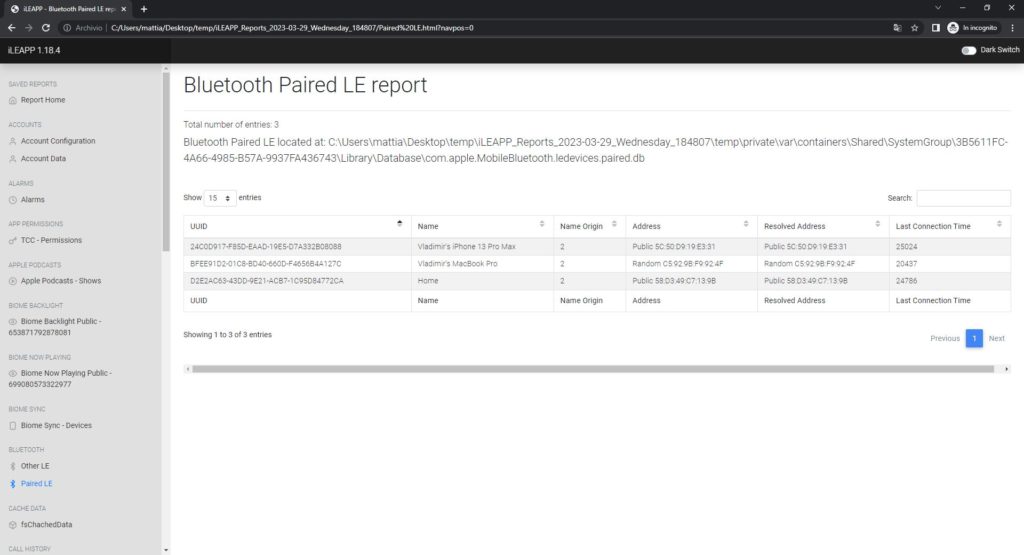

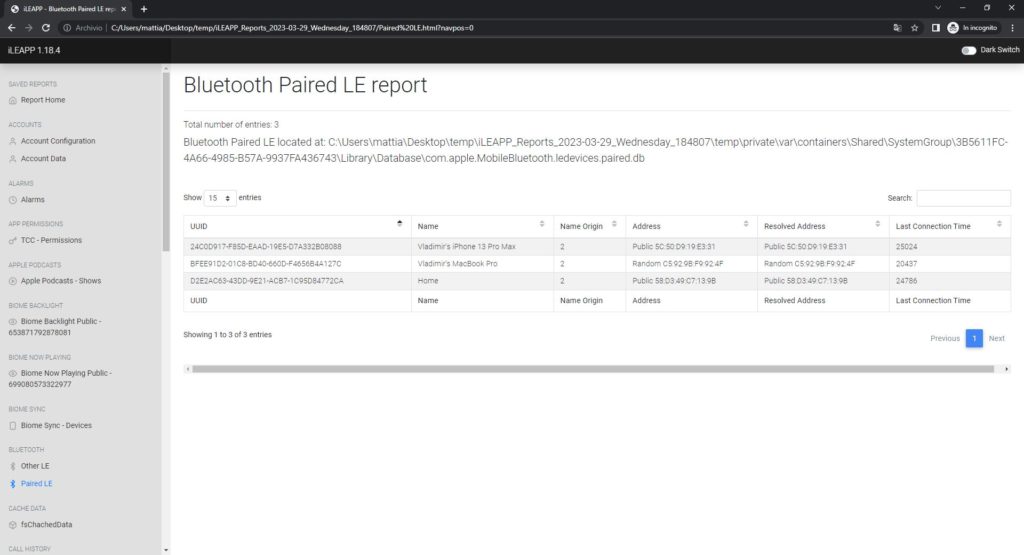

- Привязанные и обнаруженные устройства Bluetooth (длинный список):

/private/var/containers/Shared/SystemGroup/<GUID>/Library/Database/com.apple.MobileBluetooth.ledevices.other.db

/private/var/containers/Shared/SystemGroup/<GUID>/Library/Database/com.apple.MobileBluetooth.ledevices.paired.db

- База данных KnowledgeC, в которой содержатся данные Display On/Off и NowPlaying (с данными о времени проигрывания и названием мелодии)

- MediaLibrary (типичная информация)

- Account (информация об учётной записи iCloud)

- Synced Preferences

/private/var/mobile/Library/SyncedPreferences/com.apple.kvs/com.apple.KeyValueService-Production.sqlite

this seems really interesting as it contains metadata of some of your messages/email with addresses.

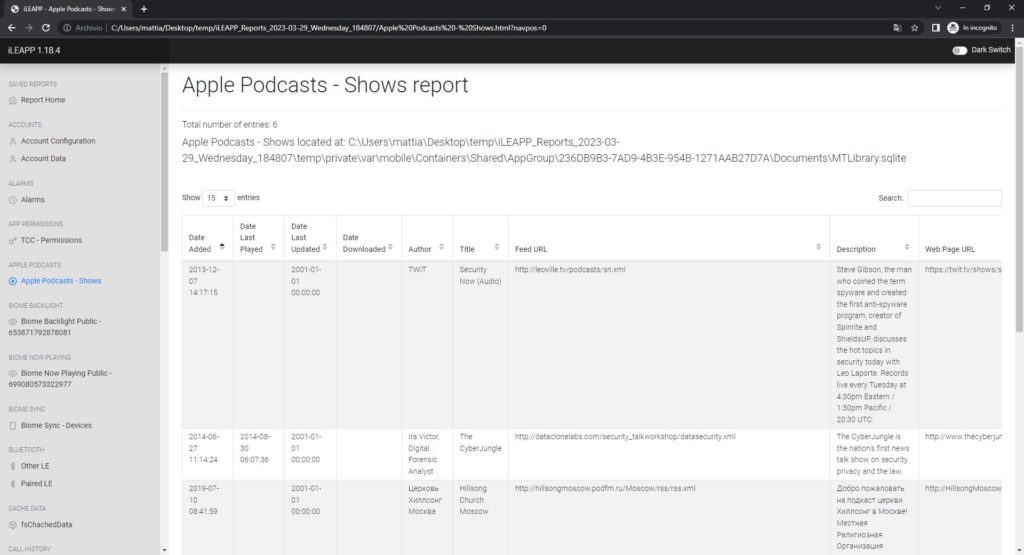

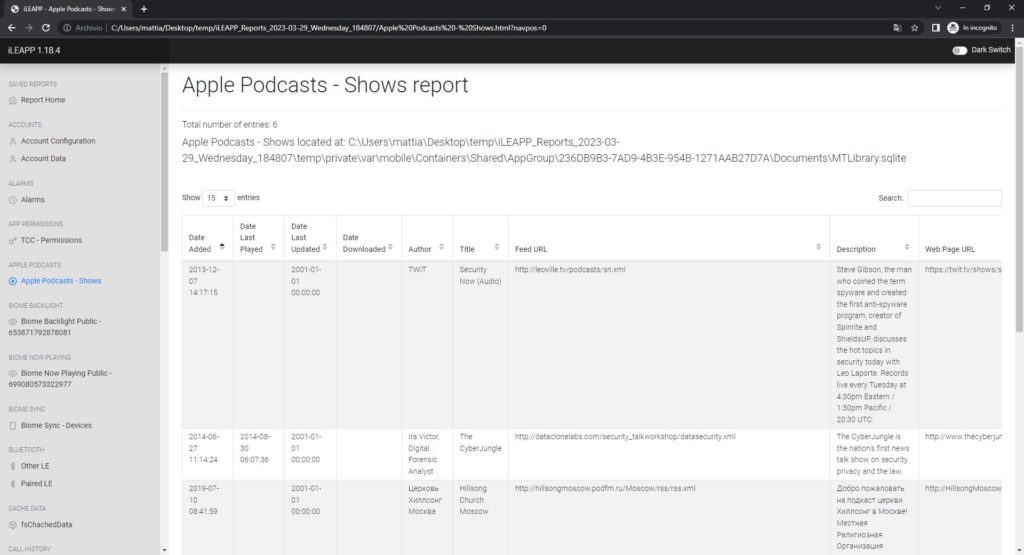

- Данные Apple Podcast

\private\var\mobile\Containers\Shared\AppGroup\<GUID>\Documents\MTLibrary.sqlite

- Данные Biome (Backlight и NowPlaying, похоже на knowledgeC)

- Журнал звонков за 2020 год

- Будильники, которые устанавливались на устройстве

- Mobile Activation Logs

- Mobile Installation Log

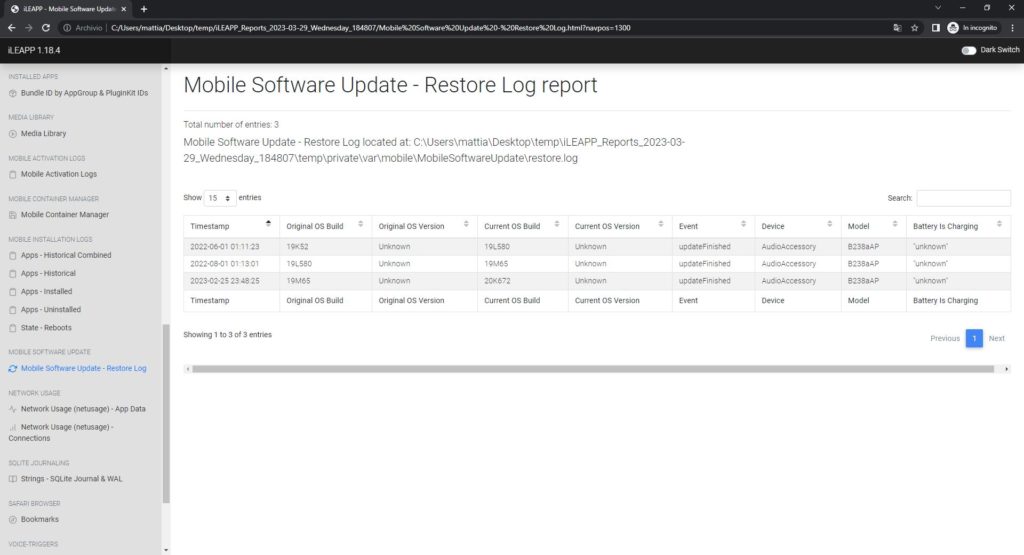

- История обновлений ОС

- PowerLogs и данные об активности устройства (использование данных и приложений)

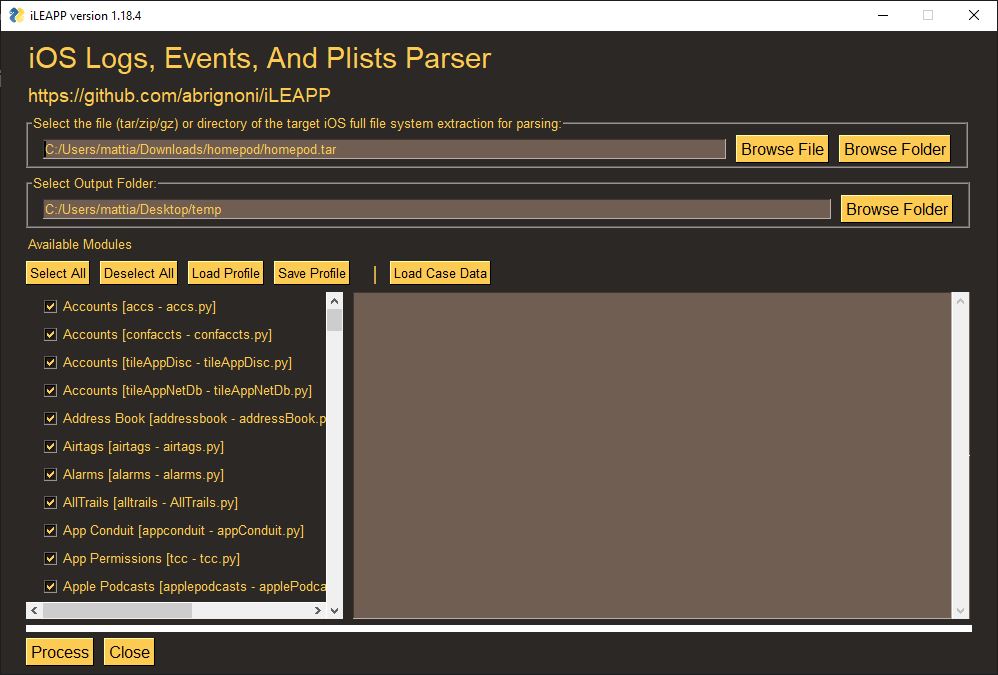

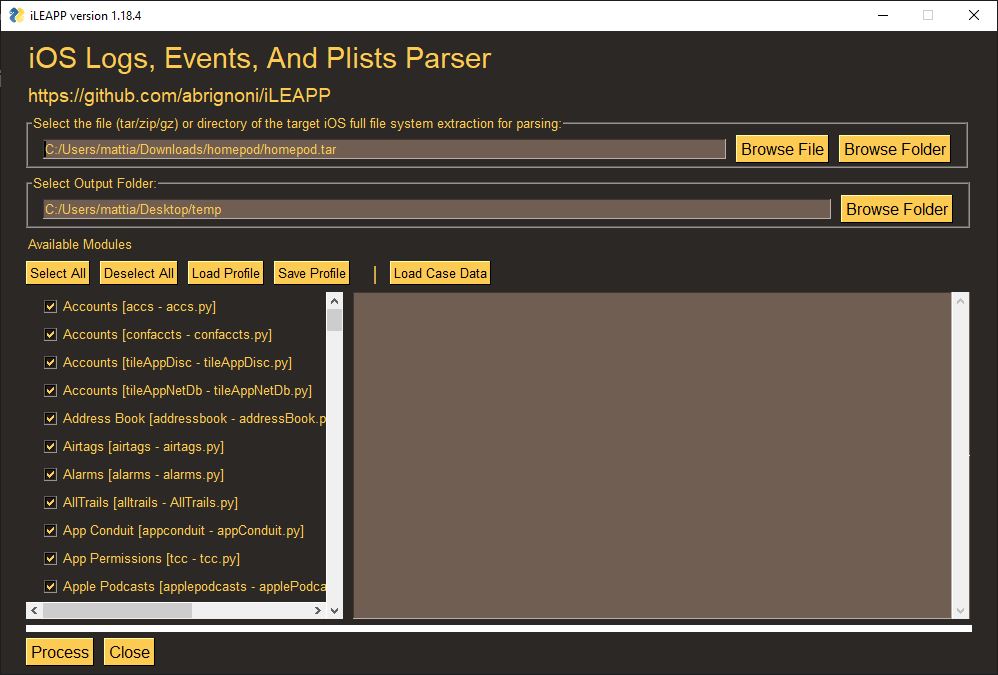

Загрузив извлечённый из устройства образ файловой системы в продукт с открытым исходным кодом iLEAPP, можно получить доступ ещё к некоторым категориям данных.

Подкасты:

Biome Now Playing:

Список подключённых устройств Bluetooth:

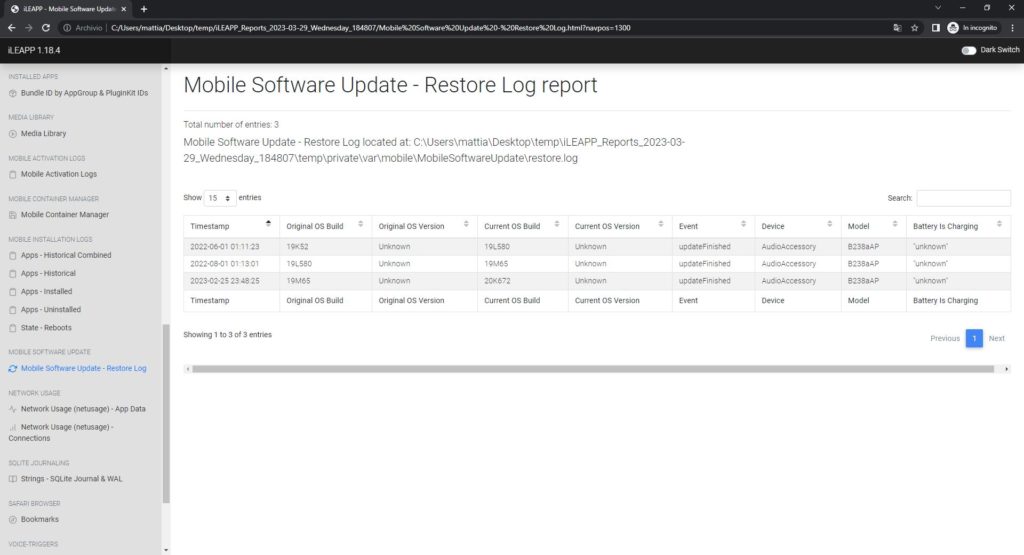

Наконец, журнал с историей обновлений iOS:

Заключение

В процессе анализа содержимого колонки HomePod мы обнаружили ограниченное количество данных, которые могут представлять интерес для расследования. В связке ключей содержатся пароли от сетей Wi-Fi и некоторые токены, в том числе и токен от Apple ID. В файловой системе обнаружилась база данных с архивом звонков за 2020 год, нашлись данные с историей местоположения колонки, указывающие на домашний адрес пользователя. В базе данных Bluetooth нашлось огромное число записей как о привязанных устройствах Bluetooth, так и об устройствах, которые находились в пределах видимости колонки. Среди прочих данных обнаружилась история использования будильника и метаданные медиа-файлов. Ещё раз подчеркнём: в процессе расследования важно исследовать все электронные устройства, в которых могут содержаться цифровые улики.