Инструментарий iOS Forensic Toolkit 8 теперь доступен в редакции для Windows. Восьмая версия инструментария расширяет функционал, доступный в EIFT 7, поддержка которой прекращается. О том, что изменится для пользователей iOS Forensic Toolkit – в этой статье.

Редакция для Windows

До настоящего обновления разработка инструментария велась в двух независимых ветках: iOS Forensic Toolkit 8, доступный только для пользователей macOS, и iOS Forensic Toolkit 7, который предлагался пользователям Windows.

Две ветки различались практически во всём, от способа установки и принципиально различного пользовательского интерфейса до функциональных особенностей. В EIFT 7 использовался консольный интерфейс с текстовыми меню, в то время как EIFT 8 работал с командной строкой.

С выходом iOS Forensic Toolkit 8.41 различия между редакциями для macOS и Windows существенно уменьшились: режим командной строки пришёл и в Windows, а дистрибутив теперь не требует установки.

Ограничения редакции для Windows в сравнении с версией для macOS

iOS Forensic Toolkit 8.41 в редакции для Windows имеет следующие ограничения по сравнению с версией для macOS:

- Извлечение через эксплойт загрузчика checkm8 в версии для Windows пока не реализовано.

- Работает только подпись агента посредством учётной записи разработчика (в версии для macOS можно воспользоваться и обычной учётной записью).

Портативная версия

Важное отличие восьмой версии инструментария от предшественника – отсутствие необходимости устанавливать программу на компьютер. Elcomsoft iOS Forensic Toolkit 8 в обеих редакциях (для Mac и Windows) поставляется в виде запароленного архива. Для начала работы с программой достаточно распаковать архив с паролем, который предоставляется зарегистрированным пользователям, в любую удобную папку как на встроенном, так и внешнем накопителе. И если в редакции для macOS после этого потребуется дополнительно снять атрибут карантина и выдать консоли полный доступ к диску, то в Windows ничего из этого делать не нужно: программа готова к работе сразу после распаковки архива в любую удобную папку как на внутреннем, так и на USB-накопителе. Иными словами, iOS Forensic Toolkit 8 для Windows теперь прекрасно работает с флешки!

Интерфейс командной строки

Управление седьмой версии инструментария осуществлялось выбором команд из текстового меню, которое выводилось в консоли. По ряду причин в восьмой версии инструментария, ранее доступной только для macOS, мы внедрили интерфейс командной строки.

Почему мы пришли от консольного меню к интерфейсу командной строки? Первоочередной причиной стал заметно расширенный функционал продукта, связанный с расширением списка поддерживаемых методов извлечения, моделей устройств и версий iOS. С одной стороны, новый функционал даёт новые возможности, с другой – приводит к усложнению работы. Так, при извлечении через эксплойт загрузчика могут понадобиться (а могут и не понадобиться, в зависимости от модели устройства и версии системы) дополнительные промежуточные команды, алгоритмизировать и автоматизировать которые было бы избыточно сложно. В результате мы пришли к тому, к чему пришли: к интерфейсу командной строки, который даёт полный контроль за каждым шагом процесса, позволяя эксперту оперативно вмешаться, если тот или иной шаг потребует дополнительных действий.

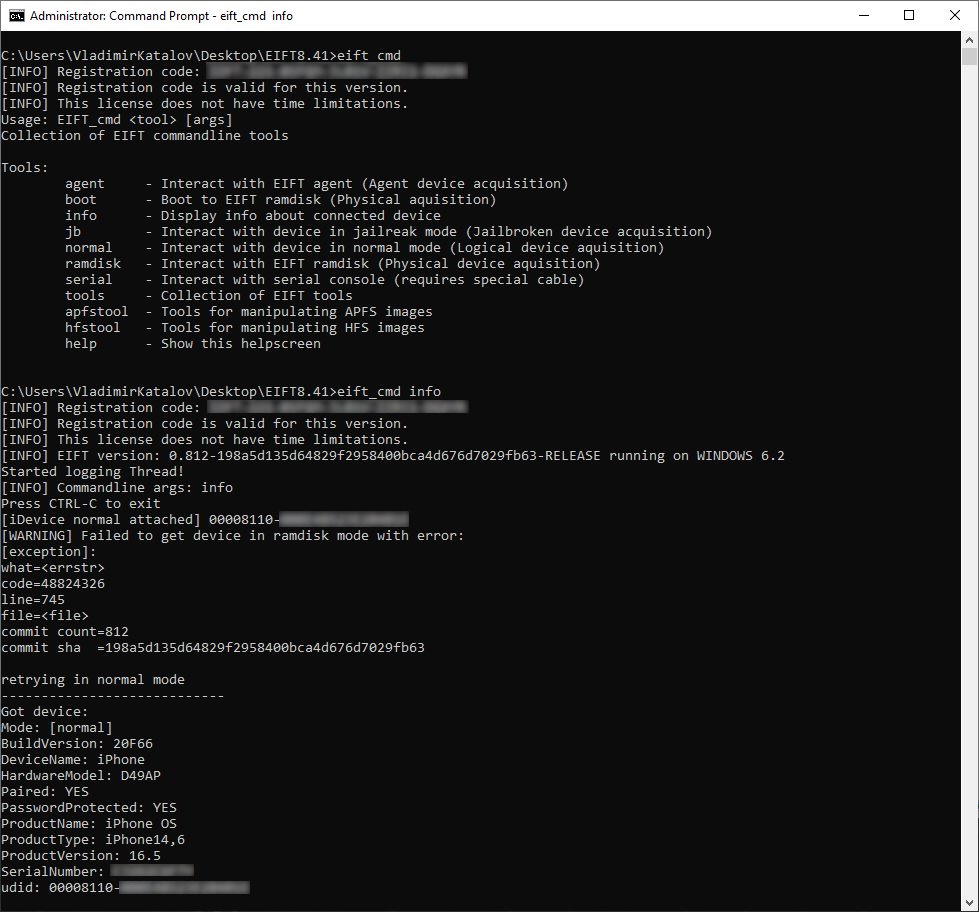

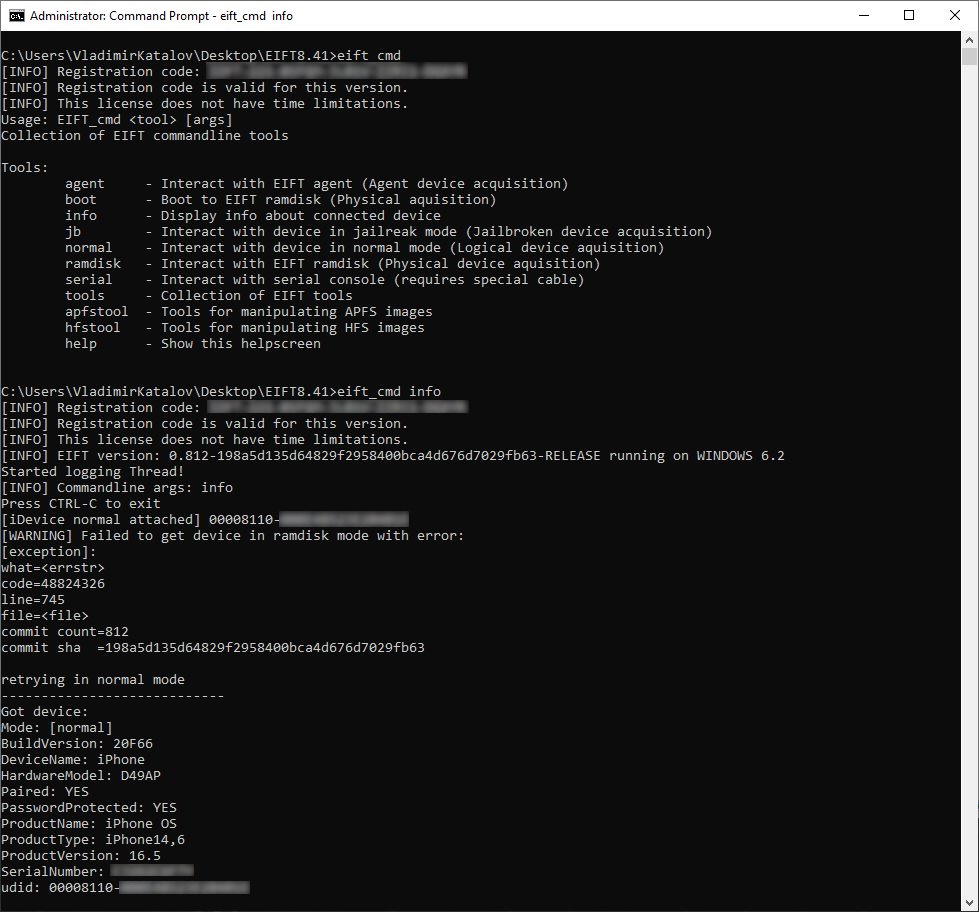

Пользовательский интерфейс теперь выглядит следующим образом. Извлечение информации об устройстве в рамках расширенного логического извлечения:

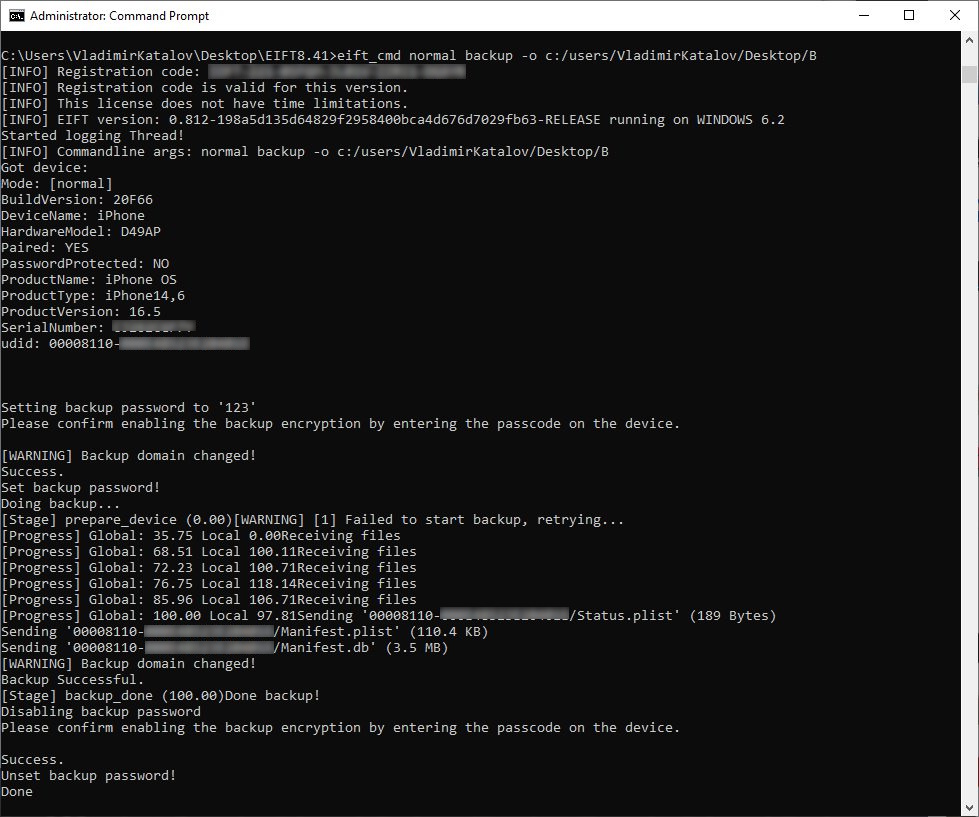

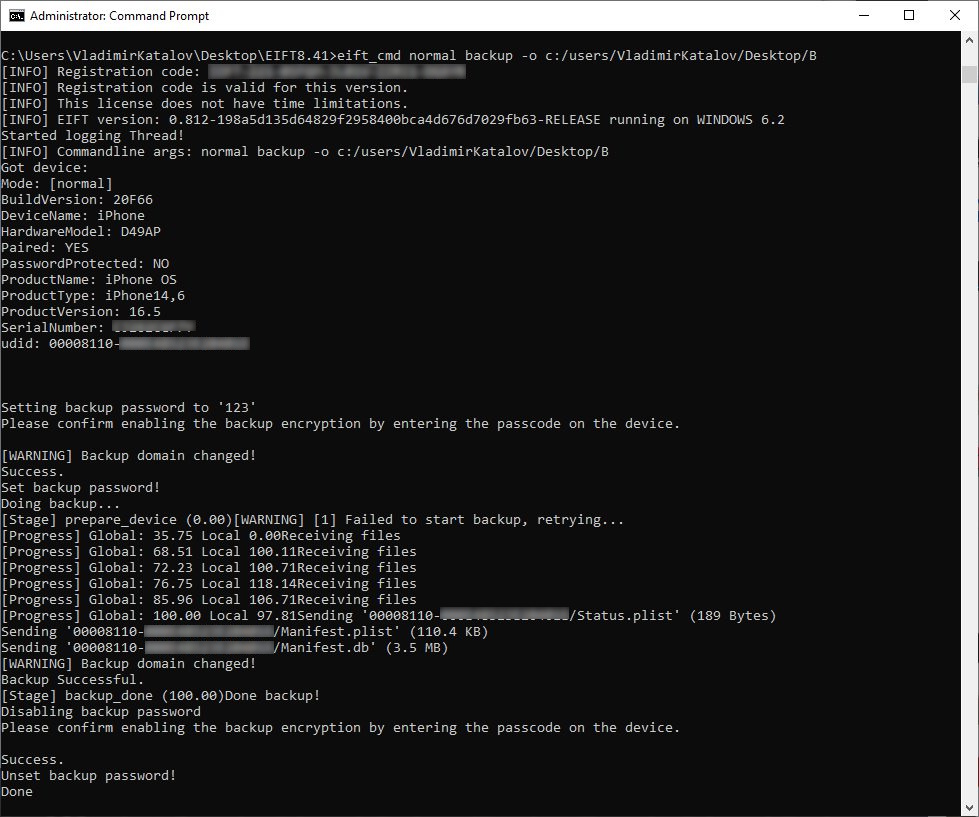

Создание резервной копии в рамках расширенного логического извлечения:

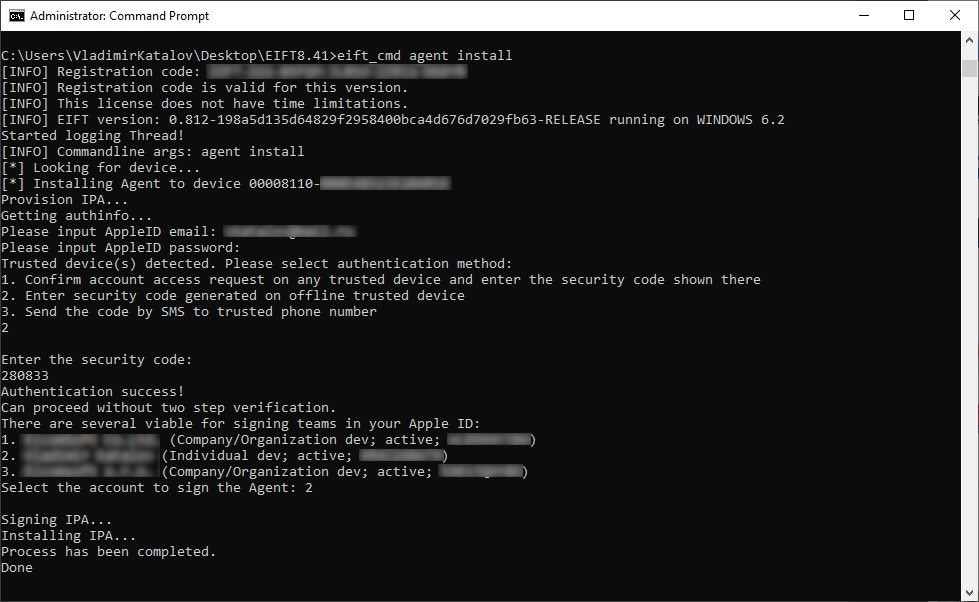

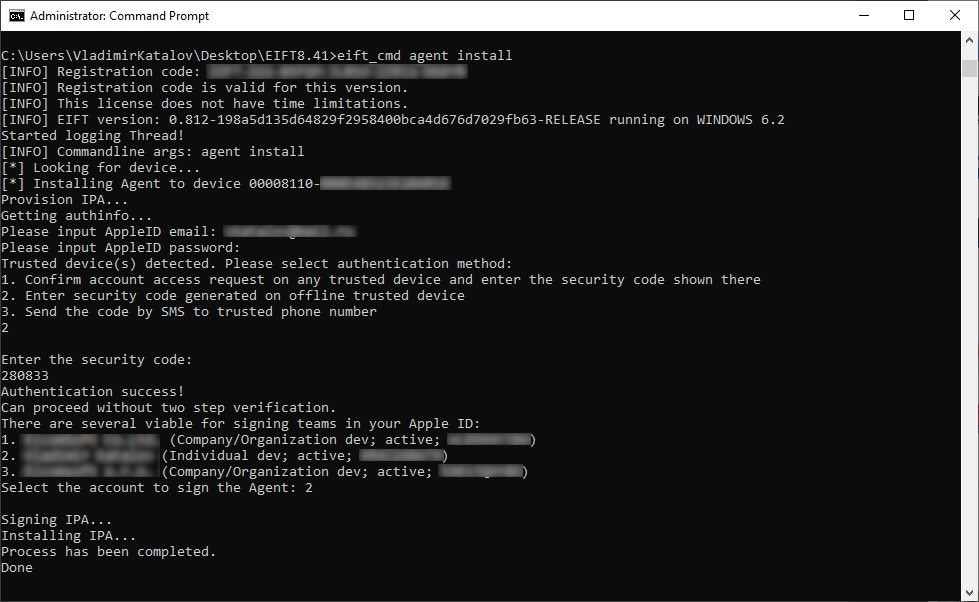

Установка на устройство агента-экстрактора:

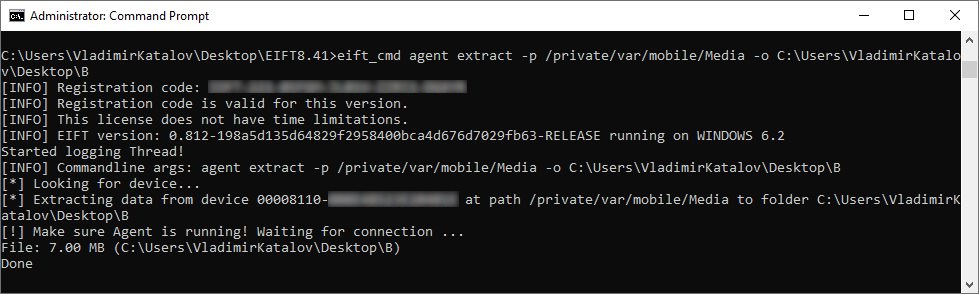

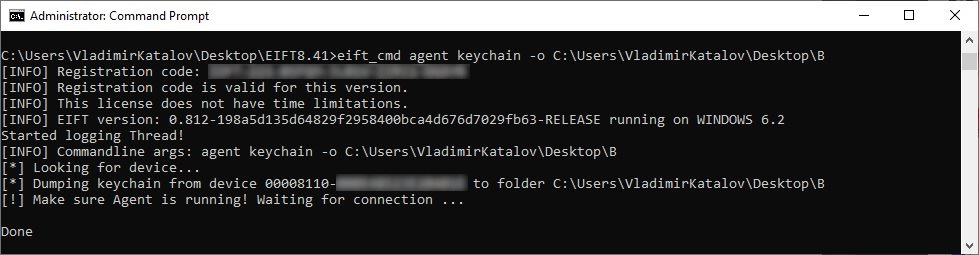

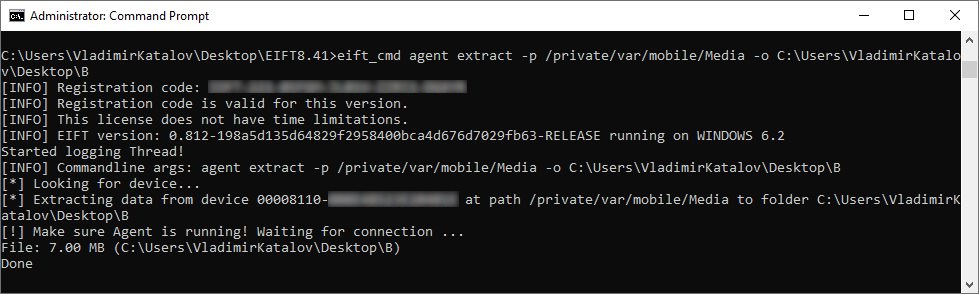

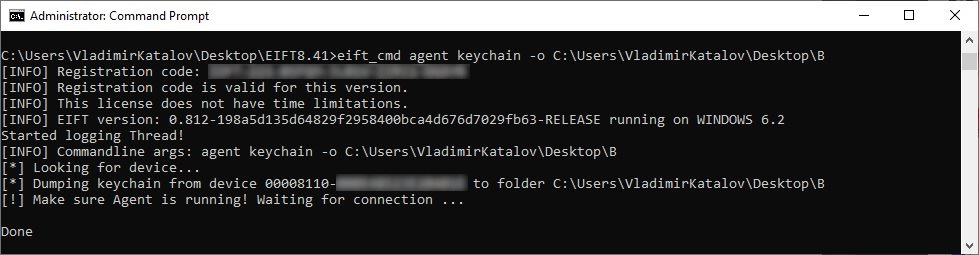

Извлечение агентом-экстрактором образа файловой системы и связки ключей:

Извлечение отдельных папок и метаданных файловой системы

В процессе низкоуровневого извлечения посредством агента-экстрактора в дополнение к полному образу файловой системы появилась возможность извлекать как отдельные папки, так и только метаданные файловой системы (имена и размеры файлов, дата и время).

С технической точки зрения новый функционал реализован двумя дополнительными командами: extract и metadata. Ключ -o указывает на папку, в которой будут сохраняться извлечённые данные, и добавлен опциональный параметр -p, который указывает на исходную папку или конкретный файл в файловой системе iOS, который нужно извлечь. Если ключ -p не указан, используется путь «/private/var/» (то есть, корень пользовательских данных).

Изменения в параметрах командной строки

Если для пользователей Windows командная строка в EIFT — новинка, то в редакции для macOS она использовалась уже больше года. В новой сборке программы изменился формат параметра, определяющего путь к выходным данным при использовании агента-экстрактора.

В предыдущих сборках у команды agent для извлечения было два варианта: tar и keychain, с параметром -o плюс имя файла. Например:

EIFT_cmd agent keychain -o passwords.xml EIFT_cmd agent tar -o data.tar

Разумеется, всегда можно было указать и полный путь, например, «-o /Users/ElcomSoft/Desktop/data/data.tar». Такой синтаксис устарел и более не используется.

В новой сборке ключ -o используется для передачи имени папки, в которой будут создаваться выходные файлы (имена файлов назначаются автоматически). Этот ключ используется как при извлечении образа файловой системы tar, так и связки ключей и — новое в этой версии! — метаданных файловой системы (имена и размеры файлов, дата и время); указывать его обязательно.

Примеры запуска

Извлечение только метаданных папки Media:

EIFT_cmd agent metadata -p /private/var/mobile/Media/ -o /Users/ElcomSoft/Desktop/metadata/

Извлечение папки Media целиком:

EIFT_cmd agent extract -p /private/var/mobile/Media/ -o /Users/ElcomSoft/Desktop/data/

Извлечение полного образа файловой системы:

EIFT_cmd agent extract -o /Users/ElcomSoft/Desktop/data/

Извлечение только файла Photo.jpg из фотоальбома:

EIFT_cmd agent extract -p /private/var/mobile/Media/DCIM/Photo.jpg -o /Users/ElcomSoft/Desktop/data/

Скоро: версия для Linux

Выход редакции для Windows – первый шаг в сторону мультиплатформенности. Версия для Linux в активной разработке; её выход будет анонсирован в ближайшее время. Следите за новостями!