Криминалистический анализ часов Apple Watch S0, S1 и S2

30 ноября, 2023, Oleg Afonin

Рубрика: «Разное»

В свежей версии iOS Forensic Toolkit мы добавили поддержку извлечения данных из старых моделей Apple Watch от самой первой модели до Series 2 включительно (поддержка Apple Watch S3 присутствовала ранее). Каждый год выходит по новому поколению часов, но игнорировать значимость старых устройств было бы недальновидным в силу того, что они вновь и вновь появляются в лабораториях судебных экспертов. В отличие от конкурентов, мы удовлетворяем актуальные потребности экспертов, которым приходится иметь дело в том числе и со старыми устройствами.

Роль носимых устройств в цифровой криминалистике

Носимые устройства — часы и браслеты, — занимают важную нишу в современной цифровой экосистеме. Часы и браслеты производства Fitbit, Apple и десятков других производителей продаются сотнями миллионов. Подобные устройства чрезвычайно важны для расследования преступлений, причём далеко не только и даже не столько в области киберпреступности. Так, часы Apple Watch помогли в раскрытии серьёзного преступления в Австралии. О том, как Apple Watch могут помочь в расследовании убийства, на страницах Guardian рассказал Томас Макмаллэн. Интересно узнать и о том, как часы Apple Watch помогли пролить свет на то, что на самом деле произошло с журналистом Хашогги, бесследно пропавшим после посещения консульства Саудовской Аравии в Стамбуле. Исследование часов Apple Watch помогло раскрыть убийство в Греции, а фитнес-приложение Fitbit помогло раскрыть преступление в Алабаме. Таким образом, нельзя недооценить роль носимых гаджетов в расследовании преступлений — как со стороны обвинения, так и со стороны защиты, как показывают случаи, перечисленные в статье Butler Snow | Utilizing Apple Watch Data in Civil Litigation.

Что можно извлечь из Apple Watch?

Часы Apple Watch — технически сложное и довольно мощное устройство. Современные модели часов Apple как по вычислительной мощи, так и по объёму памяти вполне сравнимы со смартфонами средней руки прошлых лет. Неудивительно, что часы собирают и хранят огромное количество информации, которая представляет интерес как для правоохранительных органов, так и для защиты. Среди ценных данных, которые можно получить из часов — информация о физической активности пользователя, привязанная ко времени и местоположению, и связка ключей, в которой содержатся пароли пользователя. Перечислим типы данных, доступные при анализе Apple Watch:

- Данные о физической активности пользователя

- История местоположений

- Связка ключей

- Системные журналы: использование сети, логи приложений, разблокировка часов, доступ к контактам, события Bluetooth и т.п.

- Сообщения: SMS и iMessage

- Контакты

- Wallet (билеты, посадочные талоны, дисконтные карты и т.п.)

Методы извлечения данных из Apple Watch

Извлечь данные из часов Apple Watch можно двумя способами: низкоуровневым (через эксплойт загрузчика) и при помощи логического анализа.

Извлечение через эксплойт загрузчика основывается на эксплойте checkm8, который доступен для всех моделей часов вплоть до Series 3 включительно. Этот метод позволяет извлечь полный образ файловой системы и связку ключей. В отличие от таких устройств, как HomePod или Apple TV, на часах может быть установлен код блокировки экрана, что открывает устройству доступ к связке ключей с синхронизированного iPhone. Более подробно об этом — в статье Криминалистический анализ Apple Watch 3.

При всех достоинствах метода, низкоуровневое извлечение доступно только для старых моделей часов. Для часов Apple Watch поколений S4, S5, S6 и первого поколения Apple Watch SE используется другой метод, использующий логическое извлечение. Набор данных, доступных посредством этого способа, ограничен: в основном это журналы диагностики и медиафайлы.

Как низкоуровневый, так и логический методы требуют подключения часов к компьютеру с использованием адаптера; мы писали о них в статьях Адаптеры для извлечения данных из Apple Watch и Анализ Apple Watch: и снова адаптеры. К сожалению, начиная с седьмой версии часов, скрытый диагностический порт был убран. Таким образом, подключить новые поколения часов (Apple Watch Series 7, Series 8, Ultra) к компьютеру не представляется возможным.

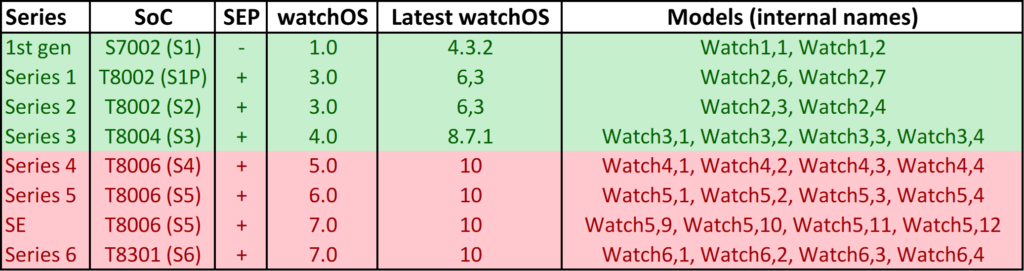

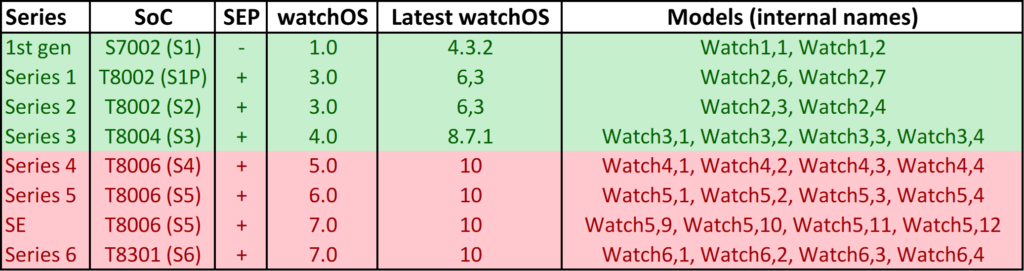

Ниже приводится таблица совместимости моделей часов и методов извлечения. Зелёным отмечены модели, для которых доступно низкоуровневое извлечение через эксплойт загрузчика; красным — модели, для которых возможно логическое извлечение. Для моделей, которые отсутствуют в таблице, извлечение невозможно.

Извлечение и анализ данных

Модели, поддержку которых мы добавили в последнем обновлении iOS Forensic Toolkit, включают часы Apple Watch S0, S1 и S2. Для всех этих моделей поддерживается низкоуровневое извлечение через эксплойт загрузчика. Алгоритм работы с этими моделями часов практически не отличается от работы с Apple Watch Series 3, поддержку которых мы реализовали ранее. Инструкции по извлечению данных:

Про анализ извлечённых данных мы писали в статьях:

Отметим некоторые технические моменты, касающиеся в основном самого первого поколения часов (Apple Watch S0). Эта модель чувствительна как к адаптеру, так и к кабелю; соединение должно быть идеальным. Только в таких условиях срабатывает эксплойт.

Первая версия часов Apple Watch была очень медленной. Любая ошибка при вводе в режим DFU приводит к перезагрузке часов, что может занять несколько минут. По этой причине рекомендуем ввести часы в Recovery (для этого есть специальная команда в инструментарии), и уже после этого переводить в DFU.

В режим DFU часы вводятся по следующему алгоритму:

- Запустить EIFT с ключом -w (режим ожидания)

- Подключить часы к компьютеру через адаптер (привязка не нужна)

- Зажать обе кнопки (основную кнопку и колёсико)

- Дождаться пока экран погаснет, отсчитать 2 секунды

- Оставить зажатым колёсико, отпустив вторую кнопку

- EIFT автоматически обнаружит часы в режиме DFU

Дополнительная информация

В русскоязычных источниках информации по роли носимых гаджетов в цифровой криминалистике достаточно мало; в основном это переводы статей из англоязычных источников. Рекомендуем ознакомиться с ними в оригинале (как минимум, с самой первой статьёй из списка):