Иллюзия безопасности: платные сервисы VPN, прокси и Apple Private Relay

6 августа, 2021, Oleg Afonin

Рубрика: «Разное»

Как защитить трафик от подглядывания, как избежать слежки со стороны интернет-провайдера и как не стать жертвой анализа «big data»? В предыдущей статье мы рассказали о бесплатных способах защиты и поговорили об их эффективности. Во второй части мы рассмотрим сервисы, за которые нужно платить: VPN, прокси-серверы, а также анонсированный в iOS 15 механизм Private Relay.

Прокси-серверы

Идея использования прокси-сервера заключается в ретрансляции трафика через промежуточный (прокси) сервер. В таком сценарии реальный IP-адрес и ассоциированное с ним местоположение будут недоступны как сайтам, так и владельцам трекеров. Однако большинство прокси-серверов не шифруют трафик, что позволяет стороннему наблюдателю получить доступ к незашифрованной части трафика. Также прокси-серверы могут требовать дополнительной настройки в некоторых приложениях.

Подводим итоги:

- Защита в поддерживаемых приложениях

- Ограниченная защита

- Не защищают от DPI

- Владельцы веб-сайтов и трекеры не увидят ваш настоящий IP

- Трафик туннелируется, но не шифруется

- Меньшая защита по сравнению с VPN с рядом неудобств

VPN

В разговоре о VPN мы не будем обсуждать настройку собственного VPN-сервера, обсудив вместо этого использование уже готовых решений. Независимо от того, какой именно сервис VPN будет выбран, при его использовании будет создан защищённый туннель между вашим устройством и неким удалённым сервером, который контролируется владельцами сервиса. В распоряжении крупных VPN-провайдеров могут быть десятки, сотни, а иногда и тысячи серверов, разбросанных по всему миру.

Все данные с вашего устройства будут проходить через установленный туннель; с точки зрения стороннего наблюдателя можно увидеть лишь соединение между устройством и сервером VPN. Ни расшифровать трафик, ни даже определить ресурсы, к которым обращается устройство, со стороны невозможно.

В прошлой части статьи мы говорили о том, что невозможное со стороны вполне осуществимо на стороне провайдера VPN. В самом деле: используя соединение VPN, вы доверяете свой трафик стороннему сервису, который получает полную информацию о том, какие узлы вы посещаете и с какого именно реального IP-адреса. С точки зрения обеспечения конфиденциальности важно то, как именно провайдер VPN распорядится этим знанием. Некоторую степень уверенности способна обеспечить гарантия со стороны сервиса об отказе журналирования: так называемые политики «no log» или «zero log». С отключённым журналированием ни у самого провайдера VPN, ни у третьей стороны не будет возможности собрать данные о том, какие именно ресурсы посещает пользователь. Это работает и для приложений: с точки зрения приложений реальным является IP-адрес удалённого сервера, а не ваш реальный IP. Соответственно, и встроенные в приложение рекламные SDK не смогут восстановить по вашему IP-адресу информацию о вашем местоположении: в качестве местоположения всегда будет определяться адрес сервера, до которого создан туннель.

От чего защищает: полноценная защита всего трафика устройства, включая приложения; подмена реального IP-адреса адресом сервера VPN защитит точное местоположение пользователя от владельцев посещаемых сайтов (обратите внимание: ранее установленные cookie и авторизованные сессии, открытые с реального IP-адреса, позволят сайтам и трекерам идентифицировать пользователя несмотря на защиту). Использование VPN может помочь в обходе блокировок как по таблицам IP-адресов, так и на основе анализа DPI. Подключение к серверу в альтернативной юрисдикции может помочь в обходе блокировок по географическому принципу.

От чего не защищает: от слежки со стороны VPN-провайдера. По этой причине провайдера VPN нужно тщательно выбирать.

Насколько это безопасно: пуская, по сути, весь трафик с устройства через единственный сервер, пользователь доверяет информацию о своих действиях в сети стороннему сервису. Из многих сотен VPN-провайдеров доверия заслуживают от десятки. Правильный выбор провайдера VPN критически важен.

В данной статье мы не ставили целью рекомендацию того или иного провайдера VPN: этой теме посвящены сотни страниц и тысячи обсуждений. Начать знакомство с VPN-провайдерами можно по следующим ссылкам:

- The best VPN service in 2021 | Tom’s Guide (tomsguide.com)

- The best VPN service 2021 | TechRadar

- Best VPN Service of 2021 | The Top Virtual Private Networks (security.org)

- 10 Best no log VPNs 2021 | Find proven zero log VPNs (proprivacy.com)

Если вы предпочитаете использовать менее популярный сервис (у которых могут быть свои подводные камни), ознакомьтесь со следующей статьёй:

- 5 Best VPNs You’ve Never Heard Of for 2021 (Hidden Gems!) (vpnmentor.com)

Для информации: производитель AdGuard предлагает собственный сервис VPN для большинства платформ.

Установить VPN в iOS можно, воспользовавшись приложением соответствующего провайдера из App Store. Можно настроить VPN и самостоятельно в приложении OpenVPN Connect. Наконец, соединение можно создать ручной конфигурацией профиля VPN в настройках устройства.

Подводим итоги:

- Шифрование трафика на уровне устройства: шифрование и ретрансляция всего трафика через безопасный туннель

- Гарантируется непрозрачность со стороны

- Отсутствие полной анонимности: поставщик услуг VPN способен отслеживать видеть ваши действия в Интернете

- При выборе VPN-провайдера требуется должная осмотрительность

- Услуги провайдеров VPN небесплатны (можно найти ограниченные бесплатные предложения)

- Многие сервисы предлагают выбор сервера в широком диапазоне регионов

- Сквозное шифрование всего трафика и DNS-запросов

- Публичные сервисы VPN могут не работать в некоторых странах (например, в Китае)

- Необходимо тщательно изучить провайдера VPN и его политику конфиденциальности

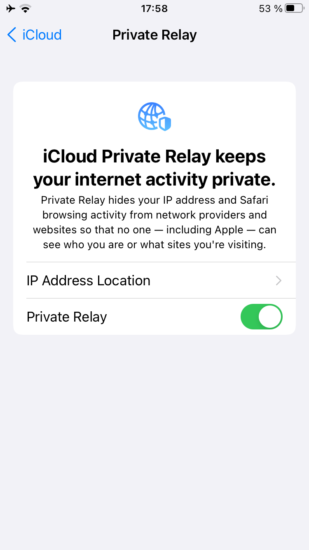

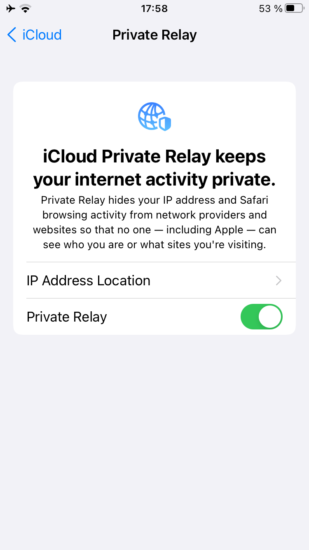

iOS 15 Private Relay

Вот как описывается новый сервис самой компанией Apple: «Private Relay — это новая встроенная функция iCloud для обеспечения конфиденциальности в интернете при подключении и просмотре сайтов. Private Relay кодирует весь исходящий трафик в Safari, чтобы его нельзя было перехватить и расшифровать даже на стороне Apple или оператора связи. Затем все запросы пользователя направляются через два автономных IRC‑сервера. Первый назначает пользователю анонимный IP‑адрес, соответствующий региону, где тот находится, но не раскрывающий точное местоположение. Второй расшифровывает нужный интернет‑адрес и перенаправляет пользователя на сайт. Такое разделение информации позволяет защитить конфиденциальность пользователя, потому что никто не может определить данные и о пользователе и о посещаемых им сайтах, а затем ещё и установить между ними соответствие.»

Чем является сервис Apple Private Relay с технической точки зрения, чем он лучше или хуже VPN? На английском языке прочесть об этом можно в статье What is Apple Private Relay and is it worse than a VPN? | TechRadar. В двух словах, функционально Apple Private Relay ближе к технологии Onion, использующейся в браузере Tor, чем к VPN. «Tor также использует систему, в которой ваши соединения маршрутизируются через несколько узлов-посредников. Apple останавливается на двух, Tor по умолчанию использует три, и их может быть намного больше. В Tor узлы управляются добровольцами, что значительно снижает вероятность того, что посредник сможет отследить ваши действия; есть аргументы в пользу того, что это делает Tor более безопасным, чем Private Relay», пишет Mike Williams в TechRadar.

Важный момент: если в случае использования VPN данные о сетевой активности доступны владельцам соответствующего сервиса (что осложняет задачу выбора надёжного VPN-провайдера), то при использовании Apple Private Relay достигается полная анонимизация: первый из двух узлов-ретрансляторов будет знать только адрес пользователя и второго узла, а второй узел — только адрес первого узла и адрес запрашиваемого пользователем ресурса. Связать эти данные между собой, как и в случае Tor, невозможно. В то же время VPN туннелирует весь трафик с устройства, включая трафик приложений, а Apple Private Relay работает только в Safari (также будет защищён незашифрованный HTTP-трафик приложений).

Подводим итоги:

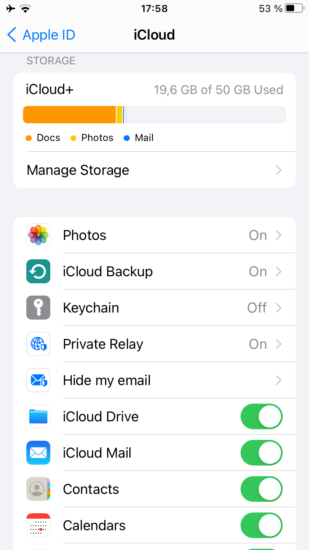

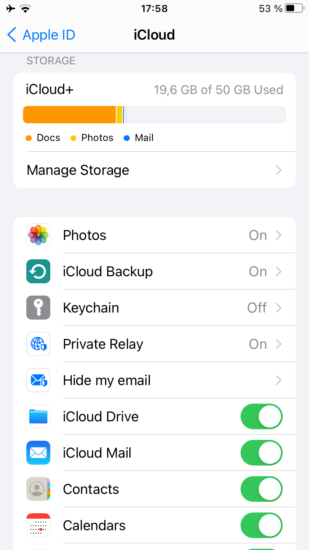

- Apple Private Relay доступна в рамках платной подписки iCloud

- Ограничение на 50 ГБ ежемесячного трафика (с базовой подпиской)

- Защищает Safari и приложения с небезопасными соединениями (HTTP, а не HTTPS), передавая зашифрованный трафик через два узла-посредника

- Сквозное шифрование всего трафика на устройстве отсутствует

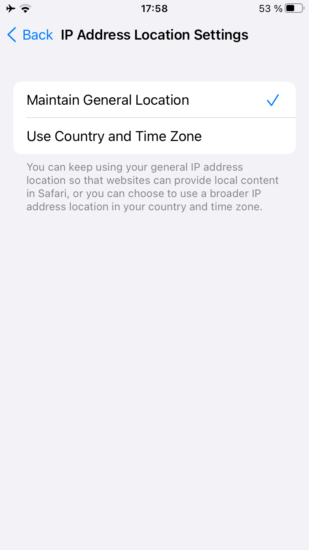

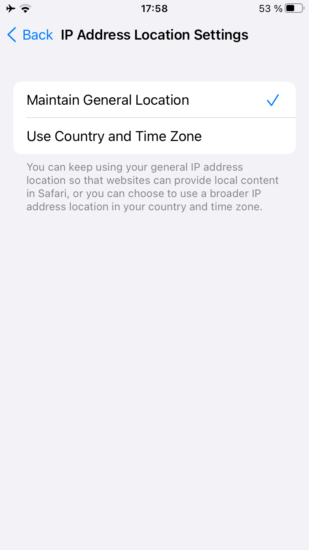

- По умолчанию используется ближайший сервер; пользователи могут выбрать расширенный географический регион

- Выбрать сервер за пределами своей юрисдикции нельзя

- Шифруются как DNS-запросы, так и трафик

- Apple не опубликовала подробностей о том, кто управляет сетью Private Relay (вероятные кандидаты — Cloudflare, Fastly и Akami)

- Кем бы ни были эти провайдеры, у них нет информации об активности пользователя (два узла обеспечивают полную анонимность)

- Функция не будет доступна в ряде регионов: в Китае, Беларуси, Колумбии, Египте, Казахстане, Саудовской Аравии, Южной Африке, Туркменистане, Уганде и на Филиппинах.

Как воспользоваться?

Новая функция будет доступна платным подписчикам iCloud (в рамках сервиса iCloud+) после выхода iOS 15. Функцию нужно будет включить из настроек (по умолчанию — выключена).

Заключение

Мы рассмотрели большую часть известных способов защиты от отслеживания и перехвата трафика при использовании устройств под управлением iOS. Доступное в iOS 14 шифрование DNS, новые сервисы в iOS 15, VPN, прокси и браузер Tor (точнее, Onion Browser) позволят пользователям защитить трафик от любого вида угроз. Платой за такую защиту могут быть как неудобства в использовании (от минимальных в случае с шифрованным DNS до достаточно серьёзных при использовании Tor), так и стоимость подписки на соответствующий сервис. Кроме того, использование некоторых технологий позволит защититься от перехвата трафика со стороны внешнего наблюдателя, в то же время открывая полную информацию о сетевой активности пользователя владельцу используемого сервиса.